20/4/2017

Często zdarza się, że wykonując testy penetracyjne u naszych klientów docieramy do takich serwerów w ich sieci, których istnienia klienci zupełnie nie są świadomi. Nie tylko nie wiedzą gdzie fizycznie znajduje się dana maszyna, ale nie są też w stanie ustalić kto nią zarządza, a czasem nawet do czego w ogóle miała służyć. Serwery widmo… tak je nazywamy. Przy średniej wielkości sieci i kilku osobowym zespole IT (lub po prostu “kreatywnych” pracownikach), bardzo łatwo o pojawienie się w sieci takich tajemniczych hostów, do których nikt się nie przyznaje i co gorsza, o których nikt nic nie wie. Czasem nawet takie maszyny znajduje się dopiero po 4 latach.

A ponieważ nie da się chronić tego, czego się nie widzi to administrator powinien zawsze znać odpowiedź m.in. na te pytania:

- Jakie oprogramowanie i jakie wersje systemów operacyjnych są zainstalowane na komputerach pracowników?

- Gdzie została już wgrana najnowsza aktualizacja lub na których komputerach należy ją jak najszybciej zainstalować?

- Z którym routerem lub switchem połączone są określone komputery lub drukarki?

Aby móc sprawnie odpowiedzieć na te pytania, warto w swojej sieci wdrożyć oprogramowanie pozwalające na tzw. ujednolicone zarządzanie urządzeniami końcowymi. Dzięki takiemu podejściu administratorzy mogą zarządzać siecią informatyczną i lepiej ją zabezpieczać, mając zawsze pod ręką kompleksowy podgląd wszystkich potrzebnych do tego danych.

W niniejszym artykule przedstawiamy baramundi Management Suite, z którego korzysta kilku naszych klientów i które każdemu adminowi pozwoli odpowiedzieć na postawione wyżej pytania, a przy okazji za pomocą kilku dodatkowych modułów jeszcze bardziej ułatwi zarządzanie “końcówkami”. Przyjrzyjmy się kilku funkcjom tego rozwiązania, pozwalającym nie tylko na inwentaryzację, ale także na hackowanie własnej sieci i provisioning maszyn wirtualnych.

Inwentaryzacja sprzętu i oprogramowania

Dokładne informacje o sprzęcie komputerowym oraz o oprogramowaniu i licencjach zainstalowanych w sieci przedsiębiorstwa stanowią dla administratorów punkt wyjścia do efektywnego zarządzania środowiskiem IT. Dobrze zawczasu wiedzieć, że jakieś oprogramowanie zaraz przestanie działać, bo licencja nie została odnowiona. Tego typu inwentaryzacja jest też często podstawą różnego rodzaju przeglądów lub audytów. Dzięki rozwiązaniu do ujednoliconego zarządzania urządzeniami końcowymi, dane te mogą być gromadzone regularnie i automatycznie, dając zawsze aktualny podgląd na stan sieci.

Dodatkowo, korzystając z modułu Application Usage Tracking pakietu baramundi Management Suite administratorzy otrzymują między innymi konkretne sprawozdania dotyczące wykorzystanych licencji i w ten sposób mogą je w pełni monitorować. Tym samym optymalizują koszty, ponieważ unikają zakupu nadmiernej lub zbyt małej liczby licencji.

Za pośrednictwem rozszerzonej funkcji inwentaryzacyjnej baramundi Management Suite można ponadto stwierdzić, jakie zasoby są przyporządkowane określonemu działowi lub komputerowi. Dodatkowo, urządzenia obsługujące protokół SNMP, takie jak routery, switch’e czy drukarki (a nawet tostery!) są automatycznie rejestrowane i inwentaryzowane — ich wersja oprogramowania firmowego i konfiguracja są rozpoznawane, a statusy błędów odczytywane.

Rok 1990. Simon Hackett podłącza, po raz pierwszy na świecie, toster do internetu. fot. livinginternet.com

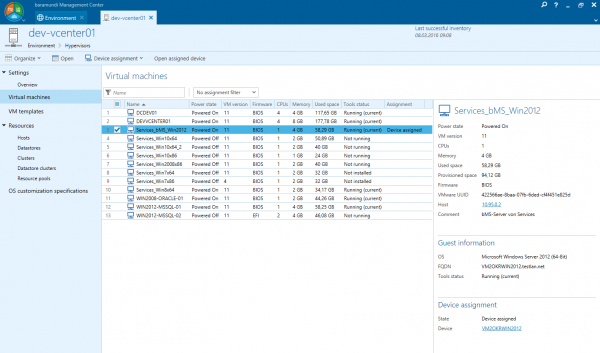

Rozpoznawane i zarządzanie wirtualnymi urządzeniami końcowymi

Czasem warto wiedzieć, czy dany host to maszyna fizyczna czy “wirtualka”. Przy pomocy baramundi Management Suite bardzo szybko możemy to ustalić. Dzięki modułowi baramundi Virtual, administratorzy mają możliwość inwentaryzacji istniejących środowisk VMware i w ten sposób otrzymują istotne dane o maszynach wirtualnych i zasobach typu Hypervisor. Poza dostępem do listingu wszystkich wirtualnych maszyn, udostępniane informacje dotyczą również hostów, pamięci danych, klastrów i puli zasobów.

Za pomocą wyżej wspomnianego baramundi Virtual, urządzenia wirtualne mogą być także zarządzane, na przykład włączone lub uruchamiane od nowa, aby w sposób zautomatyzowany przeprowadzić oprócz inwentaryzacji także bardziej złożone zadania rutynowe, jak instalacja systemów operacyjnych oraz dystrybucja programów lub łatek. Sporą zaletą jest również możliwość dystrybucji tzw. profili maszyn wirtualnych, co pozwala zaoszczędzić czas i jednocześnie zmniejsza liczbę błędów podczas konfiguracji ustawień.

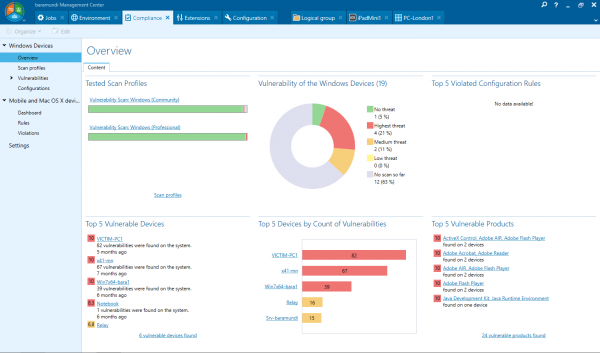

Hackowanie swojej własnej sieci

Kolejnym aspektem, który często umyka uwadze przeciążonych pracą i obowiązkami administratorów, są aktualizacje i patche na luki bezpieczeństwa w oprogramowaniu i systemach operacyjnych. W przypadku informacji o błędach trzeba działać szybko i skutecznie, ponieważ dziura musi zostać błyskawicznie załatana poprzez wgranie odpowiedniego patcha. Bo inaczej może być źle.

W dzisiejszych czasach, włamywacze (i autorzy exploitów) wymieniają się informacjami o podatnościach nie tylko na zamkniętych forach w darknecie — kod exploita obecnie potrafi rozprzestrzeniać się przez Twittera z oszałamiającą prędkością (niech żyją retweety i funkcje udostępniania wiadomości w mediach społecznościowych!). Dodatkowo, w oparciu o konkretną aktualizację i po jej krótkim reverse engineeringu, niektóre z czarnych kapeluszy są w stanie szybko wyciągnąć wnioski na temat tego, co zostało załatane (czyli gdzie jest dziura i jak ją wykorzystać). W ten sposób, już po kilku godzinach od publikacji informacji o nowym ataku, w sieci pojawia się narzędzie, które pozwala każdemu na jego przeprowadzenie. Niestety, w większości przypadków, obsługa tego typu narzędzi jest dziecinnie prosta… A ponieważ wciąż sporo osób “hackuje” dla zabawy, a nie tylko z chęci wzbogacenia się, zemsty lub takich a nie innych poglądów, to każda z firm jest zagrożona. W końcu pełną publiczną pulę adresową IPv4 pod kątem danej podatności można dziś przeskanować w zaledwie 6 minut…

Wyzwanie, przed jakim stają administratorzy IT, polega więc na stałym monitorowaniu luk bezpieczeństwa dotyczących oprogramowania zainstalowanego na wszystkich komputerach, urządzeniach mobilnych i serwerach. Można oczywiście zapisać się do szeregu feedów, list “security“, ale w przypadku dużych sieci i rożnorodnego oprogramowania a co gorsza różnych podejść różnych producentów do automatycznych aktualizacji, przyda się wsparcie.

Narzędziem o udowodnionej skuteczności jest moduł baramundi Compliance Management, który pozwala na automatyczne przeskanowanie wszystkich urządzeń końcowych. Skanowanie to przebiega przy wsparciu aktualnej bazy rejestrów CVE, która jest na bieżąco rozbudowywana przez uznane organizacje odpowiedzialne za bezpieczeństwo sieci i zintegrowana w baramundi Compliance Management.

Ale wykrycie podatności to dopiero pierwszy krok… Późnie należy je szybko i skutecznie zlikwidować. Administratorzy mogą skorzystać z rozwiązań umożliwiających automatyczne zarządzanie patchami, wypuszczanymi zarówno przez Microsoft, jak aktualizacjami firm trzecich, np. Adobe Reader, Java czy Firefox. Z uwagi na ich dużą popularność i ogromne rozpowszechnienie, aplikacje te stają się częstym celem ataków. Z chwilą dystrybucji patchy należy sprawdzić, czy istotna z punktu widzenia bezpieczeństwa aktualizacja może być przeprowadzona na wszystkich urządzeniach końcowych. W przypadku pojawienia się nieprawidłowości podczas instalacji, administrator otrzymuje w czasie rzeczywistym odpowiedni komunikat, co daje kontrolę nad procesem upgrade’u.

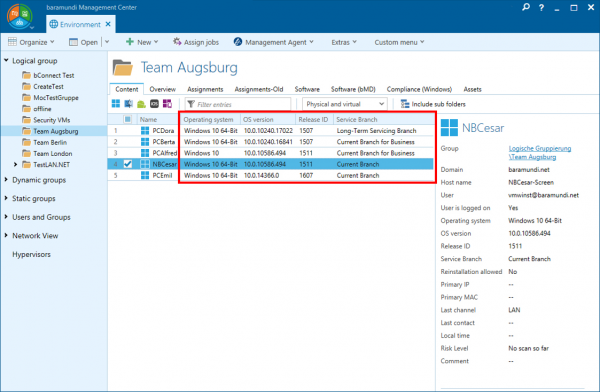

Windows 10: zarządzanie bieżącymi aktualizacjami

Jak wiadomo istotną nowością systemu Windows 10 jest to, że nie jest on zastępowany jak jego poprzednicy dopiero po trzech lub czterech latach nową wersją główną (major release), lecz podlega on stałej aktualizacji (tzw. Windows as a Service).

Migracja do systemu Windows 10 z perspektywy firmy przypomina skok do pędzącego pociągu. Wprawdzie wyraźnie ulepszona aktualizacja typu “in place” w edycjach Pro i Enterprise ułatwia przejście na nowe wersje systemu, ale mimo to osoby odpowiedzialne za bezpieczeństwo IT muszą w stosunkowo krótkich odstępach czasu przeprowadzać stałą aktualizację stacji klienckich.

W przypadku korzystania z rozwiązania baramundi, w zakresie zarządzania krótkimi cyklami wersji uzyskuje się pełne informacje o tym, które z nich są instalowane na określonych komputerach i do jakiej Service Branch są przyporządkowane. Przydatne są również informacje dotyczące kompletnej numeracji wersji systemu Windows 10, w tym numeru łatki (patch), numeru głównego (major), numeru kompilacji (build) i numeru wydania (release). Rozwiązanie do zarządzania urządzeniami końcowymi dostarcza administratorom bezpośrednie informacje, które umożliwiają odczytanie statusów na wszystkich zarządzanych urządzeniach i zapewniają docelowe przeprowadzenie aktualizacji.

Udany rok dla baramundi

A teraz oddajmy głos Sebastianowi Wąsikowi, Country Managerowi baramundi software AG na Polskę.

Firma baramundi software AG stale rozwija sieć swoich klientów i partnerów w Polsce. Z rozwiązań oferowanych przez niemieckiego dostawcę oprogramowania do zarządzania siecią skorzystały w Polsce takie spółki, jak np. Warbud SA oraz Provident SA. W ubiegłym roku przedsiębiorstwo z Augsburga zdobyło ponad 400 nowych klientów. W maju i listopadzie 2016 roku wydane zostały nowe wersje oprogramowania baramundi Management Suite. Produkt został rozszerzony o nowy moduł do zarządzania sieciami wirtualnymi, a także o nowe funkcje w obszarze Enterprise Mobility Management i zarządzania słabymi punktami. Zwieńczeniem osiągnięć firmy było utrzymanie miejsca na liście przedsiębiorstw Great Place to Work, nagroda w konkursie Security-Insider Awards 2016 oraz wyróżnienie Digital Workspace Leader Germany 2017 w kategorii Mobile Device Management Solutions, przyznane przez Experton Group. W grudniu 2016 pakiet baramundi Management Suite został wyróżniony w Polsce nagrodą „Produkt Roku 2016“ miesięcznika IT Professional w kategorii oprogramowanie i rozwiązanie chmurowe – monitoring i zarządzanie.

Jeśli chcecie się bliżej zapoznać z ofertą baramundi lub sprawdzić na ile rozwiązania tej firmy są w stanie ułatwić zarządzanie siecią w waszej firmie, odwiedźcie tę stronę informacyjną i pobierzcie dodatkowe materiały. Tam też znajdziecie odpowiednie dane kontaktowe.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Pytanie zasadnicze 1: ile to kosztuje naprawdę

Pytanie zasadnicze 2: co na to Nagios :-)

najczęściej jakiś admin, który już dawno nie pracuje, zostawił coś w serwerowni i nikt nawet nie wiedział że coś takiego istnieje, póki się nie zawiesi lub zabraknie prądu i wtedy się okazuje że przez to wszystko przechodziło…

Jak za darmo, to biorę, a jak kosztuje, to polecam darmowe odpowiedniki…

A jesteś w stanie wskazać odpowiedniki, które mają podobne funkcję?

zwykła reklama produktu, brak historyjki o której mowa w tytule

Na warstwie fizycznej podobne rozwiązanie ma Intel (AMT) :) Co ciekawe jest to standard w wielu płytach głównych do komputerów biznesowych, a po dobrej konfiguracji (da się ją oczywiście zautomatyzować) jest równie potężnym narzędziem i to nawet bardziej – bo da się sterować zasilaniem komputerów i prowadzić fizyczną diagnozę niedziałającego systemu z poziomu helpdesku (a jak wiadomo BSOD-a z pętlą restartów w korpo w normalnych okolicznościach nie da się rozwiązać zdalnie, nawet jeżeli chcemy tylko wgrać obraz końcówki).

Kilka lat temu pracując jako serwisant oprogramowania magazynowo-handlowego zostałem wezwany do pewnej firmy do awarii. Zlecenie jak zlecenie, spora hurtownia budowlana, komputery porozrzucane po całej hali i oprogramowanie Comarch-CDN, program F++ C/S. Po uruchomieniu rano pracownicy na wszystkich stacjach zobaczyli informację o braku możliwości zalogowania się do sieci. Informatyk który im to wdrażał nie był dostępny gdyż wyjechał za granicę i kontaktu nie było z nim żadnego. Prosta sprawa – sprawdzamy stan serwera i sieci. Miła Pani prowadzi nas do serwerowni gdzie w gąszczu kabli stoi stacja robocza, pracująca i ale niepodłączona do sieci. Wsadzam kabel do gniazda karty sieciowej, proszę o zrestartowanie komputerów. Myślę że ktoś łaził po serwerowni i przypadkowo zahaczył kabel. Logują się do sieci i słychać wrzask, że nie ma żadnych danych w programie. Sprawdzam i faktycznie, najświeższe dane 8 lat do tyłu. Odpalam monitor, ukazuje się Novell chyba 5, sprawdzam połączenia, stan bazy. Wszystko ok ale ostatnia modyfikacja w bazie była 8 lat temu. Szukam innych baz – nie ma. Sprawdzam staje robocze – poprawnie się zalogowały do sieci. Pytam o ostatnią archiwizację by wiedzieć na czym stoimy. Pani zamarła, patrzy na mnie jak na kosmitę, robi się panika na hurtowni, klienci odbijają się od kas, wszystko stoi. Szef już wie i zaczyna się szukanie winnych. Restartuję serwer, sprawdzam połączenia. Wszystko śmiga ale nie ma żadnych danych. Pytam o chronologię wydarzeń z dnia wczorajszego, co robili na komputerach, kiedy się ostatni wylogował, pytam o błahe rzeczy jakieś awarie prądu itp. Nic. Firma stoi. Zabieram się za sprawdzenie serwera, czy nie było dodatkowych dysków. Nic, wszystko zakurzone ale sprawne. Proszę o plan sieci – oczywiście nie ma więc idę z pracownikiem i ją sprawdzam wszystkie stacje robocze. Szef próbuje znaleźć kontakt do poprzedniego serwisanta, ostatni ślad jaki jest to faktura za serwer i oprogramowanie 8 lat temu. Opowiadają jak musieli wymienić stary serwer na nowy bo rozbudowali halę i dołożyli kilkanaście stanowisk a stary mógł nie wyrobić. Zadałem więc pytanie:

– Gdzie stał stary serwer?

– No stary stał u Kazka pod biurkiem ale go zlikwidowaliśmy. Stare czasy.

– Kim jest Kazek?

– Siedzi na bramie.

– Czy Kazek ma dostęp do sieci?

– Nie.

– Czy mogę zobaczyć Kazka?

– Tak, ale dziś akurat go nie ma. Pojechał na pogrzeb.

Otwierają kanciapę Kazka, 3×2 metra, tablica korkowa z przypiętymi kartkami, WZtkami, stare drewniane biurko a na nim monitor ze stacją roboczą oraz pod biurkiem drugi komputer. Wszystko podłączone do UPS i do listwy która jest wyłączona.

Tak, Kazek był pierwszy raz nieobecny w pracy od 8 lat. Codziennie rano przed startem hurtowni jako pierwszy załączał komputer razem z serwerem i jako ostatni go wyłączał. Nie był świadomy tego bo był starej daty i myślał że jego komputer to ten na dole a nie pod monitorem.

Informatyk za to wziął kasę za serwer, oprogramowanie i podłączenie nowego serwera lecz tego ostatniego nie zrobił. Na starym działało więc nie było pośpiechu a przenosiny bazy mogą poczekać. W nowej serwerowni działał komputer niepodpięty do sieci a prawdziwy serwer był u Kazka pod biurkiem.

Zaproponowałem przebudowę sieci. Wysłałem ofertę lecz nie została przyjęta.

PS.

Byłem w tym roku kupować jakieś farby w tej hurtowni. Działa to dalej tak samo.

Zawsze najlepsze historie to te oparte na faktach i ten przykład to potwierdza :) a co do tego, że Twoja oferta nie przeszła to taki piękny przykład naszej rzeczywistości biznesowej. Nie działało ? PANIKAAAAAAA naprawić, nie ważne za jaką cenę!

O, zaczęło działać? Dobra, naprawa może poczekać.

A jak jeszcze płatna, to najlepiej na świętego Nigdy. Za darmo – o, to zapraszamy, ale najlepiej po godzinach pracy firmy albo w niedzielę, bo przecież przestój to sprawa niedopuszczalna.

A gdy już w końcu jeb… się zepsuje to PANIKAAAAAAA naprawić, nie ważne za jaką cenę!

Brzmi nieprawdopodobnie ale IT wszystko jest możliwe. :)

Do czasu aż dysk/i lub zdarzenie losowe i hurtownia stoi i płacz będzie :D

Niezła historia. Za jakiś czas zapłaczą z takim podejściem.

Twoja historia lepsza od glownego watku :D

ps jeden komputer byl wstanie robic za serwer dla takiej firmy?

Piękna historia :D

Fajnie się czyta, ale szyte strasznie grubymi nićmi ;P.

Wystarczyło powiedzieć że się nie da zrobić na szybko. Przeprowadzić migracje bazy i skasować. Zrobić raz i porządnie.

historia jest z zycia wzieta. Co piata firma w polsce stoi na takim “Kazku”. Wiem z doswiadczenia, widzialem juz takie konfiguracje ze czasmi sie zastanawiam czy to jest jakas ukryta kamera czy sobie ze mnie znajomi jaja robia. Przyklad: Firma handlowa – sprzedaz ebay, allegro, wlasny sklep www, siedziba miasto na P – Serwer w piwnicy wsrod jakiegos zelastwa z czasow gierka, zabezpieczenie na uppsie sprzed 15stu lat, zero backupu, wszystko na jeddnym twardzielu (oczywiscie dla home-desktopu a nie pod serwer) ktory padl po ponad szesciu latach dzialania nonstop jako serwer dla firmy (mail, baza, www i wszystko to i jeszcze inne) co i tak jest swietnym wynikiem. po probach “znajomych” odzyskania (a raczej nadpisania) danych za darmo – wzywaja mnie – nie da sie nic zrobic, wysylam jeszcze dla potwierdzenia dysk do specjalistycznej firmy – wynik negatywny. Przedstawiam sprawe szefowi “firmy” i to ze trzeba zaczac od zera i tak dalej i te wszystkie pierdoly na ktore on robi oczy wielkosci hulahop bo nie ma zielonego pojecia o co choodzi – bo to wszystko robil wspolnik ktory juz od paru lat nie jest wspolnikiem (ciekawe czemu) i przeciez dzialalo samo. Sytuacja miala miejsce we wrzesniu 2016 – do tej pory firmy nadal nie ma w sieci……

Opowieść autentyczna, każdy kto pracuje z klientem w jego firmie wcześniej czy później trafi na jakieś “autorskie rozwiązanie”. Pracowałem w serwisie bezpośrednio z klientami w ich firmach od 1999. Piękne czasy, mało kto wtedy znał się na komputerach i różne kwiatki wychodziły. Różnych różności z życia serwisanta mógłbym opowiadać godzinami. Firmy wtedy rozwijały się na zasadzie “dokupimy nowy komputer dla Miecia bo Mieciu musi mieć dostęp do magazynu i jakoś zepniemy żeby hulało a potem się pomyśli”. Wszystko śmigało na BNC a gdy mówiłeś że warto sieć zrobić na HUB czy Switch to prezesi po zobaczeniu oferty mało co nie dostawali zawału. Zadzwonimy do Pana, musze porozmawiać ze wspólnikiem i takie tam. Jednym z lepszych wydarzeń była kobieta pracująca na ważnym żeby nie powiedzieć kluczowym stanowisku w starostwie powiatowym robiąca archiwizacje programów ze swojego komputera na płytach CD gdzie po włożeniu płytki i odpaleniu programu a raczej skryptu do archiwizacji po 10 minutach zbierania danych ukazywał się komunikat w języku angielskim “Włożony nośnik jest zbyt mały, użyj większego nośnika” i wypluwał komputer szufladkę z płytką. Kobieta wyjmowała płytkę, flamastrem wypisywała datę i wkładała na półkę do szafki z ładnie posegregowanymi PUSTYMI płytkami. Robiła to co piątek przez 5 lat chyba aż zrobiła to przy mnie, przypadkowym świadku podpinającym jej koleżance drukarkę, której z wrażenia mało co nie upuściłem. :-) Innym razem szukaliśmy zawieszającego się routera WIFI który został przez poprzedniego informatyka zamieszczony nad podwieszanym sufitem. Kiedyś do mnie do domu około 21.00 przyjechała pracownica dużego biura rachunkowego której zabrałem monitor do naprawy po “pliki które miała na pulpicie.”

Montowaliśmy też z 15 lat temu systemy monitoringu w firmach, gdzie co dziesiąty nie łapał złodzieja tylko załatwiające swe potrzeby parki a raz w pewnej hurtowni bielizny testowałem zdalne połączenie z komputera z domu prezesa do podglądu co się dzieje w magazynie i .. powiem tylko że mężczyźni mieli przewagę liczebną.

@Andy:

To było jak na tamte czasy stare ale bardzo wydajne rozwiązanie NetWare + Btrive o ile pamiętam do 20 czy 25 stanowisk można było uruchomić. Serwer to był prawdziwy serwer, z dyskami SCSI, możliwe że nawet 256 RAM.

@Viktor:

Gdy tylko ruszyło nie było mowy o jakimkolwiek przestoju, bo “i tak już sporo stracili”. Przestój trwał kilka godzin i na tyle co poznałem “szefa” nie zdziwiłbym się jakby Kaziu za współwinę tego zamieszania dostał po premii :)

@Mn

Super historie, samo życie :D Nakładające się autorskie rozwiązania kilku kolejnych osób, w połączeniu z inwencją userów potrafią wygenerować prawdziwe cuda :D

@MuszeDODACkomentaBOpadne

Czasem trafi się taki totalnie zajechany sprzęt, na którym stoi od lat bez backupów jakaś cała firma, a CAŁA awaria polega na spaleniu zasilacza – i wtedy to wrażenie, że ktoś tu ewidentnie ma więcej szczęścia niż rozumu…

Haha, jakbym czytał o swoim byłym kliencie – przegląd, zrobienie czegoś porządnie, kilkaset złotych? Czemu tak drogo? Przegląd – a po co, przecież działa, a 15 minut przerwy niedopuszczalne. Zepsuło się i firma stoi? – informatyk do dupy.

źle się dzieje jak zamiast artykułu pojawiają się reklamy…

przecież jest oznaczone zaraz pod tytułem jako artykuł sponsorowany. wedlug ciebie niebezpiecznik nie moze zarabiac na reklamach? dlaczego? czyzbys ich finansowal co miesiac z wlasnej kieszeni? jak tak, to powiedz gdzie wplacasz, bo sam chetnie pare zlotych przeleje co miesiac ;]

Gorzej jak się odkryje jakiś serwer, o którym nikt nic nie wie, wyłączy go, potem dalej wszystko perfekcyjnie działa i nikt nie zgłasza żadnych problemów – a po 2 dniach przychodzi ABW z pretensjami, że się ich szpiegujący wynalazek wyłączyło :)

I większość firm tak działa jak ta hurtownia. I będzie tak działać. Wcale mnie to nie dziwi. A jeszcze bardziej za proponowane wynagrodzenie. Po którym dwa razy się człowiek się zastanowi coś “wdrożyć” by nie mieć kłopotów.

Wyłączyć stacje podpieta do UPS i dostać telefon z UK ze im ktos fax serwer na slowacje wylaczyl…

[reklama AG]

Wpada programista samochodem na drzewo i w chwile pozniej znajduje sie oko w oko ze sw.Piotrem. Ten mu mowi… “Niezle nagrzeszyles w zyciu. a najbardziej robiac reklame dla klientow. Ale dam Ci szanse mozesz sobie wybrac co z Toba dalej bedzie.” Prowadzi go do nieba a tam …

Reszte znacie (dowcip nr. 76329 “wersja demo”)

[koniec reklamy AG]

LUDZIE artykul sponsorowany warto stosownie oznaczac… tako rzecze prawo prasowe i zdrowy rozsadek.

Przy okazji takie cuda rozdaja na kazdym rogu. Jakies 20 lat wstecz sprzedawalem takie cudo Novela. Mialo ta przewage ze dzialalo ‘na niczem’ i nie wybrzydzalo ze nie winda…:)

No i sam sobie odpowiem – PRZECIEZ PISZE ZE SPONSOROWANY. W tagach…

Ech zycie…

Ciekawi mnie, na ile to oprogramowanie żre zasoby, bo kiedyś testowaliśmy podobne (choć mniej rozbudowane) cudo i trzeba było zrezygnować z powodu znacznego spadku wydajności stacji roboczych. Nie bardzo mogę na ich stronce znaleźć jakiekolwiek info o wymaganiach sprzętowych.

Ile kosztuje taka reklama?

https://niebezpiecznik.pl/reklama/

Zaraz zaraz ale gazeta wyborcza, tvn24, onet, wp i cała reszta opisywana w tym linku to nie są “gazety Polskie”. Warto żeby niebezpiecznik. zaktualizował te dane na stronie :)

https://niebezpiecznik.pl/reklama/