10/1/2024

Do czego może służyć Wi-Fi i ekran w zaawansowanej wkrętarce? Na przykład do zhackowania wkrętarki i wyświetlenia żądania okupu za odblokowanie urządzenia. Na razie to tylko możliwość wykazana przez badaczy, ale firmy używające wkrętarek Bosch Rexroth mają powód by przyjrzeć się zasadom zarządzania nimi.

Firma Nozomi Networks zajmująca się bezpieczeństwem w przemyśle i transporcie poinformowała o znalezieniu 24 luk bezpieczeństwa w kluczach dynamometrycznych Bosch Rexroth. Można to potraktować jako kolejną ciekawostkę z serii “niedorobione bezpieczeństwo IoT”, ale w tym przypadku mamy do czynienia z czymś więcej niż tylko ze słabością efektownego gadżetu w rodzaju inteligentnej toalety albo podłączonej do sieci zabawki erotycznej. Mówimy o możliwości zhackowania narzędzia, które pracuje na liniach produkcyjnych i wpływa na bezpieczeństwo produktów.

Dziurawy głównie system wkrętarki

Jednym z urządzeń, w którym znaleziono podatności jest m.in. inteligentna wkrętarka Bosch Rexroth NXA015S-36V-B. Ale podobne produkty z serii Bosch Rexroth NXA też posiadają błędy.

Takiego narzędzia nie pożyczy Ci szwagier, ale jest ono dość popularne na liniach produkcyjnych w przemyśle samochodowym. Spełnia odpowiednie normy VDI/VDE 2862. Dzięki temu może być używane przy montażu elementów, w których poziom dokręcenia śrub ma krytyczne znaczenie dla bezpieczeństwa (bo np. może wpływać na poziom oporności elektrycznej elementów, co z kolei wpływa na temperaturę roboczą, co z kolei wpływa na ryzyko pożaru albo wypadnięcie lub nie, ukrytych drzwi w samolocie).

Urządzenie jest bezprzewodowe i łączy się z siecią przez wbudowany moduł Wi-Fi. Może być zdalnie przeprogramowane przy pomocy usług dostarczanych przez bazujący na Linuksie system NEXO-OS. Obsługuje różne protokoły komunikacji (Rexroth OpenProtocol VW-XML, BMW-TPC). Można je zintegrować z systemami SCADA i innymi urządzeniami na produkcji. Pracownik programujący urządzenie ma do dyspozycji aplikację webową.

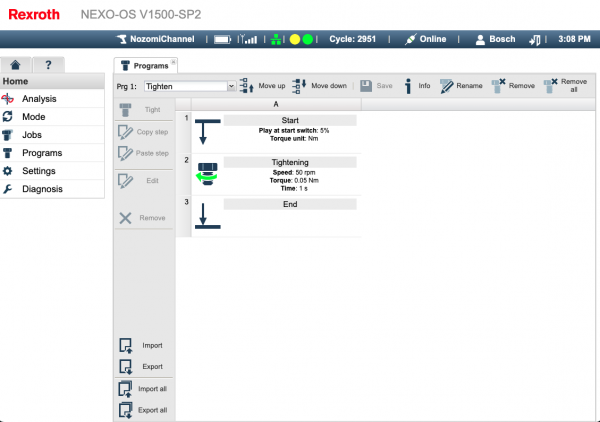

Eksperci Nozomi Networks znaleźli w sumie 24 luki, z których większość dotyczy systemu NEXO-OS (w wersji NEXO-OS V1500-SP2). Zidentyfikowano też luki w różnych wersjach urządzeń Bosch Rexroth NXA. Zdecydowanie największe wrażenie robią dziury obecne w modelu NXA015S-36V-B, na którym badacze zainstalowali oprogramowanie ransomware (typu proof-of-concept).

Ransomware na wkrętarce (źródło: Nozomi Networks)

Wkrętarka ma swój wyświetlacz, więc jest jak zażądać okupu. Istnieje możliwość zautomatyzowanego ataku na wiele urządzeń za jednym zamachem. W takim scenariuszu atakujący musiałby mieć dostęp do sieci, w której pracują urządzenia. Musiałby też wykorzystać dwie podatności, z których jedna (CVE-2023-48250) pozwala na nieautoryzowany dostęp do urządzenia, a druga (CVE-2023-48243) na zdalne wykonanie kodu. Jednak oprócz ransomeware jest inny przerażający scenariusz.

Badacze wykazali, że istnieje możliwość dokonania zmian w konfiguracji urządzenia (np. zmniejszenia poziomu dokręcenia) przy jednoczesnym wyświetlaniu operatorowi poprzednich, poprawnych wartości! Powstaje ryzyko ataku, który spowoduje wyprodukowanie całej serii mechanicznie wadliwych urządzeń, choć operator będzie przekonany, że wszystko jest OK. Coś takiego uderzy w producenta biznesowo, finansowo i wizerunkowo, o zagrożeniu dla konsumentów nie mówiąc. Obydwa ataki nie wymagają interakcji z użytkownikiem.

Mam elektronarzędzia Bosch — co robić, jak żyć?

Jeśli masz firmę, w której używa się wspomnianych wkrętarek, możesz już teraz podjąć pewne środki zaradcze. Wykorzystanie luk wymaga dostępu do sieci, do której podłączone są urządzenia. Warto więc wprowadzić możliwe restrykcyjne zasady dostępu do takich sieci.

To szkolenie jest do bólu praktyczne — przez 3 dni w labie uczestnicy hackują różne systemy i uczą się jak je przed atakami zabezpieczać. Pokazujemy dziesiątki technik i przydatnych narzędzi, które po prostu “robią robotę”. Przez to szkolenie przeszło już kilkanaście tysięcy administartorów, devopsów, programistów i pentesterów, a średnia z ostatniego terminu tego szkolenia to 9,8/10! Oto najabliższe terminy tego szkolenia. Na hasło WKRĘTARKA otrzymasz 133,7 PLN rabatu. Kod ważny jest tylko przy zgłoszeniach wysłanych do końca tygodnia. Wpisz go w polu “UWAGI”.

Kraków: 28-30 sierpnia 2024r. — UWAGA: zostały tylko 2 wolne miejsca

Ostatnio ktoś zarejestrował się 22 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 26 lipca)

4399 PLN netto (od 27 lipca)

Warszawa: 04-06 września 2024r. — UWAGA: zostały tylko 3 wolne miejsca

Ostatnio ktoś zarejestrował się 24 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 26 lipca)

4399 PLN netto (od 27 lipca)

Wrocław: 02-04 października 2024r. — zostało 7 wolnych miejsc

Ostatnio ktoś zarejestrował się 24 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 2 sierpnia)

4399 PLN netto (od 3 sierpnia)

ZDALNIE: 20-22 listopada 2024r. — zostało 8 wolnych miejsc

Ostatnio ktoś zarejestrował się 22 lipca 2024r. → zarejestruj się na to szkolenie

-

3899 PLN netto (do 2 sierpnia)

4399 PLN netto (od 3 sierpnia)

Niektóre z wykrytych podatności mogą być wykorzystane tylko przez osoby uwierzytelnione, więc warto zrobić przegląd udzielonych uprawnień. Część luk ma charakter 0-click, ale firma Nozomi wykryła również takie, które mogą być wykorzystane poprzez otworzenie złośliwej strony na urządzeniu, w którym jednocześnie działa aplikacja webowa do zarządzania wkrętarką. Zalecana jest więc ostrożność wszędzie tam, gdzie pracownicy z jakiegoś powodu muszą otwierać aplikację do zarządzania oraz strony zewnętrzne lub odpowiednie filtrowanie. O tym jak takie restrykcje zaimplementować też mówimy na wspomnianym wyżej szkoleniu.

Firma Nozomi opisała luki bardzo ogólnie. Bosch Rexroth zobowiązał się do wydania łatek pod koniec stycznia i wtedy można się spodziewać ujawnienia szczegółów technicznych.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Bosch, nie Bosh!

O Bosh-e!

Bosz!

Bunt maszyn coraz bliżej x_x

Jak czytam takie informacje to się zastanawiam w jakim świecie żyję? Takich cudów to ani Lem ani Borges nie wymyślili…

jeśli wymusi się na producentach dodanie w regulaminie buntu maszyn jako podstawę do reklamacji to zaraz zaczną robić bezpieczny sprzęt

Like a Bosh

Bezpieczny przyszly swiat IoT stoi przed nami otworem!

My już wiemy co to za otwór!