15/3/2012

We wtorek Microsoft wypuścił kilka patchy. Jeden z nich, na usługę RDP, określono jako krytyczny. I nie ma się czemu dziwić, podatność pozwala na zdalny atak na Windowsy korzystające z RDP (Remote Desktop Protocol).

CVE-2012-0002 exploit

Sytuacja jest o tyle poważna, że w “podziemnym” światku już najprawdopodobniej krążą exploity na tę podatność, a część mniej zdolnych “cyberprzestępców” wystawia ogłoszenia zakupu tego exploita za sumy rzędu 1500 USD (na część “nagrody” zrzucił się HD Moore, twórca Metasploita).

Co ja paczuje?!

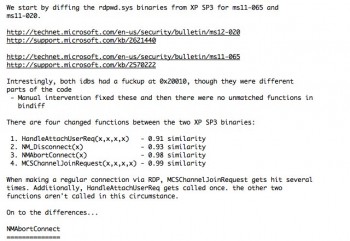

W sieci powstał też kanał IRC-owy, skupiający osoby pracujące nad reverse engineeringiem ostatniego patcha Microsoftu, łatającego bug w RDP. Notatki twórców exploita można znaleźć online:

http://exploitshop.wordpress.com/2012/03/13/ms12-020-vulnerabilities-in-remote-desktop-could-allow-remote-code-execution/

http://blog.binaryninjas.org/?p=58

https://twitter.com/#!/vessial/status/179839003720302592/photo/1/large

http://ocean.inseclab.org/2012/03/15/ms12-020-part-1/

http://www.forgeting.com/archives/601.html

http://cq-cser.cn/2012/03/2012-0002/

Oprócz prac nad reverse engineeringiem poprawki pojawiają się też memy, opinie, że MS mógł nie do końca załatać podatność, oraz szereg fałszywych exploitów, robiących mniej-lub-bardziej groźne rzeczy z systemami osób, które je odpalają ;)

Aktualizacja 16.03.2012

Luigi Auriemma, który jest odkrywcą błędu i który zgłosił go do ZDI z własnym PoC-em właśnie odkrył, że krążący po internecie chiński exploit zawiera dokładnie ten sam payload…

ms12-020 mistery: the packet stored in the “chinese” rdpclient.exe PoC is the EXACT ONE I gave to ZDI!!! @thezdi? @microsoft? who leaked?

Kto przekazał dane Chinom? A może Chiny wzięły sobie same? :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Nie ma żadnej prostej instrukcji typu “services.msc > wyłącz usługę Zdalny Pulpit?”

Czarek: domyślnie RDP nie jest włączany, także osoby, które same go włączyły, pewnie wiedzą jak go wyłączyć (i raczej nie będą chciały tego zrobić — bo w jakiś celu go jednak włączyły). Patchowanie chyba jest lepsze niż wyłączanie i nie patchowanie ;)

W biuletynie jest rozdział o workaround, jednym z nim jest włączenie Network Level Authentication dla usługi RDP (poprzez fix albo ręcznie)…co może jednak powodować problemy z połączeniem z systemów starszych niż Windows Vista.

Polecam jeszcze wpis z blogu Security Research & Defense http://blogs.technet.com/b/srd/archive/2012/03/13/cve-2012-0002-a-closer-look-at-ms12-020-s-critical-issue.aspx

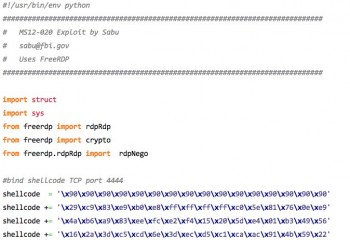

sabu@fbi.gov to sabu już oficjalnie w fbi? :>

tylko lamusy kupują exploita który już lata po necie. W tym przypadku – ku uciesze innych skiddies bo do metablowita :) świat schodzi na psy :)

A który z nich faktycznie działa :>

a tego niestety nie wiem,zapytaj jakiegoś skryptowego dzieciaka ;)

Nie karmić trolla.

@Mistiqe nazywasz mnie trollem? a sam kim jestes ? pokaz swoj skill to zobaczymy kto jest trollem :)

@lovmitender: przez to, że ostatnio pojawiło się sporo dzieci onetu to stałem się zbyt wyczulony na takie komentarze i zapomniałem, że jednak jeszcze pojawiają się tu ludzie, którzy swoje słowa mogą poprzeć wiedzą. Dlatego zwracam honor.

szczerze mówiąc niska ta ‘nagroda’, na black markecie pewnie poszedł/pójdzie za więcej ;)

Określenie “inżynieria odwrotna” nie jest już w modzie ?

a kiedykolwiek bylo???

Jest, ale chyba tak samo jak autentykacja …

@Jan: jeśli kiedykolwiek było to rodzimym odpowiednikiem była/jest “inżynieria wsteczna”. “Inżynierie odwrotną” (antyinżynierie?) nie widywałem dotąd zbyt często. ;)

E tam pewnie za niedługo ten exploit (już przestarzały) pojawi się na jakimś serwisie w

Torze :]

no proszę! ten błąd znalazł Luigi! Facet ma talent i bardzo go podziwiam, jego programy to jest coś!

Ja się zastanawiam kto jest na tyle głupi że NIE włączył NLA, Windows XP SP3 obsługuje to tak jak WIndows Server 2003 SP2 więć w czym problem?

Ludzie, którzy nie wiedzą co to NLA.

Ty z kolei pewnie wiesz wszystko, w każdej dziedzinie życia, tak?

Po co korzystać z RDP w windzie skoro jest Teamviewer?

@kawa RDP umożliwia np. na Windows Server korzystanie z dwóch zdalnych i jednej lokalnej sesji jednocześnie, zalogowanych na różne, lub nawet te same konta, ale każde może robić co innego. Powiedz mi że TV to umożliwia…

po to, że ni każdy używa windowsa do prezentacji..niektórzy stawiają na nich srvy

Chociażby po to żeby udostępnić RDP przez TS Gateway jednocześnie wyłączając mapowanie dysków, drukarek i schowka. Że nie wspomnę o systemach gdzie konta high privilege mają wymuszone zastosowanie smartcarda do autentykacji.

Ano po to, że TV nie jest darmowy do celów komercyjnych.

Czy poprawnie zrozumialem tresc i blad tyczy sie *wszystkich* wersji systemu Windows z uruchomionym zdalnym pulpitem [RDP]?

Czy XP rowniez jest dotkniety tym problemem?

Domyslam sie, ze MS korzysta z tego samego kodu dla RDP we wszystkich NTx.y, ale wole sie upewnic.

Znalezione w sieci:

Snort rules:

alert tcp any any -> any 3389 (flow:to_server,established; content:”|03 00|”; depth:2; content:”|7f 65 82|”; distance:5; within:3; content:”|30 19|”; distance:11; within:2; byte_test:1, any 3389 (flow:to_server,established; content:”|03 00|”; depth:2; content:”|7f 65 82|”; distance:5; within:3; content:”|30 1c|”; distance:65; within:2; byte_test:2,<,6,2,relative;)

@Marcin

Do czego?

Chyba chciałeś napisać: “do uwierzytelniania”, nieprawdaż?

oOo Super Sprawa. Jest PoC. PoC wyciekł, bądz wykradziono (ZDI? vs M$?). Jest też pacz, który aktualizuje pliki od RDP, ale nie koniecznie łata samą podatność wektora z punktem zaczepienia Kolegi Maria;) Więc? Poprawcie Mnie if się mylę. Mamy PoC, Mamy pacz, MAMY:) Też Exploit intHewiLd który nadal jest w stanie zrobić rem0te c0d3 exec…

… so Nie wiemy nic a wszystko co wiemy jest tylko po to byśmy nic nie wiedzieli? i myśleli że jest już ok? Admin popaczował cała plante i idzie spać… M$ Bada wyciek i czeka nie PoC a 0day by w ogóle być w stanie cokolwiek naprawić?? A Chińskie cyberforces walcza nadal nad cenzurą neta by ich zabawki nadal powalały wielkie koncerny i państwa świata zachodu ??

RET>

To może tylko być moja paranoja,,

Wszysto co napisałem powyżej powinno służyć tylko i wyłącznie jako materiał dydaktyczny, dla uczniów kierunków psychologicznych i parapsychologicznych,,

Za wykorzystanie informacji niezgodnie z prawem, *POLSKIM *kodeks pracy, cywilny, karny, KPA;);) … i te o których nie napisałem a istnieją* nIE pONOSZĘ ŻADNEJ ODPOWIEDZIALNOŚCI Pozdrawiam Piotra Pawła Macieja Adama i Wszyskich trolli ;)

Waiting till nex Patch Tuesday :)

Piotr rozwiązałeś kolejną tajemnice Barack Obama jesD chińczykiem !

To wielka kupa… ciekawe kiedy MS to posprząta. Mam 16 firm serwisowanych przez RDP+VNC. Część (70%) klientów pracuje na terminalach… logując sie z win xp… więc pseudo fix’ów nie mogę wgrać… cała nadzieja w niestandardowych portach… (a może się mylę)

Nie instaluj fixa (tzn. nie przestawiaj RDP na NLA), tylko wgraj samego updata i tyle, jakieś okna serwisowe pewnie masz ;)

Sam update nie powoduje problemów z Win XP.

Skoro ktoś włącza RDP to musi wybrać sposób w jaki RDP działa (3 Radio Buttony). Skoro nie wybiera opcji nr 3 to znaczy że świadomie pozbawia się dodatkowej warstry bezpieczeństwa ergo jest głupi.

Co do XP to dzięki SP3 XP obśługuje NLA więc dalej nie rozumiem dlaczego ktokolwiek ma wyłączone NLA?

[…] potwierdził przypuszczenia o których pisaliśmy parę dni temu w tekście dotyczącym marcowych łatek Windows — krążący po sieci exploit na ms12-020 (czyli zdalnie exploitowalną dziurę w RDP) […]

A czy przypadkiem ten expl Sabu to nie fake ? Jako jeden mi sie nie chciał odpalić, reszta z chinskich stron działa, co zreszta na chinskich stronach zostało poniekąd potwierdzone.