12/7/2014

Firmy logistyczne i kurierskie bardzo często korzystają z przenośnych, ręcznych skanerów, które odczytują dane teleadresowe klienta, zawartość przesyłki, jej pochodzenie i miejsce oraz przesyłają te informacje do głównego systemu ERP firmy. Okazuje się, że nie tylko tam… dane wędrują także do Chin.

Zombie Zero: chiński producent źródłem ataku

Wedle raportu firmy TrapX, (który ma 8 stron i waży 15MB… i z którego spokojnie możecie pominąć 2 pierwsze i 3 ostatnie strony marketing bullshitu) nie dowiemy się niestety, o jakiego producenta chodzi, ani które z firm logistycznych/kurierskich w USA i Europie padły ofiarą złośliwego oprogramowania. Ujawniono jedynie, że ofiar jest 7, a u jednej z nich na 48 skanerów 16 było zainfekowanych.

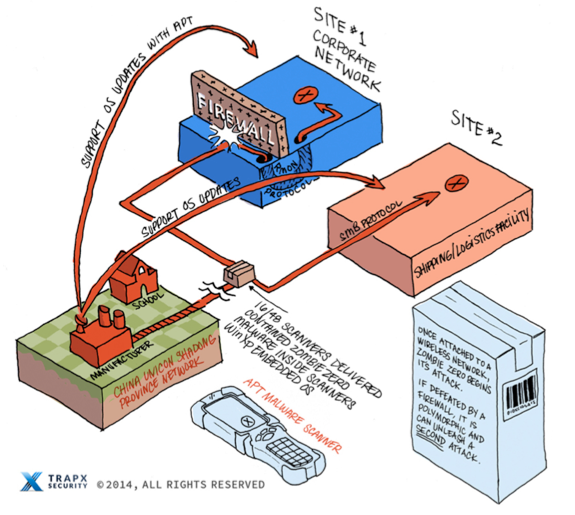

Atak, który nazwano Zombie Zero, zaczyna się …u chińskiego producenta wykorzystywanych na całym świecie skanerów. Do infekcji niektórych egzemplarzy skanerów dochodzi już na liniach montażowych. Infekowany jest system operacyjny skanera (tak, system operacyjny, bo skanery pracują pod kontrolą Windows XP Embedded).

Jak działa skaner i gdzie wysyła wykradane dane?

Kiedy nabywca skanera zaczyna go używać w swoich halach magazynowych, urządzenie to zazwyczaj podpina się do sieci Wi-Fi firmy logistycznej. Wtedy, odczytywane przez skaner dane (lokalizacja, typ towaru, wartość towaru, dane nadawcy, dane adresata) są wysyłane nie tylko do serwera ERP firmy logistycznej, ale również na serwery Chińskich atakujących.

Co ciekawe, serwery atakujących znajdują się w szkole Lanxiang Vocational, której budynek znajduje się tuż obok …fabryki producenta skanerów. Jakby tego było mało, szkoła ta była podejrzewana o udział w Operacji Aurora, czyli największym, zmasowanym ataku chińskich hackerów na amerykańskie firmy technologiczne i wojskowe. Czyżby zatem atakujących z grupy Zero Zombie coś łączyło z atakującymi z grup APT1 lub Maska?

Kradzież danych logistycznych to nie wszystko

Złośliwe oprogramowanie na skanerach nie tylko wykrada dane odczytywane prze te urządzenia, ale dodatkowo stara się — i to chyba najgroźniejsze — penetrować sieć wewnętrzną firmy logistycznej.

Jeśli sieć Wi-Fi do której podłączone są skanery nie jest wystarczająco odizolowana od reszty systemów firmowych, atakujący są w stanie przeniknąć do wewnętrznych podsieci zawierających zdecydowanie cenniejsze informacje niż naklejki na paczkach (do ataku wykorzystywany jest m.in. protokół SMB (porty 135/445) i RADMIN (port 4899)). Celem Chińczyków są przede wszystkim serwery zawierające w swojej nazwie słowo finance, skąd pozyskują zarówno dane płatnicze, stany magazynowe, rodzaje zamówień jak i kontakty biznesowe.

W sposobie działania Zombie Zero widać podobnieństwa do włamania do sieci sklepów Target. Tam jednak atakujący najpierw zainfekowali sieć komputerową firmy, a potem rozprzestrzenili się na sklepowych systemów kasowych aby wykradać dane kartowe — ich ofiarą padło 110 milionów klientów.

Pytania…

Zombie zero to kolejny przykład preinstalowanego malware’u. Mieliśmy z nim do czynienia ostatnio w przypadku popularnego telefonu z Androidem, a wcześniej w przypadku aparatów Olympusa, szpiegowskich żelazek czy wręczanych politykom zainfekowanych ładowarek na organizowanym przez Rosjan szczycie G20

Jak w każdym tego typu przypadku należy zadać pytanie, czy złośliwe oprogramowanie umieszczone na urządzeniu już w fabryce producenta to wynik jego niedbałości i nieświadomej pracy na zainfekowanym sprzęcie kontrolującym linię produkcyjną? A może ktoś producenta zaatakował, przejął jego systemy i celowo modyfikuje firmware produkowanych urządzeń, ale dalej dzieje się to bez wiedzy i zgody producenta?

Istnieje też trzecia hipoteza…

Producent współpracuje z służbami?

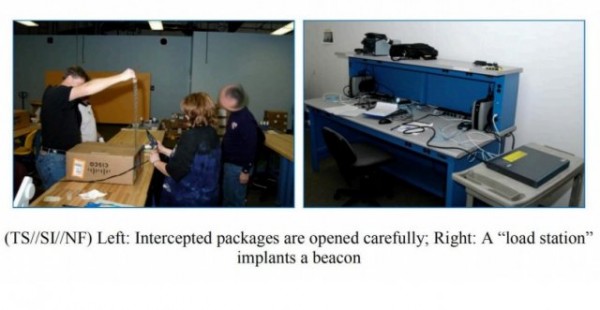

Producent mógł zostać zmuszony do infekowania produkowanych przez siebie urządzeń przez służby bezpieczeństwa danego kraju. Dzięki ojcu Linusa Torvaldsa wiemy, że NSA próbowało nakłonić Linusa do zbackdoorowania jądra Linuksa, a dzięki Snowdenowi wiemy, że NSA ma specjalną komórkę “przepakunkową”, której zadaniem jest przechwytywanie paczek, otwieranie ich i modyfikowanie firmware’u urządzeń, które są wysyłane z fabryk producentów do klientów na całym świecie.

Jak było w tym przypadku? Na razie brak jednoznacznych dowodów. Sytuacja ta byłaby świetnym przykładem na to, że czasem nie warto oszczędzać, kupując tańszy chiński sprzęt — ale przecież wiemy, że sprzęt znanych firm też może być zainfekowany.

Mam magazyn i ERP, co robić, jak żyć?

Biorąc pod uwagę schemat ataku Zombie Zero, w zasadzie jedynym wyjściem wydaje się zbudowanie skutecznej separacji sieci zawierającej systemy wewnętrzne od sieci “roboczych”, w których pracują niezaufane urządzenia takie jak skanery, drukarki, itp.

Warto też rozważyć wykonanie testów penetracyjnych każdego nowego urządzenia, któremu decydujemy się zaufać i wpiąć w naszą infrastrukturę. Jak widać na powyższym przykładzie, jedna z firm logistycznych wpuściła skaner do swojej sieci wewnętrznej instalując na nim zaufany certyfikat — czym ułatwiła zadanie atakującym.

Regularne wykonywanie testów penetracyjnych pozwoli także sprawdzić czy możliwym jest przeniknięcie z sieci roboczych np. dla gości do wewnętrznej, zaufanej sieci firmowej, oraz jak odporne na ataki są komputery pracowników i wykorzystywane przez firmę serwery oraz aplikacje firm trzecich. Niestety, wiele firm nie zdaje sobie sprawy z tego, jak łatwo można przejąć ich sieć, jeśli podczas jej planowania nie wzięto na poważnie bezpieczeństwa pod uwagę…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

lepiej szybko zakładajcie folie aluminiowe na głowy, hehe, mówiłem

Z kumplem już kiedyś rozmawialiśmy o ofoliowanym/ekranowanym kasku.Może by się lepiej myślało:)

Wystarczy, że Ty założyłeś. ;P

Nie na darmo pastafarianie chodzą w durszlakach na głowie :-P

Hmm, w takim razie może to jeden z powodów, dlaczego ze wszystkich moich adresów mailowych tylko na ten służący do Allegro przychodzi mnóstwo spamu…

Dlatego, bo allegrowi sprzedawcy mają zainfekowane kompy.

Hmm. Skoro nie można już zaufać nawet nowemu sprzętowi prosto z fabryki, to jak zwykły Kowalski, ktory nie ma pieniędzy na analizy sprętu, pentesty, itp. może sie wogóle czuć bezpiecznie posiadając jakikolwiek komputer?

zrób sobie kąputer na procesorze Atmega8 :PP

Prawdę mówiąc nie może … a jedyne co może to żyć zgodnie z naturą ;) – czyli bez technologi.

Najlepiej nie używać Windowsa. Z Linuksem nie ma takich problemów.

Głupie pytanie, oczywiście, że nie. W tych czasach każdy chce wiedzieć wszystko o wszystkich, i mieć dużo pieniędzy kosztem innych. Pogódź się z tym :)

@Linuxxx – o rootkitach na linuxa to kolega szanowny nie słyszał? Tu lista z jednego z anty-rootkitów:

55808 Trojan – Variant A

ADM W0rm

AjaKit

aPa Kit

Apache Worm

Ambient (ark) Rootkit

Balaur Rootkit

BeastKit

beX2

BOBKit

CiNIK Worm (Slapper.B variant)

Danny-Boy’s Abuse Kit

Devil RootKit

Dica

Dreams Rootkit

Duarawkz Rootkit

Flea Linux Rootkit

FreeBSD Rootkit

Fuck`it Rootkit

GasKit

Heroin LKM

HjC Rootkit

ignoKit

ImperalsS-FBRK

Irix Rootkit

Kitko

Knark

Li0n Worm

Lockit / LJK2

mod_rootme (Apache backdoor)

MRK

Ni0 Rootkit

NSDAP (RootKit for SunOS)

Optic Kit (Tux)

Oz Rootkit

Portacelo

R3dstorm Toolkit

RH-Sharpe’s rootkit

RSHA’s rootkit

Scalper Worm

Shutdown

SHV4 Rootkit

SHV5 Rootkit

Sin Rootkit

Slapper

Sneakin Rootkit

Suckit

SunOS Rootkit

Superkit

TBD (Telnet BackDoor)

TeLeKiT

T0rn Rootkit

Trojanit Kit

URK (Universal RootKit)

VcKit

Volc Rootkit

X-Org SunOS Rootkit

zaRwT.KiT Rootkit

Ciekawe ile kolega szanowny u siebie znajdzie…

…

Rootkity na Linuxa, wg. vanitas:

„FreeBSD Rootkit”

„SunOS Rootkit”

„X-Org SunOS Rootkit”

Gratuluję kopiuj-wklej :)

Jak się instaluje paczki z niewiadomych źródeł to ma się później takie rootkity. Jak się wszystko z repo bierze to nie.

I między Windowsem a Linuksem jest taka różnica: Żeby zawirusować Windows wystarczy na nim popracować, żeby zawirusować Linuksa trzeba NAD NIM popracować. W Linuksie wirus się “sam” nie zainstaluje, trzeba kliknąć tą zainfekowaną paczkę. W Windowsie to normalka.

@SuperTux , głupoty opowiadasz.

Mitologie już istnieją i nie potrzeba tworzyć kolejnych. Linuksa, Windowsa, Mac OS wszystko zawirusujesz w dokładnie ten sam sposób.

Wylistuj sobie otwarte porty na serwerach i zapytaj się dlaczego wiele z nich pracuje na starych dziurawych wersjach apache albo na najnowszych jeszcze nie przetestowanych paczkach.

Nienawidzę jak ktoś tworzy legendy, a później naprawiam komputer takiego ktosia i co widzę, brak hasła do konta i pracę na prawach administratora. Ale ktoś twierdzi, że ma bezpieczny komputer…

Nie twierdzę, że używanie systemu z prawami administratora jest złe ale trzeba liczyć się z konsekwencjami należy też pamiętać, że lekceważenie przeciwnika to największy błąd. Ślepe tkwienie w przekonaniu, że Linuks jest nie do sforsowania już wielu administratorom pomogło w zmianie koloru czupryny.

Windows XP Embedded — HAHAHAHAHAHAHAHAHAHAHAHAHAHAHA

Nie wiem co w tym śmiesznego, b. dobry produkt :)

Hahahahah, tak, bardzo dobry, zwłaszcza na skanerze. Nie dość, że wygórowane wymagania (x86 w takim sprzęcie, poważnie?) to jeszcze podłączony do Wi-Fi, wesoło nasłuchuje sobie na 4 portach, czekając na znane exploity. Czekam na zegarki z Windows 8.1 :D

Z opisu wynika, że albo Symbol, albo…Honeywell. Produktów tego drugiego “producenta” (bo to tak naprawdę branding jest) i tak nie da się normalnie używać :-)

Ani to, ani to…

Jedyny znany mi producent takich terminali, który sprzedawał terminale z systemem XP to Psion. Symbol został przejęty przez Motorolę ładnych kilka lat temu, w tym roku taki los spotkał też Psion-a, więc summa summarum oba sprzedawane są teraz pod szyldem Motorola Solutions.

Jesteście pewni że chodzi o XP Embedded a nie Windows Embedded, kiedyś znany jako Windows CE? Bo ja jestem niemal pewien tego drugiego – na pewno nie wpychali by do takiego urządzenia x86.

Chyba, że takie wysokie wymagania miał ten trojan ;)

Jak dla mnie chodziło raczej o Windows CE. XP Embedded jest raczej w bardziej stacjonarnych sprzętach typu kasy fiskalne (te z komputerem).

albo bankomaty

Ghostery i po kłopocie,he he he…

“Mam magazyn i ERP, co robić, jak żyć?” – ROTFL, myślałem, że spadnę z krzesła :D

A co? Nie masz?

“a potem rozprzestrzenili się na sklepowe terminale POS aby wykradać dane kartowe — ich ofiarą padło 110 milionów klientów.”

Który to już raz muszę to wyjaśniać, że nie “terminale POS” ale systemy kasowe ;)

Co do klasycznych “terminali POS” miejska legenda głosi, że w UK robiono akcję ważenia terminali w celu wykrycia tych, którym w fabryce zainstalowano “dodatkowy” moduł (GPRS plus jakiś MCU), który dane o kartach (pozyskane z paska magnetycznego) słał w świat.

Nie taka miejska legenda:

https://niebezpiecznik.pl/post/uwaga-na-podmienione-sklepowe-terminale-do-obslugi-kart-platniczych/

Oraz to: (jako dowód, że terminal (nie system kasowy) da się przeprogramować ;)

https://niebezpiecznik.pl/post/uwaga-na-podmienione-sklepowe-terminale-do-obslugi-kart-platniczych/

Dwa razy ten sam link? Tak miało być?

@ P.K. – ten drugi link miał zapewne prowadzić do chłopaków z MWR Labs ;)

Co do sytuacji z UK – akurat wtedy siedziałem tam i generalnie sprawę znam z pierwszej ręki. Media się nakręciły, bo to był początek sezonu ogórkowego.

Ale inny przekręt był realny – 2006 rok, Shell i PIN pady Trintech Smart 5000, w których ktoś grzebał (a system anti-tamper tego nie wykrył). Przykład social engineering, ludzie podawali się za serwisantów od terminali i w ten sposób przejmowali nad nimi kontrolę.

Co to za amerykańska propaganda!? Nie wiadomo o skanery jakiego producenta chodzi, ani nawet czy rzeczywiście jakaś firma logistyczna ich używa. W raporcie piszą o “customer had deployed 48 scanners”. 48 skanerów to jakaś firma “krzak” mogła kupić, a nie poważna firma logistyczna. Tym bardziej, że te skanery mogły się łączyć do Internetu!

He he. Raz robiłem i zabezpieczałem taką sieć dla terminali. Goście z renomowanej firmy wdrożeniowej, którzy dostarczali sprzęt, pukali się w czoło. Po chorobę wstawiasz po dwa firewalle na każdą lokalizacje. Po co to tak izolować, filtrować dokłądnie i robić “pentagon”. To tylko terminale i drukarki kodów paskowych. Po co te koszty … Ale zrobiłem “pentagon”. Po dwóch latach przyszedł ktoś inny i to uprościł (czyt. rozpieprzył ) bo za dużo komplikacji było w utrzymaniu.

[…] atakują się nawzajem Izrael i Palestyna. Okazuje się jednak, że jest i trzeci gracz — wielokrotnie przyłapywane na atakach komputerowych […]