17/6/2020

Internet rzeczy (IoT) to nie tylko zabawkowe gadżety, ale też sprzęt przetwarzający ważne dane, pracujący w przemyśle czy nawet podtrzymujący życie! Nie zawsze jest to sprzęt bezpieczny o czym przypomina Ripple20 – zestaw 19 nowych podatności w bibliotece TCP/IP stworzonej i dostarczanej przez firmę Treck Inc. oraz implementowanej w szerokiej gamie urządzeń.

Co jest podatne i o co tu chodzi

Za odkryciem podatności stoi izraelska firma JSOF. W dokumencie opisującym szczegółowo Ripple20 możemy przeczytać, że luki różnią się od siebie nie tylko poziomem krytyczności w skali CVSS, ale także trudnością ich realizacji. Cztery zostały sklasyfikowane jako krytyczne (ocena >= 9 w skali CVSS), jedna jako poważna (ocena >= 7 w skali CVSS). Autorzy dokumentu twierdzą także, że podatności zostały zgłoszone w bieżącym roku i przypuszczają, że mogły znajdować się w kodzie dostarczonym przez Treck Inc od momentu istnienia firmy czyli 20 lat (stąd nazwa Ripple20).

Wedle informacji od JSOF, podatne mogą być urządzenia z przeróżnych branż, które wpięte (i nie) do sieci, są podatne na np. możliwość ataku poprzez nieautoryzowane zdalne wykonanie kodu (tzw. Remote Code Execution). Biorąc pod uwagę takie podatne urządzenia jak drukarki, zasilacze UPS czy pompy infuzyjne (por. Rozruszniki serca można zhackować. Także zdalnie).

Można sobie wyobrazić wiele różnych ataków. Poniżej prezentacja ataku ukierunkowanego na podpięty do sieci zasilacz UPS oraz efektu jaki można osiągnąć na innych, podłączonych przez niego do zasilania urządzeń.

Założyć można, że odkryte podatności pozwalają nie tylko na przejęcie kontroli nad urządzeniem, ale w innych przypadkach na możliwość infiltracji infrastruktury sieciowej. Ponadto – jak twierdzą autorzy – w przypadku jednej, trudniejszej do wykorzystania podatności w implementacji DNS (CVE-2020-11901) – możliwy jest wejście do podsieci za NAT.

A sophisticated attacker can potentially perform an attack on a device within the network, from outside the network boundaries, thus bypassing any NAT configurations. This can be done by performing a MITM attack or a dns cache poisoning.

Co ciekawe, podatny kod od Treck Inc był implementowany w urządzeniach takich marek jak HP, Intel czy Schneider Electric. Dwie pierwsze wypuściły już oficjalne aktualizacje uniemożliwiające wykorzystanie podatności. Niemniej jednak jak możemy przeczytać w wypowiedzi dla Wired, Intel naprawił cztery podatności, ale uznaje, że możliwość ich wykorzystania wymaga “niestandardowej konfiguracji”. W artykule zauważono również, że wiele firm, które dostarczały produkty zawierające podatny kod od Treck Inc, może nie dostarczyć poprawek lub w ogóle może już nie istnieć…

Co robić jak żyć?

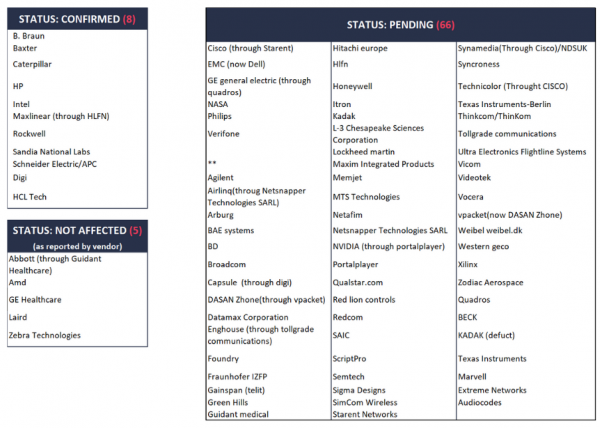

Występowanie podatności potwierdzono w urządzeniach 8 producentów, wykluczono dla pięciu, niemniej jednak w przypadku 66 dostawców urządzeń posiadających zaimplementowany kod od Treck Inc (lista dostępna tutaj w sekcji “Affected vendors”), należy czekać na potwierdzenie.

Niestety nie ma nigdzie dostępu do pełnej listy urządzeń zawierającej rodzaje i modele urządzeń, co znacznie utrudnia możliwość wdrożenia adekwatnych zabezpieczeń. Warto rzucić okiem na polecane przez JSOF techniki zabezpieczeń (w sekcji “Risk & Mitigation”), niektóre z nich warto zastosować niezależnie od tego czy posiadamy w swojej sieci urządzenia z podatnym kodem od Treck Inc czy nie.

Opisana sytuacja może być bodźcem do zweryfikowania czy aby czasami Wasze urządzenie IOT nie jest podpięte bezpośrednio do Internetu, tym samym już zwiększając znacznie ryzyko przeprowadzenia ataku z zewnątrz?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Trochę Was uspokoję Pracuję ze sprzętem medycznym i nie widziałem do tej pory ani jednej pompy infuzyjnej podłączonej chociażby do centrali monitorującej, a co dopiero do czegoś z wyjściem na internet także leżąc podpiętym do pompy infuzyjnej z tą podatnością możecie być spokojni.

A miewają włączony Bluetooth? :D

To jakieś średniowiecze chyba a nie szpital ;D

Pompa może być za UPSem, który będzie podatny. Tak więc z tą spokojnością bym uważał :)

A powiedz mi, po co pompie dostęp do internetu czu blublu? Pompę się nastawia, wrzuca strzykawkę i leci zadany przepływ i to jest jej jedyne zadanie, nie musi wstawiać na fejsa, ile dopaminy przelała xD

Ale za przeproszeniem o co chodzi?

Zadnych szczegolow na temat luki (wiec rownie dobrze moze wymagac od “hakera”) spedzenia godzin fizycznie przed hackowanym kompem z wszystkimi mozliwymi haslami (pelny dostep do systemu/biosu (admin), fizyczny dostep do pc (dostep do biosu poza zbootowanym systemem) – bo taka “luke” odkryto niedawno w procach amd…).

Do tego te “urzadzenia IoT” produkowane przez czesc z tych producentow to nie sa przypadkiem PC’ty?

Swoja droga, odnosnie tej “luki” (CVE-2020-12890):

Czego potrzeba? wszystkich mozliwych uprawnien

Do czego mozna ja wykorzystac? uruchomic swoj kod !!! xD xD xD

Czyli to chyba pierwsza luka pozwalajaca na obnizenie wlasnych uprawnien! (^_^) bo normalnie do uruchomienia wlasnego kodu nie trzeba nawet uprawnien roota (patrz chociazby java script w przegladarkach…)

I po raz kolejny: Intel – confirmed; AMD – not affected. Choć trzeba zwrócić uwagę, że status “not affected” wynika z oświadczenia firmy, a nie potwierdzenia przez niezależnych badaczy.