22/3/2015

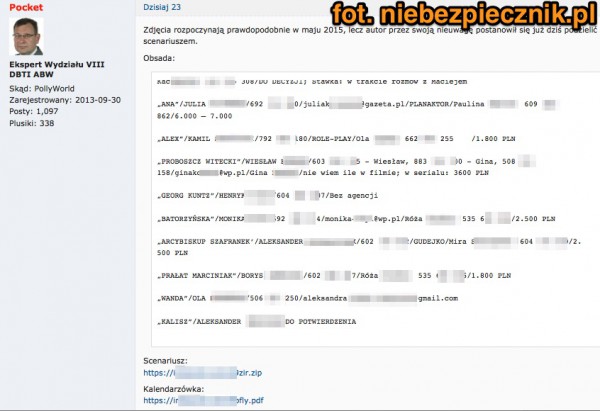

O filmie Sługi Boże pewnie nic nie słyszeliście. My też. Do dziś… Kilka godzin temu na redakcyjną skrzynkę napisał PollyPocket, którego część ze stałych czytelników Niebezpiecznika może pamiętać z takich akcji jak ujawnienie dokumentów kapitana ABW. Pocket, jak sam pisze, “wszedł w posiadanie” scenariusza filmu “Sługi Boże”, a wraz z nim także danych teleadresowych aktorów, m.in. Cezarego Żaka, Pawła Królikowskiego czy Małgorzaty Foremniak.

7 milionowy budżet nie przewidywał okupu dla włamywacza

Jeden z powodów, dla których niczego nie słyszeliście o filmie “Sługi Boże”, to pewnie to, że on dopiero powstaje. W internecie nie ma zbyt wielu informacji na jego temat — z artykułu w Wyborczej dowiemy się, że film jest thrillerem w którym wrocławski policjant próbuje rozwikłać sprawę kryminalną związaną m.in. z Komisją Majątkową. Budżet filmu to 7 milionów złotych (w tym 2 miliony z dotacji PISF).

Czy film okaże się kinowym hitem? Ciężko przewidzieć… na pewno jednak będzie o nim głośno w środowisku aktorów — a to za sprawą PollyPocketa, który zaszantażował reżysera, Mariusza Gawrysia. Nie wiemy jakiej kwoty PollyPocket domagał się za zaniechanie publikacji numerów telefonów, adresów e-mail aktorów oraz ich wynagrodzenia, ale najwyraźniej okup nie został zapłacony bo kilkanaście minut temu dane pojawiły się na forum Torepublic.

Oprócz namiarów na aktorów, PollyPocket udostępnił też scenariusz filmu:

Nie wiemy, czy ujawnienie scenariusza przed produkcją i premierą filmu to poważny problem, czy może coś, co w ogóle nie zaszkodzi filmowi. Z tymi pytaniami zwróciliśmy się do Studia A, którego nazwa widnieje na pierwszej stronie scenariusza. Kiedy tylko otrzymamy odpowiedź, zaktualizujemy ten artykuł.

Co do ujawnienia samych danych aktorów, nie sądzimy aby mieli się oni czego obawiać. W scenariuszu nie ma adresów zamieszkania, a jedynie numery telefonów — te można łatwo zmienić. Dodatkowo, część z aktorów swoje sprawy biznesowe załatwia przez agentów i to ich dane zostały ujawnione. Pewnym smaczkiem (dla pozostałych filmowców i aktorów) mogą jednak być ujawnione stawki — nie wiadomo jednak, czy to pełna gaża za wystąpienie w filmie, czy kwota za np. dzień zdjęciowy.

W jaki sposób wykradziono scenariusz?

Wygląda na to, że jak zwykle zawinił człowiek. Jak nam się udało dowiedzieć od PollyPocketa, dane pochodzą m.in. ze skrzynki e-mail reżysera, na którą Pocket miał się dostać ze względu na to, że reżyser korzystał z tego samego hasła także w innych miejscach.

Nie wiemy o jakie inne serwisy chodzi, ale ta historia to kolejny przykład na to, jak wyciek haseł z jednego serwisu może rzutować na inne konta tego samego użytkownika (por. od wycieku 20 000 haseł do wrzucenia nagich zdjęć ofiar na Facebooka).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Gorzej, jak to mocno alternatywna forma reklamy… ;>

Swoją drogą to ten Polly Pocket to też niezły gangster…

@ Adam

Oliwa sprawiedliwa i prędzej czy później Polly Pocket odpowie za włamania. Zresztą zapewne niejednemu już nadepnął na odcisk biorąc pod uwagę ujawnienie dokumentów kapitana ABW i nie pozostanie to bez konsekwencji. Wszyscy natomiast muszą mieć świadomość istnienia takich ludzi i to na całym świecie. Z jednej strony należy zabezpieczać wrażliwe dane na tyle, na ile jest to możliwe, natomiast superwrażliwych danych nie warto umieszczać w sieci, bo trzeba zakładać scenariusz próby ataku. Na pewno służby już o tym wiedzą i kluczowych dokumentów raczej nie wystawiają do netu.

@Paweł Nyczaj

Z tą oliwą to jest, jak jest, więc pewnie w tym przypadku będzie to wariant “później” lub “nigdy”…

A jedyne dobre zabezpieczenie, to fizyczne odcięcie komputera od sieci i przenoszenie danych jednokierunkowo na nośnikach, co nie jest ani wygodne, ani tanie…

Dlaczego chcesz żeby go dopadli koleś robi dobrą robotę :). Filmy współfinansowane przez PISF to z reguły bryndza, przemycająca wątki bogo – ojczyźniane, a jeśli chodzi o bezpieczeństwo to wiem że ludzie jeśli nie dostaną obuchem po głowie to mają je głęboko w poważaniu.

Tak więc dla dobra kina i bezpieczeństwa long live Polly Pocket ;D

@echo

No nie wiem, czy bezprawny włam, szantażowanie i taka publikacja jest dobrą robotą. Ja tego w żaden sposób nie pochwalam, nawet jeśli nie było szyfrowania załącznika, a hasło miało tylko 8 liter…

To trochę, jakby Twoją córeczkę uprowadził jakiś pedofil, a wszyscy się cieszyli, “bo była słabsza, więc zrobił dobrą robotę i teraz dopiero się nauczą”…

@Adam

Tak brakuje jeszcze tylko porównań do otwartych samochodów których się nie kradnie.

Ja nie wątpię że tobie kimkolwiek jesteś :) a sądząc z twojej mentorskiej postawy (ja tego nie pochwalam jesteś kimś ważnym ;D) zależy na obniżaniu standardów wszystkiego dookoła

bo tak jest taniej – nie hakujcie niczego czego nie jestem w stanie pojąć bo to nie moralne, wszystko inne można znieść do poziomu zgadywania haseł o ktrórym każdy może mówić, tak jest w każdej branży której dotykają autorytety waszego pokroju – od przykład pierwszy z brzegu – rozrywka zdominowana przez siubi dubi ju kan dance i gwiazdy tańczą na lodzie. To oczywiście jest dobre i etyczne, robienie ludziom wody z mózgu to jesteście w stanie sprzedać

Co Adasiu nie będziesz więcej mentorzył ? Teraz przyślesz swoich siepaczy ?

Miszę cię rozczarować ci wykształceni po 89 nie dają rady za dużo sektorów i ścieżek – tabliczka mnożenia się skończyła dużo wcześnie

@echo

samochodów się nie kradnie ani otwartych ani zamkniętych, chyba że jest się złodziejem.

Niestety w Polsce stanowczo za często obserwuje się postawę, którą zdajesz się również reprezentować, że jeśli ktoś się raz w czymś tam pomylił to należy mu spalić dom ukraść samochód zgwałcić matkę i nie wiem co jeszcze. A wszystko to dlatego, że “sam sobie jest winny”. Otóż prawda jest taka, moje drogie “echo”, że normalny człowiek potrafi również podzielić się z kimś swoją wiedzą i uświadomić błądzącego, bez wykorzystywania jego słabości. Przykład z otwartym samochodem jest jak najbardziej trafiony, bo – wierz mi lub nie wierz – jest kilkoro ludzi na tym świecie, którzy nie ukradną samochodu (ani nic innego) tylko dlatego, że jest otwarty. A gdybyś w dalszym ciągu jeszcze nie rozumiał co mamy na myśli to może powiem tak: szantażowanie kogoś za pomocą wykradzionych danych nie zmienia faktu kradzieży i nie czyni go w ten sposób ani “legalnym” ani dopuszczalnym ani w żaden inny sposób “mniej związanym z kradzieżą”.

PS. tu nie chodzi o moralizowanie tylko o współżycie w społeczeństwie.

@AdamNieAdam

“Niestety w Polsce stanowczo za często obserwuje się postawę,”

Mógłbym cię wymienić z Imienia i Nazwizka weź się “Adasiu” nie kompromituj więcej.

Idź kup nową torbę lui witona czy jak on się tam nazywa “swojej babce” żeby się chociaż raz poczuć mężczyzną w życiu.

Wierzyć w bajkę typu najwiękrzy krzyś w polsce troszczy się o bezpieczeństwo swoje i ludzkości – to faktycznie potrzebuje nazwisk inny niż obecne ;D

znasz taki tekst “chcącemu nie dzieje się krzywda” ?

To jak ? twoja wolność kończy się tam gdzie zaczyna moja ? czy to zależy od przypadku ?

Wiem że jesteś psem albo powiązany z psami, inaczej byś tego nie kontynuował

Tak czy inaczej muszę cię rozczarować nie mam związku z Pilly Pocketem i całą sprawą

a jeśli odważysz się wysłać tu swoje pieski to wyciągniesz trupa albo nie wyciągniesz nic

@AdamNieAdam

“że jeśli ktoś się raz w czymś tam pomylił to”

A jeśli się nie pomylił, to tym gorzej dla niego…

@echo

Bo nieswoich otwartych samochodów się nie kradnie, a tobie to widzę już nic nie pomoże, bo chyba zostawiłeś resztki umysłu niezamknięte będąc wśród takich, jak ty…

@echo @Iwan

Widzę pokolenie JP, albo pokolenie, które zgubiło wejście na swój ulubiony portal… :D Nawet tam dostaliście perma? :D

Kto jest złodziejem, ten jest złodziejem… i nie jest ważne, czy samochód był otwarty, czy zamknięty… :>

@Adam @Ivan

Bez wątpienia złodziej jest złodziejem, ale przecież chcącemu nie dzieje się krzywda :)

To się chyba nazywa relatywizm moralny

“Bez wątpienia złodziej jest złodziejem, ale przecież chcącemu nie dzieje się krzywda :)”

A jak ktoś idzie do marketu i NIE chce mieć zwiniętego auta, ale przypadkiem jeden z zamków w aucie da się otworzyć co 50 kluczem (lub co 1 łamakiem), to wtedy prawowity właściciel też jest tym chcącym??? :D

Jak widzicie samotne małe dziewczynki w piaskownicy, to też lecicie je głaskać? :D A rodziców później nazywacie patologicznymi (gdy brak opieki) lub nadopiekuńczymi (gdy jest opieka)? :D Chyba wam podrzucę te DNSy na K., bo ciągle błądzicie i nie możecie odnaleźć swojej właściwej strony… :D

Jeżeli się nie zabezpieczył to znaczy że chciał zostać okradziony

bądźmy liberalni ;]

A tak po prawdzie to zawsze mnie irytowało odnoszenie kwestii bezpieczeństwa tele-inf i jego łamania do świata rzeczywistego. Nie ma żadnego odniesienia nie będę tu dowodził dlaczego bo mi się nie chce, może to kiedyś opisze w autobiografii ;D

@echo

1. Zabezpieczył się, ale zabezpieczenie pewne na 100% w praktyce nie istnieje. Ale oczywiście masz go w d### i twierdzisz, że jest frajer?

2. Mam rozumieć, że kradzież BTC lub PLN z wirtualnego banku nie ma żadnego odniesienia do świata rzeczywistego? :D Niezła będzie ta autobiografia… :D :D

@Paweł Nyczaj: “Zresztą zapewne niejednemu już nadepnął na odcisk biorąc pod uwagę ujawnienie dokumentów kapitana ABW i nie pozostanie to bez konsekwencji” – wszechmoc ABW i reszty służb to mit,zwłaszcza po 2012 podobno była fala odejść ze względu na marne pensje z agencji.Czy to prawda czy celowa dezinformacja – trudno orzec.Oczywiście może im się chcieć sprawdzić nas tu piszących czy nawet postraszyć,ale widzieliśmy w mediach kilka wpadek tych służb. Najważniejsze osoby w państwie podsłuchiwali kelnerzy,reakcją służb była bójka o maca po fakcie.Albo to skoordynowane akcje mające przekonać nas (a może i Rosjan),że służby w Polsce są w fatalnej sytuacji,albo to co widzimy w mediach jest w dużej części prawdą. Nie muszę chyba dodawać,co jest znacznie prawdopodobniejsze a co jest najprawdopodobniej wytworem mojej zdrowej paranoi…

Mogą zdrowo namieszać nam,zwykłym obywatelom,mogą nam nawet “popełnić samobójstwo” ale żeby złapać takich jak ten “polly pocket” trzeba innego takiego “polly pocketa” albo wykupienia tego całego torepublic. Bo exploity czy sposoby na TORa to może ma NSA a nie służby Polskie czy Rosyjskie (tydzień po Polskich w razie czego). I USA tych exploitów/sposobów nie wyda Polsce (ze względu na ryzyko przechwycenia przez Rosjan) nawet jeśli je posiada,bo TOR jest używany najprawdopodobniej przez agentów wywiadu USA działających aktywnie w Rosji. Kto zna historię TORa chyba się domyśla,że pewnych narzędzi i przyzwyczajeń się po prostu nie zmienia, a większy ruch oznacza bezpieczniejszą komunikację – i jest to powód,dla którego TORa nie zdejmą całkiem.

„Nie wiemy, czy ujawnienie scenariusza przed produkcją i premierą filmu to poważny problem, czy może coś, co w ogóle nie zaszkodzi filmowi.”

Raczej nie zaszkodzi, wiele filmów jest tworzonych np. na podstawie książek, a i tak cieszą się popularnością.

Słowa klucz: “na podstawie”, a nie “słowo w słowo, scena w scenę”. Jest różnica. Czytając scenariusz Twoja wyobraźnia ogląda faktyczny film, to może zaszkodzić produkcji.

Btw. uczyli się od Sony?

No cóż, kolejny wyciek tym razem dotyczący światka aktorskiego … W pewnym sensie dobrze, że tak się stało, rynek pracy się powiększa … Z drugiej strony, prywatność użytkowników, sprawa czysta .. Czarny / biały … Klasyka gatunku

“dobrze, że tak się stało, rynek pracy się powiększa”

Jaki rynek pracy?

szanuję cię, Polly Pocket, chciałbym być taki zajebisty

“a ja ich ścigam…” ;>

Dajcie linka. :)

I jak zwykle to samo hasło w kilku miejscach w dzisiejszych niebezpiecznych czasach prowadzi do zguby. No i pewnie jeszcze w skrzynce e-mail brakowało 2-składnikowego uwierzytelniania, więc samo hasło wystarczyło do zalogowania. Gdyby 2-składnikowe uwierzytelnianie było stanowiłoby to już przeszkodę. Zresztą chyba nierozsądne było trzymanie scenariusza w skrzynce mailowej w postaci niezaszyfrowanej. Już choćby zzipowanie scenariusza z hasłem lub po prostu zabezpieczenie pliku hasłem i podanie odbiorcy hasła do archiwum sms-em byłoby lepsze (zasada podania hasła innym kanałem), niż brak jakiegokolwiek zabezpieczenia. Wytrawny włamywacz spróbuje odgadnąć hasło, ale zawsze lepiej rzucać włamywaczowi kłody pod nogi, niż zupełnie rezygnować z zabezpieczenia.

A o Archive Password Recovery to ty słyszał?

Większośc aktualnych pakerów (WinZip, 7Zip) używają do szyfrowania AES, jeżeli klucz jest odpowiednio długi, to odzyskiwanie metodą BF nie jest zbyt praktyczne :)

@ James

Faktycznie tego typu programy istnieją dlatego otwarte jest pytanie, co robił scenariusz z poufnymi danymi w skrzynce mailowej. Wiadomo, że szyfrowanie archiwum czy dokumentu jedynie stawia dodatkową przeszkodę, bo są programy do odzyskiwania haseł. Lepsze jest według mnie zaszyfrowanie AES-em z tym, że klucz musiałby być przesłany odbiorcy z innego maila. Mam wrażenie, ze szkolenie z cyfrowego BHP wszystkim się przyda. Wielka rola takich serwisów jak Niebezpiecznik, ale większość ludzi którzy nie interesują się IT nawet o Niebezpieczniku i innych tego typu stronach nie słyszała. Wydaje się, że najlepsze byłyby uświadamiające wywiady ze specjalistami od bezpieczeństwa w popularnych kanałach tv typu TVN24.

Problem polega na tym, że zawsze jest pewna granica pomiędzy bezpieczeństwem, a ergonomią. Dziś problemem jest fakt, że atakujący ma zbyt duże możliwości do atakowania i dzisiejsze systemy są zbyt niekontrolowalne i dziurawe…

Pod MS-DOS np. obecność wirusa plikowego mogłeś wyczuć nasłuchując dysku twardego lub irytując się, że to się dziś tak wyjątkowo długo ładuje…

Pawle, a kto mądry ogląda tvn/tvn24? Już lepiej pooglądać cartoon network bo też bajki ale przynajmniej z jakimś morałem :) Wywiady nic nie dają. Przykład metody na wnuczka, powtarza się dziadkom i babciom aby nikomu obcemu nie dawały kasy a i tak któraś da. Tu sprawdzi się tylko metoda zdartej płyty czyli tak jak reklamuje się tabletki w tv non stop w kółko powtarzać. Co do samego szyfrowania to ludzie są strasznie oporni.

Wiesz ile razy próbowałem spopularyzować wśród znajomych używanie GnuGP ? W odpowiedzi widziałem albo ironiczny uśmiech, albo że to za trudne, po co mi to itd. Jak pomagałem im rozliczać deklaracje pit to nie mieli żadnych oporów aby wysyłać pocztą skan swojego pit-u z kompletem danych. Aha, jeszcze jedno plotki głoszą że niektóre kraje zakazują używania szyfrowania, jak myślisz co będzie jak nagle wszyscy w Polsce zaczną nadawać szyfrem? Więc może lepiej niech już będzie tak jak jest.

A teraz druga strona medalu. Nauczysz szyfrować w archiwum i później jak ktoś zobaczy ikonkę archiwum na pliku EXE, to klika dwa razy, żeby to wypakować…. ;>

“7 milionowy budżet nie przewidywał okupu dla włamywacza”

znaczy… to źle, czy coś? mieli zapłacić okup?

co ten Niebezpiecznik tak ostatnio wspiera i reklamuje pocketa?

To dniówka ;-)

—–BEGIN PGP SIGNED MESSAGE—–

Hash: SHA1

@kez87 “…albo wykupienia tego całego torepublic.”

Uwierz mi to nie wchodzi w rachubę ;)

—–BEGIN PGP SIGNATURE—–

Version: GnuPG v2.0.22 (MingW32)

iQEcBAEBAgAGBQJVFwsxAAoJEGOU9eyC6M9La3AH/3vCMmLHJjqns8K7RrdtAyNy

6XGlO7Rmc2fUE+ej1oVyd6cTmiB6sGhEFxkHsZ5Q1bC4CS7IYXBtWoeDMKJQy4Dx

3fJzhqy3NWFUUZmkYWrkXIxnJk1L657eRFzHt6ioNqHUrBuTIJGu8qFEaApZzZRQ

TicVOG7QExjjREx8lTKljPvDgZTyVvkV8bwQ7U65U/LaAibkOETF8xd8sB3kFydC

fVBZVBPCBSwKS76FnpsRCiZUznxuRji+6o1BgSvFSHQR2gZR859IqnKA+zcPDG6h

a9kKGI0E+zt7iYjth8nZn3rRoGaawC1YV12j+syWSZ8SOjb5Gr8IyPXMA5o8UVs=

=psvY

—–END PGP SIGNATURE—–

Oj Patryk nabroiłeś…

Oczyma wyobraźni widzę pryszczatego chudzielca, który nie wymawia poprawnie “r” siedzącego w pokoju w mieszkaniu rodziców, jedzącego ciasto od babci i bębniącego w klawiaturę w oknie terminala ArchLinuxa. Jedyną dziewczyną jaką kiedykolwiek dotykał, to była koleżanka w przedszkolu podczas zabawy w berka, a po jednym piwie leży z wywieszonym ozorem na kanapie. W szkole przezywali go “Kościotrup”, a na studiach (które i tak uwalił) “Pajęczynos”. Południe to dla niego środek nocy. Ma stary rower górski, ale łącze z internetem 100Mbps. Zgadłem? :-)