18/7/2018

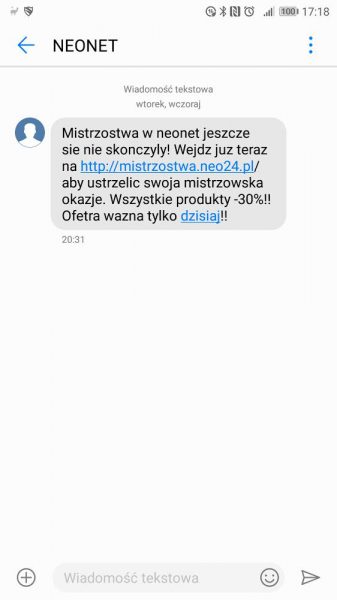

Otrzymujemy informacje, że klienci sklepu neo24.pl dostali takiego SMS-a:

Przyjrzyjcie się dokładnie na jaką domenę odsyła SMS. Jeden z naszych czytelników oburzony spamem, poprosił neo24.pl o zaprzestanie przetwarzania jego danych. W odpowiedzi uzyskał taki — zaskakujący — komunikat:

Witam,

w dniu dzisiejszym otrzymaliśmy wiele podobnych maili od różnych osób. Jeżeli jest Pan jedną z osób, która otrzymała fałszywego smsa związanego z nieistniejącą promocją na asortyment -30%, to muszę poinformować, że wiadomości nie były rozsyłane przez Neo24 tylko przez firmę podszywającą się pod nas.

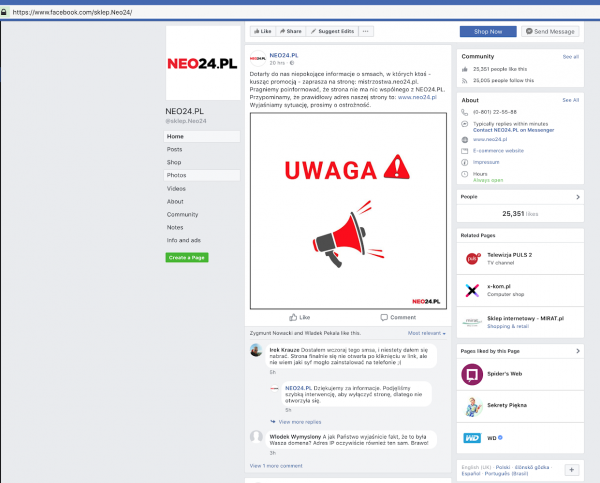

Na naszym profilu na Facebooku jest już oficjalny komunikat w tej sprawie. Zalecamy ostrożność i nie dokonywanie zakupów na stronie www.mistrzostwa.neo24.pl.

I faktycznie, na Facebooku jest to samo:

Czyżby ktoś zhackował neo24.pl i skonfigurował sam na potrzeby oszustwa subdomenę “mistrzostwa.neo24.pl”? A może takie kuriozalne oświadczenie to raczej brak komunikacji pomiędzy działami (promocji i supportu) w firmie? Albo właśnie przemyślana komunikacja w stylu “Zbyszek posłał złego SMS-a do klientów, obiecał promocję której nie mamy, zgońmy to na hakerów”…

Wysłaliśmy do neo24.pl pytania i czekamy na odpowiedzi. Zwłaszcza, że jak informują niektórzy z czytelników pod subdomeną mistrzostwa były linki do “…fałszywego Dotpaya”?

Aktualizacja 19.07.2018, 18:00

Jeden z czytelników podesłał nam taką ciekawą domenę, która miała brać udział w ataku:

host neo-24[.]net

neo-24.net has address 185.10.68.176

176.68.10.185.in-addr.arpa domain name pointer 176.68.10.185.box.cock.li.

Domain Name: NEO-24.NET

Registry Domain ID: 2286917421_DOMAIN_NET-VRSN

Registrar WHOIS Server: whois.PublicDomainRegistry.com

Registrar URL: http://www.publicdomainregistry.com

Updated Date: 2018-07-17T19:23:16Z

Creation Date: 2018-07-17T19:23:16Z

Aktualizacja 19.07.2018, 18:53

Kolejny z naszych czytelników informuje:

Niestety padłem ofiarą tego oszustwa – moje konto zostało obciążone. Że płatność była fejkowa dotarło do mnie po skojarzeniu kilku faktów już po “dokonaniu zakupu”. Niestety sposobność zakupu procesora, który akurat teraz zamierzam kupić taniej spowodowała totalne zaćmienie umysłu. Dopiero potem włączyło mi się normalne myślenie. Wstyd mi przed samym sobą że dałem się nabrać :( Fakt że adres mistrzostwa.neo24.pl był prawdziwy dowodzi chyba że ktoś włamał się na serwer neo24.pl.

Z relacji Czytelnika wynika, że kupowane produkty były opłacane przez bramkę Dotpay i na telefony komórkowe ofiar przychodziły SMS-y z banku o dodaniu zaufanego odbiorcy. Dalej standard — ktoś kto przepisał kod na lewej bramce Dotpay, dawał przestępcy wszystkie dane do wytransferowania pieniędzy.

Oto dwa z URL-i:

http://mistrzostwa.neo24.pl/podzespoly-komputerowe/procesory.html?neodata_3809=38948

http://mistrzostwa.neo24.pl/catalogsearch/result/?cat=100197&q=8400

Płatności obsługiwane były pod tym adresem:

https://pay04621[.]com

Aktualizacja 20.07.2018, 10:10

Kolejny z Czytelników (dzięki Arturze!) informuje, że (wytłuszczenia nasze):

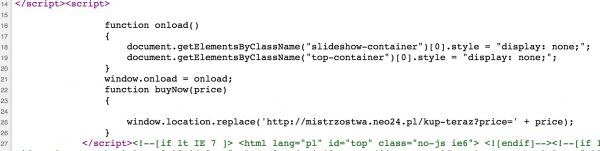

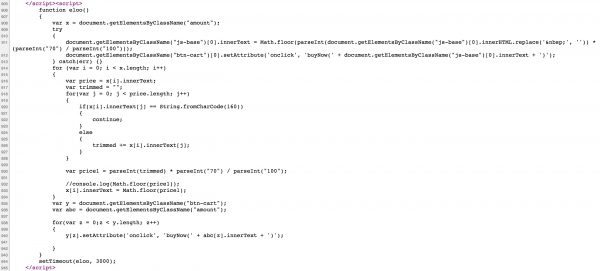

Strona która otwierała się wyglądała na oryginalną, była kompletna (nie znalazłem martwych linków)… asortyment musiała pobierać w locie z oryginalnej strony i w locie zmieniane były ceny na 30% mniejsze (było to widać bo najpierw ładowały się oryginalne ceny (porównywałem ze stroną neo24.pl) a po załadowaniu całej strony skrypt podmieniał cenę co

było widoczne.główna strona występowała pod adresem mistrzostwa.neo24.pl a podstrony pod adresem neo-24.net.

Strona nie pozwalała na zalogowanie się do konta posiadanego w serwisie. Pozwalała wpisać dane ale bezskutecznie. … pozwalała również zakładać konto nowe ale również bezskutecznie … do tego połączenie było niezabezpieczone.

Jeśli będąc w gorączce ktoś zdecydował się kupić bez zakładania konta, (niezależnie czy chciał płacić od razu czy przy odbiorze) był przenoszony na fałszywą stronę płatności dotpay pod adresem http://pay04621.com na której działały wyłącznie szybkie przelewy (karty nie działały). Strona ta miała ważny certyfikat wystawiony tego samego dnia przez firmę której nazwy nie pamiętam i nigdy wcześniej nie spotkałem.

Adres mistrzostwa.neo24.pl w ciągu 1.5h przestał działać. a strona była dostępna jeszcze dwa dni pod adresem ip 185.10.68.176

A więc jednak neonet / neo24.pl został zhackowany

Podsumowując — z naszych informacji wynika, że infrastruktura firmy neo24.pl została zhackowana — ktoś był w stanie przejąć starą, wykorzystywaną w 2012 roku subdomenę, na której wystawił swój skrypt obniżający ceny i przekierowujący na fałszywą domenę z podpiętą fałszywą bramką płatności. Nie wiemy, co dokładnie przejęli włamywacze. Czy było to “pełne” włamanie, łącznie z kradzieżą bazy czy jedynie wstrzyknięcie persistent XSS-a. Wszystko wskazuje na to, że posiadali dostęp do danych klientów którzy w przeszłości robiły zakupy w tym sklepie (na numery telefonów tych klientów przesłali SMS-a).

Niestety, sklep wciąż nie odpowiada na nasze prośby o kontakt.

Aktualizacja 23.07.2018, 8:48

W końcu otrzymaliśmy następujące oświadczenie sklepu:

Oświadczenie w sprawie próby wyłudzenia internetowego

Z przykrością informujemy, iż padliśmy ofiarą próby wyłudzenia internetowego. Realizując

wewnętrzną procedurę bezpieczeństwa, Spółka NEO24.pl podjęła wszelkie niezbędne kroki, aby

zminimalizować ewentualne skutki działań hakerów i doprowadzić do wyjaśnienia sprawy.

Niezwłocznie zabezpieczyliśmy i doprowadziliśmy do wyłączenia domeny mistrzostwa.neo24.pl oraz

serwera, który był celem ataku. O zaistniałej sytuacji powiadomiliśmy odpowiednie organy, z którymi

ściśle współpracujemy mając na uwadze jak najszybsze wyjaśnienie sprawy.Daiana Esenwa-Lendzion

Menadżer Działu PR & CSR

NEO24.PL

Przepiękny dobór słów. Sklep twierdzi że padł ofiarą wyłudzenia internetowego… i doprowadził do wyłączenia własnej domeny…

Aktualizacja 23.07.2018, 18:50

Dzięki analizie komputera jednej z poszkodowanych osób mamy dodatkowy materiał w postaci kodu strony internetowej mistrzostwa.neo24.pl. Pojawiają się w niej 2 ciekawe skrypty. To co robią pozostawiamy Czytelnikom jako pracę domową:

Kiedyś coś kupowałem na neo24.pl — co robić, jak żyć?

Na chwilę obecną należy założyć najgorsze — że włamywacze mieli dostęp do danych osobowych klientów sklepu (w tym adresu, e-maila i numeru telefonu). W najbliższych dniach możecie więc otrzymywać SMS-y lub e-maile które mogą dalej podszywać się pod neo24.pl albo inne markety elektroniczne. Miejcie się na baczności.

Niewykluczone też, że włamywacze zdobyli hasła (jeśli ktoś założył w sklepie konto) — więc jeśli gdziekolwiek korzystacie z tego samego hasła co do sklepu neo24.pl sugerujemy jak najszybszą jego zmianę.

P.S. Od każdej kolejnej ofiary dowiadujemy się czegoś nowego o tym incydencie, więc jeśli dostaliście SMS od Neo24.pl albo zostaliście oszukani przedwczoraj i wczoraj podczas zakupów, dajcie nam znać.

Aktualizacja 11.09.2018, 09:52

Osoby, które kupowały w sklepie NEO24.pl, otrzymały dziś w nocy e-maile informujące o wycieku danych osobowych. Problem ma dotyczyć starej bazy, która funkcjonowała do 25 października ubiegłego roku. Treść komunikatu rozsyłanego do klientów jest następująca:

Szanowni Państwo,

informujemy, że istnieje prawdopodobieństwo ujawnienia danych osobowych Klientów z archiwalnej (funkcjonującej do dnia 25.10.2017 r.) bazy sklepu internetowego NEO24.PL. W związku z tym, w trosce o Państwa bezpieczeństwo rekomendujemy:

- Niezwłoczną zmianę hasła do konta w sklepie internetowym NEO24.PL.

- Zmianę haseł do innych serwisów internetowych, w których korzystają Państwo z hasła użytego do rejestracji w sklepie internetowym NEO24.PL.

- Nieodpowiadanie na maile pochodzące z nieznanych i niezweryfikowanych źródeł.

Obecnie przy współpracy z wysokiej klasy specjalistami ds. bezpieczeństwa sieci komputerowych analizujemy wszelkie kwestie związane z zaistniałą sytuacją.

W razie jakichkolwiek pytań lub wątpliwości prosimy o kontakt drogą elektroniczną na adres: bezpieczenstwo@neo24.pl

Jak widzicie, firma hołduje tradycji nieprecyzyjnych komunikatów. Z oświadczenia nie dowiemy się jakie dane osobowe wyciekły, więc należy założyć, że wszystkie: imię, nazwisko, adres zamieszkania, numer telefonu, hasło. No chyba, że rozesłany dziś komunikat dotyczy kolejnego incydentu — postaramy się tego dowiedzieć.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Niech zgadne – ‘nie ta kropka’?

Pierwszy raz widzicie taki numer?

Niebezpiecznik….

Zamiast zgadywać, przeczytaj -ze zrozumieniem – cały tekst i 2x adres o którym mówisz, że kropka w innymi miejscu. Jeśli widzisz jakąś kropkę nie w tym miejscu, to wskazana byłaby wizyta u okulisty ;)

@mitt

chodzi o to że można było użyć innej kropki z unikodu która wygląda (niemal) tak samo jak prawdziwa, np . vs ․

Adres IP domeny mistrzostwa.neo24.pl był ten sam, co neo24.pl.

Więc to nie jest żadna “nie ta kropka”.

Ale wiecie że takiego smsa mógł wysłać każdy? Druga sprawa skąd była baza

SMS jest podpisany jako “NEONET” – żeby mieć pozwolenie na korzystanie w bramce sms z własnego podpisu trzeba dostarczyć do nich papiery firmy (tak było u jednego z liderów rynku, gdzie ostatnio załatwiałem taką rzecz). Atakujący zatem musiał mieć dostęp do skryptu wysyłającego sms, albo np. do panelu admina, lub do dokumentów firmowych umożliwiających załatwienie takiego podpisu w bramce.

Są appki na Androida pozwalające na spoofing caller id w SMS, sam parę lat temu jedną babci moherową zrobiłem że sam Ojciec Dyrektor do niej pisał (w Caller ID dosłownie było wpisane Ojciec Dyrektor) więc to nie jest jakiś tam problem podpisać się jako Neonet. Oczywiście ciężko byłoby z palca zrobić masowy mailing SMS (ograniczenia sieci do wysyłania wiadomości, itp.) ale i to da się obejść przez kilka różnych telefonów z różnymi kartami SIM zarejestrowanymi na słupy.

pod tym adresem byłakilka godzin strona NEONET z podrobionymi linkami i płatnościami bankowymi. Można był teoretycznie kupić sprzęt i stracić kasę. ciekawe ile osób zostało oszukanych i okradzionych.

Widocznie lepsza jest jakakolwiek reklama, niż brak reklamy.

Hmm… trochę to dziwne.

Czy sklep zgłosił incydent? Czy dane klientów są bezpieczne?

Ktoś musiał mieć dostęp przynajmniej do ftp, żeby postawić swoją stronę (i to pod warunkiem, że subdomeny były wcześniej ustawione na wildcard).

Żeby przekierować domenę, potrzebny byłby dostęp do konta na home.pl – a jeśli tak, to pewnie bazy danych też są zrzucone.

Przy próbie dokonania płatności następowało przekierowanie na adres podrobionego serwisu dotpay, pod adres pay04621.com. Domena zarejestrowana w dniu szwindla, kilka godzin przed akcją smsową… www postawione rzekomo na Ubuntu, nawet strony głównej nie podmienili…;)

Na neonecie dało się kiedyś bez problemu nadpisać dane wszystkich klientów. Odczytać więc pewnie też się dało i to do momentu ataku. Widocznie subdomenę też dało się przejąć.

Co do błędu:

Nie zgłosiłem tego (boję się pozwów), ale zrobił to ktoś inny, dwa miesiące później w necie ktoś się chwalił, że dostał nawet 1000zl za zgłoszenie tego. Najwyraźniej nie odkryliśmy wszystkiego (w 5 minut to szło znaleźć, wystarczyła zmiana pola ID przy wysyłaniu POSTa, a dłużej tam nie siedziałem), pewnie można teraz i w przyszłości jeszcze coś tam znaleźć, bo soft tego sklepu wygląda na januszerke

Obadajcie sobie tą stronkę pay04621. Widać do jakich innych kampanii była użyta m.in. DHL i inne ciekawości

niektóre pliki już rok temu były wgrane :D

Ten landingpage dhl-a jest zrobiony IDENTYCZNIE, jak sterownik LTE 5.0, nawet komunikat “Brak androida”…

Aha i tysięcset razy wgrane jQuery…

W 2012 był jakiś oficjalny konkurs pod adresem tej domeny, bo mam w LastPassie zapisane dane dostępowe z tym URLem, więc może ktoś po prostu włamał się tylko do jakiegoś archiwalnego, niezabezpieczonego serwisu pod tym adresem.

Znalazłem nawet wiadomość potwierdzającą rejestrację.

Zgadza się był tam konkurs w 2012 roku, https://web.archive.org/web/20121031142633/http://mistrzostwa.neo24.pl:80/index.php?cmd=table

Z aktywności w ostatnim czasie można zastanawiać się, czy nie doszło do włamania i przejęcia bazy danych. Ktoś musiał wysyłać sms’y właśnie do klientów neo24, a aktywność innych podejrzanych telefonów wzrosła. Nie brałem udziału w żadnym konkursie neo24, więc trop @Sebastian nie musi być trafny

Ewidentnie ktoś miał dostęp do danych klientów Neo24. Dbam o swoje dane, raczej nie dostaję spamu, phishingu itp a to dostałem. Dawno temu kupowałem coś w Neo24.

Ja kilka razy kupowałem w neo24 ale bez zakładania konta (luty i październik 2013). Jak do tej pory nie dotarł domnie ten atak, więc można zakładać, że dotyczy tylko osób posiadających konto w serwisie neo24 a nie wszytskich kupujących.

Ja też nie zakładałem konta, ale kiedyś zamawiałem coś z odbiorem na sklep i podawałem numer do kontaktu. Mam własną domenę z pocztą, więc wszędzie podaję “specjalne” targetowane emaile, jak dotąd prawie znikąd nie dostałem spamu na te targetowane.

Mam tam konto i nic nie dostałem.

No to faktycznie ciekawe, ja zamawiałem z dostawą i musiałem poać numer jak i email. Ale narazie nic nie dostałem. Albo nie wyciekła całość bazy albo poprostu moje zamówienia były już zbyt dawno i zostały przeniesione lub usunięte.

Też dostałem tego smsa, przy czym mam konto zarówno w Neonet jak i Neo24. Może to był atak połączony, bramka sms i numery telefonów pochodzą z Neonet a sama fakeowa strona była hostowana w Neo24. Tak czy inaczej czekam na informacje od jednego z tych sklepów że moje dane osobowe wyciekły (zgodnie z RODO).

Cała domena http://pay04621.com zapełniona jest scamem, który można łatwo przeglądać,

np. http://pay04621.com/pierwszapaczka-za-darmo/ działa jak te lte 5.0…

Mobilny firefox już wykrywa domenę hxxp://pay04621[.]com jako niebezpieczną

Chrome również nie pozwala wejść

Do blokowania tego typu numerów wystarczyłaby prosta ustawa, która nakazywałaby rejestracji i weryfikacji “branding sms”*, a nie zabulenie kilku zł za sms-y w jakiejś bramce. Skoro musimy rejestrować nawet numery na kartę, to czemu firmy nie mają rejestrować, a tym samym chronić, “branding sms”*.

Redakcjo Niebezpiecznika, co wy na to, by zrobić taką oddolną inicjatywę ustawodawczą?

* nie wiem, czy to się tak dokładnie nazywa, taką nazwę znalazłem przy jednym operatorze oferującym tego typu usługi.

To tak nie dziala ;) standard GSM pozwala na podmianę pola odbiorcy na dowolny napis. Z dowolnego numeru możesz wysłać sms z polem nadawcy NEO24.pl

Proponuję pójść krok dalej i ustawowo zabronić pisania głupich komentarzy.

Jestem w stu procentach pewna, że taka ustawa (jak i zresztą każda inna) by zadziałała wzorcowo.

A może po prostu zakazać phishingu i będzie po problemie?

A nie, czekaj…

Do mnie nic nie przychodziło, a konto na neo24.pl mam założone od 06.03.2012.

hxxp://pay04621[x]com/andro1/

Jakiś scam z plikiem apk. Aplikacja wręcz krzyczy “mam coś do ukrycia” bo nazwa pakietu to “kudfotirluyulvrmyx.quszekwgie”. W dodatku po dekompilacji nie dając się zwieść pozorom zamiast szukać w głównych plikach przechodząc do “La/a/a/a/a$a” znajdziemy odwołania do “com.android.internal.telephony.IExtendedNetworkService” które jak można przeczytać w dokumentacji (https://android.googlesource.com/platform/frameworks/base.git/+/donut-release2/telephony/java/com/android/internal/telephony/IExtendedNetworkService.aidl) służy do wywoływania kodów MMI/USSD co prawdopodobnie ma służyć do wyłączenia blokady SMS premium albo zmiany innych ustawień (na przykład ustawienia przekierowywania połączeń/smsów). Aplikacja posiada kod odczytujący smsy (nawet ustawia sobie priorytet 999), znalazłem tam string “280618” który chyba jest numerem telefonu (możliwy numer banku) ale pewności nie mam (info o nim w duckduckgo i google też brak). Tutaj zakończyłem analizę bo to do czego jest wykorzystywana apka jest już prawie pewne. Niestety adresów IP/domen ani działania na prawdziwej maszynie nie miałem czasu sprawdzić

Ciekawostka: hxxp://pay04621[.]com/cc

Ja natomiast nie kupowałem nic ostatnio w ich sklepie, ale kupowałem jakieś 2 tygodnie temu u nich na allegro i też takowego smsa dostałem. Logowałem się na konto w sklepie i tam nie widzę zakupów allegrowych. W danych adresowych jakie podałem kiedyś też telefonu nie ma. Możliwe że składałem kiedyś zamówienie bez logowania i tam podałem numer telefonu.

PS.

Pod lewego dotpay’a ktoś się ślicznie podpisał: https://imgur.com/a/Gij72ch

Echh, lewy DotPay wszędzie :) nie wiem co oni z tym mają (czemu akurat DotPay, a nie np. popularniejszy PayPal) – aczkolwiek wg. mnie ciężko się na to złapać – domena z czapy, brak certyfikatu imiennego, “przerwa w akceptacji kart”, różny SMS Autoryzacyjny… Ale część się pewnie złapie :(

PS. W bankach, których to możliwe polecam skorzyetanie z autoryzacji pay-by-linku BLIKIEM (np. Płacę z IPKO/Inteligo działa w ten sposób ) – trzeba dokładnie potwierdzić transakcje, i nie ma możliwości stworzenia przelewu zdefiniowanego!

mBank również ostatnio wprowadził taką możliwość.

Paypal popularny w PL? Chyba mówisz o PayU ;)

Tak, dokładnie :) Po prostu pisałem to z komórki, a że ostatnio użerałem się z PayPalem to często musiałem wpisywać nazwę tej usługi, więc autokorekta poprawia mi wszystko z Pay na PayPal :D

Tak, miałem na myśli PayU :) (pisałem z telefonu, a musiałem nie dawno zrobić sporo zakupów przez PayPala, więc telefon zamienia mi wszystko z “Pay” na “PayPal”)

“Ofetra”…

Bardzo mnie dziwi brak stanowiska sklepu…

I to mnie zawsze boli, dlaczego nie używa się PayPal? Nigdy nie miałem problemów przy płatnościach paypalem, jak chciałem wycofać zawsze przebiegało bez problemów

Na paypal nie da zrobić się phishingu? Pamiętam jeden z pierwszych tego typu przekrętów, który nawet opisywali w gazetach. Wymierzony właśnie w paypal- ktoś zarejestrował domenę paypaI.com (duże i na końcu) i kręcił lody.

Jeśli włamali się na ich serwer, to mogli sobie wyciągnąć klucze do api do wysyłki sms-ów. Nic nie trzeba kombinować.

Jeśli naprawdę uważacie, że ten komunikat o oszustwie jest wynikiem “pomyłki Zbyszka”, to gratuluję intelektu. Nad promocjami pracuje sztab ludzi i ich działania są weryfikowane przez kolejny sztab – dlatego nie ma możliwości, żeby wdrożono akcję, która nie istnieje. W ogóle sugerowanie, że Neo24.pl albo Neonet mają coś wspólnego z tym oszustwem jest bardzo nie na miejscu! Niby jaki to by miało cel? Przecież takie oszustwa działają na niekorzyść wizerunkową firmy. Ruszcie trochę głową… Inna sprawa, że te sklepy nie tworzą subdomen dla każdej jednej promocji – kto by się w to bawił?!

Tak to jest jak sklepem zajmują się amatorzy. Przez 6 lat nie zdjęli subdomeny ze starą promocją, możliwe, że utworzyli ją na jakimś cms, wordpress? Aż ktoś w końcu zainteresował się tą stroną i ją zaktualizował ; )

To jest niedbalstwo, ciekawe czy zgłosili incydent bezpieczeństwa i wyciek danych.

ja rok temu dalem sie nabrac na fejkowy sklep. na presta szopie. strona toporna z niskimi cenami. sporo ludzi dalo sie nabrac. policja nic nie zrobils mimo zglazzania im. przez miesiac strona byla aktywna. przez momemnt walczylem z hakerem robiac fejkowe zamowienia na 1000 egzemplarzy by nikt inny nie mogl kupic. a haker po drugiej stronie czyscil baze. w tym samym czasie. co ciekawe kasa szla na banki skok nestbank itp. jakim cudem banko daja konta … jakims slupom. zglaszalem bankom oszustwo a oni maja zwiazane rece. pewnie samo brali w tym udzial.

Dzisiaj tj. 11.09.2018 wysłali emaila jak poniżej. Ciekawe czy dotyczy tego włamania z lipca 2018 czy to jakiś nowy kolejny.

Szanowni Państwo,

informujemy, że istnieje prawdopodobieństwo ujawnienia danych osobowych Klientów z archiwalnej (funkcjonującej do dnia 25.10.2017 r.) bazy sklepu internetowego NEO24.PL. W związku z tym, w trosce o Państwa bezpieczeństwo rekomendujemy:

Niezwłoczną zmianę hasła do konta w sklepie internetowym NEO24.PL.

Zmianę haseł do innych serwisów internetowych, w których korzystają Państwo z hasła użytego do rejestracji w sklepie internetowym NEO24.PL.

Nieodpowiadanie na maile pochodzące z nieznanych i niezweryfikowanych źródeł.

Obecnie przy współpracy z wysokiej klasy specjalistami ds. bezpieczeństwa sieci komputerowych analizujemy wszelkie kwestie związane z zaistniałą sytuacją.

W razie jakichkolwiek pytań lub wątpliwości prosimy o kontakt drogą elektroniczną na adres: [zakomentowany]

Z poważaniem

Zespół NEO24.PL

Nieźle, to trochę im zeszło żeby się przyznać do błędu, bo ja dopiero dziś dostałem maila, że dane sa zagrożone i żeby zmienić hasło…

Dziś przychodzą maile o tym iż istnieje “prawdopodobieństwo ujawnienia danych osobowych Klientów z archiwalnej (funkcjonującej do dnia 25.10.2017 r.) bazy sklepu internetowego NEO24.PL.” Chodzi o ten atak czy też coś się znowu wydarzyło?

Ma wcześniejszą kampanię SMS’ową nie załapałem się (a mój numer telefonu był u nich w bazie). Zakup w 2013 roku i tylko raz. Dziś otrzymałem meila z powiadomieniem o wycieku. Może to być nowy incydent skoro wcześniej buszowali po ich domenie a teraz piszą o wycieku archiwum.

Jak wygląda kwestia odszkodowania?

Dziwna ta sprawa.

Dostałem dziś w nocy info, że z Neo24.pl wyciekły moje dane. SMS-a od crackera nie dostałem.

Tyle, że zakupy w 2015 robiłem w serwisie bliźniaczym Neonet.pl! Mam to w LastPass.

Ciekawe, że nie mogę się zalogować. Resetowanie hasła nie działa ;-)

No to niezły bajzel mają na serwerze – nagle im ktoś przejmuje subdomenę, poza tym nie mają zarządzania bazą danych osobowych. Bo nie wiedzą do kogo wysyłają maila – do klientów Neo24 czy Neonet. Wieszczę jakąś karę z UODO :-P

neonet.pl i neo24.pl to dwie marki tej samej firmy. Marka neo24.pl ma nieco tańsze ceny i jest dostępna jedynie w formie internetowej. Wygląda na to, że bazy klientów mają wspólne.

“istnieje prawdopodobieństwo ujawnienia” LOL

To kurna albo zostały ujawnione, albo nie.

Oba incydenty (fałszywa domena i komunikat o wycieku) nie są powiązane-info od sklepu.

To wygląda, że dziś mamy kolejny włam do Neo24.pl