6/9/2018

Mikrofony w smartfonach to sensory bardziej subtelne niż może się początkowo wydawać. Naukowcy z Lancaster próbowali odczytywać ruchy palców na ekranie wykorzystując sonar z głośników i mikrofonów smartfona. Właściwie nie powinno nas to dziwić, skoro przy pomocy smartfona da się rozpoznać nawet gatunek komara latającego w pobliżu.

Niedawno pisaliśmy o atakach “side channel” wykorzystujących mikrofon. Skupiliśmy się na eksperymentach laboratoryjnych, do których używa się niezłego sprzętu i cichego otoczenia. Postanowiliśmy uzupełnić nasz tekst o dokonania naukowców z Lancaster University, którzy zrobili coś mniej laboratoryjnego i niemniej efektownego.

SonarSnoop

Badacze opisali atak o nazwie SonarSnoop, który polega na wyemitowaniu ze smartfona dźwięku powyżej progu słyszalności, a następnie analizowaniu odbitego dźwięku w celu ustalenia położenia przedmiotów w okolicy. Samo stworzenie takiego sonaru nie jest niczym nowym, ale ekipa z Lancaster użyła takiego rozwiązania w celu śledzenia ruchu palca na ekranie. Może to służyć m.in. do odczytania wzoru jakim ofiara blokuje telefon.

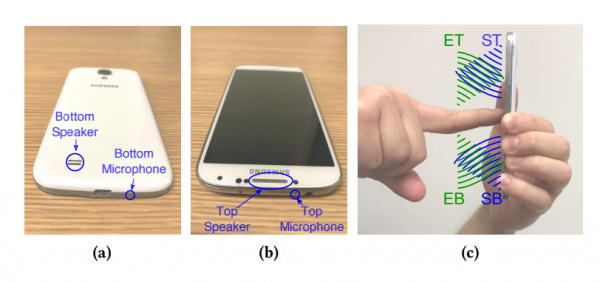

Do eksperymentu użyto nienowego telefonu Samsung S4, który ma dwa głośniki i dwa mikrofony. Atak musi być niestety dostosowany do urządzenia bo rozmieszczenie głośników i mikrofonów jest różne w różnych telefonach. Oprogramowanie opracowane przez naukowców sprawdzało, czy w danym momencie palec użytkownika zbliża się do danego mikrofonu, czy też się oddala.

Badacze nie mogli usłyszeć konkretnego wzoru, ale na podstawie danych z sonaru można było wnioskować jakiego wzoru najprawdopodobniej używa ofiara. Z pomocą przyszły tu wcześniejsze badania naukowców Koreańskich mówiące o tym, że ludzie najczęściej używają pewnych konkretnych wzorców i wcale nie chcą szukać najbardziej skomplikowanych. Atak z użyciem sonaru może sprawić, że liczba prób potrzebnych do ustalenia wzoru stosowanego przez ofiarę spadnie o 70%. W praktyce może to oznaczać np. zmniejszenie 12 możliwości do 3 lub 4. Nie wygląda to porażająco, ale z drugiej strony tego typu atak może być całkowicie niezauważony przez ofiarę (o ile wcześniej uda się niezauważenie zainstalować na telefonie złośliwą aplikację).

Atak był wypróbowany na 10 ochotnikach w warunkach biurowych. Nie ograniczano “szumu środowiskowego” takiego jak rozmowy czy dźwięki maszyn. Atak okazał się powiedzmy “wykonalny” chociaż pewne rzeczy mogły pójść gorzej, inne lepiej. Badacze sprawdzili trzy różne warianty algorytmów wnioskujących o kierunku ruchu. Prawdopodobnie w tym temacie dałoby się coś jeszcze wymyślić. Opracowana wersja ataku działa przy ruchu stosunkowo szybkim, a więc osoba przesuwająca palec powoli mogła wszystko popsuć. Z drugiej strony pracowanie ataku dostosowującego się do prędkości ruchu wcale nie jest niemożliwe (choć tego naukowcy nie zrobili).

Można było nagrywać dźwięk i analizować nagrania, co prawdopodobnie dałoby lepsze rezultaty. Można było także dostarczyć oprogramowaniu więcej próbek. Badacze zadowolili się 10 użytkownikami, którzy 5 razy narysowali dla nich 12 wzorów.

Serio? To groźne?

Ten atak side-channel nie jest super groźny, ale może być wstępem do czegoś groźnego. Nie ma on charakteru pasywnego. Złośliwa aplikacja działa aktywnie, emitując swój sygnał i badając jego zmiany. Oczywiście taka aplikacja mogłaby pozyskiwać dane z kamer czy jeszcze innych sensorów i porównywać je z odczytami sonaru. Mogłaby też monitorować korzystanie z innych aplikacji. SonarSnoop bez problemu ustaliłby kto Ci się podoba na Tinderze.

Nasi Czytelnicy zapewne powiedzą, że atak nie zadziała na urządzeniach, które same blokują niesłyszalne częstotliwości. Z drugiej strony da się to ominąć korzystając z dorobku naukowców, którzy opracowali tzw. Dolphin Attack.

Smartphone naprawdę sporo słyszy

Jako lekturę uzupełniającą do tego artykułu proponujemy wam news sprzed roku. Wtedy właśnie naukowcy ze Stanforda przedstawili aplikację Abuzz, która rozpoznawała komary po bzyczeniu. To był istny “shazam dla komarów”, który wbrew pozorom nie był tylko zabawką dla geeków entomologów. Aplikacja pozwoliła użytkownikom ustalić, czy komary latające wokół nich przenoszą niebezpieczne choroby takie jak malaria, żółta gorączka, wirus Zika albo chikungunya. Naukowcy zaś otrzymywali od użytkowników dane, które pozwalały na monitorowanie populacji tych niebezpiecznych gatunków.

Aplikacja Abuzz pozwalała rozpoznać gatunek komara na nagraniu, na którym zwykle były inne szumy. Pomagało jej to, że poszczególne gatunki komarów trzepoczą skrzydełkami z różną częstotliwością. Opracowanie odpowiedniego algorytmu wymagało wcześniejszego nagrania godzin bzyczenia, ale było warto. Dodajmy, że do skutecznego rozpoznawania komarów wystarczały telefony z 2006 roku! Piszemy o tym wszystkim aby uświadomić wam jak subtelne rzeczy może odebrać mikrofon waszego smartfona.

Niniejszy tekst jest aktualizacją do naszego wcześniejszego artykułu o atakach z użyciem mikrofonu

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czy to artykuł pisany na siłe?

Mało merytoryki, a więcej gdybania, niestety…

Witam,

Nie bardzo czuję praktyczny wymiar tego ataku. Skoro miałem możliwość wgrania na czyiś telefon oprogramowanie które jest w stanie na niskim poziomie sterować głośnikami i mikrofonem, to czy

a) nie mam zarazem możliwości odczytania tego wzroku wprost, poprzez odczyt z ekranu?

b) potrzebny mi w ogóle do czegoś jeszcze wzorek kreślony palcem przez użytkownika?

Czy to bardziej jakiś proof of concept?

Android P (28) daje możliwość odpytania pozycji mikrofonu, co zwiększa szanse wykorzystania podanawej techniki.

https://developer.android.com/reference/android/media/MicrophoneInfo.Coordinate3F