1/12/2014

Tak się składa, że w dniu w którym Niebezpiecznik gościł w progach Giełdy Papierów Wartościowych, (pokazywaliśmy prezesom spółek giełdowych i ministrom, jak przeprowadzić atak internetowy od A do Z, m.in. w oparciu o technikę spear phishingu) ujawniono, że właśnie z phishingiem nie poradziło sobie ponad 100 spółek giełdowych z Wall Street. Grupa o nazwie FIN4 przejęła kontrolę nad skrzynkami pocztowymi ich pracowników i weszła w posiadanie informacji, które pozwoliły atakującym na “wydajniejszą” grę na giełdzie i w konsekwencji wyższe zarobki związane ze sprzedażą kontrolowanych przez nich akcji.

Dopracowana treść fałszwych e-maili

Ataki typu spear phishing wycelowane w pracowników konkretnych spółek rozpoczęły się, jak donosi w swoim raporcie FireEye, w 2013 roku i w przeciwieństwie do słabych e-maili z literówkami (jakich pełno także w Polsce) były dopracowane — zarówno na warstwie językowej (korzystano z odpowiedniego “maklerskiego slangu”) jak i merytorycznej. Ponadto, większość wiadomości była zgodna treścią wątków rozmów, w jakie je wstrzykiwano, i odnosiła się do bieżących wydarzeń (np. trwających właśnie fuzji).

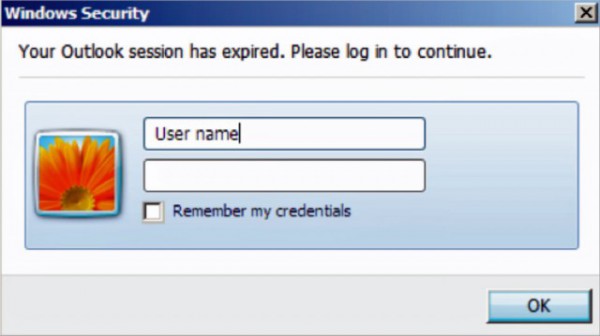

Celem ataków była kradzież danych do logowania do Microsoft Outlooka. Wysyłane przez atakujących wiadomości posiadały załączniki, które zawierały makra w Visual Basicu (brzmi znajomo?). Po uruchomieniu, makra te generowały wyskakujące okienko o takim wyglądzie:

Część z ofiar myślała, że została z jakiegoś powodu wylogowana z Outlooka i wpisywały w okienko swoje loginy i hasła. Jeśli firma blokowała wykonywanie skryptów VBA w załącznikach, atakujący korzystali z fałszywych, wyłudzających dane do logowania stron internetowych.

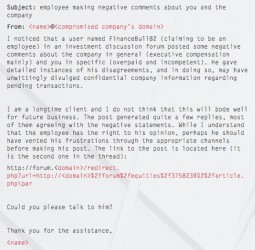

Oto przykład jednego z e-maili, odwołującego się do prawdziwego forum, którego skrypty umożliwiały przekierowanie na inny adres URL, z czego skorzystali atakujący:

Po nitce do kłębka

Po przejęciu konta pierwszego z pracowników, grupa wykorzystywała jego skrzynkę do dalszej penetracji firmy. Pomagały w tym książki adresowe i historia korespondencji na przejętym koncie. W ten sposób atakujący często dochodzili do skrzynek kadry kierowniczej.

Portfolio ofiar jest ogromne. Ponad 100 spółek, z czego 80 notowanych na giełdzie — reszta to firmy doradcze je obsługujące.

Dlaczego ataki były tak skuteczne?

Skuteczność tego typu ataków jest wysoka m.in. dlatego, że są świetnie dopasowane. Nie są nachalne i nie nakłaniają do instalacji oprogramowania czy (złośliwych) wtyczek do przeglądarki. Nie to jest celem. Atakujący, w przeciwieństwie do większości współczesnych “włamywaczy komputerowych” nie zarabiają na infekcji komputera złośliwym oprogramowaniem albo podpięciu go do botnetu. Oni zarabiają wyłącznie poprzez syntezę i skrupulatną analizę informacji znalezionych na skrzynkach pracowników.

To pokazuje, że atakujący posiadają ogromną wiedzę na temat tego jak działa giełda, ale aby wypracować na niej zyski, potrzebują wewnętrznych, poufnych informacji, które dziś — co nie jest dużym zaskoczeniem — najłatwiej znaleźć na komputerze… A więc phishing jest naturalną koleją rzeczy, jakże prostszą niż uwodzenie sekretarek z firmy–celu..

PS. Zespół bezpieczeństwa Niebezpiecznika analizował kiedyś jeden z ciekawszych przypadków straty sporej sumy pieniędzy z konta pewnej polskiej firmy — dla wygody nazwijmy ją X. Atakującym okazali się cudzoziemcy, który korzystając z podobnej domeny internetowej rozpoczynali konwersację z prawdziwymi pracownikami firmy X i jej dostawcami, ale stopniowo wyłączali poszczególne osoby z wątku poprzez podmianę ich adresów e-mail w polu CC na kontrolowane przez siebie, podobne w wyglądzie adresy. To prowadziło do ataku “man in the middle”; firma X myślała, że rozmawia z dostawcą, ale rozmawiała z atakującym. Dostawca myślał, że rozmawia z firmą X, ale rozmawiał z atakującym. Kiedy dostawca wysyłał fakturę za swój produkt, najpierw otrzymywali ją atakujący. Faktura, jak się można domyślić, dopiero po modyfikacji numeru rachunku na fałszywy, trafiała do firmy X …i niestety, została opłacona. Analiza domen użytych do ataku wykazała, że grupa trudni się tego typu działalnością od lat, i na swoich serwerach osadzała domeny łudząco podobne do innych dużych, znanych nie tylko w Polsce firm…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Ciekawie te ataki, na pewno bardzo czasochłonne, ale skuteczne, po przeczytaniu posta można dojść do wniosków, że trudno jest zlokalizować osoby przeprowadzające takie działania. :)

No właśnie, mam podobny przypadek z niebezpiecznikiem. Chce na mnie przeprowadzić spear phishing, gdyż po przeczytaniu news’a pojawiają mi się przed oczyma poziome kreski, ciekawe dlaczego, zawsze mam taką reakcję po wyjściu ze strony- może ta templatka ‘ukrywa’ jakiś przekaz….?

a propos “słabych e-maili z literówkami” nie jest przypadkiem tak, że te e-maile celowo tak wyglądają, aby odfiltrować bardziej ogarniętych użytkowników? Jeżeli klient odpowie na takiego e-maila to znak dla atakującego, że użytkownik nie grzeszy inteligencją, a co za tym idzie jest bardziej podatny na atak.

Nie. Są takie beznadziejne bo są:

a) Pisane przez gimbazę podjaraną artykułami na Niebezpieczniku

b) Tłumaczone przez Google Translate

@Duszek, Google translate mimo problemów z logicznym ułożeniem zdania, nie popełnia błędów ortograficznych.

Zwykle jest tak, że te e-maile są pisane z błędem by uniknąć filtrów antyspamowych.

@NieCzepiamSieAle – Niektóre wyrazy pisze się różnie w zależności od kontekstu zdania w którym się pojawiają. Przykład: “każe” i “karze”.

Brawo! :-)

Mam pytanie odnośnie firmy “X” osoba podszywająca napisała maila do firmy “X” (tak do tej firmy której mają podobno domenę) “Hej zamów n-ilość produktów Y i daj mnie do copy ? Nie wierze w to . Osoba podszywająca się napisała do dostawcy aby im dostarczył produkt “Y w ilości n a potem zmieniła dane i wysłała do swojej firmy ? Raczej nikt by nie zatwierdził takiego MPK’a Dwa rozwiązania i żadne nie ma odzwierciedlenia w życiu :)

Wg. mnie atakujący monitorował istniejącą korespondencję przesyłając ją bez zmian do prawdziwych odbiorców. Dopiero w chwili wystąpienia maila z fakturą na kwotę, która interesowała atakującego, modyfikował nr konta i przesyłał zamawiającemu do opłacenia. Zamawiający spodziewał się faktury i dlatego ją opłacił. Numer był jednorazowy, więc prawdopodobnie atakujący czekał na jakąś znaczną kwotę.

Atak by się nie powiódł gdyby przelewy były generowane z bazy kontrahentów.

Nie do konca… Chyba ze uzyskales dostep do jejej ze skrzynek z watku wiadomoci.. I ta metoda podmieniasz uczestnikow zabawy…

Czyli za niedługo dzięki hakierom doczekamy się WW III?

Maklerzy są gupi, to prawda. Na dodatek mało wiedzą. Prawdziwa perła to trader, szyfrowane rozmowy i charty rysowane w głowie, a nie na lapku. Ogarnijcie się i zapytajcie kogoś przed pisaniem bzdur. To co wypłynęło to pikuś, fmy konsulting+idioci produkujący milion scenariuszy dziennie i próbujący to komuś sprzedać.

Co do waszego ps’a ta grupa na 100% atakowała również firmę w której pracuję, metoda identyczna, jednak atak nie udał się z powodu zablokowania przelewu przez bank, po sprawdzeniu, przez bank, nie zgadzał się numer konta i przelew został zablokowany, przelew był z banku w innym kraju do polski.

Ciekawe swoją drogą dlaczego zagraniczne banki sprawdzają takie rzeczy a polskie nie ?

BPH sprawdza, przynajmniej na prywatnych rachunkach.

U mnie Outlook od razu wyświetla ostrzeżenie, gdy odbiorca ma maila poza domeną firmy…

łamałem ludzi, nie hasła :]

…troche dziwne…bo jesli firmy wspolpracoja z soba to w 99% przy ksiegowaniu i robieniu przelewu osoba robiaca to wpisuje nazwe firmy dla ktorej ma byc przelew i automatycznie wyswietla sie nr konta…idac dalej teoria spiskowa wystawiajac przelew i wpisujac nr konta zero odpowiedzi jaka to firma, wiec automatyczny kontakt telefoniczny do kontrachenta czy zmienil nr konta :-p

Wiesz, mogło być tak że ta kontrahent był nowy i to był ich pierwszy deal, więc nie mieli nr. konta wbitego do programu.

Ale skoro mam dostęp o ich skrzynki mailowej to po co mi domena z literówką, serio w to wierzysz ?

@odbojnik

http://wielun.naszemiasto.pl/artykul/gmina-rzasnia-ofiara-cyberprzestepcow-stracili-pol-miliona,2469327,art,t,id,tm.html

Ktoś wie czemu Allegro wymusiło zmianę haseł ?

Bo ktoś im się znów do bazy włamał a o haszowaniu czy tym bardziej soleniu nie chcą słyszeć.

Sam rozumiesz… XXI wiek, nowoczesne technologie, loty w kosmos, lądowania na komecie, zderzacz hadronów, a Allegro nadal trzyma hasła w czystym tekście.

Wszystko pod absurdalnym pretekstem walki z zakładaniem kilku kont przez jedną osobę.

“Tak się składa, że w dniu w którym Niebezpiecznik gościł w progach Giełdy Papierów Wartościowych” – To nie przypadek tylko dokładnie zorganizowana akcja!

Zastanawiam się czy nie ma zainfekowanego komputera, bo bardzo często w pracy pojawia mi się okienko, żebym zalogował się do poczty, na pasku mam kluczyk(czy tam kłódkę) normalnie zamykam te okno, i okazuje się, że kluczyk znika a do konta jestem jednak zalogowany.

Masz zapisane poświadczenia w systemowym magazynie haseł, które zadziały za pierwszym razem ale połączenie uległo przekroczeniu czasu więc głupi program przyjął że są złe i poprosił Cię o wpisanie ręcznie, na przykład.