28/12/2015

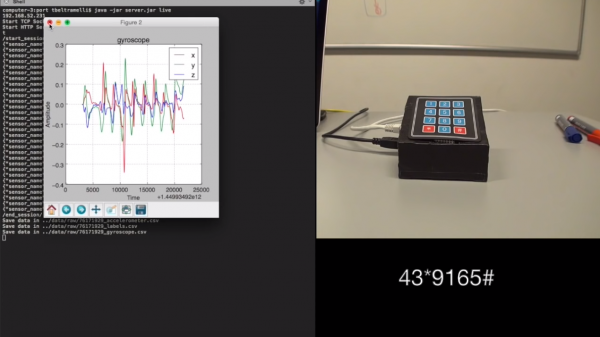

Motion Leaks, to ciekawy eksperyment, pokazujący jak na podstawie odczytów akcelerometru i żyroskopu wbudowanego w inteligentne zegarki można, przy wykorzystaniu tzw. deep learningu, wywnioskować które z klawiszy naciska właściciel zegarka.

Oto video dokumentujące eksperyment z wykorzystaniem zegarka Sony SmartWatch 3:

Badacze zwracają uwagę, że podobne ataki można przeprowadzać na podstawie analizy odczytów opasek fitness — one także mają żyroskopy i akcelerometry, dzięki czemu można wymodelować trójwymiarowe ułożenie ręki właściciela opaski i na tej podstawie wywnioskować jakie klawisze naciska np. na pinpadzie bankomatu.

Tego typu ataki side channelowe to nie nowość. Tę technikę przewidywania naciskanych klawiszy opisywaliśmy już na przykładzie odczytów z akcelerometru smartphona. Na szczęście do ich przeprowadzenia potrzebny jest dostęp do urządzenia (smartphonu lub smartwatcha lub innej “sportowej bransoletki”) na której składowane są logi z akcelerometru. Niestety, w przypadku smartphonów aplikacje nie muszą prosić o pozwolenie na korzystanie z akcelerometru…

Na wszelki wypadek, nie wpisujcie PIN-ów w sklepowych terminalach i przy bankomatach ręką na której macie założony fitness tracker :)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Na wszelki wypadek nie wychodźcie też z domu.

A wystarczy mieć smartwatch/opaskę na innej ręce niz ta, którą obsługujesz terminal :)

Wystarczy wpisywać PIN kilkoma palcami, nie ruszając zbytnio ręką. Autor filmu wprowadza tutaj PIN bardzo tendencyjnie, poruszając całą dłonią nad terminalem. Ale to tylko testy, pewnie można to bardziej dopracować i wtedy zagrożenie staje się realne.

Czyli jak większość ludzi nosić zegarek na niedominującej ręce.

Wystarczy nie nosić smartwatcha…

Zauważcie jak on sztywno trzyma rękę jak wpisuje ten “pin” :]

Dokładnie. A i tak algorytm nie wychwycił wszystkiego.

Ciekawe, jak zadziała w przypadku osoby obsługującej klawiaturę całą ręką, a nie jednym/dwoma palcami :)

Tego bym się nie spodziewał, bo tematyka opasek fitness jest mi bardzo bliska. Natomiast, aby wychwycić ruchy ręki potrzebne będzie noszenie opaski fitness na tej samej ręce, którą wpisujemy pin. Pomiar tętna możliwy w takim sprzęcie zaleca się wykonywanie na drugiej ręce, niż używamy jej do pisania. I jeśli piszemy prawą ręką, to opaskę zaleca się nosić na lewej, co skutecznie utrudni analizę hasła i dostęp do konta ;-)

Na szczęście mam zegarek…mechaniczny!

Jak dobrze że mi się ręce trzęsą ;)