21/10/2019

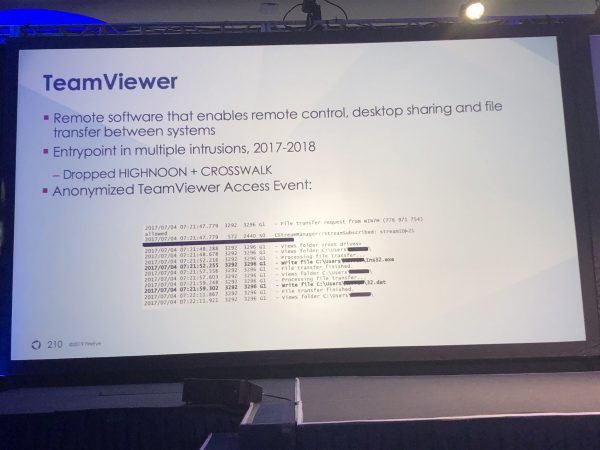

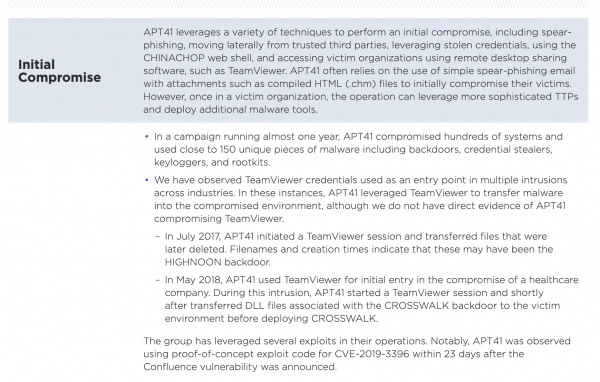

Za sprawą zdjęcia z konferencji firmy FireEye znów powraca sprawa włamania do TeamViewera. O ataku było głośno już w 2016 roku, ale raport badaczy poświęcony grupie APT 41 rzuca nowe światło na włamanie do TeamViewera.

W wyniku ataku, włamywacze mogli najprawdopodobniej kontrolować każdy z komputerów, na którym TeamViewer był zainstalowany. I najwyraźniej nad kilkoma przejęli kontrolę, bo kilku klientów TeamViewera zostało okradzionych nie tylko ze swoich haseł do różnych usług, ale również pieniędzy.

Polecamy lekturę całego raportu i zdjęć z konferencji. Wiele cennych danych. Co ciekawe, jedno ze stosowanych przez nią w atakach narzędzi otrzymało kryptonim MESSAGETAP (i jego autorem jest Polak, którego — jeśli czyta — pozdrawiamy :). FireEye odkryło ślady tego malware na systemie Linuksowym w sieci operatorskiej. Za jego pomocą, bazując na słowach kluczowych i numerach IMSI, włamywacze mieli być w stanie przechwytywać połączenia telefoniczne i SMS-y.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Co robić? Jak żyć?

Łączyć się z siecią przez OpenVPN, a dopiero później przez pulpit zdalny, VNC, itp. Nie korzystać z programów które wspomagają się w połączeniach serwerem producenta.

Wciąż wykorzystywany do ataków? Możecie rozwinąć to zdanie?

Powinienem odinstalować?

Zaktualizować oprogramowanie i zmienić hasła. To wystarczy

Których wersji dotyczy luka?

A jakaś alternatywa? Np. AnyDesk? A może coś innego? Thx za info

W jaki sposób wykradano hasła? Też jestem zagrożony używając menadżera haseł (kopiuj/ wklej) i odcisk palca?

sprawdz supremo