5/8/2012

W piątek oficjalne konto serwisu Gizmodo na Twitterze zaczęło rozsyłać rasistowskie treści do 415 000 śledzących. Było jasne, że ktoś uzyskał do niego nieautoryzowany dostęp. Ale jak?

Historia ataku

Geneza tego ataku jest tak samo dobra (i równie skomplikowana) co opisywany przez nas niedawno atak na usługę Cloudflare, dzięki której można było podmienić zawartość milionów serwisów internetowych. Tym razem atakującymi była grupa o nazwie Clan VV3, a wszystko zaczęło się od …zhackowania konta iCloud Mata Honana, byłego pracownika Gizmodo. Co ciekawe, atakujący nie odgadli/złamali hasła Mata.

O 16:50 w piątek ktoś, przejął konto Mata na iCloud (hasłem był 7 znakowy ciąg alfanumeryczny, nieużywany w żadnym innym miejscu). Mat co prawda twierdzi, że używał tego hasła od lat, ale ponieważ usługa iCloud ma ok. roku, zapewne to chodzi mu o to, że tym samym hasłem bronił dostępu do wcześniejszych wcieleń iClouda, czyli Mobile.me. Nie ma to jednak większego znaczenia, bo atakujący nie złamali/odgadli hasła Mata. Na jego skrzynkę dostali się inaczej — jak? — o tym poniżej.

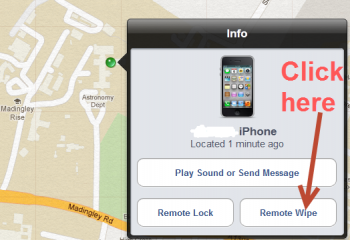

Atakujący posiadający dostęp do iClouda, usługi “chmurowej” Apple, może m.in. zdalnie zlokalizować (albo co gorsza wyczyścić) skojarzone z nią urządzenia (Macbook, iPad, iPhone). Pechowo dla Mata, tak właśnie się stało…

Na dodatek, GMail Mata miał ustawiony iCloudowy e-mail jako backupowy. Mając kontrolę nad backupowym e-mailem, można zresetować hasło do GMaila. A mając GMaila, łatwo można zrestować hasła w serwisach, które zostały zarejestrowane na ten e-mail (czyli np. Twitterze). Pech chciał, że jako były pracownik, Mat dalej miał zlinkowane swoje prywatne konto na Twitterze z oficjalnym kontem Gizmodo — i dlatego atakujący mogli rozsyłać wiadomości z konta Gizmodo.

Efekty włamania okiem ofiary

Mat na swoim blogu opisuje, jak zareagował kiedy jego iPhone zresetował się do “setup screenu”. Pomyślał o odtworzeni go z backupu. Nie mógł jednak zalogować się do iCloud aby rozpocząć procedurę, więc postanowił skorzystać z backupu lokalnego na jego Macbooku — tam jednak, po zalogowaniu, najpierw zobaczył powiadomienie iCala, że dane dostępowe do konta Google nie są poprawne, a chwilę potem ekran stał się szary i poprosił o 4 cyfrowy PIN.

Mat koniec końców skorzystał z telefonu żony, aby zadzwonić do telefonicznego wsparcia Apple (w międzyczasie bezskutecznie próbując resetować hasło do konta Google — bezskutecznie, bo backup e-mail ustawiony został na konto iCloudowe przejęte przez atakujących). W międzyczasie jego konto na GMailu zostąło usunięte — aby je przywrócić musiałby odebrać SMS-a od Google, ale przecież nie miał dostępu do telefonu… (przełożenie karty SIM nie wchodziło podobno w grę, bo konto Mata jest zlinkowane z usługą Google Voice).

Support Apple daje ciała

Rozmowa z supportem Apple była kłopotliwa, bo jak się okazało, przez godzinę błędnie literowali nazwisko Mata i nie był on w stanie potwierdzić żadnych swoich danych powiązanych z kontem (pracownik Apple patrzył na konto innego Mata, a więc widział inny zestaw danych typu karta kredytowa, adres, itp).

Mat daje ciała bardziej niż Apple

Mat przyznaje się także, że osobiste kontakty jego znajomych w Google i Twitterze trochę pomogły sprawie (przyśpieszyły zawieszenie konta). I teraz najlepsze:

I’m a jerk who doesn’t back up data, I’ve lost at more than a year’s worth of photos, emails, documents, and more. And, really, who knows what else.

Przypomnijmy, że tzw. zdalny wipe dysku, wykonany poprzez iCloud (jako ochrona danych po kradzieży urządzenia) może spowodować całkowitą utratę danych — wszystko zależy od tego, czy dane zostały po prostu skasowane, czy nadpisane. W przypadku skasowania, narzędzia do computer forensic moga pomóc odtworzyc zawartość dysku twardego.

OK, ale jak oni dostali się do konta iCloud?

Okazało się, że podobnie jak w przypadku opisywanych przez nas ostatnio ataków na Cloudflare — dzwoniąc na support, podając się za Mata, i używając socjotechniki, która wymusiła reset hasła…

Podsumowując, niezależnie od jakości hasła (atakujący go nie znali i nie poznali), każdy mógł paść ofiarą podobnego ataku, zwłaszcza, jeśli pod konto iCloud miał podpięte swoje urządzenia, a iCloudowy e-mail ustawiony jako backup do GMaila…

Wnioski i porady

Jak widać, sytuacja Mata jest dość powszechna. Część usług w chmurze (niekoniecznie musi to być Applowski iCloud), chmura powiązana z kontem na GMailu… Oto kilka wskazówek, jak podnieść bezpieczeństwo takiego środowiska, niezależnie od tego jak silne lub słabe macie hasła.

- Zdecydowanie warto korzystać z mechanizmu podwójnego uwierzytelnienia, gdzie tylko to możliwe. Jeśli, podobnie jak Mat (i pewnie setki milionów innych ludzi na świecie), macie skrzynkę e-mail na GMailu, to możecie włączyć podwójne uwierzytelnienie w ten sposób — jest to usługa bezpłatna i zdecydowanie polecamy z niej skorzystać, jeśli jeszcze jej nie macie aktywnej, poświęćcie teraz 2 minuty, to kiedyś może bardzo zaprocentować :)

- Nie wykorzystujcie swojego, publicznie znanego e-maila, jako “reset/backup” e-maila do różnych usług. Lepiej załóżcie osobną skrzynkę w tym celu.

- I na koniec najważniejsza rada — wykonujcie backupy (nie tylko offsite, do chmury), ale również lokalne, na stary, sprawdzony dysk twardy, albo lepiej dwa ;) Koszt dwóch dysków twardych zdecydowanie jest mniejszy niż stres, który na pewno pojawi się, jeśli z jakiegoś powodu, wasz komputer straci dane i nie będzie można ich odzyskać.

- Porada dla użytkowników Applowego iCloud: zamiast uaktywniać locate my idevice / remote wipe na wypadek kradzieży, lepiej skorzystać na Macbooku z szyfrowania całego dysku twardego przy pomocy FileVault 2. Wtedy nawet jeśli zgubicie swojego laptopa, nikt nie dostanie się do danych, które sie na nim znajdują. Aha, warto dodatkowo skorzystać z Time Machine do wykonywania regularnych backupów

Oczywiście powyższe wskazówki mogą okazać się niewystarczające, jeśli tak jak w przypadku Mata, “zawini” operator waszego konta, który podczas telefonicznej rozmowy z udającym was atakującym, da się przekonać, żeby zresetować hasło. No ale na to nie macie zbyt wielkiego wpływu, poza ostrożnym publikowaniem informacji na wasz temat, które mogą posłużyć do resetów haseł w różnych systemach, np. nazwisko panieńskie matki, czy oklepany ulubiony kolor… ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

>rozsyłać rasistowskie treści Mieli dostęp do czegoś takiego, a zrobili nieznaczącą, oklepaną, nieśmieszną i najgłupszą rzecz jaką mogli. Mi by nawet ich było żal karać za coś takiego. Raczej odesłać z powrotem do szkoły podstawowej, tylko tym razem specjalnej.

Z tym, że podwójne uwierzytelnianie też potrafi narobić problemów z dostępem do kont (tak nawiązuję do https://niebezpiecznik.pl/post/sms-od-facebooka-nie-przychodzi/). Teraz Fb trochę zmądrzał i pozwala sobie wygenerować kilka zapasowych kodów, które można przechowywać w bezpiecznym miejscu na wypadek problemów z SMS-ami (podobnie jest w Gmailu). Warto kilka takich kodów mieć zapasie i trzymać je w jakimś bezpiecznym miejscu – np. na żółtej karteczce przylepionej do monitora (czy ewentualnie w jakimś 1Password czy LastPass;)

Fb i Google udostępniają oprócz dodatkowych kodów, także aplikację na smartfony, która generuje kody (jest to bezpieczniejsze, właśnie w przypadku gdy SMS nie przychodzi, albo nie mamy zasięgu GSM ;).

Nomen nescio – Battlenet tez takie cos ma… Jak zapomnialem odlaczyc apke od konta przed zmiana systemu na telefonie, to potem mialem mega problem z odzyskaniem dostepu do konta. O dziwo udalo sie, ale jak tak to analizuje na sucho to chyba byl jakis blad po stronie serwera i przy floodzie zapytan o reset hasla w koncu poslalo mi maila na sparowana skrzynke bez podania tokena :P

Takze takie rozwiazanie (autoryzacja przez token) wcale nie musi byc ql :)

Co do Google Voice: Jest to usługa Google, która działa jak telefon w telefonie. Tak jakby wirtualny operator. Gdyby chciał przywrócić GMaila poprzez SMS, musiałby dostać SMS-a na numer który wpisał. Jak się okazuje, ten numer to nie numer jego karty SIM, tylko Google Voice. Mówiąc inaczej, do rejestracji użył swojego numeru Google Voice, zamiast numeru telefonu.

Pewnie któryś z nich chciał sprawdzić, czy to co Kevin Mitnick napisał w swojej książce to prawda :P A jak się udało to nie wiedzieli co zrobić i powysyłali rasistowskie komentarze, normalnie aż witki opadają.

1. Hasła 20-25 znaków wszędzie gdzie się da (niestety np. nowa poczta Outlook pozwala tylko na 16! znaków. Chamstwo i Micromieszczaństwo) 2. Dodatkowy numer telefonu na kartę (obecnie wystarczy tylko raz na rok doładować) do podwójnego uwierzytelnienia. Sorki, ale nie podaję mojego głównego numeru ani w Google ani gdzie indziej (vide: Facebook). Polityka prywatności ma to do siebie, że łatwo ją zmienić… 3. Na pytanie do resetowania hasła, bez względu na to jakie jest, odpowiedź powinna brzmieć tak skomplikowanie jak samo hasło czyli: 6StgEpIs7E$0;fI?rN8lk)Ai6 4. Nie ma problemu z zapamiętywaniem haseł gdy się ma KeePassa :) (oczywiście trzeba robić buckup bazy tego programu za każdym razem gdy coś w nim zmieniamy, ale sama baza nie zajmuje wiele miejsca więc wystarczy delegowany do tego pendrive) 5. Trzeba mieć wydrukowaną listę haseł (z poziomu KeePassa nie ma z tym problemu) i gdzieś schować. Mimo wszystko jeśli złodziej włamie się do mieszkania to szuka sprzętu, biżuterii i kasy, a nie zadrukowanych stron papieru, te lądują na ziemi… Choć nie wie, że bez haseł to zaszyfrowanego kompa może od razu wyrzucić do śmieci (pod warunkiem, że użyto do szyfrowania dobrego programu np. TrueCrypt)

Zaszyfrowanego kompa można także sformatować i sprzedać ;)

A remotewipnietego nie?

złodziej nie “wyrzuci kompa do śmieci” tylko opchnie sprzęt i bedzie miał pieniądze. Trzymanie haseł w programach to kompletna pomyłka

Całkowicie się zgadzam. Niedawno właśnie pod wpływem niebezpiecznika zmieniałem wszystkie hasła (wszędzie miałem to samo i teraz też używam KeePassa). No i jak te hasła zmieniałem to nawet takie serwisy jak allegro ograniczają liczbę znaków do 16…

Jeszcze bym dodał, że KeePass ma poważną wadę przy drukowaniu haseł. Nie zaznacza w żaden sposób spacji, a zdarza się, że jest ona na końcu hasła i po wydrukowaniu w żaden sposób jej nie widać.

Szyfrowanie dysku szyfrowaniem, a na domowych złodziei można zespawać sobie metalową klatkę z grubych prętów która będzie wbetonowana w ścianę/podłogę a w niej będzie pc

nie każdy złodziej będzie miał brzeszczot a i nie będzie miał czasu szlifierki po domu szukać :)

PS. można też do klatki podłączyć kilka V

wtedy wasze dane będą bezpieczne ^^

@cossmiczny

+1

FileValut?

Nie bardzo rozumiem propozycję o dwuskładnikowym uwierzytelnianiu, skoro nadal atakujący może zadzwonić na support i “przekonać” obsługę, by albo takie uwierzytelnianie wyłączyła, albo od razu zmienić hasło na podane (oczywiście w niektórych przypadkach “może” pomóc, ale remedium na wszystko to nie jest). Krótko mówiąc, na socjotechnikę nie ma silnych ;).

Inna opcja – gmail – tak, ale przez google apps + własna domena. Konto googla może być przejęte, skasowane, cokolwiek – ale ty zawsze masz władzę nad domeną, a co za tym idzie – mailem – awaryjnie można odpiąć mxy google i przepiąć na własnego exima na przykład.

ta sama grupa zhakowała też konto twitterowe naukowca Michio Kaku, widzę, bo subskrybuję;-)

^up @Johnny: MS jest firmą z USA gdzie jeszcze do niedawna było odgórnie narzucone ograniczenie siły zabezpieczeń kryptograficznych. Wracając do MS i ich ograniczenia, logowanie do Win8 odbywa się za pomocą ichniego konta usługi live. Parując konto systemowe z tym z live, przyjął mi hasło takie jakie miałem, ale po restarcie nie mogłem się nim zalogować, dopiero próba zmiany hasła uświadomiła mi, że jest za długie! Wpisanie pierwszych 16stu znaków spowodowało poprawne logowanie do Win8. Wracając do tematu. Ciekawa ścieżka, fajnie, że ludzie potrafią tak powiązać możliwości i coś z tego zrobić. Jak zwykle support daje tyły – chyba zatrudnionym ludziom “na słuchawce” nie robi się żadnych szkoleń poza obsługą bazy wiedzy. Jedno pytanie na koniec: zdalny wipe dysku?!? WTF?!?!

Czyli ogryzek może korzystać z nazwy iCloud. Muszę poczytać, czy kupili prawa, czy sędziego.

Doczytałem, że ogryzek miał jednak rację.

Kolejny klaps dla fanatycznych wyznawców produktów spod owocowego znaku. A tu okazuje się, że remote wipe to broń obosieczna.

@Johhny: Wyrzucić kompa? Przecież TrueCrypt nie zabezpiecza przed zabootowaniem z CD i sformatowaniem dysku… Przeciętny złodziej kradnie kompa dla kompa, a nie dla danych.

Ech co za czasy, hasła w postaci losowego ciągu znaków w maksymalnej dopuszczalnej długości, nie mniej niż 16 znaków, stary dobry notatnik i szafa pancerna powinny wystarczyć, chyba ….. Powinno się upowszechnić na skalę masową jakieś karty inteligentne do bezpiecznego logowania i już.

lol

Ja miałem podobną sytuację, dzwoniąc do Battle.net Support (do konsultanta z Polski 0800…), jako że mail mam imię.nazwisko@ tym samym loguje się do konta. Na wstępie poproszono mnie o mail, po czym stwierdzono jego zgodność z imieniem i nazwiskiem (no dziwne nie?) i poproszono o tajne hasło. Jako że właśnie o nie chodziło, bo zapomniałem (jak się potem okazało – miało literówkę). Pytanie brzmiało: Gdzie urodziła się twoja matka? Odpowiadam nie wiem, a tu otrzymuję taką garstkę informacji:

“a) miasto w Polsce b) na zachodzie c) na literę S d) na 8 liter e) raczej większe miasto”

Takie informacje dostałem przez telefon, aż się zdziwiłem… Zgadywać możecie co to za miasto, raczej prosta sprawa. Oczywiście konsultant widział hasło jako tekst :). Po poprawnej “weryfikacji”, czyli podaniu tego miasta (bez tej literówki), zapytał czy chcę zmienić hasło, powiedziałem, że tak, proszę poprawić literówkę. Dodam, że mając to hasło można z kontem zrobić co się chce.

Zdalny wipe dysku, support źle odczytujący dane i resetujący hasło dla atakującego… aż się włos jeży na głowie.

Przynajmniej widać jak skuteczne jest Remote Wipe ;)

AVE…

Ubawiły mnie komentarze o zabezpieczaniu peceta. Jak wielu z was padło ofiarą włamywacza? Jak wielu włamywaczy bawi się w łamanie zabezpieczeń? Dla wielu hasło systemowe jest już nie do przeskoczenia. A jak tak bardzo się boicie, to montujcie peceta w mikrofalówce. Pomysły na super-skomplikowane hasła też śmieszne. Co zrobicie, jak stracicie bazę KeepPass albo wydruk z hasłami? U mnie tylko hasło do bankowości internetowej jest skomplikowane. Mam z tym kontem powiązany numer telefonu do autoryzacji transakcji. Nie używam gmaila i nie używam portali społecznościowych. Gdzie email nie jest potrzebny do rejestracji, podaję jakiś losowy. Tu na przykład moim adresem jest nie.twoj.zasrany.interes@pl.pl. Nie wiążę ze sobą różnych usług i opcji. Nie używam konta google powiązanego z telefonem. I mimo wszystko czuję się bezpiecznie i nie tworzę haseł przez walenie głową w klawiaturę…

Rozumiem, że “ja robię to, ja robię tamto, inni mnie rozbawili”, to mają być przekonujące argumenty?

Moim zdaniem zabezpieczenia danej usługi dobiera się według jej ważności. Dla niektórych danych ludzie wolą zabezpieczyć komputery bardziej niż Ty byś to zrobił. Czy to jest zaraz śmieszne?

AVE

Jeśli dla kogoś super-ważne dane to słit-focie na fejzbuku, to powinien się leczyć. Z głupoty…

Dla mnie ważne jest konto e-banku. Reszta to rzecz nabyta, którą można łatwo zmienić. Gdybym pracował nad jakimś ważnym projektem, to dane trzymałbym na zewnetrznym dysku twardym, który pod moją nieobecność znalazłby się albo w sejfie, albo w stercie innych dysków w pudle “zepsute”. Albo na karcie microSD, albo na starej karcie MMC 32Mb. Ewentualnie zrobiłbym moduł pamięci FRAM podpinany pod port szeregowy. W końcu zajmuję się na codzień przepychaniem elektronów z miejsca na miejsce, i wiem jak używać lutownicy. Tylko po co? Jak do tej pory najtajniejszą rzeczą, jaką miałem na dysku była kolekcja chorwackiego porno z karlicami, zaszyfrowaną za pomocą AES-256 i długiego hasła, co by mi brat nie oglądał, jak mieszkał ze mną…

Ale to wszystko wciąż nie oznacza, że ktoś musi mieć takie same kryteria ważności względem swoich danych. Ani że ich starania są śmieszne.

Po twoim poście nakleiłem na pudło z dyskami “ZEPSUTE :(” ;)

Nabijacie się, a przecież koleś ma rację… Ludzie “gupi som”, że sami tworzą (w większości przypadków niepotrzebnie) tworzą z przestrzeni wirtualnej/internetowej (nie mówię o danych lokalnych/offline) coś tak cennego i bolesnego w utracie…

@Urgon :

“albo w stercie innych dysków w pudle “zepsute”

Genialne :-) kupuję.

steppe – wydaje mi się że nie zrozumiałeś tego co napisał Urgon. Przeczytaj jeszcze raz z chłodną głową, a nie emocjonalnie. W prostych słowach podał jak , czym i do tego skutecznie się zabezpieczyć. Natomiast sposób wybiera każdy dla siebie zgodnie ze swoimi kryteriami. Dla Urgona to dane dotyczące e-banku. Dla innego dane fejsbuka (prywatnie popieram opinie o niezbędności leczenia w takim przypadku). Jeżeli zaś chodzi o integracje wszystkich usług, kont itp to jest jak z programem “do wszystkiego” –>skoro do wszystkiego to do tyłka też….

PS: musiałem zlikwidować swoje blaszne pudełko po herbacie z napisem “zepsute” na karty microSD – teraz trzymam je pod tapicerką odwrotnej strony siedziska krzesła.

Brawo dla ‘japka’ :D

sracie sie z tymi hasłami, a typowi nikt przecież go nie zmienił, tylko jakiś debil z infolinii dał się zrobić jak upośledzone dziecko

[…] horror story dziennikarza Wired/Gizmodo, któremu ktoś zdalnie skasował dane z Macbooka, iPhone’a, przejął konto na Twitterze i ska…? Okazuje się, że winnym jest nie tylko pracownik infolinii Apple (który, jak oświadczyło Apple […]

“I na koniec najważniejsza rada — wykonujcie backupy (nie tylko offsite, do chmury), ale również lokalne, na stary, sprawdzony dysk twardy, albo lepiej dwa ;) Koszt dwóch dysków twardych zdecydowanie jest mniejszy niż stres, który na pewno pojawi się, jeśli z jakiegoś powodu, wasz komputer straci dane i nie będzie można ich odzyskać. ”

Jak mam zrobić backupu jak mam konto na gmailu?

może thunderbirdem ściągnąć pocztę i zrobić kopie pobranych plików?

[…] Okazuje się, że najnowsza wersja systemu Mac OS X (Mountain Lion) zawiera błąd (backdoor?), który pozwala odszyfrować dysk twardy zaszyfrowany FileVault 2 oraz uzyskać dostęp na poziomie roota przy użyciu jedynie …hasła do konta AppleID. A jak łatwo można przejąć czyjeś AppleID doskonale wiemy z historii o dziennikarzu Wired/Gizmodo… […]

[…] https://niebezpiecznik.pl/post/to-moglo-spotkac-kazdego-z-nas-wszystkie-dane-skasowane-wszystkie-e-ma… […]

[…] błąd JoeMonstera. Brak włączonego dwuskładnikowego uwierzytelnienia, jak wielokrotnie już wspominaliśmy, zazwyczaj kończy się […]

[…] Do czego prowadzić może przejęcie konta AppleID pisaliśmy niedawno w artykule wszystkie dane skasowane, wszystkie maile przeczytane. […]

[…] koniec przypomnijmy historię dziennikarza Wired, który stracił wszystkie swoje dane na sprzęcie Apple, ponieważ atakującemu udało się przejąć jego …, do którego miał podpięte swoje […]

[…] zdobyto te “kilka loginów i haseł” pracowników eBay’a — czyżby jakiś atak socjotechniczny i […]