9/6/2015

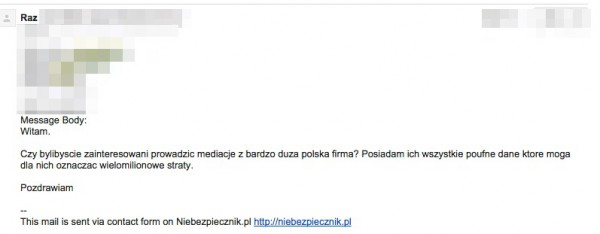

Ta historia zaczyna się na początku kwietnia, kiedy na redakcyjny e-mail otrzymujemy wiadomość z prośbą o “mediację” pomiędzy “bardzo dużą polską firmą”, a osobą przedstawiającą się jako Raz. Osoba ta twierdzi, że:

Posiada ich wszystkie poufne dane ktore moga dla nich oznaczac wielomilionowe straty.

Do rewelacji tego typu zawsze podchodzimy bardzo ostrożnie. Prosimy więc o więcej szczegółów. Zamiast nich otrzymujemy od Raza następujące pytanie:

czy istnieje legalna droga, aby reprezentowac hakerow ktorzy chca otrzymac okup za nieujawnianie infomacji? Tak aby np. pozniej dostali odpowiedni procent z wynegocjowanej kwoty. Sprawa jest na tyle duza ze jesli okup nie zostalby zaplacony to bedzie to jeden z najwiekszych wyciekow poufnych informacji (glownie finansowych) ostatnich lat.

Nasze pytania o to kim jest ofiara, jak dokonano ataku i co faktycznie zostało wykradzione pozostają jednak bez konkretnych odpowiedzi. Raz dodaje jedynie, że:

Te informacje zostana udostepnione w przypadku nie oplacenia okupu (…) Poza spora iloscia pieniedzy, bardzo duzo danych. Jednak zarzad tejze firmy ignoruje wszystkie formy kontaktu, nawet jak dostali smsy z linkami do duzej czesci swoich danych.

Z punktu widzenia pracy redakcji ciężko jest “pomóc”, czy też “prowadzić” mediację pomiędzy stronami, jeśli nie wiadomo, o co tak naprawdę chodzi. Odpisujemy więc, że użycie słowa “okup” sugeruje nam szantaż, a to jest przestępstwem — my natomiast nie możemy działać niezgodnie z prawem. Dodajemy także, że chętnie pomoglibyśmy w nawiązaniu kontaktu z bankiem, głównie po to, aby zabezpieczyć dane i środki klientów, które w naszym odczuciu mogą być zagrożone (a może nawet już wykradzione). Zwracamy jednak uwagę na to, że wciąż nie wiemy o jaki bank chodzi, ani nie posiadamy żadnych dowodów, że do kradzieży jakichkolwiek danych rzeczywiście doszło. Raz jednak nie chce ujawnić tych informacji:

(…) wszystko wskazuje na to ze wszystko bedzie musialo zostac za jakis czas udostepnione, aby pokazac na przyszlosc ze lepiej jest zaplacic te kilka zl od kazdego klienta, niz ignorowac chec wspolpracy. Jednak to by oznaczalo udostepnienie masy poufnych danych wielu przypadkowych osob, a tego robic nie chce. Czy macie jakas propozycje, jak podejsc do tematu aby przemowic tej firmie do rozsadku? Czy w razie czego opublikowalibyscie prywatny artykul (tylko widoczny z bezposredniego linka) o tym jak wizerunkowo moze ucierpiec firma po opublikowaniu posiadanych przeze mnie danych i informacji na temat strasznie slabych zabezpieczen?

Ponieważ z braku dowodów i szczegółów nie przystajemy na te warunki, Raz dodaje, że być może odezwie się niebawem. I słowa dotrzymuje… Po kilku dniach otrzymujemy dodatkową wiadomość:

Spytacie sie jednego banku o komentarz w sprawie plotek dotyczacych wycieku ich skryptow do neta? W zalaczniku podsylam cos na zachete

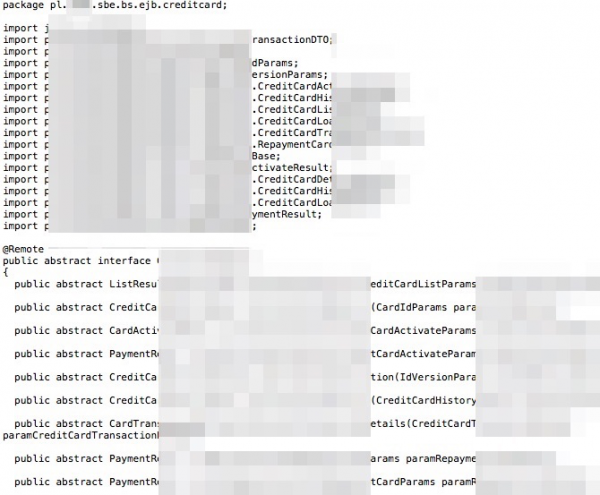

W załączniku znajdują się fragmenty struktury i kodu źródłowego aplikacji, której ujawnione elementy sugerują, iż faktycznie może ona być wykorzystywana do realizacji bankowości internetowej. Niekoniecznie jednak kod musi pochodzić z serwerów banku — mógł wyciec od dostawcy oprogramowania. Do e-maila Raz dołącza listę adresów poczty elektronicznej osób, z którymi mamy się w tej sprawie kontaktować, a które (jak sugeruje Google) należą do wysoko postawionych pracowników banku o nazwie …Plus Bank (dawny Invest Bank).

Nawiązujemy kontakt z bankiem i zadajemy poniższe pytania:

2. Czy załączony przez naszego czytelnika kod źródłowy jest bądź był używany produkcyjnie przez Państwa bank? A jeśli tak, w jaki sposób czytelnik wszedł w jego posiadanie?

3. Czy załączony do niniejszej wiadomości kod źródłowy, zakładając że znajduje się w niepowołanych rękach, stanowi jakiekolwiek zagrożenie dla Państwa klientów?

Po kilku rozmowach z przedstawicielami banku, 8 maja otrzymujemy następujące oświadczenie:

Z uwagi na obowiązujące regulacje prawne Bank nie jest upoważniony do udostępniania jakichkolwiek informacji lub udzielania publicznych komentarzy odnoszących się do funkcjonowania zabezpieczeń informatycznych lub dotyczących jego klientów. Bank jak każdy uczestnik rynku finansowego jest narażony na zagrożenia wynikające z bezprawnego działania osób trzecich i wykorzystuje wszystkie adekwatne instrumenty dla ich eliminacji i zapewnienia pełnego bezpieczeństwa klientom Banku.

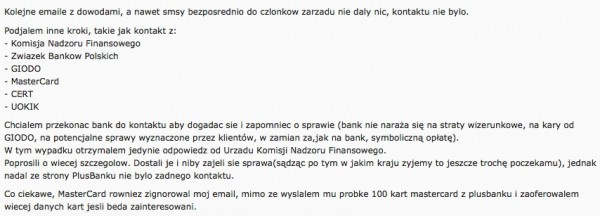

Bank nie potwierdza więc, aby doszło do jakiegokolwiek poważnego incydentu. Włamywacz, po przekazaniu mu oświadczenia z banku z kolei milczy i nie dosyła żadnych dowodów. Kiedy po pewnym czasie przypominamy się Razowi z tematem, ten nie życzy sobie artykułu w tej sprawie. Kiedy informujemy, że jeśli “coś jest na rzeczy” to jednak warto byłoby ostrzec klientów, bo być może także ktoś inny odkrył tę samą lukę co Raz, włamywacz sugeruje, że po publikacji artykułu wszystkiego się wyprze. Później jednak radzi aby poczekać z publikacją, bo “niebawem pojawią się oficjalne informacje w tej sprawie”. I tak też się stało, dziś, 9 czerwca na forum w sieci Tor, jego administrator Polsilver (w imieniu Raza?) opublikował opis wykradzionych danych, a dzień wcześniej w serwisie Z3S pojawiają się dodatkowe informacje dotyczące ataku.

Oświadczenie włamywacza

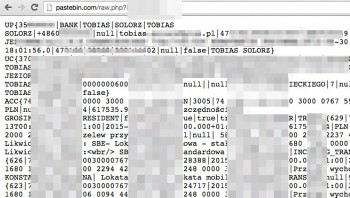

“Jestem miedzy w posiadaniu kopii calego serwera plusbanku oraz duzej (nie ukrywam, nie pelnej bo zdobycie pelnej bylo niemozliwe) bazy klientow. Posiadam dane o kontach od ID 10004 do 91967 lub 10007 do 100503 (bank stosuje dwie numeracje, niektore konta firmowe maja po 2-3 subkonta) z niewielkimi brakami.

Przykladowe dane z jednego konta wygladaja tak jak wyzej zalaczone pana Solorza, moga sie nieznacznie roznic. Ogolnie nr kont, kwoty transakcji, daty transakcji, tytuly. Wydaje mi sie ze niektore firmy beda mocno wkurzone tym ze wszyscy beda mogli wiedziec ile im kto placi i ile placa oni za uslugi czy towary. A konkurencja tych firm – na pewno bedzie bardoz zadowolona mogac poznac szczegolowe kwoty kupna, sprzedazy, uslug i na pewno beda mogli zaoferowac lepsze kwoty A poszkodowane firmy ? Liczę że pójda do sądu bo wina za wyciek danych i ewentualne straty finansowe i wizerunkowe, leży po stronie Plusbanku i nienależytego zabezpieczenia serwera. Do ok. 15 tys kont dochodzi jeszcze login i haslo.”

Polsilver zaprezentował też treść ugody jaką przedstawiono bankowi:

Jesli bank nie chce, aby wszytkie informacje ktore zdobylem zostaly opublikowane musi zaplacic odpowiednia kwote. Wynosi ona 200,000 zl przy platnosci jednorazowej lub 400,000 zl w przypadku platnosci na raty (10 x 40 tys, co miesiac). Druga opcja daje pewnosc ze zadne z danych nie zostana opublikowane przed uplywem owych 10 miesiecy bo nie bedzie to oplacalne. Po oplaceniu tej kwoty zadne informacje dotyczace banku nie beda juz publikowane, a dane klientow pozostana bezpieczne. W te kwote wchodza jeszcze informacje jak udalo zdobyc sie dostep do banku, jakie systemy zawiodly oraz ktore osoby zostaly poszkodowane. Generalnie bank dostanie wszystkie niezbedne informacje ktore pozwola zalagodzic obecna sytulacje, nie narazajac sie na straty wizerunkowe – dane nie zostana upublicznione, nie bedzie afery, opinia publiczna stwierdzi ze pewnie sciemnialem i zadnego wlamania nie bylo. Zaproponowana cena jest bardzo niska, biorac pod uwagę ilość danych. Jest to mniej niz 2.5 zl od kazdego klienta korzystajacego z bankowosci elektronicznej. Jesli bank nie zaplaci, bedzie to oznaczalo ze dane finansowe, dane o kwotach umow, kazdego klienta sa warte dla banku mniej niz owe 2.5 zl. Jestem przekonany ze wieksza kare bank dostanie od samego GIODO w przypadku opublikowania danych niz wynosi podana przezemnie kwota. Biorąc pod uwagę ilość danych osobowych, oraz to że wina za ich ninależyte zabezpieczenie leży po stronie banku, jest to dosyc prawdopodobne.

Polsilver dodaje jednak, że “jesli ktos zechcialby kupic pozyskane dane na swoja wylacznosc to rowniez zapraszam do kontaktu” — nie jest więc wykluczone, że to nie bank wykupi dane swoich klientów…

Jako dowód, Polsilver linkuje do udostępnionego na Pastebinie zapisu z konta Tobiasa Solorza, zawierający jego dane osobowe i szczegóły rachunków oraz transakcji:

Jak napisał nam dziś Raz:

robie to tylko dlatego ze bank nie zaplacil i chce zadbac o to aby nikt nie powtorzyl tego bledu.

Tu warto na chwilę odetchnąć i wszystkim, których fascynuje świat bezpieczeństwa i którzy chcieliby się “włamywać” przypomnieć, że można to robić legalnie, a nawet na tym zarabiać. W internecie jest wiele programów Bug Bounty. Przestrzegamy jednak przed drogą jaką obrał Raz — nieautoryzowane testy penetracyjne to ryzykowna zabawa, nie mówiąc już na to, że szantaż to dość kontrowersyjny i nielegalny model biznesowy…

Jak doszło do włamania i co powinni zrobić klienci?

O ile Raz jest bardzo oszczędny w ujawnianiu szczegółów dotyczących luki jaką wykorzystał do włamania na serwery banku, o tyle, na podstawie przedstawionych “dowodów” należałoby założyć najgorsze — że jednak udało mu się przejąć całkowitą kontrolę nad webserwerem banku.

W związku z tym, należy przyjąć pesymistyczny wariant, że każdy z klientów, który logował się przed majem na swoje konto w Plus Banku mógł paść ofiarą działań Raza. Włamywacz, który kontroluje webserwer banku może nie tylko zapoznać się z danymi klienta (dane osobowe, saldo rachunków i historia transakcji), ale również, na skutek wstrzyknięcia odpowiednich skryptów, jest w stanie dokonywać nieautoryzowanych modyfikacji np. zmieniać tzw. “zaufanych odbiorców”, podmieniać w locie numery rachunków na które klient banku wykonuje przelew lub poprzez modyfikację interfesju bankowości online wyciągać od klientów dodatkowe informacje. Z punktu widzenia klienta wydaje się, że o dane te prosi bank, ale tak naprawdę, ich wprowadzenie wymusza wstrzyknięty na stronę skrypt włamywacza.

Klientom Plus Banku, niezależnie od tego czy wierzą czy nie wierzą w stwierdzenia Raza co do zakresu włamania, radzimy aby na wszelki wypadek:

- Zmień swoje hasła — nie tylko do banku, ale do każdego innego serwisu internetowego, w którym korzystali z podobnego hasła

- Wnikliwie przejrzyj historię swoich przelewów wychodzących i wszelkie rozbieżności natychmiast zgłosili do banku w ramach reklamacji. Zwłaszcza zwróć uwagę na przelewy aktywujące konta w innych bankach (często na złotówkę lub inne niskie kwoty). Ich wystąpienie może oznaczać, że włamywacz założył na Twoje dane konto w innym banku, które może zostać wykorzystane do np. zaciągnięcia pożyczki.

- Zweryfikuj, czy wszystkie “zdefiniowane” przelewy i “zaufani” odbiorcy faktycznie posiadają poprawnie przypisane numery rachunków

- Zastrzeż swoje karty kredytowe — jeśli atakujący poznał ich numery, daty ważności i CVV2, może wciąż z nich skorzystać lub sprzedać je innym

W przypadku wykrycia jakichkolwiek rozbieżności albo niepewności co do poprawności danych należy natychmiast powiadomić o tym bank. Nie są nam znane przypadki, aby któryś z klientów banku, w wyniku rzekomego działania włamywacza faktycznie stracił środki. Wygląda więc na to, że jeśli gotówka faktycznie została wyprowadzona z banku, to bankowi udało się zrekompensować ewentualne straty swoim klientom.

Jeśli to co twierdzi Raz jest prawdą, a ujawnione do tej pory dowody są dość mocno przekonywujące, to będzie to chyba pierwsze publicznie ujawnione włamanie na serwery systemu transakcyjnego polskiego banku. Znane są nam poważne błędy w interfejsach webowych poszczególnych, także większych od Plus Banku banków, ale nikt nigdy publicznie nie zademonstrował, że był w stanie je wykorzystać do kradzieży środków i danych klientów.

Atkualizacja 8:37, 10 czerwca 2015

Strona Plus Banku jest obecnie nieosiągalna.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

ciekawe czy plusbank mial wspolne serwery z plus gsm :) Tam tez sa hasla, kwoty i wiele danych osobowych…

… wygląda na to że jest to tylko branding (zmiana nazwy) Invest Banku:

http://www.investbank.pl/Aktualnosci,4101/Aktualnosc,4102/Zmiany_W_Systemie_Bankowosci_Elektronicznej,42904/index.html

Zapomniales chyba ze plusbank to dawny investbank czyli cakiem oddzielna firma…

Idiota. Załóżmy że ma te dane. Dlaczego po prostu nie dobierze się do kont, nakupi bitcoinów za kasę gości (kupując z “bogatych” kont i to takich które mają w historii transakcje z giełdami btc coby to nie było podejrzane a przynajmniej nie wyglądało na takie na pierwszy rzut oka) których pewnie by było wartych więcej niż 200k pln, szczególnie po jakimś czasie?

Trudniej by było to wykryć, szczególnie gdyby się logował przez tora czy i2p do serwerów banków.

Wniosek jest prosty: Albo to idiota, albo zwyczajnie nic nie ma i myśli że trafi na debila w banku, cwaniaczek z gazowni.

@Supertux nie zrobi tego, bo to by była już kradzież i to na sporą skalę… Raz, że odpowiedzialność prawna, a dwa: każdy ma jakieś sumienie i pewnych rzeczy po prostu nie zrobi…

GwynbleiD, a kto powiedział że musi okradać emerytów? Niech podbierze kasę tym co mają po kilkanaście “tysi” na koncie.

Po za tym, po wypłynięciu kasy do BTC, ciężko by było gościa namierzyć. Wystarczyłoby, żeby potem pojechał na jakąś wycieczkę (wszyscy teraz jeżdżą) i “zapomniał” wrócić, wtedy nawet gdyby ustalili kto to zrobił, prawdziwe dane Raza, to i tak by mieli kłopoty z namierzeniem go.

A teraz, poprzez ten szantażyk gościu się praktycznie im sam wystawia. Tak jak mówiłem – albo idiota, albo liczy na jakiegoś debila co się ugnie i da tą kasę.

Nie można brać na poważnie banku który ma na swojej stronie link do Naszej Klasy.

A można traktować poważnie bank, który ma na swojej stronie linki do np. Facebooka czy Youtube?

Ja szanuje tylko Banki kóre maja link do niebezpiecznika ;P

Są takie banki? Chętni ulokowałbym pieniądze.

Krzysztof poproś Raza, jeśli nadal ma dostęp to być może Plus Bank do tego grona dołączy :)

Bank niczego nie zapłaci.

Straty wizerunkowe beda, jednak pamietajmy w jakim kraju zyjemy…. w kraju w ktorym ludzie nie pamietaja co politycy obiecywali 3 miesiace temu. Bedzie burza, przejdzie i tyle.

Co do włamywacza, na jego miejscu byłbym ostrożny zachowując się w taki sposób a nie inny. Bank, jak i miliarder stojący za nim, posiada takie srodki finansowe, mozliwosci oraz wplywy ze haker może chować i za Torem oraz 10’ma proxy, a bank bedzie w stanie zaplacic innemu hakerowi badz grupie hakerow tyle pieniedzy ze go predzej czy pozniej zostanie namierzony, szukajac najslabszego ogniwa.

Nie mowiac juz o mozliwosc kupna exploitow na tora ;-) Jeżeli ktos bedzie chcial to go znajdzie, majac do dyspozycji chociazby kilka milionow PLN, a dla banku jak i miliardera to tyle co nic.

W wiekszosci artykulow hakerzy pojawiaja sie jako ci ktorzy atakuja instytucje strony, wiele osob zapomina ze sa tez hakerzy ktorzy wspolpracuja z biznesmenami, sluzbami specjalnymi i oni moga byc wykorzystani w dowolny sposob.

No proszę Cię, NSA ma kłopoty z TORem, a tu bank ma wygrać? :D

w dodatku bank który ma problem z bezpieczeństwem serwerów, oraz uczciwym zachowaniem wobec klientów (albo byłych klientów, chciałbym zobaczyć czy ktoś się stamtąd wyniesie)

Moze i troche przegialem ;-)

Jednak w realnym scenariuszu ze nikt nie bawilby sie w lamanie TORA, tylko szedl bezposrednio za celem. Taniej i szybciej. Co nie zmienia faktu ze exploity na deanonnimizacje byly (patrz wycofana prezentacja badaczy z jakies konferencjii, RSA?). Kto kupil? Nikt nie wie ;-)

XYZ przypuszczam, że mowiąć o exploicie na Tora myślisz o 0-dayu podobnym do tego który NSA miało pod krytonimem EGOTISTICAL GIRAFFE. Tyle, że był to exploit na firefoxa/Tor browser bundle a nie na samego Tora.

Na bank za pare baniek PLN a nawet mniej da sie kolesia namierzyc, tylko problem lezy gdzie indziej – czy to jest ekonomicnzie oplacalne? ;]

To nie ruska mafia, to sie rozejdzie po prostu po kosztacha, a Tobias ma to w pałce ;]

@tomek: “nie znam się ale się wypowiem”; Agencje rządowe z prawie nieograniczonymi zasobami nie zawsze znajdują włamywaczy a Ty wiesz, że się da ;-)

tomek wyłącz komputer ;]

Exploita na TOR-a (klienta) pewnie dałoby się napisać, wydaje mi się, że problemem byłoby bardziej dostarczenie go polsilverowi. FBI “po prostu” wsadzało JS ze splojtem na strony “różne” i łapało jak leci, tych którzy je odwiedzali.

Wydaje mi się, że trzeba by zaatakować TORepublic najpierw, to chyba jakaś aplikacja w pehapie (co wymaga najpierw znalezienia splojta na pehapa lub na cokolwiek to obsługuje). Później albo starać się zrozumieć kto jest właścicielem fizycznym maszynki. Jeżeli to nic nie da, to wtedy wysyłać splojty Polsilverowi (który się łączy periodycznie). Nawet jak ma tails/whonix, to zdobycie uprawnień do wykonania kodu na takim czymś to 80% sukcesu.

Co do tego, czy bank jest w stanie zmontować taki atak (przez wynajęcie ciakerów) – bardzo mało prawdopodobne, musieli by być albo bardzo zdesperowani (ew. mieć na to “pozwolenie/współpracę” ABW), albo mieć niezrównoważonego członka zarządu, który podjąłby się tego na własną rękę.

Zaś sam techniczny sukces nie zależałby od pieniędzy zapłaconych ciakerom, co raczej ich szczęściy w znalezieniu odpowiedniej sekwencji splojtów. Tutaj byłyby potrzebne splojty na php/apache/nginx, na tor klienta (najprawdopodobniej w Linuksie pod tails/whonix, który BTW ma solidny sandboxing seccomp-bpf), później na maszynę wirtualną (VirtualBox), później zabawa detektywistyczna związana z faktem, że taki polsilver pewnie łączy się przez GSM albo przez socks-a do tora.

Większość userów tor-a popełnia też błędy, mieszając tożsamość tor-ową z realna (czasami nawet nieświadomie), używając wspólnych nicków, kont pocztowych, haseł, usług, albo posiadając wzorzec zachowań w Internecie, który pomaga w korelacji i identyfikacji takich userów. Sądząc, że dotychczasowe próby wyłudzeń przez polsilvera są kiepsko zorganizowane pod względem techniki oraz komunikacji, prawdopodobieństwo, że popełnia takie błędy jest niezerowe.

A to nowina. Od lutego ktoś miał dostęp i buszował po serwerze, a dopiero teraz słychać ścinane głowy.

W tym dokumencie na pastebin znajdują się na samym końcu dane 3 kart, dwóch tobiasza, jedna to jego partnerki Moniki Suchockiej.

No i trzech lokat na łącznie 3 miliony peelenów. Myślę że Jego to tak bardzo nie zaboli…

Nie widzę innej możliwości jak otworzyć w Szwajcarii tzw. “konto numerowane”. Dane osobowe klienta przechowywane są tylko… w sejfie! Nie ma ich w żadnym systemie informatycznym to też nie są drukowane na wyciągach ani pokazywane w serwisie transakcyjnym na przelewach.

Poznasz usługodawcę swego po jego kontrahentach…

w Szwajcarii tzw. “konto numerowane” niemozliwe dla szaraka… bank watykanski pamietasz ze tam byly “konta numerowane” tez, i tez im nie pomoglo… ECB and others had it ways.

@what

Tak zwany bank watykański (czyli IOR, Instytut Dzieł Religijnych, SWIFT: IOPRVAVXXXX) nie działa autonomicznie. Jakby mogli to najchętniej dalej prowadziliby tysiące kont komukolwiek, byle tylko odpowiednie saldo było. Jednak Watykan to państwo kościelne (coś jak monarchia absolutna), trafił Się papież, któremu finanse przeszkadzają, odpowiednio wpłynął na zarząd IOR i się porobiło.

Co innego Szwajcaria. Wolny kraj, demokracja bezpośrednia, gospodarka rynkowa. Ponieważ z produkcji scyzoryków, zegarków i czekolady raczej państwo się nie utrzyma (a już na pewno nie będzie w czołówce najbogatszych) więc postawili na bankowość. Nie bez powodu 1/3 świata trzyma tam swoje oszczędności choć banki istnieją w każdym kraju. Oczywiście trzeba grubszą kaskę zapodać no ale jak ktoś ma co chronić to nie będzie się narażał hakierom ani urzędowi skarbowemu!

To, że szwajcarska gospodarka ciągnie głównie dzięki sektorowi bankowemu, praniu czy przechowywaniu pieniędzy większej części świata, to bardzo popularny mit. Szwajcaria jest jednym z najbardziej uprzemysłowionych krajów, tyle że większość wpływów z tego tytułu bierze się z gałęzi stricte niekonsumenckich, więc nie rzucających się przeciętnemu Kowalskiemu w oczy (np. części do silników, wyposażenia linii produkcyjnych itd.). Polecam poczytać np. Ha Joon Changa.

gdyby to solorz miał takich hakerów którzy mogliby razera rozpracować, to dlaczego nie użył tych hakerów do stworzenia dobrego i zabezpieczonego banku… widocznie nie opłaca się dbać o klientów

Pełna zgoda. Niestety o IT security nie pomyśleli a było ich stać na zatrudnienie hakerów po swojej stronie (tych dobrych dbających o bezpieczeństwo) i teraz brutalna rzeczywistość sprowadziła ich na ziemię.

Na razie to brutalna rzeczywistość nikogo nie sprowadziła. 200tyś zł to żaden specjalnie wysoki okup, a z drugiej strony: dane też nie wyciekły do internetu – jest tylko taka groźba.

Jak strona banku jest postawiona na VPSie w firemce wynajmującej kilka pokoi od Instytutu Przemysłu Skórzanego to nie ma się co dziwić, że w końcu ktoś się włamie…

Jakby ktoś był chętny, to w tej firemce nadal mają wakaty na stanowiska: administrator sieci, programista PHP i specjalista IT. Co ciekawe na wszystkie w/w stanowiska wymagane jest wykształcenie średnie zawodowe, więc pewnie VPSy ustawiają budowlańcy, a nadmierny ruch sieciowy tną fryzjerzy ;-)

Akurat wyksztalcenie nie ma nic wspolnego z realiami w IT.

Wykształcenie odwrotnie proporcjonalne do posiadanej wiedzy to nie nowość w IT.

Wykształcenie średnie zawodowe to może być również technik informatyki, telekomunikacji czy teleinformatyki.

To fakt, czasem wystarczy determinacja: https://niebezpiecznik.pl/post/5-latek-zhackowal-xboksa-spacja/

A powyższy bank jest tego najlepszym przykładem.

Podziwiam ludzi. Jednego dnia na rachunku BARCELLONA PRADA drugiego Konstancin-Je Zabka Polska.

Natomiast sam bym się skur jak by wyszło na światło dzienne, gdzie chodzę go fryzjera, z jakiego ochroniarza korzystam i która klubokawiarnia w wawie jest przeze mnie odwiedzana w piątkowe wieczory…

No i te 4k za mieszkanie. To boli, chociaż fakt, okolica ładna.

Doprawdy, tragedia. I te 4k – istny majątek. Jak żyć?

9.1.1.1. abstract Interfaces

Every interface is implicitly abstract.

This modifier is obsolete and should not be used in new programs.

http://docs.oracle.com/javase/specs/jls/se8/html/jls-9.html#jls-9.1.1.1

aaa, komentujesz źródła, ojtam ojtam jeśli to przejęty bank to pewnie kod jest pisany przez studentów 15 lat temu, czyli standard branżowy :P

@Remote wskazuje na co najmniej EJB 3.0 więc max 9 lat.

Oznaczanie interfejsów jako abstrakcyjne (oraz metod w nich zadeklarowanych jako publiczne i abstrakcyjne) jest niepotrzebne od zarania dziejów.

Pytanie jest inne: Czy jest to efekt działania dekompilatora? Są takie, które dopisują te modyfikatory automatycznie. Dodatkowo, na dekompilator wskazuje brak komentarzy. To by oznaczało, że włamywacz nie ma dostępu do pełnego kodu źródłowego a tylko do binarek, czyli włamał się na serwer produkcyjny.

@maslan

To przejęty Invest Bank widocznie bez wymiany całego systemu IT. Rebranding nie wystarczy. System powinien być kompletnie zmieniony na najnowszy model włączając w to zatrudnienie legalnych dobrych hakerów, a w zasadzie pentesterów (bo w tym wypadku haker to złe słowo, pentesterzy robią legalne testy po to, by systemy były bezpieczne).

Ciekawe jak bank wybrnie, jeśli konta klientów zostały wykorzystane do zakładania rachunków słupów czy kredytów autoryzowanych przelewem. Tu reklamacja banku nie pomoże jak za pół roku do drzwi zapuka komornik albo inny smutny Pan w niebieskiej czapeczce.

Bo w ogóle idiotyzmem jest zakładanie kont przelewem z innego banku i branie w ten sposób chwilówek. Mam nadzieję, że KNF to zdelegalizuje. Życie pokazało, że tego typu ułatwienie dla klientów niesie ze sobą nieakceptowalne ryzyko. Bezpieczeństwo klientów jest ważniejsze od wygody, bo lepiej zakładać konto w innym banku tradycyjnie i nieco dłużej, ale bezpieczniej.

Co do kont założonych na przelew (w większości przecież legalnych) to jedynym wyjściem jest jak dla mnie obowiązkowa weryfikacja tożsamości właścicieli takich kont w oddziale banku w określonym niezbyt długim terminie (np. weryfikacja tożsamości klientów BGŻ Optima w oddziałach BGŻ, a już niedługo Bank BGŻ BNP Paribas). Innego wyjścia pozwalającego wyłączyć z obiegu lewe konta nie widzę. Wnioski na przyszłość nasuwają się same.

Nie działa mi strona http://www.plusbank.pl :-(

https://plusbank.pl/

DNS Name=*.hotchili.pl

DNS Name=hotchili.pl

https://plusbank24.pl/ – działa

Jest komunikat że strona jest ” w trakcie aktualizacji”

Raz mógł skontaktować się z Solorzem – pewnie by miał większy wpływ na zarząd :)

Mógłby wtedy mieć legalną posadę w tym banku w IT Security. Na Zachodzie zatrudnia się byłych hakerów robiąc z nich specjalistów ds. bezpieczeństwa (także rządowych). W ten sposób systemy stają się odporne na złych hakerów, bo sami hakerzy będący po dobrej stronie je łatają najlepiej znając realia bezpieczeństwa IT. To jest warunkiem odstąpienia od odsiadki, skazania na odszkodowanie za spowodowane straty itp. A tak będzie się już ciągle bał i ciągle ukrywał a i tak w końcu sprawiedliwość upomni się o swoje.

“Na Zachodzie zatrudnia się byłych hakerów robiąc z nich specjalistów ds. bezpieczeństwa (także rządowych). […] To jest warunkiem odstąpienia od odsiadki, skazania na odszkodowanie za spowodowane straty itp.”

Co za bzdury.

No i przelew wychodzący zrobiony. Pieniążki z banku wyprowadzone jeszcze tylko podziękować za współprace trzeba niebawem… gorzej z danymi ;/

Nie ma co ładować się do małych banków. Życie pokazuje, że tylko duże są w stanie udźwignąć wydatki na bezpieczeństwo IT zawsze mniejsze od okupu dla hakera, którego zapłacenie i tak nie gwarantuje zniszczenia raz wyprowadzonych danych nie mówiąc o stratach wynikłych z wycieku danych.

@Paweł Nyczaj – to nie do końca musi być prawdziwe twierdzenie, masz kilka małych banków w PL, które są wprost powiązane (nie tylko kapitałowo, także czerpią rozwiązania IT z centrali) z wielkimi grupami zagranicznymi. Takim bym nawet bardziej ufał niż niektórym “polskim”.

Niedawno przerabiałem zmianę PINu do karty przedpłaconej w PlusBanku – ludzie, większej tragedii niż Plus bak nie widziałem. Ta instytucja zatrzymała się w latach 90tych. Brak procedur, brak przepływu informacji (pomimo rzekomego zaznaczania w systemie), niezorientowana obsługa, brak nawyku ochrony informacji (kartki z danymi klienta leżące na biurku podaczas obsługi innego klienta) itp itd. Serio – bałbym się tam trzymać pieniądze.

A w PKO BP byłeś kiedyś ? Spróbuj zamknąć kartę do rachunku której fizycznie mnie masz przy sobie albo co gorsza zgubiłeś… albo zaktualizuj nazwisko po ślubie.

zastanawiam sie czy aplikacja “rainbow” z plusbanku nie byla pierwszym etapem tej przygody.

ta aplikacja jest wedlug nie zbyt ciekawie napisana.

Płacenie okupu ma jednak sporą wadę. Nigdy nie wiadomo, czy dostanie się to za co płaci. Włamywać może wziąć okup a dane ujawnić lub sprzedać komuś innemu.

“Zaproponowana cena jest bardzo niska, biorac pod uwagę ilość danych. Jest to mniej niz 2.5 zl od kazdego klienta korzystajacego z bankowosci elektronicznej.” Typ chyba pracował w call center :D

A tak trochę bardziej na serio – z takim elementem się nie negocjuje. Raz pójdziesz na ustępstwo i już wiadomo, że jesteś łatwym celem.

Włamy nie było ale stronę wyłączyliśmy. Litości to kupy się nie trzyma.

Oj będzie się działo :)

Sprawdzcie sobie certyfikat SSL na plusbank, ciekawostka

https://pbs.twimg.com/media/CHIc_a5UgAAP7YU.png

Tego zdarzenia chyba nawet nie wolno komentować. Jedna uwaga – 200 tys. żądanej kwoty. To amatorszczyzna. Dyskusja o takich danych powinna zacząć sie od co najmniej poziomu mln. Bezpieczeństwo IT ma jednak wiele twarzy.

Obecnie stronka wyświetla zaślepkę z home.pl

To zaczyna być interesujące… jeśli będzie na home.pl to raczej bezpieczniej od tego się nie zrobi.

“Do ok. 15 tys kont dochodzi jeszcze login i haslo”

Czy to oznacza, że hasła zapisywane są plaintextem? Samo to powinno spowodować lawinę pozwów..

Raz wyciągał loginy i hasła od userów przez wstrzyknięty JS a nie z bazy.

ok, masz rację, nie przerobiłem tego wektora :D

Ale należy do tej samej grupy kapitałowej Solorza…

No i niestety tak sie konczy rebranding jak sie jakies “gowniany” bank skladany sznurkami opatruje mocnym logiem. Za chwile logo Plus nie bedzie nic warte ;(.

Właśnie sprawa została nagłośniona:

http://www.rmf24.pl/ekonomia/news-atak-hakerow-na-plusbank-zadaja-okupu,nId,1833111

Jak to piszą “potężny atak hakerów” :D

Ciekawa zawartość strony: http://www.plusbank.pl

Działalność Budowlana Janusz Krok?

Tak. W końcu Plus Bank buduje lepszą przyszłość :D

A który bank obecny w Polsce daje jako takie poczucie bezpieczeństwa danych i kasy? Bo mi się zdaje, że żaden.

To nie ma nic wspólnego z Polską. Banki generalnie mają problemy z dostosowaniem się do realiów współczesności. Zhakowano nawet ogromną Citigroup która wydaje więcej kasy na infrastrukturę IT niż niektóre państwa na obronność.

Strona http://plusbank.pl/ zaczęła działać, ale chyba zmienili branżę :) Teraz to firma budowlana “D.B. Krokbud Sp. z o.o.” z okolic Nowego Sącza :)

Ciekawe czy Pan Janusz Krok, powiązany z ów firmą budowlaną, nie jest bratem Piotra Kroka (pod tą nazwą był swego czasu znany właściciel felernego banku, o którym tu mowa – patrz: wikipedia) ;]

Życzę mu szczęścia i poprawy zabezpieczeń bankowi.

Oho http://przerwa.plusbank.pl/static.jpg

Jak dla mnie koleś jest debilem i ułomną kanalią, która posiadając taką wiedze normalnie by sobie porobiła przelewy ze wszystkich kont na 3 do 6 zagranicznych kont, po czym by je w gotówce wypłaciła w kilku miejscach :D

Szuka sensacji, potrzebuje uwagi, jest osobą aspołeczną, nie radzącą sobie ze swoimi problemami w relacjach interpersonalnych. Problemy są związane z przeszłością i dzieciństwem, możliwe, że był w szkole traktowany jako pomiot stad zamiłowanie do cyberprzestrzeni w której może być każdym, szkoda tylko że nie sobą. Dla mnie jesteś pajace, a co do nicku, ogólnie dobrej firmy masz myszkę pytanie jakie ma dpi, bo ruch i ogarnianie ma lepsze niż Twój mały móżdżek, a i ja potrafie złamać wiele ciekawych stronek, wystarczy ogarnąć tematy podsieci w której masz na tacy podane wszelkie kody do rookita, instrukcję i możliwość formowania kodów pod własną potrzebę… :D Pozdrawiama Cie i życzę więcej rozumu, nawet przy zmiennych ip działając na zasadzie ddosa, masz macierzę, po której prędzej czy później Cie złapią i tylko tyle co se bekniesz :)

I właśnie takie osoby jak ty nigdy nie zdobędą takiej wiedzy, sztuka nie polega tylko na tym by gdzieś się włamać i okraść wszystkich na kase, pisząc że gościu ma problem ze sobą pogrążasz też samą siebie, napewno masz etat w jakimś warzywniaku na mieście :D,

I jeszcze ten syntezator mowy IVONA.

Wie ktoś czemu strona nie działała? Wprowadzali coś na stronie czy jakiś atak DDoS?

Taa dać mu 200tyś a on nic nie da :D

A gdzie tam dadzą mu kase.Ciekawe co jest ważniejsze dla banku ich pieniądze czy dane klientów,ja bym stawiał na pieniądze.Bank i tak bedzie miał klientów,bo ludzie nie mają wyjścia muszą wpłacać np wypłaty na konto.A ludzie w tych czasach są tak zakręceni że po pół roku o tym zapomną.

Od tego jest ABW i monitorowanie przestępczości w cyberprzestrzeni, jak były ataki ddos na allegro, fejsa, mBank czy pukawkę nic nie pisali :D A straty nie były małe zwłaszcza dla mBanku. Koleś jest żenujący i raczej w inny sposób pozyskał jakieś tam dane i screeny ;) Gdyby miał dostęp do tej kasy już dawno by miał wyj$%^*(ne w Polskę. Więc ma dostęp tylko do ograniczonych danych, a po przez zagrywkę o udostępnieniu danych poszczególnych klientów chce wyłudzić kasę, bo z kont nie ma jak ich sobie ściągnąć, a nawet jeżeli to w każdym bankomacie ma teraz kamerkę albo rejestratory gdzieś dookoła i szybko go znajdą monitorując ruchy wpływów i wypłat z poszczególnych kont :) Skupiacie się na opcji jak pozyskał niby te dane zamiast pomyśleć czy faktycznie je wgl posiada w całości :D

Korzystając z okazji chciałbym pozdrowić kolegę “hakera”, skoro chciał z niebezpiecznika zrobić pośrednika to zapewne czyta komentarze ;)

Nie jestem psychologiem, ale moim zdaniem facet to kompletny amator. Napewno nie ma doswiadczenia w tych sprawach i raczej bedzie to jego ostatnia taka zabawa.

Smierdzi mi jakims mlodym no-lifem, pewnie <24 lata. Od nadmiaru kompjutera ucial mu sie kontakt z rzeczywistoscia i nawet nie ma pojecia w jak glebokie i smierdzace gowno wdepnal.

O sprawie zrobiło się już głośno. Mnóstwo portali piszę o tym wycieku. Nie chcę roznosić plotek ale podobno teraz starają się namierzyć tego “hakera”. No, wpakował się w niezłe bagno. Ciekawe jak ta sprawa się zakończy. Zgodzę się z kolegami wyżej, pisząc do nie bezpiecznika i żądając 200 tysięcy wyszedł na kompletnego amatora.

to jest niesamowite jak ludzie potrafią sobie spieprzyć życie. Jeśli teraz temu kolesiowi uda się wywinąć teraz, to i tak za jakiś czas, prędzej lub później wpadnie. Wpadnie przez głupotę własną lub innych…lub trafi po prostu na lepszego od siebie…..Gość sam sobie wypala piętno na plecach. Za jakieś MARNE 200 tys. będzie siedział ładnych parę latek w pierdlu z grypserą nie mówiąc o kłopotach z pracą itp….Co za gość. Cały wymiar sprawiedliwości urządzi polowanie, sztab prawników zmieni jego życie w koszmar. On sobie sprawy nie zdaje. Żal mi go.

Według mnie całość nie służy w celu zarobkowym ponieważ te 200tys. to są naprawdę śmieszne pieniądze, w porównaniu z tym co zrobił. Patrzę na to bardziej jako krok który ma na celu obalać rząd, oraz stworzyć wrażenie że Polscy hakerzy w końcu coś potrafią. Mało kiedy zdarza się taka akcja.

Nie zapominajcie skąd “pochodzi” p. Krok. Nie zapominajcie również o teraźniejszości. Pisząc dosadniej: może ‘WSI’ brakuje pieniędzy na kampanie wyborczą, to się zwrócili z prośbą. Dlatego niebezpieczniku ostrożnie.

Widzę że ktoś opłacił hejterów żeby nastraszyć chłopa, bo nie wierzę w taką biedę umysłową…

“Ale ma prze**bane…”, “Już go pewnie namierzyli”…

Żal wam tyłki ściska, a jak ktoś oszczędza na IT i ma gdzieś że dane klientów wyciekną to niech płaci hakerom albo specom od wizerunku.

ale oni właśnie płacą “specą od wizerunku” a nie hakerom

Bardzo mnie irytuje, że ludzie mający takie umiejętności/dostęp do takich rzeczy, nie potrafią nawet pisać. Spacja przed pytajnikiem w języku polskim, serio?

Jeśli jesteś hakerem, to błędy ortograficzne są pomocne. Chodzi o to, aby stworzyć dysonans między twoim “hakerskim” ja, a rzeczywistym tobą. Organom ścigania jest wtedy trudniej ustalić, że to ty jesteś tym, kogo szukają.

w obecnych czasach gorsze błędy widać w prasie i innych mediach, więc jak redaktorzy z wykształceniem nie “umią”, to czego oczekiwać od typa co na “polskim” handlował bitcoin’ami pod ławką… jak dostanie okup, to będzie go stać na zatrudnienie rzecznika prasowego, a komentarze jak Twój, to zwykły spam, i zmarnowałeś mi trzy minuty życia ..!.. !

A propos robienia “błędów” przez hackerów…

Im więcej zrobisz błędów, tym lepiej schowasz się w szarym tłumie.

Jest to normalna forma ochrony tożsamości – ludzie rozdają różne swoje “odciski”, chociażby pisząc.

Bardzo merytoryczny i w temacie ten Twoj komentarz…… Wiele sie nauczyłem, głownie o wektorach ataku i kryptografii.

Zgadzam sie.Jest dokladnie jak opisales.

Cytat z RMF: “Informatycy Plusbanku zapewniają, że wzmocnili zabezpieczenia i haker nie ma już dostępu do systemu bankowego.” Uff, ale ulga :D

facet kłamie. Przecież juz nie ma polskich banków

;)

“W związku z pojawiającymi się publikacjami dotyczącymi nieuprawnionych działań prowadzonych w stosunku do PLUS BANK S.A. uprzejmie informujemy, że w pierwszym kwartale br., podobnie jak inne banki, zidentyfikowaliśmy próby ataków hackerskich na system bankowości elektronicznej plusbank24. Dzięki działaniom służb i systemów bezpieczeństwa Banku, ataki zostały wykryte. Środki pieniężne były i są w pełni bezpieczne. Informujemy, że Bank na bieżąco współpracuje z odpowiednimi jednostkami Policji oraz Prokuraturą w zakresie zaistniałego zdarzenia. Działając także we współpracy ze Związkiem Banków Polskich oraz innymi bankami, PLUS BANK S.A. na bieżąco identyfikuje metody działania grup przestępczych zajmujących się atakami hackerskimi, dzięki czemu skutecznie chroni środki pieniężne swoich Klientów.

Przypominamy, że w celu zwiększenia bezpieczeństwa funkcjonalności systemu bankowości elektronicznej, PLUS BANK S.A. w dniu 23 marca 2015 r. przeprowadził proces wymuszonej zmiany hasła do logowania do bankowości�plusbank24.pl, przy dodatkowym wymuszeniu autoryzacji kodem SMS.

Prosimy wszystkich Klientów Banku o stosowanie się do zasad bezpiecznego logowania i korzystania z bankowości elektronicznej plusbank24.pl oraz do zapoznania się z najnowszymi ostrzeżeniami Rady Bankowości Elektronicznej Związku Banków Polskich, dotyczących aktywności ataków hackerskich i sposobu zabezpieczenia się przed nimi na zbp.pl/dlakonsumentow/bezpieczny-bank/aktualnosci. Przypominamy, że jednym z podstawowych elementów bezpieczeństwa jest zasada nie odczytywania załączników lub przekierowań do stron internetowych zawartych w korespondencji przesyłanej od nieznanych nadawców, w tym szczególnie kierowanych za pośrednictwem poczty elektronicznej i wiadomości SMS. Prosimy także pamiętać, że PLUS BANK S.A. nie wysyła do swoich Klientów żadnych informacji dotyczących bezpieczeństwa systemów transakcyjnych Banku czy też danych osobowych dotyczących Klientów Banku drogą SMS, w tym szczególnie nie nakazuje swoim Klientom podawania zwrotnie żadnych danych za pośrednictwem komunikacji SMS’owej.

W przypadku jakichkolwiek pytań, prosimy o kontakt z Centrum Obsługi Klienta pod numerem 801 44 55 66.

Z poważaniem

PLUS BANK S.A.”

Informacja powitalna po zalogowaniu się do konta.

Jak Raz jest chociaż w połowie tak dobry jak Hackerman to raczej nikt go nie zlokalizuje, no chyba, że Kung Fury przejmie sprawę.

Co prawda to prawda. Chodziło mi o banki obecne w Polsce, bo większość Polaków którzy mają konta, mają je właśnie u nich.

Skąd biorą się tacy naiwniacy, którzy myślą, że jakakolwiek duża instytucja zapłaci okup? Niby dlaczego by mieli zapłacić? Co innego gdyby byli w stanie położyć bank na długie dni…

Bank ryzykuje niezależnie od tego, czy strona działa, czy nie. Jeśli dane wypłyną, KNF i GIODO mogą dojechać Plusbank do tego stopnia, że przestanie istnieć

11 z pl banków zostało z-hackowanych / z-rootowanych w 2014/15 roku.

Najwięcej pieniędzy udało się ukraść z BPH przez dziecinny SQLi

Warning: mysql_fetch_array(): supplied argument is not a valid MySQL result resource in /home/httpd/html/bphpbk/portal/index.php on line 327

SQL injection na stronie banku i biura maklerskiego był taki sam – BRAWA dla firmy tworzącej za miliony taki szajs.

Dalej z BANKU BOŚ – LFI, tmp cookie

z PKO BP – SQL injection

Dalej Alior Sync

, alior bank

dodatkowo NOL Alioru kilkanaście błędów.

– ideabank – kilkanaście błędów – autoryzacja SMSem – to FIKCJA…

http://www.bslapy.pl/ ->> ROOT już w 2010 roku do dziś …. LFI…

http://bsnarew.pl ->> ROOT od 2011… LFI

Ale i tak nic nie pobije root na http://www.iadb.org/intal/index.asp

i przelewy na 35 milionów USD :)

Dodatkowo, oprócz tu wymienionych powodów, za niepłaceniem okupu przemawia jeszcze jeden czynnik.

Chodzi o nie robienie precedensu. Bo gdyby bank zapłacił, to dla innych hakerów byłby to komunikat:

Włamujmy się do banków i żądajmy okupu, bo na tym można zrobić.

Ten gościu nie włamał by się do komputera mojej babci to jakiś licealista albo tępy student sądząc po wypowiedziach. Z niecierpliwością czekam na jutro i jego publikację której nie będzie.

Najlepsze jest to iż chce rozłożyć okup na RATY to zasługuje na dobre serce hackera bo 400 000 tys to dla banku “duża suma” :), powinni z Banku zaproponować mu ugodę i założeniu konta u Nich w Banku gdzie będą mu te raty wysyłać co miesiąc :D

AMATOR Z NIEGO I TYLE

Raczej chodziło o opcję, która jest dla banku lepsza nie z tytułu mniejszych kwot wypłat, tylko z uzyskania pewności, że dane nie wypłyną wcześniej niż za 10 miesięcy. Przy jednej racie bank nie ma żadnej pewności, że dane nie wypłyną tuż po wpłaceniu 200K. Przy 10 ratach nie opłaca się nikomu upubliczniać danych przed otrzymaniem ostatniej RATY, czyli za 10 miesięcy, bo wtedy przestałby otrzymywać pieniądze.

@ircykk to nie są opłaceni hejterzy. Palą tzw. głupa usilnie próbując zwrócić uwagę na kogoś. To zwykłe chłopki z wsi, słoma wystaje im nie tylko z onucy, ale także z nosa i uszu. Żebyś widział ich miny podczas obmyślania planu, ..przypominające skupienie kota siedzącego w kuwecie ..bezcenne!

i piątek i co nowego?

[…] Bank nie zapłacił 200 000 PLN okupu i włamywacz — zgodnie z tym co zapowiadał kilka dni temu — spełnił swoją groźbę. […]

Wszystkie firmy Solorza są takie same – cięcie kosztów do skóry i strach przed utratą pracy. Przed Polkomtelem na Postępu np. nadal stoi tablica z napisem Polkomtel SA i literkami SA zaklejonymi czarną taśmą. Od trzech lat Polkomtel jest spółką z o.o…. Ale trzeba by kasę wydać. Więc na zabezpieczenia i płacenie okupów też nie ma. Menadżerowie Plusbanku wiedzą zresztą że każda decyzja w tej sprawie grozi decydentowi wyrzuceniem z posady, więc unikają decyzji tak długo jak mogą. Taki systemowy problem w całym holdingu Solorza.

Myślę, że przez powiązania z rządem jemu w tym “cichym przejęciu władzy” w Polsce też się dostanie po uszach. Nic nie dzieje się przypadkiem :)

sprawa z PlusBankiem jest prosta. Haker po prostu mając numer klienta wchodził na konto PlusBanku i czekał aż właściciel konta zechce się zalogować. w trakcie logowania okazywało się, że klient jest idiotą i nie potrafi prawidłowo wpisać grupy 6 znaków wygenerowanych przez system. W moim przypadku też tak było, za każdym razem okazywało się że jestem idiotą. Dopiero jak sie zdenerwowałem i zablokowałem konto przez wielokrotne wejście na konto problem ustał, bo musiałem zmienić hasło. Problem jednak polega na tym że informatoły w PlusBanku to zwykłe głąby, co z tego że się informuje ten Bank o niezwykłych problemach z logowaniem. Dla nich klient banku to zwykły idiota, który nie potrafi….. i w ogóle po co sie tym geniuszom zawraca głowę z takimi drobiazgami. Niestety wyrosło nam pokolenie które uważa się za geniuszy, niedocenionych geniuszy którzy na wszystkim się znają i są najlepsi. Tak im wyprano mózgi. Niestety dobre samopoczucie, to niestety to nie to samo co kompetencja i wiedza, a szczególnie inteligencja

No i nauczka żeby nie korzystać z usług tak małych banków, które nie przeznaczają zapewne odpowiednich finansów na IT. A swoją drogą 200 tys okupu? Haker wygląda na jakiegoś amatora, móglby się cenic nawet w mln :)

Wielkość nie ma tu większego znaczenia, w tamtym roku z JPMorgan (jednego z największych banków USA) wypłynęło prawie 80Mln danych klientów. Do tego tak jak pisze Polsilver w najnowszym e-mailu: “Ale wrocmy do banku bank jak bank widzialem gorzej zabezpieczone i to niekoniecznie w Polsce”. Jak hakerzy chcą coś złamać, to w końcu złamią każde zabezpieczenia. Zgadzam się, że całość wygląda na amatorkę, hakerzy popełniają coraz więcej błędów, może w końcu wpadną?