16/7/2014

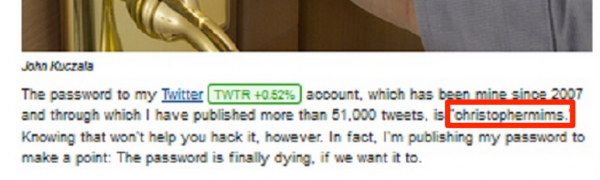

Jeden z dziennikarzy Wall Street Journal, Christopher Mims, ujawnił swoje hasło do Twittera. W ten sposób chciał pokazać, że dwuskładnikowe uwierzytelnianie działa i jest doskonałym zabezpieczeniem przed nieuprawnionym dostępem do konta pomimo wycieku lub kradzieży hasła. Eksperyment po części się udał — co prawda do konta dziennikarza nikt się nie dostał, ale pojawiły się inne problemy…

Do konta dostać się nie mogą ale…

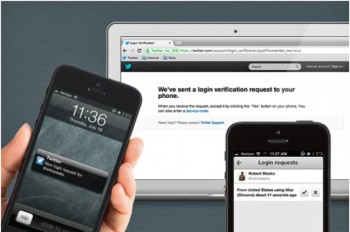

Oczywiście po opublikowaniu hasła na łamach tak poczytnej gazety, wielu internautów chciało spróbować szczęścia w dostępie do konta dziennikarza. A ponieważ wprowadzenie loginu i hasła przez każdego ciekawskiego powodowało wysłanie SMS-a z kodem dostępu, Christopher bardzo szybko został zbombardowany SMS-ami od Twittera (podobno dostawał ok. 2 wiadomości na minutę).

Dziennikarz zreflektował się jednak i przestawił sposób dostarczania “drugiego składnika” poprzez SMS na jego lokalne generowanie na telefonie w obrębie aplikacji Twittera (które nota bene jest bardzo ciekawie realizowane — pisaliśmy o tym w tym artykule).

Po pierwsze: SMS-y nie zawsze przychodzą (np. jeśli ktoś pracuje w piwnicy, gdzie zasięg jest słaby, albo przebywa na wakacjach i jego telefon jest w roamingu).

Po drugie: SMS-y można podsłuchać, zarówno na poziomie operatora GSM (służby) jak i wykonując atak MITM (każdy, kto dysponuje IMSI Catcherem). Aby uzyskać token z lokalnej aplikacji na telefonie, trzeba nie tylko mieć do niego dostęp fizyczny, ale również znać hasło blokady, bo w większości modeli telefonów, dopiero jego wprowadzenie rozszyfruje dysk w smartphonie i zapewni atakującemu dostęp do aplikacji.

SMS-y już nie bombardują, ale…

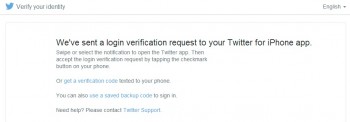

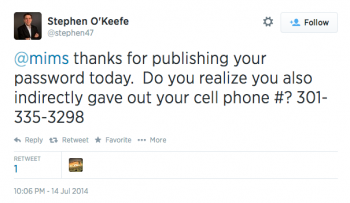

Problem w tym, że nawet po przejściu na generowanie kodu poprzez aplikację — Twitter podczas logowania dawał możliwość “awaryjnego” wysłania kodu SMS-em. Kliknięcie na tę opcję …ujawniało numer telefonu Christophera. Nastąpił więc niespodziewany wyciek danych.

Tu oczywiście winę po części ponosi także Twitter — nie ma bowiem uzasadnienia, aby w pełni publikować numer telefonu — większość usług udostępnia jedynie początek i końcówkę numeru, aby przypomnieć tym użytkownikom, którzy dysponują kilkoma numerami, na który z telefonów powinni rzucić okiem. Na usprawiedliwienie Twittera dodać jednak można, że Twitter nie pokazuje numerów telefonów wszystkim, a jedynie tym, którzy znają hasło do konta, do którego numer jest przypięty….

Eksperyment nieudany?

Publikując swoje hasło, Christopher udowodnił, że przejęcie konta bez kontroli nad jego telefonem nie jest możliwe. Na pewno jest to spora ulga dla tych, którzy przypadkiem ujawnili swoje hasło… m.in. premier Donald Tusk

lub książe William.

i organizatorzy tegorocznego mundialu ;)

Eksperyment Christopera ukazał jednak coś jeszcze. Okazuje się, że atakujący mający samo hasło coś jednak może ugrać — pozyska bowiem informację na temat numeru telefonu i może uprzykrzyć życie jego właścicielowi, przeprowadzając atak typu Denial of Service, a dokładnie SMS bombing.

I choć czytelnikom Christophera nie udało się włamać na jego konto, to przypomnijmy, że dwuskładnikowe uwierzytelnienie nie raz zostało już ominięte — albo na skutek błędów w jego implementacji, jak to było w przypadku PayPala, Apple oraz GMaila (nawet dwukrotnie) albo przy pomocy ataków socjotechnicznych mających na celu resetowanie haseł, co pięknie zobrazował atak na innego dziennikarza, Mata Honana z Wired, któremu nastolatek włamał się na konta na Twittterze, Amazonie i Apple, oraz zdalnie skasował dane z laptopa i telefonu.

Historia zna więcej szaleńców…

Na koniec przypomnijmy, że “szaleńców” którzy publikowali w internecie swoje dane, twierdząc, że do niczego nikomu się nie przydadzą było więcej. Jak informuje Forbes, prym wiedzie Clarkson, który opublikował szczegóły swojego rachunku bankowego (a dokładnie jego numer)…i stracił pieniądze (atakujący ustanowił polecenie zapłaty przez infolinię). Historia pamięta także szefa firmy chroniącej tożsamość w internecie, który po opublikowaniu swojego numeru socjalnego (chronionego przy pomocy sprzedawanej przez jego firmę usługi) stracił swoją tożsamość aż 13 razy….

O tym, że w Polsce też jest pełno osób chętnie dzielących się swoimi danymi pisaliśmy w tekście Instagram pełen zdjęć dowodów osobistych, praw jazdy i kart płatniczych. To, do czego te częściowe dane mogą posłużyć opisaliśmy z kolei w artylule pt. “Jak zostać słupem?” — chociaż szczególnie godny uwagi jest numer z przejmowaniem czyjejś emerytury.

PS. Pozostaje jeszcze kwestia tego, jak “bardzo skomplikowane” było hasło, które dziennikarz ujawnił. Miejmy nadzieję, że zmienił je na takie tuż przed publikacją artykułu…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mi to do głowy przyszło od razu sprawdzenie tego hasła dla jakiś innych serwisów tego dziennikarza ;)

Właśnie o tym zacząłem pisać!

W jaki sposób udostępniając numer rachunku można stracić pieniądze? Bank, który na to pozwala powinien nie podnieść się po lawinie pozwów…

Jak numer karty wystarczy https://niebezpiecznik.pl/post/wykradziono-360-tys-z-karty-firmowej/ to z numerem rachunku będzie prościej.

podaj swoj to zobaczysz :)

hint – socjotechnika vs infolinia banku :)

> to z numerem rachunku będzie prościej.

Przecież karta (identyfikowana po numerze) służy do zapłaty, nie ma nic dziwnego w tym, że mając czyjś numer karty można go okraść. Jak niby z numerem rachunku ma być prościej?

> podaj swoj to zobaczysz :)

Mnóstwo firm podaje publicznie numer rachunku do wpłat. Nie słyszałem nigdy aby numer rachunku wystarczył do okradzenia konta (oczywiście pomijam Hollywood) poza tą naciąganą historyjką z Clarksonem

Wierzę, że jeśli historyjka z Clarksonem jest prawdziwa, to nie z powodu samego numeru; po prostu numer i jego publikacja były “ostatnią kroplą” i prowokacją dla kogoś, kto zdoxował Clarksona być może dużo wcześniej, choćby dla zabawy, i miał w sumie dość danych, żeby przeprowadzić atak socjotechniczny nawet bez numeru.

Szkoda że nie przeczytałeś informacji w odnośniku – tam jest dokładnie odpowiedź: Direct Debit.

Sepa direct debit działa inaczej niż nasz polecenie zapłaty i sam numer rachunku wystarczy. Inna sprawa, że proces reklamacyjny uwzględnia to ryzyko.

Do tego jak “ktos” pobierze ci kase przez direct debit, to po zalogowaniu sie na swoje konto mozna jednym przyciskiem cofnac taki przelew. Jak to tam potem dalej jest rozwiazywane to dokladnie nie wiem, niemniej nie jest to jakies straszne zagrozenie biorac pod uwage jak latwo mozna odzyskac pieniadze.

A – i z tego co kojarze to np. w Niemczech direct debit mozna ustawic nawet bez podpisu wlasciciela ale na stosunkowo niewielkie kwoty. Powyzej tej kwoty potrzebny jest formularz z podpisem, ale nie wiem czy tu cos mi sie nie pozmyslalo.

Jak juz o tym 2wAuth tak ladnie piszecie, czy mozecie napisac jakie aplikacje wspieraja ‘Google Authenticator’ oraz czy Twiter ma opcje 2wA bez podawania swojego numeru komorkowego?

ps. Czy tylko mi sie zdaje czy komentarze dodwane sa obecnie bez ‘moderatora’ ;-)

Wrzuć sobie w google: “google authenticator” to zobaczysz ;) jest tego całkiem sporo.

Fajny artykuł, (pełna) lektura na dłuższą chwilę

Też uwazam ze opublikowanie nru konta moze nas narazic jedynie na ddos przelewami na nie :D

Jeszcze nie tak dawno Twitter “ujawniał” powiązanie numeru telefonu z loginem w procedurze resetu hasła – podawało się numer a serwis grzecznie zwracał nam login. Przy ostrożnym szperaniu można było sobie zbudować książkę telefoniczną do budzenia rano polityków ;)

Jedyny minus to taki, że pewnego pięknego poranka to NAS by obudzono :P

Abstrahując od tego artykułu, muszę powiedzieć że wasza stronka jest zajebista… można się dowiedzieć wielu ciekawych rzeczy, oby tak dalej! ;)

A jakie sa konsekwencje wobec wlasciciela wynikajace z regulaminu Twittera? Przecierz udostepnianie danych autoryzacyjnych raczej jest zabronione.

Chciałbym się was zapytać. A nie lepiej jest nie podawać żadnego nr telefonu, tylko zostawić opcję resetu tak jak jest – czyli że przychodzi na maila, a maila po prostu zabezpieczyć podobnie, czyli nie weryfikacja dwuetapowa, tylko podpowiedź. A podpowiedź w stylu “ty to wiesz” albo po prostu jakies cyferki, literki z dupy wzięte. I nikt nie będzie wiedział co tam wpisać = nie zresetuje hasła do maila -> nie dostanie się na inne konta.

Poprawcie mnie, jeśli się mylę. Pozdrawiam

a czy na przykład mając jego nr telefonu i zakładając, że ma telefon z systemem android, nie można wysłać mu smsa, podając się np. za Twitera z informacją, że ktoś przejął mu konto, a w treści smsa zamieścić link, który pomoże mu konto odzyskać, a który w rzeczywistości prowadzi do strony, na którą wejście zainstaluje mu szpiegowską aplikację?

Oczywiście musisz mieć zaznaczone, że możesz zainstalować apkę z nieznanego źródła i świadomie ją zainstalować. Znajdą się tacy, ale aż tak banalnie proste to nie jest.

No wlasnie tak to sie robi, tylko zamiast Twittera wysylasz jako strona banku – i to nie koniecznie na telefon, ale na desktopa. Zamast super, hiper programu instalujesz keyloggera itp. Itd. Zalozenia sa dwa: ofiara nie sprawdza urla w linku ktory dostala i ew. nie posiada skutecznego programu antywirusowego ktory wykryje keyloggera lub innego “zlosliwego” oprogramowania.

Mówicie o dwuskładnikowym uwierzytelnianiu… Więc cóż, aplikacje jak Google Authentificator pobierają dane z serwerów Google lub innych. Wystarczy podsłuchać, tak samo z SMS’ami.

[…] Ciężko nam zdecydować, co jest gorsze; ujawnianie danych płatniczych, czy haseł dostępowych? Przypadki nieświadomego i świadomego ujawnienia haseł dostępowych opisywaliśmy niedawno w tym artykule. […]

[…] dwuskładnikowego uwierzytelnienia — jest ono dostępne zarówno na Facebooku, jak i na Twitterze. Dzięki niemu, nawet jeśli wasze hasło wpadnie w niepowołane ręce, to atakujący nie będzie […]