10/2/2015

Od wczoraj na skrzynki klientów mBanku (na adresy e-mail, które podane zostały podczas rejestracji konta na oficjalnym forum mBanku) spływają fałszywe e-maile. Pod pretekstem rzekomej blokady konta, wyłudzają dane osobowe klientów. Poniżej przedstawiamy na czym polega atak i zastanawiamy się, skąd atakujący mieli faktyczne e-maile, wykorzystywane przez klientów tylko do rejestracji na oficjalnym forum mBanku. Czy ktoś wykradł bazę danych bankowego forum?

Na czym polegał atak?

Wczoraj jeden naszych czytelników poinformował nas, że otrzymał fałszywą wiadomość, podszywającą się pod mBank. Nie byłoby w tym niczego dziwnego, gdyby nie to, że czytelnik wskazał, iż wiadomość przyszła na jego unikatowy adres e-mail, który wykorzystywany był tylko do założenia konta na …oficjalnym forum mBanku. Kiedy od innych czytelników spływały do nas doniesienia o tym samym fałszywym e-mailu, pytaliśmy, czy otrzymali go oni na adres e-mail użyty do rejestracji na forum mBanku. Do tej pory, wszyscy czytelnicy potwierdzili, że adres e-mail, na który wysłany został fałszywy e-mail, był przez nich wykorzystywany na forum mBanku… Do sposobu pozyskania e-maili z bazy oficjalnego forum mBanku jeszcze wrócimy — najpierw jednak przyjrzyjmy się temu, na czym polegał atak i co miał na celu.

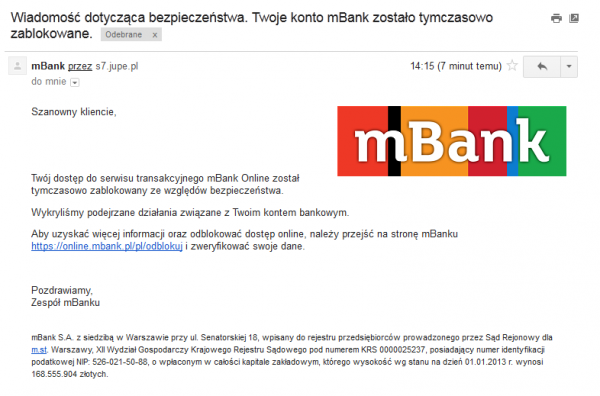

Oto treść e-maila (zrzuty dzięki uprzejmości czytelnika Jacka):

Nagłówki:

Return-Path: sklep291@s7.jupe.pl

Received: from s7a.jupe.pl (s7a.jupe.pl. [144.76.87.59])

by mx.google.com with ESMTPS id i4si23375358wjw.15.2015.02.09.05.15.55

for

(version=TLSv1 cipher=RC4-SHA bits=128/128);

Mon, 09 Feb 2015 05:15:56 -0800 (PST)

Received-SPF: pass (google.com: domain of sklep291@s7.jupe.pl designates 144.76.87.59 as permitted sender) client-ip=144.76.87.59;

Authentication-Results: mx.google.com;

spf=pass (google.com: domain of sklep291@s7.jupe.pl designates 144.76.87.59 as permitted sender) smtp.mail=sklep291@s7.jupe.pl

Received: from sklep291 by s7.jupe.pl with local (Exim 4.80.1)

(envelope-from sklep291@s7.jupe.pl)

id 1YKoBw-0006cp-2k

for ; Mon, 09 Feb 2015 14:15:56 +0100

Subject: Wiadomość dotycząca bezpieczeństwa. Twoje konto mBank zostało tymczasowo zablokowane.

X-PHP-Originating-Script: 1520:wiadomosc.php

MIME-Version: 1.0

Content-type: text/html; charset=iso-8859-2

From: mBank kontakt@mbank.pl

Reply-To: mBank kontakt@mbank.pl

X-Priority: 1

X-MSMail-Priority: High

X-Mailer: Just My Server

Message-Id: X@s7.jupe.pl

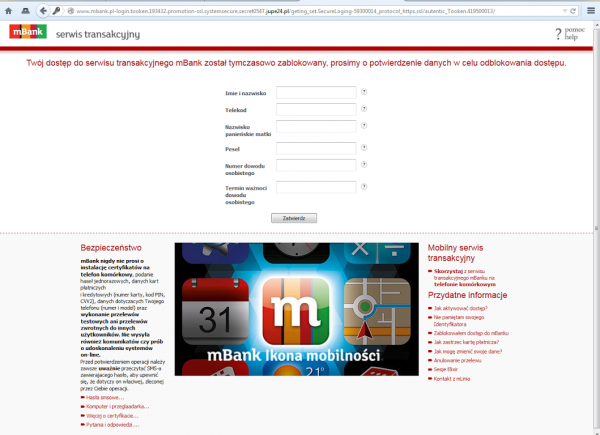

A poniżej wygląd fałszywej strony mBanku, na jaką przekierowywał link zawarty w wiadomości:

Jak widać, docelowa domena na której hostowany był atak nie korzysta z Certyfikatu SSL, a i jej nazwa domenowa tylko w pierwszej części jest zbliżona do mBanku. Ale zapewne jak zawsze — znajdzie się grono osób, które “nie zauważy różnicy”.

Po podaniu loginu i hasła, atakujący wyłudzają kolejne dane dostępowe:

Dane te zapewne miały posłużyć do “odzyskania” hasła przez infolinię. Włamywacz zbiera informacje, o które zapytać mogą konsultanci mLinii w celu weryfikacji, czy rozmawiają z prawdziwym “zapominalskim” klientem.

Skąd atakujący pozyskali e-maile klientów?

Wszystko wskazuje na to, że atak został rozesłany tylko do faktycznych klientów mBnku — i to na adresy, które jak część czytelników kontaktujących się z nami sugeruje, używane były tylko do rejestracji na oficjalnym forum mBanku. Jak phisherzy je pozyskali?

Oto możliwe hipotezy:

- Błąd w skrypcie forum mBanku, który pozwala pozyskać adresy e-mail użytkowników

(np. możliwe, że na skutek błędu programistycznego e-maile użytkowników można było pozyskać ze strony profilowej danego użytkownika, a żeby zdobyć wszystkie wystarczyło przeiterować się po ID profili — podobny błąd dotknął kilka lat temu użytkowników Allegro) - Włamanie do serwisu internetowego forum mBanku i pozyskanie bazy. W tej sytuacji atakujący odczytuje dane wprost z wykradzionej, np. na skutek SQL injection, bazy danych.

- Wcześniejszy atak phishing na użytkowników forum. Jeśli phishing dostali wszyscy, hipotezę tę należy wykluczyć. Ale jeśli odbiorcą phishingu była wąska grupa użytkowników forum, to być może atakujący pozyskał ich adresy wcześniej, poprzez post na forum, który np. pod pretekstem promocji wymuszał podanie adresu e-mail lub zalogowanie się na podstawionej stronie forum.

- Nieuczciwy pracownik. Adresy e-mail klientów często pozyskuje się przekupując pracowników danej firmy, którzy mogą mieć dostęp do tego typu danych. Nie musiał to być pracownik mBanku — równie dobrze mogła być to jedna z firm, która np. obsługuje bank pod kątem mailingów.

Na koniec podkreślmy, że nawet, jeśli sprawdzi się najczarniejszy scenariusz — czyli włamanie do serwisu internetowego forum mBanku i pozyskanie jego bazy danych — to system ten jest na pewno odizolowany od bankowości internetowej i wykradzione dane nie pozwolą włamywaczowi na dostęp do konta klienta. Aby zalogować się do mBanku, należy znać identyfikator klienta, którego w bazie forum raczej włamywacz nie znajdzie. I to kolejny argument za tym, że warto mieć nie tylko unikatowe hasło, ale i unikatowy login (adres e-mail).

PS. Jeśli otrzymaliście ten phishing, dajcie znać, na jaki adres e-mail (jeśli był unikatowy i możecie z całą pewnością stwierdzić, że korzystaliście z niego w jednym i tylko jednym miejscu).

Aktualizacja 9:51

Osoba, która założyła konto na forum mBanku 2 tyg. temu, nie otrzymała powyższej wiadomości. To może sugerować, że dane zostały zebrane wcześniej (lub e-mail z jakiegoś powodu nie dotarł).

Aktualizacja 10:30

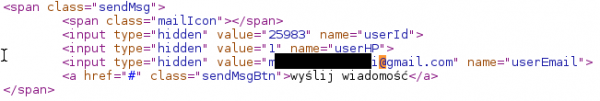

Hipoteza numer 1 jest prawdziwa. Jak zauważa jeden z naszych czytelników, e-maile można pozyskać z profilu użytkownika. Były ujawniane w kodzie strony HTML …jawnym tekstem (ale z atrybutem hidden ;)

Aktualizacja 11:40

Poprawka została zaaplikowana — e-maili już nie widać.

Aktualizacja 16.02.2015, 9:34

Jeden z naszych czytelników, którego unikatowy adres e-mail używany na forum mBanku został zaspamowany, otrzymał od mBanku następujące wyjaśnienia:

Po analizie zidentyfikowaliśmy przyczynę sytuacji związanej z pozyskaniem części adresów mailowych służących do rejestracji na forum mBanku. Na skutek błędu programistycznego informacje te znajdowały się w kodzie strony forum, nie były jednak widoczne dla przeciętnego użytkownika

Zapewniamy, że powyższa baza użytkowników forum nie jest w żaden sposób powiązana z systemem bankowości elektronicznej, co oznacza, że bezpieczeństwo rachunków bankowych oraz danych identyfikacyjnych klientów nie zostało naruszone.

Serdecznie przepraszamy za zaistniałą sytuację i zapewniamy, że sytuacja ta została rozwiązana.

Przypominamy także, że bank na bieżąco informuje swoich klientów o wykrytych i grożących im niebezpieczeństwach na swoich stronach internetowych w zakładce bezpieczeństwo oraz w publikowanych aktualnościach. Dodatkowo, stale przypominamy klientom, że bank w żadnej informacji nie prosi ich o podanie danych autoryzacyjnych, numerów ID czy haseł do bankowości elektronicznej.

Klientów, którzy otrzymali wiadomość prosimy o zignorowanie zawartych w niej poleceń, przeskanowanie komputera, z którego następuje logowanie do serwisu transakcyjnego, pod kątem złośliwego oprogramowania zainstalowanego w systemie operacyjnym, a także zmianę haseł dostępu zarówno do mBanku, jak również innych Banków, portali społecznościach czy kont mailowych, w tym forum mBanku.

Z kronikarskiego obowiązku odnotujmy, że mBank podesłał i nam swoje oświadczenie (już w dniu incydentu), ale w przedmiotowej sprawie zawierało ono tylko informację, że “po stronie banku trwa analiza” oraz standardową formułkę o powszechności phishingu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Szkoda, że nie dostałem tego maila – gdzieś jeszcze mam skrypty, które wypełniają takie formularze bzdurnymi, trudnymi do automatycznego odfiltrowania danymi niwecząc tym samym cały sens ich zbierania.

Na szczęście takich, którzy wpisują bzdury na takich stronach, jest wielu – widziałem kiedyś zrzut danych z takiego serwera, gdzie 95% danych to śmieci. Niestety jest pewien odsetek ludzi, którzy nie zwracają uwagi, że coś jest nie tak, i faktycznie wpisują swoje wszystkie dane :(.

Odfiltrują sobie wpisy z Twojego IP i nici z tej intrygi.

Obstawiam że atakujący są przygotowani na takie numery ;)

Nie wiem jak teraz,ale zakładają konto w mbank (2011~2012)musiałem podać konto mailowe. A bank co zrobił na nowy miesiąc ? przypier!!!!!lił na maila plik PDF z kompleksowy wyciągiem za poprzedni miesiąc ! Imie,nazwisko,adres, co i kiedy i za ile,czym placone! i podsumowanie, ile zostało,i ile wydane :/ dosłownie bank wszystko mi wysłał. Od tamtej pory w polu mail mam wpisane dość jednoznaczny przekaz :) :] nie podam bo © ®

W nagłówku widać, że Message-ID jest nieprawidłowy. Nie jest niepowtarzalny bo część przed @ nie jest unikalna. Ale kto by sprawdzał takie coś pierwszy raz widzę.

X-mailer też dziwny może po tym ciąć?

w profilach użytkowników (forum mbanku), w źródle html strony jest pole typu hidden z adresem e-mail użytkownika

O fak, rzeczywiście

http://i.imgur.com/koVH1yc.png

http://i.imgur.com/lKsrK84.png

http://i.imgur.com/f7CshA6.jpg

Hahahaha faktycznie!

I to wyjaśnia sprawę. Adresy email userów forum są publicznie dostępne.

O ja pierd***le rzeczywiście :O

http://i.imgur.com/zCzzBvg.png

Baza e-mail spamerów została zaktualizowana

ZOMG! Rzeczywiście! Epic fail. :D

Faktycznie:) Cóż.. nie trzeba się nawet włamywac

OMG faktycznie :D Czy można być większym debilem projektując tak aplikację?

http://www.mbank.pl/forum/uzytkownik,25983,svistakk.html

Auć, aż takiej wtopy to się nie spodziewałem.

Mike: można. Brakuje jeszcze hidden pass :-)

Masakra … ciekawe co na to Mbank.

Z każdym dniem jestem coraz bardziej przekonany że czas spier…. z tego banku.

I aby było jeszcze ciekawiej link do profilu jest numerem z iteracja 1. Nick w nazwie linku można zastąpic dowolnym textem. Jedna linijka w bashu i mamy skaner jadacy od 1.

Chyba juz usneli maile z profili

A ponieważ zgodnie z wykładnią GIODO adres e-mail jest daną osobową, więc po zgłoszeniu incydentu do GIODO mbank ma poważne problemy…

Poprawili – pola już nie ma

@kostuch: a od kiedy adres e-mail (dowolny) jest daną osobową? Daną osobową jest taka dana, która jednoznacznie identyfikuje jakaś osobę – czy adres e-mail frajer@mbank.pl czy biuro@firma.com.pl identyfikuje taką osobę? NIE!

@Pablo_Wawa: Wypowiedź jednego z dyrektorów GIODO podczas szkolenia (pytanie z sali w sprawie newsletterów) odnośnie właśnie adresów e-mail: “Jeżeli choć jeden adres e-mail jest daną osobową, cały zbiór traktuje się jako zbiór danych osobowych.”

Wystarczy JEDEN e-mail typu imie.nazwisko@gmail.com…

@Pablo_Wawa: oczywiscie ze moze identyfikowac jednoznacznie, nie musi ale moze… np. anna.grodzka@sejm.gov.pl

@Pablo_Wawa Wysil się następnym razem i poszukaj (www . giodo . gov . pl/330/id_art/3529/j/pl/) oszczędzi Ci to wstydu po krytyce kogoś kto ma rację.

“Pozyskane w ten sposób adresy e-mail stanowią zbiór danych osobowych, w rozumieniu art. 7 ust. 1 ustawy, zgodnie z którym zbiór danych rozumiany jest jako każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępnych według określonych kryteriów, niezależnie od tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie.”

Na co czekacie? Zgłaszać!

żadne włamanie, żadne kradzieże, baza wprost podaje maile w źródle

118 linia źródła profilu usera:

Mam konto na forum mbanku od stycznia 2011 roku i do mnie żaden mail nie przyszedł.

a ja nic nie dostałem, mimo że jestem klientem mBanku i mam tam konto na ichniejszym forum dyskusyjnym. Więc wychodzi na to, że nie wszystkich dane udało się pozyskać, a możliwe ze jest to tylko jakaś stara baza.

I stanu konta ;)

Hipoteza nr. 1 jednak nie jest prawdziwa. To nie jest błąd. To forum po prostu jest spartaczone.

i już posprzątane, mbank usunął linię 118 :)

view-source:http://www.mbank.pl/forum/uzytkownik,25983,svistakk.html

Już załatali, ciekawe czy teraz podadzą komunikat czy zmiotą pod dywan z napisem “może się po kościach rozejdzie”..

Ale bazę i tak jeszcze trochę można wyciągać z cachea:

http://webcache.googleusercontent.com/search?q=cache:PkVF5jv2nwkJ:www.mbank.pl/forum/uzytkownik,25983,svistakk.html+&cd=1&hl=pl&ct=clnk&gl=pl

Może emaile dostali tylko najbardziej aktywni użytkownicy?

Nawet mi nie żal tych co to wypełnią. Trzeba być niepełnosprawnym komputerowo, żeby się nabrać na coś takiego. Ja to nazywam naturalną selekcją…

@Waldek: Czy kiedy trzech dryblasow zgwalci Twoja kobiete tez nazwiesz to selekcja naturalna? przeciez nie dala rady sie obronic to sie jej nalezy… sorry ale nazwac Ciebie niepelnosprawnym to obraza dla tych ostatnich….

Dobrze, że nie jestem zarejestrowany na ich forum :D

Jezeli emale dostali najbardziej aktywni urzytkownicy to spory blad, bo tacy raczej nie dadza sie nabrac na proste numery..

Jak rozwiazujecie sprawe indywidualnych adresow email dla kazdego portalu?

Stosujecie jedno konto i na nim mnostwo aliasow?

Jakie macie pomysly?

Np. konto na gmail i alias z +

przykład: konto@gmail.com, konto+mbank@gmail.com, konto+forum@gmail.com

konto+niebezpiecznik@gmail.com

catchall@mojawlasnadomena.com

Przy czym w nazwie maila nie umieszczać żadnego hinta, że to jest catch all, a po prostu identyfikować źródło przecieku po pierwszym otrzymanym mailu. ew zastosować proste szyfrowanie np: mornrxqorvxmol@mojadomena.com (poradzicie sobie z rozszyfrowanem ;)

Niektóre serwisy nie akceptują adresów email ze znakiem +

Własna domena.

I co – to niby się nie kwalifikuje na zakup książek w tematyce bezpieczeństwa dla bibliotek / szół? Dawać ich :)

+1

Na miejscu mbank to już bym grunt pod bibliotekę publiczną kupował.

Wtopa jakich mało.

A co radzicie tym, którzy się nabrali i wpisali prawdziwe dane?

zmienić telekod

i wszystkie inne kody do tego banku również

A ja nie wierzę w takie “błędy”. Uważam, że ktoś celowo zostawił buga w kodzie.

Stary serwis transakcyjny, nie wiem czy ktoś jeszcze nie ma go zablokowanego. Ja mam zablokowane od ponad roku.

I co to da?

rażący błąd w ochronie danych osobowych.,nie obedzie sie to bez echa, pewnie juz odpowiednie konsorcjum bankowe jest w toku, polecam zglosic do GIODO, im wiecej zgloszen tym lepiej.

@Soket

Teraz najczęściej skrypty robią drop wszystkiego między + a @

Ja polecam używanie specjalnych wzorów Krapkowice w Gmaila bo jak wiadomo “kropkowane” adresy są takie same foobar = foo.bar = f.o.o.b.ar =f.oobar :)

To znaczy, ze skrypty usuwaja ciagi znakow miedzy + i @ ale nie sa w stanie odfiltrowac kropek w Gmailowych adresach? Dziwne to troche…

Pytam z ciekawosci-nie znam praktyki, a nie chce mi sie recznie sprawdzac.

witam , wiem ze nie na temat , ale czy ktos z Was mial lub ma ostatnio problem z haslami sms od kilku dni nie przychodza mi owe hasla ani na przelewy przez konto internetowe , jak i mobilne , i bladego pojecia nie mam co za tym stoi , nr tel. nie zmieniony jak cos

Ale jak to – [type=hidden] to nie głębokie ukrycie?!

Pytanie: unikatowe hasła raczej mam, ale jak mieć unikatowy login zwłaszcza w formie email ?

Skąd wziąć tyle adresów email ?

Własna domena z rekordem MX przekierowującym pocztę lub serwer z SMTP.

Np. gmail pozwala tworzyć “aliasy”:

https://niebezpiecznik.pl/post/uwaga-klienci-mbanku-udzielajacy-sie-na-oficjalnym-forum-mbanku/#comment-470502

Jest dużo serwisów oferujących darmowe aliasy email, które przekierowują na Twój prawdziwy adres. Ja korzystam już od paru dobrych lat z takiego rozwiązania. Za jednym kliknięciem myszki generujesz nowy unikalny adres, idealne do rejestracji we wszelkiego rodzaju serwisach…

https://www.google.pl/?gws_rd=ssl#q=inurl:%22mbank%22+%22forum%22+%22uzytkownik%22

+

Kopia Google i można lecieć dalej :)

Przykład:

http://webcache.googleusercontent.com/search?q=cache:kKwX6nZFk7oJ:www.mbank.pl/forum/uzytkownik,23357,uzytkownik.html+&cd=1&hl=pl&ct=clnk&gl=pl

To taka pewna forma “głębokiego ukrycia”. Widać to modne jest. ;-)

Ciekawe czy mBank powinien teraz kupić książki informatyczne za np. 10 tys. zł dla bibliotek (i swoich programistów też)?

A ja dostałem maila z iPKO.

Twoje konto jest zablokowane

Otrzymaliśmy wiele nieudanych prób logowania ze swojego konta online.

Dla Twojego bezpieczeństwa, mamy zablokowane konta.

Aby przywrócić dostępu on-line kliknij: Zaloguj się do iPKO i kontynuować proces weryfikacji.

Prosimy nie odpowiadać bezpośrednio na tego automatycznie generowanych wiadomości e-mail.

Z powazaniem,

PKO Bank Polski

Link do rzekomej strony banku. http://h2o.org.ua/idk3/

“PAMIĘTAJ!

Logowanie do serwisu iPKO

nie wymaga podania kodu z karty kodów jednorazowych.

Bank również nigdy nie poprosi Cię o podanie jednocześnie kilku kodów z karty kodów lub danych karty płatniczej.”

Mają taki komunikat na podstawionej stronie, a sami proszą o jednorazowe kody :-D i jeszcze stosują podstęp z pierwszą nieudaną autoryzacją :-) Oczywiście po drugiej próbie uzyskujemy “informację”:

“Szanowny Kliencie,

zainicjowałeś właśnie proces aktywacji aplikacji IKO. Jego dokończenie wiąże się z koniecznością dodatkowej weryfikacji telefonicznej. Wkrótce zadzwoni do Ciebie konsultant PKO Banku Polskiego w celu dokończenia procesu aktywacji.”

Również dostaliśmy.

Treść – identyczna.

Temat: “Twoje konto jest zablokowane”.

From: iPKO [mailto:no-reply@ipkoo.com]

Adres strony: http://secretsofgoldennumbers.com/private/index.htm

Obrazki w mailu (logo iPKO) również są z tej domeny.

Seems legit.

strona:

http://secretsofgoldennumbers.com/private/index.htm

blokowana przez chrome i AV (Norton). Ciężko się dostać :)

Pytania od laika do bezieczników:

1. Jak mógł wyglądać skrypt zbirające takie dane?

2. Jak (ogólnie) sprawdzać nagłówki maili? Wiem, że można się podszyć tak, że widać adres sfałszowany, który w rzeczywistości pochodzi z innego serwera. Jak ro wykryć?

1. na przykład (pisane na kolanie): pastebin (.) com/GWJmRs13

2. To co widać w kliencie pocztowym to jedno, to co widzi serwer który posredniczy w wysylaniu/odbieraniu maila to co innego.

Wysyłając maila (przez SMTP) definiujesz zawartość pola MAIL FROM: test1@mail.pl, potem wpisujesz DATA: i w ramach DATA definiujesz Subject:, To:, From:, CC: itd. To co wpiszesz w ramach DATA jako From – to będzie widoczne w kliencie poczowym ktorego uzywa odbiorca. To co jest MAIL FROM to adres nadawcy który widzi serwer. Żeby poznac adres widniejacy w MAIL FROM trzeba zajrzec w źródło maila (jak kod źródłowy strony) i patrzeć w nagłówki. wiecej tu: en (.) wikipedia (.) org/wiki/Simple_Mail_Transfer_Protocol#SMTP_transport_example

Poprawili skrypt. A google cache swoje będzie trzymać :). Brawo mbank. Z tego co pamiętam z konferencji na temat ochrony danych osobowych to kara w takim przypadku może sięgać do 5% obrotów firmy. W tym przypadku nie samego mBank, a CommerzBank (bo to chyba oni są właścicielem?)

To dziwne, bo ja nie jestem klientem MBanku, a mail również otrzymałem. Jedyne, co mam wspólnego z tym bankiem to mail z takim właśnie spamem.

Ciekawostką jest to, że bliźniaczo podobny mail trafił mi się z PKO (a dokładniej platformy IPKO), której również nie jestem użytkownikiem.

Ciekawe ile osób się na to nacięło?

Do grona MBanku dołączyło IPKO

Twoje konto jest zablokowane

Otrzymaliśmy wiele nieudanych prób logowania ze swojego konta online.

Dla Twojego bezpieczeństwa, mamy zablokowane konta.

Aby przywrócić dostępu on-line kliknij: Zaloguj się do iPKO i kontynuować proces weryfikacji.

Prosimy nie odpowiadać bezpośrednio na tego automatycznie generowanych wiadomości e-mail.

Z powazaniem,

PKO Bank Polski

© 2015 PKO Bank Polski

a tak wygląda nagłówek:

Received: from cbcflap (unresolved [10.174.34.254]:40981)

by konto.pl (Ota) with LMTP id 953E23EE49F9A

for ; Wed, 11 Feb 2015 09:39:29 +0100 (CET)

Received: from mx.konto.pl (unresolved [10.174.34.83]:58528)

by konto.pl (Ota) with LMTP id DBC60C45E6113

for ; Wed, 11 Feb 2015 07:27:42 +0100 (CET)

Received: from mail.szechenyi.at (mail.szechenyi.at [213.129.230.135])

by konto.pl (Konto) with ESMTP id 3khrcZ50Rmz1l;

Wed, 11 Feb 2015 07:27:42 +0100 (CET)

Received: from localhost (localhost [127.0.0.1])

by mail.szechenyi.at (Postfix) with ESMTP id DDC5D4EA5FB;

Mon, 9 Feb 2015 10:03:00 +0100 (CET)

Received: from mail.szechenyi.at ([127.0.0.1])

by localhost (xserve.szechenyi.lan [127.0.0.1]) (amavisd-new, port 10024)

with ESMTP id xNKcqA3marak; Mon, 9 Feb 2015 10:03:00 +0100 (CET)

Received: from ikob.pl (vm-12.pub1.tdccloud.dk [178.23.244.12])

by mail.szechenyi.at (Postfix) with ESMTP id 3B92A4EA5F4;

Mon, 9 Feb 2015 10:02:59 +0100 (CET)

Reply-To: no-reply@ikob.pl

From: “iPKO”

Subject: Twoje konto jest zablokowane

Date: 09 Feb 2015 09:59:12 +0100

Message-ID:

MIME-Version: 1.0

Content-Type: text/html;

charset=”iso-8859-1″

Content-Transfer-Encoding: quoted-printable

To: undisclosed-recipients:;

Śmiesznie. Nawet nie wiedziałem, że mbank ma jakieś forum… I co niby ludzie tam robią? Oo

Swoją drogą dziś z numeru tel mbankowego sms:

http://i.imgur.com/pwDhRRI.jpg

http://i.imgur.com/WQkXZkW.jpg

Ktoś ma pomysł co to za kanał dostępu “ip” ?

Są osobne kanały dostępu “Internet”, “urządzenie mobilne” itd więc “ip” to nie “internet”.

Zdaje się to aplikacja mobilna… wczoraj się aktualizowała, dziś nieaktywna. Może coś skopali.

Ludzie :/. Powoli odechciewa się czytać. mbank.pl-login.tooken ? Po co tych ludzi ostrzegać? Niech wtopią swoje hasła i id usera, niech działa selekcja naturalna.

W dniu dzisiejszym również otrzymałem maila, w którym ktoś podszywający się pod mbank prosi o zalogowanie się poprzez podany przez nich link (oczywiście wszystko hyperlink’owane, żeby przeciętny użytkownik się nie zorientował…)

url to tej strony: http://autoryzacja-mbank.com/

W przypadku zainteresowania mogę forward’nąć mail ku przestrodze.

Pozdrawiam i przestrzegam przed cwaniakami phishingowymi.