28/9/2020

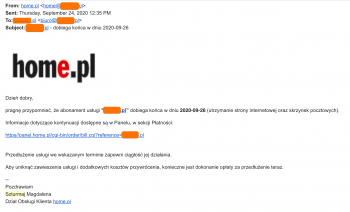

Jeśli korzystacie z usług Nazwa.pl lub Home.pl, bądźcie czujni. Od tygodnia otrzymujemy od klientów tych firm informacje o próbach phishingu, w wyniku których można nie tylko przekazać przestępcom dostęp do swojego konta administratorskiego, ale także stracić dane swoich klientów i pieniądze. Oto jak wyglądają e-maile, które — choć atakują klientów dwóch różnych firm, mają ze sobą wiele wspólnego:

Od: nazwa.pl / home.pl nazwa@DOMENAOFIARY / home@DOMENAOFIARY

Subject: DOMENAOFIARY – dobiega konca w dniu 2020-09-28Dzień dobry,

pragnę przypomnieć, że abonament usługi “DOMENAOFIARY” dobiega końca w dniu 2020-09-28

InfoRmacje dotyczące kontynuacji dostępne są w Panelu, w sekcji Płatności:https//panel.nazwa.pl/cgi-bin/order/bill.cgi?reference=DOMENAOFIARY

https//panel.home.pl/cgi-bin/order/bill.cgi?reference=DOMENAOFIARYPrzedłużenie usługi we wskazanym terminie zapewni ciągłość jej działania. Aby uniknąć zawieszenia usługi i dodatkowych kosztów przywrócenia, konieczne jest dokonanie opłaty za przedłużenie teraz.

—

Pozdrawiam

Szturmaj Magdalena

Dział Obsługi Klienta nazwa.pl / home.pl—————————————-

© 2020 nazwa.pl / home.pl. Wszelkie prawa zastrzeżone

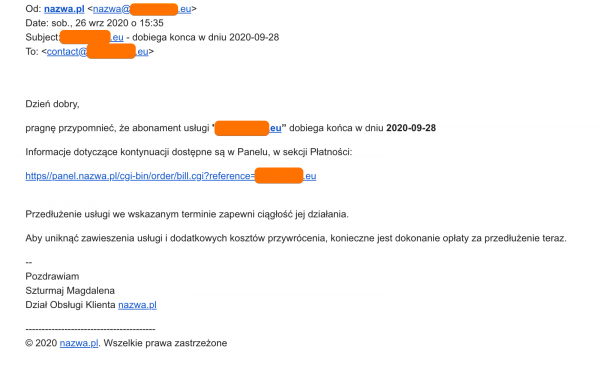

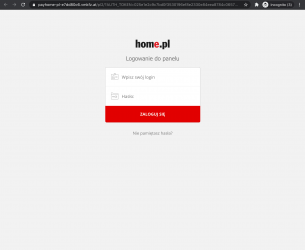

Pod linkami w wiadomościach kryją się różne URL-e, przekierowujące na fałszywe panele logowania obu firm hostingowych:

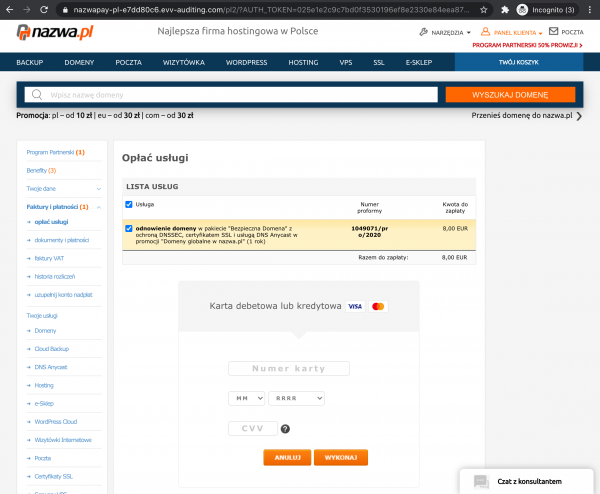

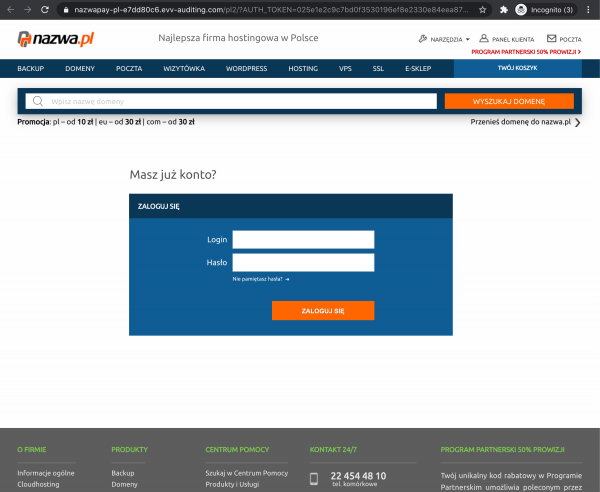

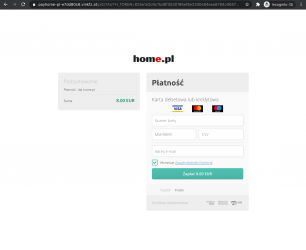

Podanie jakichkolwiek danych przekierowuje na fałszywy formularz płatności wyłudzający numer karty płatniczej:

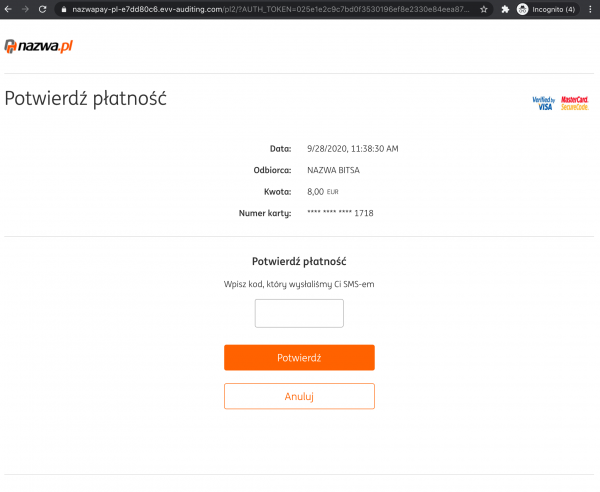

A po podaniu numeru, oczom ofiary pokazuje się potwierdzenie płatności kodem z SMS-a (3D-Secure).

Tytuł płatności sugeruje, że złodziej doładowuje w ten sposób swoje karty przedpłacone u jednego z operatorów, który pozwala też na wymianę kryptowalut. Czy tylko to jest jego celem? Możliwe — ale z danych dostępowych do paneli hostingowych klientów, których loginy i hasła pozyskał, też może zrobić niemały użytek.

“A kto by sie na to złapał?”

To chyba najgłupsze pytanie, jakie można zadać w przypadku phishingu. Bo odpowiedzią jest każdy — nawet osoby silnie techniczne, choć im najciężej jest sobie wyobrazić bycie ofiarą… (ale za to — co piszemy z doświadczeń z wyphishingowanymi przez nas pracownikami działów IT firm, którym realizujemy cykliczne symulacje ataków phishingowych — mają najsmutniejsze miny kiedy czytają raport na swój temat ;)

Oto fragment e-maila jednej z osób, która podesłała nam informacje po powyższych atakach:

Na co dzień prowadzę szkolenia komputerowe i podczas zajęć często krzewię idee prezentowane na Waszych stronach, ogarniam również “komputerowe sprawy” w rodzinie i wśród znajomych, a tymczasem sam dałem się na to nabrać. Na szczęście bez płatności, ale login i hasło klienta wpisałem (…) To, co zwróciło moją uwagę i spowodowało, że (na szczęście) się zatrzymałem, to formularz płatności, jaki zobaczyłem po “zalogowaniu” – umożliwiał wyłącznie zapłatę kartę kredytową (po podaniu jej danych), a kwota była wyrażona w euro (czego home.pl nigdy nie robi).

Każdemu może zdarzyć się chwila nieuwagi, rozkojarzenia, niewyspania. Zwłaszcza jeśli, tak jak tutaj, email jest dopasowany do usług z jakich ofiara faktycznie korzysta (e-maile wyglądają na zcrawlowane, większość które widzieliśmy to biuro/sklep/info).

Rutyna gubi nas wszystkich, wiec warto się przed nią maksymalnie zabezpieczyć.

Co robić, jak żyć?

Ten atak to typowy phishing. Ochroną przed nim będzie, jak zwykle, czytanie URL w pasku adresowym przeglądarki przed każdym wpisaniem hasła albo jeśli ktoś jest bardziej leniwy, korzystanie z managera haseł połączonego z przeglądarką, robiącego to za nas automatycznie.

Te dwie rady mogą nie wystarczyć, bo jest jeszcze kilka (do kilkunastu) rzeczy, które warto włączyć, przełączyć, ustawić, dokonfigurować w zależności od serwisu. Zebraliśmy je wszystkie w ramach naszego jednogodzinnego, webinara, którego nagranie możecie zobaczyć za darmo. Po prostu go obejrzyjcie. I prześlijcie wszystkim znajomym, którzy korzystają z internetu. Dowiecie się z niego m.in. jak zabezpieczyć (poprawnie!) konto na Facebooku, GMailu i jakie powinny być hasła, które wymyślacie i dlaczego nie powinniście się tym w ogóle przejmować. Plus co zrobić, aby przed atakiem phishingowym zabezpieczyć się w 100% (o ile dany serwis to umożliwia). Jeszcze raz — nagranie webinara za darmo można zobaczyć tutaj.

Dziękujemy wszystkim Czytelnikom, którzy przesyłają nam informacje na temat tych ataków. To dzięki Wam możemy ostrzegać innych i chronimy ich wspólnie przed stratami.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Czytać to co jest w pasku przeglądarki. Czy to takie trudne?

A jeśli w pasku jest coś mocno zbliżonego, do tego co powinno tam być?

Ernest vel Emest

https://www.nazwa.pl/blog/ostrzezenie-przed-falszywymi-mailami-z-przypomnieniem-o-platnosci

Taki plus z tej sytuacji, że nazwa.pl wreszcie wprowadzi MFA.

“Czytać to co jest w pasku przeglądarki. Czy to takie trudne?”

Po pierwsze: ostatnimi czasy panuje poje* moda na ukrywanie tego typu “informacji technicznych” / “danych diagnostycznych” / “stafu dla nerdow” etc. itd. jak faktyczne adresy, warznosc certyfikatow, wspierane rozszerzenia czy inne informacje – wiec coraz czesciej jest to “takie trudne” a czasem nawet niemozliwe…

Po drugie: wiele waznych i powaznych, firm czy podmiotow (z “tajemniczych” powodow) zatrudnia na waznych stanowiskach niekompetentnych id* ktorzy laduja w powazny content linki czy redirekty przez rozne nieciekawe firmy krzaki czasem nawet hostowane z panstw o nieciekawej reputacji… tak wiec, nawet majac dostep do faktycznych informacji jak niby masz stwierdzic ze z podejrzanych hostingow A B C D E – C nalerzy cyberkryminalistow?

Wielu serwisom przydałoby się proste uwierzytelnienie 2FA – zwłaszcza takich od których zależy działanie usługi innych serwisów/stron. Przykładowo zbierając dane login/hasło z formularza można się zalogować bezpośrednio i zmienić hasło do zarządzania serwerem. Wdrażając przeze mnie jakiś projekt Klient może u mnie zabezpieczyć nawet bloga kluczem U2F, 2FA (Google lub kodem wysyłanym na e-mail).

Martwi mnie trochę jakość usług w internetach.

Tylko, że z 2FA jest taka sprawa, że większość ludzi dla wygody używa opcji “Zapamiętaj ten komputer”, aby nie musieć co chwilę potwierdzać kodem używania danego panelu.

W efekcie nie zauważą nawet, że coś się zmieniło, gdy “zalogują” się do pseudo-panelu phishera.

Chyba jedyną opcją jest używanie menadżerów haseł, które z oczywistych względów nie pokażą loginu/hasła dla innej strony, co spowoduje zapalenie się czerwonej lampki.

Dostałem maila od nazwa.pl, żeby uważać na oszustwa. Pisali też, że wprowadzą niebawem 2fa

W tych firmach to pieniądze się traci trzymając tam domeny – ceny za przedłużenie są 3-krotnie wyższe niż u konkurencji :-P

Zarabiają na hostingu, a nie domenach. To, że oferują domeny to tylko taka dodatkowa usługa, która nie ma nic wspólnego z hostingiem. Właściwie to kupujesz domenę nie u nich, ale za ich pośrednictwem. Konkurencja oferuje tańsze domeny, bo nie jesteś ich właścicielem, tylko użytkownikiem. Czytaj regulaminy.

Mam w związku z tym pytanie. Paradoksalnie czy funkcja „autouzupełniania” w google nie chroni przed takim atakiem? Skierowanie na stronę z niezapisanym adresem URL wymaga ręcznego wpisania loginu i hasła zamiast automatycznego

Pomaga wykryć, że coś jest nie tak. I warto rozważyć korzystanie z niej, jeśli dla kogoś zewnętrzny manager haseł jest zbyt trudny w obsłudze a komputer nie jest współdzielony z innymi osobami.

Czy jest łatwiejszy sposób na uzyskanie domeny i hostingu na serwerze czy innych chmurkach?

Można jeszcze uzyskać publiczne IP od swojego dostawcy systemu internetów?

Jak uzyskać rejestrację i tani zakup, wykup domeny?

Jest inny sposób na dodanie wpisu do Domowego Nazw Systemu?

www. cloudflare. com/learning/dns/glossary/dns-root-server/

Czy tych głównych root jest naprawdę tylko 13 w tym rejonie świata?

Na co mnie książka telefoniczna, dzwonię pod dowolny numer, usłyszeć (zobaczyć) kto odbierze.

Jak używać przeglądarki bez DNS?

Podaję IP i mam połączenie z serwerem strony.

Jak jest pod tym adresem uruchomiony proces httpd to pakiet z znacznikiem port 80 lub 8080 zostanie przyjęty i nastąpi transmisja zawartości strony.

Założyć można, że httpd odbiera na 80.

Może być też inny numerek tego znacznika w pakiecie, normalne, że można na innym.

Proste.

Chociaż odbierać może na 80, a odsyłać w pakiecie z znacznikiem 8080.

https ma 443 ale jest na 1443 i na odwrót.

Nazwy są na 53 ale zablokowane przez firewall.

Napiszę własną książkę telefoniczną z numerami i będzie wybierać poprawnie, według nazwy.

Bardzo dziwna konfiguracja.

Dlaczego?

Ale o wirtualach czy multi domain serwerach slyszales?

@kowalskipingwinzmadagaskaru

Mylisz pojęcia. Przeglądarka nie jest serwerem DNS. Wpisanie bezpośrednio w przeglądarce adresu IP strony www i tak pójdzie najpierw przez DNS.

Ciekawe. Ja kilka dni temu dostałem maila od home.pl z danymi do zapłaty. Wszystko było fajnie gdyby nie to że link do płatności prowadził do domeny hom.pl. wydawało mi się to podejrzane więc poprosiłem o weryfikację autentyczności. Potwierdzili, ale jakoś… nie widzieli problemu :(

A nazwa.pl w ramach wspierania bezpiecznych metod logowania, zmieniła ostatnio formularz logowania w taki sposób że przestał współpracować z Dashlane :(

Poprawnie skonfigurowane rekordy DNS domeny mogą nas uchronić przed otrzymaniem takiej wiadomości. Maile przychodzą z generowanego adresu e-mail, ale w polu nadawca jest nasza domena. W źródle wiadomości wyraźnie widać SPF softfail, dobrze skonfigurowany spamassasin wychwyci taką wiadomość, dodatkowo rekordy DKIM i DMARC

Co ciekawe nie tylko kliencie home czy nazwa dostali tego typu wiadomości, ważne też mieć świadomość gdzie posiadamy usługi.

Dobrze że już tam nie mam konta ;)

Jak w 100 % nie jestem przekonany czy to fałszywka jest jedna fajna metoda sprwdzenie mianowicie logujesz się fikcyjnym hasłem jak wejdzie tzn że to lipa proste bezpieczne. Druga metoda wchodzisz na strone główną firmy xxx (tu podstaw firmę która ci wysłała e-mai) i z pod strony loguje sie do panelu. Nigdy nie klikać w linki z maili i po problemie.

Bardzo dobre rady.

Ciekawe, dostałem tego emaila.

Z info o wygaśnięciu domeny, która kiedyś miałem w nazwa.pl. I wygasała w tym okresie własnie mniej więcej z tego co pamiętam.

Natomiast domene trzymam teraz gdzie indziej i wygasa w innym terminie, bo kiedys zwyczajnie o niej zapomniałem i zarejestrowałem później jeszcze raz z przesunięciem jakiś 3 miesięcy

Też zawodowo zajmuję się bezpieczeństwem a ostatnio byłem blisko, dziewczyna nauczona, że cokolwiek dziwnego dostaje to mnie woła, pokazuje SMS z InPostu o wygenerowanie kodu odbioru w aplikacji. Jako, że mimo obietnic InPostu że już nie będą SMSów wysyłać, tylko mail i aplikacja ona za każdym razem dostawała SMS to uznałem, że okej, może w końcu zmuszają do apki.

Tyle dobrego, że zamiast klikać w link postanowiłem zainstalować aplikację bezpośrednio z Google Play, po odpaleniu jej skapnąłem się dopiero, że żadna paczka jeszcze nie doszła.

Każdemu może się zdarzyć moment nieuwagi, niezależnie od tego jak bardzo w normalnych sytuacjach śmiejemy się z tych co to się na takie scamy nabierają.

W takim wypadku do przytomności powinno również przywołać informacja o instalacji aplikacji z nieznanych źródeł. Ale generalnie lepiej wcale nie używać podesłanych łączy.

Widzę trochę „błędów” w przesłanej treści, które mogą włączyć lampkę.

1. Po „Dzień dobry” nie stawiamy przecinka, tylko kropkę. Dlatego też właściwą treść wiadomości rozpoczynamy wielką literą, a nie małą. Tylko Janusze-handlarze z Allegro piszą w podobny sposób „Witam dzisiaj do sprzedania mam”. :)

2. Myślnik zamiast delimitera, który składa się z dwóch dywizów i spacji.

3. Data napisana odwrotnie niż się praktykuje, czyli najpierw dzień, miesiąc, a dopiero na końcu rok.

4. Symbol „©” jest informacją o ochronie prawem autorskim dzieł (muzyka, zdjęcia, obraz, film, utwór literacki etc.), a nie nazwy firm, więc ostatni wiersz w tej wiadomości, to kompletny absurd. Tylko kompletny tuman mógł tam wcisnąć ten znak. :)

5. Jakiś głupi szlaczek złożony z pauz i dywizu na końcu.

6. Błędny szyk we fragmencie „konieczne jest dokonanie opłaty za przedłużenie teraz.”

7. Żaden provider nie przesyła informacji w ostatnim dniu działania usługi. Przypomnienia pojawiają się znacznie wcześniej i nie kończą się na jednym e-mailu.

Ja wiem, że dzisiaj ludzie nie dbają o język, ale jednak materiałów marketingowych nie pisze się tak niechlujnie, jak komentarzy na forach czy SMS-ów. Ale jak widać, „choroba” ta nie dotyka tylko nastolatków czy innych „wisimito”, ale również przestępców, którzy nawet gdy chcą napisać coś „oficjalnego”, to i na tak niedługim tekście potrafią się wyłożyć. :)

Chyba czytają ten portal i komentarze, bo w kolejnych wersjach maila już tego nie ma :D

Przecinek po „Dzień dobry” jest ok i w tym przypadku o dziwo jest wykorzystany poprawnie. Janusze-handlarze z Allegro nie używają przecinka bądź zaczynają kolejny wyraz po nim z dużej litery, co jest błędem. Za to “Dzień dobry, mam do sprzedania…” jest poprawne. Można to sprawdzić w słowniku języka polskiego PWN. Reszta racja, szczególnie ta uwaga o szyku zdania, ponieważ to jest dobry trop, który może nakierować na fałszywość otrzymanej wiadomości.

Witam,

Żeby dotrzeć do jak największej grupy odbiorów, trzeba zacząć pisać ich językiem.

Pozdrawiam

;)

Jesteśmy na tyle zasypani durnie napisanymi wiadomościami, że coraz trudniej jest nabyć (i utrzymać!) to wyczucie “prawidłowości formalnej” przekazu. Spotykam się z niechlujstwem w wiadomościach na tyle często, że treści cytowane w artykule brzmią dla mnie wyjątkowo poprawnie – jak na wiadomość mailową. Już pomijam, że jak na phishing w naszym języku, prezentowane treści są wyjątkowo wysokiej jakości (rutynowo stykam się z potworkami w stylu “konieczna jest zapłacić teraz!”), co też wpływa na uśpienie czujności. Wszystkie wskazane rzeczy – łatwo zauważalne raczej po fakcie zrozumienia, że to jednak phishing. A te szlaczki – znów, typowe w korespondencji mailowej, nic budzącego niepewność.

Home ma bledy na swoich stronach a ergonomia strony zajmowal sie chyba ktos z zacieciem sado-maso. Od sprzedazy niemcom zeszlo na psy (nie mowiac juz o fakturach z pozycja ‘usluga’ 1zl+VAT)

Przeciez po “Dzien dobry” mozesz postawic przecinek i dalsza wiadomosc klepac z malej litery. Stosowanie przecinka to nie blad jezykowy. Jak chesz brylowac na salonach, to najpierw sie doucz.

Dlaczego gmail uprzejmym czerwonym napisem informuje nas w tego typu atakach, że ten FROM który widze to tak naprawdę nie wysłał tego maila?

Dlaczego nazwa.pl, nie może mnie poinformować w analogiczny sposób, że domena na ICH serwach nie jest nadawcą tego maila?

Warto to naprawić, zamiast wiecznie mnie spamować emailami, że wygrali kolejną “prestiżową” nagrodę najlepszego dostawcy usług IT przyznaną przez redakcję kwartalnika “Noże i Latarki”…

nie wiem jak nazwa.pl ale home.pl od dawna hostuje strony wyłudzaczy i oszustów oraz spamerów – kompletnie nad tym nie panują

Tutaj już w nagłówkach maila widać, że odpowiedź idzie do jakiejś “dziwnej” domeny .it.

“contact@classconsulenzainviaggio.it”

Również dostałem takiego maila, dzwoni do mnie wspólnik “jak to się kończy domena, dlaczego wcześniej nie mówisz” – zdziwienie, bo ta domena kończy nam się w marcu :D :D.

Więc od razu mówię, że to na pewno podpucha – co więcej ja u siebie tego maila nie widziałem w skrzynce odbiorczej… Sprawdziłem raz jeszcze – no i u mnie dobrze zadziałał filtr wychwytujący SPAM…

Jeszcze jedna kwestia – w odpowiedzi do @samarama najwidoczniej ktoś zwrócił uwagę na błędy ortograficzne i stylistyczne, bo w mailu do nas już nie było pomyłek, kropki zamiast przecinków, zero dziwnych szlaczków i dywiz. Brak również znaczka © w treści.

.. u mnie przeglądarka sama znajduje takie kwiatki..

.. noscript – domyślnie blokuje wszystko, a więc jak się domena nie zgadza.. na dzień dobry wiesz że coś jest nie tak..

PS osoby chcące pozyskać dane, dali ostro dupy.. bo nie zabezpieczyli nic i ślą wszystko tekstem.. i da się zobaczyć ip serwera.. BRAWO WY :P

Ani home ani nazwa… nie naprawi, bo szkoda im kasy na osoby które umieją to zrobić.. a za to co płacą… to nawet jak ktoś umie to nie powie

@smarama Po dzień dobry kropka? Jakieś źródło tych rewelacji?

To samo jest z użytkownikami Zimbry, też idzie ostatnio phishing na masową skalę. dodatkowo poprzez lukę w zabezpieczeniach RDP.Attack.Generic sporo się dzieje ostatnimi dniami w windowsach -_-

Prosty myk na takie to zasymulować sobie odpowiedź na taki e-mail, a w polu Do: będzie adres bzdurny lub niemożliwy do wysyłki typu sama domena. Swoja drogą to hańba ze może docierać e-mail , który ma pole From: dopiero w sekcji Content-Type oraz, że nie chronią tagu A dla konkretnie swoich paneli, gdy link różny od opisu linka.

Sam prawie dałem się nabrać – kliknąłem w link, ale zaraz po adresie się połapałem, że coś tu mocno nie gra. Można też zauważyć drobny błąd w wiadomości – “https//” – ale na pierwszy rzut oka wygląda nawet nienajgorzej. Maile zgłoszone do nazwy, wysłali przytomny mailing o sprawie.

Własnie o ten brak dwukropka im chodziło, serwery pocztowe mają filtry które wyłapują linki z customowymi etykietami i obniżają rating. W tym przypadku ten filtr nie zadziałał, ponieważ etykieta nie była poprawnym linkiem. Gdyby tam był dwukropek i kropka zamiast spacji w adresie to filtr by się wykonał i obniżył score danego maila.

Również dostaliśmy takiego maila – treść jak w temacie, link wyglądał tak:

https//nazwa pl/nazwadomeny pod nim był link prowadzący do jakiejś stronki w domenie austriackiej

Jak wszyscy piszą, operatorzy subskrybcji nigdy nie informują dzień wcześniej że subskrybcja się kończy. Nigdy nie rzucają gorącym kartoflem w stylu “aby uniknąć kolejnych kosztów zapłać teraz”.

Zeby stracic pieniadze, wystarczy byc klientem nazwa.pl. Za domeny krzycza 2-3 razy wiecej niz konkurencja, wiec jak najdalej od nich byc trzeba.

ja mam, bzdury piszesz o traceniu, jeżeli mam za darmo ssl od nic (komercyjny) to nawet bez promocji cena domeny jest tańsza niż w ovh, do tego mam anycast. podsumowując ssl + anycast + domena w nazwie za 120 zł / rok a w ovh domena + anycast + cert z innej firmy mam za ok. 150 zł / rok. cert tylko komercyjny, bo do sklepu.

Ja tam wogole juz nie korzystam z internetu ąline. Zgralem sobie pare stron na dyskietke i czasem se je otwieram.

@Kukud

Kup sobie pornosa na DVD. Nie zacina tak jak z dyskietki :)

Ogólnie wiadomości bardzo średnie, takie 5/10 powiedziałbym. Pierwsze co się rzuca w oczy to https//, a przy potwierdzaniu płatności pomieszanie ING z nazwą – nice try ;)

Szanowny Kliencie,

mamy przyjemność poinformować, że w celu zwiększenia poziomu bezpieczeństwa usług oferowanych przez naszą firmę, wprowadziliśmy w dniu dzisiejszym mechanizm dwuetapowej autoryzacji (2FA), wymaganej podczas logowania do Panelu Klienta https://nazwa.pl/panel. Wdrożenie tego rozwiązania, które z powodzeniem jest stosowane przez banki oraz inne instytucje zaufania publicznego, jest niezwłoczną reakcją naszej firmy na próby phishingu, czyli wyłudzania Twoich danych przez cyberprzestępców.

Nazwa.pl 2 pażdziernika wdrożyła uwierzytenienie 2FA, początek maila od nich w tej sprawie, cytuję:

“Szanowny Kliencie,

mamy przyjemność poinformować, że w celu zwiększenia poziomu bezpieczeństwa usług oferowanych przez naszą firmę, wprowadziliśmy w dniu dzisiejszym mechanizm dwuetapowej autoryzacji (2FA), wymaganej podczas logowania do Panelu Klienta https://nazwa.pl/panel. Wdrożenie tego rozwiązania, które z powodzeniem jest stosowane przez banki oraz inne instytucje zaufania publicznego, jest niezwłoczną reakcją naszej firmy na próby phishingu, czyli wyłudzania Twoich danych przez cyberprzestępców.”

Poszedłem trochę dalej, z danymi karty, która ma floor limit zero. Mechanizm trochę out to date, bo w Polsce uwierzytelnianiem kodami sms mało kto się posługuje. Ale po jakimś czaie pojawiła się operacja do ew. potwierdzenia w tokenie, więc sądzę, że mechanizm ma wyłącznie wysyłać rzeczywiste requesty z BITSA. BTW, żadna próba obciążenia karty podanej na honey spot się nie pojawiła, co byłoby dziwne, gdyby celem miało być pozyskanie danych kart płatniczych.

Podstawa. Jak przychodzi mi mail tego typu to nie loguję sie do Panelu klikając w tlink w mailu tylko wchodzę bezpośrednio w przeglądarce.

Google pisze do mnie o przejetych hasłach. Czy coś wiecie na temat jakiś wycieków?

[…] Źródło: TUTAJ […]

Takie same e-maile nasi klienci otrzymują również w języku czeskim.

Wektor atakujących jest na użytkowników, którzy pojawiali sie do niedawna w rekordach Whois. Od niedawna zarówno główni rejestratorzy i registranci ukrywają dane domyślnie. natomiast np Eurid uniemożliwia odkrycie danych kontaktowych nawet dla podmiotów prawnych.

Pozostaje jedynie “naostrzyć” reguły filtrów antyspamowych.

Tak to wygląda u mnie

https://support.forpsi.com/kb/a4199/jak-probiha-phishingovy-utok.aspx

https://support.forpsi.sk/kb/a4199/jak-probiha-phishingovy-utok.aspx

Dobra ale przyznacie, że w Polsce brakuje niezależnych firm hostingowych. Szczególnie to jest zauważalne po tym pożaże OVH