17/9/2012

W internecie trwają aktywne ataki na użytkowników przeglądarki Internet Explorer. Podatne na atak są wszystkie wersje, a atakujący wykorzystują dziurę, na którą nie ma jeszcze patcha.

0day na IE

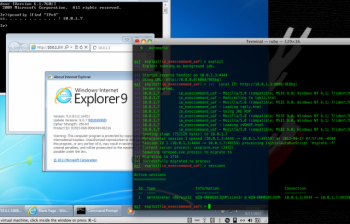

Jak donosi Eric Romang oraz Alien Vault, atakujący poprzez nieznaną dotąd dziurę instalują trojana Poison Ivy na komputerach internautów korzystających z przeglądarki Internet Explorer.

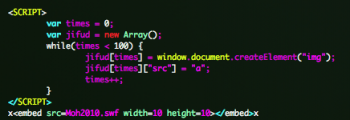

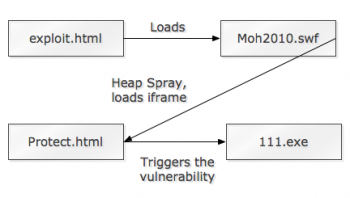

Chociaż zauważone w internecie exploity zdają się być skierowane tylko w użytkowników IE7 i IE8 na systemie Windows XP (32 bit), to jak udowadniają członkowie projektu Metasploit (który już włączył tego exploita do swojej bazy), na atak podatne są także w pełni aktualne wersje IE7, IE8 oraz IE9 na systemach Windows Vista i Windows 7. Exploit obchodzi systemową ochronę ASLR dzięki składnikom Java 6 oraz Visual C runtime library. Podatność w IE to use-after-free, tworząca URL do obrazka odnoszący się do niezainicjalizowanej pamięci:

0day na IE: kod html/js od którego zaczyna się atak. Uruchamia aplet Flasha wykorzystujący technikę heap-spray

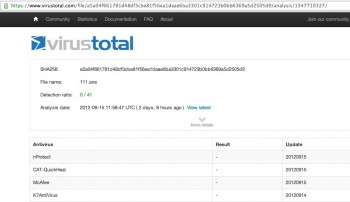

111.exe

Pliki wykorzystywane do infekcji (111.exe; baabd0b871095138269cf2c53b517927) jak na razie nie są wykrywane przez antywirusy (ale łatwo można sprawdzić, że robią brzydkie rzeczy):

Wszystko wskazuje na to, że za atakami stoi ta sama grupa, która niedawno atakowała internautów przy pomocy błędu 0day na Javę. Exploita na IE odkryto po raz pierwszy na jednym z używanych przez tę grupę serwerów.

Nie korzystasz z IE? Nic nie szkodzi…

Do czasu wydania łatki przez Microsoft należy zamienić przeglądarkę IE na inną (np. Chrome lub Firefox). Pamiętaj jednak, że nawet jeśli nie korzystasz z IE, to jej komponenty mogą być wykorzystywane w innym programie, którego używasz…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A co z IE10?

Nie ma tego błędu.

Tylko czekać na 0day’a w Firefoxie…

No tak tylko czekać pozostaje. IE już wiele razy udowodnił, że czekać nie trzeba ;)

Wiesz ile takie exploity na Firefoxa czy Chroma kosztują? Nie czekaj, bo nikt nigdy ci ich nie udostępni.

Czy Steam od Valve to nie jest czasem IE ?

Steam używa “like” Gecko (O.o):

Netscape 5.0 (Windows; U; Windows NT 5.1; en-US; Valve Steam GameOverlay/1960; ) AppleWebKit/535.15 (KHTML, like Gecko) Chrome/18.0.989.0 Safari/535.11

Starsza wersja była na IE. Ta zielona. Od czasu rewolucji używany jest WebKit. Ale IE wciąż używa duża ilość programów np. Winamp czy reklamy Aviry.

Only linux

Only Amiga.

Only commodore C 64 :D i co to jest ten Internet Explorer ? :)

only an abacus..

Onlyyyyyy youuuuuuuu…

Only Sinclair :)

Only ENIAC

Only liczydło.

Only online :D

Uwaga na Internet Explorer

fix’d

Uwaga na Internet ;)

Małe spostrzeżenie ;P

Od kiedy to IE jest ‘przeglądarką’?:P

Od zawsze, po prostu pewna banda gimbusów utknęła w czasach IE6 (czyli 11 lat temu) i hejtuje Internet Explorera żeby być ‘kul’. Między innymi cała zabawa w AJAX zaczęła się od IE5 i Outlooka, support XMLHttpRequest był dodany w okolicach, uwaga: 2001 roku. Również wiele innych zabawek obecnie wchodzących w skład HTML5 pochodzi od IE. Przypominam, że kilka ładnych lat temu naśmiewano się wręcz, że Microsoft wprowadza bezsensowne rozszerzenia, które nigdzie nie są wspierane. No ale o tym się nie mówi.

A nie za otwieranie starych furtek przy łataniu dziur ?

Nikt tutaj nie ujmuje twórcom IEn pomysłów.

Ale widać, że IE jest pod okiem hakierów od lat.

Taka tendencja, wielka firma kolos, kod zamknięty.

Więc znajdowanie byków jest o niebo przyjemniejsze.

Ten dreszczyk emocji gdy znowu się złapało bila za rogi.

mq: O ile dobrze pamiętam, to raczej miano za złe Microsoftowi, że wprowadza funkcjonalności, które są niezgodne z istniejącymi standardami, a nie że w ogóle wprowadza jakieś nowości.

Otwartość kodu nie stanowi wielkiej różnicy. Samo jego udostępnienie nie powoduje, że zaraz zlecą się eksperci z całego świata i zaczną charytatywnie analizować cudzy kod. Co zabawne luka oczywiście dotyczy zewnętrznych komponentów za które vendor pełnej odpowiedzialności ponieść nie może. “Więc znajdowanie byków jest o niebo przyjemniejsze.

Ten dreszczyk emocji gdy znowu się złapało bila za rogi.” – Technologia to tylko NARZĘDZIE, a jest kupa ludzi, którzy by się za te śmieszne przeglądareczki wręcz pozabijali…

@mq: na szczęście istnieje banda gimbusów hejtująca tę bandę gimbusów hejtującą IE po to, żeby być kul. Równowaga w Mocy jest zachowana.

Masz racje @mq… I faktycznie są fanatycy w jedną i druga stronę. Mnie tam wszystko jedno czy to kolejna dziura czy inny syf w IE. Mnie ta przeglądarka się nie podoba*. Temu jej nie używam, Jakby siedzieć w piaskownicy albo w wirtualce, to można Olać nawet i te dziury, a do bankowych inna wirtualka. *) pisząc to miałem na myśli funkcjonalność, gdyby ktoś miał wątpliwości.

@mq: Powtórzę za innymi. Zamkniętość kodu nie chroni przed malware. Otwartość kodu czyni łatanie procesem błyskawicznym.

Dobre pytanie. IE przegladarka? LOL. Nawet moja 60cio letnia tesciowa nie chce widziec na oczy IE.

111.exe ostatnio zauważyłem go w menadżerze zadań i zastanawiałem się czemu mi pseudo antywirus go nie wykrywa :O na razie żyje sobie z tym ścierwem lecz czasem przez to net mi wolno chodzi :) dodam że nie złapałem go przez Ie bo nie używam na razie zaśmieca mi folder temp zakładając mi nowe pliki exe jak np :20.exe 21.exe itp tego multum jest ostatnio przeszedł na dodawanie fałszywych folderów i skrótów do programów które otwierają o dziwo tylko eksplorator plików ^^ ciekawe co jeszcze wymyśli ale bez formata się nie obejdzie bo już nieźle spustoszył system :D

Masz się czym chwalić, nie ma co.

Zakrztusiłem sie buleczka! Powinienes aplikowac do jakiejs firmy antywirusowej!

Napisz (proszę) że robiłeś te testy na “wirtualizowanej OSie”*.

Bo stracę wiarę w ludzi…

*) celowe, gdyż język może bawić się słowem, nie tylko zanudzać oczywistością.

Widzę u kolegi duszę prawdziwego eksperymentatora ;-)

@Piotr: Nie możesz jednocześnie używać Win i nie używać IE.

Coś mi tu nie halo – niby exploit na IE a w opisie jest napisane:

– dzięki składnikom Java 6 (a jeżeli nie mam Javy 6 to ma te składniki ze sobą?)

– uruchamia aplet flasha (a jeżeli nie mam zainstalowanej/włączonej obsługi flasha?)

“Exploit na IE”, bo na innych przeglądarkach nie działa. Proste?

Czyli usunięcie któregokolwiek z elementów: IE (na ile to w Windows możliwe), Java 6 (a może i 7) albo Flash zabezpiecza przed tym atakiem?

potwierdzam, bez flasha oraz Javy nic się nie da zrobić, testowane na win7 32bit z IE9 i wszystkimi aktualizacjami

przeglądarka się zawiesza i zamula na parenaście sekund system, ale to wszystko co się dzieje

@PupaWołowa: Zapomniałeś o ASLR.

bez praw admina to on sobie może…

Większość osób, które znam, codzienną pracę wykonuje na koncie z uprawnieniami admina pod windą :)

w takim razie niech płacą grubo ponad 8000 dolanów za antywirusy i softwareowe fw.

To bardzo przykro, że pracują na koncie admina. Podstawowa zasada, pracuj na koncie maksymalnie ograniczonym. Potrzebujesz uruchomić program z prawami admina, nic prostszego, prawym i uruchom jako. Na xp faktycznie, trochę gorzej, ale i na to rada. Uruchomić konsolę cmd na prawach admina.

Mi tam ich nie szkoda – za błędy trzeba płacić

Wypadałoby również wspomnieć o możliwości wykorzystania EMET do ochrony przed tym atakiem, oraz o kilku innych sposobach zabezpieczenia przeglądarki, które nie sprowadzają się do stwierdzenia “użyj innej”.

Patrz: http://blogs.technet.com/b/msrc/archive/2012/09/17/microsoft-releases-security-advisory-2757760.aspx

W tym kontekście polecam NEMET

http://www.scatternetwork.com/nemet.html

Nie wymaga .NET i może więcej.

W takich chwilach Sandboxie lub wirtualizacja może robić za dodatkową warstwę zabezpieczeń.

Podnieść też stawkę zawsze można używając na przykład Snort WRT , który już ma sygnaturkę na tą podatność.

http://blog.snort.org/2012/09/sourcefire-vrt-certified-snort-rules_17.html

Chociaż za free dostaniemy tylko trochę przeterminowane zasady ;-) ale i tak może być szybciej niż Microsoft ;d

Dla domu subskrypcja 29$ rocznie chyba nie tak straszna jeżeli jest coś wartościowego i chce się dodać dodatkową warstwę.

Luźna dygresja

Przy okazji jak chcemy się ustrzec tego strasznie zbackdoorowanego firmwaru karty sieciowej to fajnie czasem obejrzeć ruch ze swojego kompa z “perspektywy” ;d.

Lub wyciąć sobie domyślnie jakieś brzydkie wychodzące ssl 443,80 lub odfiltrować nadmierne UDP po 53 :>, czy gdzie tam nas paranoja zaprowadzi. Tak aby w razie przejęcia standardowe zwrotne połączenia nie były wygodnie stabilne dla atakującego.

Podśpiewując sobie podczas tworzenia kolejnego spowalniacza “Time is on my side, yes it is…”

Ignorant ze mnie, wiem, ale dzięki wam dowiedziałem się, że był okres, kiedy z IE mogłem korzystać, bo nie było w nim dziur :o

Tyle mnie omineło :E

Aahhh tak, Malware Explorer… no i czym ja teraz ściągnę operę po reinstalacji systemu? :D

cmd -> ftp

open http://ftp.opera.com

anonymous

[blank]

cd pub/opera/[system np.:win]/[nr wersji np.:1202]/[wersja jęz. np.:en]

dir

get [plik instalacyjny]

quit

trudne?

Adres bez http (samo http://ftp.opera.com wystarczy)

A plik to Opera_1202_int_Setup.exe w katalogu int

Gimbaza chyba od dawna już z niecierpliwością wyczekiwała dziury na IE, bo już dawno nie miała okazji na wyrażenie swojej dezaprobaty wobec tej przeglądarki. A praca domowa sama się nie zrobi.

“Exploita na IE odkryto po raz pierwszy na jednym z używanych przez tę grupę serwerów.” Strata takiego 0day’a musiała chłopaków zaboleć:). A mogli go głębiej ukryć…

Obecna generacja gimbusy wychowały sie juz na Firefoksie i Chrome, więc ten art jest skierowany raczej do dziadków po 30 uzytkujacych IE :]]

To gimbusy potrafią odpalić aplikację ajaksową na firefoksie albo operze?

Oczywiście miało być: ACTIVEXową.

kochana redakcjo skąd wezme plik 111.exe aby podesłać do laboratorium mojego antivirusa ? bardzo bym o to prosił

Czy moglibyście przesłać tą informacje do: Spółdzielcza Grupa Bankowa i przekonać tą firmę do zarzucenia swojej polityki która wymaga posiadania IE oraz javy plus jakiegoś dziwnego oprogramowania do odczytu karty? O ile klient indywidualny może się (nie zawsze) zalogować na swojej konto, to w przypadku klienta korporacyjnego wymagany jest win z IE i jre.

A w czym problem? Używasz IE do komunikacji z bankiem, a do innych stron używasz współczesnych przeglądarek.

Trza było brać bank internetowy z Asseco :-)

Na moim IE9 nawet CSS3 nie działa. Banda gimbusów? Coolstory.jpg

IE to 0day sam w sobie.

Nie wiem nad czym się tu rozprawiać? Nie używać badziewia i nie pisać o badziewiu.

Odkąd używam NoScript czuję się bezpieczniej łażąc po Internecie.

No cos takiego. Dziura w IE. No niemozliwe……

Mnie też to nie dziwi, zważywszy, że jeszcze do niedawna była jedną z najpopularniejszych przeglądarek wśród internautów ;) Myślę, że gdyby Opera miała tyle lat tylu użytkowników, target exploit developerów nieco by się zmienił. O zasadności tej opinii będziemy mieli okazję się przekonać – teraz na prowadzenie wychodzi Chrome (z drugiej strony może się obronić otwartością kodu).

Od kiedy to popularnosc ma wplyw na jakosc? Czy Moda na sukces staje sie wybitna tylko dlatego, ze jest popularna? Nie znosze tego marketingowego belkotu: jestesmy dziurawi jak sito, ale to tylko dlatego ze popularni. Kto wierzy w te bzdury?

Zapewne nie ma wpływu na jakość, ale większa ilość “testerów” zdecydowanie wpływa na ilość odnalezionych błędów. Pracuję na co dzień jako programista z zespołem testerów (delegowanych wg możliwości na dany czas) i widzę różnicę między wynikiem releasów przy których mam do dyspozycji jednego testera a takich przy których mam ich 3. Nie muszę “wierzyć w te bzdury” – taką mam praktykę.

Jest już narzędzie FixIt, które patchuje IE w RAMie, jutro wyjdzie “normalny” patch.

Ale to sa dwie rozne rzeczy. Co to w ogole za tlumaczenie: nasz soft jest popularny, wiec ma prawo miec dziury. To amatorszczyzna do szescianu. Mozilla swego czasu miala wiecej userow niz IE i jakos nie slyszalo sie non stop o dziurach, bledach, bugach – o IE slysze NON STOP takie informacje od lekko liczac 10 LAT. DZIESIECIU LAT slownie. KURNA, co to ma byc!? IE to dziurawe g*wno zintegrowane na sile z systemem aby urzedy antymonopolowe sie nie dochrzanily do MS. I tyle.

Zwróć proszę uwagę na moje wcześniejsze posty – nigdzie nie pisałem “ma prawo mieć dziury”. Pisałem o wykrywalności. A co do popularności Mozilli – skąd bierzesz dane o ilości userów, bo jakoś nie mogę wychwycić tego momentu o którym piszesz? I niestety muszę się nie zgodzić co do ilości błędów w FF (z którego sam z przyjemnością korzystam) – https://bugzilla.mozilla.org/reports.cgi?product=-All-&datasets=UNCONFIRMED&datasets=NEW&datasets=ASSIGNED&datasets=REOPENED (nie zastanawiałeś się nigdy dlaczego tak przyspieszyli cykle releasowe ostatnio?)

Cóż, cieszę się, iż nie mam emocjonalnego stosunku do żadnego oprogramowania ;-)

http://support.microsoft.com/kb/2757760

jest juz rozwiazanie