26/7/2017

Dziś, poprzez facebookowy czat, możecie otrzymać następującą wiadomość:

Cześć! :( przepraszam że przeszkadzam w ten środowy wieczór ale jakiś gościu pobrał jakimś cudem fotki ludzi z facebooka (nawet te z prywatnych wiadomości) i były tam tez twoje fotki tu masz link do strony :( – hxxps://apps.facebook.com/jbzqjfk

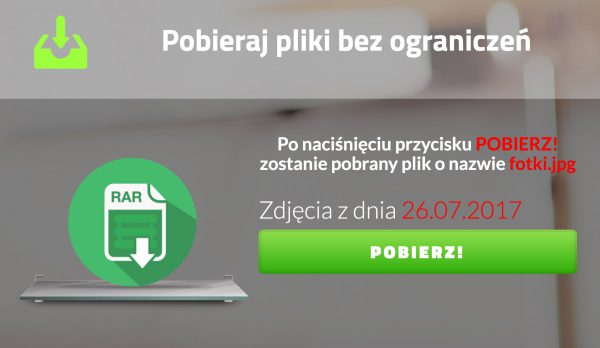

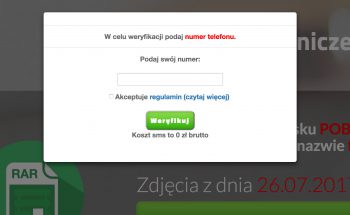

Wabik na “twoje zdjęcia” jest doskonale znany. Zazwyczaj link w takich scamach od razu kieruje na serwisy z hostingiem zdjęć, gdzie aby pobrać rzekomo nasze fotki, trzeba wcześniej podać numer telefonu i przepisać PIN z SMS-a (czyli zapisać się na płatną subskrybcję SMS). W tym przypadku, proces jest trochę dłuższy, a ponieważ korzysta z prawdziwych domen Facebooka, niektórzy mogą “stracić czujność”.

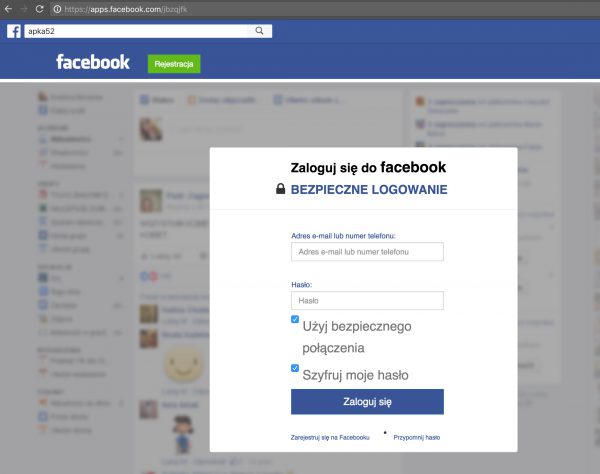

Kliknięcie w podany w wiadomości link, jeśli jesteśmy zalogowani, pokaże taką stronę:

Która ładowana jest z ramki:

hxxps://rhtrfhjrtfh.pl/apka/

Podanie loginu i hasła nie powoduje ich kradzieży, a przekierowanie na adres:

hxxp://file-share.pl/s/centerPo-nacisnieciu-przycisku-font-colorredPOBIERZfont-zostanie-pobrany-plik-o-nazwie-font-colorredfotkijpgfontcenter

(Swoją drogą, ciekawe ile osób wpisało login i hasło na tym ekranie…)

Serwis docelowy jest typowym serwisem stosowanym w naciąganiu na płatne SMS-y:

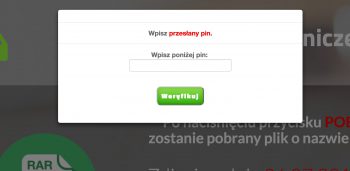

W dodatku kłamiącym w kwestii wysokości opłaty za SMS:

I z takim (kradzionym?) regulaminem:

http://jedz-eco.pl/docs/regulamin_FIT.pdf

Wskazującej taki numer tel. jako obsługujący “akcję”: 60330 (koszt SMS to 3,69PLN) i wskazujący takiego właściciela:

Właścicielem usługi FIT znajdującej się pod adresem http://jedz-eco.pl jest firma IT Services z siedzibą przy ul. Pokoju 26e, 42-575 Gródków. NIP: 6252304926, zwana dalej, również jako operator, lub administracja.

Prawdziwego właściciela zdradza natomiast zawarty w kodzie strony reflink do serwisu G2A (jego załądowanie, gdyby było udane, spowoduje, że zakupy w tym sklepie wygenerują prowizję dla naszego scamera):

hxxps://www.g2a.com/?reflink=user-597322a23d713

Informacje dodatkowe:

DOMAIN NAME: rhtrfhjrtfh.pl

registrant type: organization

nameservers: curt.ns.cloudflare.com.

rita.ns.cloudflare.com.

created: 2017.06.13 21:36:20

last modified: 2017.06.13 21:37:02

renewal date: 2018.06.13 21:36:20

Aktualizacja 27.07.2017, 10:50

G2A zablokowało konto oszusta. Oto oświadczenie w tej sprawie jakie wpłynęło na adres redakcji:

Szanowna Redakcjo

piszę do Państwa w związku z artykułem zamieszczonym wczoraj na Państwa portalu.

Chcę Państwu podziękować za informację zawartą w publikacji, bo dzięki niej, mogliśmy znaleźć wspomnianego przez Państwa użytkownika i zablokować jego konto.

Dodatkowo chciałam zwrócić uwagę, że G2A nie jest sklepem, tylko marketplace’m – platformą, na której użytkownicy mogą sprzedawać i kupować produkty cyfrowe, czyli kody do gier, oprogramowanie itp.

Jeszcze raz dziękuję za ten artykuł, śledzimy Państwa portal uważnie, bo zawsze możemy liczyć na coś ciekawego. Was serwis jest dla nas również bardzo cennym źródłem informacji.

Aktualizacja 28.07.2017, 15:18

Michał Gołkowski przesłał na nasz adres następujące oświadczenie:

Usługa jedz-eco należy do mnie i jestem jej właścicielem. Cała sytuacja została przez nas wyłapana i zablokowana w przeciągu maksymalnie 30 minut. Osoba próbująca wyłudzić poprzez naszą usługę kody lub dane do serwisu G2A została momentalnie zbanowana, a jej środki zostały zamrożone na poczet przyszłych reklamacji. Co do braku kosztów podanych przy blokadzie, był to nasz błąd wynikający z trwającej w danej chwili pracą nad poprawą działania usługi i nie trwał więcej niż kilka godzin, które osoba wyłudzała dane skutecznie to wykorzystała. Obecnie program posiada wszystkie wymagane informację dotyczące kosztów sms. Wszystkie oszukane osoby prosimy o kontakt w celu zwrotu poniesionych kosztów oraz przepraszamy za zaistniałą sytuację i dołożymy wszelkich starań aby zminimalizować do zera takie patologiczne sytuacje.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Pokoju 26e padało też w waszym artykule o przekrętach z wynikami matur

Wtedy to bylo “ul. Pokoj 26E” jezeli dobrze pamietam.

Nie, tylko ty tak to przeczytałeś, ale cię poprawili.

https://niebezpiecznik.pl/post/wyniki-matur-nie-wyciekly-czyli-egzamin-dojrzalosci-z-korzystania-z-telefonu-dla-maturzystow/

Literówka “załądowanie” w przedostatnim akapicie

“W tym przypadku, proces jest trochę dłuższy, a ponieważ korzysta z prawdziwych domen Facebooka, niektórzy mogą “stracić czujność””

Jak to jest możliwe, że oszust korzysta z prawdziwej domeny facebooka, może ktoś łopatologicznie wyjaśnić?

Proste, na facebooku masz gry, te całe apps.facebook.com, a ich weryfikacja nie istnieje. Fałszywe aplikacje fb do kradnięcia danych to nic nowego, występują od dawna.

Na FB lepiej uważać.

na FB lepiej nie wchodzić ;]

ABONENT: firma: “ARNAKAS”

ulica: PRZY KOPALNI BYTOM 5

miasto: 41-914 BYTOM

ostatnia modyfikacja: 2017.06.13

Czyli jak, wstrzykują swój kod HTML z ramką na stronie FB? Jak to rozumieć, bo na obecną chwilę jedynym dla mnie wyjaśnieniem jest błąd filtrowania wprowadzanych przez użytkowania danych przez FB. Wątpię w tak trywialny błąd.

Nie, po prostu fałszywa aplikacja na fb, nic nowego.

Jeśli chodzi o oszustwa na facebooku, to ostatnio spotkałam się z czymś, czego wcześniej nie widziałam. Ale, słowem wyjaśnienia, zacznę od tego, że pracowałam do niedawna w banku, na infolinii przychodzącej. Zadzwoniła do mnie klientka, która została oszukana na facebooku. Ktoś założył konto o takim samym imieniu i nazwisku, jakie ma kuzynka klientki. Klientka zaakceptowała zaproszenie i “kuzynka” napisała w wiadomości prośbę o pożyczkę ze względu na problemy finansowe. Nie miała to być zatrważająco duża kwota – około 500zł. W wiadomości był również zamieszczony numer konta, który, jak się okazało, był linkiem przekierowującym na stronę szybkich płatności dot.pay. Tam klientka wybrała bank, zalogowała się na konto i, bez przeczytania kwoty przelewu, jego tytułu i odbiorcy, zatwierdziła przelew. A później zadzwoniła z płaczem na infolinię, że została oszukana. Okazało się, że w tytule przelewu był “zakup bitcoinów…” na kwotę 2080zł. Poprosiłam o pomoc nasz dział bezpieczeństwa, który stwierdził tylko “mogła przeczytać i pomyśleć”. Klientka udała się na policję, kazałam jej złożyć reklamację, ale nie pozostawiłam jej złudzeń, że odzyska te pieniądze, bo nie można cofnąć prawidłowo zleconego przelewu krajowego.

Może Ameryki nie odkryłam, ale pierwszy raz usłyszałam o takiej metodzie oszukiwania ludzi. Nie wiem, jak się sprawa potoczyła dalej, ale w sumie jestem ciekawa, jakie są szanse odzyskania pieniędzy.

Kim trzeba być, żeby w tak naiwny tekst z podejrzanym na kilometr linkiem KLIKNĄĆ ???

Twoim tatą, moją babcią, jest spora grupa takich ludzi.