10/5/2020

Docierają do nas sygnały, że do otrzymujecie SMS-y o “blokadzie konta Allegro” ze względu na RODO. Te wiadomości są fałszywe. Nie przechodźcie pod linki z SMS-a. Wpisanie na niej danych może spowodować kradzież pieniędzy z Waszego konta w banku.

Allegro blokada

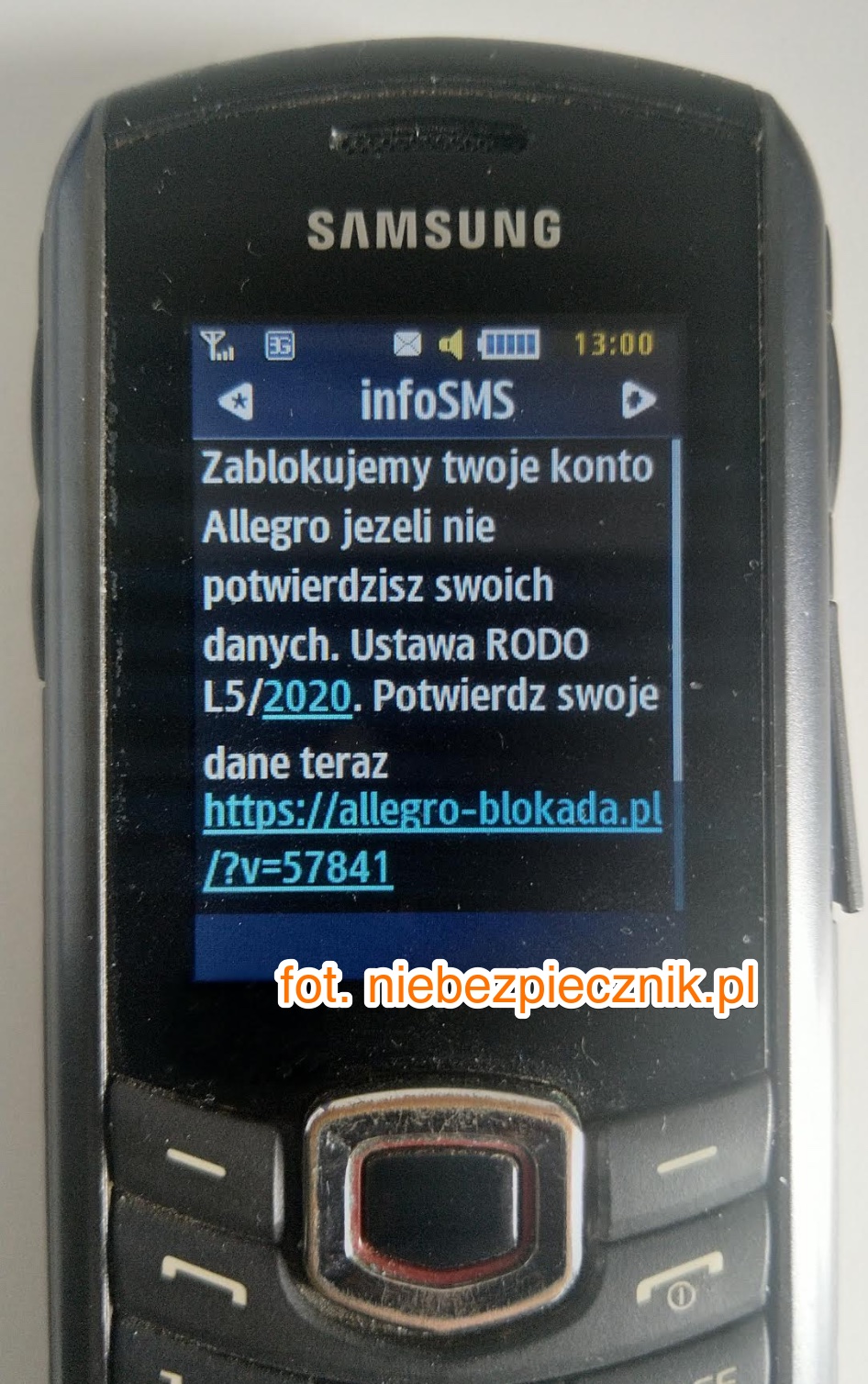

Oto jak wyglądają SMS-y:

Zablokujemy twoje konto Allegro jezeli nie potwierdzisz swoich danych. Ustawa RODO L5/2020. Potwierdz swoje dane teraz https://allegro-blokada.pl/?v=57841

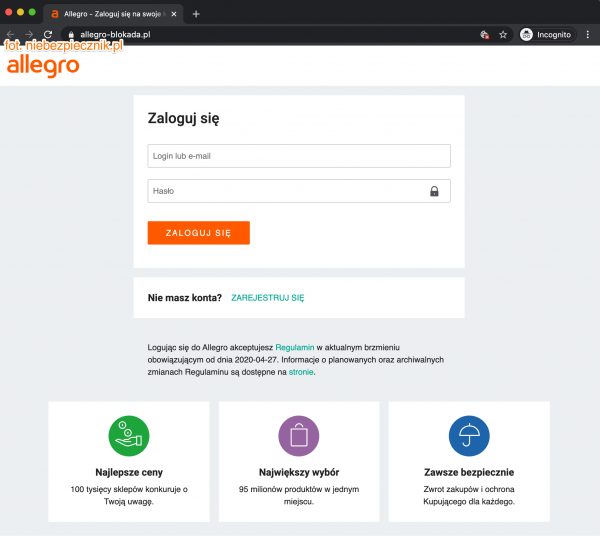

Pod linkiem znajduje się strona phishingowa, wyłudzająca login i hasło do Allegro:

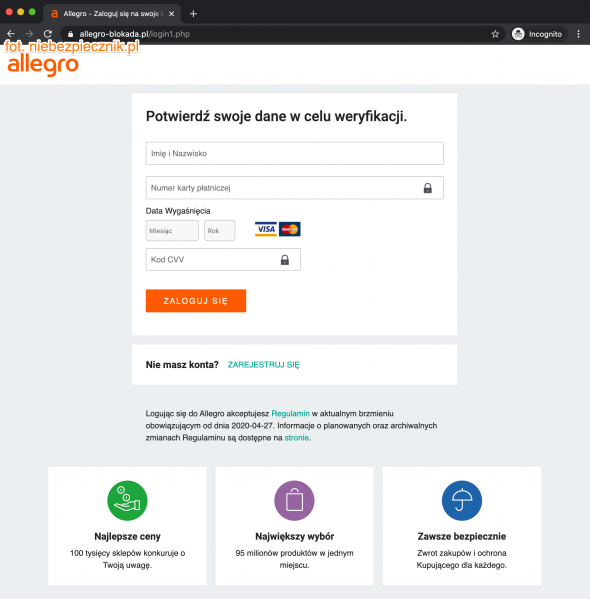

Ale to nie koniec ataku. Na kolejnym ekranie ofiara widzi prośbę o potwierdzenie danych karty płatniczej “w celu weryfikacji”:

Wpisałem tam dane, co robić, jak żyć?

Ponieważ wpisywane na podrobionej stronie dane wędrują do złodzieja, może on przejąć Twoje konto na Allegro jeśli nie ustawiłeś na nim dwuetapowego uwierzytelnienia. Dlatego zaloguj się na swoje konto i zmień hasło oraz upewnij się, że dwuetapowe uwierzytelnienie jest włączone.

Dwuetapowe uwierzytelnienie to tylko jedna z metod zabezpieczania naszych kont w różnych serwisach. Ma wiele rodzajów, od SMS-ów z kodem, przez kody z aplikacji aż po klucze U2F. Nie każda z metod jest tak samo bezpieczna.

Polecamy przejrzenie naszego darmowego webinara o zabezpieczaniu kont w serwisach internetowych, aby dowiedzieć się jakie są różnice i jak przestępcy omijają dwuetapowe uwierzytelnienie. Z webinara dowiesz się też jak jeszcze ktoś może przejąć twoje konto i co zrobić, aby utrudnić mu robotę. Te rady możesz zaaplikować do różnych serwisów, nie tylko Allegro i gorąco polecamy to zrobić, zanim będzie za późno.

Kliknij tutaj aby zarejestrować się na webinara — link do nagrania otrzymasz od razu.

Jeśli podałeś też dane karty, zadzwoń do banku i zastrzeż ją. Przejrzyj też jej historię i zadzwoń do swojego banku i reklamuj wszystkie transakcje, których nie rozpoznajesz.

Ten przykład phishingu dotyczy osób prywatnych. Zdecydowanie ciekawsze są ataki phishingowe, którymi przestępcy atakują pracowników polskich firm. Jeśli chciałbyś się z nimi zapoznać, kliknij tutaj.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Operator odbiorcy otrzymuje te SMS-y od jakiegoś SMSC. Nie wystarczy by zablokował ruch przychodzący z daną nazwą nadawcy lub w ogóle z całego SMSC?

Jak widać na obrazku, Niebezpiecznik nie tylko jabłuszek używa :-). Tylko uważajcie, o ile nie wgraliście ostatniego firmware, Solid był/jest (sam mam takiego jako rezerwę) na ataki SMS jak np. ten “http://blog.m-sec.net/2011/sim-toolkit-attack/”

Mam takie male przemyslenie, bo 2FA jest niby takie cudowne… Ale z drugiej strony nic nie stoi na przeszkodzie, aby podrobiona strona pokazala prompt o wpisanie kodu SMS, w tym samym czasie probujac zalogowac sie na prawdziwej stronie (zrobienie takiego automatu nie jest jakims wyczynem). Ofiara dostanie prawdziwy SMS od providera strony, ale wpisze go na falszywej, a “niedobry lobuz” juz bez wiekszego problemu zaloguje sie na konto alledrogo/banku/przedszkola itp.

Podobnie w przypadku autentykacji “klikanej”, gdzie w aplikacji potwierdzimy, ze “to my” – mozemy przegapic IP, lokalizacje i inne rzeczy, ktore nam powie 2FA. Dodatkowo nie bedzie to takie jasne, jesli nie laczymy sie bezposrednio przez ISP.

I dlatego jedynym słusznym 2FA jest U2F. Tu jest pokaz ataku o którym piszesz i więcej o u2f i zabezpieczaniu kont: https://sklep.niebezpiecznik.pl/opis/7

Tylko jakby jeszcze U2F zostało bardziej rozpowszechnione… Do tej pory w większości przypadków jak już jakaś usługa oferuje drugi składnik, to najczęściej są to kody jednorazowe. Też wciskam je na klucz sprzętowy, ale to nie to samo. Z usług, których obecnie używam, to jedynie GitHub obsługuje U2F.

[…] internetu chcących wykorzystać zaufanie do dużych i znanych dostawców poczty email, Allegro czy Poczty […]