14/10/2013

Kilka modeli routerów D-Linka posiada backdoora. Jeśli udostępniają one panel administracyjny po HTTP, to można się do niego zalogować bez znajomości hasła.

D-link backdoor

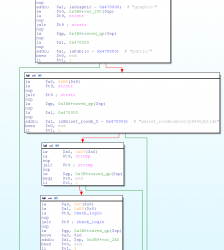

W sobotę Craig z devttys0 ściągnął firmware v1.13 dla urządzeń D-Link (DIR-100 revA). Binwalk ujawnił, że obraz zawiera serwer thttpd zmodyfikowany przez firmę Alphanetworks (powiązaną z D-Linkiem). Badacza zainteresowała funkcja alpha_auth_check.

Po krótkim reverse-engineeringu, wyszło na jaw, że do D-Linka można się zalogować na prawach administratora nie podając żadnego hasła, a jedynie ustawiając User-Agent swojej przeglądarki na tajemniczy ciąg znaków:

xmlset_roodkcableoj28840ybtide

Ciąg stanie się bardziej zrozumiały, jeśli przeczytamy go od tyłu: editby04882joelbackdoor_teslmx.

Kim jest Joel? Jak wykazują czytelnicy Reddita, chodzi o dyrektora ds. technologii firmy Alphanetworks. Co ciekawe, już kilka lat temu na ślad backdoora wpadli Rosjanie.

Które routery są zbackdoorowane?

Backdoor działa na modelach D-Linka:

-

DIR-100

DI-524

DI-524UP

DI-604S

DI-604UP

DI-604+

DIR-615

TM-G5240

Oraz w kilku routerach firmy Planex: BRL-04UR, BRL-04CW.

Mam D-Linka, co robić?

Jak pozazują proste odpytania Shodana, podatnych na atak routerów wystawionych do internetu są tysiące. Lepiej szybko sprawdźcie, czy nie wystawiacie swojego panelu zarządzania na świat …i zastanówcie się, kto ma do niego dostęp z sieci lokalnej. Jeśli są w niej niezaufani użytkownicy, może lepiej wyłączyć webinterface na rzecz dostępu po SSH (o ile to możliwe), przynajmniej do momentu wydania przez D-Linka łatki usuwającej backdoora.

Alternatywnie, można na router wgrać inny firmware, nie od D-Linka, a od DD-WRT lub Open WRT. W zasadzie to i tak warto się przesiąść na te firmware’y, gdyż dadzą wam one zdecydowanie więcej możliwości. Jeśli to Was nie przekonuje, to może przekona Was to, że ten backdoor to nie pierwszy problem z routerami D-Linka — już w styczniu 2010 roku można było się logować na kilka modeli D-Linka bez hasła.

PS. Taviso zadał sobie trud przejrzenia firmware’ów D-Linka pod kątem backdoora:

% grep roodkcab `find . -name webs`

Binary file ./_DIR100_v5.0.0EUb3_patch02.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_TM-G5240-alpha-v4-0-0b20.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_di604UP_firmware_103_BETA.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_tm-g5240-alpha-v4-0-0b17.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_TM-G5240-b26_320k.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_TM-G5240-4.0.0b28.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_TM-G5240-alpha-v4.0.0b23.bix.extracted/squashfs-root/bin/webs matches

Binary file ./_TM-G5240-v4-0-0b29.bix.extracted/squashfs-root/bin/webs matches

%

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Chyba przyszła już pora na regulacje prawne i pozwy przeciwko nieuczciwym lub niechlujnym producentom oprogramowania/urządzeń. Skoro można pozywać o tak mętne i ulotne sprawy jak “naruszanie dóbr osobistych”, to sprawy dotyczące wprowadzania realnych zagrożeń powinny być na porządku dziennym.

Czy to forum czytują jacyś prawnicy?

Forum bym tego nie nazwał – ale tak, czyta.

W polskim prawie można znaleźć tuzin przepisów, które można by tu zastosować.

Kodeks cywilny:

“Art. 422. Za szkodę odpowiedzialny jest nie tylko ten, kto ją bezpośrednio wyrządził, lecz także ten, kto inną osobę do wyrządzenia szkody nakłonił albo był jej pomocny, jak również ten, kto świadomie skorzystał z wyrządzonej drugiemu szkody.”

“Art. 556. § 1. Sprzedawca jest odpowiedzialny względem kupującego, jeżeli rzecz sprzedana ma wadę zmniejszającą jej wartość lub użyteczność ze względu na cel w umowie oznaczony albo wynikający z okoliczności lub z przeznaczenia rzeczy, jeżeli rzecz nie ma właściwości, o których istnieniu zapewnił kupującego, albo jeżeli rzecz została kupującemu wydana w stanie niezupełnym (rękojmia za wady fizyczne).”

Ustawa o szczególnych warunkach sprzedaży konsumenckiej art. 4 ust. 1 z uwzględnieniem ust. 3 zd. drugie.

Kodeks karny:

“Art. 267. §1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie,

podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega, kto bez uprawnienia uzyskuje dostęp do całości lub części systemu informatycznego.

§ 3. Tej samej karze podlega, kto w celu uzyskania informacji, do której nie jest uprawniony, zakłada lub posługuje się urządzeniem podsłuchowym, wizualnym albo innym urządzeniem lub oprogramowaniem.”

“Art. 269b. § 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej,

podlega karze pozbawienia wolności do lat 3.

§ 2. W razie skazania za przestępstwo określone w § 1, sąd orzeka przepadek określonych w nim przedmiotów, a może orzec ich przepadek, jeżeli nie stanowiły własności sprawcy.”

@otik – az strach sie bac cokolwiek programowac

Jeszcze tylko proszę wyjaśnić panie prawniku, jak pozwać *międzynarodową firmę/*jej pracownika, która ma polski wymiar sprawiedliwości głęboko w… poważaniu. Chodzi mi też o sposób egzekwowania wyroku na np amerykańskiej , czy chińskiej korporacji :D Proszę nie pisać o zakazie sprzedaży urządzeń, bo to mrzonki.

Czytają

Rok temu miałem podejrzenia, że mój TP-Link zamula mi sieć i kupiłem D-Linka DIR-615, jednak po testach okazało się, że była to wina modemu ISP. Teraz muszę się zastanowić, któremu znajomemu podaruję mój “zapas” w prezencie ]:->

Na szczęście, mam DIR-300

DIR-300 ma dziurę, która pozwala bez znajomości hasła ustawić inne hasło dostępu do panelu… :P Poszukaj w sieci – jest opisana procedura tego.

w oryginalnym tekście mowa jest o DIR-100 rev. A (z ciekawości sprawdzałem rev. B i “niestety” tam backdoor’a nie ma)

Interesująca propozycja z tym wgraniem *-wrt, tylko najczęściej trzeba przylutować dodatkowe kości Flash i RAM… ;)

nie. mam dir-100 i diała wspaniale

Jaką masz rewizję tego DIR-100 i skąd wziąłeś *-wrt?

Szit!

I komu to przeszkadzało? Przeciez to dla waszego dobra i bezpieczeństwa ;)

Szkoda że na DI-524 nic alternatywnego nie mam :(

Uff… Mam Thomsona, tego od UPC.

Mam Dlinka DIR-615 i nie moge wejśc bez hasła. UA ustawiłem w Chrome za pomocą wtyczki “User-Agent Switcher for Chrome”

PS. Dlink DIR-615 w rewizji D1 nie obsługuje DD WRT- warto uzupełnić to w tekscie.

Ten Thomson od UPC jest jeszcze lepszy… ten z “defaultu” ma wjazd z zewnątrz – czytaj operator w każdej chwili może się na niego logować i robić różne kuku.

Jak nie zahasłujesz, to pewnie. Ja oczywiście zmieniłem dane logowania – pierwsza rzecz jaką zrobiłem po podłączeniu neta.

Wyobraź sobie, że na routerze może być więcej kont użytkowników i UPC, w przeciwieństwie do Ciebie, ma pełny dostęp, a nie tylko okrojone konto admina.

Na moim DI-524 nie działa ten backdoor. :/

U mnie również nie. “Firmware Version: V3.13 , Mon, Jan 05 2009”

Jeśli mam włączony web panel to chyba nikt spoza sieci lokalnej się do niego nie dostanie?

Jaki cel może mieć ten backdoor?

Mam DIR-615 H1 8.03 i nie zaskakuje z lanu :P

Proponuję nagrodzić D-Linka za tego backdoora i omijać szerokim łukiem ich produkty

Można wymienić na inny sprzęt, ale chyba pozostaje tylko alternatywny firmware ;) W oficjalnych prawie wszędzie jest poważny babol. Polecam tu na przykład zerknąć na nasz tegoroczny research odnośnie niemal wszystkich TP-linków: http://sekurak.pl/nowy-backdoor-na-urzadzeniach-tp-link/ czyli OS root bez uwierzytelnienia :-]

Mam 615 H1 i właśnie dzisiaj wgrałem dd-wrt ;d

Przecież “oczywistą oczywistością” jest fakt, że backdoor dla różnych modeli będzie inny. Przeszukajcie binarki “grep roodkcab `find . -name webs`”, jeżeli będzie “match” to zajrzyjcie w kod i znajdziecie waszego backdoor’owanego User-Agent’a.

Żeby nie było nieporozumień, trzeba najpierw zrobić reverse-engineering (Binwalk/Firmware-Mod-Kit).

No, straszne krytyczne ryzyko, biorąc pod uwagę, że domyślnie panele nie sa wystawiane do WAN a w sieci lokalnej w 90% sa 2 osoby z czego obie się nie znają. Dziękuję, Pozdrawiam

Przepraszam, ale – ponieważ jest cienki jak ….. węża w computer science – mając router D-Linka DIR-600 Rev.85 – trochę się wpieniłem czytając wszystko powyższe, od samego początku. Ten model routera nie widnieje na liście podanych routerów (1). Sprawdziłem aktualizację – jest “najnowsza” (z 11.2010).

Czy ktoś mógłby mi powiedzieć, czy jestem bezpieczny (cokolwiek to słowo dzisiaj znaczy w sieci, porca miseria). Router ten służy tylko nam, domownikom (jak sądzę), max. dystans to co 5 m, w bloku.

Z góry dzięki i Przepraszam.

Pozdrawiam

A co powiecie o routerach tpsy bo ja nie mam do niego dostępu.

warto postawić cos po nim czy JAK.

Tak jak napisał śpiący powyżej, z tej tylnej furtki mogą skorzystać tylko użytkownicy będący już w sieci wewnętrznej.

testowalem to na DI-524 i niestety nie dziala. :(