28/2/2015

Kiedy twoje serwery nagle zaczynają być zalewane połączeniami w liczbie ponad dwukrotnie wyższej, a nie publikujesz w tym czasie nagich zdjęć Kim Kardashian, to wiedz że coś się dzieje. Ostatnio nagły wzrost ruchu dotknął kilkanaście stron internetowych, a wszystkiemu winny jest błąd konfiguracyjny wielkiego chińskiego rządowego firewalla.

Wielki Chiński Firewall

Ludzie w Chinach mają cenzurowany dostęp do internetu. Wszystko kontroluje Wielki Chiński Firewall w skład którego wchodzą także usługi rozwiązywania nazw domenowych. Nie są to tylko własne serwery DNS, ale infrastruktura która przechwytuje odpowiedzi protokołu DNS i podmienia je na fałszywe (tzw. atak DNS poisoning). Do niedawna, kiedy ktoś chciał odwiedzić “zablokowaną” stronę internetową, był przekierowywany na nieistniejący adres IP. Jednak kilkanaście dni temu Wielki Chiński Firewall zmienił swoją taktykę — ruch zaczął kierować na losowe serwery; niektóre dość boleśnie odczuły 56 Mbitów dodatkowego ruchu na sekundę. Najwyraźniej Chińczyków chcących odwiedzać zakazane strony jest całkiem sporo…

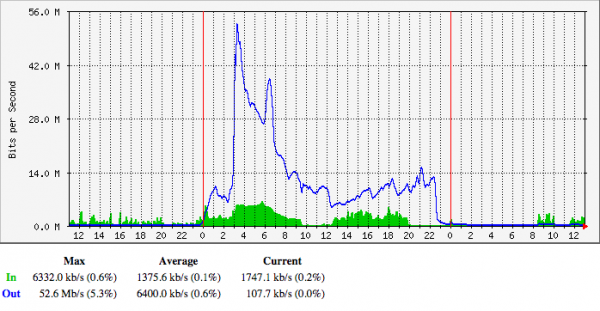

Jedną z ofiar firewallowego wariatctwa był Craig Hockenberry. Oto wykres z okresu ataku:

Analiza logów wykazała, że większość ruchu pochodziło z Chin i odwoływało się do zasobu

/announce

(czyli trackera Bittorrent), a pozostała część żądań wyglądała, jakby dotyczyła nie serwera Craiga a popularnych usług CDN-owych wspierających infrastrukturę Facebooka, YouTube czy Twittera.

Jak walczyć z Wielkim Chińskim Firewallem?

Craig najpierw ustawił domyślny vhost w konfiguracji Apache (aby zwiększyć wydajność serwera, który musiał robić reverse lookupy dla każdego z niepoprawnych nagłówków Host:, kiedy ich wartości nie znajdował w konfiguracji). To jednak nie pomogło, więc Craig przeszedł do ostrzejszej metody — blokady adresów IP z Chin. W tym celu stworzył poniższy skrypt.

#!/bin/sh

# cn.zone comes from http://www.ipdeny.com/ipblocks/

#

# build the rules with:

#

# $ build_rules > /tmp/china_rules

#

# apply rules with:

#

# $ sudo ipfw /tmp/china_rules

r=1100

while read line; do

echo "add $r deny ip from " $line " to any in";

r=$(( $r + 1 ))

done < cn.zone

Odpowiednie wskazówki dla iptables znajdziecie tutaj, a dla tych, którzy korzystają z ngnix proponujemy, skonfigurować serwer by odpowiadał kodem 410 z odpowiednią instrukcją, którą zrozumieją klienty (i nie będą nas więcej nękać):

server {

location /announc {

access_log off;

error_log off;

default_type text/plain;

return 410 "d14:failure reason13:not a tracker8:retry in5:nevere";

}

}

DDoS-em z Wielkiego Firewalla oberwała także Korea

Żeby było ciekawiej, wśród błędnych adresów IP na jakie przekierowywał chiński firewall znalazł się także serwer należący do rządu Korei i niemiecka strona pornograficzna — co w pewien sposób jest dowcipne, bo chiński firewall cenzuruje też pornografię…

Pomylonych adresów i przypadkowych ofiar jest więcej.

Z czego wynikają te ataki?

Obserwatorzy cenzury w Chinach sugerują, że zmiana w konfiguracji chińskiego firewalla dotyczyła próby sparaliżowania programów antycenzorskich, z których nagminnie korzystają bardziej świadomi i żądni wolnego internetu Chińczycy.

Programy te “wkraczają do akcji” kiedy wykryją odpowiedź DNS kierującą na jeden z błędnych adresów IP, które do tej pory wykorzystywał w przekierowaniach Chiński Firewall. Teraz część z programów antycenzorskich nie działa, ponieważ Firewall przekierowuje użytkowników na inne (nieprawdziwe, ale poprawne) adresy IP.

Co ciekawe, w kilka dni po “zwariowaniu” chińskiego firewalla nastąpiła spora awaria internetu w Chinach, wynikająca najprawdopodobniej z ludzkiego błędu. Wszystkie strony (a nie tylko te cenzurowane) były przekierowywane na adres IP 65.49.2.178, pod którym działała strona grupy Falun Gong. Być może Chiński rząd chciał zablokować dostęp do tego adresu, ale na skutek pomyłki przekierował cały ruch na ten adres IP?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ach ten Wielki Mur (ogniowy) Chiński.

Szkoda, że ten pun nie tłumaczy się na polski.

Sorry, ale 56Mbps to nie atak…

Ale jak najbardziej distributed i jak najbardziej denial of service.

Jeżeli hostujesz małego prywatnego bloga, czy serwer gier to i owszem, można to odczuć całkiem boleśnie – nie każdy potrzebuje 1Gbit przepustowości, dla niektórych usług 10mbps symetryk całkowicie wystarcza.

Nie kilkanaście dni temu, a w grudniu 2014.

Nie zakazane strony, a tracker piratebay, który został wyłączony kilka lat temu.

Nie w grudniu 2014 a między 9 a 20 w stycznia 2015. I nie tylko tracker a rowniez fb, twitter i inne strony. Zastanawiam sie po co w ogole dodajesz takie nierzetelne komentarze?

Jak by tak dodać z dwa zera do tego ataku to by było o czym pisać. Nagłym +56mbps bym się nawet nie zainteresował.

Czyli jeżeli wpiszę adres IP serwera za Wielkim Firewallem Chińskim to nic mnie nie zablokuje?

Cała blokada opiera się na fałszowaniu DNS?

Nie, DNS poisoning to tylko jeden sposób, bo jest dla nich najłatwiejszy. Poza blokowaniem samych IPków WChF potrafi(ł) też w wielu przypadkach wykryć ruch przez VPNa i po prostu zabić połączenie.

A kto to jest Kim Kardashian?

To jest taki jeden gościu z obsydianowej kasty z Cardassia Prime, ze Star Trek Deep Space Nine. Przy okazji, spoczywaj w pokoju Spock.

Mieszkam w Chinach i wchodząc np na fb po prostu wywala strona nie znaleziona, czyli tak jak zawsze było w przypadku dns poisoningu. Internet w Chinach rownież nie załamał sie ani na chwile jak piszecie, bo ludzie tutaj polegają na nim bardziej niż Polska na autostradach i korzysta z niego każdy, od kilku letnich dzieci po seniorów

A co to za data w stopce:

Wszelkie prawa zastrzeżone © 2009- echo date(“Y”);

??

To pozostałość po konkursie primaaprilisowym z zeszłego roku.

Brawo, jesteś kolejnym ktory złapał się na ten żart. Hint – źródło strony

Ok, faktycznie świadome :-)

Pytanie do zaznajomionych z Chinami. Jak Chińczycy omijają firewalla? Podajcie programy oraz powiedzcie, czy VPNy są blokowane.

Niektóre VPNy są blokowane, na pewno te popularne. Własne proxy SOCKS5 działało przez jakiś czas, ale potem też wyjebali (kilka miesięcy).

Z niedziałających VPN’ów to tak naprawdę nie firma ale klient OpenVPN.

Jakiś czas temu, Chiny zablokowały możliwość korzystania z OpenVPN, a dokładniej z TLS’a.

Przy próbie nawiązania połączenia wyskakuje błąd zestawienia sesji TLS.

Od roku korzystam z VPNonline i działające protokoły w Chianch to PPTP/L2TP i SSTP (SSL).

Oczywiście, aby prędkość połączenia była w miarę przyzwoita, łącze się do najbliższych serwerów czyli Japonii oraz Singapuru, czasem do Indii. W ten sposób bez problemu mam dostęp do fb, youtube czy googla.

Większość jest blokowana, rok temu działał tor, od pewnego czasu juz zablokowany. Próbowałem z prywatnymi bridgeami ale nie przeszło.

Większość VPNow tez jest blokowana, ale np airvpn działa na kilku serwerach jeżeli korzystamy z protokołu SSL.

Najłatwiej jednak kupic proxy i jakiegoś klienta :). Chińczykom to nie potrzebne, chociaż od pewnego czasu blokują wszystko co popularne w tym instagram i gmail

Pozdrowienia z Chin ;-)

Sprawa tu wygląda tak :

Byla jakas opcja z podmienianiem jakiegoś pliku coby dostać się do FB, łatwo wygooglac, ale tak globalnie to VPN.

Problem tu jest taki, że ~ 70% VPN albo się nie łączy, albo ginie po minucie. Co dziwne, dobrym VPNem do użytku tutaj jest ExpressVPN, który od dawna (co najmniej kilkanaście miesięcy) wisi na necie (i to chyba nawet da się z Chin znaleźć, choć sama strona nie działa) reklamując się jako najlepszy VPN do użytku w Chinach, i nikt go nie zdejmuje, a połączenia nie giną.

połączenie z TORem ma ~ 5% szans powodzenia, ale przeważnie raczej bez VPN ani rusz.

Wytłumaczenie dla mnie jedno : by resortowe dzieci nie musiały się przemęczać. Wszak cenzura nie dla każdego.

Też dostałem po d*pie ale wycięcie na firewallu pomogło torrentowych stringów pomogło.