28/6/2013

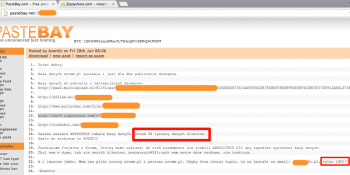

Dziś o 7 rano otrzymaliśmy linka do oświadczenia niejakiego “aventica”, który informował, że baza danych sieci reklamowej Novem wyciekła. W oświadczeniu podał linki do 90MB pliku zip z dumpami tabel.

Novem hacked

Oto zawartość widoczna pod linkiem, który otrzymaliśmy od naszego czytelnika:

Szybka analiza plików opublikowanych w internecie przez włamywacza potwierdza, że znajdują się w nich dane klientów Novem.

Wyciekły więc co najmniej:

- Login użytkowników

- Hashe ich haseł

- Adres e-mail

- Wysokość zarobków

Novem wyjaśnia kulisy zdarzenia

Po otrzymaniu wiadomości skontaktowaliśmy się z przedstawicielami sieci reklamowej Novem w celu potwierdzenia doniesień. Przesłaliśmy następujące pytania i błyskawiczne otrzymaliśmy następujące odpowiedzi:

Niebezpiecznik: Czy potwierdzacie Państwo włamanie i wyciek danych klientów?

Łukasz Pawlik (wiceprezes zarządu Novem): Tak, przed siedmioma dniami zidentyfikowaliśmy możliwość wycieku danych dotyczących naszych partnerów. Błąd natychiast został przez nas usunięty. Jednocześnie zostaliśmy powiadomieni, że nieupoważniona osoba weszła w posiadanie części naszych baz danych, wraz z żądaniem zapłaty okupu za niepublikowanie wykradzionych danych.

Jakie dane wyciekły?

Została wykradziona lista Wydawców oraz informacje o ich działaniach w naszej sieci (m.in. statystyki emisji i programy, w których uczestniczą). Zapewniamy, że wszystkie hasła znajdujące się w bazie były zaszyfrowane i sprawca nie uzyskał do nich dostępu.

Czy autor oświadczenia rzeczywiście kontaktował się z Państwem — jeśli tak, dlaczego nie podjęliście Państwo dialogu?

Sprawca skontaktował się z nami żądając wynagrodzenia za niepublikowanie wykradzionych danych pisząc między innymi: „Brak uiszczenia opłaty do dnia 27 czerwca 2013r. będzie skutkował upublicznieniem wszystkich wykradzionych danych. Jakakolwiek próba ostrzeżenia użytkowników o włamaniu skutkuje NATYCHMIASTOWYM upublicznieniem wszystkich wykradzionych danych”. Z szantażystą nie podjęliśmy dialogu z trzech przyczyn:

– nie dyskutujemy ze szantażystami,

– dzięki analizie logów i innych danych będących w naszym posiadaniu udało nam się uzyskać dane (łącznie z imieniem i nazwiskiem oraz adresem) prawdopodobnego sprawcy. Natychmiast podjęliśmy współpracę z Policją, przekazując wszytkie posiadane przez nas dane o potencjalnym sprawcy kradzieży. Wierzyliśmy, że dzięki tym informacjom uda się zabezpieczyć dane przed upłynięciem terminu szantażu.

– dla dobra śledztwa nie informowaliśmy Wydawców o incydencie od razu po jego stwierdzeniu.

W jaki sposób planujecie Państwo powiadomić klientów i jakie kroki zamierzacie podjąć aby zapobiec zagrożeniom wynikającym z publikacji bazy danych w internecie?

Informacja o włamaniu została rozesłana do wszystkich naszych Wydawców za pomocą maila, widzą ją wszyscy logujący się do panelu Novem, o sytuacji informujemy także na naszym profilu Facebook.

Natychmiast po stwierdzeniu nieautoryzowanego dostępu powiadomiliśmy naszego dostawcę hostingowego o nieprawidłowych ustawieniach firewall, co natychmiast zostało skorygowane.

Jak wcześniej zaznaczyliśmy, hasła Wydawców nie były i nie są dostępne w wyniku włamania, lecz mimo to, zgodnie ze standardami postępowania w takich sytuacjach, wszystkie hasła zostały zresetowana a nasi Wydawcy poproszeni zostali o ustawienie nowych haseł.

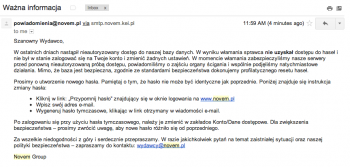

Novem informuje klientów o włamaniu

W międzyczasie, rzeczywiście na naszą skrzynkę spłynął e-mail kierowany do użytkowników Novem:

Kto za tym stoi, jak to zrobił i ile chciał?

Udało nam się także skontaktować z Marcinem Szczurkiem, dyrektorem technicznym Novem, który w rozmowie telefonicznej potwierdził, że zdanie “nie uzyskał dostępu do haseł” nie jest równoznaczne z “nie uzyskał dostępu do hashy haseł”. Marcin Szczurek wyjaśnił, iż taki dobór słów podyktowany został przekonaniem firmy Novem, iż większa część klientów to osoby nietechniczne, które nie zrozumieją co to znaczy jednokierunkowa funkcja skrótu.

Marcin Szczurek opowiedział także, jak doszło do włamania. Atakujący nie wykorzystali podatności SQL injection, a udało im się połączyć z bazą danych na serwerze Novem. Było to możliwe, ponieważ baza danych była wystawiona na publicznym interfejsie bez jakiegokolwiek whitelistowania adresów IP. Konfiguracja ta została narzucona przez typ usługi, z jakiej firma Novem korzysta w serwerownii KEI. Samo wystawienie panelu zarządzania bazą na świat, mimo że niezgodne ze sztuką i niebezpieczne, nie daje jeszcze dostępu do danych — trzeba znać login i hasło. Jak uzyskał je atakujący? Otóż wyszystko wskazuje na to, że w wyniku błędu programistycznego, na niektórych podstronach udało mu się zobaczyć nieprzechwycony wyjątek z komunikatem błędu, cytujący fragment kodu z loginem i hasłem do bazy.

Marcin Szczurek ujawnił także kwotę okupu — 10BTC, (ok. 4000 PLN)… Sprawą zajmuje się policja.

Jestem klientem Novem – co robić, jak żyć?

Jeśli korzystałeś w innymi miejscu w sieci z tego samego hasła co w Novem — zmień je natychmiast. Hashe haseł da się “złamać” i zapewne kwestią kilku godzin będzie odkodowanie haseł większości użytkowników Novem (por. wyciek hashy z LinkedIn i statystyka złamanych haseł).

Jestem programistą, jak ustrzec się tego typu dziur?

Powtórzymy to, co od dawna potwtarzamy na naszych szkoleniach z Atakowania i Ochrony Webaplikacji:

-

1. Wyłącz raportowanie o błędach na serwerach produkcyjnych (to zapobiegnie przypadkowemu ujawnieniu klientowi przeglądającemu twoją stronę hasła do bazy)

2. Wyłącz nasłuchiwanie bazy na publicznym interfejsie. Baza, zgodnie z zasadą minimalnych przywilejów, powinna być osiągalna jedynie w sieci prywatnej, a jeśli zachodzi potrzeba połączeń z internetu — zawhitelistuj adresy IP dozwolonych serwerów na firewallu.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

czyyli co… mieli liste klientow i baze pod CMS w tym samym systemie? niezle…

często błędy zwracane przez sql dostarczają ciekawych informacji (chociazby nazwe uzytkownika i w niektorych sytuacjach haslo). reportowanie bledow na wersji koncowej powinno byc zawsze wylaczone.

Dostęp do bazy powinien być zawsze, zgodnie z zasadą ograniczonego zaufania i minimalnych przywilejów, obcięty. Albo przeniesiony do sieci wewnętrznej i osiągalny po VPN albo ostatecznie whitelisting IP na FW.

Wyłączenie logów na serwerach produkcyjnych również zgodnie ze sztuką powinno być ustawione. Tu nie ma nawet o czym dyskutować, backend jak i front dał dupy, o!

Przepraszam, chodziło mi o dump jakichkolwiek błędów warstwy prezentacyjnej na www, logi oczywiście mogą pozostać, aczkolwiek dump loginu i hasła też bym wywalił

Nie rozumiem takiej polityki myślenia. Nie jestem haxior ani nie zajmuję się bezpieczeństwem w sieci ale takie rozumowanie dobija mnie.

Chcą po dobroci ? Mówią że coś nie gra ? To olewają , a potem pretensje :/

4k PLN okupu po dobroci. ;D

Po dobroci :-D pomyśl, dając mu te 10 BTC jaką masz pewność że koleś skasuje pliki? wierzysz w sumienie/honor człowieka który Cie okrada? daleko byś zajechał, na pewno :-)

Marcin Szczurek wyjaśnił, iż taki dobór słów podyktowany został przekonaniem firmy Novem, iż większa część klientów to osoby nietechniczne, które nie zrozumieją co to znaczy jednokierunkowa funkcja skrótu.

no kurwa chyba jakis zart … hashe w md5 , rozłoży słownikiem w godzine ze skutecznoscia 80% + bo wiekszosc ludzi daje idiotycznie proste hasła , i wiekszosc ma takie same na maila i w taki sposob bedzie mial dostep do wiekszoci maili z dumpa , ale chuj po co informowac ze hasła wyciekły , liczy sie image firmy …

A jaką masz pewność, że skróty haseł nie były posolone?

(Uprzedzając odpowiedzi: taką samą jak to, że były posolone. W

artykule nie ma na ten temat ani słowa).

Na screenie widac, iz posiada tez dostep do wszystkich plikow strony.

Zastanawiam sie czy mieli takie samo haslo do bazy i FTP?

“Zapewniamy, że wszystkie hasła znajdujące się w bazie były zaszyfrowane i sprawca nie uzyskał do nich dostępu.”

Jaki to problem rozszyfrować hasła w dzisiejszych czasach?

“Otóż wyszystko wskazuje na to, że w wyniku błędu programistycznego, na niektórych podstronach udało mu się zobaczyć nieprzechwycony wyjątek z komunikatem błędu, cytujący fragment kodu z loginem i hasłem do bazy.”

Haha, taki tam błąd “programistyczny”. Tak naprawdę z programowaniem to nie ma nic wspólnego – to zwykła głupota by wywalać błędy na stronie użytkownika. Takich rzeczy uczą w każdej książce o programowaniu, w każdym nawet podstawowym kursie.

Novem, wklejcie sobie do jakiegoś include.php (domysłam się, że hula na php4):

error_reporting(0);

error_reporting(0) ? … nie wyłącza się raportowania błędów a wyświetlanie błędów. Wyłączyć raportowanie i później nie mieć szans na znalezienie przyczyny dlaczego strona nie działa, bo nie ma logów błędów nie jest dobrym pomysłem.

Rzucanie wyjątkiem z loginem i hasłem do bazy to głupota na maksa, nawet podczas tworzenia oprogramowania nie potrzebujemy hasła w wyjątku …

@nikt0: true, w ten sposób ukryjemy błędy + dalej będą one trafiały do logów poza /public_html, ewentualnie możemy je przechwytywać w inny sposób niż rzucając błędem w użytkownika.

To są skutki zamknięcia PBM’u. Takich kwiatków będzie teraz więcej.

Masakra i żenada.

Mając w perspektywie ujawnienie danych WSZYSTKICH klientów i haseł (co za bezczelne kłamstwo w mailu), to 4000zł to jest nic za zachowanie reputacji firmy. I robiło tak wiele spółek, np. Netia.

Poza tym wersja o szantażu, to tylko wersja Novem’u, warto by dać się wypowiedzieć włamywaczowi, bo wydaje mi się, że po prostu go zlali po całości i się słusznie zdenerwował. Mówienie o namierzeniu sprawcy to kpina, Novem to nie prokuratura, żeby z IP robić dane osobowe.

Widzę że mamy tu experta, do zobaczenia w “dzień dobry tvn” :)

Do czego pijesz? Uważasz, że Novem ma swoisty PRISM i

dostęp do danych ISP czy kwestionujesz to, że 4000zł to mało, jak

na zachowanie twarzy firmy?

Hm, tylko nieudacznicy płacą “okupy”. Prawidzie kozaki

wpadają “porywaczom” na chatę razem z antyterrorką. Ty, Maćku,

pewnie byś wział kredyt i zapłacił 4k – “panowie hakierzy, tylko

nie bijcie, proszę, nie w twarz” :(((

Wpłynęły te dane, czy ujeli sprawcę?

Novem zaczął wysyłać e-maile o włamaniu.

“W ostatnich dniach nastąpił nieautoryzowany dostęp do naszej bazy danych. W wyniku włamania sprawca nie uzyskał dostępu do haseł i nie był w stanie zalogować się na Twoje konto i zmienić żadnych ustawień. W momencie włamania zabezpieczyliśmy nasze serwery przed ponowną nieautoryzowaną próbą dostępu, powiadomiliśmy o zajściu organy ścigania i wspólnie podjęliśmy natychmiastowe działania. Mimo, że baza jest bezpieczna, zgodnie ze standardami bezpieczeństwa dokonujemy profilatycznego resetu haseł.”

10BTC to tanio jak na skuteczny pentest:) pewnie programiści tej firmy tyle zarabiają… brutto. Ewolucja, także ta w internecie powoduje, że słabe ogniwa nie przedłużają gatunku.

Z maila ze sreenshoota:

“Pamiętaj o tym, że hasło nie może być identyczne jak poprzednie”

i trochę dalej:

“Dla zwiększenia bezpieczeństwa – prosimy zwrócić uwagę, aby nowe hasło różniło się od poprzedniego”

To jak w końcu?

Niestety moje dane też tam są. Jestem zawiedziony reakcją Novemu.

Dopiero po 7 dniach poinformowali mnie o włamaniu. Już dawno włamywacz mógł rozkodować hasło i włamać mi się na inne usługi, gdzie mam takie samo hasło. Oprócz tego ktoś ma dosłownie wszystkie moje dane.

Jestem zawiedziony i to bardzo takim podejściem tej nieprofesjonalnej firmy.

Nie ufaj nikomu, używaj różnych haseł, najlepszy sposób minimalizowania strat

Może jeszcze dopisze, że odbierając tego maila do Novemu czułem się jakby ktoś mnie j***nął w twarz. Nie to, że oszukuję, że hasła zostały wykradzione to jeszcze nie mówią, że wyciekły dane. Mówią tylko tyle, że był włam do bazy i że hasła nie wyciekły. Mówią, że baza już jest bezpieczna.

Dostawałem już maila od Hetznera i Dreamhostu o włamaniach. Zawsze było pro. Drugi raz ktoś coś hakuje w polskich firmach, z którymi współpracuje i drugi raz jest tuszowanie sprawy i brak wyjaśnień.

Ciekawe jak rozszyfrują moje unikalne hasło w kilka godzin.

To jakiś żart SQL wystawiony na publicznym interfejsie w bazie danych która powwina zostać tajna?

Nie tylko oni tak robią. Hosting w Netarcie też ma MySQL

wystawiony na publicznym adresie.

Wszystko dostępne w sieci, oryginalny list z pastebaya

także można obejrzeć

Jak można wyświetlać publicznie hasło do bazy danych????

Kurwa nawet prorocy o tym nie śnili.

Są ludzie którzy obracają milionami tego typu rekordów, niestety, poziom security IT w polsce jest żenujący.

jedyny art na niebezpieczniku, który blokowany jest przez

ad blocka. tak już pozostanie? ;P

Niestety linki już nie działają. Czy ktoś zdążył pobrać bazę?

http://pastebay.net/1243936

jeden na pewno działa, nie trzeba być geniuszem, żeby go znaleźć…

jak to fajnie być sklerotykiem :) za każdym razem generowałem nowe hasło, bo nie pamiętałem poprzedniego. całe szczęście – mojego MD5 nie ma w całym internecie :D

Link do putlockera jeszcze działa.

Powiem tak, masakra !!! Dla web developerów uświadamia powagę sytuacji, hmmm… To oni powinni być wdzięczni za to że ktoś wy testował ich system bezpieczeństwa, mają tak naprawdę szczęście i powinni być wdzięczni zapłacić i siedzieć cicho bo i tak zgarniają grube tysiące zł.

Inny by nic nie powiedział i odpowiednio do danych zadziałał zdecydowanie na szkodę firmy, a oni by nie wiedzieli o co biega :D:D

Muszę swoje bazy potestować :) i grubiej przysiąść do tematu, oby gościa nie znaleźli, szkoda … jak znajdą …..

Masakra ..!!!

Człowieku włamanie to włamanie. Jeśli byłby taki dobry zrobiłby to za free…

aksja, ktoz tam wie. Byc moze najpierw to zglaszal. juz tak

u nas jest ze czesto zglaszane bledy sa olewane, na ten przyklad

ostatnio osobiscie zglaszalem playowi kilka bledow, w tym bledy w

powiazanych uslugach wlasnie firmy novem, do dzis nikt z tym nic

nie zrobil procz odpowiedzi ze dziekuja i ze zostalo to przekazane

do odpowiedniego dzialu :) nawet pomijajac to ze jakby wysuplali

jakis drobny podarek to bylaby to kropla w morzu pewnie

Za darmo? Dobre sobie, jeszcze powinien im oddać swoje pieniądze, taki dobry powinien być? To nie XII wiek, albo płacisz, albo tracisz.

Jak sadzicie , moje dane tez tam wyciekly , wielkosc zarobku , haslo , dane moje, mail i wiele innych rzeczy , mozna rzadac odszkodowania ?

terminu d*pa nie można potraktować jako równoznaczny z odbyt. naprawdę rzetelna firma, aha oni są od reklam, tak?

Adamos: Została wykradziona cała baza danych więc dane każdego użytkownika NOVEM wraz z hasłem można teraz uznać za informację publiczną.

Szkoda że nie solili tych haseł… taka niby poważna firma a zabezpieczenie hasła samym md5 … właśnie swoje hasło złamałem. A jeszcze dostałem od nich maila a w nim i tu zacytuję “W wyniku włamania sprawca nie uzyskał dostępu do haseł i nie był w stanie zalogować się na Twoje konto i zmienić żadnych ustawień.” to jest wprowadzanie w błąd użytkownika…

A w którym pliku jest info o wysokości zarobków? Tez jestem w tej bazie więc skorzystam z opcji i poparzę kto ile zarabia, ale nie mogę tego dojść gdzie to jest. Wie ktoś?

https://www.facebook.com/keipl/posts/10151630308788463?comment_id=27587617&offset=0&total_comments=1¬if_t=share_comment

No a gdzie te zarobki wie ktoś?

I takie rzeczy się dzieją na kei??? a właśnie miałem tam brać serwer pod bazownię…