9/7/2014

Scott Ainslie złożył żądanie dostępu do informacji publicznej w sprawie operacji Aurora, czyli głośnego zmasowanego ataku komputerowego przeprowadzonego przez chińskich rządowych hackerów (a dokładnie komórkę działającą pod nazwą Elderwood) m.in. na Google, Adobe, RSA, Junipera i znanych wojskowych kontraktorów, m.in Lockheed Martin i Northrop Grumman. DHS, czyli amerykański odpowiednik naszego ABW, odpowiedział na to żądanie obszerną dokumentacją …ale dotyczącą innej opreracji Aurora ! Dzięki temu dowiedzieliśmy się o tajnym eksperymencie przeprowadzonym w Idaho National Laboratory w 2007 roku.

DHS odpowiada na wniosek

Wniosek o dostęp do informacji publicznej (tzw. FOIA) złożono 17 maja do kilku rządowych instytucji, m.in. FBI (odpowiedzieli, że nie mogą niczego znaleźć na ten temat), NSA (odpowiedzieli, że przyjęli żądanie, ale do tej pory nic nie odesłali) jak i DHS, który odpowiedział 3 lipca kompletem dokumentów na temat …innej niż wnioskowana operacji o nazwie Aurora, w której chodziło nie o atak Chińczyków na sieci komputerowe znanych amerykańskich firm, a o symulację ataku na systemy SCADA i krytyczną infrastrukturę USA.

Co zawierały dokumenty o nie tej Aurorze?

Większość z mylnie udostępnionych przez DHS danych to pochodzące z 2007 roku (przypomnijmy, że atak o który wnioskowano miał miejsce w 2010 roku) automatyczne raporty z oprogramowania o nazwie Control System Security Program. Co ciekawe, wszystko wskazuje na to, że eksperyment wcześniej miał kryptonim “Pandora”, ale uległ on zmianie na feralną “Aurorę”. Na czym dokładnie on polegał?

Eksperyment przeprowadzony przez amerykańskich badaczy (a nie chińskich hackerów) dotyczył zbadania odporności elektrowni na przyłączenie do sieci elektrycznej generatora pracującego niezgodnie z częstotliwością sieci. Czy też zauważacie zbieżność z tym, jak działał Stuxnet? To właśnie z tego eksperymentu zresztą ujawniono (jeszcze w 2007 roku) wideo:

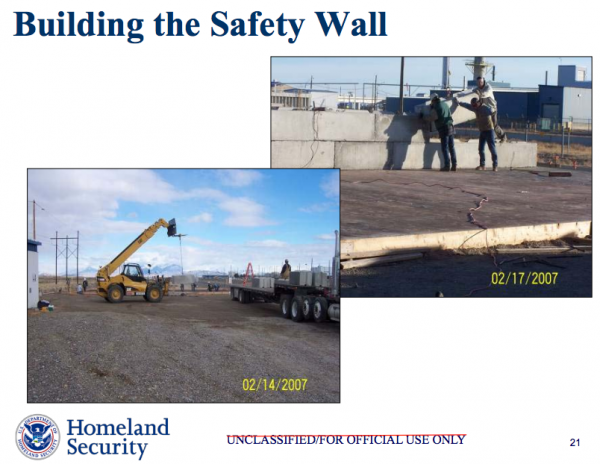

A w ujawnionych przez pomyłkę dokumentach znaleźć można całą fotorelację z tego, jak budowano, transportowano i konfigurowano ten generator do testów:

Inne ciekawostki z ujawnionych dokumentów:

- Eksperyment Aurora kosztował 2.8 miliona dolarów (str. 57)

- Na stronie 100 znajdują się zdjęcia testowanych obiektów

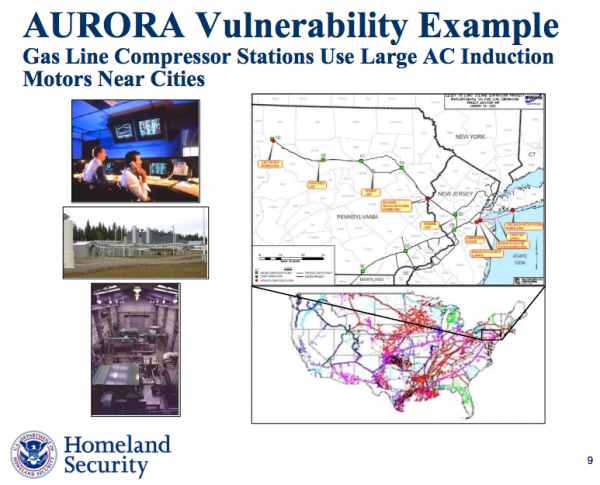

- Na stronie 70-71 jest opis przykładowych podatnych na atak lokalizacji

DHS milczy…

DHS nie odpowiedziało na pytania amerykańskich dziennikarzy dotyczące pomyłkowego udostępnienia informacji. Nie należy się jednak łudzić, że wśród ujawnionych danych są ściśle tajne materiały — przed ujawnieniem na pewno przeszły one szczegółową procedurę weryfikacji. Wpadka tak naprawdę polega na przypadkowym ujawnieniu opinii publicznej, że taki eksperyment w ogóle był prowadzony — bo pewnie nikomu nie przyszłoby do głowy, żeby o niego zapytać w ramach żądania dostępu do informacji publicznej…

Na koniec nasuwa się pytanie — czy DHS ma w ogóle jakieś informacje na temat operacji Aurora (ataków na sieci komputerowe korporacji, a nie systemy SCADA i infastrukturę krytyczną)? A jeśli tak, to czemu ich nie odnalazło i udostępniło?

Jak widać wpadki zdarzają się każdemu, jedni zostawiają walizkę z markerami na miejscu czynności operacyjnych, inni ujawniają opinii publicznej błędne dokumenty, pomimo bardzo szczegółowego wskazania o co chodzi w zapytaniu w sprawie dostępu do informacji publicznej… ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

wpadka albo celowe działanie, by dalej zatajać informacje

Nie jestem do końca przekonany że ABW to odpowiednik DHS, DHS to departament konsolidujący wszystkie służby, a ABW to kontrwywiad cywilny, większość jego funkcji pełni FBI. “The Federal Bureau of Investigation (FBI) is a governmental agency belonging to the United States Department of Justice that serves as both a federal criminal investigative body and an internal intelligence agency (counterintelligence). “

Jeden generator przyłączany do sieci może co najwyżej sam się zjarać. Niech Wam do wyobraźni przemówi fakt, że jeżeli automatyka rozruchu jednego bloku energetycznego dopuści do włączenia do sieci energetycznej generatora z przesunięciem fazowym nieakceptowanym przez sieć to nie dość, że taki generator eksploduje w skutek natychmiastowego zatrzymania (z obrotów rzędu kilku tysięcy na minutę) to zmasakruje również turbinę o innych urządzeniach nie wspominając. Wyobraźcie sobie rozpędzony stalowy wirnik z rdzeniem o średnicy ok. metra wirujący kilka kilo obrotów na minutę i nagle kilkadziesiąt ton ma się zatrzymać.

Swego czasu można było oglądać zdjęcia z Elektrowni Rybnik po fatalnym podłączeniu do sieci bloku energetycznego. Rozpierducha jak po nalocie bombowym.

Podłączenie genreatora nie spowoduje dla sieci żadnych konsekwencji bo ów generator zostanie w mgnieniu oka rozpieprzony.

Czy gdzieś w internecie są jeszcze dostępne zdjęcia z tego zdarzenia?

I słusznie, bo eksperyment nie polegał na “zbadaniu odporności elektrowni na przyłączenie do sieci elektrycznej generatora pracującego niezgodnie z częstotliwością sieci”, tylko na manipulowaniu bezpiecznikami w celu rozwalenia generatora. I tak można rozwalić każde duże urządzenie z rotorem, w tym wirówki, pompy itp.

Nie ma co… niezla wtopa…

Pozdrawiam.

Andrzej

DHS powinien teraz kupić książki za 2mln dolarów!!!

Tak jak DHS to nie do końca ABW, tak i FOIA to nie do końca dostęp do informacji publicznej w rozumieniu polskiej ustawy :-)

Z załączonego w odpowiedzi pdf-a wynika, że te 840 stron to zebrane razem wszystkie, już dostępne, o czym świadczą przekreślone klauzule poufności na niektórych stronach, skany dokumentów z ich elektronicznego repozytorium dokumentów, związane z hasłem AURORA. Dokumenty są z różnych lat: roku 2007, ale też 2010.

Ciekawostką jest system anonimizacji dokumentów. Ukryte są nazwiska urzędników, adresy i telefony urzędów, czyli coś co u nas nie podlega anonimizacji :-)

Skąd to pobrać?”

http://lmgtfy.com/?q=Scott+Ainslie+aurora

Jest link w artykule…

Widać że redaktorowi bliżej do abstrakcyjnej informatki niż do brudnych danych pomiarowych automatyki. Wirówki to nie to samo co generatory. Niby to i to się kręci, więc proste rozumowanie prowadzi do konkluzji. Między CRC32 i MD5 też nie ma różnicy.

tutaj całość https://www.muckrock.com/foi/united-states-of-america-10/operation-aurora-11765/#1212530-14f00304-documents

A czym to się różni od tego co opisywali w 2009?

https://www.youtube.com/watch?v=rTkXgqK1l9A

+1

Najwidoczniej eksperyment nie był wcale taki tajny ;-) Prawdę mówiąc, nie był tajny nie tylko w 2009, ale już w 2007 roku:

http://edition.cnn.com/2007/US/09/26/power.at.risk/

https://www.youtube.com/watch?v=fJyWngDco3g

– ktoś opublikował super mega tajne info!

– a myślicie że kto je tu wrzuca?

http://www.wired.com/2014/11/malware-art/#slide-id-1662017