1/8/2014

Jeden z naszych czytelników poinformował nas o podejrzanym e-mailu wysłanym do niego przez firmę Kaspersky, producenta antywirusa. W e-mailu firma twierdzi, że bank czytenika zlecił skanowanie telefonów klientów i właśnie m.in. na telefonie naszego czytelnika wykryto złośliwe oprogramowanie, które może go pozbawić gotówki. Rozwiązaniem jest zainstalowanie darmowej aplikacji antywirusowej dołączonej do e-maila.

Kaspersky ostrzega i zachęca do instalacji mobilnego antywirusa

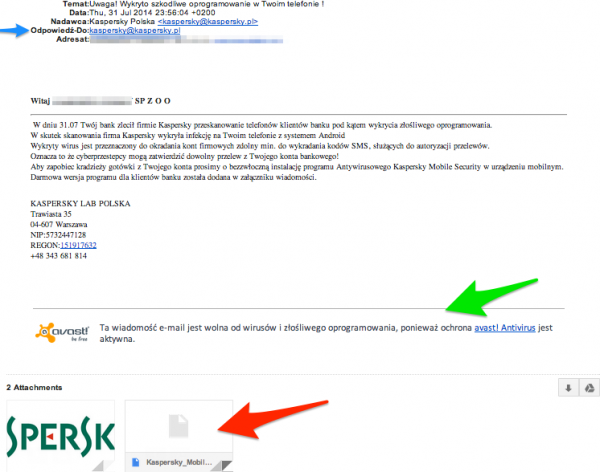

Oto jak wygląda e-mail:

From: kaspersky@kaspersky.pl

Subject: Uwaga! Wykryto szkodliwe oprogramowanie w Twoim telefonie !Witaj $NAZWA_FIRMY

W dniu 31.07 Twój bank zlecił firmie Kaspersky przeskanowanie telefonów klientów banku pod kątem wykrycia złośliwego oprogramowania.

W skutek skanowania firma Kaspersky wykryła infekcję na Twoim telefonie z systemem Android

Wykryty wirus jest przeznaczony do okradania kont firmowych zdolny min. do wykradania kodów SMS, służących do autoryzacji przelewów.

Oznacza to że cyberprzestepcy mogą zatwierdzić dowolny przelew z Twojego konta bankowego!

Aby zapobiec kradzieży gotówki z Twojego konta prosimy o bezzwłoczną instalację programu Antywirusowego Kaspersky Mobile Security w urządzeniu mobilnym.

Darmowa wersja programu dla klientów banku została dodana w załączniku wiadomości.KASPERSKY LAB POLSKA

Trawiasta 35

04-607 Warszawa

NIP:5732447128

REGON:151917632

+48 343 681 814Załącznik: Kaspersky_Mobile_Security.apk

Dlaczego uważamy, że jest dobrze przygotowany? Bo:

- Jest napisany bez błędów, poprawną polszczyzną, z polskimi literkami.

- Jest wysyłany na adresy firm (zapewne pobrane z jakiegoś katalogu) i treść e-maila również jest dopasowana do tego scenariusza — dotyczy konta firmowego

- Przestępcy nie wymieniają banku z nazwy, używają “Twój bank“, co zapewne każdy “w myślach” podmienia na rzeczywistą markę swojego banku, uwiarygadniając treść e-maila

- Przestępcy powołują się na realne ataki trojanów bankowych, o których banki często informują klientów — kolejne uwiarygodnienie scenariusza

- Atak wymierzony jest w użytkowników mobilnych i skrojony pod Androida, bo to najpopularniejszy system operacyjny, a pod iOS nie ma możliwości zaintalowania aplikacji “z załącznika”.

- GMail nie reaguje na “wirusa” w załączniku .APK

Dyskusyjne są natomiast poniższe kwestie:

- 1. Użycie nagłówka “Reply-to:” ustawionego na prawdziwy adres Kaspersky bardzo szybko poinformowało firmę o ataku, dzięki czemu może zareagować i informować swoich klientów zarówno na stronach internetowych …jak i — i to największy problem dla atakujących — stworzyć sygnatury wykrywające złośliwy załącznik, które dzięki współpracy firm antywirusowych (tak, oni wymieniają się sygnaturami) szybko trafią do innego oprogramowania antywirusowego — czyli koniec udanych ataków (nawet cytowany wyżej Avast zacznie ostrzegać o złośliwym załączniku).

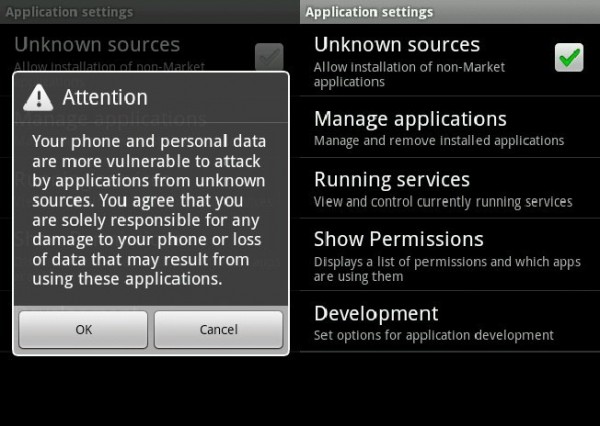

- 2. Umieszczenie załącznika w e-mailu z jednej strony podnosi konwersję (ofiara może jednym “tapnięciem” zainstalować złośliwy plik na swoim telefonie), ale z drugiej wymaga odpowiedniej konfiguracji Androida, tj. włączonej opcji instalacji oprogramowania “z niezaufanych źródeł“. Co prawda część długotrwałych użytkowników Androida w przeszłości pewnie i tak była już nie raz zmuszona do “rozluźnienia” tej opcji, chcąc zainstalować oprogramowanie spoza tzw. Marketu.

Ciekawe, czy atak byłby bardziej skuteczny, gdyby zamiast załącznika był link do Marketu? W końcu złośliwą aplikację może tam wrzucić każdy… Prędzej czy później aplikacja zostałaby pewnie skasowana — ale to chwilę trwa. Ciekawe czy dłużej niż aktualizacja baz sygnatur antywirusów lokalnych (por. pkt. 1).

Co ciekawe, do przesyłania aplikacji do użytkowników e-mailem zachęca oficjalna dokumentacja Androida.

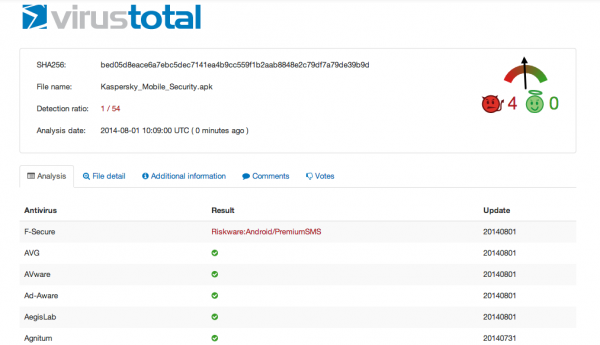

Co robi złośliwa aplikacja?

Analiza aplikacji jeszcze trwa, ale pierwsze wyniki wskazują na to, że aplikacja to trojan, który m.in. ma służyć do wykradania treści SMS (m.in. banki przesyłają je użytkownikom w ramach potwierdzenia transakcji, a serwisy społecznościowe traktują takie SMS-y jako dwuskładnikowe uwierzytelnienie). To sugeruje, że atakujący musi już posiadać dane do logowania do serwisu bankowego ofiary lub jego konta w którymś z serwisów społecznościowych — samym kodem jednorazowym nic nie zrobi…

Aplikacja pozwala także na wysyłanie SMS-ów (być może chodzi o zapisywanie ofiary na usługi Premium SMS) oraz prosi o uprawnienia dostępu do kamery i mikrofonu (por. Telefon szpieg, ukradkiem sfotografuje twój dom i pokaże go złodziejowi). Aplikacja próbuje połączyć się z http://winrar.nstrefa.pl/path/ — konto jest już na szczęście zablokowane.

Obecnie, na 54 antywirusy, tylko F-Secure wykrywa zagrożenie

Załącznik: Kaspersky_Mobile_Security.apk

MD5 6df6553b115d9ed837161a9e67146ecf

SHA1 489eb873944bccc66b33c3d7fe21c6ed9577cffd

ZipModifyDate2014:07:31 18:43:19

Lista wymaganych uprawnień:

android.permission.ACCESS_COARSE_LOCATION (coarse (network-based) location)

android.permission.ACCESS_WIFI_STATE (view Wi-Fi status)

android.permission.INTERNET (full Internet access)

android.permission.ACCESS_FINE_LOCATION (fine (GPS) location)

android.permission.SEND_SMS (send SMS messages)

android.permission.WRITE_SMS (edit SMS or MMS)

android.permission.ACCESS_NETWORK_STATE (view network status)

android.permission.WRITE_CALL_LOG (write (but not read) the user's contacts data.)

android.permission.READ_CALL_LOG (read the user's call log.)

com.android.browser.permission.READ_HISTORY_BOOKMARKS (read Browser's history and bookmarks)

android.permission.WRITE_EXTERNAL_STORAGE (modify/delete SD card contents)

android.permission.RECEIVE_SMS (receive SMS)

android.permission.WRITE_CONTACTS (write contact data)

android.permission.READ_EXTERNAL_STORAGE (read from external storage)

android.permission.RECEIVE_BOOT_COMPLETED (automatically start at boot)

android.permission.CALL_PHONE (directly call phone numbers)

android.permission.READ_PHONE_STATE (read phone state and identity)

android.permission.READ_SMS (read SMS or MMS)

android.permission.CAMERA (take pictures and videos)

android.permission.WAKE_LOCK (prevent phone from sleeping)

android.permission.RECORD_AUDIO (record audio)

android.permission.READ_CONTACTS (read contact data)

android.permission.GET_ACCOUNTS (discover known accounts)

Pierwszy dobry fake mail?

Podsumowując, to jeden z lepszych masowych spoof maili, jakie widzieliśmy. Ewidentnie stworzony przez Polaków, z dobrą socjotechniką pod spodem. Bardzo jesteśmy ciekawi wyników — może autorzy tego malware’u się nimi podzielą? Oczywiście anonimowo :-)

PS. Atak zdaje się nie być powiązany z ostatnią falą fałszywych faktur i potwierdzeń i żądań zapłaty.

PS2. Cert.pl doszukał się powiązań pomiędzy tym atakiem a atakami związanymi z VBKlipem.

Dane z .apk przesyłane były na winrar.ddns.pl, które stało na 87.204.122.70, które jest zhakowanym systemem, z którego serwowany był wcześniej vbklip

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

W czwartej linijce przez “że” powinien być przecinek.

W piątej linijce słowo “Antywirusowego” powinno być napisane z małej litery.

Prawda, nie jest to wiadomość bez błędów. Np. zamiast “W skutek” powinno być “Wskutek”. Interpunkcja praktycznie nie istnieje – od braku przecinków w zdaniach, przez źle zapisany skrót m.in. (jest: min.) po brak kropki na końcu zdania.

Małą literą, a nie z małej litery jak już tak się czepiamy.

Przecież nie piszę e-maila od Kasperskiego. :)

Błędy są, ale widać je dopiero przy analizie tekstu. A 90% takich fake maili razi błędami, które widać na pierwszy rzut oka.

Ja bym jeszcze zmienił reply-to na coś w rodzaju no-reply@kaspersky.pl i dopisał na końcu “Wiadomość została wygenerowana automatycznie, prosimy na nią nie odpowiadać”.

Ja ze swej strony do listy dyskusyjnej, odnośnie prawdziwości e-maila dopisał bym. Co to za producent programu antywirusowego, który korzysta z konkurencyjnego? o.O

Dwa w jaki sposób przeskanowali telefon zdalnie? A jeśli nawet to mogli usunąć to co wykryli :)

Przecież wyraźnie jest napisane że Avat dokleił się w stopce po przeskanowaniu maila na komputerze osoby która to odebrała.

Zaraz, zaraz, a to nie jest tak, że Avast dokleja stopkę do *wysyłanych* e-maili? :) To by sugerowało, że w Kasperskim używają konkurencyjnego rozwiązania, czyli strzał w stopę, a nie dodatkowe uwiarygodnienie.

W darmowej wersji Avasta dokleja do wysyłanych maili

Zgodnie z tym filmikiem:

https://www.youtube.com/watch?v=47_mdeOGkwk

Dodaje i do odebranych i wysłanych.

Z avasta nie da się korzystać – to “antywirus” do posiadania :D

Owa stopka Avasta, kojarzy mi się jedynie z pewnym spamerem, abonentem vectry, rozsylającym spam z domen pocztaXXXXX.pl (za X jakieś cyferki).

Na szczęście wszystkie spamowe czy marketingowe maile zaczynające się od “Witaj …. ” działają na mnie jak płachta na byka. Po za tym dziwne jest ,że bank zleca firmie trzeciej skanowanie czyjegoś telefonu. Jeśli wiadomość była by oryginałem, jako przeciętny Kowalski, byłbym tym faktem bardziej zirytowany niż chyba samym wirusem.

Dopóki nie sprawdziłem ,to polski adres Kaspersky brzmiał dla mnie podejrzanie (ul Trawiasta)

Pomijając kwestię literówek…

Wykryli złośliwe oprogramowanie na moim smartfonie? Hm… zaraz… przecież nie dałem im do skanowania mojego tel – spryciarze :) Na pewno pracują dla FBI/CIA/KGB… lub jakiejś restauracji :)

Mogli je wykryć po specyfice ruchu wysyłanego do webserwera banku.

To prawda, miałem bardziej na myśli pierwszą myśl, jaka przyjdzie do głowy przeciętnemu użytkownikowi; przypuszczam że nie posiadając wiedzy, mógłbym:

1. Faktycznie zainstalować “antywirusa, w końcu darmowy, fajnie”

2. Zignorować (“e, z banku, pewno* znowu reklama”)

3. Uznać, że coś nie gra i mnie szpiegują

Ad3: Kontakt do banku z pretensją, jakim prawem zaglądają do mojego telefonu. I tutaj jest ten, w moim odczuciu, delikatny błąd atakującego. Gdyby napisał “wykryliśmy niepokojący ruch wskazujący na możliwe, niepożądane działanie oprogramowanie mallware” (oczywiście ładnymi słowami), uważam że wyeliminowaliby “ryzyko”, że klient zadzwoni do banku z pretensją – to w konsekwencji szybko zaalarmuje bank i plan opanowania świata szlag trafi :)

Aczkolwiek zgadzam się, że niezła próba.

*błąd zamierzony :)

X3nium – oni chyba nie polują na ludzi którzy potrafią sprawdzić czy wiadomość jest prawdziwa (nawet przypadkiem), im mniej rozgarnięta ofiara tym dla nich lepiej

No bez przesady – to jest dalekie od poprawnej polszczyzny. Byk za bykiem – interpunkcji tutaj właściwie nie ma, do tego kwiatki typu “W skutek” + parę literówek.

Co do celu ataku, to wcale nie musi nim być wykradanie danych bankowych (rozumiem skrót myślowy, który zrobiliście, bo treść maila dotyczyła banku, ale to nie znaczy, że atak też musi go dotyczyć – ktoś mógł po prostu uznać to za dobry sposób skłaniający pracowników firm do instalacji trojana ), tylko np. pozyskiwanie informacji, którymi pracownicy firm wymieniają się przez sms-y.

Nie kłuje w oczy szpikulcem do lodu – po informatycznowatemu jest poprawa polszczyzna.

Ktoś, kto stoi za tymi atakami nie posiada jakichkolwiek umiejętności programistycznych.

Po raz kolejny mamy do czynienia z gotowcem (AndroRat).

Wszystkie ostatnie ataki na polskich internautów to dzieło jednej i tej samej osoby.

W końcu są wakacje, dzieci mogą poszaleć.

Maile zaczynające się od “Witam/Witaj” należy kasować bez czytania treści :)

” Witamy,

Przesyłamy e-fakturę za usługi mobilne w Orange. ”

Serio? Mam usuwać moje faktury z orange i najlepiej jeszcze ich nie płacić(miło by było)?

Nie chodzi o to, żeby wywalać maile zaczynające się od “witam”. Z orange spodziewam się faktury co miesiąc i zawsze sprawdzam czy to faktycznie mail od orange. Oczywiście jesli maila się nie spodziewam a dostaje, co się zdarza rzadko, to też nie czytam i od razu usuwam. Ale można dostawać sensowne maile o treści “witam”. Wystarczy MYŚLEĆ i nie otwierać wszystkiego co przychodzi na skrzynkę…

T-mobile dodało ostrzeżenie:

http://i.gyazo.com/60867d58796a8c8ede8cb75ab8ed699d.png

Jeżeli masz windowsa to skorzystaj z narzędzia wycinania i imgura. Po co instalować jakieś śmiecioprogramy.

Greenshot najlepszy :D

To było oszustwo?

“Jest napisany bez błędów, poprawną polszczyzną” – “W dniu 31.07”, a tu błąd w pierwszych dwóch wyrazach. Dalej nie czytałem.

A jak niby jest poprawnie? “Dnia 31.07”? “Trzydziestego pierwszego lipca”?

A nie lepiej było by wysłać zespoofowany sms od Operatora z linkiem do pobrania “Aplikacji Antywirusowej”?

SMS spoofing kosztuje,najtaniej zrobisz to za 6gr/sms, a email nie.

no chyba, że wysyłasz to na tony lub masz wejścia.

dobra robota, w porownaniu do tej calej amatorszczyzny wczesniejszej.

DO AUTORA ATAKU: prześlij proszę anonimowo do niebezpiecznika jakies statystyki skutecznosci tego ataku lub jakies ciekawe z punktu security dodatkowe informacje.

[…] te stają się coraz bardziej dopracowane, dlatego powinniście, drogie firmy, bardzo uważnie konstruować każdą oficjalną wiadomość […]

Moim zdaniem email na pierwszy rzut oka można dostrzec, że email jest ręcznie pisany i podejrzany, a po układzie tekstu można wywnioskować, że robiła to pierwsza lepsza osoba.

Moim zdaniem email na pierwszy rzut oka można dostrzec, że jest ręcznie pisany i podejrzany, a po układzie tekstu można wywnioskować, że robiła to pierwsza lepsza osoba.

Hmmm… Mimo cech, które wymieniliście ja nie nazwałbym tego najlepszym fake mailem. Nie jest to w ogóle zachęcające. Piszą o “Twoim banku” co jest strasznie słabe. Ja odebrałem kiedyś telefon od “mojego banku” i od razu zwróciło to moją uwagę. O wiele lepsze są moim zdaniem maile sugerujące, że masz jakąś kasę do odebrania czy coś. O ile wykonanie ok to sam temat maila taki sobie.

PS Co oni zrobili, że adres nadawcy to “kaspersky@kaspersky.pl” ?

Macie tutaj e-mail do własnej dyspozycji ”cyrian.glogowski@spoko.pl”