26/2/2015

W ciągu 2 ostatnich tygodni zgłosiło się do nas 5 firm i 3 prywatne osoby. Wszyscy zostali okradzeni podczas wykonywania przelewu internetowego. Łączna kwota strat przekracza 1 000 000 złotych. Na podstawie tych incydentów przygotowaliśmy kilka rad, zarówno dla Was (osób prywatnych) jak i księgowych w Waszych firmach. Uprzejma prośba o to, abyście przesłali im ten artykuł…

Ten atak ciężko jest wykryć

Zapewne już wiele razy słyszeliście o tym jak kilka znanych firm lub instytucji przelało setki tysięcy złotych na złe rachunki bankowe. Praktycznie zawsze wina wynika z 2 powodów (i _tylko_ te rozważamy w tym artykule):

- zainfekowany komputer

- brak czujności osoby zlecającej przelew online

Przekręt polega na tym, że zainfekowanie komputera złośliwym oprogramowaniem prowadzi z reguły do podmiany numeru rachunku bankowego, na który ofiara chce wykonać przelew. Przestępcy robią to na 2 sposoby:

- Podmiana numeru rachunku w systemowym schowku, kiedy ktoś kopiuje numer konta bankowego z faktury w PDF i wkleja go do pola w formularzu banku. Złośliwe oprogramowanie podmienia kopiowany do schowka (przez CTRL+C) numer rachunku na inny, a więc do interfejsu bankowości internetowej ofiara wkleja inny numer rachunku niż pierwotnie chciała. Niestety mało kto porównuje numery rachunków przed skopiowaniem i po wklejeniu…

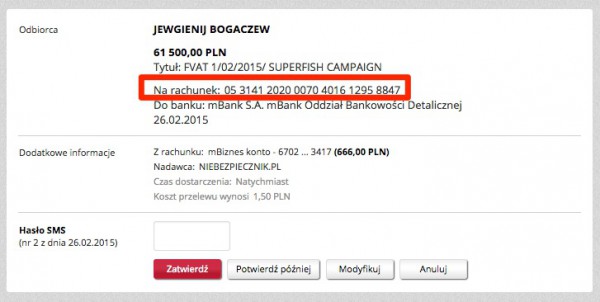

- Podmiana numeru w ostatnim kroku potwierdzenia przelewu — ofiara na ekranie podsumowania przelewu widzi poprawny numer konta (!!!) odbiorcy przelewu, ten na który chce zlecić przelew, ale tak naprawdę, przelew wcale nie jest zlecany na ten numer rachunku, który jest widoczny. Złośliwe oprogramowanie “w tle” podmienia widoczny numer, na numer rachunku “słupa”, kontrolowany przez przestępców.

Zdjęcie 1. Przykładowa transakcja przelewu online. Problem może dotyczyć każdego banku. Numer rachunku zaznaczony na czerwono nie jest tym, na który dotrze przelew.

Co ciekawe, przestępcy nie dopracowali jednak jednej rzeczy — o ile podmieniają numery w widoku historii transakcji, to nie robią tego podczas generowania potwierdzenia przelewu w PDF. Pewnie dlatego, że to dodatkowy kod, no i przede wszystkim możliwość wygenerowania potwierdzenia przelewu oznacza, że atak już się udał, bo pieniądze są już na koncie słupa i nie da się ich “cofnąć”.

No ale przecież przelew trzeba potwierdzić kodem!

W większości banków przelewy potwierdza się specjalnym kodem. Ten może być wygenerowany w specjalnym urządzeniu — tokenie albo dostarczony SMS-em. I w właśnie w SMS-ie jedyny nasz ratunek! Bo to, że mamy zainfekowany komputer niekoniecznie oznacza, że mamy także zainfekowany telefon. Krótko mówiąc, w treści SMS-a pojawi się FAKTYCZNY numer rachunku i FAKTYCZNA kwota przelewu, bo skoro przestępca nie kontroluje naszego telefonu, to nie jest w stanie podmienić treści SMS-a.

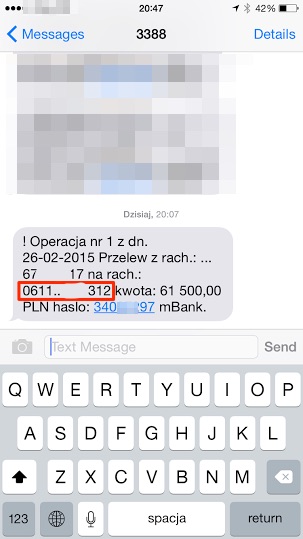

Ludzie jednak nie czytają całej treści SMS-a! Przyzwyczaili się, że jest w nim kod, który trzeba przepisać. Wiedzą że kod, którego potrzebują jest na końcu wiadomości, więc łatwo go lokalizują (a ponieważ często jest liczbowy, oprogramowanie telefonu dodatkowo go “wyróżnia” myśląc, że to numer telefonu). Rutyna. Po zlokalizowaniu kodu ludzi szybciutko, bez namysłu wpisują go w odpowiednie pole w formularzu przelewu online. To OGROMNY BŁĄD. Należy koniecznie sprawdzić numer rachunku w SMS-ie i porównać z tym wyświetlanym na ekranie komputera.

Zdjecie 2. Kod SMS zawierający parametry potwierdzanej transakcji. Zwróć uwagę, że rachunek docelowy jest inny niż ten, który był widoczny na Zdjeciu 1. prezentującym widok ekranu potwierdzenia transakcji. Kwota jednak nie została podmieniona.

Porównywanie samej kwoty (jak robi kilka znanych nam osób — bo w końcu to kwota jest dla nich najważniejsza) niczego nie da. Przestępcy wiedzą, że niektórzy porównują tylko kwotę i często właśnie dlatego w ogóle jej nie zmieniają. Zwróć na to uwagę na powyższym Zdjęciu 2 — numery rachunku są podmienione (w stosunku do Zdjęcia 1), ale kwota już nie.

Dlaczego SMS-jest lepszy niż (większość) tokenów?

Niestety, wszystkie firmy i osoby, które zgłosiły się do nas w ciągu ostatnich 2 tygodni przelewy potwierdzały kodem z tokena, a nie kodem z SMS-a. I w tym po części upatrujemy tak duży sukces przestępców. Token bowiem, w przeciwieństwie do SMS-a, nie jest w stanie przekazać klientowi banku informacji odnośnie operacji, którą klient faktycznie potwierdza (brak informacji o kwocie i numerze rachunku docelowego).

Oczywiście token pomimo tej ogromnej wady, ma swoje zalety.

- Jako “głupie” urządzenie, nie można go niczym zainfekować. A na smartphony niektórzy przestępcy mają swoje sposoby (por. mobilny ZeuS straszy polskie banki ING i mBank).

- Jako, że kody nie są przesyłane przez sieć GSM, a generowane wprost na urządzeniu, nie można ich podsłuchać. A SMS-y podsłuchiwać można.

Długo nad tymi “zaletami i wadami” tokenów myśleliśmy i zestawialiśmy je z “zaletami i wadami” smartphonów i rozważaliśmy w najpopularniejszym scenariuszu ataku jaki najczęściej widzimy wśród naszych klientów …i doszliśmy do wniosku, że w przypadku naszych klientów firmowych, hasła SMS-owe są bardziej bezpieczne od tokenów (poszkodowani nie używali tokenów challenge-response bazujących na cyfrach z rachunku docelowego).

Dzięki potwierdzaniu przelewów przez hasła z SMS-ów jasno widać, co księgowa potwierdza, a telefonu wcale nie da się tak łatwo zainfekować — pod jednym warunkiem — księgowa używa go tylko do odbierania SMS-ów z banku, czyli nie instaluje na nim Angry Birdsów i nie bierze do domu i nie daje pobawić się swoim dzieciom.

Ryzyka przechwycenia SMS-a nie uwzględniamy, bo doszliśmy do wniosku, że prawdopodobieństwo odpalenia w okolicy księgowej IMSI Catchera (urządzenie do przechwytywania SMS-ów) jest stosunkowo małe i jednak częściej komputery księgowych infekują się złośliwym oprogramowaniem (a tu jedyną radą jest SMS z kodem, co pozwala wychwycić lewy przelew i udaremnić kradzież) niż księgowe stają się obiektem zainteresowania służb posługujących się IMSI Catcherami. Zresztą służby przecież nie okradają ludzi ;)

6 rad, jak bezpiecznie wykonywać przelewy

Podsumowując nasze analizy i dywagacje, oto skrótowa lista rad — zastosowanie się do nich pozwoli podnieść bezpieczeństwo operacji realizowania przelewu:

1. Z rezerwą podchodź do ekranu potwierdzenia przelewu wyświetlanego przez twój bank. Jeśli masz zainfekowany komputer, numery rachunków które są na nim prezentowane nie mają żadnego znaczenia, ponieważ mogą być “po cichu” podmienione, co oznacza, że gotówka pójdzie na inne konto.

2. Zrezygnuj z tokenów na rzecz haseł wysyłanych SMS-em. SMS-y z hasłami zawierają parametry potwierdzanej transakcji (numery rachunków i kwotę) — nie dotyczy niektórych tokenów challenge-response, które wymagają podania fragmentu numeru rachunku docelowego.

3. MUSISZ KONIECZNIE PORÓWNYWAĆ TE NUMERY Z TYM CO WIDZISZ NA EKRANIE KOMPUTERA a dodatkowo porównaj je z rachunkiem z faktury. To twoja jedyna szansa na wykrycie oszustwa i udaremnienie kradzieży.

4. Do odbierania bankowych SMS-ów wyznacz dedykowany telefon. Nie smartphone — telefon. Stara nokia sprawdzi się idealnie — im “głupszy” (starszy) telefon, tym lepiej, bo ciężej go zainfekować.

5. Nie dotykaj telefonu poza odczytywaniem SMS-ów. NIGDY nie instaluj na nim żadnych certyfikatów, aplikacji i najlepiej w ogóle nie zmieniaj jego ustawień.

6. Dla zwiększenia bezpieczeństwa, rozważ kupno taniego komputera dedykowanego TYLKO I WYŁĄCZNIE do wykonywania przelewów. (wystarczy Raspberry Pi 2 za 185 PLN — można na nim postawić Linuksa z przeglądarką). Nie korzystaj z tego komputera do przeglądania Facebooka, odbierania maili, czy grania w pasjansa.

Wydatek 185 PLN na dedykowany komputer i 30PLN na stary telefon to bardzo niska kwota za “spokój ducha” związany z tym, że faktury za kilkadziesiąt tysięcy dotrą na odpowiednie konta. Nasi klienci stracili łącznie ponad milion złotych. Każdy z nich teraz żałuje, że nie zastosował się wcześniej do 6 rad wypisanych powyżej. Ucz się na ich, a nie swoich błędach…

Jeśli chciałbyś uświadomić swoich pracowników pod kątem zagrożeń jakie czyhają na nich podczas pracy przed komputerem podpiętym do internetu, to zaproś nas do swojej firmy — przyjedziemy i wygłosimy 1 z 8 prelekcji, w która w widowiskowy sposób pokaże na co narażeni są pracownicy polskich firm (odtworzymy ataki na żywo) i oczywiście na koniec przekażemy zestaw praktycznych porad (i darmowego oprogramowania), których stosowanie znacząco zminimalizuje ryzyko bycia ofiarą internetowych przestępców.

Jeśli tę samą wiedzę chciałbyś przyjąć jako osoba prywatna, to zapraszamy na nasz wykład otwarty pt. Jak nie dać się zhackować?. Regularnie odwiedzamy największe miasta w Polsce. Niebawem będziemy w Krakowie, Warszawie, Trójmieście i Wrocławiu. Z Wykładu dowiesz się jak poprawnie zabezpieczyć swoje dane przed hackerami i jak bezpiecznie używać internetu do 💶 bankowości oraz 🛍zakupów online. Pokażemy Ci najpopularniejsze ataki, jakie czyhają na Polaków i nauczymy Cię jak się przed nimi ochronić. Wiedzę przekazujemy z humorem i językiem zrozumiałym dla każdego. Dlatego dajcie o nim znać także swoim rodzicom i nietechnicznym znajomym! Każdy powinien wiedzieć jak bezpiecznie korzystać z internetu na komputerze i smartfonie oraz jak chronić swoje dane w cyfrowym świecie. Aby się zarejestrować i przeczytać opinie tych, którzy już byli na tym wykładzie, kliknij tutaj.

W kolejnym artykule opiszemy co robić, jak już “mleko się rozlało”… Opcji nie ma zbyt wielu, ale w panice wywołanej stratą dużej kwoty, można sobie bardzo zaszkodzić, podejmując nieroztropne decyzje. Stay tuned!

PS. No to teraz już wiecie, czemu tak mało artykułów pojawiało się na Niebezpieczniku w ostatnich dniach ;-)

PPS. Prześlij proszę ten artykuł do znajomych księgowych, może dzięki temu uratujesz ich środki na koncie?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

I jeszcze rada nr 7)

Sprawdź, czy certyfikat SSL został wystawiony na bank, a nie jakieś proxy instalujące się razem z laptopowym bloatware.

To nie ma znaczenia w przypadku, gdy na Twoim komputerze jest złośliwe oprogramowanie. Certyfikat będziesz mieć prawilny. (I dlatego tej rady nie ma. W ogóle poleganie na “kłódeczce” to miejscami takie małe nieporozumienie w dzisiejszych czasach ;)

Ale ma znaczenie, kiedy ktoś ma laptopa Znanej Firmy, na którym nie ma złośliwego oprogramowania (poza tym od proxy), robi przelew bankowy, a po drodze ktoś inny uskutecznia MITM :)

@Piotr Konieczny

“W ogóle poleganie na “kłódeczce” to miejscami takie małe nieporozumienie w dzisiejszych czasach ;)”

Niekoniecznie. Jeśli bank udzielił nam szczegółowych informacji o wydawcy certyfikatu i wiemy jakie są szczegóły techniczne dot. szyfrowania przez nasz bank to sprawdzenie “kłódeczki” ma jak najbardziej sens.

Na komputerze zainfekowanym malwarem (a tego dotyczy artykuł) niestety to się nie sprawdzi, bo certyfikat będzie OK ;-)

A co w przypadku np. kiedy certyfikat ssl jest podmieniony przez program antywirusowy powiedzmy Bitdefendera, który zastępuje certyfikaty własnymi. Nie jest to przecież certyfikat banku

W pkt.3 radzicie porownywac nr konta (ktore jest podmieniany) z wiadomoscia sms? Bedzie przeciez zgodny…. Jedyna szansa przestaje nia byc…

Myślisz, że numer na papierowej fakturze też dadzą radę podmienić?;)

Jak widać, niektórych nawet tak prosta instrukcja przerosła… ;]

@Marcin, nie masz racji. Numer rachunku w SMS jest tym, na który faktycznie idzie przelew, czyli to jest rachunek podstawiony przez przestępcę, różny od tego, który jest na ekranie komputera.

@Piotr: wpisz w google “podmieniali rachunki” to się przekonasz, że to już było. Złodzieje wyciągali rachunki ze skrzynek, skanowali, podmieniali numer rachunki, drukowali i dostarczali spowrotem do skrzynek.

Służę linkiem w sprawie wrzutek fałszywych papierowych faktur do skrzynek na listy ;) https://niebezpiecznik.pl/post/nie-oplacaj-rachunkow-wyjetych-ze-skrzynki-na-listy/

Czy zamiast specjalnego komputera, tworzonego do wykonywania przelewu nie prościej użyć po prostu maszyny wirtualnej? W większości przypadków da się ją skonfigurować tak by działała jako osobny komputer (w trybie pełnej izolacji, z własnych schowkiem itp), można nawet podłączyć osobną kartę sieciową na USB, tak, że utrzymuje osobne połączenie z routerem. W takim przypadku nawet jeśli główny komputer został zainfekowany, to wirtualny pozostanie “czysty” i wirusy nie będą mogły się na nim rozprzestrzeniać. A koszty są wtedy niemal zerowe, bo np. VirtualBoxa można do celów prywatnych wykorzystywać bez opłat, a nie ma najmniejszego problemu by wgrać w nim bezpłatnego Linuxa.

Naszym zdaniem nie. Zwłaszcza w scenariuszu z “typową księgową”. Ona ma mieć wyraźną separację, a nie męczyć się ze zrozumieniem koncepcji “wirtualnej maszyny”. Zresztą jak Ci ktoś trzaśnie hosta, to nie możesz w pełni zaufać hipervisorowi, prawda? :>

Live USB będzie chyba też ok.

http://bartlomiej.syryjczyk.name/blog/2011/10/prawie-jak-qubes-os/

Cubes OS i dedykowany VM do operacji bankowych. Tam hypervisora trudno zainfekować. Ale pewnie ze świecą szukać księgowych (i w ogóle userów) potrafiących korzystać z separacji w Cubes :)

Jeszcze lepszy będzie Live CD (read-only).

Zgadza się, że LiveCD będzie lepszy bo z założenia CD jest tylko do odczytu. Ale coraz częściej komputery nie mają czytników

virtualka nie jest dobrym rozwiazaniem. Zdalna tym bardziej, chyba terminalem bedzie znowu jakas dedykowana maszyna. Tylko mi nie mowcie o rPI i jaki to będzie tani terminal, bo trzeba dodać koszt monitora, kabli, itp itd. Livecd nie jest najbezpieczniejsze, chyba ze nasz komputer posiada tpm, bo taką płytę po prostu łatwo podmienić.

Ja posiadam dodatkowy komputer do … rozliczania podatków. Dodatkowo mój router umożliwia mi stworzenie 2 sieci. Osobnej stacji do kont bankowych nie posiadam. w mBank podawana jest część numeru konta zarówno mojego jak i odbiorcy. Z kolei w drugim banku tranzakcie potwierdzam urządzeniem “TAN Optimus comfort”. Dane potrzebne do wygenerowania kodu uwierzytelniającego przekazywane są za pomocą monitora. Potrzebna też jest włożona karta bankowa. Na wyświetlaczu pokazuje się miedzy innymi kwota i konto.

Masz rację, ale można wykorzystać Live USB z pendrive’a z blokadą zapisu albo z “dużej” karty SD, bo każda ma blokadę zapisu.

dobry antivirus to podstawa (np. Kaspersky z wielkm poziomami za bezpieczen, szczegolnie dla operacji wykonywanych na stronach bankow). Darmowy avast czasami nie wystarcza…

To teraz Cię zaskoczę. 2 okradzionych klientów miało najnowszego “znanego” antywirusa. Niczego nie wykrył w dniu “ataku”. Należy pamiętać, że antywirusy są dobre do “znanych od dawna, masowych zagrożeń” i w ogóle nie sprawdzają się w przypadku mniejszych kampanii lub ukierunkowanych ataków. Popatrz jak łatwo ominąć antywirusa -> https://niebezpiecznik.pl/post/veil-czyli-jak-zaciemnic-kod-zlosliwego-oprogramowania-aby-nie-wykryl-go-antywirus/

I dlatego nie używam na Windowsie antywirusa – tylko defendera czy MS Essentials w 8, co jest domyślnie. Używam głównie zdrowego rozsądku :)

Kiedyś przepakowałem binarkę jednego z najpopularniejszych trojanów przy pomocy UPX z nietypowym stopniem kompresji – dziękuję, dobranoc, antywirus nie zareagował i trojana dało się spokojnie odpalić. Praktycznie żadnej wiedzy to nie wymagało. Aczkolwiek było to dawno temu i może w tej kwestii się coś poprawiło.

Kiedyś znajomy miał infekcję mimo antywirusa z aktualną bazą – wykradło mu z Total Commandera hasła do kont FTP i zainfekowało strony jego klientów. Sygnatury wirusa dotarły do antywirusa dopiero kilka godzin później. Robal wszedł przez nieaktualnego Adobe Readera.

Mam zasadę – nigdy nie logować się do banku przez system Windows. Jestem również fanem małego malinowego komputerka i jego druga wersja jest na tyle silna by komfortowo obsłużyć stronę banku z którego korzystam. Więc gdy mam akurat taką możliwość to do banku loguję się przez niego. Chyba mogę spać spokojnie.

Bardzo, bardzo, bardzo dobry artykuł, taki ot dla zwyczajnych ludzi. Niestety taka jest prawda , że taka Pani Jadzia nie ma bladego pojęcia że można tak “poczarować” z tym komputerem.

Piotrze idea z najtańszym Raspberry PI jest genialna. Nie przyszłaby mi do głowy, a szczerze powiedziawszy – której firmy na to nie stać?

Ja to nawet śmiem twierdzić, że w całości wymyślony, ale w bardzo dobrej wierze :)

Czy wystarczy postawić sobie linuksa jako drugi system i na nim odbierać pocztę i przelewać kapustę? Pytam się, bo jak na razie żyję w (nie)świadomości, że na linuksie żadne złośliwe oprogramowanie mi nie grozi.

Tak nam wykładowca 10 lat temu tłumaczył – do bankowości wyłącznie LiveCD – na płytce nic złośliwego się nie doinstaluje. jak widać podejście nadal słuszne, choć niewygodne.

Tylko przelewać kapustę. Poczty już lepiej nie odbierać.

@lolek

Alternatywa LiveCD może być nośnik USB zabezpieczony przed zapisem. Pendrive zwykle takowego nie mają, ale karty SD mają przełącznik blokujący zapis. Co do maili można odbierać w przeglądarce ozywając LiveCD, czy raczej LiveUSB.

Czy w takim razie najlepszym, bo w miarę szybkim i chyba skutecznym (?) wyjściem nie jest po prostu używanie maszyny wirtualnej na swoim komputerze?

Zakładając, że nie masz rozruchu zarażonego bootkitem, bo wówczas cały hypervisor jest naruszony i każda wirtualka będzie startować kontrolowana przez szkodnika :)

Jest, ale księgowa musi umieć ją obsługiwać a ponadto komputer gospodarz musi być mocny (jak dla mnie minimum to 8 GB RAM), podczas gdy księgowe miewają słabsze i tym samym tańsze komputery wystarczające do zadań biurowych (nawet bywają poleasingowe na Allegro, są tez tanie all in one). Jeśli nie umie to lepiej niech zleca przelewy w oddziale.

Na stronie Millennium gdy wkleja się ze schowka numer konta w formularzu to jest to wykrywane i pokazuje się stosowny komunikat, żeby się upewnić czy numer jest właściwy.

Można dorzucić jeszcze jedną radę, stosuj dedykowanego smartfona do przelewów z zainstalowaną aplikacją bankową ;)

Rada dotycząca dedykowanego telefonu (celowo nie smartphona) jest. Aplikacja bankowa… jakby to powiedzieć; niektórym (poza bezpiecznymi przelewami) zależy także na prywatności ;>

Piotr, rozwiniesz?

No cóż. Aplikacje bankowe mają to do siebie że wymagają:

dostępu do kontaktów, dostępu do aparatu, dostępu do zdjęć, dostępu do lokalizacji, dostępu do wiadomości, ….

Właściwie wszystkiego wymagają.

Niektóre tokeny działają trochę inaczej – powiedziałbym lepiej – i nie da się ich oszukać podmianą numeru konta na ekranie :) Przykład: Pekao – “jako wezwanie do tokena wprowadź 4 ostatnie cyfry numeru odbiorcy i liczbę wylosowaną przez system”.

Przyzwyczajony do takiej metody gdy zobaczy inną instrukcję w formularzu przelewu z miejsca zacznie coś podejrzewać, a szansa pokrywania się czterech ostatnich cyfr w dwóch NRB zakładając ich zgodność ze standardem jest analitycznie równa (e/10)^4 :)

Chyba, że masz w dyspozycji 10 000 kont z różnymi końcówkami :)

Słuszna uwaga. Dopisaliśmy ramkę w części o tokenach i odpowiednie wyłączenie w liście porad. Dzięki! (Niestety żadna z “naszych ofiar” nie miała akurat tego tokenu).

w tokenach Pekao trzeba podać kilka cyfr z konta odbiorcy do wygenerowania hasła, więc prawdopodobieństwo trafienia jest dużo mniejsze

Czy jest możliwość dokonania takich (lub innych) oszustw przy przelewie do zdefiniowanego odbiorcy, niewymagającego potwierdzenia kodem sms ?

Jeśli bank pozwala modyfikować numer rachunku zdefiniowanego odbiorcy bez konieczności uwierzytelnienia kodem, to tak. Kiedyś zezwalał na to PKO BP, i dzięki temu okradli tego gościa: https://niebezpiecznik.pl/post/okradli-klientow-pko-bp-przez-internet-bez-znajomosci-kodow-jednorazowych/

A jak to się ma do “zdefiniowanych przelewów” – tzn. takich które potwierdziliśmy raz na zawsze? Tu chyba to nie działa i dotyczy tylko przelewów “one-time”? wymagających jakiegokolwiek potwierdzenia.

Also – jestem w stanie wyobrazić sobie, że ktoś przechwytuje SMS do mnie, podmienia w nim numer rachunku i przesyła dalej. :)

Zgadza się, ale zmienili i aktualnie każda zmiana, bądź dodanie nowego zdefiniowanego odbiorcy wymagania podania kodu sms (lub pewnie tokena).

Czy w przypadku ataku sposobem 2. ofiara ma szansę na zwrot pieniędzy?

Czy bank nie powinien brać na siebie odpowiedzialności za tego typu ataki (pomimo tego, że to komputer ofiary jest zainfekowany) ?

Żeby nie rozmywać przekazu, zadecydowaliśmy, że dywagacje na temat odpowiedzialności, tego co mogą robić banki aby pomóc (i co niektóre z nich świetnie i sprawnie już robią!) oraz generalnie porad dotyczących tego, co zrobić, jak mnie już okradli …przeniesiemy do kolejnego artykułu. Publikacja niebawem.

Zareklamować transakcję elixir możesz, ale procedura jest dość długa i wymaga wydolności finansowej adresata przelewu. Wyksięgować transakcję wyksięgują, ale co z sytuacją, gdy pieniądze już dawno poszły w las a słup nie ma przyznanego debetu? Bank z reguły nie chce być stratny, a pieniądze skądś musi zdobyć :)

Jak wyobrażasz sobie odzyskanie środków z debetu rachunku “słupa” nawet jeśli taki debet może formalnie mieć? – na bazie jakiej podstawy prawnej/regulaminu/itp.?

Tyle się słyszy o tych niebezpieczeństwach, a mnie przyszedł do głowy pomysł jakby to rozwiązać. Przecież mogłyby te banki zamiast przez Internet umożliwiać robienie przelewów w inny sposób. Np. mogliby w takim banku postawić człowieka, który sprawdzałby tożsamość klienta i robił przelew za niego. W ten sposób można by uniknąć tych wszystkich opisanych w artykule zagrożeń. Jakiś bank ma taką usługę?

Każdy, ale kosztów takiej usługi raczej nie będę opisywał, bo nie są to małe sumy :>

Raczej każdy. Tylko w tym momencie cofamy się, bo to prawie to samo co wypisać przelew ręcznie na druczku i iść do banku aby go zrealizowali.

w każdym oddziale np. Millennium (pewnie w innych bankach też) zamiast takiego gościa stoi po prostu komputer, z którego można skorzystać w celu wykonania jakichkolwiek operacji w ich systemie bankowym;

myślę, że ich komputer jest odpowiednio zabezpieczony i nie jest zainfekowany ;)

Można prościej zlecając przelew przez telefon. Koszt kilku zł. Pozostaje ryzyko złej woli pracownika banku, ale wtedy to bank jest odpowiedzialny za taką kradzież.

Piotrek, te rady, a właściwie ich część, działa tylko dla konkretnych przypadków, dla innych, które równolegle są używane przez przestępców mogą wprowadzać ludzi w błąd.

ad 1) jeśli masz zainfekowaną stację to na niej już w nic nie ma co wierzyć… – ale to najpierw wiesz czy masz zainfekowaną stację czy, że masz jej nie ufać? – robi wodę z mózgu…

ad 2) generalnie nad drugim kanałem autoryzacji banki w Polsce (i nie tylko! – w Polsce jest względnie dobrze w stosunku do reszty świata!) mogą jeszcze popracować (wygoda, to co Klient widzi, bezpieczeństwo warstwy transportowej jak i samego urządzenia wyświetlającego informacje), założenie “czystości” telefonu jest podobne do pierwszego… jeśli komputer nie będzie zainfekowany to nie ma znaczenia czy do potwierdzania wrażliwych operacji będziemy używać tokena czy kodu z SMSa

ad 3) tutaj widzę największy problem z tą poradą, złośliwe oprogramowanie często podmienia numer rachunku wcześniej niż w ostatnim kroku i zarówno w SMSie jak i na ekranie będzie ten sam numer rachunku – co jeśli dobrze rozumiem ten punkt, sprawi, że poprawnie zweryfikujemy rachunek i autoryzujemy kodem SMS przelew – i TERAZ mamy PROBLEM

ad 4) skala skutecznych ataków po przejęciu kodu SMS z wcześniej zaatakowanego tel. jest mała, a infekcja dość złożona, ponownie jak mamy problem już na komputerze to jak będą chcieli wyprowadzić środki nie będą w zaparte iść w kierunku przejęcia tel.

ad 5) nie mam komentarza, zastosowanie ma np. ten z ad 4)

ad 6) również nie mam komentarza :)

Doceniam starania, natomiast zwracam uwagę na to, że chcąc zrobić dobrze, może Niebezpiecznik wyrządzić krzywdę potencjalnym poszkodowanym. Scenariuszy ataków jest wiele, występują często równolegle lub zamiennie, a to na mój nos nie koniec nowych

Te rady dotyczą zainfekowanego malwarem komputera (jak wskazano na wstępie). Oczywiście, są inne scenariusze ataku, ale ciężko jest je wszystkie wymienić w przejrzysty sposób w jednym artykule, jak zapewne wiesz. Dlatego staraliśmy się tu nakreślić rady dla tych sytuacji, które spotykamy najczęściej. Podmienianie rachunku wcześniej niż na ekranie potwierdzenia to słuszna uwaga. Doprecyzowaliśmy pkt 3. (co oczywiście też nie wyczerpuje wszystkich możliwości – bo faktura mogła być lewa; jeśli masz pomysł jak jaśniej opisać weryfikację “zaufania” w całym tym łańcuchu komunikacyjnym, to jesteśmy otwarci na sugestię :-).

Wiem i zwracam Wam na to uwagę, że możecie być źle zrozumiani lub po prostu nie wpasujecie się w scenariusz. Przykro mi, ale nie ma prostego i krótkiego łańcucha weryfikacji zaufania dla tego zagrożenia jak jest już po infekcji – trust me. Łańcuch jest na tyle długi/wariantowy, że staje się męczący i traci atrybut “prosty”. Klient niech dba o swoją stację i sposób w jaki łączy się do banku oraz świadomie i konsekwentnie używa bankowości – to powinno wystarczyć :)

Krok 7. Noś durszlak na głowie o każdej porze dnia i nocy. To Cię ochroni przed inwigilacją myśli przez obcych… . Heh. A tak na serio… dobrze że piszecie rady, ale przydałyby się jakieś takie ciut bardziej realne. Wątpię czy choćby 10% użytkowników którzy przeczyta ten artykuł zastosuje w życiu sumiennie 6 tych rad.

Można pomyśleć jeszcze o zablokowaniu zdalnego dostępu i aktualizacji firmware w routerze… tak przynajmniej ja sadzę.

Ale co to da, jeśli użytkownik sam zainstaluje wirusa? Taki program podmieniający pamięta tylko numer konta, który ma podłożyć, on już może działać offline.

heh. natychmiast sprawdzilem dzis wykonane przelewy (cale 2) i jaki sms dostalem w zamian. (aliorbank) no i niestety ale jednym smsem potwierdzajacym 2 przelewy jednoczesnie (“grupe przelewow”) i tam juz nie ma miejsca na 2 numery kont tylko informacja “potwierdzasz dwa (2) przelewy” zatem porada 2a – kazdy jeden przelew potwierdzaj osobnym smsem.

swoja droga ciekawostka alior po skopiowaniu nru konta ze schowka ost. literze nadaje gwiazdke, każe potwierdzic palcyma i wyswietla stosowna notatke ostrzegajaca o kopiowaniu numerow kont ze schowka.

Mam pytanie – czy można poznać statystyki stronych jakich banków były targetowane?

Dla uproszczenia odpowiedzi: w sumie wszystkie były targetowane, nie tylko w Polsce.

A jak to jest z adresatem, też jest podmieniany? Czy inny nr konta i inny adresat przejdzie?

adresat przelewu to nie są dane obowiązkowe i weryfikowane co do zgodności

Aczkolwiek, co wymaga pochwały (!), niektóre banki to robią (mam nadzieję, że generalnie, a nie wybiórczo ;)

To zależy :) to, że nie ma takiego obowiązku nie oznacza, że nie robią. A czy wybiórczo czy generalnie to też może mieć różne podłoże, ale to już niech zostanie “tajemnicą poliszynela” ;)

Jeśli bank nie porównuje danych i przelew przejdzie – to w najgorszym wypadku uda się odzyskać pieniądze w sądzie (albo wcześniej jeśli bank nie będzie chciał się sądzić). Inna sprawa, że w znanych mi przypadkach bank był zobowiązany do oddania 50% – uznawano że zły przelew poszedł z winy właściciela konta (nie sprawdził czy na pewno podał dobre dane) oraz banku (nie sprawdził danych).

Jak sąd uzasadnił taki wyrok? – bank nie ma obowiązku weryfikować danych adresata.

I w którym roku to było? – do 2010/2011 dziwne rzeczy się działy, potem prawo zostało uszczelnione.Zauważ też co jasno mówi KNF: jeśli masz zarażoną stację i nie dopilnowałeś by Twoja stacja nie została zainfekowana – bank ma podstawę by odrzucić reklamację.

Sam KNF rozpisał się na temat m.in. malware tutaj: http://www.knf.gov.pl/Images/Bezp_finansowe_tcm75-39005.pdf

Jeśli chodzi o podmiankę wyświetlanego numeru konta, czy nie wystarczyłoby, żeby na witrynach banków uniemożliwione było zlokalizowanie odpowiedniego elementu HTML?

Zastanawia mnie w którym momencie następuje podmiana numeru konta w schowku. Czy dzieje się to w chwili kopiowania?

A jak chcesz uniemożliwić zlokalizowanie jakiegoś elementu w HTML? Kod jest wysyłany na komputer użytkownika, żeby można go było wyświetlić, a co się tam dzieje, już nie jest kontrolowane. To tak jakby telewizja miał zabezpieczenie przed przyklejeniem kartki na telewizorze w domu Kowalskiego.

Dla przeciętnej Jadwigi ta informacja jest katastrofalna. Przeciętna Jadwiga czyta onety i gazety, tokeny są wyborem firmy, nie Jadwigi, porównywanie numerów kont da się zrobić – ale uświadom tu przeciętną Jadwigę, z resztą najwyraźniej krok “Podmiana numeru w ostatnim kroku potwierdzenia przelewu” nie da żadnych efektów, ogólnie rzecz biorąc przeciętna Jadwiga is doomed from the start. :)

Przeciętna Jadwiga powinna mieć wycięty FB, onet, demotywatory i ogólnie wszystko co “ciekawe”. Żeby żadnego dziadostwa nie złapała na archaicznym firmowym komputerze z archaicznym firmowym systemem.

You forgot USB.

Pani Jadwiga i USB? No way.

Poza tym combo Digital Guardian + McAfee zmiatają nawet niewinne żarciki w .vbs ;)

Dobrze skonfigurowany Linuks albo np OpenBSD, z mocnymi zabezpieczeniami (żaden system po samej instalacji nie jest zbyt utwardzony, to trzeba zrobić samodzielnie) a SMSy lepiej nie na Smartfona odbierać, tylko na modem zapięty do tego LInuksa czy BSD.

Jak dotąd nigdy nie słyszałem, żeby ktoś coś ryzykował takim zestawem.

W przeciwieństwie do Smaftfonów, starych komórek i Windowsa, wszystkie znane mi Linuksy i BSD mają soft z cyfrowo podpisanych repozytoriów, mogą być regularnie aktualizowane – automatycznie pobierając poprawki bezpieczeństwa, a każdy backdoor, jaki się tam pojawi, powoduje istne “piekło”, dlatego nieczęsto się tam widzi celowo podrzucone “niespodzianki”. (ja przez 8 lat na Linuksie nie miałem ani jednej, słyszałem i czytałem w tym czasie może o pięciu).

Oczywiście na systemie Linuks/BSD warto mieć osobne konto użytkownika i osobną przeglądarkę do obsługi bankowości, tak “na wszelki wypadek”, jeśli komputer służy też do innych rzeczy.

Pozdro

Nie wiem jak ze zwykłymi gwizdkami, ale moduły GSM mają przeważnie w sobie mikroprocesor + maszynę javy(opcja) + system operacyjny od stosu sieciowego GSM z nieznanym nikomu firmware do momentu gdy nie podpisze się stosownego NDA. Do standardowego modemu USB przeważnie system musi wgrać bloba żeby ten zaczął działać.

Właściwie dopiero od podpisania NDA z producentem można mówić o w miarę bezpiecznym odbieraniu wiadomości SMS.

Przychodzi mi na myśl rozwiązanie typu live cd. Przygotować, skompilować jakąś odpowiednią do tego dystrybucję linuxa wypalić na CD i botować na stacji bez HDD. Czy takie rozwiązanie będzie bezpieczne?

właśnie, linux w live cd (live pendrive) jest lepszą opcją niż zakup drugiego kompa specjalnie do przelewów. A dysku hdd nie trzeba wyciągać, z dyskiem, czy bez, ryzyka nie widziałbym w tym przypadku.

Czy znacie przypadki opisane wyżej na MACu?

Jeśli chodzi o częste i powtarzalne przelewy, to wg. mnie najlepiej mieć je zdefiniowane. W sytuacji kiedy przelewasz środki na konto stałych kontrahentów, nie ma mocnych na podmianę numeru konta (bug w systemie bankowym wchodzi tylko w rachubę). Co innego jeśli trzeba wysłać pieniądze na nowy numer konta. Wtedy bacznie porównujesz kwotę i numer z sms’a.

Takie ataki były przeprowadzane – z sukcesem.

Mam parę pytań

1) Czy karty zdrapki są w takim razie najlepszym rozwiązaniem?

2) Czy pobieranie numery konta z listy zdefiniowanych odbiorców jest bezpieczne?

3) Co zrobić gdy w smsie przychodzi tylko fragment nr na który przesyłam? (3 pierwsze i ostatnie cyfry)

1) nie, bo nie pokażą ci numeru rachunku, na który przelewasz

2) Tak, bo wtedy nie możesz numeru zmienić bez esemesa, jak wyślesz przelew bez SMSa to masz pewność, że poszedł na rachunek zdefiniowany

3)Tyle przychodzi zawsze i tyle wystarczy, żeby się upewnić.

1. Nie.

2. Nie.

3. Jeśli się zgadza – akceptować.

Ostatnia cyfra jest kontrolną, więc jeśli w środku była zmiana, to ostatnia nie będzie się zgadzać.

Bzdura. Pierwsze dwie cyfry są sumą kontrolną. Ostatnie stanowią część numeru klienta i to też nie dowolną, może się powtarzać tylko dla klientów w różnych grupach usługowych, oddziałach (co widać) lub bankach (co też widać). Prawdopodobieństwo trafienia w numer o równych n końcowych cyfrach wynosi w przybliżeniu analitycznym (e/10)^n, więc dość mało :D

A co ze sprawdzaniem poprawności wpisanych danych adresata przelewu? przecież dane rachunku to nie tylko cyfry a nazwa firmy, adres itp. Kiedyś czytałem, że wg prawa bank powinien sprawdzać wszystkie przelewy pod wzgl. poprawności danych odbiorcy przelewu i negować transakcje w ten sposób niespójne…

Pomiędzy “powinien” a “ma obowiązek” jest pewna różnica formalna :)

W takim przypadku reklamuje się transakcję i w normalnym trybie uwzględnienie reklamacji i wystornowanie transakcji zależy od banku odbiorcy i od tego, czy środki z rachunku odbiorcy nie zniknęły. W ostateczności można wystąpić na drogę sądową lub arbitrażową zaskarżając bank o niedopełnienie procedur, ale trzeba liczyć się z tym, że obydwie procedury potrafią być długie :)

Przede wszystkim warto zaopatrzyć się w Mac’a do robienia takich rzeczy jak przelewy, szczególnie jeśli w gre wchodzą większe kwoty. Dodatkowo to złośliwe oprogramowanie nie bierze się znikąd, dlatego ignorantom przychodzi za swoją bezmyślność słono płacić.

Szkoda że nie napisaliście coś więcej o tym jak ci klienci zostali zainfekowani

Faktycznie Mac za +2500 PLN to wyśmienity pomysł na komputer tylko do robienia przelewów, gdzie za 200 PLN możesz mieć Raspberry Pi (monitor już masz od normalnego PC) lub za ~1000 PLN kupić laptopa bez systemu i postawić na nim Linuxa.

Mac – wydatek rzędu kilku tysięcy

PC z Linuxem (jak wyżej opisana Rasp. Pi) – do 2 stówek

Jak komp ma być tylko do przelewów, to nie widzę sensu kupowania Mac’a – no chyba że ktoś s*a pieniędzmi.

Pytanie do redakcji? W jaki sposób najlepiej sprawdzić, czy nie podmieniono DNSów? Tzn jak sprawdzić, że wpisując w przeglądarce mbank.pl trafiam na serwer o właściwym IP? Czy pojawi się ostrzeżenie o lewym certyfikacie i to wystarczy?

Ja co prawda nie redakcja i bezpośrednio nie odpiszę ci na zadane pytanie, ale poradzę jak się przed podmianą DNS’ów zabezpieczyć. We właściwościach połączenia internetowego na komputerze wpisz ręcznie serwery dns. Wtedy te z routera nie są brane pod uwagę i nawet jeśli zostaną podmienione w routerze to krzywdy nie zrobią.

Chyba, że router robi MITM na protokół UDP a połączenie jest bez DNSSEC. Najlepszą ochroną jest aktualizacja oprogramowania na routerze + weryfikacja poprawności certyfikatów https na odwiedzanych stronach. DNS Spoofing na szczęście nie umożliwia podstawienia fałszywej strony z prawdziwym (walidowanym) certyfikatem. No chyba, że superfish, ale to mały wyjątek – https://niebezpiecznik.pl/post/laptopy-lenovo-podsluchuja-polaczenia-i-wstrzykuja-reklamy-w-ogladane-strony/ ;-)

Zawsze można sprawdzić właściciela adresów IP we whois.

“MITM”, da się zrobić na Fortigate jako DNS-ALG.

ZTCP to na JunOS też dało się to wymusić.

W firefox’ie mozna zainstalowac dodatek Certification Patrol. Nie trzeba ciągle w certyfikatach siedzieć. On odrazu informuje że się certyfikat zmienił.

Mala poprawka IMSI Catcherem nie da sie przechwycic SMS-ow przychodzacych, mozna jedynie wychodzace. Co prawda na Wiki pisza ze nowsze moga, ale nie jest to do konca prawda. Taki manewr wymaga juz wspolpracy sluzb z operatorem ktory przekierowuje przychodzace polaczenia dla danego numeru np. na lacze E1 bedace w posiadaniu danej sluzby… a potem juz roznymi drogami (w zaleznosci od sprzetu) do IMSI Catchera – ktory jak to jest napisane jest zwyklym BTS-em…

Sa oczywiscie tez urzadzenia do pasywnego podsluchiwania, jednak sa one sporo drozsze od w/w oraz mniej mobilne. Dodoam ze obecnie pozwalaja rowniez na lamanie A5/3… ale tylko w pewnych warunkach ;) – nie jest to do konca zwiazane z lamaniem, a pewnym fuckupem jaki robia operatorzy :)

Niewiem jak w Polsce bo ojczystego kraju dawno nie odwiedzalem ale w USA Verizon Wireless oferuje usluge vtext dzieki ktorej mozesz przeczytac wszystkie SMS online bez potrzeby posiadania komurki w rece… Wystarczy username/password do kata online… W takim przypadku mysle ze hard token z challenge jest najlepszym rozwiazaniem..

Bank ING fajnie to rozwiązał. Wykrywa wklejenie numeru konta i każe ręcznie wpisać pierwsze dwie cyfry numeru konta.

Alior jedną ostatnią. I tu moje pytanie do Redakcji. Czy złośliwe oprogramowanie nie może przypadkiem “za nas” podać tych cyfr? Podając oczywiście te z podmienionego numeru rachunku?

Wydaje mi się, że to zabezpieczenie działa po stronie przeglądarki, a nie serwera. W tym wypadku również może być zmodyfikowane na zainfekowanej maszynie.

Ale za to nie wymaga potwierdzenia przelewu nie tylko SMSem, ale nawet tokenem. Co jest duzo wiekszym failem niz korzysc z wykrywania wklejenia nr. konta.

Tu masz opisane jak to działa. Są stosowane triki ze schowkiem, ale jest i patent, gdy palcami wpisany numer jest podmieniany.

http://www.cert.pl/news/8999

@Konrad: jeśli oprogramowanie potrafi zrobić wirtualny dysk, wirtualny CDROM, to dlaczego miałoby nie umieć zrobić wirtualnej klawiatury; urządzenie typu HID nawet nie będzie się zbyt długo instalowało…

Ale wklikiwanie ostatnich cyfr da tyle co nic, bo i tak można maskować to wyświetlane, a posłać coś innego.

Taka mała uwaga:

Dane z przed kilku lat, ale raczej aktualne:

Jeśli pieniądze wyjdą na złe konto, a złośliwe oprogramowanie podmieniło tylko numer konta (dane odbiorcy zostały prawidłowe), to jest duża szansa na odzyskanie przynajmniej 50% kwoty w sądzie. Sądy w takim wypadku uznają, że bank jako instytytucja profesjonalna, która wymaga podania danych odbiorcy – jest odpowiedzialna (częściowo) za zły przelew, bo skoro wymaga danych odbiorcy a ich nie porównuje z danymi konta na które idą pieniądze to bierze na siebie ryzyko.

Sprawdzone w praktyce – w przypadkach gdy ktoś niechcący wysłał pieniądze na zły numer konta – dobre dane, ale źle przeklejony numer. Można poszukać wyroku NSA po którym tak się zaczęło dziać.

Jeszcze informacja dla tych którym się nie chce szukać (zwłaszcza że podałem że to było NSA a nie SN):

Wyrok SN z dnia 19 marca 2004 r., IV CK 158/03

Bank, który nie sprawdził, czy podany przez klienta numer rachunku

dotyczy wierzyciela oznaczonego w poleceniu przelewu, działa bez

zachowania należytej staranności wymaganej od profesjonalisty, do którego

jego kontrahent ma szczególne zaufanie.

Wyrok SN z dnia 17 grudnia 2008 r., I CSK 205/08

Bank odpowiada za szkody wynikające z przesłania pieniędzy na nieprawidłowo podany rachunek, niezgodny z określeniem nazwy podmiotu wskazanego w poleceniu przelewu.

Tylko wyrok jest z marca 2004 roku, więc pewnie dotyczy starszej sprawy, a od 1 stycznia 2004 roku polskie banki zaczęły obsługiwać rachunki w formacie NRB (czyli skrócone co nie co IBAN). Stare konta nie miały sumy kontrolnej (poza 8-cyfrowym numerem banku), więc sprawdzały również odbiorców. Nierzadko takie sytuacje się zdarzały. Od momentu wprowadzanie IBAN banki twierdzą, że skoro rachunek ma liczbę kontrolną, to on odpowiada za to gdzie wysyła, bo nie da się go wprowadzić przypadkiem. W tej argumentacji chodziło oczywiście chodziło tylko o to, żeby zdjąć z siebie ciężar weryfikacji numeru z posiadaczem rachunku.

Doprecyzuj, że mówisz o banku, który przelew przyjął, a nie o banku, który przelew wysłał. Twój bank nie odpowiada za Twoje zlecenie – wysyła pieniądze tam gdzie wskazuje NRB.

1. Do wysłania przelewu wystarczy w Polsce NRB.

2. Banki nie odmawiają takiego przelewu, bo patrz p. 1.

3. Banki nie ponoszą odpowiedzialności za błędny NRB, który został wprowadzony(podmieniony) na stronie.

4. Banki “sugerują” żeby dane adresowe wypełniać, bo czasami jest to podstawą roszczeń (w przypadku własnej pomyłki)

nie trzymanie wątku uniemożliwia sprawny dialog ;-) to stare postanowienia sądów, prawo uległo zmianie.

ING każe wpisać nr banku co chyba rozwiązuje ostatecznie sprawę

ING wymusza teraz wpisanie dwóch cyfr kontrolnych przy wklejaniu numeru rachunku. Wcześniej, przez kilka miesięcy tylko przypominał o sprawdzeniu prawidłowego numeru konta.

Może te dwie cyfry powinny być doklejane (też przez jakieś CRC) dodatkowo do kodu wysyłanego SMS? Wtedy na poziomie przeglądarki byłaby pierwsza weryfikacja – dwie cyfry doklejone do kodu sms nie zgadzają się z numerem kontrolnym konta, a druga weryfikacja na poziomie aplikacji w otchłaniach banku. Jeżeli nawet dostaniemy spreparowanego sms, to oryginał został wygenerowany w systemie banku i jest możliwość sprawdzenia jego porpawności.

Z całym szacunkiem: punkty 1-3 są jeszcze ok. 4-6 – autor wierzy w to, co pisze? Robi tak? Czy jest może głównym księgowym wielkiego banku i robi przelewy nie mniejsze niż 10 milionów? Bo to tłumaczy paranoję 4-6. W zasadzie brakuje punktu 7: jeśli wziąłeś sobie do serca punkty 4-6, rozważ zamianę konta w banku na skarpetę i ‘przelewy’ z ręki do ręki. Bo ze świata absurdu 4-6 do 7 już tylko pół kroku dziecka.

Dedykowany telefon, dedykowany komputer. LOL. A robala ktoś zainstaluje np. na routerze. I jak mówił Siara: no i cały misterny plan w pizdu :D

Marcinie, rady są — co zaznaczyliśmy na wstępie — dla firm, powiedzmy z sektora MŚP. Jeśli kto obraca dużą gotówką i ma pracowników, którzy nie rozumieją “internetów”, to naprawdę tego typu izolowane środowisko za 200 PLN wydaje się być dobrym kompromisem.

Cieszę się też, że zwróciłeś uwagę na ataki z wykorzystaniem DNS — jako pierwsi ostrzegaliśmy przed ich falą w Polsce tutaj: https://niebezpiecznik.pl/post/stracil-16-000-pln-bo-mial-dziurawy-router-prawie-12-miliona-polakow-moze-byc-podatnych-na-ten-atak/ — ten wpis jednak, co również zaznaczono w artykule na wstępie, dotyczy tylko jednego typowego scenariusza — z malwarem na komputerze. Traktuj to proszę jako case study naszych ostatnich 8 klientów.

Jako rozwiazanie problemu moze by tak przesiasc sie na Apple? (iOS przykladowo praktycznie jest odporny na wszystko a AV nawet nie istnieje dla tego systemu)?

Android odpada – znyt dlugo trzeba czekac na producentow sprzetu aby dostarczyli latki a ilosc malware idzie juz w milionach ;(

Koszt telefonu z iOS do przelewów plus wątpliwa wygoda z jego korzystania niestety nie nadaje się do naszego scenariusza (księgowa w firmie zlecająca przelewy cały dzień. Aha – i to nie prawda, że na Apple nie ma wirusów.

Tylko ze na iOS (Tablet) nikt nie zainfekuje systemy poprzez szkodnik dostarczony e-mailem. Trzeba się mocno nagimnastykować aby zainfekować system (najpierw go odblokować – bez tego raczej jest się bezpiecznym pod warunkiem stałego uaktualniania systemu)

na komputera z ktoryc wykonuke firma powinien byc zaimplementowany “whitelisting”. Dzieki temu nic nowego sie nie przeslizgnie.

Firmy powinny zrozumiec ze IT to nie jest tylko koszt – to jest podstawa firmy zarowno ze wzgledu bezpieczenstwa jak i niezawodnosci.

Firmy, ktore sie zglosily do niebezpiecznika i tak powinny sie cieszyc ze malware na koniec nie nadpisalo danych na wszystkich kompach czyniac ich bezuzytecznymi.

Podejrzewam ze wiekszosc z firm miala by spory problem z odtworzeniem danych w przeciagu 24h o ile wogole by odtworzyli.

“whitelisting” – da rade czy nie ?

A propos Rapsbery Pi 2 i pomysłu żeby robić przelewy z przeglądarki tam posadowionej, niektóre banki nie odpalają strony pod inna przeglądarka niż “jedynie dla nich słuszna” IE i co wtedy?

instalować na malince VINE i tam IE i wszystkie poprawki do niego? – nie wiem czy to wykonalne

Celowo wskazane zostało Raspberry Pi 2 (bo na nim AFAIR można lub można będzie Windows postawić) – alternatywą są NUC-e i inne mini-pc, wielkościowo i kosztowo zbliżone. Dla chcącego nic trudnego.

@Piotr Konieczny. To poprosze o przyklad wirusa na Iphone 5s prosto z salonu i korzystaniu tylko z applowego appstora.

Ale to będzie Windows dla IoT, i prawie na pewno będzie bez graficznego shella.

Rozwiązanie dla Jadwigi i przeciętnej gospodyni z Gdańska:

wprowadzić w bankach podwójną akceptacje przelewów.

Pani Jadwiga – księgowa wprowadza przelewy, właściciel konta je akceptuje (ze świadomością)

dla pozostałych:

Wprowadzić przelewy bez akceptacji, a potem akceptować je en-block weryfikując gdzie i co miałobyć zapłacone/przelane. Taką funkcjonalność ma ębank i Alior Gold.

Przeczytałem wszystkie pomysły i ten podobny jest do mojego – zamiast akceptować na 2 ręce zaakceptować go później, lub zaakceptowany sprawdzić później.

W tym celu trzeba wykonywać przelewy z przyszłą datą (np jutrzejszą). Jeśli można jak np w Toyotabanku zapisać je w przechowalni (koszyku) to nawet nie trzeba ich do końca akceptować. Z drugiego komputera albo po przeładowaniu PC łączymy się jeszcze raz z bankiem i sprawdzamy widoczne przelewy do zaakceptowania – możemy teraz nawet poprawić datę na dziś – a numeru rachunku nie ruszamy.

Inna sprawa że przechodzenie z numerem przez Notatnik albo ręczne wpisywanie np 2 cyfr też nie jest złe i może pomóc.

Co do tokenów to BGŻ miał kiedyś token Vasco odbezpieczany PINem, któremu wpisywało się challange albo sam wczytywał go z ekranu – ze specjalnego pola z migającym kodem podobnym do paskowego. Na ten kod składało się coś z transakcji, ale nigdy nie powiedzieli co.

Przykład z życia wzięty:

Pani Jadzia importuje przelewy (.elixir) do bankowości internetowej i sprawdza czy przelewy poprawnie się zaimportowały. Po weryfikacji daje znać księgowej do podpisania. Ponieważ P. Księgowa była zajęta podpisała przelewy dopiero po godzinie. Po podpisaniu dała znać zastępcy prezesowi by ten podpisał jako drugi. Następnie przelewy zostały wysłane do Banku. Oczywiście nikt już nie sprawdzał czy nr NRB były poprawne. Sprawdzili tylko czy kwoty się zgadzały. Nikt nie wpadł na pomysł, że ktoś z zewnątrz przejął dane do logowania i w trakcie tej godziny zmienił kilka nr rachunków w przelewach.

Zastanawiam się jak w łatwy sposób sprawdzić czy komputer jest zainfekowany:

1. gdy kopiujemy do schowka nr NRB to czy przed wklejeniem do bankowości internetowej nie wystarczy wkleić go do np. notatnika i sprawdzić czy jest poprawny? Jeżeli został w schowku podmieniony to pewnie i w notatniku wklei się źle a to nie jest html by podmienić wygląd.

2. Wprowadzamy ręcznie nr. rach do bankowości internetowej ale specjalnie zmieniamy ostatnią cyfrę. System powinien wyświetlić komunikat “błędny nr NRB” bo suma kontrolna się nie zgadza ale jeżeli wirus podmienił ten numer to pewnie się żaden komunikat nie pojawi bo nr słupa jest poprawny i na podsumowaniu zostanie wyświetlony błędny nr rach. (tylko nie wiem czy przed podmianą wirus sprawdza sumę kontrolną ;) )

Niestety nie mam możliwości sprawdzenia tego.

A czy cała pannika z tym, że korzystanie z banku na smartfonie jest nie bezpieczne nie jest spowodowana przez androida i jego sposób przechoywania danych aplikacji.

Jeżeli dobrze się orietuje to system np. Windows Phone posiada coś takiego jak Isolated Storage, dzięki czemu żadna aplikacje nie ma dostępu do danych aplikacji drugiej ale o tym się nie mówi, tyle że smartfony są niebepieczne.

Najbezpieczniejsza opcja jest zrobienie przelewu na poczcie, pomylisz sie wpisujac numer to Twoja sprawa.

Fajny artykuł. Rozumiem, że nie należy używać “zaufanych” odbiorców, do których przelew nie jest potwierdzany SMSem. Pytanie tylko co z przelewami pomiędzy własnymi kontami. Np. w mBanku nie ma chyba możliwości potwierdzania takich operacji kodem. Konto docelowe wybiera się z rozwijanej listy i tyle. Tu też istnieje ryzyko?

Nie istnieje.

A co z przelewami importowanymi z aplikacji księgowych do systemów bankowych za pomocą plików txt? Czy takie operacje są narażone na w/w ataki?

Artykuł jak zwykle na poziomie, tylko kiedy wreszcie zmienicie schemat kolorów, oczy mnie bolą czytając u was dłuższe teksty, może i strona ładnie wygląda ale co z tego jak wole go skopiować do Writera…

PS w stopce PHP się wywaliło Wszelkie prawa zastrzeżone © 2009- echo date(“Y”);

https://niebezpiecznik.pl/post/nasz-stopkowy-easter-egg-niezle-was-strollowal/

@Damian: a kto zmusza do czytania przez przeglądarkę? Ustawiasz sobie na przykład program Calibre żeby pobierał treści wpisów, generował ePub i masz lekturę na czytnik czy co tam kto używa. Ja tak robię od dawna, na strony wchodzę tylko aby dodać komentarz.

Większość firm generuje pakiety przelewów z systemów informatycznych, potwierdzenie pojedynczego przelewu w oparciu o fragment rachunku na który przelew ma być wykonany – niewykonalne.

W tym przypadku interesuje mnie czy dla zainfekowanych wirusem podmieniającym numery rachunków bankowych systemów podmienieniu ulegają nr rachunków przy kopiowaniu danych do systemu informatycznego?

Wiecie jak wygląda kwestia bezpieczeństwa bankowości elektronicznej na Mac’ach i iPhone’ach?

W tym roku kiepsko :-) http://www.gfi.com/blog/most-vulnerable-operating-systems-and-applications-in-2014/

@Ender: W obecnym stanie prawnym Bank nie musi weryfikować numeru konta z danymi jego właściciela, zobacz ustawę o usługach płatniczych.

http://pieniadzeiprawo.pl/blednie-wykonany-przelew-a-odpowiedzialnosc-banku/

PDFy z potwierdzeniem oraz SMSy mają poprawny numer, ponieważ są generowane po stronie serwera i przesyłane do klienta, a PDF nie jest łatwo zmienić w locie w przeciwieństwie do HTMLa na zawirusowanym komputerze. W związku z tym można by zaproponować bankom dodatkowe zabezpieczenie w postaci wyraźnej propozycji pobrania PDF-a z danymi przelewu PRZED wykonaniem go (np. przed weryfikacją kodem z SMSa). Druga możliwość to generowanie grafiki np. PNG z danymi przelewu i proszenie o porównanie ich z wyświetlonymi na stronie.

P.S. popatrzcie na swoją stopkę “echo date (“Y”);” :)

PDF-a też można podmienić (nie będzie miał podpisu cyfrowego, ale większość osób i tak go ignoruje), a co do stopki: https://niebezpiecznik.pl/post/nasz-stopkowy-easter-egg-niezle-was-strollowal/

“możliwość wygenerowania potwierdzenia przelewu oznacza, że atak już się udał, bo pieniądze są już na koncie słupa”

Nie do końca, mój bank pozwala wygenerować dwa PDFy:

1. Po zleceniu przelewu

“Szczegóły przelewu przyjętego do realizacji”

2. Potwierdzenie wykonania przelewu

“Szczegóły zrealizowanej transakcji”

Czyli mogę po wpisaniu zleceniu (wpisaniu danych) natychmiast wygenerować PDFa a pieniądze nie są jeszcze na koncie słupa. Z drugiej strony daje to “inne” możliwości ;) np. zlecił przelew za bilet, wysłałem potwierdzenie przyjęcia przelewu do realizacji z datą na drugi dzień a w zamian został wysłany do mnie bilet i miałem cały dzień na cofnięcie jeszcze transakcji gdybym chciał być nieuczciwy.

Jeszcze dobrym sposobem jest zlecanie wykonania przelewu na za dwa dni. Jest dość czasu na sprawdzenie wszystkich danych i ewentualne wycofanie przelewu.

@andrej

Faktycznie dobry sposób. Można wtedy zalogować się na innym urządzeniu (nawet na smartfonie, ale ostrożnie z Androidem) i sprawdzić, czy wszystko jest OK.

Raiffeisen i ING mają jeszcze inne rozwiązanie w bankowości internetowej dla firm – stworzone przez Comarch.

certyfikat zainstalowany na specjalnym e-tokenie. żeby zautoryzować przelew trzeba wsadzić token do USB, podać hasło do certyfikatu (ustlane przez księgową – często pewnie jakieś banalne) i tyle.

http://www.ingbank.pl/_fileserver/item/1001517

poziom zabezpieczeń porównywalny do karty zdrapki..

Działa, jeśli pamięta się, aby tokena NIE zostawiać i wyjmować ;-)

Ale żeście porady wymyślili… punkty 4 i 6 można porównać do “nie używaj internetu tylko idź do okienka w banku”.

No dobra ale co robić jak księgowa wczytuje duuużo przelewów z pliku PLI/ELIXIR-0 do systemu bankowego a potwierdza je wszystkie na raz?

A czy bezpiecznie jest dodawać dane karty kredyotwej do różnych zapisywaczy jak blur, lastpass czy antywirusów jak bitdefender?

Pozdrawiam

Z tym dedykowanym komputerem tylko do przelewu dobry pomysł, ale wymaga usprawnienia. Piszecie, żeby nie odbierać na nim maili. Ale faktury przeważnie przychodzą mailem. My tu wiemy, żeby samą fakturę ‘bezpiecznie’ przenieść na wspomniany komputer, ale księgowa odpali klienta poczty i zainfekuje owy komputer.

Ja w poprzedniej firmie wdrożyłem takie zastosowanie:

Mieli raspberry do sterowania oświetleniem reklam, dekoracji świątecznych, elektrycznie zamykanych bram i innych takich duperelów. Zainstalowałem im na nim serwer zdalnego pulpitu i przeszkoliłem księgową jak z tego korzystać. W zasadzie tylko zrobiłem odpowiednie skróty na pulpitach (komputerze księgowej do klienta zdalnego pulpitu i raspberry do przeglądarki). Faktury i tak zawsze drukowali w wkładali w teczki. Przykazałem, żeby pod żadnym pozorem nic nie kopiowała do przeglądarki na raspberry, nawet wyłączyłem skróty klawiszowe ctrl+c i ctrl+v. Numer przepisać ręcznie z wydrukowanej faktury.

W miejsce Raspberry Pi proponowałbym live-CD wpisać w punkt 6. Taniej wyjdzie :)

Niebezpiecznik próbuje z konta, na którym jest 666zł przelać fakturę na sumę ponad 60 tysięcy – jaki jest na to myk ? ;P

Trzeba to robić emacsem przez sendmail.

A czy nie powinno się zacząć lobbować banków by podsumowanie przelewu generowane było w formie obrazka?

A obrazka nie da się podstawić własnego? :)

We fragmencie o możliwości wygenerowania post-factum potwierdzenia przelewu w PDF i sprawdzenia w nim na jaki numer rachunku poszedł przelew piszecie:

“[…] możliwość wygenerowania potwierdzenia przelewu oznacza, że atak już się udał, bo pieniądze są już na koncie słupa i nie da się ich “cofnąć””

Otóż są systemy bankowości elektronicznej, w których da się wygenerować potwierdzenie w PDF natychmiast po zleceniu przelewu, a więc przed “wyjściem” środków z rachunku. Jednym z takich banków jest Inteligo. Zdaje się, że po wygenerowaniu potwierdzenia przelew można jeszcze anulować bez udziału pracowników banku (ale tego nie jestem pewien, nigdy nie próbowałem).

Najtańszy telefon to głupia rada, bo taki zapewne będzie miał tylko 2G, lepiej wziąć taki z 3G i wyłączyć 2G całkiem.

Swoją drogą przelew na SUPERFISH CAMPAIGN :D

Ups. Wydało się ;)

@Bartek i to jeszcze komu ^^

A co myślicie o zaciemnieniach na stronach? Jak jest czysty java script i za każdym razem ten sam DOM to małe dzieciaki są w stanie przygotować kod podmieniający. Natomiast zaciemniany script i za każdym razem inaczej generowany szkielet strony powinien uprzykszyć cwaniaczką życie.

6. Dla zwiększenia bezpieczeństwa, rozważ kupno taniego komputera dedykowanego TYLKO I WYŁĄCZNIE do wykonywania przelewów. (wystarczy Raspberry Pi 2 za 185 PLN — można na nim postawić Linuksa z przeglądarką). Nie korzystaj z tego komputera do przeglądania Facebooka, odbierania maili, czy grania w pasjansa.

a jak tu spreparować przeglądarkę pod różne wersje JAVY ?

często gęsto jeden bank chce taką a drugi i trzeci inne

W podanych screenshotach są dwie różne operacje nr1 na telefonie i nr2 z komputera. Tak więc już tutaj tkwi babol wirusa ;)

Tak wiem, że transakcja z telefonu jest prawdziwa a ta nr dwa przykładowa ale moglibyście znaleźć adekwatne obrazki u Waszych klientów.

Pozdrawiam

Rada z RasPi jest niezła ale… co kiedy nasz księgowa dostanie dodatkowy PDF z prezentem?

Jakoś w końcu musi ten numer konta mieć więc i maila musi odebrać.

Ja bym zaproponował definiowanie kontrahentów w systemie bankowości elektronicznej. Wtedy nie wpisujemy numeru konta.

Temat był już kiedyś poruszany na wampirzym blogu, autor prowadził nawet badania/symulacje takich ataków wśród czytelników. W sumie, dzięki Pawłowi zostałem wyczulony na treść SMS’ów, pozdrawiam.

Jako ciekawostkę podam, że ING ostatnio wysłało do mnie SMS o treści czy na pewno chcesz wykonać przelew z TEGO konta zamiast NA TO konto (transakcja PayU), jeśli ktoś tutaj jest z zespołu ING, poprawcie to :) jeśli jeszcze tego nie zrobiliście.

A wszystkie te sposoby biorą w łeb, jeśli przestępca zaatakuje nie stronę/aplikację bankową, tylko skrzynkę mailową, albo i fizyczną pocztową i podmieni numer konta już na etapie dostarczania go do nadawcy.

Albo meteoryt spadnie na miasto. Ale tego też artykuł nie dotyczy, bo rozważa tylko sytuację “zainfekowany komputer” :-)

No cóż. Najlepiej jest płakać po fakcie, a wszyscy wiemy, jak to było. Były wiszące tygodniami aktualizacje systemu, było rezygnowanie ze szkoleń dla pracowników, było klikanie “ok” na komunikatach bez czytania ich treści, było odkładanie miesiącami zakupu antywirusów i była uczuleniowa niechęć przed skanami antywirusowymi… Niestety, jak się jest idiotą na kierowniczym stanowisku to tak się płaci za swoją głupotę. Z tego miejsca chciałbym pogratulować niektórym swoim klientom…

Generalnie polecam wszystkim, którzy chcą się rzucić do gardeł bankom, bo weryfikują głównie numer rachunku beneficjenta: Why Do We Call it Cyber CRIME? Gary Warner at TEDxBirmingham 2014 – https://www.youtube.com/watch?v=MPMr5jPwA7I

SMS z hasłem w Citibanku niestety nie zawiera numeru rachunku, na który jest wykonywany potwierdzany przelew, ani przelewanej kwoty. Chyba trzeba zmienić bank, żeby nie stracić milionów :)

Jeżeli już linux lub live cd to który polecicie.Jestem zwykłym zjadaczem chleba,a wszystkie opcje konfiguracyjne są z lini komend.

Zainstaluj sobie unbootu live CD. Tu masz link. Widzę, że jest tam też firefox, więc jak znalazł do płatności internetowych pod warunkiem, że będzie służył TYLKO DO TEGO.

http://www.ubuntu.com/download/desktop/try-ubuntu-before-you-install

Ciekawe jaka jest odpowiedzialnosc banku w przypadku kiedy ich mechanizmy uwierzytelniania transakcji (np. OTP token) nie sa w stanie zabezpieczyc klienta przed kradzieza srodkow .

Obstawiam, że żadna, to Ty masz obowiązek mieć czysty komputer. Co innego gdyby wirus był w oprogramowaniu bankomatu.

Dobrym wyjściem jest też uruchomienie komputera z DVD z systemem live (np. Linuxem)

warto by dodać używanie klawiatury ekranowej – wyświetlanej do logowania

Czy przechwytują już powiadomienia SMS pod OSX dzięki ficzerowi Continuity/Handoff?

Dziękuje,

to mi było właśnie potrzebne.

P.S

Jeszcze o kupowaniu online proszę. ^^

“Przekręt polega na tym, że zainfekowanie komputera złośliwym oprogramowaniem prowadzi z reguły do podmiany numeru rachunku bankowego,”

Najpierw muszą dać radę to zrobić, nie będzie to takie łatwe.

Na malware bankowe, podmianę DNS i exploity 0-day.

https://heimdalsecurity.com/en/about

https://heimdalsecurity.com/en/

http://securnet.pl/heimdal-security-a-bankowe-malware/

A nie jest tak iz wiekszosc firm importuje paczki z przelewami ze swoich systemow finansowo ksiegowych, jedynie jakies proformy puszczaja z palca?

W dobie trojanów sprzętowych nie ma 100%-ego sposobu.

Z wyjątkiem dedykowanego komputera własnej produkcji opartego o FPGA (co też niczego nie gwarantuje) i otwartych softcorów nie widze w pełni bezpiecznej konfiguracji.

Na starcie chyba najlepsza opcja to linux live-cd z firewallem, antywirusem, rootkitcatcherem w wirtualizowanym środowisku oddzielonym sprzetową zaporą w pustym pomieszczeniu z siatką Faradaya zamiast tapety i Oculusem na głowie.

Do tego wstęp bez elektroniki w kieszeni, jedynie z kartą zdrapką z kodami na pre-definiowane na końcie numery rachunków na białej liście.

:)

Brzmi jak paranoja, ale mam wrażenie że niedługo tak będzie wyglądało wyposażenie typowej księgowej.

a czy problem dotyczy narzędzi do przelewów takich jak Videotel (KB – program okienkowy) czy iBiznes24(www)? w obu przypadkach numer konta jest “gdzieś na serwerze” (aczkolwiek nie jestem pewien co do videotela) i nie występuje lokalnie

za darmo można postawić przecież na VMware Linuxa bądź Windowsa dedykowanego do przelewów i postawić na nim Malwarebytes anty-exploit , Malwarebytes Anti-Malware do tego Mirosoft Security Essentials i szansa na infekcję jest zerowa. Słabe te wasze rady.

Pierdolicie, hipolicie :-) Przeczytaj komentarze powyżej twojego, to dowiesz się dlaczego jesteś w błędzie, nabierz doświadczenia to dowiesz się dlaczego “infekcja będzie zerowa” jest nierealnym stwierdzeniem.

Delikatny off-topic bo nie o przelewach ale też o bezpieczeństwie płatności bezgotówkowych a konkretnie kartą. Czy może mnie ktoś oświecić (bo ja kompletnie nie kumam bazy) dlaczego banki wyraźnie zabraniają zapisywania PIN-u na karcie a nawet przechowywania razem z kartą a przy tym same drukują na karcie kod CVC2/CVV2? Czy mam rozumieć, że złodzieje lubią tylko wypłacać z bankomatów ale płacić on-line kradzioną kartą już nie mają ochoty? Gdzież tu logika, gdzież konsekwencja??????

To jest bardzo dobre pytanie. Na szczęście za transakcje autoryzowane CVV2 banki biorą odpowiedzialność i zawsze zwracają środki (so far, so good).

Bo bank nie ryzykuje tu swoich pieniędzy. Jak jest reklamacja, to zabierają sklepowi, który sprzedał towar (tu wchodzą jakieś ubezpieczenia, zasady VISA, itd.). A kasa wyfrunie bankomatem, to się jej nie cofnie :)

Nie znam oczywiście wektora ataku na przeglądarkę, ale jakoś nie wydaje mi się, że te ataki są łatwe do przeprowadzenia, kiedy nie używa się konta administratora. A już na pewno instalacja rootkita podmieniającego schowek wymaga podniesienia uprawnień. Dlatego, jeśli Jadźka jest księgową, to nie można pozwolić Jadźce siedzieć na Adminie.

Tylko admin może korzystać ze schowka na Windows? Sporo się zmieniło…

Miałem na myśli instalację czegokolwiek. A apka modyfikująca zachowanie systemowego schowka na pewno nie zainstaluje się jak plugin do przeglądarki.

Drugi komputer przydatny ale po pod warunkiem ze robisz symboliczna ilosc przelewow bo taka ksiegowa jak by miala wklepac okolo 50 przelewow to juz pomocna jest mozliwosc zaimportowania z programu ksiegowego danych (mozliwe ze z tego zainfekowanego komputera) co w takim przypadku? Co sie dzieje jak zatwierdzam przelewy zdefiniowane wczesniej? Czy takie konta tez sa narazone na podmiane? Ktos zasugerowal ze przy zbiorczej akceptacji jest kwota i nie ma kont w smsie do sprawdzenia i co wtedy akceptowac 50 przelewow kazdy pokolei? To caly dzien zeby to najpierw recznie wprowadzic a potem pojedynczo akceptowac smsem a jak dodamy podwojna akceptacje to sie robi masakra ;(

Właśnie pytałem o ten problem

https://niebezpiecznik.pl/post/6-rad-jak-bezpiecznie-wykonywac-przelewy/#comment-483941

Warto jeszcze dodać, ze jedną z przyczyn tych przekrętów poza lukami w systemach i w świadomości ludzi jest łatwość zakładania kont na słupy. mam na myśli zakładanie kont przelewem weryfikacyjnym z innego banku. Niestety pozwala to założyć konto na słupa i poza ewidentnymi przypadkami udzielenia swoich danych w zamian za przysłowiowa wódkę istnieje możliwość nieświadomego zostania słupem w momencie wykonania przelewu weryfikacyjnego w odpowiedzi na niby-ofertę pracy mająca tak naprawdę na celu pozyskanie danych do założenia konta. Dlatego moim zdaniem warto uszczelnić system i zdelegalizować zakładanie kont na przelew weryfikacyjny a konta dotychczas tak założone (wiadomo, że w większości uczciwie i świadomie) obowiązkowo weryfikować w oddziale banku lub przez kuriera. To spore utrudnienie dla banków i pewne dla klientów, ale chcąc walczyć z cyberprzestepczością trzeba także utrudnić pranie kasy, a ono zaczyna się od założenia kont na słupy. Zresztą Bankier.pl już jakiś czas temu opisywał proceder handlu „anonimowymi” kontami http://www.bankier.pl/wiadomosc/Sprzedam-anonimowe-konto-bankowe-niebezpieczny-biznes-kwitnie-w-sieci-3059016.html. Poza cyberkradziezami takie konta służą także do ukrywania majątku przed komornikiem (komornik jest niejednokrotnie skutkiem najzwyklejszej egzekucji alimentów).

PS

Ostatnio namnożyło się spamu obiecującego łatwy i dyzy zarobek. Nie wystarczy bowiem dokonać kradzieży. Trzeba jeszcze wyprać kasę a do tego potrzebne są słupy z lewymi kontami lub transferujące pieniądze via western Union.

To wynika z jednej strony z potrzeb rynku i zachłanności banków (aby sprzedawać produkty on-line) ale z drugiej strony to wynika z bardzo niskiej popularności podpisu elektronicznego. Właśnie to jest instrument służący do zdalnego potwierdzania tożsamości a nie jakieś tam przelewy! Przelewy służyły do regulowania należności i tylko takie zastosowanie powinno zostać.

Myślę jednak, że za jakiś czas ten chory system “przelewów weryfikacyjnych” sam się pogrąży! Kiedy pierwsze banki to wprowadzały, zakładały że ten poprzedni bank klienta dobrze zweryfikował. Wraz z upowszechnieniem się tego mechanizmu maleje zaufanie bo obecnie teraz można sobie zestawić cały łańcuch kont otwieranych kolejno przelewem z poprzedniego konta!

Ważniejsze jest to aby jak kupujemy używany od rau z systemem i jeszcze tanio żeby zainstalow to wieać własny system. Często ludzie którzi sprzedają komputery po 150z ł dorzucają złośliwe oprogramowanie w prezęcie.(Bo skoro nie zarobią dużo na sprzedaży komputera to coś zarobią w inny sposób). I najważniejsze to mieć linuxa nie widowsa i mieć hasło na konto administratora/roota oraz użytownika. Oraz nie precować na koncie administratora/roota bo jak nie mamy uprawnień wirus mało może namieszać. Dodatkowo warto ustawić regułe w zaporze blokokania całego ruchu z wyjątkiem dresu ip strony banku(nie domeny tylko ip bo dane DNS jak się uprą to podmienią z poziomu rootera).

Po zakupie używanego kompa elementarzem jest reinstalacja systemu (chcąc pozostać przy Windowsie najlepiej pobrać czysty Windows 8.1 ze stron Microsoftu, bo obrazy systemu od producenta komputera są zwykle zaśmiecone różnymi zbędnymi apkami, jeśli stary komp miał Windows 7 trzeba zrobić upgrade). Warto też wspomnieć o istnieniu Chromebooków w tym także w formie minidesktopów i zapewne niedługo także AIO. Są droższe od Raspberry, ale znacznie bardziej przyjazne dla przeciętnej księgowej.

Oczywiście zapomniałem wspomnieć, iż nie każdy umie reinstalować czysty system i tu czai się zagrożenie.

A dlaczego rozróżniać na używany/nowy. W dużej instytucji każda maszyna jest reinstalowana jeszcze zanim zostanie podłączona do sieci, a przynajmniej takie powinny być procedury.

I jeszcze dodam, iż ogólnie konieczne jest weryfikowanie stanu majątkowego obywateli w stosunku do dochodów. Wiadomo, że z nielegalnym majątkiem pochodzącym z przestępstwa trzeba coś zrobić: wyprać i zainwestować w legalne rzeczy lub kolejne przestępstwa czy nielegalne towary (np. zainwestować w narkotyki by pomnożyć zysk z ich sprzedaży), przepuścić (np. po prostu przegrać w kasynie, przepuścić na panienki itp. na zasadzie: łatwo przyszło, łatwo poszło), sfinansować działalność terrorystyczną (w Polsce może jeszcze mało popularne, ale we Francji były już cyberkradzieże nastawione na sfinansowanie tzw. Państwa Islamskiego) itp. W tym celu władze wielu krajów (w tym na pewno Polski) przyjrzą się także kryptowalutom (Bitcoin i podobne). Taka jest cena utrudnienia okradania uczciwych ludzi. Powtarzam, że nie wystarczy ukraść dużą sumę. Trzeba ją jeszcze wyprać i zalegalizować. Owo pranie może być łatwiejsze lub możliwie utrudnione. Ciężko pogodzić prywatność i wolność z utrudnieniem prania pieniędzy, ale utrudnić zakładanie kont na słupy można zakazując zakładania kont zdalnie na przelew z innego banku.

Mam pytanie od laika.

Czy płatności przez PayU są bardziej/mniej bezpieczne, czy nie ma takiego rozróżnienia?

A co w przypadku “ulubionych odbiorców”, których mamy zapisanych na stałe na koncie, i do których mamy wyłączoną usługę potwierdzenia przelewu smsem? Czy nr konta do takiej osoby też może zostać podmieniony?

Nawet nie myślałem, że aż na tyle szczegółów muszę zwracać uwagę. Dzięki za radę, będę ostrożniejszy, wcześniej robiłem właśnie tak jak piszesz, ale na szczęście nie miałem żadnego problemu. Dzięki Bogu :)

Ktoś na UXach miał problem czy tylko kompy z wingrozą?

Bo pierwsza porada powinna być, zainstaluj dedykowany komp dla przelewów NA UNIXIE/Linuxie.

A ja mieszkam w niemczech, i mam w Sparkasse token który ma kilka fotoelementów w odpowiednich odstępach. Na strone banku w momencie potwierdzania transakcji mam gif-a na którym migają czarno-biało prostokąty. Przykładam token do ekranu, i zczytuje dane transakcji. Do tego potrzebuję jeszcze mojej karty płatniczej włożonej do tokena. Token najpierw wyświetla dane transakcji (numer konta i kwota), a potem kod TAN do wpisania na stronie banku. Opisane tutaj: http://de.wikipedia.org/wiki/Transaktionsnummer#chipTAN_comfort.2FSmartTAN_optic_.28Flickering.29

Nie bardzo wiem jak to wszystko w środku działa, ale jeżeli nie ma jakichś dużych skrótów w kryptograffi to jest raczej bezpieczne. Bezpieczniejsze niż kody na sms. Dodatkowo, mądrym pomysłem jest to że strona do potwierdzenia tranzakcji nie wyświetla danych więc dane trzeba porównać ze źródłem – bo niektórzy pewnie porównywali dane z tokena/SMS-a z nr. konta na stronie banku (bo akurat bardzo poręcznie była otwarta), które już mogło być podmienione np. przez opisany numer ze schowkiem albo jakiś MITM.

Chociaż po chwili namysłu stwierdzam że może to nie jest aż takie dobre rozwiązanie – jak ktoś się zna na tego typu urządzeniach to może znaleźć jakieś podatności w samym tokenie i wygenerować jakiś paskudny gif, który używając np. buffer overflow zhakuje mój token. No tyle że dopóki tak niewielu ludzi z takich kożysta (póki co przeważająca część spoleczeństwa używa SMS-ów), pewnie nikomu nie będzie się chciało w to bawić.

nod32 +Malwarebytes Anti-Malware uchroni prostego obywatela przed takimi numerami jak w artykule ????????????????

Można jeszcze inaczej, można stosować łącznie z przepisami z artykułu. Samo zainstalowanie serwera wirtualnego potrafi wyciąć sporo możliwości złośliwemu oprogramowaniu. A jak jeszcze serwer wirtualny jest poza maszyną na której się pracuje, jest znacznie lepiej. Co prawda nie zabezpiecza to przed problemem schowka, ale cała reszta….

przydaje się też stała lista tzw. stałych zleceń. wiele banków przez www ma taką możliwość. wtedy numeru rachunku nie kopiujemy przez schowek. znacznie to ogranicza ilość kont które wklepujemy online.

A co do potwierdzeń SMS, w firmach często stosuje się abonamenty zbiorcze. co za problem do odbierania SMS użyć telefonu starego, na którym niczego nie da się zainstalować? zwykle w firmie jest cała sterta starych telefonów, a koszt utrzymania dodatkowej karty sim jest prawdę mówiąc żaden.

Załóżmy, że jako laik chcę postawić dedykowany komputer (pkt.6) z linuksem. Czy coś po domyślnej instalacji powinienem skonfigurować? Mówię o użytkowniku domowym. Może link do strony z poradami jak i co zrobić?

Pytanie: a jeśli mój bank pozwala robić przelewy tylko do osób, które zostały zdefiniowane jako beneficjent i trzeba czekać 24h(nijako na akceptacje) przed zrobieniem przelewu to taka podmiana numeru konta nie zadziała, czy tak?

W przypadku SMS’ów autoryzujących z ING jest problem ponieważ podają r-k Z którego jest przelew a nie NA który jest – więc nie wiadomo gdzie idzie przelew. Wiadomo jedynie Z którego r-ku i jaka kwota.

a jak masz zdefiniowane numery rachunkow bankowych ktore przepisales recznie to chyba tez jest bezpiecznie? a co z haslami papierowymi? niektore banki jeszcze wydaja takie karty tez….

—

—

Może odwrotnie: instalacja pod windows sandboxie jako pewnej piaskownicy i tam instalacja przeglądarki – nowego irona odpowiednika chrome i tylko to do przelewów. Sandboxie odgrodzi notatnik i inny syf z gospodarza. Do sandboxie bym nic innego nie wkładał jak bezpieczną przeglądarkę. Sandboxie będzie działać szybciej niż inny zwirtualizowany system. Wasze opinie?

—

—-

Czy stary komputer z system xp, przeznaczony tylko do wykonywania przelewów byłby dobrym rozwiązaniem?

Ukazał się obiecany artykuł : “… jak już “mleko się rozlało” ? Bo nie mogę znaleźć ?

Jak to dobrze, że mam Debiana od dawna. Nie wiem co te jakieś tam wirusy, Malware itp ;)

A tak na poważnie. Wprawdzie już na większości “normalnych” systemów np: Android iOS procesy są separowane i jest wiele innych fajnych zabawek, aby coś nie przemycić do innego procesu. Jednak gdy aplikacja szpiegowsko-kradziejska będzie bazowała tylko w przeglądarce a silniki teraz praktycznie takie same nie zależne od systemu ciężko będzie się obronić. Do tego routery domowe praktycznie takie same. Przyszłość nie rysuje się różowo. Na razie bazują na jakichś tam listach IP lepszych bądź gorszych, ale to nie jest wyjście na dłuższą metę.

Widzę w tym tylko jedną dobrą stronę nadal będą punkty bankowe z ładnymi paniami .

A nie tylko bezduszne maszyny. Czyli komputer jeszcze chwilę głupszy od człowieka.

Pozdrawiam Lisu

Co jest złego w graniu w pasjansa?

Tak generalnie nie powinno się zmieniać przeznaczenia urządzeń. Komputer do pracy to komputer do pracy. Zresztą nigdy nie wiesz jakie błędy zostały popełnione przez programistę pasjansa.

Dziś mnie zaskoczył albo haker albo bank ING. Zamiast numeru konta kontrachenta SMSem przyszedł mój numer rachunku do porównania. Nie puścilem przelewu tylko zadzwoniłem do konsultatnta ING w celu potwierdzenia. Niestety konsultant nie potrafił udzielić mi odpowiedzi czy ten SMS jest prawidłowy… masakra no ale przelewu nie puściłem. Co ciekawe spróbowałem 10 razy z innego komputera i na inny telefon. Ciągle dostaje do porównania mój numer telefonu. Może to ktoś wyjaśnić?

[…] ponieważ powyższy filmik jest nam masowo podsyłany, powtórzmy to co już pisaliśmy w artykule 6 rad jak bezpiecznie wykonywać przelewy i to co od rana powtarzamy w poświęconym tej sprawie […]

Raspberry Pi kosztuje już tylko 5USD

Źródło: Computerphile

https://www.youtube.com/watch?v=WR0ghM3U0M4

Jakie dokładnie oprogramowanie do wykonywania przelewów zostało zainfekowane w przypadku podmiany numery w ostatniej fazie potwierdzenia? To jest jakieś dedykowane oprogramowanie banku, aplikacja internetowa, czy aplikacja na telefon? Na jakiej platformie wykonano ataki?

Czy ryzyko na windowsie jest większe niż na linuxie? I jeżeli jest na linuxie to jak duże?

Dobre rady. Propsy!

Jeszcze dodałbym:

1. Nie usuwać SMSa z kodem do momentu zaksięgowania przelewu tam, gdzie miał trafić.

W razie czego, mamy dowód, że to nie nasza wina.

W SMSie może być nr naszego konta a pieniążki mimo tego mogą pójść w eter, jeśli implementacja jest skopana.

i poprawiłbym ;) :

2. Porównywać nr konta w SMSie z tym zapisanym “gdzieś na boku” a nie tym wyświetlanym przez aplikację banku. Jeśli oba: aplikacja i SMS są podmienione, to lipa. Nikt przecież nie zapamiętuje nr kont.

Świetny artykuł.

Mam tylko jedno “ale”, jednak dotyczy ono postępowania w bankach, mianowicie przelew Elixir, tak jak jest napisane w artykule, nie jest wysyłany w czasie rzeczywistym (chyba że mowa o przelewie w obrębie tego samego banku, wtedy czas realizacji to max. kilka minut), jednak po wpisaniu kodu z sms-a i kliknięciu “Potwierdź” bank nie anuluje przelewu, nawet jeśli dosłownie kilka minut wcześniej ten przelew zleciliśmy do realizacji i nie ma opcji aby przelew już wyszedł. Tak jest na przykład w Millennium.

Z uzytkownikami netu i tak jest ok w porownaniu z kierowcami Wszedzie ta sama przyczyna czyli brawura nieroztropnosc placą rocznie 4 mln mandatow na sumę kilku mld zl a w necie narazie Komputerow jest moze nawet i wiecej i smartphonow bo kazdy ma kilka tych urzadzen a samochod na osobę jest jeden lub dwa nie mylic na rodzinę bo w rodzinie np 4 osobowej moze byc ponad 20 tych urzadzen netowych to kilkaset osob jest nieroztropnych i szkody to tylko kilka mln

Wszystko ładnie, pięknie, ale widać, że nikt z was nie widział jak pracuje się w księgowości.

Nikt nie uwzględnił tego, że księgowe eksportują dane przelewów z banku i importują je do programu księgowego. Ewentualnie mają tak dostosowany program, że automatycznie pobiera on wyciągi z banku. Wtedy całe kombinowanie z LiveCD, LiveUSB, RapsberyPI czy VM bierze w łeb, bo trzeba jakoś te dane zapisać i przetransportować do programu księgowego…