14/5/2017

“Wczoraj zamknięto wszystkie szpitale i stacje benzynowe. W każdym zakładzie na świecie stanęły linie produkcyjne, a miliony osób nie mogło wyjechać z podziemnych parkingów lub zostało uwięzionych w windach. Chaos – nie działają żadne bankomaty, a rządy poszczególnych krajów nie panują nad sytuacją, bo komputery ministerstw także odmówiły posłuszeństwa. Na mieście, z każdego elektronicznego billboardu płynie obecnie tylko jeden przekaz: Jeśli nie zapłacisz 300 dolarów, już nigdy nie odzyskasz kontroli nad tym sprzętem i nad swoimi danymi.”

Tak mógłby zaczynać się ten artykuł, gdyby wszyscy na świecie korzystali z Windowsa i nikt go nie aktualizował od 3 miesięcy. Na szczęście tak nie jest. Nie wszystkie szpitale i zakłady pracy korzystają z systemu Microsoftu. I nie każda firma podpina go bezpośrednio do internetu. A co najważniejsze, większość z nas (na szczęście!) regularnie aktualizuje oprogramowanie. A tylko ci, którzy tego nie zrobili przez ostatnie 2 miesiące, od piątkowego poranka przeżywają horror… Ofiar jest sporo. Obecnie ponad 200 tysięcy w 150 krajach:

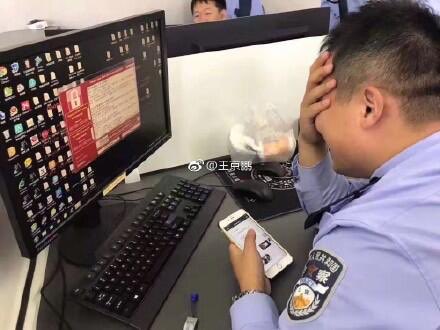

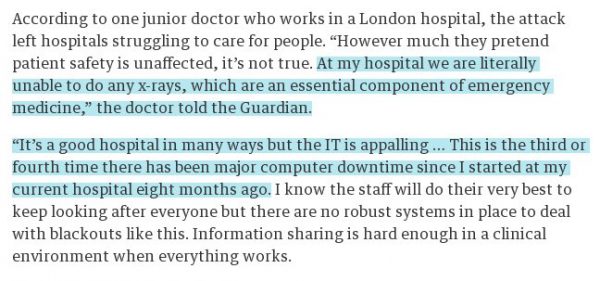

Na liście poszkodowanych znajdują się brytyjskie szpitale (48 z 248 związków NHS), rosyjskie i chińskie ministerstwa, firmy telekomunikacyjne (rosyjski Megafon, hiszpańska Telefonica, Portugal Telecom), uczelnie, producenci samochodów (Renault, Nissan) a także przewoźnicy i kurierzy (Frankfurt Sbahn, Deutsche Bahn, Fedex). Hiszpańska Telefonica, podobnie jak kiedyś Sony Entertainment, kazała w piątek pracownikom iść do domu — po infekcji większości komputerów nie byli w stanie wykonywać swoich służbowych obowiązków.

Co ciekawe, choć na mapie infekcji widać punkty na terenie Polski, to do nas (jeszcze?) nie dotarły żadne informacje o ofiarach (jeśli znacie jakąś poszkodowaną firmę, dajcie nam znać). A co jeszcze ciekawsze, oświadczenie w sprawie tego robaka wydał rzecznik prasowy Ministra Koordynatora Służb:

Instytucje odpowiedzialne za cyberbezpieczeństwo Polski na bieżąco analizują i monitorują próby ataków hakerskich i inne incydenty cybernetyczne. W chwili obecnej zarówno ABW, jak i podległe pod Ministerstwo Cyfryzacji instytucje nie identyfikują zdarzeń godzących w bezpieczeństwo cybernetyczne Polski.

Znajdujący się w gestii ABW Cert.gov.pl nie odnotował żadnych poważnych incydentów związanych z atakami hakerskimi w ostatnim czasie. Również NASK zajmujący się cyberbezpieczeństwem prywatnych podmiotów nie zgłasza sygnałów o incydentach. Duży atak hakerski, który miał miejsce na skalę światową, nie dotyczy Polski.

Z dotychczasowych analiz ABW wynika, że działania podejmowane przez hakerów skupiły się na kilku krajach, w tym Wielkiej Brytanii i Rosji. Atak wykorzystujący luki w oprogramowaniu instalowanym na komputerach był nakierowany na prywatnych odbiorców. Sposób działania hakerów sugeruje, że mamy do czynienia z atakami o charakterze kryminalnym, które są powiązane z próbą wyłudzenia pieniędzy.

Zarówno ABW, jak i NASK nie identyfikują obecnie ataków wymierzonych w Polskę.

Rzecznik Prasowy Ministra Koordynatora Służb

Tylko się cieszyć. Bo u innych wygląda to tak:

Ale co się dzieje?!

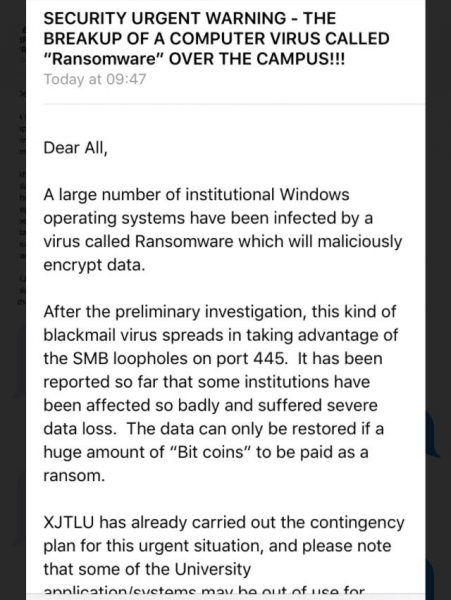

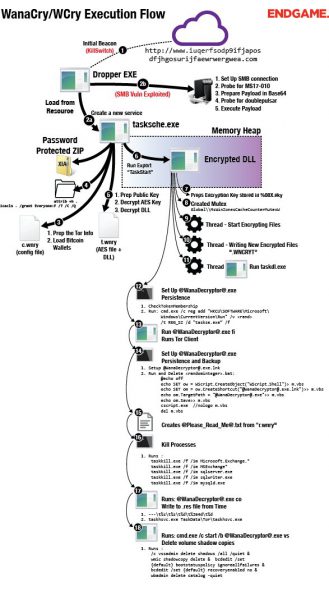

Po świecie od piątku rano (godz. 7:00) grasuje internetowy robak WANNACRY (znany także jako Wana Decryptor). Badaczom, ten ransomware był znany od jakiegoś czasu, ale coś sprawiło, że dopiero od piątku zaczął rozprzestrzeniać się po sieci jak szalony:

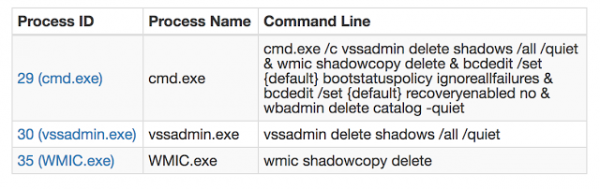

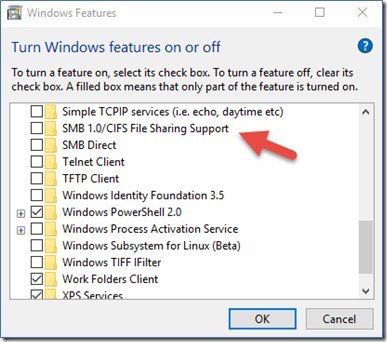

Malware rozprzestrzenia się poprzez błąd w protokole SMB (TCP:445 i TCP:139), który zidentyfikowano dzięki analizie hackerskich narzędzi wykradzionych prawie rok temu z NSA i opublikowanych miesiąc temu w internecie przez grupę Shadow Brokers (dokładnie chodzi o narzędzie ETERNALBLUE — exploity znajdzicie tutaj). Ale poza samodzielnym exploitowaniem hostów, jak informuje zespół bezpieczeństwa Cisco Talos, WANNACRY także wyszukuje te już zhackowane, z uruchomionym backdoorem DOUBLEPULSAR (przy okazji, narzędzie które go wykrywa pobierzecie stąd). Dobry opis działania WANNACRY znajduje się tutaj.

Co ciekawe — już w momencie publikacji tych narzędzi dostępna była łatka MS17-010, bo Microsoft jakoś dowiedział się o wykorzystywanych przez NSA dziurach jeszcze przed upublicznieniem archiwum narzędzi agencji. Kto 2 miesiące temu nie wgrał tej poprawki, teraz pewnie bardzo tego żałuje…

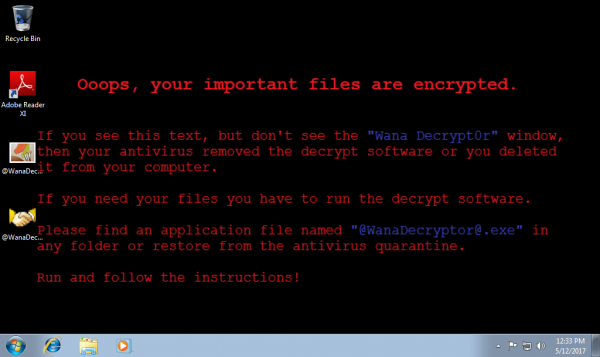

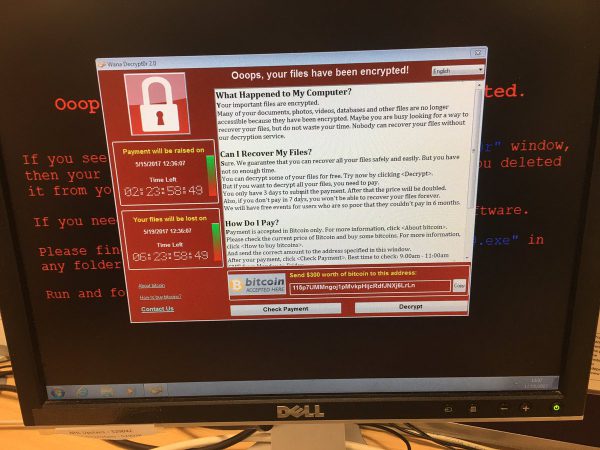

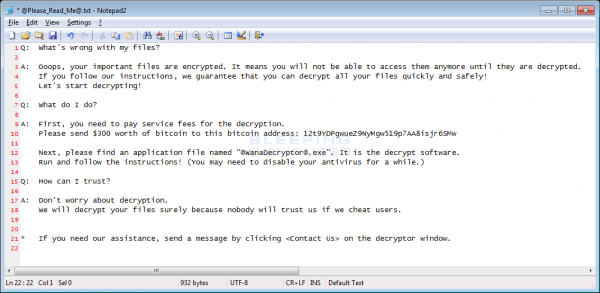

Po zainfekowaniu komputera (czyli połączeniu przez dziurawy protokół SMB), WANNACRY szyfruje pliki (179 rozszerzeń), dodając rozszerzenie WNCRY i wyświetla komunikat z żądaniem okupu:

Ofiara musi zapłacić 300 dolarów (w bitcoinach). Jeśli tego nie zrobi w przeciągu 3 dni, kwota okupu wzrasta do 600 dolarów. Jeśli przestępcy nie otrzymają okupu w ciągu 7 dni, ofiara straci na zawsze możliwość odzyskania swoich danych (choć jest tu pewna sprzeczność, bo przestępcy później zastrzegają, że jeśli ktoś jest tak biedny, że nie będzie w stanie zapłacić, to po 6 miesiącach przewidują uruchomienie możliwości darmowego odzyskania danych).

Nie płaćcie!

Zanim przejdziemy do technicznego opisu robaka, ważny komunikat:

NIE PŁAĆCIE

Zazwyczaj w przypadku ataków ransomware (i o ile ktoś nie dysponował kopią bezpieczeństwa, a zaszyfrowane dane były dla niego istotne), radziliśmy płacenie — i to jak najszybsze — to tu mamy pewne obawy, czy ta strategia się ofiarom nomen omen opłaci. Dlaczego? Z ujawnionych przypadków infekcji wynika, że przestępcy na przemian pokazują ofiarom tylko 3 adresy portfeli Bitcoin:

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

To oznacza, że nie są oni w stanie zweryfikować która z ofiar wpłaciła okup! Jest co prawda możliwość kontaktu z przestępcami — ale przy takiej skali infekcji, mamy obawy o to, czy będą oni w stanie zapewnić odpowiednią skalowalność dla swojej komunikacji z ofiarami… Co ważne, do tej pory nie widzieliśmy też żadnego potwierdzonego “odzyskania” danych po zapłacie okupu.

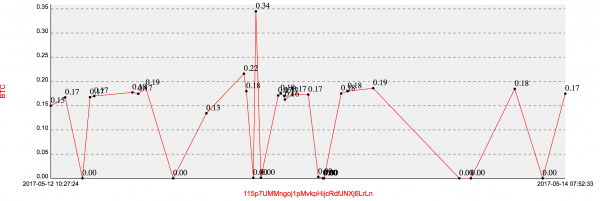

Taki duży atak, a tak mało kasy

Na chwilę obecną przestępcy zgromadzili na tych adresach 129 wpłat na kwotę ok. 18 BTC (125 000 PLN). To bardzo mało, jak na taką skalę ataku. Cryptolocker, czyli inny ransmoware, w 2013 zarobił miliony!

Czyżby z racji weekendu nie w każdej z dotkniętych atakiem firm podjęto działania naprawcze? A może większość ofiar dysponowało backupami i po prostu przeinstalowało systemy, odtwarzając dane z kopii bezpieczeństwa? Miejmy nadzieję, że ta druga hipoteza jest bliższa prawdy.

Bardziej techniczne ciekawostki z działania robaka

Akcja jest całkiem nieźle przygotowana, bo robak komunikuje się z ofiarami w kilkadziesięciu językach. Ale obsługa wpłat na tylko 3 adresach BTC i wbudowany w robaka “kill switch” każą nam się zastanowić, czy przypadkiem nie jest to jakiś laboratoryjny prototyp, który wymknął się spod kontroli.

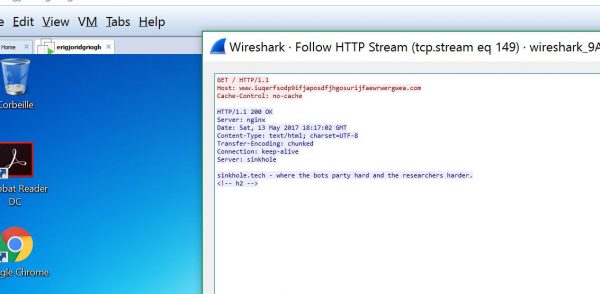

Otóż WANNACRY na starcie próbuje się łączyć z domeną

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

I jeśli to się powiedzie, przestaje działać.

Rzadko spotyka się takie proste “wyłączniki” w “produkcyjnym” kodzie robaka. Może więc ten był wersją testową, która wymknęła się spod kontroli? A może, jak sugeruje badacz, który odkrył ten mechanizm kill switcha w kodzie robaka, miała to być funkcja wykrywania uruchomienia w środowisku do analizu malware? Takie środowiska często odpowiadają na żądania do każdej domeny. Niezależnie od powodów istnienia takiego kill switcha, badacz który go zauważył szybko zarejestrował domenę, dzięki czemu zapobiegł dalszemu rozprzestrzenianiu się WANNACRY po świecie. Choć w pierwszej chwili mało nie dostał zawału, kiedy od kolegi otrzymał mylną informację, że rejestracja tej domeny uaktywniła złośliwy kod w robaku.

Niestety, zatrzymanie WANNACRY nie trwało długo… Dziś rano do internetu ktoś wpuścił kolejną próbkę. Bez tego kill switcha. I co gorsza, badacze wskazują, że szybko mogą powstać kolejne warianty (EDIT: już powstały). Pierwsza wersja WANNACRY jest bowiem tak napisana, że łatwo jest podmienić payload na własny, z oryginału biorąc tylko najważniejsze — czyli skuteczny mechanizm rozprzestrzeniania się po świecie. Według analityków robak po infekcji oprócz szyfrowania plików skanuje sieć lokalną i infekuje inne znajdujące się w niej i niezałatane Windowsy, a dodatkowo w poszukiwaniu nowych ofiar skanuje też fragmenty internetu. To tłumaczy tak szybkie rozprzestrzenienie się po całym internecie.

Tu możecie zaobserwować wideo z infekcji:

Here is a video showing a machine on the left infected with MS17-010 worm, spreading WCry ransomware to machine on the right in real time. pic.twitter.com/cOIC06Wygf

— Hacker Fantastic (@hackerfantastic) 13 maja 2017

Jeden z badaczy, który wystawił do internetu honeypota, został zainfekowany w 3 minuty:

A tu podsumowanie na infografice:

Mam Windowsa — co robić, jak żyć?

Jeśli jeszcze nie zostałeś zainfekowany — zaktualizuj oprogramowanie, a jeśli z jakiegoś powodu nie możesz tego zrobić, wyłącz obsługę protokołu SMB.

Jest też narzędzie hiszpańskeigo CERT-u, które może pomóc w walce z infekcją. Na marginesie, obecność mutexu o nazwie MsWinZonesCacheCounterMutexA też ogranicza działanie WANNACRY.

Jeśli ktoś szuka IOC, znajdzie je w poście amerykańskiego CERT-u. Ciekawostka: podobno EMSI Antimalware był w stanie wykryć i unieszkodliwić WANNACRY swoim modułem behawioralnym, bez sygnatur.

Ale ja mam Windows XP, na którego Microsoft nie wydaje już poprawek!!!

To prawda, że dziura z której korzysta robak dotyczy także Windows XP, a jak wiemy Microsoft już nie wspiera i nie wydaje na ten system poprawek bezpieczeństwa. Łatka dla nowszych windowsów (MS17-010) więc nie dotyczyła tego systemu. Dlatego Windows XP stanowił dość spory procent ofiar WANNACRY (i dlatego ucierpiał brytyjski NHS, który wciąż z Windowsa XP korzysta).

Na szczęście Microsoft zlitował się nad posiadaczami przestarzałego systemu i wydał dla niego poprawkę. Jeśli więc gdzieś macie jeszcze XP, szybko ją zaaplikujcie.

…choć nie zawsze będzie to łatwe. Jak informuje Barry Dorrants

The release of the patch probably isn’t going to help that £15m MRI machine that runs XP embedded whose maker went bankrupt 10 years ago.

Przypomnijmy, że Windows Embedded lub stare wersje Windows XP działają na wielu specyficznych/dziwnych urządzeniach (m.in. terminalach płatniczych czy brytyjskich łodziach podwodnych). Ten system również jest podatny na podatność wykorzystywaną przez WANNACRY do ataku — więc jeśli w sieci lokalnej razem z nim znajdzie się inny zainfekowany host, urządzenie pracujące pod kontrolą “wbudowanej” wersji Windows XP zostanie zaszyfrowane. Trudność w patchowaniu Windows Embedded wynika z faktu, że często upgrade firmware’u może zrobić tylko serwisant producenta. Plusem natomiast jest to, że często na tego typu urządzeniach nie ma krytycznych informacji (choć urządzenia te, tak jak wspomniany MRI, mogą pełnić krytyczne, ratujące życie funkcje).

I być może to jest także klucz do odpowiedzi na pytanie dlaczego pomimo tak wielu ofiar jest tak niewiele wpłat? Urządzenia z “wbudowanymi Windowsami nie zawierają istotnych danych (choć pełnią istotną funkcję). Jeśli coś złego się z nimi stanie, można je po prostu “przeinstalować”. Nie trzeba płacić za odzyskiwanie danych.

Microsoft antimalware telemetry immediately picked up signs of this campaign. Our expert systems gave us visibility and context into this new attack as it happened, allowing Windows Defender Antivirus to deliver real-time defense. Through automated analysis, machine learning, and predictive modeling, we were able to rapidly protect against this malware.

Kto więc znajduje się w gronie tych 200 000 ofiar?

Jeszcze większy atak mógł mieć już miejsce (albo nawet trwa), tylko go nie zauważyliśmy

I tu dochodzimy do ciekawej refleksji. Nie licząc zagrożenia życia pacjentów w szpitalach oraz zapewne wielomilionowych strat w fabrykach w których stanęły linie produkcyjne, WANNACRY może być dobrą, i jak widać potrzebną nauczką.

- Że należy aktualizować oprogramowanie.

- Że należy migrować ze starych systemów na nowsze.

- Że nie należy ich wystawiać “do internetu” po protokołach, które w internecie nie muszą być dostępne.

- I że w lokalnych podsieciach warto izolować stacje w podsieciach, aby ograniczać efekt “domina”.

Zauważmy też, że ransomware to bardzo widoczny objaw działania złośliwego oprogramowania. Widać, że coś jest nie tak — jest wyraźny komunikat domagający się okupu i niczego nie da się zrobić na zainfekowanym komputerze. Ale pamiętajmy, że ten sam błąd mógł być wykorzystywany “po cichu” do inwigilacji lub kradzieży danych z dokładnie tych samych maszyn, które teraz padły ofiarą WANNACRY. Przez NSA, bo ta agencja znała tę dziurę wcześniej, tylko nikt by o tym nie wiedział… A ile jeszcze tego typu błędów, dających dostęp do tak wielu maszyn zna NSA i inne agencje (albo firmy lub osoby prywatne?).

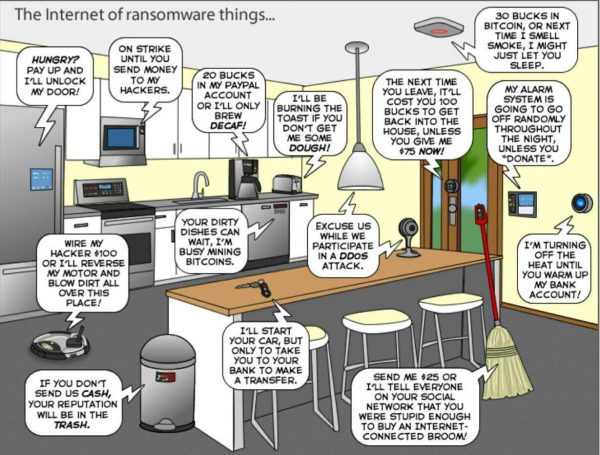

PS. Na koniec warto przypomnieć, że błędy w oprogramowaniu nie dotyczą tylko Windowsa. Użytkownik każdego systemu (nawet tego, który nie został dotknięty robakiem WANNACRY) powinien regularnie wgrywać aktualizacje bezpieczeństwa. Dziś na celowniku są Windowsy i użytkownicy Linuksów żartują, że u nich WANNACRY nie działa, ale kwestią czasu jest, kiedy ktoś stworzy robaka atakującego ransomwarem inne systemy operacyjne. Botnet Mirai, choć nie szyfrował danych udowodnił, że to możliwe. Niestety, zbliżamy się do tego:

PPS. Jeśli pracujecie w IT i chcecie kogoś przerazić w poniedziałek. Ustawcie mu jako wygaszacz ekranu zdjęcie komunikatu WANNACRY

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Ale obsługa wpłat na tylko 3 adresach BTC i wbudowany w robaka “kill switch” każą nam się zastanowić, czy przypadkiem nie jest to jakiś laboratoryjny prototyp, który wymknął się spod kontroli.”

W artykule o tym badaczu, który odkrył ten “kill switch” (sami linkujecie) zostało dopisane, że próba połączenia się z tą domeną to prawdopodobnie próba wykrycia uruchomienia wirusa w sandboksie (sandboxy niektóre udają, że wszystkie domeny istnieją i przekierowują ruch).

“Do tej pory nie widzieliśmy też żadnego potwierdzonego “odzyskania” danych po zapłacie okupu.”

Również czegoś takiego nie widziałem… Ale nie widziałem też oskarżeń, że ktoś zapłacił i nie był w stanie odszyfrować plików. Ciekawe, nie?

Skąd informacja, że dotyczy to również XP? CVE (wszystkie związane z MS17-010) wymienia wyłącznie systemy nowsze:

“Microsoft Windows Vista SP2; Windows Server 2008 SP2 and R2 SP1; Windows 7 SP1; Windows 8.1; Windows Server 2012 Gold and R2; Windows RT 8.1; and Windows 10 Gold, 1511, and 1607; and Windows Server 2016”

http://www.catalog.update.microsoft.com/Search.aspx?q=ms17-010 – tu są łatki dla starszych systemów takich jak XP (wersje standardowe, embedded, POSReady 2009), Server 2003, Vista, Server 2008, oraz 8 RTM. Notabene wszystkie zostały przygotowane jeszcze w lutym w ramach planu dodatkowego, płatnego wsparcia.

Sprawdzam dwa windowsy 7 co mają włączone autoaktualizacje czy mają aktualizację ms17-010 (KB4012212) i co? Oba nie mają jej w wykazie zainstalowanych łatek. Aktualizacja ma status Critical, czyżby jednak trzeba było ją wgrać ręcznie? (Wgrałem, została przyjęta)

Tej drugiej KB4012215 też nie było.

Łatka do MS17-010 zawiera również poprawkę, która nie jest związana z bezpieczeństwem, niemniej jednak cała poprawka jest określona jako związana z bezpieczeństwem.

Czy ktoś zweryfikował, że XP (i podobne jak 2003) jest podatny na ten sam błąd jak również, że powyższe łatki ją usuwają?

Nie do końca rozumiem, z czym cytowany przez Was Barry ma problem, skoro do Win XP Embedded też została wydana poprawka. Czy nie działa / nie dała się zainstalować? Do poprawnej instalacji trzeba czasowo wyłączyć SMB.

Może z tym, że producent jako jedyny ma możliwość (prawną i być może techniczną) wgrania aktualizacji? Ale problem Barrego można rozwiązać firewallem — o ile już nie jest za późno.

Pierwszy! ;]

Już myślałem, że się nie doczekam artu na ten temat, ale jest i jest dobry! :)

Thnx! :D

Szkoda ze informacja jest dopiero po 24h :) na stronie. W Danii trąbiła już od wczoraj w wiadomościach na ten temat. Pozdrawiam

Pytanie: jak w rejestrze brak wspomnianych kluczy, nie da się nigdzie zlokalizować SMB ani pochodnych, powershell również nie rozpoznaje – czy to wystarczy by stwierdzić iż SMB nie działa i podatność nie zostanie wykorzystana? Czy to w ogóle możliwe by usługa nigdy nie została zaktualizowana?

Kurcze mam to samo, dodatkowo łatka z Microsoft Security Bulletin MS17-010, to jest KB3212646 nie chce się zainstalować, twierdząc, że “Ta aktualizacja nie ma zastosowania do tego komputera”

Dla pewności wyłącz wszelkie usługi mające smb w nazwie lub opisie (jak np. usługa Stacja Robocza).

Jeśli chodzi o popularność / skutki WannaCry, czy Wam też przypomina się Sasser?

Sasser, Blaster… skutkiem aktywności owych robaków sprzed kilkunastu lat Windows XP w zasadzie “urodził się na nowo” w postaci XP SP2 (zresetowano przy tej okazji dziesięcioletni cykl życia systemu, licząc go od wydania SP2 w 2004). Długotrwałe prace nad tym “fortyfikacyjnym odświeżeniem” wpłynęły w znaczący sposób na potężną obsuwę premiery pierwszego systemu z linii NT6.x, ówcześnie znanego jedynie pod nazwą kodową “Longhorn”.

3 dzień po ataku a w dedykowanym bezpieczenstwu portalu dopiero informacja o tym. Powinniście być źródłem a nie odbiorcą takich info.

Klienci korzystający z naszej płatnej usługi wczesnego ostrzegania otrzymali ostrzeżenia dotyczące WANNACRY już w piątek. Te komunikaty nie nadają się jednak na copy & paste do artykułu na nbzp. W piątek zresztą publikowaliśmy informację o Włamaniu do CPPC, wychodząc z założenia, że o tym incydencie nie przeczytasz w innym miejscu, a o szalejącym ransomware, niegroźnym dla tych, którzy rozsądnie zarządzają swoją siecią, dowiesz się z każdego źródła.

PS. Jeśli jednak trzymasz rękę na pulsie — zapraszamy do współpracy. Wtedy będziesz mógł za naszą pomocą ostrzegać wszystkich przed podobnymi akcjami już w pierwszych godzinach epidemii i jeszcze ci za to zapłacimy :-)

Zakładając że mam niepatchowanego xp to czy jak jestem za NATem to jestem bezpieczny?

Nie przekierowuję portów związanych z SMB na zewnątrz.

Jeśli w Twojej sieci nikt nie złapie tego wirusa lub jeśli sam go nie złapiesz to teoretycznie jesteś bezpieczny.

“płatnej usługi wczesnego ostrzegania” Jakieś szczegóły jak to wygląda u niebezpiecznika?

Odezwij się na adres security@niebezpiecznik.pl z firmowego e-maila.

W ARTYKULKE BRAKUJE INFORMACJI JAK PRZEBIEGA INFEKCJA przez robaka i co musial zrobic user by zostac zainfekowany<TYLE TRESCI, ZERO KONKRETKOW!!!!!!!!!

Zgadza się! Owszem pewnie większość czytelników Niebezpiecznika to ludzi obeznani w temacie, ale jest też pewna liczba tych, którzy po prostu chcąwiedzieć więcej, ale nie są specjalistami. Czy ten robak wymaga jakiegoś działania konkretnego ze strony usera (uruchomienia czegoś)? Do tej pory programy takie wymagały jednak świadomego kliknięcia OK na ktorymś tam etapie, na uruchomienie aplikacji. Czy w tym przypadku coś mi sie może pobrać, dokleić do systemu i samo odpalić???

Z tego co wiem, to zarażasz się nim gdy :

1. Otworzysz załącznik w mailu.

2. Twój Windows nie został zaktualizowany pod kątem bezpieczeństwa, czyli zawiera ów podatność i :

a. jest widoczny bezpośrednio z poziomu sieci (np. serwery stron lub zwykłe komputery bezpośrednio podłączone do internetu przy użyciu np. modemu ADSL) – wtedy wirus

b. nie jest widoczny bezpośrednio z poziomu sieci (znajduje się za NATem lub router pośredniczy w wymianie danych między routerem a internetem), jednakże rouer jest skonfigurowany tak, iż twój kompuer jest w tzw. “strefie zdemilitaryzowanej” (DMZ zone) – wtedy masz taką samą sytuację jak w podpkt. 2a.

c. w sieci lokalnej powyższego routera pojawi się zainfekowany komputer.

A to teraz już wiem, czemu tyle spamu przychodzi do całej mojej domeny nawet na nieistniejące adresy e-mail. W piątek się zaczęło.

Znam pewną organizację, która została zainfekowana 21.04 z czego wynika, że robak zaczął się rozprzestrzeniać dużo wcześniej.

Ja mam tylko jedno pytanie: jak to cholerstwo wykryć? Jakie procesy uruchamia? Jakie ma pliki? Bo nie wiem, czy już nie jestem zainfekowany, a nie chciałbym się o tym przekonać widząc ten ekran…

System operacyjny który pozwala zaszyfrować wszystkie pliki bez poinformowania użytkownika jest fundamentalnie źle zaprojektowany. To przed nim należy ludzi ostrzec, a nie przed załącznikiem.

To tak jakbym kupił samochód i miał w nim przycisk autodestrukcji. Mechanik za każdym razem ostrzegałby mnie żebym go przez przypadek nie nacisnął bo wylecę w powietrze, bez hasła, bez potwierdzenia, po prostu! Poof! W kółko tłuczecie “nie klikaj tu”, “nie klikaj tam”. Są OSy w których możesz sobie klikać gdzie Ci sie podoba… Uczcie ludzi o nich.

Hej, a w którym to systemie user nie może zaszyfrować -swoich- plików? Zgodzę się, że od dawna powinno być wykrywanie takich masowych operacji i ostrzeganie usera, że coś się dzieje, ale czy jest jakikolwiek OS z taką funkcją? Bo na tej zasadzie to każdy system ma tą wadę;)

@Konrad: Potrafisz zaszyfrować dane w Linuxie bez podania hasła sudo?

Chodzi o proste zabezpieczenie: klikam na załącznik który chce odpalić (jakikolwiek) program = pytam się o hasło superusera. Nie da sie podać hasła przez przypadek. Natomiast na załącznik możesz kliknąć przez przypadek. 99,9% userów powiązałoby fakt prośby o hasło z kliknięciem na załącznik…

Nie nauczymy wszystkich ludzi, że zanim dostaną maila “z DHLa” muszą sprawdzić czy domena się zgadza, czy był TLS itp. Musimy dać im narzędzia które zrobią tą robotę za nich. Windows takim narzędziem nie jest bo de facto każdy program ma uprawnienia praktycznie do wszystkiego…

Windows JEST fundamentalnie źle zaprojektowany. Tyle, że jego fundamenty były projektowane w latach 80-tych i to należy podkreślić.

Od tamtego czasu był zmieniany i rozwijany, ale ciągle musiał zachować wsteczną zgodność ze źle zaprojektowanymi fundamentami i źle napisanymi aplikacjami.

To jest system z poprzedniej epoki po prostu i trzeba to sobie głośno powiedzieć.

Oto dowody:

W 2003 roku wirus Blaster samoczynnie infekował Windowsy przez sieć.

W 2004 roku dokładnie to samo robił Sasser.

Po tych “akcjach” Microsoft zaczął mocno przebudowywać Windowsa i wydawało się, że takie robaki jak Blaster i Sasser to już historia, która nie wróci.

Tymczasem zonk! Mamy 2017 rok i pojawia się WannCry, który tak samo samoczynnie i na masową skalę infekuje komputery z Windowsem, jak w 2003 i 2004 roku robiły to Blaster i Sasser.

Dodatkowo WannaCry wspiera się także rozprzestrzenianiem się przez emaile.

W Linuxach DA SIĘ zaszyfrować wszystko BEZ SUDO.Ale to “wszystko” to są pliki do których uprawnienia ma ten użytkownik który uruchomił wirusa. No chyba,że ktoś pracuje z roota,albo wirus korzysta z exploita eskalującego uprawnienia do roota – to jednak NIE JEST takie łatwe.

W zasadzie też jest większy problem,by otworzyć wirusa z załącznika.Natomiast różne usługi webowe nawet na linuxowym serwerze NADAL mogą zostać zaatakowane.

A po co Ci hasło do zaszyfrowania /home/nazwausera? Większym zabezpieczeniem jest to, że pliki pobrane z neta nie mają wystarczających uprawnień żeby je uruchomić. Z drugiej strony w każdym systemie są błędy, pamiętasz spam backspace żeby ominąć ekran logowania?

Warto dopisać do newsa, że w sieci pojawiła się nowa odmiana robaka, i nie jest podatna na wyłącznik dzięki aktywnej domenie.

Tutaj są aktualizacje dla wszystkich systemów, nie tylko starszych

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Gdyby strona MS nie odpowiadała, Google ma cache. Grunt żeby dostać prawidłowy link do pobrania.

Jest już dopisane :)

Nie aktualizowałem swoich windowsów od 3-ch lat, a komunikat żądania okupu nie chce się wyświetlić !! Co robić, jak żyć?

Czy po aktualizacji brak wyświetlania żądania okupu zostanie naprawiony?

A tak bardziej na serio czemu w ogóle system operacyjny nasłuchuje, odbiera, wysyła i robi cokolwiek kiedy ja na nim nie robię? Kiedy system będzie tylko do uruchamiania programów 3-cich oraz wyświetlania zużycia zasobów? Nic więcej nie jest potrzeba…

W mojej firmie informatycy przywracali dane po próbie zaszyfrowania już w poprzedni weekend.

Witam, pewna duża Polska firma została zainfekowana tym robaczkiem, popadały im serwery. Niestety nie mogę powiedzieć dokładnie która.

Ze strony bankowej mamy akurat zero incydentów, aczkolwiek czekam na oficjalny komunikat bezpieczników. Wszak admin nie musi wszystkiego wiedzieć.

W dużej firmie? Hmm nie pilnowali aktualizacji?

Oto skutki stosowania jednego słusznego systemu operacyjnego… Kolejny pozytyw systemów OpenSource, Przynajmniej więcej ludzi widzi kody źródłowe i może zareagować.

Microsoft zareagował na 2 miesiące przed atakiem.

To dziwne, że takie straty są….

zareagował 2 miesiące przed atakiem? czy może atak jest tylko częścią przepchania aktualizacji?

@Piotr zareagwali, ale mechanizm aktualizacji jest tak świetny, że nawet szpitale go wyłączały.

Moze ktoś wreszcie zrobić decryptor do UnblockUpc bo od ponad pol roku nic sie nie ruszyło a moje pliki czekają :)

A kto może stać za atakiem? Wszystko wskazuje na to, że to Rosja. A żeby zrozumieć dlaczego (przecież oni są jednym z głównych poszkodowanych) to trzeba wypić litr wódki … Rosja to światowy manipulator opinii publicznej – aktualnie zależy im na tym by zdyskredytować wszelkimi sposobami USA oraz unię europejską, aby rozbić ten sojuszniczy związek

Bilans zysków i strat:

ZYSKI:

– Reputacja Linux/Mac

– bezpieczeństwo firm

– paradoksalnie zmniejszy się ilość ataków DDos oraz ilość spamu

Straty:

– Reputacja Oprogramowania Antywirusowego

– Reputacja Microsoft – niepoważne podejście od cyberbezpieczeństwa (brak patchy do win XP – pomimo świadomości o jak wiele systemów komputerowych nadal zależy od tego oprogramowania)

– Reputacja USA (NSA) – część winy spada tu na NSA, które inwestuje miljony w łamanie bezpieczeństw komputerowych

– Reputacja BitCoin – już wkrótce usłyszymy o próbach likwidacji BitCoin z powodu wykorzystywania waluty do przestępczych celów

I dla niepoznaki uderzyli też w swoje koleje i ministerstwo? Dobry plan! ;-)

A tu za atakiem stoi ameryka… bo chcieli przepchać update keyloggerów u ludzi, którzy zaprzestali aktualizacji windowsa…

Dramatyzujesz )))

@Piotr Konieczny – no dokładnie – to są ruskie metody postępowania. Chcą żeby ludzie myśleli o nich jako o ofiarze a nie jako agresorze – i jak widać to im się powiodło :)

Ta, reputacja MS spada bo idioci używają przestarzałego systemu…

To się nazywa rosofobia.

Nie ma żadnych dowodów ani nawet poszlak na to, że to Rosja. Twoja teoria jest więc równie wiarygodna jak zamach smoleśnki.

Brytyjski NHS zostal zainfekowany przez zalacznik w emailu, pracuje dla IT jednego z szpitali w UK. Zainfekowane zostaly tylko komputery z win XP z czego 90% jest na red vlanie i ich to nie zlapalo.

Jaki to jest “red VLAN”? To jest jakiś fachowy termin?

Europol we współpracy z holenderską Policją i kilkoma firmami uruchomił właśnie stronę https://www.nomoreransom.org/ , można tam przesłać zaszyfrowany ransomware plik, a oni pomogą rozpoznać typ oraz podsuną rozwiązanie, jesli takie istnieje.

# List of all HotFixes containing the patch

$hotfixes = “KB4012212”, “KB4012217”, “KB4015551”, “KB4019216”, “KB4012216”, “KB4015550”, “KB4019215”, “KB4013429”, “KB4019472”, “KB4015217”, “KB4015438”, “KB4016635”

To na pewno jest pełna lista? Dla Windows Server 2008 jest KB4012598: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

a takiego na liście nie ma.

Witam,

Łatka ze strony MS instalowana na XP twierdzi, ze nie jest przeznaczona dla tego systemu (chyba w MS dali zły link, bo sciaga sie plik z ’embended’ w nazwie, mimo, ze wybieram link bez embeded i wersje PL). Dziala link z jednego z pierszych komentarzy.

Ok, jeśli mam laptopa którego nie mogę zaktualizować (bo Windows jest głupi), co muszę wyłączyć z SMB? Jestem klientem czy serwerem? Czy obydwoma?

Witam,

laby jednej dużej firmy(z oddzialem w Polsce), z dziedziny produkcji oprogramowania, także zostały zainfekowane.

No, proszę… – a cóż to się stanęłło? Taaaaka duzia firemka i brak patchy???

;]

“większość z nas (na szczęście!) regularnie aktualizuje oprogramowanie. A tylko ci, którzy tego nie zrobili przez ostatnie 2 miesiące, od piątkowego poranka przeżywają horror…”

Ja swojego Windows 7, nie aktualizuję od czasu nachalnych aktualizacji do Windows 10 i żadnego horroru nie przeżywam, a komputer mam podpięty pod internet, a nawet z poczty korzystam, jedynie co to nie otwieram wirusów z załączników dołączonych do spamu… :)

Jeśli podepniesz się do sieci lokalnej (Hotspot/WiFi lub sieć firmowa), w której działa WannaCry, to go podłapiesz SAMOCZYNNIE.

Nic nie musisz przy tym robić, w nic klikać, a antywirus nie ma tu nic do rzeczy, bo nie działa on na poziomie protokołów sieciowych.

Na tym polega “wyjątkowość” WannaCry, która odróżnia go od “zwykłych” wirusów które roznoszą się tylko przez emaile.

Do listy czynności zapobiegawczych, dodałbym jeszcze by oddzielić systemy użytkowników od systemów “sprzętu”, umieszczając je w różnych VLAN-ach.

“Kto więc znajduje się w gronie tych 200 000 ofiar? ”

Microsoft prawdę akurat napisał bo pisał o defenderze wbudowanym w win10 a te 200tys ofiar to głównie XP i 7, które nie posiadają defendera domyślnie instalowanego.

Chiny trochę bardziej leżą w dniu dzisiejszy niż na mapce ;) Tylko u nich, wola z góry o 600$

a od jabłuszka na kompy jakieś ataki były – obstawiam, że do nie..

Mógłby ktoś wytłumaczyć laikowi, jak właściwie się stało, że tyle rożnych organizacji zostało zainfekowanych jednocześnie? Pracownicy wszystkich klikneli kiedyś w jakiś podejrzany link? W jaki sposób złośliwe oprogramowanie zalęgło się na zainfekowanych komputerach?

To pieruństwo potrafi się roznieść po sieci w trzy minuty…

Wystarczy że ktoś otworzy zainfekowany załącznik, a reszta podłączy się np. po Wi-Fi, albo będzie razem w sieci. Do tego brak aktualnych łatek, lub stary system, i mamy efekt.

Wirus rozprzestrzenia się samoczynnie poprzez lukę w usłudze SMB (udostępnianie plików i zasoby sieciowe). Wystarczy, że nie masz zaktualizowanego Windowsa (poprawka wyszła ponad 2 miesiące temu!) i masz komputer w sieci odbierającej połączenia z Internetu, albo ktoś podłączy do twojej sieci lokalnej inny już zainfekowany komputer. Infekcja postępuje samoczynnie, bez udziału użytkownika, tak jak na początku lat 2000 grasowały Sassery…

Wystarczy pilnować aktualizacji Windowsa i antywirusa (Defender/MSE mają już co trzeba w definicjach, na Defenderze z Windows 10 zadziałała analiza w chmurze).

Dzięki, po prostu zastanawiam się, jak to zrobili, że jednego dnia zaczeli blokować komputery w tylu różnych sieciach.

A więc NASK zapewnia, ze jesteśmy bezpieczni. Uff…

A więc NASK zapewnia, ze jesteśmy bezpieczni. Uff…

Pewnie się świetnie zabezpieczyli…

https://drive.google.com/open?id=0B3KqzXvgAGcBVm9tZHVaRFQzVUk

Czyżby PekaoBiznes24 złapał ?

Zwróćcie proszę uwagę na datę pliku dopiero co udostępnionego dla XP (ms17-010)

windowsxp-kb4012598-x86-custom-plk_05bec673af4dad0a111aacb89fe2c463539c010e.exe

udostępnionego w Windows Catalog

Build date i podpis cyfrowy z 11.02.2017

:)

Bo ta aktualizacja była ponoć udostępniana w ramach rozszerzonego wsparcia jak się nie mylę. Dopiero potem MS udostępnił to dla wszystkich jak doszło do globalnego incydentu.

MS wiedział wcześniej o problemie, bo pierwotnym twórcą exploitu było NASA, a exploit został ponownie wykorzystany przez włamywaczy.

Czyli firmy obsługujące bankomaty z zainstalowanym Win XP nie mają wykupionego rozszerzonego wsparcia?

czyli to sabotaż MS by ludzie kupowali rozszerzone wsparcie?

Olo, raczej nie chciało im sie aktualizacji wgrywać bo to za duzo zachdu, poczekamy, aż będzie ich więcej.

firmy oprogramowania antywirusowego wypuszczają wirusy, firmy farmaceutyczne tworzą nowe choroby, służby amerykańskie przeprowadzają ataki terrorystyczne na swój kraj, myślisz że microsoft nie mógłby wypuścić robaka oraz updatów na niego? Dla MS obecnie największym biznesem jest dostarczanie danych dla rządów temu chce na siłę przepchnąć najnowsze aktualizacje, które instalują keyloggery i backdoory, bo to biznes

Od rana nie można zrobić przelewów z PKO SA. Czyżby powiązane?

Polkomtel prawdopodobnie też, nie działa in Plus Online – a BOK mówi o “aktualizacji systemu”…

No dobra, ale ponownie: tak jak przy Cryptolockerze trzeba otworzyć załącznik, żeby zrobiło się kuku, czy to się dzieje “samo”?? Bo nikt tego wyraźnie nie napisał.

No niestety nie trzeba, wirus rozprzestrzenia się samoczynnie.

Jeśli np ja z zawirusowanym laptopem będę w tej samej sieci lokalnej co ty (WiFi w barach, na lotniskach, czy też w sieci firmowej), to twój komputer SAMOCZYNNIE zarazi się od mojego.

Nie jest wymagana żadna akcja z twojej strony. Nawet nie będziesz wiedział kiedy i gdzie to się stało. I to dlatego WannaCry jest taki “wyjątkowy”.

PS. Swoją drogą to WannaCry nie jest pierwszym robalem tego typu.

Wcześniej Sasser, a jeszcze wcześniej Blaster również infekowały komputery z Windowsem samoczynnie – natychmiast po podpięciu ich do sieci.

Galu Anonimie, nie bądź taki tajemniczy.

Zainfekowane są niektóre firmy we Wrocławiu, z największym dostawcą dla telekomu włącznie.

Wiesz że muszę chociaż pozory stawiać :) Zainteresowani już dawno wiedzą gdzie pracuję. gdyby pracodawca chciałby mnie pozwać, to nie zostawiam formalnie nazwy firmy, a IP jest gównianym dowodem na ławie sądu. Fakt jest taki że kto chce – ten wie.

Bezpiecznicy u klienta bankowego natychmiast wykonali odpowiednie kroki aby przeciwdziałać atakowi. Mamy 0 komputerów/serwerów zarażonych. Dobry bilans; takim natomiast nie może się pochwalić mój pracodawca, bo mimo certyfikatów bezpieczeństwa, miliona kursów dla adminów – pięknie wypieprzyło cześć serwerów. Ja zawsze mówię, ja zawszę ostrzegam, a ci zaczynają działać dopiero jak jest płacz i zgrzytanie zębów. Wiele firm ma albo podobną politykę, albo niewykwalifikowaną kadrę pracowniczą. Nie ma co ciąć na bezpieczeństwie, bo skutki potencjalnego ataku są dużo droższe. Admin – student za mniej niż 2000zł ma strzec firmowego bezpieczeństwa. Uważam że coś tu nie “halo”.

W mojej firmie wszystko padło od piątku około 14, nasze komputery padły, nic tylko wypada podziękować za chłodne piwko w czasie pracy, tymczasem nasz IT pracuje nad tym…

dla xp masz tutaj latki : http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Łatki dla wspieranych Windowsów (7 / 8.1 / 10):

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Łatka dla Windowsa XP (link bezpośredni):

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-plk_05bec673af4dad0a111aacb89fe2c463539c010e.exe

Łatki dla innych niewspieranych systemów (Windows 8):

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Czy zablokowanie w rejestrze SMB1, SMB2 chroni w 100%?

Co wtedy z sieciowymi skanerami?

“wykradzionych prawie rok temu z NSA i opublikowanych miesiąc temu w internecie przez grupę Shadow Brokers ”

Opublikowanych miesiąc temu ?

Czyżbym przeoczył publikacje zaszyfrowanej części.

Dobrze rozumiem że zasadzniczo nie dotyczy to zwykłych śmiertelników łączących się z internetem przez router z standardowym firewallem odrzucającym połączenia zewnętrzne? Oczywiście zakładając że nie jest się z grupy tych co otwierają i uruchamiają exe przychodzące w załącznikach + nikt w sieci pod routerem nie ma równie ‘dobrych’ pomysłów.

Jeśli nie nosisz nigdzie komputera, nie podpinasz do Hotspotów/WiFi ani sieci firmowej, a ponadto nie klikasz w żadne załączniki wzbudzające choćby cień podejrzeń, to nie.

Insert.pl

Nie działają usługi chmurowe: subiekt 123 oraz wszelkie funkcjonalności związane z tzw kontem insert np. Wysylanie smsów

Teraz czekamy aż stworzą robaka, który będzie się rozprzestrzeniał poprzez system aktualizacji windows 10 (w końcu skoro windows może dystrybuować updaty to może też coś innego przy okazji…)

…. czy brytyjskich łodziach podwodnych …. proszę poprawić na okręty podwodne

Wyżej w komentarzach ludzie mylą NASA z NSA, a Tobie się chce bronić honoru brytyjskich podwodniaków…

No i serwis MS nie dziala z latkami ;)

Server Error in ‘/’ Application.

Runtime Error

Description: An application error occurred on the server. The current custom error settings for this application prevent the details of the application error from being viewed remotely (for security reasons). It could, however, be viewed by browsers running on the local server machine.

Details: To enable the details of this specific error message to be viewable on remote machines, please create a tag within a “web.config” configuration file located in the root directory of the current web application. This tag should then have its “mode” attribute set to “Off”.

#subscribe comments#

Nie znalazłem wytłumaczenia dlaczego nie zadziałały antywirusy. Mój antywirus przysłał mi reklamę, pod tytułem “Nasze wysoce rozwinięte technologie od początku blokowały WannaCry”. Mam system 7 i oczywiście nieaktualizuję od początku Win 10. Win 10 odrzuciłem. Człowiek czuje się jak w więzieniu.

Uważam, że z antywirusów, które nie były w stanie ochronić przed WannCry należy zrezygnować!

Antywirus nie ma tu nic do rzeczy, bo wirus rozprzestrzenia się samoczynnie przez lukę w sterowniku protokołu SMB.

Na tym poziomie antywirus po prostu nie działa

Antywirus chroni cię tylko przed plikami które sam pobierzesz i uruchomisz, a nie przed lukami w jądrze systemu.

To był doskonały test.

Jeśli “anty”-wirus nie był w stanie wykryć:

-masowego działania na plikach

-dostępu do uprawnień admina bez zgody użytkownika

-nieznanego procesu

To po co to wszystko?

Wszyscy którzy mają płatną licencję, a już zwłaszcza firmy, powinni się spiąć w pozew zbiorowy.

Uwazam że pacjenci równiez powinni wnieśc pozew zbiorowy wobec lekarzy ponieważ częśc z nich umarła bo medycyna okazała się bezsilna.

@Czapa “Potrafisz zaszyfrować dane w Linuxie bez podania hasła sudo?”

Oczywiście – jeśli to Twoje pliki i Ty odpaliłeś ten program – tak to działa na Windowsie – robak szyfruje Twoje pliki, tzn. te do których masz dostęp, jak usuniesz sobie dostęp do danych plików to Ci ich nie zaszyfruje. Nie można tego tak po prostu zablokować bo wtedy zablokowałbyś sobie możliwość zmiany plików (owszem można by zaimplementować mechanizm wykrywający masową zmianę w wielu plikach polegającą na podmianie całej zawartości lub sporej części pliku – tylko to już taki trochę antywirus).

Proszę o więcej informacji dotyczących tego jak uruchomić obcy program i zaszyfrować własne pliki na Linuxie nie podając hasła sudo. Chętnie przyznam się do błędu.

@Czapa

może na przykład openssl rsautl -encrypt -inkey public_key_created_for_not_it_aware_user.pem -pubin -in mysuperimportantfile -out hahahayouareencrypted ?

Serio, każda binarka uruchomiona w kontekście użytkownika będzie miała takie same prawa dostępu do plików jak uruchamiający ją użytkownik.

Warte przeczytania:

https://www.proofpoint.com/us/threat-insight/post/adylkuzz-cryptocurrency-mining-malware-spreading-for-weeks-via-eternalblue-doublepulsar

Możliwe, że inny robal zmniejszył zasięg działania WCry

Myślicie, że gdybym poszedł z zainfekowanym laptopem do jakiejś otwartej sieci, to zaraziłbym jej użytkowników? Część ludzi twierdzi, że to ware rozprzestrzenia się również w ten sposób.

Bo tak jest. Sam w to nie wierzyłem, ale jednak typyt z McAffe jak i ten koleś, co wystawił hotspota w net potwierdzają samorozprzestrzenianie się wirusa w necie.

A wiecie, że Paczkomaty korzystają z Windows Embedded?

Zadzwoniło do mnie UPC, a następnie jakiś Pan poinformował mnie, że “mój adres IP padł ofiarą ataku hakerskiego”. Zaśmiałem się pod nosem, ale podziękowałem za informację. Ktoś jeszcze spotkał się z telefonami tego typu? Dziwna akcja. Mogłoby to wynikać z tego, że wchodziłem w zarejestrowaną przez badaczy witrynę, aby sprawdzić co tam jest.

Podobno kolo który znalazł killswitch oblal maturę z IT Wogolniaku LOL!

Oblałem dwie klasy w technikum informatycznym, jestem programistą od kilku lat oraz pracuje dla jednej z wielkich firm świadczącej usługi IT. W dodatku mam 18 lat.

Czytałem gdzieś że za tymi atakami podobno stoi Korea Północna.

Szkoda tylko, że po instalacji opcji minimum dla W7 X64, czyli kb4012212 system uruchamia się o około 10 sekund dłużej. To bardzo duża różnica. Na komputerze z dyskiem talerzowym 7200 to ok 10 sekund a na laptopie z dyskiem 5400 to około 13 sekund dłużej. Aby wynik był miarodajny, pomiary przeprowadzone kilkukrotnie przed instalacją i kilkukrotnie po instalacji (pierwsze uruchomienie po instalacji patcha nie brane pod uwagę). Masakra.

no ale teraz na pewno windows 10 będzie uruchamiać się szybciej…

Drobna literówka :-)

“Zainfekowane parokomaty”

Na pewno chodziło o “parówkomaty” ;)

Jakieś 11 lat temu był popularny programik wwdc (Windows Worms Door Cleaner) który zamykał te kluczowe porty – kto by pomyślał ;)

Ja się w ogóle zastanawiam po co ktokolwiek wystawia sambę na net?

Czy jakieś rutery nie powinny tego blokować? Nie mówiąc już o firewallach w sieciach firmowych itp…

[…] Jednym z takich przykładów może być porównanie systemu operacyjnego Windows (closed-source) z Linuxem/UNIXem (open-source). Kod systemów opartych o Linuxa jest ogólnie dostępny, a Linux ma ogromną społeczność m.in. contributorów, która współpracuje przy ulepszaniu kodu, dlatego aktualizacje zawierające np. patche są wypuszczane o wiele częściej niż w przypadku aktualizacji systemu Windows. Temat aktualizacji ma krytyczne znaczenie w przypadku bezpieczeństwa informatycznego, co potwierdza np. historia ransomware’u WannaCry. Zainteresowanych tematem odsyłam do artykułu na Niebezpieczniku. […]

[…] to umykać opinii publicznej. Nie ma bowiem ogromnych, wywołujących panikę ataków takich jak WannaCry czy Petya, ale coraz częstsze są ataki wycelowane w konkretne organizacje i połączone z […]

[…] Przyjęte dokumenty mają ukarać ludzi i firmy, którzy zdaniem UE stali za takimi atakami jak Operation Cloud Hopper (przypisywany grupie APT10) czy WannaCry. […]