5/1/2024

Jakie hasło może mieć pracownik telekomu do ważnego konta administracyjnego? Może takie złożone z nazwy dostawcy konta i słowa “admin”? Niestety pewien pracownik Orange España uznał to za dobry pomysł, a pewien atakujący bezwzględnie to wykorzystał.

Hiszpański Orange (drugi operator co do wielkości w tym kraju) zaliczył poważne problemy ze świadczeniem swoich usług. Moglibyśmy powiedzieć, że powodem tego zamieszania był człowiek, który przejął dostęp do konta RIPE operatora. Lepiej jednak będzie powiedzieć, że powodem problemów było używanie przez Orange ekstremalnie słabego hasła przy jednoczesnym braku 2FA.

Hasło, o którym mowa to… ripeadmin.

Wyjaśnijmy jak ważnym zasobem było konto chronione tym hasłem. RIPE Network Coordination Center to jedna z pięciu organizacji odpowiedzialnych za przydzielanie adresów IPv4, IPv6 oraz tzw. numerów AS. Organizacja odpowiada za to w kilkudziesięciu krajach Europy, Bliskiego Wschodu i środkowej Azji. Osoba przejmująca konto Orange w RIPE mogła m.in. dokonać zmian w globalnych tablicach routingu, które służą do organizowania komunikacji pomiędzy operatorami takimi jak Orange, a dostawcami sieci szkieletowych. Zarządzanie tym procesem odbywa się za pomocą Border Gateway Protocol (BGP), o którym w Niebezpieczniku pisaliśmy nie raz. Pozwala on organizacjom powiązać ich adresy IP z numerami autonomicznymi (AS) i rozgłaszać je do routerów, co z kolei pozwala sieciom na ustalenie najlepszej drogi do danego adresu IP.

Hej Orange! Zgłoś się po nowe hasło!

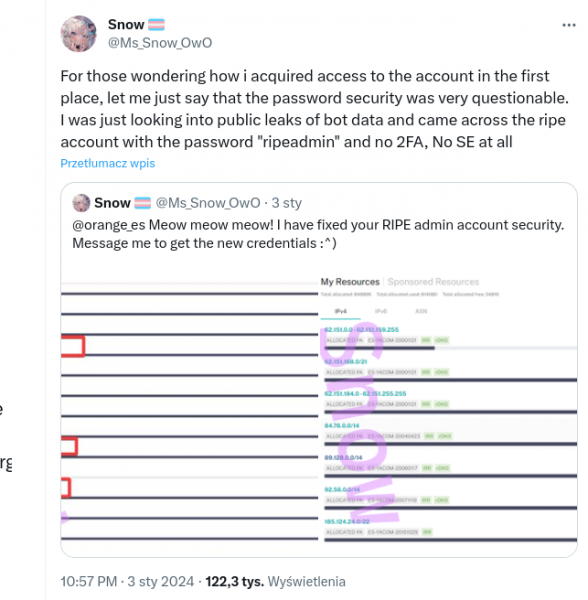

3. stycznia osobnik znany na Twitterze jako Snow (@Ms_Snow_OwO) opublikował Tweet z informacją o przejęciu konta RIPE Orange España. Snow stwierdził, że “naprawił to konto” i poprosił przedstawicieli Orange, aby Ci zgłosili się do niego w celu uzyskania nowych danych uwierzytelniających.

W tym samym dniu organizacja RIPE poinformowała o przejęciu jednego z kont, co miało spowodować “wstrzymanie pewnych usług”. RIPE nie powiedziała o co chodziło, ale wydała rekomendację by podmioty korzystające z jej usług zaktualizowały swoje hasła i najlepiej włączyły dwuskładnikowe uwierzytelnianie (2FA).

Pobuszował po koncie i wyłączył usługi

Snow po wejściu na konto Orange dokonał zmian dotyczących tzw. ROA (Route Origin Authorizations), to z kolei spowodowało uruchomienie zabezpieczenia znanego jako RPKI (Resource Public Key Infrastructure). Początkowo zmiany dokonane przez Snowa nie były znaczące, ale po kilku próbach udało mu się wprowadzić takie wpisy, które spowodowały masowe odrzucanie przez innych operatorów połączeń z Orange. Największe problemy wystąpiły w godzinach 14:20-18:00 UTC. We wpisie Douga Madory’ego z Kentik możecie poczytać o tym co dokładnie zrobił Snow i jakie były tego techniczne skutki. Jednak patrząc na całość incydentu można odnieść wrażenie, że Snow nie do końca wiedział co robi. Tak jakby przejął konto i potem sprawdzał co można zepsuć.

Źródło wykresu: Kentik

Można powiedzieć, że Snow użył w charakterze broni mechanizmu RPKI. Jest on używany aby sprawdzać, czy trasy IP są autentyczne i pochodzą od właściwego podmiotu, co z kolei ma zabezpieczać przed atakami typu BGP hijacking. Właściwym źródłem problemu nie był RPKI ale fakt, że byle kto mógł się dostać do ważnego konta administracyjnego i zmienić wpisy. I teraz pora na kolejną odsłonę opowieści. Jak Snow poznał hasło?

Hasło było w publicznych wyciekach

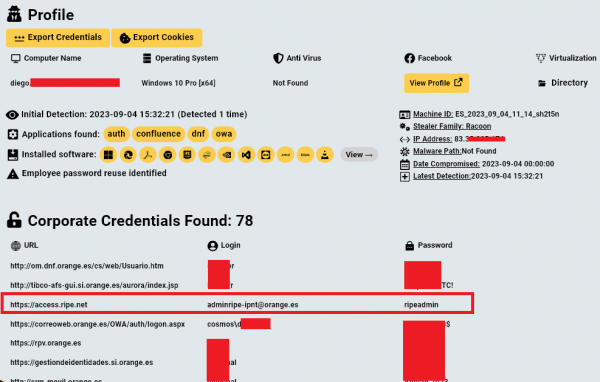

Hasła mogą wyciekać i krążyć po internecie. Mogą też być wykradane z komputerów przez złośliwe oprogramowanie (tzw. stealery), po czym są kompilowane w duże pliki i sprzedawane na czarnym rynku. Bywa, że te pliki są udostępniane za darmo. Pisaliśmy o tym niedawno w tekście o przestępczej gwiazdce. Dużą publikację danych ze stealerów dotyczących Polaków widzieliśmy w maju ubiegłego roku.

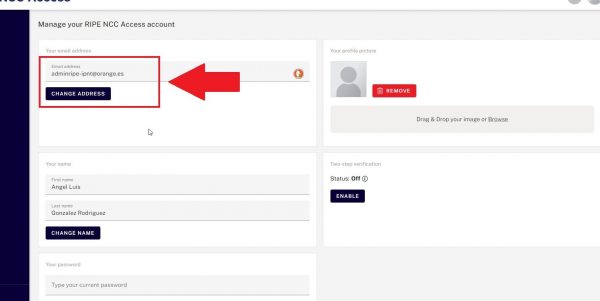

Wygląda na to, że hasło do konta Orange España krążyło po takich bazach i nie zostało zmienione. Jeden ze zrzutów ujawnionych przez Snowa pokazywał adres e-mail pracownika Orange.

To, czy nasze dane wyciekły możemy sprawdzić m.in. w serwisie HaveIBeenPwend, ale uwaga – ten serwis bazuje głównie na wyciekach z baz danych różnych firm. Warto sprawdzić jeszcze inny, Hudson Rock, który jest nastawiony właśnie na bazy wykradzionych haseł stworzonych przez stealery.

Firma Hudson Rock przyjrzała się incydentowi z Orange i na podstawie e-maila ustaliła, że, odpowiedzialny za konto pracownik był zainfekowany infostealerem Raccoon. Wśród danych, które udało się wydobyć z jego komputera znajdowały się login i hasło do strony access.ripe.net. Używanym przez niego hasłem była fraza ripeadmin. Powiedzieć, że to hasło jest absurdalnie słabe to jak nic nie powiedzieć.

Czy Snow wykorzystał tę słabość?

Do tej pory ustaliliśmy, że:

- konto RIPE Orange zostało przejęte oraz,

- że dane pracownika Orange zostały wykradzione przez stealer i krążyły po bazach wyciekowych.

Skąd pewność, że Snow zhackował konto wykorzystując te problemy?

Częściowo naprowadza nas na to komunikat RIPE (“zaktualizujcie sobie hasła”), częściowo też ustalenia Hudson Rock. Ostatecznie wątpliwości rozwiał Snow dodając we wpisie na Twitterze, że “bezpieczeństwo hasła było wątpliwe”, a na koncie nie było uwierzytelniania dwuskładnikowego i owszem, hasło występowało w “publicznych wyciekach”.

Ważna lekcja

Porady dotyczące higieny haseł i zarządzania nimi nie zawsze trafiają na podatny grunt. Często w ramach swojej pracy spotykamy osoby, które patrząc nam prosto w oczy mówią “owszem, mam takie dyżurne hasło i nie stosuje menedżera, ale ja wiem jak to robić żeby było bezpiecznie”.

Takie podejście nie jest spotykane wyłącznie w małych firmach i u osób “nietechnicznych”. Nierzadko w dużych organizacjach, na ściśle technicznych stanowiskach spotykamy osoby popełniające tak kluczowe błędy i historia z Orange tego dowodzi. Jednocześnie zdarzało nam się spotykać np. pracowników administracyjnych instytucji kulturalnych czy bardzo małych urzędów w gminach wiejskich, dla których menedżery haseł i klucze U2F były dobrze znanymi narzędziami. Wielkość organizacji czy stanowisko nie determinują tego, czy ktoś zachowuje się ryzykownie czy nie.

Co robić? Jak żyć?

Powtórzymy stare dobre rady.

- Miej mocne hasła do różnych serwisów. Mocne tzn. długie, złożone z losowych znaków i jeszcze raz długie. Dobrze też, by były długie.

- Miej unikalne hasła, czyli każde hasło tylko do jednego konta.

- Używaj menedżerów haseł, bo nie dasz rady zapamiętać dziesiątek unikalnych i mocnych haseł.

- Tak, wiemy że czasem są problemy z menedżerami, ale i tak ich używaj.

- Włącz dwuskładnikowe uwierzytelnianie gdzie się da, a najlepiej używaj kluczy U2F.

- Rozważ monitorowanie czy Twoje dane mogły wyciec, a w razie namierzenia wycieku zmieniaj hasła.

Możesz oczywiście sądzić, że to wszystko nie jest konieczne, że te zasady są głupie i że tylko przeszkadzają. Wyobraź sobie zatem jedną rzecz. Gdzieś w Orange España jest osoba, która używała tego loginu i hasła do RIPE. Ta osoba odpowiada za poważną wpadkę, o której pisze się na całym świecie. Wiedzą o tym jej koledzy, przełożeni, rodzina itd. Ta osoba do pewnego momentu myślała, że “to się nie stanie”.

Ty też tak myślisz?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Witam,

macie rację co do zapamiętywania złożonych haseł, ale ja nie ufam menadżerom…Osobiści posiadam offlinowego menadżera, czyli hasła zapisana na pendrive zabezpieczone BitLocker-em jedyne co muszę pamiętać to hasło do pendrive, oczywiście kopia na dwóch innych zaszyfrowanych penach. Oczywiście do ważniejszych kont 2FA. :)

Słabe hasło stosowane przez niefrasobliwego pracownika to tylko jeden z elementów umożliwiających przejęcie konta. Podstawą powinna być porządna polityka bezpieczeństwa wymuszająca higienę haseł (mocne hasło, zmieniane okresowo itd) czy wymuszająca stosowanie 2FA. Człowiek jest najsłabszym ogniwem – trzeba go wesprzeć ;-)

Cykliczne zmienianie hasła jest przyczyną istnienia słabych haseł. W praktyce pracownik zmienia hasło tylko minimalnie i stosując prosty wzorzec.

Okresowa zmiana haseł wraz z polityką “mocnego” hasła w rodzaju cyfr i znaków specjalnych prowadzi do stosowania krótszych i bardziej przewidywalnych, zamiast tylko literowych, ale dużo dłuższych i trudniejszych tym samym do złamania. A gdyby hasło miało powyżej 30 małych liter, niechby to było kilka pierwszych wyrazów z ulubionej książki, to już jest prawie niemożliwe do złamania.

A jak się wymusi bardziej skomplikowane i długie, to zostają zapisane na karteczkach (pod monitorem, klawiaturą, w szufladzie), a czasem nawet w pliku na pulpicie komputera (jeśli to hasła do różnych usług, a nie profilu użytkownika oczywiście), co jest jeszcze gorsze.

Przykładem są różne VPN (np. FortiClient), przy których nie można wymusić zapisania hasła (chyba, że ustawi się opcję w FortiGate, ale domyślnie jest wyłączona i wiele firm boi się ją włączyć), co powoduje, że na środku pulpitu jest plik “hasło VPN.txt”. Bezpieczeństwo jak cholera.

Nie chciałem się wdawać w szczegóły. Chodzi mi o to, że powinna być polityka bezpieczeństwa i polityka haseł, które uniemożliwiają użytkownikowi robienie głupot typu dupa.8. Czy częsta zmiana haseł powinna być stosowana czy nie – zostawiam to ekspertom.

Okresowa zmiana haseł jest zła i jest to już dosyć szeroko opisane (np. amerykańskie i brytyjskie wytyczne, od niedawna w Polsce przynajmniej zrezygnowano z tego wymogu).

Im bardziej skomplikowane reguły tym będzie gorzej. Zwłaszcza dla tych co nie lubią menedżerów haseł. Akurat Ripeadmin!8 spełnia stare polskie wymagania dla danych szczególnie wrażliwych ;-)

Te cykliczne zmienianie haseł jest rozpowszechnione w dużych firmach i dopiero 2FA/MFA ma szansę je wyprzeć. Jako mechanizm bezpieczeństwa nie przed typem z neta a przed kolegą zza biurka obok.

@Adam

> Cykliczne zmienianie hasła jest przyczyną istnienia słabych haseł.

> W praktyce pracownik zmienia hasło tylko minimalnie i stosując prosty wzorzec.

Ewidentnie ten akurat problem nie zaistnial tutaj – proste hasla wywolane ciaglymi zmianami sa dosc charakterystyczne, nawet bardziej jesli pracownicy wykombinowali po jakim czasie testowanie bezpieczenstwa zapomina te wczesniej wykorzystywane (gdzie pracownicy powtarzaja hasla w cykly troche dluzszym niz ten wyznaczony tym iloma wczesniejszymi haslami nowe jest porownywane).

Odnośnie długości hasła to nie rozumiem dlaczego nadal w 2024 wszystkie moje najkrótsze hasła są do banków.

Praktycznie do każdego serwisu, nawet pierdół jak netflix mam znacznie dłuższe hasło niż do banku. Dlaczego praktycznie wszystkie banki BARDZO ograniczają długość i złożoność hasła ?

A na Millenium to już szkoda słów, hasło max 8 znaków, same cyfry, brak jakiejkolwiek weryfikacji dwuetapowej podczas logowania (bo te 2 znaki z peselu to żadna weryfikacja!)

Więc jak tu się stosować do rad Niebezpiecznika jak banki nie pozwalają :( Ja się aż boje coś co millenium przelać, bo w innych bankach 8 znaków to mam PIN do potwierdzenia operacji w aplikacji. Ale żeby logować się na konto bez 2FA, tylko max 8 znakowym hasłem składającym się tylko z cyfr ?!

Jeszcze chyba co 3 miesiące proszą o zmianę hasła, czy da się zrobić coś jeszcze gorzej niż millenium ?

Jeśli chodzi o 2FA w różnych serwisach to zastanawia mnie dlaczego ciągle jest to tylko opcjonalne rozwiązanie. Obecnie uruchomi je tylko ktoś kto chce dbać o swoje bezpieczeństwo, wiele osób nie będzie tego włączać bo nie chce wykonywać żadnych dodatkowych kroków podczas logowania do danego serwisu. Gdyby tak każdy serwis już na etapie rejestracji wymagał aktywowania 2FA problem z wyciekami haseł mocno by się ograniczył :X

Ano właśnie. W jakimś banku w zeszłym roku zmieniałem hasło “służbowe” i było ograniczenie do 12 znaków, a przy niektórych znakach specjalnych wywalało błąd. 2023 rok, a zabezpieczenia z 2003.

Odwiedź na wszystko to $$$. Za wszystko trzeba zapłacić, a nikt tego nie chce zrobić. Za to każdy chce zarabiać. Takie sprawy, czy to się komuś podoba czy nie powinny być załatwiane przez władze państwa. Wtedy każdy by musiał się dostosować.

Banki mają jeszcze dodatkowe zabezpieczenia przy ważnych operacjach, ale i tak polecam się przesiąść na ING, bo jako jedyni dzisiaj wspierają U2F. Dziś “głosujesz portfelem” m.in. wybierając odpowiedni bank.

W artykule jest mały błąd:

“osobnik znany na Twitterze jako Snow (@Ms_Snow_OwO) opublikował”

Choć sama nazwa konta wskazuje na osobni..czkę? Ms = ogólny tytuł grzecznościowy dla kobiet to mamy jeszcze potwierdzenie w opisie:

“I go by she/her”

więc powinno być w tekście “opublikowała” itd.

@Nieznośny

Słuszna uwaga.

Jest wyraźnie napisane, że włamywacz hasło miał z wycieku, więc jakie znaczenie miała w tym przypadku słabość hasła? Żadne.

A ogólnie co do złożoności haseł. PIN do karty płatniczej ma zwykle 4 znaki, bez znaków specjalnych, bez dużych i małych liter, w ogóle bez liter, same cyfry. Zaledwie 10000 kombinacji. Czy jest to jakimś dużym zagrożeniem? Nie, bo jest ograniczona (chyba do 3) liczba prób.

Liczba prób zalogowania do większości poważnych serwisów też jest ograniczona. Nawet jeśli to ograniczenie to kilkadziesiąt prób, to i tak hasła minimalnie bardziej skomplikowane niż najbanalniejsze są bezpieczne.

Jedyny przypadek gdy różnica między hasłem średnim a trudnym ma znaczenie, to wyciek zahashowanych haseł.

Jest jednak kwestia skali ataku. Skuteczne badanie różnych haseł można przeprowadzić z botnetu z np. jednym zapytaniem na godzinę z jednego hosta (a hostów milion) przez wiele tygodni lub nawet miesięcy. To zostanie niezauważone przez większość systemów kontrolnych, nawet ustawionych w tryb paranoi. W przypadku kart, trudno jest zastosować tę metodę, bo systemy transakcyjne zablokują kartę niezależnie z jakiego hosta będziesz się łączyć.

Kenjiro – AFAIR w bankach licznik nieudanych prob logowania resetuje sie dopiero po poprawnym zalogowaniu, odstep czasowy nie kasuje licznika i blokady po 3 nieudanych probach. Tp juz o wielelepszy jest spread attack, gdzie jednym haslem atakujesz wiele kont.

*spraying attack

Snow ma wpisane w bio she/her, więc wypadałoby pisać o niej w rodzaju żeńskim. A potem są pretensje, że w IT same chłopy siedzą, bo branżowi dziennikarze cenzurują płeć żeńską…

@Aemstuz

Niestety czasem zapominamy że mamy też koleżanki :-| Sam zapominam. A jest ich coraz więcej i coraz niebezpieczniejsze, w każdym tego słowa znaczeniu.

A Ty jesteś z tych, co wierzą w napisane w ‘bio’.

Mam coraz mniejszą litość dla naiwnych.

Nasz minister cyfryzacji nie wie co oznacza CERT jak pokazała rozmowa w Trójce. Czy jesteśmy bezpieczni z takim człowiekiem u sterów?

Może troszkę pośmiejecie z nowego speca. Za PiSu tak łatwo Wam to przychodziło, a czułem się znacznie bezpieczniej niż słuchając pana Gawkowskiego…

dlaczego autor wypowiada się o kobiecie w formie męskiej…?

Z jednej strony ING wprowadził obsługę kluczy sprzętowych, ale nówka sztuka, aplikacja mobilna to pin tylko 4 cyfry, więc dla znowu zalatuje prehistorią gdy ktoś wymyślił że PIN to 4 cyfry bo człowiek więcej nie ogarnie albo szkoda miejsca w pamięci na dłuższe hashe.

Najlepsze jest to, że wystarczy zadzwonić na infolinię, i powiedzieć, żeby wyłączyli U2F i wyłączają XD

Ale przecież hashe nie są (tzn. nie powinny być) w żaden sposób zależne od długości PINu – jeśli “funkcja skrótu” jest poprawnie zaimplementowana, to długość hasha jest dokładnie taka sama i dla 4-cyfrowego PINu i dla 25-cyfrowego PINu/25-znakowego hasła.

Mnie razi, jak firma wymusza hasło do firmowego laptopa takie samo jak hasło domenowe.

Przez to nie mogę mieć losowego długiego hasła z managera haseł i klucza do tego managera, bo to samo hasło muszę zapamiętać, żeby móc je podać już przy logowaniu do systemu.

@Adam

Nie przypominam sobie żebym czuł się bezpiecznie za jakiegokolwiek ministra. Nie sądzę by się to kiedykolwiek zmieniło. Gdybym poczuł się bezpiecznie, powinienem zmienić pracę, bo straciłbym czujność.

Zapytam, bo tak sie utarło ze tu “slabe haslo” tam “slabe haslo” a ludzie czesto nie mysla – slabe haslo ORAZ istniala droga do jego wykorzystania przez osobe nieuprzywilejowana(przestepce) przy ktorej nie trzeba bylo przelamywac dodatkowych zabezpieczen?

Pytam, bo nie raz nie dwa razy (!) spotkalem sie z problemami wywolanymi przez absolutnie befleksyjne wdrazanie “procedur bezpieczenstwa” w systemach/kontach do ktorych Z.A.L.O.G.O.W.A.C. S.I.E. N.I.E. D.A. – a niejasnosci dotyczace szczegolow samego wycieku przy jednoczesnym haslowym dogmatyzmie, sa woda na mlyn tego typu minonkow-IT…

[…] My jeszcze raz przypomnimy, że nawet w dużych, wysoce technicznych organizacjach zdarzają się bardzo podstawowe niedociągnięcia z zakresu bezpieczeństwa. […]