16/6/2017

Macie router od DLinka, Linksysa albo Belkina? Jest szansa, że nie należy on tylko do Was, a od kilku lat korzysta z niego także pracownik CIA. Tajne dokumenty, które właśnie opublikowała WikiLeaks, zdradzają jak hackerzy z amerykańskiego wywiadu od 10 lat przejmowali kontrolę nad routerami 10 popularnych producentów.

CherryBlossom

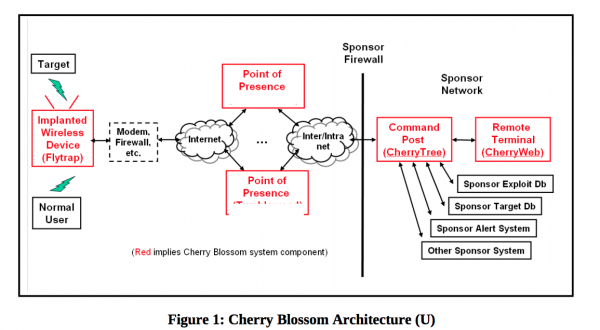

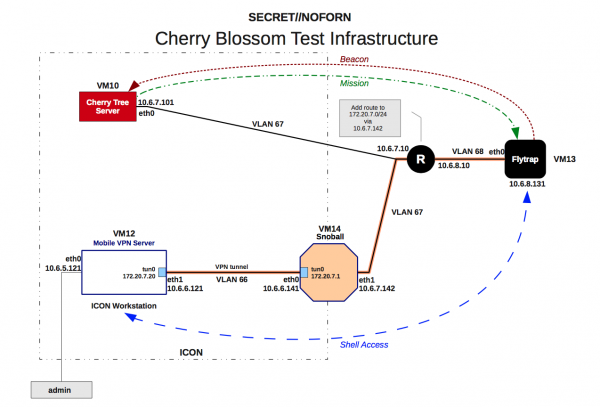

CherryBlossom to nazwa tzw. implantu, czyli złośliwego oprogramowania, które zostało pracowane przez CIA we współpracy ze Stanford Research Institute i wprowadzane było do około 25 modeli routerów, głównie D-Linka (DIR-130) oraz Linksysa (WRT300N). CIA hackowało je zdalnie, nawet jeśli urządzenia skonfigurowane były z mocnym hasłem administratorskim — wystarczy, że miały uruchomione Universal Plug & Play.

Po infekcji, routery nazywano mianem “FlyTrap“. Routery raportowały do serwera C&C nazywanego “CherryTree”, a operator CIA mógł przydzielić im “misje”, które polegały na wykradaniu danych z sieci lokalnej i różnych atakach MITM, m.in. sniffowaniu ruchu konkretnych IP czy przekierowaniu wybranych połączeń na serwer CIA, w celu wykonania ataku drive-by-download, infekującego klienta złośliwym oprogramowaniem. Dane CIA wykradało maskując je jako ciasteczka w żądaniach do obrazków.

Funkcjonalność jak widzicie nie powala, ale warto podkreślić, że projekt jest stabilny, dojrzały i trwa już 10 lat! W 2007 roku nie mówiło się tak dużo o hackowaniu routerów jak w ostatnich latach.

W udostępnionych materiałach pojawia się dokument z listą routerów, do których CIA było w stanie się włamać. Poniżej wymieniamy producentów, a w tym pliku znajdziecie także konkretne modele:

3Com

Accton

Aironet/Cisco

Allied Telesyn

Ambit

AMIT, Inc

Apple

Asustek Co

Belkin

Breezecom

Cameo

D-Link

Gemtek

Global Sun

Linksys

Motorola

Orinoco

Planet Tec

Senao

US Robotics

Z-Com

To kolejna odsłona projektu Vault7

O projekcie wiemy, ponieważ WikiLeaks ujawniło kolejną porcję danych w ramach projektu Vault7, archiwum wykradzionych CIA exploitów. O poprzedniej partii narzędzi z jakich korzystała CIA pisaliśmy w artykule pt. WikiLeaks opublikowało tajne narzędzia hackerskie wykradzione z CIA. Choć CIA konsekwentnie odmawia odpowiedzi na pytanie czy narzędzia rzeczywiście pochodzą z archiwów agencji, to Symantecowi udało się potwierdzić, że część z nich była wykorzystywana w analizowanych przez firmę atakach dotykających ważnych światowych celów.

Niestety, jeśli ktoś z Was liczy na przetestowanie CherryBlossom w swoim labie — nie ma szans. WikiLeaks (w przeciwieństwie do ShadowBrokers, którzy ujawniają narzędzia NSA) nie opublikowało kodu źródłowego, ani binarek tego exploit packa (jest za to sporo innych dokumentów). Może to lepiej, bo chyba nikt nie chciałby ataków takich jak WannaCry, z tym, że skierowanych w routery w trakcie długiego weekendu…

Mam router — co robić, jak żyć?

Aby zabezpieczyć swój router przed atakami (nie tylko przez narzędzia CIA), warto wyłączyć na routerze UPnP, które prawie nigdy nie jest do niczego potrzebne, a może jedynie obniżyć bezpieczeństwa naszej sieci lub udostępnić w publicznym internecie część naszego sprzętu z gatunku Internet of Things.

No i — jak zwykle — regularnie wgrywajcie patche i aktualizacje na swoich routerach. To nigdy nie zaszkodzi. Złośliwe oprogramowanie nie zawsze jest w stanie przetrwać upgrade.

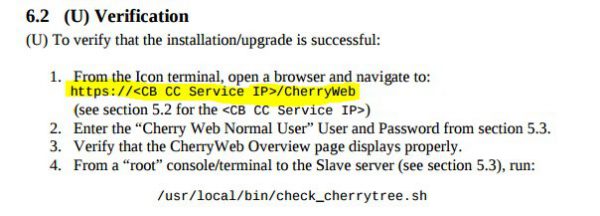

Dodatkowo, jeśli ktoś chce sprawdzić, czy jego maszyna nie działa jako C&C dla CherryBlossom, to wystarczy wejść na adres:

http://IP/CherryWeb

Wedle dokumentacji, każdy zainfekowany router powinien odpowiedzieć na takie żądanie.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Odpowiedzieć jak? Bo mój odpowiada na wszystko, co nie wpiszę. Wie ktoś jak to powinno wyglądać?

normalnie, przykładasz ucho do routera i jak usłyszysz że coś mówi to znaczy ze odpowiada

Musisz podać hasło “żyrafy wchodzą do szafy”. Jeżeli router jest bezpieczny to odpowie “pawiany wchodzą na ściany”. Jeżeli odpowie inaczej, to znaczy że jesteś szpiegowany.

No dobrze ale co im da shackowanie routera, tylko adresacje. tresci i tak nie poznaja ze wzgledu na zaszyfrowany ruch…czy sie myle ?

Odp: Forbiden 403

Jeśli naprawdę dostałeś błąd 403 a nie 404, to być może jest to powód do zmartwienia – wygląda to tak, jakby taka podstrona tam rzeczywiście istniała, jednak podane credentiale nie dają do niej dostępu.

Najważniejsze to kupić chińską markę typu TPLINK. CIA będzie miało trochę trudniej :)

Tak, ale za to Chińczycy będą mieli łatwiej…

404 = Not found… Tak powinno być… prawda?

Na szczęście routerów marki MikroTik podatność nie dotyczy (a tylko takich używam, zarówno w pracy, jak i w domu) :)

Jeśli coś jest podatne i to zostało stwierdzone, jest to dowód na to, że jest podatne. Jeśli coś nie jest podatne, bo nie zostało to stwierdzone, nie jest to dowód na brak podatności. Ale lepszy rydz niż nic. Ja tam wolę dmuchać na gorące i zawsze wgrywam nowy soft typu OpenWRT.

Mikrotiki to głównie rozwiązania w firmach, a CIA głównie interesują firmy a nie pojedynczy obywatele, więc idąc tym tokiem rozumowania trudno mi uwierzyć w to, że w Mikortikach nie ma żadnych tylnych furtek.

Producent ma siedzibę na Łotwie, poza tym RouterOS działa na kernelu Linuksa. Trochę siedzę nad debugowaniem tych routerów i dotąd nie natknąłem się na błędy bezpieczeństwa – natomiast na błędy funkcjonalne niedotyczące bezpieczeństwa w paru wydaniach owszem, na szczęście w kolejnym są te błędy łatane (ot chociażby nagłe restarty routera przy pracy z włączonym CAPsMAN-em na konkretnych chipsetach WLAN (fixed in 6.16), most startujący bez flagi running ani nawet disabled, przez co bezużyteczny (fixed in 6.22), statyczne wpisy DNS niewyrzucające odpowiadających dynamicznych z cache (fixed in 6.30) czy nawet wyciek pamięci podczas routingu bez cache (fixed in 6.37)). Żaden z tych błędów nie ma wpływu na bezpieczeństwo samego routera, jedynym sposobem “włamania” się do niego bez znajomości hasła jest kontakt fizyczny.

A który router dzisiaj nie ma softu opartego na GNU/Linuxie (btw Linux to kernel, więc nie ma sensu pisać “na kernelu Linuxa”)?

> to wystarczy wejść na adres: http://IP_routera/CherryWeb

Mój router odpowiedział: 404 Not Found. Mam się bać?

http://www.ip_routera.com/CherryWeb

”

Znaleziono zagrożenie

Ta strona internetowa ma potencjalnie niebezpieczną zawartość.

Zagrożenie: HTML/Refresh.BC koń trojański

Dostęp został zablokowany. Komputer jest bezpieczny.

“

404 not found, chyba jest ok prawda?

Na szczęście używam linuxa.

No i ? Podsłuchiwany jest router nie os

Może się mylę, ale chyba w większości te routery działają na Linuksie.

Mój na OpenBSD na ALIXie ;)

w openwrt z gargolye upnp jest domyślnie wyłączone. jak jest w lede luci wie ktos?

Zależy z jakiego źródła, jeśli korzystasz z obrazów Cezarego to domyślnie nie ma tam tych pakietów.

Access Error: Page not found

when trying to obtain /CherryWeb

Cannot open URL /CherryWeb

Dobrze?

Jeżeli router komuś nie odpowiada zawsze może kupić inny.

u mnie przekierowało na adres http://ip.com/CherryWeb

dnsy google

lol, dobra, miałem podstawić swoje IP :D

404 Not Found

File not found.

Po takich artykułach staje się jasne dlaczego amerykanie próbują zablokować prawnie instalację alternatywnego oprogramowania na routerach…

Dla http://AdresIPRoutera/CherryWeb:

“Username or Password is incorrect.”

Dla http://AdresIPRoutera/wtf:

“Username or Password is incorrect.”

Dla http://AdresIPRoutera/OJaPierrrr:

“Username or Password is incorrect.”

Chociaż szczerze, jakie tam CIA by się mną interesowało ;)

Asus RTAC55U

odpowiada

451 –

;]]]]

To może bezpieczniej jest zrobić własny router?

Dokładnie tak. Wybór sprzętu (np jakiś terminal z szyną PCI i drugą sieciówką), pfSense lub coś pochodnego i jazda. Można też kupić jakieś gotowe hardware, ale póki co ceny trochę odstraszają.

Bezpieczniej i owszem, ale ile osób jest w stanie samemu zrobić cały router od sprzętu po obsługę i oprogramowanie? Mogą być backdoory w hardware, w bootloaderze, w firmware ale i tak najwięcej jest w obsłudze warstw i protokołów interentowych, napisanie czegoś co wiele ludzi pisze od lat nie jest łatwe… I tak zawsze znajdzie się ktoś kto go zhackuje bo nie jest możliwe by zrobić to idealnie… Poza tym po co wkładać tyle wysiłku w router kiedy nawet gdy router bezpieczny są sposoby by atakować maszyny stojące za nim?

Też mi się wydaje, że lepiej zrobić własny router. Nie ufam wymienionym tu producentom ani chińczykom.

No, mój jest szpiegowany – zapytało czy zapisać stream.

By to wiedzieć to nie jest potrzebne WikiLeaks, tylko znajomość amerykańskiego prawa. Bodaj w 1997 Clinton zniósł ustawą zakaz eksportu z USA bez zgody Departamentu Stanu technologii kryptograficznych o kluczu większym niż 64-bit ale jednocześnie wprowadził wymóg, by takie urządzenie, oczywiście “z troski” o użytkownika (gdyby “zgubił klucz”), miało opcję “odzyskania hasła”. Stąd wszystkie urządzenia certyfikowane na rynek USA (np. centrale telefoniczne GSM – patrz afery podsłuchowe rządu Grecji i Włoch, z grasowaniem “zawodowego samobójcy”, który dopadł np. młodego chłopaka 3 dni przed ślubem, który mógł podać kto w centrali telefonicznej się zjawił i zamontował “wyjście” na anonimowy telefon GSM z numerem w USA… Na Cryptome.org były tajne instrukcje CISCO dla FBI do łączenia się przez backdoory na routery CISCO – niestety wymagało to klucza uwierzytelniającego posiadanego przez FBI, którego Cryptome nie podało) mają taką opcję. I potem USA się oburza, że korzystają z tych opcji hackerzy z Rosji i Chin… Teraz trzyliterowe organizacje rządowe w USA, pod pozorem naruszania reguł FCC, domagają się prawnego zakazu wgrywania niecertyfikowanego, czyli np. open source, firmware do routerów i pewnie ten zakaz przejdzie.

403 Forbidden

Illegal Referer.

micro_httpd

mhmm…

Router DLinka, Linksysa albo Belkina, nie “od”!

Czepiasz się, jeżeli są to routery tych firm, to od nich pochodzą. Chyba że zapytasz skąd, to wtedy się odpowie: z Chin.