16/6/2020

Bolesne decyzje o zatrzymaniu operacji wywiadowczych. Upokarzające ostrzeganie zaprzyjaźnionych wywiadów o tym jak bardzo nawalili Amerykanie. Zorientowanie się, co się stało dopiero po roku od kradzieży danych, kiedy część z nich pojawiła się na WikiLeaks. To grzechy CIA i opis największego wycieku rządowych narzędzi hackerskich w historii.

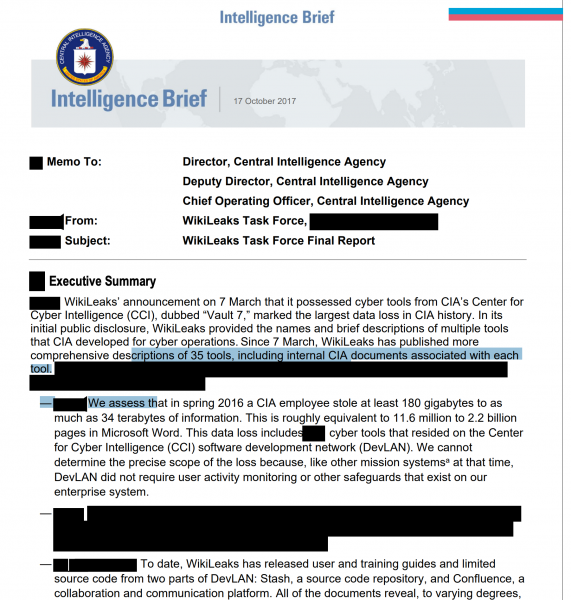

W sieci właśnie ukazał się raport z października 2017 roku, dotyczący wyników śledztwa, które w skrócie można zatytułować jako

“jakim cudem WikiLeaks zdobyło nasze zabawki!?”

Raport jest ocenzurowany, ale mimo to można z niego wyczytać kilka smaczków na temat funkcjonowania jednostki Center for Cyber Intelligence (CCI), która tworzyła hackerskie narzędzia, z jakich korzystał wywiad USA w swoich operacjach na całym świecie. Oto, jak — w skrócie — eksperci oceniają poziom systemów bezpieczeństwa w tej jednostce:

Zadaniem pracowników CCI jest co prawda wyszukiwanie podatności w oprogramowaniu wykorzystywanym w sieciach “wroga” i tworzenie oprogramowania, które je wykorzysta do kradzieży danych i inwigilacji, a nie zabezpieczanie swoich systemów. Ale wszyscy komentatorzy są zgodni. Poziom zabezpieczeń był poniżej krytyki…

Jak do tego doszło? Ona tego nie wie

Tak bardzo poniżej krytyki, że w zasadzie — jak przyznaje raport — bez publikacji na WikiLeaks (wyciek o pseudonimie Vault 7) agencja nigdy nie dowiedziałaby się że została okradziona. Ale się dowiedziała. Po roku od incydentu (w dniu publikacji na WikiLeaks).

Sam wyciek narzędzi hackerskich był dla CIA o tyle upokarzający, że nastąpił 3 lata po wyniesieniu danych przez Edwarda Snowdena z NSA. Raport podsumowuje to tak:

CIA zbyt wolno wdrażało zabezpieczenia, o których (po kradzieży dokumentów przez Snowdena — dop. red.) wiedziało, że są konieczne. Nasze najważniejsze “cyber bronie” nie były odpowiednio odseparowane od siebie, użytkownicy którzy mieli do nich dostęp dzielili hasła administratorskie, a systemy nie kontrolowały tego co jest podpinane do portów USB.

Brak było też monitoringu. Po wycieku nie udało się ustalić ile dokładnie danych skradziono ponieważ nie dało się tego wyczytać z logów. Rarpot wyjawia, że mogło to być między 180 gigabajtów a 34 terabajtów danych. Co za precyzja!

Najtrudniej jest się bronić przed swoimi

USA o kradzież danych podejrzewa Joshue Schulte, byłego pracownika CIA. Toczy się przeciw niemu śledztwo. On sam nie przyznaje się do winy, a jego obrońcy podnoszą, że nie tylko on miał dostęp do tych danych, a sama sieć w CIA była tak dziurawa, że źródłem wycieku mógł być każdy.

Przypomnijmy, że wyciek miał miejsce 3 lata po kradzieży danych z NSA przez Edwarda Snowdena i 6 lat po wyniesieniu tajnych notatek dyplomatycznych przez Chelsea Manning. Te incydenty powinny były nauczyć Amerykanów co zrobić, aby nie doszło do kradzieży danych z CIA. Ale nie nauczyły. Mądry Amerykanin po szkodzie…

Systemy firm na całym świecie, nie tylko CIA, są narażone na wycieki danych. Nie tylko w skutek ataków, ale również poprzez ich wyniesienie przez pracowników. Nic nie wskazuje na to, że sytuacja się zmieni. Po prostu coraz więcej systemów przetwarza nasze dane i nie zawsze ktoś odpowiednio opiekuje się tymi systemami.

Warto założyć, że nasze dane już wyciekły. I warto wiedzieć, jak na taki wyciek poprawnie zareagować, aby ochronić się przed jego negatywnymi skutkami — począwszy od kradzieży tożsamości do kradzieży pieniędzy z banku. Co robić, a czego nie robić? Na te pytania, przy pomocy praktycznych porad odpowiadamy w trakcie naszego 1,5h webinara o ochronie przed wyciekami. Dziś, z racji włamania i wycieku danych z AVON, ten webinar możecie obejrzeć taniej aż o 80PLN jeśli podacie kod ChceszCosCosZAvonu. Ta cena tylko do środy…

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Tymczasem w Narodowym Centrum Bezpieczeństwa Cybernetycznego…

Często tworząc strony i aplikacje dla klientów tłumaczę że o bezpieczeństwo trzeba dbać na bieżąco i nie ma bezpieczeństwa absolutnego, że wszędzie można się włamać… Mam chyba nowy przykład do podawania.

I tak gdzieś (najprędzej na wykopie) znajdziesz jakiegoś cześka przekonanego, że JEGO nie da się oszukać / zhackować / okraść, bo jest tak ŚWIADOMY zagrożenia, że nie jest możliwe zdobycie jego twierdzy.

Systemy mogą być bezpieczne, wygodne, tanie. Z tych trzech opcji możesz wybrać tylko dwie jednocześnie.

Niebezpiecznik nie omieszkal ‘pochwalic’ osiagniec wywiadu sowieckiego i chinskiego. What’s new on that picture?

“Systemy mogą być bezpieczne, wygodne, tanie.”.

Mozliwe jest tez ze beda 3 ale pod pewnymi warunkami – na przyklad – co to znaczy “tani’?

Dla mnie tani to taki ktorego sumaryczny koszt uzytkowanie bedzie akceptowalny przy okreslonych zalozeniach. A koszt sumaryczny to nie tylko koszt zakupu ale tez koszt sprzetu, instalacji, uzytkowania, ochrony, czy uaktalniania i dezaktywacji.

Wygodny to znaczy realizujacy w sposob akceptowalny przez uzytkownika zalozona funckcjonalnosc przy zachowaniu bezpieczenstwa uzytkowania (bo to jest jedna z zalozonych funkcjonalnosci).

Co oznacza “bezpieczny”? Bezpieczny w jakich okolicznosciach i przy jakich czynnikach zewnetrznych? Przykladowo – czy moge zbudowac system ktory bedzie mogl przetwac bezposrednie trafienie pociskiem termojadrowym? Nie sadze. Ale jestem w stanie zbudowac system ktory bedzie mogl dzialac w okreslonym klimacie (np. klimat typowy dla Polski) i odporny na zagrozenia dla tego obszaru. Podobnei z cyberbezpieczenstwem – czy wlamujacy sie to NSA / KGB czy to powiedzmy redaktor Niebezpiecznika. Pierwszych stac na dosc duze moce obliczeniowe, Niebezpiecznik pewnie ma nieco mniejsze zasoby.Tak tez bezpieczenstwo jest zawsze relatywne a nie bezwzgledne. Nie ma wiec “dwa z trzech” – moze byc “trzy na trzy” ale przy dobrym okresleniu co rozumiemy przez bezpieczenstwo, cene i wygode uzycia.

Nie jestem święty, ani tym bardziej prawnikiem, ale czy Bob budowniczy nie podpada pod art. 141kw ?