8/6/2013

W tajnym dokumencie do ktorego dotarł Washington Post czytamy, że NSA, czyli amerykańska agencja bezpieczeństwa narodowego, ma bezpośrednie połączenie z serwerami firm takich jak Microsoft, Yahoo, Google, Facebook, Skype, Apple AOL oraz YouTube …i co gorsza, zgrywa z nich logi połączeń, treści e-maili i czatów, strumienie audio i video. Przede wszystkim tych, należących do cudzoziemców, nie Amerykanów, ale czasem “zahaczy” i o rodaków…

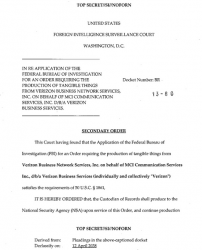

Zaczęło się od wycieku nakazu udostępnienia metadanych z rozmów telefonicznych

Afera wybuchła w środę, kiedy brytyjski Guardian ujawnił żądanie NSA skierowane do Verizona (operatora telefonicznego), w ktorym na podstawie “ściśle tajnego wyroku sądu” (sic!) domagano się stałego przekazywania informacjii dotyczących rozmów lokalnych i zagranicznych.

Administracja Obamy komentując sprawę oświadczyła, że:

analiza połączeń telefonicznych wykonywana przez NSA jest krytycznym narzędziem ochrony narodu przed atakami terrorystycznymi

Warto jednak zauważyć, że po raz pierwszy ujawniono masowe zbieranie danych do analizy, niezależnie od tego, czy dane te należą do podejrzanych, czy nie oraz że NSA skupiła swoje działania nie tylko na “statutowej” zagranicy, ale również na Amerykanach — a to z kolei pokazuje, że NSA (a dokładniej generał Keith Alexander) kłamała przed Senatem (3:30):

Co ciekawe, nakaz został wydany na podstawie uchwalonej w 2008 roku sekcji 215 Patriot Act. Nakaz wydał sąd FISC (Foreign Intelligence Surveillance Court). Nakaz zabrania Verizonowi nie tylko ujawniania jego treści …którą to widzieliście powyżej ;) ale nawet faktu istnienia takiego nakazu. Nie wiadomo więc, czy Verizon jest jedynym operatorem, do którego FISC skierował takie nakazy i czy jest to pierwszy, czy kolejny z nakazów, który otrzymał Verizon. Polecamy ciekawy artykuł z 2006 roku opisujący reakcje amerykańskich operatorów na oskarżenia, że współpracują z NSA — wszystko wskazuje na to, że opisany powyżej proceder trwa od 7 lat, a nakazy są regularnie odnawiane.

NSA skomentowała fakt ujawnienia nakazu w następujący sposób:

Ujawnianie ściśle tajnych amerykańskich postanowień sądowych powoduje długoalowe zagrożenie i nieodwracalną szkodę wyrządzaną naszym możliwościom identyfikacji zagrożeń dla naszego państwa.

Projekt PRISM – oprócz billingów chcemy waszych e-maili!

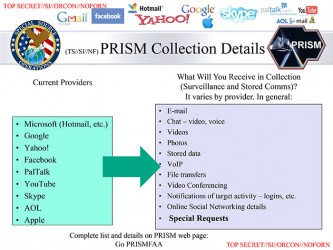

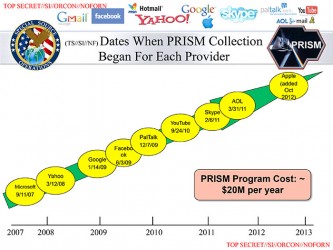

Dzień po doniesieniach Guardiana dotyczących Verizona, Washington Post opublikował wewnętrzną prezentację, datowaną na kwiecień 2013, w której NSA opisuje swoje najważniejsze źródło danych wywiadowczych — system o nazwie PRISM (ang. Planning Tool for Resource Integration, Synchronization, and Management). Wedle pozyskanych przez WP informacji, PRISM odpwiada za co siódmy raport wywiadowczy przygotowywany przez agencję! Do PRISM-u mają należeć takie firmy jak Microsoft, Apple, Google, Facebook, Yahoo, Skype, YouTube i PalTalk (ten serwis zapewne nic Wam nie mówi, ale jest popularny wśród Arabów).

Nie jest do końca jasne, czy uczestnictwo w PRISM-ie jest dobrowolne, na zasadzie jakiejś umowy spisanej z NSA, czy też jest to również wynik stosowania tajnych sądowych nakazów wydawanych przez FISC “zgodnie z prawem”. Od przedstawicieli firm zapewne się tego nie dowiemy, bo wszystkie jednogłośnie zaprzeczają, że kiedykolwiek słyszały o projekcie PRISM.

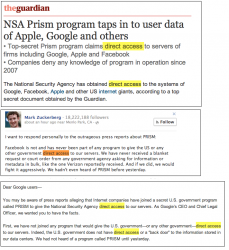

Firmy zaprzeczają, że w tym uczestniczą, ale warto zwrócić uwagę na szczegóły ich dementi…

Zarówno Facebook, Google, Yahoo jak i Apple dementują informacje, jakoby NSA miało “bezpośredni dostęp” do ich serwerów. Co ciekawe, w oficjalnych dokumentach dotyczących PRISM-u znajduje się następujące zdanie:

98 percent of PRISM production is based on Yahoo, Google and Microsoft; we need to make sure we don’t harm these sources,

Wedle zdobytych przez Washington Post materiałów, Microsoft dołączył do programy już w 2007 roku (najdłużej opierało się Apple, dołączyło w 2012). Co ciekawe, na liście nie ma Twittera, który jest znany ze stawiania się władzy.

Warto jednak zauważyć, że dementi firm (w treści wszystkie są niemalże identyczne) odnoszą się do “bezpośredniego dostępu” do serwerów, a nie do udostępniania NSA jakichkolwiek danych! Sprawę interpretacji dementi komplikuje także fakt, że przecież nakazy NSA są zgodne z prawem, więc każda firma, która w oświadczeniu-zaprzeczeniu pisze, że zawsze działa wyłącznie zgodnie z prawem de facto przyznaje, że jeśli uzna iż nakaz jest uzasadniony, dane przekaże bez zająknięcia.

“Szpieg nie przyzna, że jest szpiegiem!”

No i najważniejszy aspekt tej sprawy, o którym komentatorzy bez znajomości środowiska służb zdają się zapominać: przedstawiciele firm (rzecznicy prasowi), którzy nie mają poświadczeń bezpieczeństwa do dokumentów ściśle tajnych nie mają prawa wiedzieć, czy firma rzeczywiście bierze udział w tajnym programie rządowym, czy nie. Gdyby wiedzieli, ktoś kto przekazałby im informację o uczestnictwie złamałby prawo. Gdyby rzecznicy jednak mieli poświadczenia do informacji poufnych i udostępnili opinii publicznej fakt współpracy z służbami też złamaliby prawo! Mamy więc klasyczny przypadek paragrafu 22. W praktycznie każdym kraju istnieje przepis, który zabrania ujawniania współpracy z służbami (nie zawsze wyrażony bezpośrednio, ale często znajdujący się w okolicach spraw krytycznych dla “obronności kraju”).

Rozważając udział Google, Facebooka, Apple czy Microsoftu w “spisku”, warto wziąć pod uwagę także aspekty biznesowe. Służbom lub rządowi można się postawić — pytanie, jak taka asertywność wpłynie na prowadzony przez daną firmę biznes? Na pewnym poziomie rozwoju firmy, poparcie rządu jest niezbędne… a już w podręcznikach dla agentów przekazuje się informację, że rekrutacja osobowego źródła informacji opiera się albo na umożliwieniu osiągnięcia korzyści, albo na zastraszeniu, ew. szantażu. Nie można wykluczyć, że amerykańskie służby mają “haki” na odpowiednie, tzw. “decyzyjne” osoby w kluczowych firmach, dzięki czemu mogą do pewnego stopnia wpływać na ich decyzje biznesowe.

Należy także rozważyć wariant, w którym firmy mówią prawdę, a dane na których bazuje Washington Post są tzw. “wrzutką” (lub po prostu zostały źle zinterpretowane przez dziennikarzy). Za tą tezą przemawiają zmiany, jakie Washington Post wprowadził do swojego oryginalnego artykułu oraz osobne śledztwo CNET-u, z którego wynika, że wspomniane przez Washinghton Post firmy współpracują z NSA, ale wydając dane dotyczące konkretnych wskazywanych użytkowników, a nie odpowiadając na zbiorcze żądania dotyczące wielu użytkowników. Google zresztą walczy przed sądem przeciw jednemu z takich nakazów. O ile jednak Washintgon Post nie zebrał twardych dowodów na “bezpośredni dostęp NSA do serwerów” poszczególnych firm, to niestety potwierdzono, że nakaz dotyczący udostępnienia przez Verizon metadanych dotyczących rozmów telefonicznych wszystkich abonentów jest prawdziwy.

Po co NSA zbiera takie dane?

Celem NSA jest zapewne zebranie informacji na temat wszelkich sposobów komunikacji Amerykanów z innymi ludźmi (kto, z kim, kiedy, skąd). Na tej podstawie można analizować siatki powiązań i identyfikować grupy, którym przyświecają “wspólne cele” (nawet jeśli osoby komunikują się w zaszyfrowany sposób). Oczywiście, taki zbiór danych jest potężnym narzędziem do przewidywania zagrożeń dla obronności kraju (np. z kim kontaktuje się podejrzana o terroryzm osoba i gdzie przebywa? czy jest regularność w jej działaniach?), ale również łatwo zmienić go w potężny mechanizm inwigilacyjny, który można zastosować do profilowania zebranych danych pod innym niż bezpieczeństwo narodowe kątem… Dziś w naszym społeczeństwie, kto ma informacje, ma władzę.

PS. NSA zapewne od lat pracuje nad projektem PRISM, a wszystko wskazuje na to, że budowana przez agencję nowa, potężna serwerownia będzie miała istotne znaczenie w kontekście PRISM-a.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Czyli ktoś ładnie sobie zinterpretował Patriot Act i przy pomocy tajnych nakazów bez jakiejkolwiek kontroli zasysa praktycznie dowolne dane z serwerów prywatnych firm jednocześnie zakazując tymże firmom wspominania o całym procederze. Wszystko zgodnie z prawem. Najlepszy. Przekręt. Ever.

Zinterpretowal?! Przeciez PA po to wlasnie zostal stworzony.

Swietny komentarz Piotrka do oswiadczenia Cukierberga :d https://www.facebook.com/piotrkonieczny/posts/10151634883549183

“Jak wyjdą kwity z podpisem Facebooka pod “porozumieniem”, to powie, że nie miał o nich pojęcia i zwolnił osobę, która dopuściła się takiej samowolki :)”

śmiechłem :)))) jak w skeczach monthy pythona

Zuckerberg nie daje służbom, napisał więc prawdę. On sprzeDAJE.

Ten o tym ze oswiadczenie larrego pagea. Zapostowane na google+ odczytaja tylko pracownicy google tez niezly ;) daje suba!

Proszę, kolejne data center NSA : http://nsa.gov1.info/utah-data-center/

Bardzo podoba mi się gloryfikowanie Twittera jako obrońcy wolności i ostatni bastion sprzeciwu wobec rządu… Przepraszam bardzo, co Twitter mógłby im udostępniać, skoro wszystkie tamtejsze posty są publiczne? <:

nie wszystkie bo czesc osob ma profile zamkniete ale pewnie sluzby pytaja nie o tresci a o adresy email na ktore zostaly zalozone konta direct messages pomiedzy uzytkownikami bo to nie jest publiczne oraz adresy ip skad sie ludzie laczyli bo fajnie mozna to skorelowac z innymi danymi jakie maja i na przyklad potwierdzic ze kolo byl w iranie tego i tego dnia bo sie zalogowal na twitera wtedy

Ano dokładnie o korelację chodzi, nie o dane cząstkowe z

tego czy innego serwisu. Dopiero zestawienie dużej ilości

informacji ze sobą ujawnia obraz całości. Temat tego rodzaju

analizy zachowań nie jest nowy. Nie tak dawno temu w ramach badań

do pracy naukowej przepuściliśmy ze znajomym sporą paczkę logów z

różnych urządzeń/komputerów/usług sieciowych funkcjonujących w

administrowanej przeze mnie sieci. Chodziło o sprawdzenie działania

algorytmu agregującego takie dane. Dla ścisłości dodam, że wszycy

kogo to mogło dotyczyć osobowo byli uprzedzeni i wyrazili zgodę. Co

się okazało? Ano między innymi wyszło, o czym nikt nie wiedział do

tej pory, że dziewczyna z jednej katedry puszczała wydruki

specjalnie dwa piętra niżej na drukarkę koło swojego wybranka, aby

go tam “przypadkiem” spotkać do czego sama się przyznała ze

śmiechem gdy opublikowaliśmy wyniki w sieci wewnętrznej nie podając

o kogo konkretnie chodzi. Nikomu to nie zaszkodziło, bo po analizie

logów i publikacji związek był już w rozkwicie :) Udało się

stworzyć siatki połączeń na zasadzie kto z kim najczęściej wymienia

dane, a kto teoretycznie kogoś innego nie zna na tyle aby z nim

łączyć się po sieci. Czyli powstało w skali mikro dokładnie to o co

chodzi rządom, przynajmniej tak to wygląda patrząc na sytuację

nieco z boku. Sam nie mam nic przeciwko tego rodzaju ochronie przez

odpowiednie służby, niech sobie grzebią w mojej poczcie ale jak

zawsze pojawia się pytanie gdzie jest granica i kto ma ją

ustalić?

A co z działaniem sieci ECHELON -u ? Czy te sprawy nie są

ze sobą powiązane? http://pl.wikipedia.org/wiki/Echelon Jeżeli są

wpięci do głównych sieci światłowodowych oznacza to że mają dostęp

do całego ruchu włącznie z wyszukiwanymi treściami, Gmailem,

Youtubem itp itd. Zasadniczą sprawą jest zastanowienie się jaką

trudność (czy wogóle) sprawia im szyfrowanie SSL. NSA ma dostęp do

większości ruchu w sieci, więc uważam, że poruszanie tematu PRISM

jest odwracaniem tematu (czubek góry lodowej) od tego co stanowi

naprawdę poważne zagrożenie dla prywatności ludzi –

echelon.

Naprawdę sądzisz, że nie mają wjazdu do żadnego CA, że nie mają własnych kluczy umożliwiającym im wygenerowanie dowolnego certyfikatu w celu przeprowadzenia MitM? AFAIR tylko komunikacja z serwerami Google przy użyciu Chrome jest bezpieczniejsza, bo ów sprawdza certyfikat dokładniej, no ale na wyrok sądu już nic nie poradzisz…

Więcej takich artykułów. LUDZIE MUSZĄ OTWORZYĆ OCZY. Orwell

na maksa :/

@Krzychu: nie tyle sam Orwell, ile pomieszanie Orwella z Huxleyem. Polecam “Nowy wspaniały świat”.

Takie “afery” są generalnie chyba tylko po to, żeby

dziennikarze mieli co robić. Moim zdaniem służby w każdym kraju

wchodzą bez niczego w systemy wszystkich większych banków,

operatorów telefonii i internetu itd. i nie ma w tym niczego

nadzwyczajnego, zdziwiłbym się, gdyby tak nie było, bo to zbyt

łatwe źródło informacji, żeby z niego nie skorzystać. To nie jest

tak, że ktoś siedzi i to wszystko czyta i podsłuchuje, bo to

niemożliwe z punktu widzenia zasobów, ale wyłapywanie słów-kluczy

wystarczy. Nie mamy na to wpływu, ale mnie pociesza fakt, a

przynajmniej chciałbym mieć rację, że to wszystko dla naszego

bezpieczeństwa

Przeciętny obywatel bać się nie musi. Jednak prawda jest

taka, że to jak z potężną bazą danych. Jeżeli chcemy, to możemy

przejrzeć wszystkie powiązania jednego konkretnego danego rekordu i

dowiedzieć się o nim wszystkiego. Zakładając, że do takich narzędzi

ma dostęp rząd danego kraju, wystarczy sobie wyobrazić, jak łatwo

można użyć takiego narzędzia przeciwko każdemu członkowi opozycji.

Na każdego w polityce znajdzie się jakiś brud.

Przecież Twitter już udostępniał z nakazu sądu dane różnych

osób w poprzednich latach bo ma taki psi obowiązek i nie żadnego

stawiania się służbom bo podlega pod amerykańskie prawo. Jak

wybuchła afera wikileaks to prokuratorzy Stanów Zjednoczonych

(każdy stan ma też swojego generalnego) żądali (podobnie jak

departament stanu) informacji o ludziach którzy śledzą profil

wikileaks na Twitterze. Wśród nich była m.in. członkini

islandzkiego parlamentu która miała pomóc w ujawnieniu tych

materiałów (https://en.wikipedia.org/wiki/Birgitta_Jonsdottir). A

tu jest link (po angielsku) gdzie pisze się o sprawie twittera

(nakazów) w kontekście wikileaks

https://en.wikipedia.org/wiki/Wikileaks-related_Twitter_subpoenas

Niech zyje wolnosc i swoboda :D.

Ale serio, to jaka to afera? Chyba raczej potwierdzenie oczywistosci ludzkiej natury – albo cos takiego…

Zawsze powtarzałem że anonimowość w internecie to mrzonka:)

Te dokumenty dotyczące PRISM wyglądają lewo. A $20 milionów rocznie za program inwigilacji najróżniejszych danych (pewnie w sumie exabajtów) z milionów serwów tych firm? Wydaję się zadziwiająco mało.

A dla gazety publikującej te rewelacje jest to idealna historia – nawet jeśli zmyślona to nikt nie uwierzy w zaprzeczenia firm.

Wow, nie jestem jedynym który podejrzewa tanią sensację.

:P

1984

A ja mam takie dosyć głupie pytanie – czy “terroryści” (tak ich nazwiemy), i te całe siatki “terrorystyczne” w stylu al-kaidy, nie mogły by sobie stworzyć własnego komunikatora (szyfrowanie asynchroniczne p2p), własnych serwerów, własnej skrzynki poczty elektronicznej i tam opierać całą swoją działalność? I na cholerę dostęp do google i microsoftu tutaj, oni myślą, że ktoś jawnie napisze w e-mailu ” TAK, JUTRO ATAK BOMBOWY O TEJ O I TEJ, ZEGARKI NASTAWIAMY NA GODZINĘ 15 (o czasie 9 pm), PRZYJDŹCIE PÓŁ GODZINY WCZEŚNIEJ” ? Zresztą co było po atakach na metro w UK, okazało się, że “terroryści” gadali szyfrem, zdaniami, które nie miały żadnego sensu i na tym cały ten system inwigilacji się mówią dosłownie “wykłada” i zawsze będzie się wykładać.

Stąd wniosek, on nie jest przeciwko “terrorystą”, którzy zapewne już dawno doskonale wiedzą, w jaki sposób go pominąć,oszukać (wystarczy nie korzystać z usług amerykańskich firm? VPN, proxy, tor, darknety), tylko dla szerokiej i ogromnej inwigilacji obywateli, przecież to jest takie oczywiste, dlaczego nikt tego nie rozumie?.

Zresztą – e-maile można szyfrować po GPG, dane w dropboxie trzymać w kontenerze truecrypt, dyski lokalne także nim całkowicie szyfrować, można też łączyć się z własnym VPN (co to za problem utworzyć taki, nie stać ich ?), dzisiaj, można spokojnie się obejść bez telefonu i smsów, jedno wielkie mydlenie oczu.

Amerykanie się na tym starają opierać i robią poważny błąd – przejadą się na nim, po czym stwierdzą, że to za mało, śruba będzie coraz bardziej dokręcana, ciekawe, kiedy i na czym się to zakończy (o ile w ogóle), bo walka z terroryzmem, to walka w wirtualnym wrogiem, walka ta nigdy nie będzie mieć końca… Raz na jakiś czas odpisuje się jakiś zamach, tak, aby społeczeństwo nie zapomniało…

W większości te dane są zapewne wykorzystywane do szpiegostwa przemysłowego (czym NSA też się zajmuje) i pomaganiu amerykańskim firmą (stąd zapewne tak ochoczo występują w tym programie), stąd wynikałaby prosta rada – nie korzystać, ale czy się da?

Zresztą – jakby te firmy chciały, jestem na 100% pewien, że tak dało by się szyfrować i wymyślić technikę, że dane były by bezużyteczne – szyfrowanie PO stronie użytkownika danych w Dropbox, facebooku (n.p archiwum chatu, na pewno w jakiś sposób by się dało) i wiele, wiele innych. Przez to tylko nie dało by się dopasować reklam ( i nie mają w tym żadnego interesu), stąd tego nigdy nie zobaczymy…

To może parę wyjaśnień.

Co do własnego e-mail chwile się zastanawiając, to nie jest, aż tak genialny pomysł (w dużym, z którego korzysta miliardy, lub setki milionów ludzi, łatwiej się ukryć, chociaż, korzystając z całego zaszyfrowanego ruchu przez VPN i tak nie widać, co w tym tunelu, do czego się łączy…)…

Telefon – chodziło mi ogólnie o sieć GSM ;).

Więc ten pierwszy pomysł średni, chociaż tak patrząc, jakby stworzyć swoistą “incepcje” w VPNACH, zaszyfrowany tunel pomiędzy parę usług na świecie, na końcu do własnej, z własnym serwerem VPN i skrzynką e-mail (podobnie, jak to się robi przesyłając pieniądze w bankach przez słupy), albo jeszcze prościej – tworząc (lub wykupując?) botneta do przesyłania informacji, pomiędzy tysiącami osób online na świecie…

Jak ktoś chcę i ma do tego środki – jak najbardziej się da, więc powtarzam, cały ten system inwigilacji, zbierania informacji służy tylko do szpiegowania obywateli, ci którzy znają się na tym, doskonale wiedzą w jaki sposób go uniknąć i zapewne robią to od dawna.

Tak jak to mówił Sokrates: prawo to gęsta sieć, w którą wpadają małe rybki. Dla dużych ryb to żadna przeszkoda. Wszystkie te systemy inwigilacji to są na takich drobnych rzezimieszków, których stosunkowo łatwo można wyłapać na korelacji maili, telefonów czy gpsa. I chwalić się naokoło jak to najnowsze zdobycze techniki pozwoliły złapać złodzieja cukierków. Tak jak Tyfon zauważył: ktoś kto bawi się Ciemną Stroną Mocy na poważnie z pewnością nie komunikuje się typowymi i oczywistymi kanałami łączności. Facebook? Gmail? A wystarczy bzdetny komputerek z serwerem poczty/www na localhoście i logowanie zainteresowanych po ssh z kluczem. A gdyby była potrzeba korzystania z jawnych dróg: kiedyś pojawił się pomysł (czy to nawet nie na Niebezpieczniku?) komunikowania się poprzez komentarze na Onecie. No nie wiem jak musiałby być algorytm zrobiony aby wychwycił “To wina Tuska, PIS rządzi, Smoleńsk pomścimy, akcja przesunięta o godzinę a Grodzka to facet!” wśród tysiąca podobnych.

A i historia pokazuje, że w gruncie rzeczy wszystkie te Echelony i Prismy są psu na budę. Wychwycą młodocianych dilerów, romansowanie w pracy a z 11.09 nie dały rady. Kropka.

[…] Jeśli wierzyć temu, co jest w tej wklejce to Anonimowi uzyskali dostęp do dokumentów opisujących operacje polegające na szpiegowaniu obywateli 35 krajów. O ostatnich przeciekach z NSA pisaliśmy tutaj. […]

Zupełnie nie rozumiem zasad działania takiego systemu. Jeśli Amerykanie mogą mieć jakiś tam dostęp do naszych maili z wyżej wymienionych firm, to na tej samej zasadzie dostęp mógłby być udzielany agencjom innych krajów (jak np. Chiny czy choćby Polska). Inaczej – te inne kraje mają podstawy by wywalić na zbity pysk serwisy ww. firm ze swoich rynków – i tyle globalengo internetu ;)

Czy ktokolwiek z was kiedyś uważał, że NSA nie robi tego co zostało podane? Przecież takie są ich zadania. Dostają na to ogromne środki. Nigdy nie było potwierdzenia rzecz jasna, ale każdy z was wiedział, że to robią. Pytaniem tak naprawdę było jak głęboki mają dostęp, albo bardziej, w których miejscach dobierają się do danych.

Ehhh… cała usługa WWW, SOAP, budowa pakietów danych, transfer plików itd. jest zrobione w taki sposób właśnie, by ułatwić szpiegowanie ludzi na całym świecie. Jeden komputer łączy się z drugim komputerem za pomocą adresu IP, wysyłają sobie pakiety. Nie trzeba mieć żadnych wglądów do serwerów jakichkolwiek firm – wystarczy mieć wgląd do głównych węzłów wymiany danych i ściągać sobie wszystkie pakiety. Aby to zrobić, wystarczy mieć dostęp do sieci ISP. Wszystkie maile, wszystkie dane, zdjęcia, filmy – po co mi Google jako sojusznik do odczytywania tych danych w trybie rzeczywistym, jeżeli mam dostęp do transferu wszelkiego ruchu do ich serwerów?

i tutaj pojawia się Echalon, który jest dość młodym projektem. Wszyscy wiemy, że to jest możliwe. Przez swoje potężne serwery, będzie filtrował wszystkie pakiety, przepływające w całej sieci USA. Wystarczy odpowiedni algorytm, by je filtrować i skanować. Narzędzie idealne.

Mnie zastanawia tylko, dlaczego nigdzie na świecie nie trwają prace, nad nowymi rozwiązaniami, dlaczego twórcy TORa nie stworzą nowego protokołu opartego na zupełnie innych zasadach niż TCP/IP powstałego w latach 70 ubiegłego stulecia, a jedynie tunelują połączenie po protokole, który nie zapewnia anonimowości? Oczywiście wymagało by to utworzenie ISP działającego zgodnie z nowym protokołem, ale jest możliwe.

Maszyny nie muszą być rozpoznawane po IP. Niesamowity rozwój kryptografii pokazany chociażby na przykładzie BTC w obecnych czasach sugeruje, że maszyny mogą być rozpoznawane przez ISP na zasadzie poprawnego wykonywania zaawansowanego algorytmu i zwracając pozytywny wynik, akceptowany przez ISP i zmieniany przy kolejnych przeliczeniach zgodnie z założeniami algorytmu (dajmy na to, że algorytm ustala nowy wynik po 7 dniach). ISP nie może ustalić wtedy nazwy maszyny, przypisanego jej IP, lokalizacji, gdyż instalacja algorytmu na komputerze klienta, wymagała by jedynie podania odpowiedniego, poprawnego klucza wykonawczego dla konkretnego etapu dla wcześniej zainstalowanego algorytmu (zwykły plik exe). Oczywiście istnieje ryzyko, że ludzie udostępniali by sobie klucze wykonawcze, wszystko fajnie, ale algorytm dodatkowo można zaszyfrować SHA256, także nikt nigdy nie pozna struktury algorytmu. Istnieje kolejne ryzyko, że ludzie będą po prostu wysyłać cały program i odpalać na innych maszynach – wystarczy wtedy, że algorytm bierze pod uwagę jakąś stałą, którą serwis musi aktywować (przykładowo adres MAC karty sieciowej, albo czegokolwiek innego i z automatu przypisuje tę wartość zmiennej stałej w algorytmie).

Problem solved. Mamy wolną, zdecentralizowaną sieć internetową, w pełni anonimową – bo mimo, że dalej można przechwytywać pakiety, nikt nie dowie się skąd, dlaczego ani kto i kiedy wysłał dany pakiet. On po prostu jest i tak jak przy BTC możemy poznać, że dany adres kryptograficzny, wysłał wiadomość do innego adresu kryptograficznego (chain boxy), ale nie możemy przypisać żadnego adresu do konkretnej maszyny.

Oczywiście to tylko moja koncepcja, którą wymyśliłem na poczekaniu w 20sekund, wymagała by odpowiedniego dopracowania, ale nie jest nie realna do realizacji. Stworzenie własnego ISP opartego chociażby na radiówce i napisanie nowego oprogramowania (w przypadku kryptografii – BTC przecież istnieje i jego kod jest dokładnie przedstawiony, wystarczą lekkie modyfikacje) dla routerów, anten radiowych oraz kart sieciowych, nie jest nie możliwym i to nawet przy ograniczonych środkach.

Kolejna sprawa, że ISP może wtedy dodatkowo wymuszać na maszynie szyfrowanie PGP (w 100% wystarczy) pakietów, lub nowy protokół wymiany danych pakietowych między jednym kryptograficznym kluczem oraz drugim, ustalał by pobierając przy uzyskaniu odpowiedzi z tego drugiego, automatyczny klucz do zaszyfrowania pakietu w PGP, który znowu może być zwykłym XORowaniem adresu MAC karty sieciowej, bądź nazwy maszyny, bądź czegokolwiek innego lub wszystkiego naraz (coby klucz XORa był dość długi). Wtedy nie ma szans nawet na odczytanie danych w pakiecie, no chyba, że komputery kwantowe okażą się tak świetne, jak wszyscy głoszą, że będą.

Późno już, może plecę bzdury itd. itp. ale to ma poniekąd sens. Jeżeli chcemy ochrony danych, to nie starajmy się ukrywać w sieci, która sama z siebie nie pozwala na anonimowość, tylko starajmy się zrobić nową sieć.

w takim razie chyba nie ma co ufać gmailowi i swoją pocztę wraz z kontaktami lepiej przenieść gdzieś indziej, po dugie android to narzędzie do szpiegowania? ;D

Krążą słuchy, że firmy mogą nie wiedzieć, bo NSA jest wpięte w sieć szkieletową Verizonu przed ich datacenters.

I teraz juz chyba nikt sie nie dziwi dlaczego Assange’a

chcieli dorwac…

http://rt.com/files/news/wikileaks-revelations-assange-interview/julian-assange-exclusive-interview-rt.flv

On o podobnym procederze mowil juz w 2011 roku…

http://online.wsj.com/article/SB10001424127887324299104578533802289432458.html

http://news.cnet.com/8301-13578_3-57588337-38/no-evidence-of-nsas-direct-access-to-tech-companies/

No i cały prism to “Planning Tool for Resources Integration,

Synchronization and Management” w którym trzymają dane zebrane

otrzymane z nakazów a nie ogólnoświatowy trojan.

Czy tylko dla mnie czy dla wszystkich krzaczy się Google z Errorem 502?

[…] przez nas wczoraj afera podsłuchowa trwa w najlepsze. NSA nie wytrzymała presji i postanowiła odtajnić część dokumentów […]

http://polish7zujaftc2q.onionhp- nastepca PBM ze starą

ekipą. Automat. rejstracja.

Microsoft ostatnio oficjalnie się przyznało do współpracy w programie PRISM i współpracy ze służbami. Wystarczy obejrzeć konferencję z 21 maja.

Kamery w każdym domu jak w orwellowskim 1984.

[…] opisujące prowadzoną przez amerykańskie służby wywiadowcze światową inwigilację (m.in. programów PRISM i narzędzie Boundless Informant). Informatorem jest 29-latek, który obecnie ukrywa się w Hong […]

ABZ – absolutny brak zaskoczenia.

Jedyne co możemy w tej sytuacji zrobić to śmiecić na potęgę, tak mocno aż im się systemy zapchają… Śmiecić, znaczy wrzucać coś czego suma kontrolna będzie unikatowa i będzie trzeba to “przeskanować” ….

Może już 100 milionów ludzi (maszyn) będzie miało znaczenie…

Super. Jeszcze kilka odpowiednio spreparowanych bombek i Hamerykanie sami będą montować kamery w kiblu i podsłuchy w domach, a dzieci jak tylko przyjdą na świat dostaną RIFA.

[…] chociażby bardzo chciały, to niestety zgodnie z prawem nie mogą ujawnić nawet faktu otrzymania nakazu FISA, czyli dokumentu wystawionego głównie na żądanie NSA a zobowiązującego dany serwis do […]

[…] człowiek nie czyta naszych maili — można im zaufać lub nie (NSA też twierdziło, że nikogo nie podsłuchuje…). Należy jednak pamiętać, autorzy tego narzędzia mogliby, po znalezieniu e-maili z […]

[…] USA, zapytania małżeństwa (oboje są obywatelami USA) nie mogły wszakże wyskoczyć na radarze PRISM-u lub XKEYSCORE’a. No chyba że… któreś z małżonków jest powiązane z co najmniej […]

[…] Lavabit nie była “rewolucyjną” usługą, a jej zabezpieczenia (mając możliwości jakimi dysponuje NSA/FBI) można było pokonać. Może więc komuś przeszkadzała postawa twórców serwisu, którzy otwarcie krytykowali amerykańskie prawo, a zwłaszcza PATRIOT Act i National Security Letters? […]

Z uwagi na społecznościowy czyli jawny charakter portali

social network należy uznać że wykonywanie przez nie tajnych

wyroków wydanych przez jakiekolwiek władze jest przestępstwem wobec

społeczności tych portali i jako takie powinno być traktowane, co

powinno znaleźć odzwierciedlenie w przepisach kodeksu

karnego.

[…] technikami łamania szyfrów) przeznacza 250 milionów dolarów rocznie. Dla porównania, budżet programu PRISM to 25 milionów […]

[…] Zdradza panelista Białego Domu. Chodzi o zbieranie telefonicznych metadanych, o którym pisaliśmy w czerwcu. […]

[…] PS. Na sam koniec, warto przypomineć, że “ciałem wykonawczym NSA” często jest właśnie FBI. […]

[…] Vodafone pojawia się dokładnie w rocznicę skandalu podsłuchowego w wykonaniu NSA, ujawnionego przez Edwarda Snowdena i doskonale uzupełnia go pokazując skalę […]

[…] jego wysłaniem (na wypadek, gdyby służby miały bezpośredni dostęp do serwera pocztowego, por. NSA ma bezpośredni dostęp do serwerów Google, Facebooka, Skype’a i Microsoftu). Najlepiej w takim przypadku użyć kryptografii asymetrycznej (zaimplementowana w takich […]

[…] ile Apple było partnerem programu PRISM, to po wybuchu afery Snowdena, firma coraz mocniej publicznie odcina się od praktyk NSA i tworzy […]

[…] wyciek narzędzi hackerskich był dla CIA o tyle upokarzający, że nastąpił 3 lata po wyniesieniu danych przez Edwarda Snowdena z NSA. Raport podsumowuje to […]