17/12/2009

Jako jedyni w Polsce prezentujemy opis programu z którego korzystają polscy policjanci zajmujący się zwalczaniem przestępstw komputerowych (piractwo, pedofilia, włamania, etc). Jakiś czas temu do sieci przeciekły zagraniczne (i niepełne) wersje aplikacji — my natomiast mieliśmy przyjemność pobawić się wersją polską. Sprawdź czego dowie się policja uruchamiając COFEE na twoim komputerze:

Czym jest COFEE?

COFEE to niedostępny publicznie program stworzony przy współpracy Microsoftu i mundurowych. Aplikacja ułatwia sporządzenie specjalnego pendrive’a. którego policjanci podłączają do badanego “na miejscu zbrodni” komputera.

Po włożeniu pendrive’a automatycznie startuje specjalny skrypt, który analizuje komputer w poszukiwaniu śladów włamania i zbiera dowody elektroniczne. Wyciąga m.in.:

- historię przeglądanych stron WWW

- logi systemowe

- zrzuty pamięci

- pliki konfiguracyjne

- uruchomione programy i usługi

- loginy i hasła użytkowników

- klucze z rejestru

- informacje związane z aktywnością internetową podejrzanego

Zapraszamy na fotostory opisujące działanie operatora COFEE:

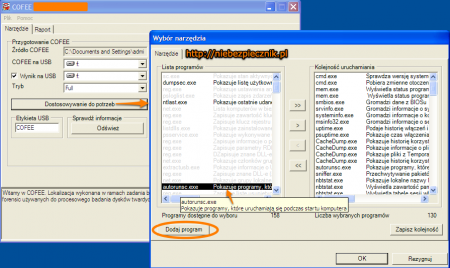

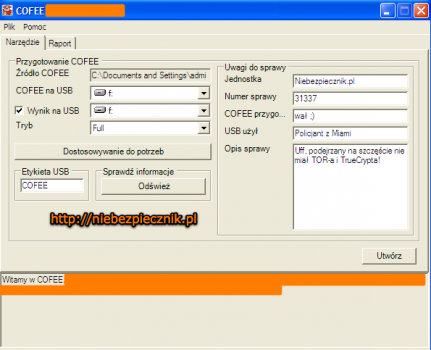

Krok 1. Przygotowanie Pendrive’a z COFEE

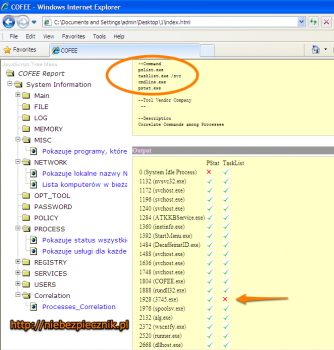

Z powyższej listy policjant wybiera programy służące do kolekcjonowania dowodów elektronicznych, które uruchomią się automatycznie w zadanej kolejności po włożeniu pendrive'a do komputera podejrzanego.

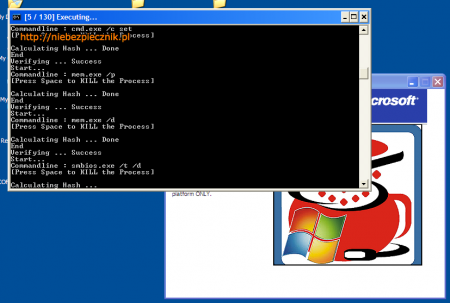

Krok 2. Uruchomienie COFEE na komputerze podejrzanego

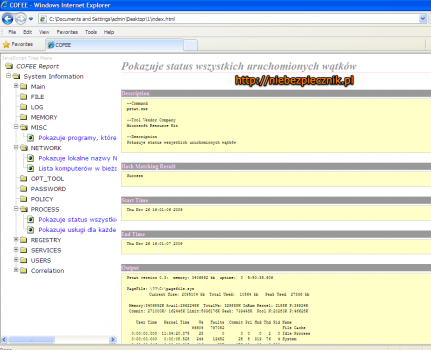

Tak wygląda sama aplikacja COFEE, która odpala się po włożeniu przez funkcjonariusza pendrivea do badanego komputera

COFEE przystępuje do akcji. Kolejno uruchamia poszczególne programy zbierające z analizowanego komputera dowody elektroniczne.

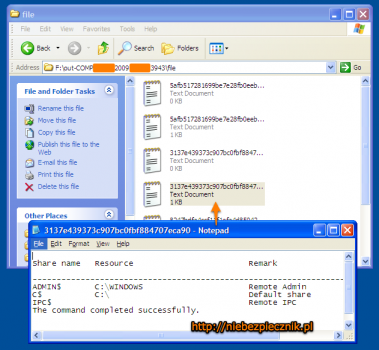

Podgląd przykładowego pliku będącego wynikiem działania jednego z kilkuset programów wchodzących w skład COFEE

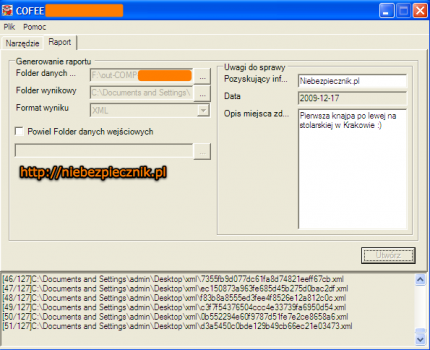

Krok 3. Tworzenie raportu na podstawie zebranych danych

Po zebraniu dowodów pora na przygotowanie raportu. Instalator COFEE umożliwia automatyczne generowanie raportu w oparciu o zebrane uprzednio dane.

Raport jest inteligentny. Potrafi porównać wyniki działania kilku programów zbierających te same dane. Wykryte różnice mogą sugerować obecność złośliwego oprogramowania na badanym komputerze.

Czym naprawdę jest COFEE?

Jak widać powyżej, COFEE to tak naprawdę dwa programy. Pierwszy z nich buduje pendrive’a i generuje raporty, drugi uruchamia się po włożeniu pendrive’a do komputera podejrzanego i odpala w zadanej kolejności odpowiednie skrypty oraz aplikacje.

Same aplikacje to albo standardowe narzędzia Microsoftu obecne w każdym Windowsie (reg.exe, arp.exe, auditpol.exe) albo specjalnie przygotowane przez zespół COFEE, niedostępne publicznie (capture.exe, extractusb.exe, fsinfoEx.exe) albo należące do firm trzecich, dostępne dla każdego (dd.exe, autorunsc, dumpsec.exe).

COFEE poprzez automatyzację zbierania materiału dowodowego zdecydowanie przyśpiesza prace zespołów IT Forensic i proces obsługi incydentu informatycznego. Sam program nie zawiera jednak żadnych “magicznych” funkcji, wykorzystujących supertajne mechanizmy ;-)

Każdy może stworzyć swoje COFEE, wystarczy zebrać ulubione aplikacje i napisać prosty skrypt .bat, który będzie je kolejno uruchamiał…

Jak ochronić swój komputer przed COFEE?

Sposobów jest kilka. Ponieważ COFEE działa tylko na Windows, najlepiej skorzystać z innego systemu operacyjnego ;-) Ale zmiana systemu operacyjnego mimo, że uchroni cię przed COFEE, nie zagwarantuje ochrony przed innym oprogramowaniem z gatunku IT Forensic, służącym do analizy powłamaniowej i zbierania elektronicznego materiału dowodowego (a tego typu aplikacji jest naprawdę dużo).

Dlatego jedynym rozsądnym wyjściem dla osób chcących zachować swoją e-prywatność jest szyfrowanie dysku twardego. Tutaj polecamy darmowy, open-source’owy program TrueCrypt. Pamiętaj tylko, że ataki typu Cold-Boot mogą w pewnych okolicznościach pomóc funkcjonariuszom w przełamaniu zabezpieczeń TrueCrypta.

Tym, którzy nie chcą rozstawać się ze swoim Windowsem (i nie są przekonani do szyfrowania) pozostaje zainstalować program DECAF (Detect and Eliminate Computer Assisted Forensics), stworzony specjalnie do igrania z COFEE.

DECAF wykrywa uruchomienie COFEE i podrzuca mu mylące dane, kasuje logi i generalnie uniemożliwia skorzystanie z policyjnego oprogramowania. Do DECAF-a można też dostać się “zdalnie” (np. po zarekwirowaniu komputera przez policję) i wydać polecenie samozniszczenia komputera — o ile biegły badający zarekwirowaną maszynę podłączy do sieci ;-)

Niebawem przetestujemy działanie DECAF-a na polskiej wersji COFEE i opublikujemy wyniki naszych testów. Jeśli chcesz je poznać, dopisz się do naszego RSS-a, a o nowym wpisie w tym temacie poinformujemy cię automatycznie.

Podziękowania przesyłajcie naszemu tajemniczemu informatorowi, który podesłał nam screenshoty.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Hmmm… Najlepszym wyjściem jest trzymanie HDD na zewnątrz i 5 cm dalej jakiś młotek* :).

(2,5″ ładnie się lamia. Posiadam foto po “zmlotkowaniu” HDD :))

—————–

* – działa tylko jeśli posiadasz każdy system operacyjny i nie zależy Ci na danych na nim zapisanych

Witaj Piotrku,

jeśli Twój komentarz nie jest swoistym przykładem żartu to musisz wiedzieć że potraktowanie młotkiem dysku nie wiele zmieni w sprawie dostępu do informacji znajdujących się na nim. Jeśli faktycznie tak uważasz to polecam Ci poczytać o odzyskiwaniu danych z np. połamanych talerzy dyskowych etc. Permanentne zniszczenie danych jest o wiele trudniejsze niż się wydaje, co oczywiście nie znaczy że nie jest możliwe :)

Hmm.. dość ciekawe, ale jak już nawet widać można to obejść.

Ciekawi mnie tylko, kiedy wycieknie program do sieci, i każdy użytkownik będzie mógł go pobrać :)

Akcja – reakcja =)

W Win XP różne peny, CD, DVD i inne startowały automatycznie po włożeniu. O Viście nie wiem, ale 7 pyta co zrobić i nie odpala bezmyślnie autostartu. Czy “COFEE” jest w takim wypadku zagrożeniem? (zakładam, że user nie jest głupi i umie wcisnąć windows+l na czas)

KrzaQ…

To policja…

Rozumiesz czy trzeba Ci to wytłumaczyć?

Poproszę o wytłumaczenie.

1. Udostępniasz fotki dzieci bez ubrania ;)

2. Po dość długim czasie przyjeżdżają panowie z policji

3. Chcesz się stawiać :)? (jesli tak to i kolejny – utrudnianie śledztwa :))

:)

art. 74. § 1. Kodeksu postępowania karnego:

“Oskarżony nie ma obowiązku dowodzenia swej niewinności ani obowiązku dostarczania dowodów na swoją niekorzyść”

art. 182 KPK:

§ 1. Osoba najbliższa dla oskarżonego może odmówić zeznań.

§ 2. Prawo odmowy zeznań trwa mimo ustania małżeństwa lub przysposobienia.

§ 3. Prawo odmowy zeznań przysługuje także świadkowi, który w innej toczącej się sprawie jest oskarżony o współudział w przestępstwie objętym postępowaniem.

Są również przepisy prawa międzynarodowego poruszające tą kwestię.

Oczywiście, funkcjonariusze wciąż mogą podejść do Ciebie “siłowo”, ale ja miałem na myśli prawne podstawy.

O ile dobrze rozumiem, narzędzie nie działa na Viście i Windows 7, dodatkowo nie zbiera informacji o historii przeglądania Chrome, Safari czy Opery, nie zapewnia narzędzi do wyciągania archiwum rozmów z gg/skype/aqq/tlen etc. ? Wg. mnie średnio przydatne narzędzie ;)

Oczywiście kudos dla niebezpiecznika za artykuł i screeny ;)

@KrzaQ – nie znam sie na tym. Jednak czy odmowa dostepu do dowodu (komputera) podciaga sie pod wymieniony przez Ciebie art 74 §1 KPK? Moze wypowie sie ktos bardziej znajacy temat.

@”Dlatego jedynym rozsądnym wyjściem dla osób chcących zachować swoją e-prywatność jest szyfrowanie dysku twardego.”

Przecież to nijak nie zabezpiecza przed uruchomieniem tego COFEE.

@Barthez: Działa. A funkcje o których piszesz są realizowane za pomocą podpiętych pod COFEE narzędzi zewnętrznych. Zauważ, że funkcjonariusz może dodać oprogramowanie firm trzecich. Większość, nawet jeśli tego nie zrobi, to podczas analizy on-site użyje odpowiednich narzędzi ;-) COFEE ma być gotowe do natychmiastowego zastosowania, bardziej szczegółowe poszukiwanei dowodów elektronicznych odbywa się w laboratorium (ew. przez biegłego sądowego).

@skx: Zabezpiecza, pod warunkiem, żę zdążysz wyciągnąć wtyczkę z gniazdka jak policja zastuka do drzwi. Zazwyczaj ich nie wyłamują ;-)

Hmm a wy nie macie problemów za udostępnianie takich rzeczy? Ja już widziałem COFEE jakiś rok temu oraz taka fajną karteczkę “co ma zrobić “pan policjant” żeby nie spi!@#$% sprawy przed przybyciem “specjalisty”.

Czyli najlepiej używać innego systemu niż windows, do tego zaszyfrować dane za pomocą TrueCrypta + do używać TORa…chociaż prawo Murphy’ego mówi nam “jeśli tak się chronisz to znaczy, że masz coś do ukrycia! Co za tym idzie musisz być jednym z tych pedofili! Kajdanki! I tak oto stajesz przed sądem” :P

Ahh Polska :))

Heh, każdy trochę bardziej rozgarnięty programista ogarnie coś zdecydowanie lepszego :) Rewolucji, ani nic specjalnego nie widzę w tym całym Cofee… :)

[…] niebezpiecznik.pl Follow us on Twitter 1,516 śledzących RSS Feed 167 czytelników Z tego programu korzysta Policja – COFEE 1 głosuj! Jako jedyni w Polsce prezentujemy opis programu z którego korzystają polscy […]

Tak polecacie TrueCrypt’a… a co wy na to: http://theinvisiblethings.blogspot.com/2009/10/evil-maid-goes-after-truecrypt.html ?

Ty nie narzekaj na Polskę. Może nie jest u nas super dobrze, ale bardziej przeraża mnie to, co się dzieje wokół. Polska na tle wielu nawet “bardziej rozwiniętych” krajów, to całkiem dobre miejsce do życia. Znasz jakiś kraj o tak długiej historii jak nasza, który nigdy nie wygenerował własnego totalitaryzmu na żadnym etapie rozwoju? Nawet, jeśli coś da się znaleźć, to lista nie będzie długa. Nie ma powodów do samobiczowania, które rodacy wprost uwielbiają. Skąd ono się bierze?

PS. A co do TrueCrypta mam pytanie. Słyszałem, że w przypadku awarii lub przypadkowego usunięcia (poniżej kosza) nie można po programach szyfrujących odzyskać danych. Prawda to?

@Piotr: Jak dla mnie, jeśli Policja, czy inna służba, wchodzi Ci do mieszkania z jakimś nakazem czy coś, to mają prawo tak samo przeszukać komputer jak i Twoją szafę z ubraniami. W końcu to też dowód rzeczowy. (To tak na chłopski rozum)

Nie jesteście jedyni. Vagla.pl pisała na ten temat ponad półtora roku wcześniej…

http://prawo.vagla.pl/node/7837

LANDO, atak złej pokojówki musi być dwuetapowy. Raczej nie do wykonania w przypadku legalnie działającej policji (musieliby się najpierw niepostrzeżenie dostać do komputera i zostawić program).

TrueCrypt w żaden sposób nie uchroni nikogo przed funkcjonariuszami. Pierwsze o co zapytają to o hasło, a jeśli im go nie podasz to Cię oskarżą o utrudnianie śledztwa i tyle. TrueCrypt ma jedną fajną opcję jak ukryta partycja i myślę, że jeśli ktoś na takowej będzie składował kompromitujące dane to bez wiedzy o niej policja nigdy się nie doczepi o nic, bo nie będzie o niej po prostu wiedziała.

Póki co program jest dostępny (i licencjonowany) tylko dla policji na całym świecie. Czy to się zmieni – pewnie się okaże.

Opisowe info o programie znajdziecie tutaj: http://www.microsoft.com/industry/government/solutions/cofee/default.aspx

A jak myślicie o szyfrowaniu dyskow w Windows to jakoś mocno naturalnie narzuca się BitLocker.

blackd0t, pieprzysz farmazony!

kpk Art. 183. § 1. Świadek może uchylić się od odpowiedzi na pytanie, jeżeli udzielenie odpowiedzi mogłoby narazić jego lub osobę dla niego najbliższą na odpowiedzialność za przestępstwo lub przestępstwo skarbowe.

kk Art. 239. § 1. Kto utrudnia lub udaremnia postępowanie karne, pomagając sprawcy przestępstwa (…)

§ 2. Nie podlega karze sprawca, który ukrywa osobę najbliższą.

@do autora postu:

A jak COFEE ma się do systemów 64 bit ? Uruchamia się na nich bez problemu ?

kkk: A to wielkie dzięki za wyprowadzenie mnie z błedu! Sam w tematach prawnych nie jestem zbyt lotny.

zaraz zaraz, to ja mam rozumieć ze nasze służby badają materiał dowodowy AKTYWNIE ?????????????

i jeszcze ktos pisze o podłączaniu takiego dysku do internetu…

albo to jakis wielki pic i kolejny spam albo ,jesli to prawda, to to jest jakies totalne nieporozumienie.

Jesli słuzby dzialają na “zywym organizmie” to na mój gust tak zebrane dowody mozna od razu podwazyc i wykluczyc z postepowania.

Uruchamianie jakichkolwiek aplikacji na dowodowym nosniku skresla calą jego zwartość.

Mamy tu do czynienia z danymi binarnymi a jak wiadomo , w danych cyfrowych jeden bit moze wszystko poprzestawiac.

Pomijając fakt ze na chlopski rozum zawsze mozna zarzucić ze takie ingerowanie w material dowodowy mogło spowodować jego zniszczenie bo zawsze istnieje ryzyko przedostania sie oprogramowania niechcianego czy jakichkolwiek interakcji z zawartością badanego nośnika.

Samo uruchomienie silnika głowic hdd moze spowodowac bad sektor który wplynie na zawartosc danych a tym samym wykluczy material z postepowania.

Jesli czyta to jakis biegly z vagli to moze wypowie sie w tym temacie.

a z tym podłaczaniem dysku do internetu to chyba jakis zarcik swiąteczny…chociaz w sumie tu Polska….

zaraz zaraz, to ja mam rozumieć ze nasze służby badają materiał dowodowy AKTYWNIE ?????????????

i jeszcze ktos pisze o podłączaniu takiego dysku do internetu…

Jesli to prawda, to to jest jakies totalne nieporozumienie.

Jesli słuzby dzialają na “zywym organizmie” to na mój gust tak zebrane dowody mozna od razu podwazyc i wykluczyc z postepowania.

Uruchamianie jakichkolwiek aplikacji na dowodowym nosniku skresla calą jego zwartość.

Mamy tu do czynienia z danymi binarnymi a jak wiadomo , w danych cyfrowych jeden bit moze wszystko poprzestawiac.

Pomijając fakt ze na chlopski rozum zawsze mozna zarzucić ze takie ingerowanie w material dowodowy mogło spowodować jego zniszczenie bo zawsze istnieje ryzyko przedostania sie oprogramowania niechcianego czy jakichkolwiek interakcji z zawartością badanego nośnika.

samo uruchomienie silnika hdd moze spowodowac bad sektor który wplynie na zawartosc danych a tym samym wykluczy material z postepowania.

jesli czyta to jakis biegly z vagli to moze wypowie sie w tym temacie.

A do podłączania dysku do internetu to chyba zarcik świąteczny…chociaz tutaj Polska…

post poprawiony, chociaz kazdy ma chyba prawo wypowiedziec swoje podejrzenia o mozliwosc wystąpienia spamu prawda ?

chyba ze usuneliscie z innego powodu to moze male info na maila nie zaszkodziloby demokracji:) i wolnosci o którą ostatnio całkiem ostro walczymy w necie.

kowalik: nie z dysku badanej maszyny a z pendrive. Co prawda juz wlozenie pendrive’a modyfikuje badane srodowisko (m.in. modyfikacja rejestru), ale czesto oplaca sie ze wzgledu na pobranie danych, ktore w przypadku wylaczenia/uplywu czasu moga z badanej maszyny zniknac bezpowrotnie.

Co się zaś tyczy podłączania badanego sprzętu do sieci — proszę zwrócić uwagę na “;-)” stojący na końcu zdania, sugerujący groteskę sytuacji.

“(…) przestępstw komputerowych (piractwo, pedofilia, włamania, etc) (…)”

Nie chcę się czepiać, ale skrót myślowy dotyczący pedofilii jako przestępstwa “komputerowego” jest moim zdaniem ZBYT duży.

COFEE to nie jest żaden tajny program, który wyczynia cuda i robi nie wiadomo co. Analogiczne narzędzie można sobie napisać we własnym zakresie. Kluczowe jest tu zbieranie danych, które przy okazji powinno się odbywać zgodnie z Order of Volatility (patrz RFC 3227), a samo zbieranie odbywa się w większości przypadków przy pomocy dostępnych powszechnie narzędzi. Istotne jest to, że dane są zbierane na żywym systemie, w ten sposób można pozyskać więcej śladów/dowodów, które znikną w przypadku wyłączenia komputera, a i szyfrowanie na poziomie całego dysku w takim przypadku również nie zda się na wiele. Zresztą na przeniesienie zabezpieczonego komputera do laboratorium bez jego wyłączania i aktywacji wygaszacza ekranu/blokowania konsoli też jest metoda: http://www.engadget.com/2007/11/06/wiebetech-hotplug-lets-cops-move-desktops-without-shutting-them/

@Alojzy: oczywiście, że można odzyskać dane usunięte WEWNĄTRZ kontenera TrueCrypt, oczywiście trzeba go najpierw podmontować. Problem jest z tym, że nie wszystkie programy taki dysk zobaczą.

Mam nadzieje,ze w Niebezpieczniku bedzie wiecej na temat szyfrowania dyskow / danych :)

Nie no teraz to już przegięliście pałę…

Przecież od dłuższego czasu już COFEE jest dostępny na torrentach więc nie wiem po co ta niedostępność;]

Każdy może sobie ściągnąć, zainstalować i się pobawić;)

@Oskar: Czytaj uważnie. Z sieci możesz ściągnąć wersję zagraniczną, która różni się od tej stosowanej w Polsce. Więc nie, nie każdy ma dostęp do opisywanej powyżej i zapewniam Cię, że na torrentach jej nie znajdziesz.

“…Windows, najlepiej skorzystać z innego systemu operacyjnego ;-) …” coraz bardziej lubie Wasz blog :-)

@pk

Wersja zagraniczna nie różni się wcale tak dużo od naszej, no chyba, że językiem ;)

(listą komend, tak wiem)

Poprzednie newsy były nawet fajne ale ten jest taki bardzo “medialny” i pod publiczkę.

Oskar: Rozumiem, że masz dostęp do polskiej wersji (w tym wydaniu, które jest na screenach powyżej). Proponuję zatem, żebyś ją udostępnił. Każdy sobie porówna :>

Jak to działa na DEBIAN 5.04 “LENNNY”. Nigdzie nie mogę znaleźć :-). Może ma ktoś repozytoria??

@Paweł Goleń

Pytam, bo niedawno po nagłym wyłączeniu zasilania pojawił mi się błąd niedostępności partycji C:. Żadnymi płytkami Live nic nie zdziałałem, więc sformatowałem C:, zainstalowałem win gdzie indziej i powyciągałem sobie prawie wszystko na czym mi zależało. Jestem ciekawy, czy mając zaszyfrowane te dane też bym je odzyskał, zwłaszcza, że niektóre pliki tekstowe były np. bez pierwszych 2 akapitów (to ta minimalna strata), zatem integralność plików została naruszona.

Druga sprawa, która mnie interesuje to, to przed czym tak naprawdę chroni szyfrowanie. Wizytę policji u mnie uważam za nieprawdopodobną, wścibskich domowników brak, a nawet jeśli, to na skalę informatycznego zaawansowania moich potencjalnych domowych ciekawskich by wystarczyło hasło do logowania w win. Szyfrowanie miałoby dla mnie sens, gdyby zabezpieczało przed hakerem, który np. przełamał firewall i kopiuje sobie pliki na swój komp – żeby potem nic z nich nie mógł wyciągnąć. Do takich celów na pewno nadają się programy do szyfrowania konkretnych danych, ale czy TrueCrypt w tym przypadku ma sens – tego nie wiem. Intuicyjnie wydaje mi się, że jeśli przy starcie wpisuję hasło do True, to wszystko się odkodowuje, więc jeśli jakiś gość by mi się podłączył w trakcie sesji, to miałby dostęp do tego, co ja, tak jak do nieszyfrowanego (i to z możliwością kopiowania).

Obym się mylił ;)

Alojzy: Truecrypt może zarówno szyfrować Ci cały dysk (i system operacyjny), jak i tworzyć kontenery w filesystemie, do których dostęp nie będzie ciągły (a jedynie na czas podmontowania). Jeśli cracker bądź policja złapie Cie przy odkodowanym dysku (zamontowanym kontenerze) to oczywiście mają dostęp do danych — chyba, że w porę się zorientujesz i “wyciągniesz wtyczkę”. Zgodnie z polskim prawem nie masz obowiązku podawania hasła do zaszyfrowanych danych.

Truecrypt dzięki funkcji tzw. ukrytych kontenerów (uogólniając truecrypt w truecrypcie) pomaga wprowadzić w błąd funkcjonariuszy (tzw. plausible deniability) — odpowiednio argumentując, nie będą ci w stanie udowodnić, że posiadasz zaszyfrowane dane (dodatkowo, od hasła które podasz zależeć będzie który z kontenerów się podmontuje).

Widzę, że jest zainteresowanie tematem TrueCrypta, więc niebawem opiszemy jasno i klarownie, jakie możliwości daje to oprogramowanie i w jakim przypadku może pomóc.

Jest do pobrania paczka ta isohunt.org ale nie działa mi na generator Widndow7-64. Zawiera antyCoffe.

Nie zapomnijcie też napisać jak łatwo jest oszukać True Crypt ;-)

Co do COFEE wystarczy “honeypc” w firmie. Prędzej czy później kontrola legalności oprogramowania odbędzie się i można ładnie zdumpować sticka ;)

Najśmieszniejsze jest to, kiedy funkcjonariusz siada przed linuksem, najlepiej przed konsolą:D

Fajne cacko ale małe ale…

Odpalone przez konto użytkownika z ograniczeniami ma ograniczone możliwości. Jak odpalać to na koncie amina lub z prawami admina. To ogromna różnica… a dla szaraczków ważna wskazówka – nie działać na koncie roota bo to potencjalnie niebezpieczne.

Hm.. calkiem ciekawy artykul. Dobrze, ze uzywam linuxa:)

Co do szyfrowania, to sa plany, by zakazac tego typu praktyk.

@Alojzy

Na moim blogu pisałem kilka razy na temat TrueCrypt i tego, co się może stać, jak coś pójdzie nie tak. To w ramach ciekawostki: http://wampir.mroczna-zaloga.org/archives/701-w-poszukiwaniu-kontenera-truecrypt.html a tu odnośnie uszkodzenia kontenera: http://wampir.mroczna-zaloga.org/archives/700-truecrypt-integralnosc-i-dostepnosc.html

Jak widać wykorzystanie szyfrowania MOŻE spowodować, że w wyniku jakiegoś błędu, dane zostaną uszkodzone BARDZIEJ niż w przypadku, gdyby szyfrowanie nie zostało zastosowane. W szczególnym przypadku, gdy “błąd” zdarzy się w nagłówku kontenera/szyfrowanej partycji, z danymi możesz się praktycznie pożegnać. TC od pewnej wersji automatycznie tworzy kopię nagłówka, a przy szyfrowaniu dysku systemowego wymusza utworzenie płytki recovery. Dysponując kopią nagłówka, jesteś w stanie dostać się do danych, pomijając pewne szczegóły, które opisałem u siebie na blogu.

Pedofili, hakerów, naciągaczy niech łapią! Ale od porno zwykłego, filmów, gier, muzyki wara, bo to szajs! Zresztą stream’owanego porno jest od groma w necie i to ojcowie ‘porządnych rodzin oglądają’, a potem ida do burdelu i syfa do domu przynosza zarażając żonę hehe

Patologia społeczne jak hooy!

@Kwasek

ściągnij wersję dla ubuntu, działa bezproblemowo.

@JaneczekWAW – wara od hakerów ;)!

Od porno, gier i muzyki niekoniecznie :).

@MrMgr

Hmm wiesz ilu userów nie korzysta z konta na windowsach? ja patrząc na 100 moich znajomych, wiem że 2 robi to jak trzeba, ale 2 na 100 to słaby wynik…

@rafal

Słowo linux w polskim się odmienia :) więc linuksa, piszmy poprawnie :))

Prawda jest taka, że przez ataki policji na “Zwykłych piratów” czyli takich co to zasysają filmy czy muze z neta bardziej maskują się wszyscy “zli piraci” czyli pedofile itd.

COFFEE w wersji angielskiej wypłynoł z prywatnego trackera i baaardzo szybko go zdjeli bo MS zaczoł robić podchody. Co do wersji to ta działa tylko na WIn XP (i to chyba tylko na x86) i wystarczy zapytać MS to podadzą, że wersja pod Win6/Win7 jest opracowywana (no chyba, że tną w pręta i już mają a się nie chwalą ;)

Trochę fałszywych informacji informacji w artykule:

“albo specjalnie przygotowane przez zespół COFEE, niedostępne publicznie (capture.exe, extractusb.exe, fsinfoEx.exe) albo należące do firm trzecich, dostępne dla każdego (dd.exe, autorunsc, dumpsec.exe).”

fsinfoEx to AFAIR produkt microsoftowy, (w2k Resource Kit) autorunsc zaś to dawny SysInternals, ale już od jakiegoś czasu Microsoft…

Nawet czytając “instrukcję obsługi” można znaleźć skuteczne zabezpieczenie – wygaszacz z hasłem. Jako że COFEE wykorzystuje tylko standardową funkcję autorun lub trzeba “z palca” uruchomić program z flasha, COFEE nie zrobi nic po wetknięciu do portu gdy ekran jest zablokowany. A ja hasła do konta żony / dziewczyny nie muszę pamiętać.

[…] zasada ta mówi, że każda akcja wywołuje reakcję. Tak samo jest w IT. Pierwszy tekst jest z niebezpiecznika (dobry blog-portal) i dotyczy narzędzia COFEE (do ściągnięcia z dobrego […]

ccleaner usunie przynajmniej czesc informacji ktorymi nie chcemy sie dzielic. Ba pewnie sa tez lepsze programy do usuwania tego rodzaju informacji.

[…] COFEE – program z którego korzysta polska policja […]

[…] którzy muszą z niej skorzystać, to nie ci sami, którzy odpalają na rekwirowanych komputerach policyjny program COFEE — od takich wymagalibyśmy więcej praktyki, a nie tylko […]

“Po włożeniu pendrive’a automatycznie startuje specjalny skrypt”. Sam startuje? A to w jaki sposób? Przez autorun? A kto rozsądny zostawia autorun włączony – zwłaszcza jeżeli ma cos “na sumieniu”? ;)

Autorun to chory pomysł i dla czystej wygody używania komputera wyłączenie autorunu to jest jedna z pierwszych rzeczy, którą należy zrobić po zainstalowaniu Windows.

A to nie jest tak, że policja najpierw wyciąga dysk twardy z komputera, następnie za pomocą blockera kopiuje całkowicie jego zawartość, a dopiero potem przystępuje do jakichkolwiek czynności? Albo inaczej, to jest tak i kowalik słusznie mało co nie zemdlał. A co do zabezpieczenia kompa, to coś czuję, że w labolatorium wyciągną z niego co chcą niezależnie od kolejności bootwania, jaką ustawię w BIOSie czy też od tego czy autorun u mnie chodzi. o.O Traktujmy policję trochę poważniej i piszmy jak faktycznie działa, a nie jak działać absolutnie nie powinna.

“A ja hasła do konta żony / dziewczyny nie muszę pamiętać.”

W ogóle nie musisz pamiętać hasła. Polskie prawo nie zmusza usera do pomagania zbierania danych obiążających jego osobę.

___ Ludzie pamiętajcie, że tak jak wy czytacie ten art. tak samo policjanci mogą czytać, a wy im tylko podajecie informacje… ehhh. @Jaom – nie pamiętasz hasła – nie musisz? A jaką masz gwarancję, że nie zastosują paragrafu “Utrudnianie śledztwa”? Wszystko zależy na kogo się trafi, jedni są mniej a drudzy bardziej rozgarnięci.

“Ludzie pamiętajcie, że tak jak wy czytacie ten art. tak samo policjanci mogą czytać, a wy im tylko podajecie informacje… ehhh.”

A czego nie wiedzą z tego co powiedzieliśmy? Przestańmy ich traktować jako idiotów!

” A jaką masz gwarancję, że nie zastosują paragrafu “Utrudnianie śledztwa”? Wszystko zależy na kogo się trafi, jedni są mniej a drudzy bardziej rozgarnięci.”

Polskie prawo karne to nie Prawo Brydżowe (tym drugim częściej się zajmuję) i nie ma miejsca na luźne interpretacje. Utrudnianie śledztwa to raczej wyrzucenie komputera przez okno gdy policja otworzy drzwi z nakazem w łapie. Innymi słowy niszczenie czy fałszowanie dowodów, a ja mam je tylko w zaszyfrowanej wersji. Jeśli nagle wejdą i szaszyfruję to utrudnię. Jeśli nic nie zrobię, to nie stało się nic. Jeśli odszyfruję to ułatwię, proste? art. 74. § 1. Kodeksu postępowania karnego Nie mam obowiązku dostarczania dowodów na swoją winę, a odszyfrownaie plików zawierających walki kogutów to właśnie dostarczenie dowodów..

Szyfrowanie można złamać/dorwać hasło.. Nie wspomne o ew. uszkodzeniu danych o czym wspominaliscie w postach wyżej

są lepsze sposoby..

– jako funkcjonariusz stwierdzam fakt, że mogę usiąść przed konsolą linuksa, zapewniam pana powyżej że nic śmiesznego by z tego nie wynikało

– można nie pamiętać hasła, jednak jeżeli np zapytam Twoją mamę, czy pracowałeś dziś na kompie i powie że tak, to lepiej szybko sobie je przypomnij. Utrudnianie śledztwa to mało przydatny artykuł :) – jako oskarżony możesz jawnie kłamać, to my musimy Tobie to udowodnić. Ale pamiętaj że my też mamy pojęcie o komputerach a jak już Tobie coś udowodnimy, to od Twoich chęci współpracy zależeć będzie, czy dostaniesz mały wyrok, czy “z górnej półki”. Pamiętaj, zasada pierwsza: nie wolno wq… prokuratora!

pozdrawiam

@T-rex – nie wiem jak Twoja mama, ale większość matek Polek ma nikłą wiedzę na temat komputerów, więc sam fakt pracowania na komputerze niczego nie udowadnia, bo wspomniane “siedzenie przed komputerem” mogło być dla przykładu próbą przypomnienia sobie hasła lub obejścia go za pomocą LiveCD.

W sprawie konsoli mógłbyś napisać nieco więcej. “zapewniam pana powyżej że nic śmiesznego by z tego nie wynikało”, to stwierdzenie względne. Szczególnie jak się czyta drugą część wypowiedzi.

No cóż, polska praktyka wymiaru sprawiedliwości podpowiada, że można to zrobić prościej. Wsadza się podejrzanego do aresztu tymczasowego na 3 lata aż sobie przypomni. Zawsze można się wytłumaczyć, że biegły przez te 3 lata nie miał czasu. W końcu to nie policja ani prokurator płaci za utrzymanie człowieka w pudle, a w Polsce takie wytłumaczenia są traktowane jako w pełni uzasadnione. W gruncie rzeczy jednak panowie marnujecie swój czas. Za piwo mogę z pierwszej ręki opowiedzieć o metodach natychmiastowego przypominania stosowanych przez milicję rosyjską – oszczędzicie na tym kupę czasu i znacząco poprawicie statystyki.

“blackd0t 2009.12.18 00:35

TrueCrypt w żaden sposób nie uchroni nikogo przed funkcjonariuszami. Pierwsze o co zapytają to o hasło, a jeśli im go nie podasz to Cię oskarżą o utrudnianie śledztwa i tyle.”

Może i Ciebie nie ochroni jak masz za długi język, ale wystarczy “zapomnieć ” hasło i co zrobią? będą przypalać gorącym żelazem? Każdy ma prawo zapomnieć hasło, natomiast policja nie ma prawa grozić wyższą karą za “utrudnianie śledztwa” ponieważ nikt w żaden sposób nie może udowodnić tego czy faktycznie nie zapomniałeś hasło. Nikt nie jest doskonały;]

Jeśli chodzi o usuwanie danych w warunkach domowych bez sprzętu to najlepszym wyjsciem jest Secure Erase, tyle że leci cały dysk. Pamiętam że ATA/100 40GB “robiło” 15 minut. Dla nie znających (są tacy? ;]) freeware HDDerase 4.

Hasla do truecrypta mozna nie ujawniac – podejrzany nie ma obowiazku dostarczac dowodow swojej winy. Kazdy srednio rozwiniety prawnik wybroni nas z tego ‘utrudniania sledztwa’.

@ Piotr Konieczny – ciekawy jestem jakie jeszcze narzedzia wykorzystuje policja do badania komputerow? Tzn. jakie narzedzia wykorzystuje biegly w badaniu?

Chetnie przeczytalbym o tym jakis rozbudowany tekst, gdzyz konfiskata komputera i mnie spotkala. Mimo wielokrotnego wczesniejszego (sztucznego) nadpisywania dysku cos tam udalo im sie wyciagnac i teraz jestem ciekawy co.. ?

Czyli:

– Używać Win98.

– Co do TrueCrypta: Nie pozwolić BIOSowi na boot z USB.

Ta pierwsza opcja jest już niewygodna politycznie, ta druga całkowicie niepoprawna.

Win98? Ale się popisałeś elokwencją. Kiedy ostatnio widziałeś ten system? Jak sobie go uruchomiłem celem grania w stare gry na starej maszynie to się crashował po zainstalowaniu sterowników do karty graficznej. Oczywiście nie da się na nim używać pendrive’ów bo każde urządzenie usb wymaga sterowników, a tych zazwyczaj na 98 nie ma. Rozumiem, że chciałeś być taki przezabawny, że ho ho, tylko że z Twojego posta nie wynika nic poza tym, że nie masz pojęcia o czym piszesz.

Mogą mi jajka wylizać (szkoda, że ich nie posiadam). Mój OS gnieździ się na Penie 32 GB Linux Arch. Pozdr. dla braci w systemie 010010001110001

Jestem szczęśliwym administratorem sieci w której był postawiony serwer warezowy. Bylem wtedy nowym admniem w tej sieci a prace dochodzeniowo-śledczo-dowodowe trwały już od jakiegoś czasu w tej sieci.

Pierwsze moje spostrzeżenie :

Policjant też człowiek, jeden wolałby metody siłowe zastosować, a inny trzyma się zasad.

i jego zachowanie to splot jego wiedzy + doświadczeń w kontaktach z userami lub adminami + samopoczucia.

Drugie spostrzeżenie :

Policjant nie zawsze musi być głupszy od usera / lub admina.

Sam miałem przyjemność widzieć przy pracy naprawdę dobrych fachowców których nie przeraził by linux a ukrytych partycji szukali od razu, a ten pendrive nie był by im potrzebny.

Spostrzeżenie trzecie: Policjant jest ( powinien ) być podejrzliwy i dociekliwy.

Jak jest coś podejrzanego to ich to interesuje, nie grozili mi nigdy żelazkiem itp.

ale pytali czemu np. serwer jest postawiony na takim os-ie czemu w sieci jest używany ipsec itp.

Jak ich przekonywałem swoja odpowiedzią to dawali spokój z utrudnianiem mi pracy ( czyt. z czynnościami śledczymi)

Dlatego polecam strategie, szanuj ich a oni będą szanować Ciebie ( nie mówię o wszystkich policjantach ale o tych których spotkałem).

Niestety nieszczęsny sprawca moich spotkań z “władzą”, okazał się bardzo zdziwiony szybkością pracy organów ścigania.

Policja nie zawsze najpierw robi potem myśli,

wasze rady są dobre, ale teraz wyobraźmy sobie coś takiego:

jest zgłoszenie, policja stawia tylko bo aż sniffer sieciowy i logi zbiera na jakiś dysk i to jest materiał dowodowy. Bez wizyty w waszym domu ma materiał dowodowy.

@kravietz. Bingo :) W polskiej rzeczywistości organa ścigania nie muszą się szarpać z człowiekiem, który nie chce współpracować. Instytucja tymczasowego aresztowania pozwala bez wyroku sądu wsadzić cię do więzienia, bo areszt śledczy niczym się od więzienia nie różni – co więcej, warunki tam panujące są niejednokrotnie gorsze. Tymczasowo aresztowany nie ma praw więźnia więc może zapomnieć o przepustkach, jakimś przedterminowym zwolnieniu itp. Jeżeli będzie mieć pecha to dopóki będzie trwać śledztwo nie zobaczy nikogo z zewnątrz bo “dobro śledztwa”. A biegły rzeczywiście może nie mieć czasu przez trzy lata, a po co ma się spieszyć? Delikwent i tak nigdzie sobie nie pójdzie i niewiele ma do gadania…

Mialem kilka miesiecy temu nieprzyjemnosc, w zwiazku z ktora badano moj komputer. Mialem jedna partycje zaszyfrowana truecryptem ok 120GB.

Podobno bardzo dobry biegly stwierdzil, ze “czesc dysku o wielkosci ok 120 GB nie posiada zadnego systemu plikow, dysk w tej czesci wydaje sie uszkodzony”.. :)

A PROPOS kwestii nieudostępniania haseł do wykorzystywanych mechanizmów krypto.. w Polsce nie ma żadnych uregulowań prawnych, które dotyczą kar za nieujawnianie parametrów krypo (np. haseł) niezbędnych do odszyfrowania. Inaczej np. w innych krajach UE, gdzie delikwent od razu może dostać +2 lata za niepodanie takich danych albo regulacje prawne wymagają stosowanie depozytów kluczy, agentów odzyskiwania, itd. ale sprawa jest bardziej skomplikowana bo prawo to jedno a dostęp do kryptografii drugie. Nikt nie zabroni nikomu zaimplementowania sobie algorytmu o dostępniej publicznie specyfikacji i szyfrowania danych – chyba, że jesteś biznesmenem na Białorusi – bo tam akurat Łukaszenka nie powala biznesowi tego robić bo nie mógłby go słuchać.

Ja polecam linuksa i gotowy skrypt typu rm -f -d /

Jakie więzienie? O tym sędzia decyduje a nie psy. Nikt nikogo nie bedzie zamykal na 3 lata za podejrzenie uzyskania nielegalnego softu czy mp3 nowej plyty dody. Psy szczekają, karawana jedzie dalej.

A pedofili likwidować na miejscu.

Jest program antyCoffe o nazwie DECAF, można ściągnąć go stąd:

http://www.articlesbase.com/electronics-articles/coffe-police-tool-and-decaf-oposite-of-coffe-2490964.html

@Rybka: z tego co pamiętam, ten program DECAF to była ściema.

Wystarczy wyłączyć genrowanie logów i żaden program typu Caffe nie pomoże, pozatym mam zainstalowany program który sam mi usówa przed zamknięciem systemu wszystkie logi odwiedzanych stron itd, więc Coffe jest BEZURZYTECZNY.

[…] …o ile nadawcą nie jest prokuratura lub policja — wtedy, przygotujcie śmietankę do COFEE […]

[…] https://niebezpiecznik.pl/post/cofee-z-tego-programu-korzysta-polska-policja/ […]

Czytając te wszystkie rzeczy mam nadzieję że policja rzeczywiście jest bardziej zorientowana w temacie IT niż jakieś 7 lat temu… Wtedy konkurencyjna firma doniosła na policje że posiadamy nielegalne oprogramowanie. Przyjechali Panowie policjanci i rozpoczeli proces zabezpieczania dowodów. Jeden z nich, bardziej rozgarnięty siadł przed moim (nota bene prywatnym) serwerem (konsola tekstowa) i mówi żebym włączył windowsa. Na odpowiedź że tu nie ma windowsa popatrzył na mnie jak na idiotę i powiedział że jak nie włączę windowsa to będą musieli komputer zabrać. Na innych komputerach gdzie był windows, rozwijali menu start i aparatem fotograficznym robili zdjęcie monitora – na własne oczy widziałem, inaczej bym nie uwierzył nikomu. Poza tym zabrali z firmy WSZYSTKIE workstacje (do serwerowni nie trafili bo była w osobnym pomieszczeniu). Skonfiskowanych komputerów już nigdy nie zobaczyłem. Oficjalne pismo mówiło, że koomputery uległy zagubieniu!!!, postępowanie wyjaśniające stwierdziło że uległy częściowemu zniszczeniu!!!!. Te które wróciły, to najgorsze z punktu widzenia parametrów, z połamanymi obudowami. Te lepsze już się nigdy nie odnalazły. Jedyne co udało się uzyskać, to po chyba ponad 2 latach częściowa wypłata wartości odtworzeniowej sprzętu, czyli marne grosze. Nie muszę mówić co znaczy dla firmy IT konfiskata na czas nieokreslony wszystkich workstacji.

Naprawdę mam nadzieję, że od tej pory sporo uległo zmianie…

Myślę, że w dzisiejszych czasach, aby zachować prywatność, podstawa to szyfrowanie wszystkiego + oprogramowanie blokujące całkowicie dostęp do komputera na hasło (nazwy celowo nie podam).

@BartOwl

Nie Ty jeden się przejechałeś w taki sposób, nie ty jeden… Nasz wymiar sprawiedliwości to jedna wielka porażka

Witam,

niestet musze rozczarowac niektorych ” pisarzy ” postow o ” poziomie inteligencji i znajomosci branzy IT ” smutnych panow ” Ci panowie korzystaja i nie tylko z takich programikow: http://www.nirsoft.net

PS.

Nie wszyscy sa smutni ;) jak w kazdym filmie jeden jest ten zły a drugi ten dobrym .

PS.2

Nie jestem ani pierwszy ani drugim ;)

A to dla fanow Linuxa ;)

http://www.spada-cd.info

[…] użytkowników o całym zdarzeniu. Robi to co prawda dopiero po 10 dniach, ale tyle czasu trwała analiza powłamaniowa serwera, na którym doszło do […]

Program DECAF po wysłaniu komendy samozniszczenia:

a) kasuje dane metodą kilu-krotnego nadpisania

b) przetaktowuje procek, kartę graficzną itp…

Druga nie za bardzo skuteczna według mnie bo samozniszczenie dysku raczej nie możliwe…

ciekawe czy ten “tajemniczy internauta” nie należny do tych mundurowych…

W żadnym wypadku :D Chciałem się tylko dowiedzieć w jaki sposób niszczy komputer i dane zawarte na danym kompie…

Hmm nigdy nie miałem problemów w stylu: “co zrobić, żeby policja nie znalazła na moim komputerze pornografii dziecięcej”, ale sądząc po artykule potrzeba taka u niektórych zachodzi, skoro są przedstawione szczegółowe kroki zaradcze ;-).

@Pawel Kaczynski,

nie wiem kolego z czego wyciagasz wnioski ze ‘ kazdy ” ma pornografie dziecieca” ? moze i mamy jakies tam pornuski, jaies firmiki , fotki prywatne swoje czy lasek – kroliczkow playboja, ale to chodzi o zachowanie prywatnosci !!!

Czy wychodzac z domu zamykasz drzwi na klucz ? A ile masz zamkow w drzwiach minimum dwa ! Skoro nie masz nic do ukrycia to po co masz zamki w drzwiach, haslo do kompa, do poczty?

Skoro nie masz nic do ukrycia , prosze podaj nam swoj adres ( pod warunkiem ze nie zamykasz drzwi, podaj nam adres mailowy no i oczywiscie z haslem bo musiales jakiekolwiek wprowadzic – no bo skoro nie masz nic do ukrycia – przeciez nic Ci nie zrobimy, poczytamy sobie i wylogujemy sie z poczty, zobaczymy jak mieszkasz na co Cie stac, poznamy Twoje preferencje kulinarne, zainteresowania, zarobki no i poznamy Twoja rodzine – przeciez to nic – po prostu blizej Ci poznamy a Ty nie musisz nic o nas wiedziec.

To nie te czasy zeby wszyscy o wszystkich wszystko wiedzieli ( do mnie sasiedzi ze wsi sie juz 3 rok nie odzywaja od przeprowadzki bo nic o mnie nie wiedza ;))) nawet soltysa nie wpuszczam za plot )To nie te czasy aby cala wies wiedziala wszystko o wszystkich , kto na kim i z kim spi .

Ze policja to co musi wszystko o mnie wiedziec jak kiedys ksiadz.

PS.

Lacze sie torem przez free wifi , wszytstko trzymam w TrueCrypcie, a moj staly MAC to jedynie MacDolads ;))

Najprzyjemniej by było gdyby napisać program, który wykrywa, że pendrive z COFFE został podłączony i czyści jego zawartość :-)

Microsoft poinformował ostatnio, że najnowszy pakiet poprawek zablokuje autorun, więc wielu ‘speców’ będzie miało problemy z odpaleniem tej aplikacji z pendrive :(

@Cyberek

Chcesz powiedzieć, że nie będą umieli uruchomić ręcznie? ;). Fakt, że być może z takim pendrivem będą wysyłać szarych policjantów, którzy są zieloni z wiedzy komputerowej ;)

Mam stuprocentową metodę na COFFE: zakorkować lub powyrywać porty USB. To działa! ;D

@ojtam chyba najlepszy i najbardziej zabawny ze sposobów :D

mnie za to ciekawi inna rzecz, mianowicie ile POLICJA zapłaciła za licencję na uzywanie tego programu i czy to są miliony czy też ich dziesiątki tzn tych milionów ;)

@ Marek Bartczak

Microsoft will provide its Computer Online Forensic Evidence Extractor (COFEE) tool free of charge to Interpol’s participating 187 countries to aid global law enforcement in fighting cybercrime

http://arstechnica.com/microsoft/news/2009/04/microsoft-gives-interpol-free-cofee.ars

[…] koniec wspomnijmy, że oficjalnie wiadomo, iż polska (i nie tylko polska) policja korzysta z podobnych narzędzi (autorstwa Microsoftu) — z tym, że nie do tajnego, zdanego inwigilowania, a do analizy […]

@ Raven

Dzięki za odpowiedź, to mile ze strony Microsoftu ze sponsorują takie rzeczy :>

Program już jest dostępny w sieci tylko narazie w wersji ENG. Pozdro

Oczywiście już jest DECAF

To lipa mam te programy przeskanowałem kompa i lipa

Ale lipa, to straszak na łindowsiarzy. Użytkownicy innych systemów mogą się tylko z tego programu śmiać.

[…] Jeśli ktoś z Was chciałby się pobawić w biegłego, to producenci oprogramowania typu forensic udostępniają wersje demo swoich zabawek. Polskie służby korzystają zarówno z EnCase, jak i Access Data FTK oraz X-Way Forensics. Są też narzędzia “antiforensicowe“, których zadaniem jest wykryć pracę narzędzi forensicowych i je oszukiwać, podstawiając “lewe” dane — np. DECAF. […]

Ktoś wie, gdzie można pobrać teraz DECAFa? decafme.org wygasło, nie ma linków :(

A lekcje odrobione ? ;)

Ciekawe jak odzyskać dane z połamanych talerzy dyskowych?