24/6/2014

Z tego oprogramowania korzysta 60 krajów (oficjalnie). W jego produkcji brała udział włoska firma Hacking Team, o której już pisaliśmy na łamach Niebezpiecznika pół roku temu, głównie z tego powodu, że w Polsce trafiono na ślad serwerów zarządających operacjami prowadzonymi przy użyciu tego “rządowego” trojana. Teraz mamy więcej szczegółów — oprogramowanie o kryptonimie “Galileo” poddano bowiem procesowi reverse engineeringu, a do sieci przeciekła jego instrukcja obsługi.

Inwigilacja smartphonów

Okazuje się, że nowa wersja narzędzi Hacking Teamu, rozwijanych od 2001 roku i występujących pod nazwami Remote Control System oraz DaVinci lub Galileo umożliwia służbom wykradanie danych z telefonów komórkowych pracujących na systemach iOS, Android, Windows Mobile i Blackberry.

Oto, co służby (albo ktokolwiek inny, kto korzysta z tego narzędzia) może wykonać:

- włączać mikrofon i podsłuchiwać otoczenie

- podglądać otoczenie przez aktywację kamerki

- podsłuchiwać odbierane wiadomości SMS i e-mail

- ściągać zawartość książki kontaktowej

- pobierać historię wykonanych połączeń

- robić screenshoty tego co na ekranie

- aktywować keyloggera

- pobierać dane z GPS aby śledzić lokalizację

Co ciekawe, wersja na Androida potrafi wykradać powyższe dane poprzez połączenie Wi-Fi, aby uniknąć “nabijania transferu” po sieci GSM, co mogłoby wzbudzić podejrzenia ofiary.

Z kolei wersja iPhonowa oszczędza baterię, włączając mikrofon tylko w ściśle określonych momentach — np. kiedy telefon podłączy się do sieci Wi-Fi, która jest w miejscu pracy ofiary (bo np. inwigilujących mogą interesować tylko rozmowy biznesowe, a nie rodzinne “podejrzanego”).

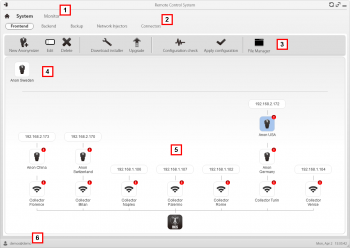

Warto też nadmienić, że wykradane dane nie trafiają bezpośrednio na serwery C&C — są routowane przez szereg serwerów proxy (i co ciekawe, serwery te mają w programie ikonkę zapożyczoną od …Anonymous)

Pozyskano instrukcję obsługi

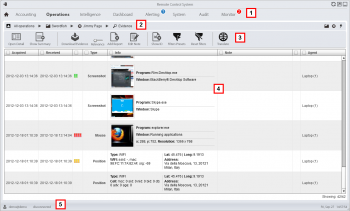

Od jednego z klientów firmy Hacking Team udało się pozyskać instrukcję obsługi tego narzędzia — w szczegółach opisuje ona jak zbudować infrastrukturę służącą do infekowania komputerów i telefonów “osób inwigilowanych” oraz zarządzania wykradanymi z ich urządzeń danymi.

Na podstawie lektury instrukcji można odnieść wrażenie, że developerzy z Hacking Teamu bacznie obserwują techniki jakimi niezależni badacze bezpieczeństwa i hacktywiści próbują wykonać rekonesans ich narzędzi i reagują na to, zaciemniając sposób działania swojej infrastruktury — przykładowo, paczka na Androida jest zaciemniona poprzez DexGuard.

Narzędzie jest też wyposażone w moduł “czyszczenia”, którego celem jest odinstalowanie trojana i zatarcie po nim wszelkich śladów. Nie do końca dobrze działa to na Androidzie, gdzie w takiej sytuacji wyskakuje okienko z prośbą o potwierdzenie usunięcie programu “DeviceInfo” (pod taką nazwą występuje trojan).

Jak następuje infekcja?

Służby mogą umieścić trojana jeśli posiadają fizyczny dostęp do sprzętu (komputera lub telefonu) podejrzanego. Mogą też zainstalować trojana na telefonie, jeśli wcześniej udało im się zainfekować komputer (transfer trojana następuje podczas synchronizacji). Do infekcji urządzeń mobilnych wykorzystywane są też standardowe exploity na mobilne systemy operacyjne.

Co ciekawe, wersja na iPhone da się zainstalować tylko, jeśli telefon jest zjailbreakowany. Ale nic nie stoi na przeszkodzie, aby służby wykonały jailbreak i następnie osadziły na telefonie złośliwe oprogramowanie — wszystko przez internet (por. jailbreak przez odwiedzenie strony WWW).

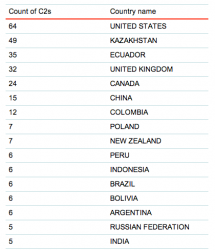

Gdzie jest wykorzystywany RCS?

Kaspersky przedstawia listę krajów wraz z liczbą wykrytych serwerów w klasach adresowych należących do danego kraju:

Niezależnie od tego, czy to narzędzie jest wykorzystywane przez polskie służby, czy może po prostu inne kraje (ambasady?) hostują swoje serwery C&C w naszej przestrzeni adresowej, warto przypomnieć, że MON przymierza się do stworzenia podobnego “rządowego trojana” o krytonimie Projekt 29 — plany jego budowy ujawniliśmy na Niebezpieczniku rok temu.

Dodatkowo należy pamiętać, że służby mają także inne, łatwiejsze (bo zdalne) metody podsłuchu telefonów komórkowych — 2 z nich w szczegółach opisaliśmy w artykule sposoby na podsłuch telefonu komórkowego (szczególnie polecamy przeczytać o możliwościach tzw. IMSI Catcherów).

Zresztą, jak pokazują niedawne wydarzenia, wcale nie trzeba silić się na tak zaawansowane technicznie zabawki — wystarczy dyktafon podstawiony przez kelnera…

PS. Jako dodatkową lekturę w temacie RCS-a polecamy szczegółowe opracowanie na temat funkcji i możliwości RCS-a autorstwa CitizenLab.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Windows Mobile” ciekawe czy chodzi tu też o Windows Phone 7/8…

“Co ciekawe, wersja na iPhone da się zainstalować tylko, jeśli telefon jest zjailbreakowany. ” – to nie jest ciekawe tylko oczywiste – czytając tekst, z miejsca byłem na 80-90% pewien, że na iOS w grę wchodzi tylko urządzenie po JB

a po co przecież oni podsłuchują sieci szkieletowe

ruch sieci telefonicznych także

to po kiego wacka mają kupywać shit od – o losie “hacking teamu” który swoją drogą kojarzy mi się ze szkołą hakerów .

Mają pozowlenie na wykorzystanie trojanów ale nie na podsłuch ?

no chyba że sobie z ssl-em i torem nie radzą ;).

Tak czy inaczej frjarzy kupują frajerski kod od frajerów amen

Te funkcje programu nie są realizowane przez połączenie telefoniczne, więc nie można dokonać przechwycenia przez sieć:

– włączać mikrofon i podsłuchiwać otoczenie

– podglądać otoczenie przez aktywację kamerki

– ściągać zawartość książki kontaktowej

– robić screenshoty tego co na ekranie

– aktywować keyloggera

– pobierać dane z GPS aby śledzić lokalizację

Akurat lokalizację telefonu można dość dobrze określić przez sieć, ale faktycznie reszta wymaga trojana

No można, ale nie są to dane z GPS. Działa to całkiem nieźle w miastach w nowszych sieciach o mniejszym promieniu komórki i przy dużej ilości przekaźników, bez “cienia” rzucanego przez przeszkody terenowe.

Jak to działa w praktyce w terenie można zobaczyć na przykładzie numeru alarmowego 112, połączenie z którym miało być przekazywane do najbliższej jednostki ratownictwa na podstawie lokalizacji dzwoniącego. A ląduje się czasem w bardzo dziwnych miejscach.

I jak zwykle na Symbiana już nikt nic nie robi ^^ Chyba jednak zostanę przy mojej nokii C6-00

Dlatego Nokia musiala byc zniszczona. Pisze powaznie.

Ultradebiloodporne. Coś, czego potrzebuje nasz rząd.

Hahaha, przesiadłem się z androida na symbiana. Wszyscy robią odwrotnie. Widać dobrze na tym wyszedłem :D

obejrzyj sobie reklamówkę hacking team podlinkowaną w artykule. około 40 sekundy dowiesz się, że Symbian jest w ich zasięgu ;)

6230i nie ruszą

Damianku, czemu wrzucasz ten sam komentarz zarówno na FB jak i na stronę? :P

Jail przez WWW? Szkoda, że nie uświadamiacie w jakiej wersji. Boooooo! strach ma wiekie oczy!

Odezwij się :P

Takie historie jedynie pokazują, jak bardzo potrzebne są projekty w stylu Neo900.

A co tzw trybem samolotowym? Jeżeli mamy aktywny tryb samolotowy wszelkie polaczenia sa zerwane? Ew czy trojan może zapisywac gdzieś recordy następnie uploadowac je jak w chmurze? Czy tylko jeżeli ma dostęp do sieci na bierzaco?

Dobra, ale musza uzyskać dostęp do urządzenia, w fizyczny sposób lub za pomocą exploita.

Polskich służb raczej nie byłoby stać na exploita na androida, ani nie byłoby osoby która potrafiłaby to wykorzystać (patrz sytuacja z abw, gdzie przerósł ich macbook). A wbudowany w firmware nie wchodzi w grę – od czegoś jest cyanogenmod.

Tak sobie myślę… Jak spektakularnie można by było zrobić film “Wróg publiczny” z 1998 roku z dzisiejszą technologią.

Czyli Apple i iPhon znowu górą! Każdy kto aktualizuje swojego iPhona i nikomu nie pozycza jest bezpieczny. No chyba, ze robi jailbreak zeby piraty instalowac. Ale przy normalnym uzytkowaniu iPhona jest bezpiecznie.

Myślisz że japko nie jest NSA-friendly? Chyba nie po to Jobs jadał obiadki z prezydentem i organizował spotkania z Zuckerbergiem i innymi preziami firm IT.

@Rechu:

Po pierwsze to nieladnie tak o zmarlych pisac, nie masz na to dowodow, ze tak robil. A nawet jak jadal obiadki to nie po to by knuc spiski

Po drugie Apple nie jest NSA-friendly. Nie ma mozliwosci zeby taka korporacja jak Apple robila jakies backdoory czy inne rzeczy w swoich sprzetach i systemach. Takie cos by odrazu wyszlo i by byla wielka kompromitacja firmy. Apple by sobie na takie cos nie pozwolilo. Te wszystkie historie, ze niby jakies backdory sa w Mac OS X czy tam iOS to tylko teorie spiskowe. Dowodow nie ma i nie bedzie. Pomysl, jak taka wielka firma, moze wspolpracowac z NSA zeby inwiligowac obywateli. Szczegolnie, ze sprzetow i systemow Appla uzywa miliony ludzi. To bylby koniec dla Appla.

@ Mieczyslaw Peczak Bzdury opowiadasz ! Apple zawsze wspolpracowalo ze sluzbami a zwlaszcza z NSA i CIA !!! W kazdym iOS jest backdoor od sluzb !! Inwigilacja totalna !

Hm, ty tak serio? Bo jak tak to polecam się zastanowić na poważnie i poczytać o wszystkich aferach z NSA.

Mogliby nie chcieć – gdyby NSA chciało, to by przyszli z nakazem.

Ciekawy artykuł, brakuje mi tylko how to jak zabezpieczyć się przed inwigilacją ze strony w/w panów, no i oczywiście linka do programu ;) (chętnie bym zobaczył co robi żona).

jaro, wystarczy ajfona miec zeby sie zabezpieczyc i wlaczyc find my friends.

To nie rocket sajens. Jak ktos jedzie na androidach to takie kwiatki wychodza.

Ciekawy jestem jak ruszą BB. Chciałbym to zobaczyć.

Bridget Bardot?

Wystarczy, że wykopią ;)

he 2014.06.25 10:19 | # | Reply

Ciekawy jestem jak ruszą BB. Chciałbym to zobaczyć.

————

ufedem rusza :)

Physical extraction from BlackBerry® devices running OS 4-7.

Exclusive decoding: BBM data, apps, emails, Bluetooth, etc.

na początku artykułu przyszło mi do głowy że tego typu agencje współpracują z operatorami gsm i są w stanie włączyć mikrofon w każdym telefonie, na szczęście nie jest aż tak kolorowo i muszą fizycznie umieścić na nim trojana co już jednak wymaga albo fizycznego dostępu do telefonu albo podrzucenie użytkownikowi jakiegoś linka do mobilnej aplikacji

Ehh a ja nadal mam stary telefon, który pojęcia Wi-fi nie zna. Telefon to dziś taki łakomy kąsek dla wielu ludzi, a oni zapominają o tym mając gdzies bezpieczeństwo swoich danych (internet, w telefonie -phi, uzależnieni :P )

Mnie na widnows phone 8.1 namierzają. Pomimo wyłączonego gps czasem pojawia się ikonka od sprawdzania lokalizacji. I są takie dni, że szybko zużywa się bateria – cała w kilka godzin, chociaż zwykle wytrzymuje do 5 dni.

Ikonka się włącza bo:

1. WP okresowo sprawdza lokalizację telefonu aby dało się go namierzyć w przypadku kradzieży lub zagubienia

2. Aplikacje które masz zainstalowane również odpytują system o dane GPS (sam wyrażasz na to zgodę w trakcie instalacji)

A tak swoją drogą to nawet miłe że system nas o tym informuje, masz wyłączony GPS, coś ten GPS potrzebuje to system daje o tym informację. Choć osobiście podejrzewam że moduł GPS nigdy nie jest wyłączony a te ikonki to sobie świecą aby świecić ;0

Polska policja posiada i korzysta z urzadzenia:

Ufed touch ultimate, opis jest w necie: http://www.cellebrite.com/mobile-forensics/products/standalone/ufed-touch-ultimate

:)

Symbian Rulez

Taki program można za pare złotych kupić w sieci czyt. ownspy.com

Jeżeli służby muszą fizycznie dostać telefon żeby to wstrzyknąć to współczuje takich służb :)

słabe jak na was.

Generalnie pomijajac wszystkie aspekty techniczne pamietajmy o jednej zasadzie ze rzad nie pozwoli dac nam czegos do reki nad czym nie bedzie mial kontroli

A to tak można nielegalnie podsłuchiwać ludzi? Ktoś powiedział ostatnio, że wszyscy są równi względem prawa.

Jeden ma Symbiana, drugi iPhone’a, trzeci starą nokię, czwarty się zamknął w bunkrze a ja mam to głęboko bo jaki rząd chciał by podsłuchiwać maluczkich którzy mają czas pisać komentarze na niebezpieczniku!? ;)

Jesteś strasznym ignorantem i szczerze… nawet mi Cię nie żal.

“Ale nic nie stoi na przeszkodzie, aby służby wykonały jailbreak i następnie osadziły na telefonie złośliwe oprogramowanie — wszystko przez internet”

zgoda, pod warunkiem że ktoś ma stary system, od jakiegoś czasu nie jest tak łatwo z JB, a już tym bardziej przez stronę www iOS7 np przez stronę nie idzie. także autor troszkę popłynął z tym JB via www.

Na koniec prosta zasada, urządzenie do którego osoba 3cia ma fizyczny dostęp nie jest już bezpieczne i tego trzeba się trzymać.

MeeGo też rozpruli?

Czyli w czystym androidzie nie ma backdorów? Jakoś mi się nie wierzy

@osdfwe

Wszedzie sa backdoory, a wszystkim sie wydaje, ze ich nie ma.

jakos nie widze instrukcji jak tego uniknac? Zawsze piszecie co i jak robic a tym czasem cisza….

I właśnie dlatego zrezygnowałem ze smartfona na rzecz Nokii 112 :) Androida mam na tablecie a tam głównie gierki i przeglądanie niebezpiecznik.pl ;]

Z tego co mi wiadomo coraz więcej osób do dzwonienia używa zwykłych telefonów a smartfona używają do przeglądania netu i gierek :)

“Ale nic nie stoi na przeszkodzie, aby służby wykonały jailbreak”

Stoi chociażby najnowszy IOS.

Stał do środy – wyszedł jailbreak. A poza tym nigdy nie wiadomo jakie zoerodays maja :)

@Piotr Konieczny – daj linka :)

ja uzylem airprobe i wiresharka i taniego usb dvbt na kosci realtek raphael 8320. dostroilem czestotliwosc i pochwili wyrzygalo mi imsi..teraz wiem ze kodowanie jest tylko poto aby czestotliwosci nienachodzily na siebie zeby nieslyszec innych rozmow w tle!!!! te anty wirusiki to bzdura na siano zarabianie!! a rzady chca ladnie graficznie softa bo jest prosty w obsludze jak sami widzicie na fot..nieumieja przejsc przez terminal i spamietac te wszystkie komendy!!!

Ciekawe czy Meego Harmattan jest odporne?

[…] a jego C&C znajdują się m.in. w polskich klasach adresowuych pisaliśmy w artykule “Czym rząd hackuje telefony obywateli” — teraz w nasze ręce wpadła świetna prezentacja @osxreverser o macowej wersji […]

,,[…] pracujących na systemach iOS, Android, Windows Mobile i Blackberry.” Dotyczy to też WP7 czy MeeGo? Sam mam L800, i mnie ciekawi, jak mogą się włamać, skoro mam zablokowany system..

[…] rządowego oprogramowania szpiegującego, włoska firma Hacking Team, została […]

[…] od przypomnienia, na czym polega biznes Hacking Teamu. Firma sprzedaje trojana o nazwie RCS (Remote Control System). Jego instalację na urządzeniach […]

mamy mały problem… RCS jest dostępny publicznie… tylko go skompilować… https://github.com/hackedteam/core-android

A co to jest Remote Desktop Connection ? Snipping Tool ? Magnifier ?

Nigdy tego nie uruchamiałem a Windows 7 tak to wygląda w starcie jakbym tego ostatnio uzywał ?

Może mam jakąś obsesję ale ostatnio serio mam wrażenie że ktos u mnie siedzi w necie, nie tyle ze siedzi co wręcz nagrywa cały ekran wszystko co robię …

Jak mozna wykryć takiego intruza ? Wogle co to jest Remote Desktop Connection ?

dodam ze do mojego kompa absolutnie nikt fizycznie nie ma dostępu.

“Remote Desktop Connection to program kliencki firmy Microsoft umożliwiający zdalne zarządzanie komputerem bądź serwerem opartym o system operacyjny Windows za pośrednictwem usługi Pulpitu zdalnego i protokołu Remote Desktop Protocol (RDP).

Niniejszy klient jest wbudowany w system Windows XP z dodatkiem Service Pack 3, dlatego wersja ta jest przeznaczona wyłącznie dla posiadaczy Windows XP z dodatkiem Service Pack 2.”

??