18/2/2014

Remote Control System (RCS) autorstwa włoskiego Hacking Teamu, to wyrafinowany trojan sprzedawany wyłącznie instytucjom rządowym. Z takiego rozwiązania korzysta jedna z polskich służb — a przynajmniej taką hipotezę stawia raport badaczy z citizenlab.org, którzy od lat monitorują działania Hacking Teamu i tworzą listę ich klientów. Polska właśnie wskoczyła na tę listę. Ale dowody nie są zbyt silne.

Trojan stworzony specjalnie dla służb

Remote Control System to flagowy produkt firmy Hacking Team, który przeznaczony dla agencji i służb rządowych, a służy do zdalnego wydobywania wrażliwych oraz istotnych danych dla “potrzeb rządowych”. RCS potrafi m.in.:

- nagrywać rozmowy Skype,

- przechwytywać i gromadzić korespondencję mailową,

- przechwycić hasła i loginy wpisywane w przeglądarce internetowej,

- podglądać obraz video (np. z kamerki) albo podsłuchiwać audio (z mikrofonu),

- zdobyte dane skopiować na dysk i przetrzymywać na komputerze ofiary,

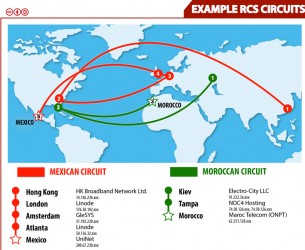

Dane, które zbiera RCS są w bardzo interesujący sposób wyprowadzane z zainfekowanych komputerów. RCS stosuje technikę “proxy-chaining” oraz sieć TOR, co pozwala mu wyprowadzić dane z komputera ofiary do serwera kontrolowanego przez instytucję rządową w sposób “zaciemniony”. Sieć serwerów proxy utrudnia znacząco namierzenie skąd pochodzą i dokąd kierowane są wykradzione dane. Przykładowo, informacje które docelowo mają dotrzeć do Meksyku, przechodzą najpierw przez cztery serwery proxy w różnych krajach:

Jak dochodzi do infekcji?

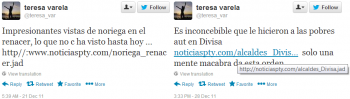

Z raportu wynika, że posiadacze RCS-u infekowali swoje ofiary wykorzystując podatności w popularnym oprogramowaniu klienckim (np. Microsoft Word). Ofiara otrzymuje e-maila z załącznikiem-exploitem lub, jak było to w przypadku Panamy, kierowana jest na Twittera, gdzie w treści wpisu zamieszczano odnośnik do zainfekowanego pliku .jad (aplikacji BlackBerry).

Dodatkowo badacze doszukują się powiązań HackingTeamu z francuską firmą VUPEN, która zajmuje się tworzeniem exploitów 0day, a następnie sprzedaje swoim klientom (m. in. agencjom rządowym).

Polski wątek — czy na pewno prawdziwy?

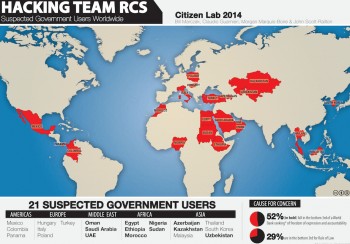

Pomimo tego, że HackingTeam reklamuje system RCS jako “niemożliwy do namierzenia“, to autorom raportu udało się zlokalizować aktualnych bądź byłych klientów — 21 agencji/służb pochodzących z Azerbejdżanu, Kolumbii, Egiptu, Etiopii, Węgier, Włoch, Kazachstanu, Korei, Malezji, Meksyku, Maroko, Nigerii, Omanu, Panamy, Polski (!!!), Arabii Saudyjskiej, Sudanu, Tajlandii, Turcji, Zjednoczonych Emiratów Arabskich oraz Uzbekistanu.

Polska na tle wyżej wymienionych krajów wygląda co najmniej ciekawie — 9 z “towarzyszących nam państw” posiada bardzo niski wskaźnik w rankingu dotyczącym oceny poszanowania demokracji… Ale to nie pierwsze zastrzeżenia do obecności Polski na ww. liście.

Jakie dowody przemawiają za wykorzystywaniem RCS-a przez nasze służby? Tylko i wyłącznie fingerprinting hostów, do których dostarczane były dane z zainfekowanych maszyn — badacze zbudowali unikatowe sygnatury serwerów C&C RCS-a, a następnie przeszukali pod ich kątem internet, a raczej gotowe bazy, m.in. projetków takich jak Shodan. I wyszło im na to, że w poniższej klasie adresowej, znajdują się serwery RCS:

Adres IP 95.49.xxx.xxx

Kraj Poland

Pierwsze użycie: 8/10/2012

Ostatnie użycie: aktywny

Literki “x” wpisane w adresie IP są efektem tego, iż zaobserwowano bardzo dużą liczbę adresów IP z tej puli, co wskazywać może np. na zmienne IP. Adresy te należą do Orange (dawnego TPSA).

Czyżby któraś z służb miała C&C na neostradzie? A może służba innego kraju korzysta z łącz naszego operatora (niektórzy sugerują ambasady)? A może ktoś się tunelował przez Polskę (operacja “pod fałszywą flagą”). Dodatkowo nazwy przechwyconych przez badaczy exploitów nie wydają się mieć wiele wspólnego z Polską.

Tak czy inaczej, Polska będzie miała swojego rządowego/wojskowego “trojana”

Być może RCS rzeczywiście jest wykorzystywany jest przez którąś z polskich służb. Być może to on był wzorem dla “Projektu 29”, czyli tajnego wojskowego wirusa, który przez pomyłkę w jawny sposób zamawiało Ministerstwo Obrony Narodowej?

Niezależnie od powyższego, warto przypomnieć że “rządowe trojany” to nic nowego — już kilka lat temu opisywaliśmy trojana FinFisher, którego oficjalnie wykorzystują niemieckie służby do inwigilacji swoich obywateli.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

“Wzrór” literówka.

Sam temat dość ciekawy i oczywisty, a projekt 29 powstał tylko dlatego, że najwidoczniej Polskie służby chcą wiedzieć, co jest w kodzie ich trojana.

Z ziemi Włoskiej do Polskiej :)

Linuks (Ubuntu) + Avast i jestem bezpieczny. A Ty?

A ten Avast to do czego? Pod Wine uruchamiasz? :D

Czyżbyś bał się Windowsowych “robaków” pod pingwinem? Nie ma antywirusów pod Linuksa, z powodu braku wirusów “na wolności”. Są co prawda programy przeciwko RAT-om i podobnym, ale to już inna kategoria.

Chyba niedoinformowany…

Mój błąd, antywirusy są ale wykrywają windowsowe “Szkodniki”, są przeznaczone do instalacji na serwerach z których korzystają Windowsowe maszyny (e-mail/bramka do netu/etc)

chyba sie daliscie strolowac;]

Pewnie tak, daliście się strolować ;)

Paranoikom polecam OpenBSD.

http://www.avadas.de/freeware/avast-free-antivirus-fuer-linux.html

Chodzi chyba o nasze służby medyczne ?

Raczej chodzi o Straż Miejską :-)

Tylko BB = .jad?

pieniądze podatników idą na inwigilację opornych podatników

A co, mają szpicle płacić z własnej kieszeni?

“A może służba innego kraju korzysta z łącz naszego operatora (niektórzy sugerują ambasady)?”

Bingo -.-

Co robić, jak żyć, czym ten wynalazek wykryć?

Mózgiem :).

druga opcja: wylacz fejsa i idz do parku. kiedys tak sie bawilo.

Stawiam na to, że nie ma żadnych powiązań miedzy RCS a polskimi służbami. IP z Polski o niczym nie świadczy, równie dobrze mogła to być serwer proxy używany do komunikacji tego wynalazku. Czy było to prawdziwe C&C ? Tego nie wiadomo, chyba że badacze byli w stanie włamać się do komputera używającego tego IP i potwierdzić, że jest to maszyna docelowa a nie pośrednicząca. Prosze pamiętać, że w polskim internecie chula sporo botów, więc wcale bym się nie zdziwił, gdyby to asy z Hacking Team (oryginalna nazwa) wynajeły średniej wielkości botnet, żeby mieć dostęp do świeżej listy proxy. Może uznali że TOR jednak JEST kontrolowany przez służby. Albo nie chceli ryzykować.

Dzisiaj Google powiadomiło mnie, że ktoś znający hasło próbował dostać się do mojej skrzynki mailowej. Adres IP wskazywał na Indie. Jest się czego bać?

Należy się bać, a w szczególności treści komentarzy nieprecyzyjnych i sprzecznych ze sobą.

Skoro ktoś znał Twoje hasło i zostałeś o tym poinformowany (CO?) to czy w takim przypadku “próbował dostać się” czy “dostał się”? A z drugiej strony jeżeli ktoś “próbuje dostać się do skrzynki” to w takim razie nie zna hasła, stąd “próbuje” a nie “zalogował”.

Dla mnie sprzeczne zdanie oznajmujące tym bardziej można mieć podejrzenia co do Twojego pytania (z prawdopodobieństwa, jeżeli występuje sprzeczność to i całość może być sprzeczna).

Jesli sie nie boisz uzywajac neo to nie uzywasz dostatecznie wyobrazni…

@Grzesiek. Za bardzo filozofujesz. Nie używam gmaila ale stawiam na taki scenariusz: Jaro miał aktywne dwu stopniowe uwierzytelnienie. Indianin podał login i hasło ale zatrzymał się na kodzie sms/tokenie czy co tam gmail ma jako drugi etap autoryzacji. Oraz dostał smsa z kodem do logowania co go zaniepokoiło. Stąd stwierdzenie że ktoś próbował. Jaro zapewne okresowo zerka na log z ostatnimi logowaniami i sprawdza obecność obcych adresów ip. Podczas przeglądania logu zobaczył adres z Indii. Zasadnicze pytanie czy Jaro logował się tylko ze swojego komputera ewentualnie telefonu, czy logował się z cafe albo na uczelni itp. Tak czy inaczej ktoś poznał jego hasło. Jeśli loguje się tylko ze swojego komputera to przyczyny wycieku należy szukać w tym komputerze. Jeśli więc to system z Redmont to logi z OTL’a, Gmera itd.. i szukanie “igły”.

@tank

Jakiej “igly”?

Nie trzeba antywirusow z dziesiecioma silnikami tylko wystarczy kontrola pamieci zurzycia ram jak widac ze ram zjada 80 procent a nie jest to film na you tube to znaczy ze cos sie dzieje bo zaden mega wypasny antiwirus z testami od panow zwanych dalej eksperty nie pomoze gdzie co miesiac inny antywirus jest najlepszy bo rzadza pieniadze tylko wytstarczy obserwacja zyzycia dysku i pamieci

No bo przecież taki trojan co do “backdoora” otwiera, to przynajmniej 1 rdzeń 3 GHz i 5 Gb ramu zużywa bo przecież w javie pisany ;). Współczesne szkodniki są robione tak żeby nic nie wskazywało na ich obecność w systemie.

Coraz bardziej to wszystko przypomina świat z powieści Gibsona ;-)

[…] na łamach Niebezpiecznika pół roku temu, głównie z tego powodu, że w Polsce trafiono na ślad serwerów zarządających operacjami prowadzonymi przy użyciu tego “rządowego” t…. Teraz mamy więcej szczegółów — oprogramowanie o kryptonimie “Galileo” […]

[…] Na koniec warto przypomnieć, że rządy i organy ścigania coraz większej liczby krajów posiadają swoje “oficjalne” trojany, które w majestacie prawa wykorzystywane są do zbierania informacji w prowadzonych sprawach. Niemcy mają R2D2. W wielu krajach jest też wykorzystywany FinFisher lub RCS, o którym głośno było rok temu, kiedy ślady jego serwerów zarządzających odkryto także na terenie Polski. […]

[…] 400GB danych, w tym e-maile i kod źródłowy oraz listę klientów. Jest na niej Polska (o czym informowaliśmy już rok temu). Ciekawe, czy teraz wyjdzie na jaw, która z polskich instytucji kupiła oprogramowanie Hacking […]