26/9/2012

Wczoraj ostrzegaliśmy Was przed fałszywymi e-mailami od Allegro, które były masowo rozsyłane do Polaków. Wbrew pozorm, ich celem nie było wyciągnięcie waszego loginu i hasła do Allegro, ale zainfekowanie was złośliwym oprogramowaniem. W komentarzach pod tamtym artykułem odezwała się osoba, która stoi za atakami …i niespodziewanie zdradziła kilka szczegółów tej akcji.

Fałszywe e-maile od Kaspersky i Allegro

Przypomnijmy; 2 dni temu na adresy e-mail należące do Polaków masowo trafił e-mail, który podszywając się pod firmę Kaspersky nakłaniał użytkowników do przejścia na stronę “bezpieczna-przegladarka.tk“, gdzie internauta dowiadywał się że korzysta z dziurawego oprogramowania i powinien zainstalować aktualizację (a tak naprawdę było to złośliwe oprogramowanie).

Z kolei wczoraj masowo rozsyłane były e-maile rzekomo od Allegro, które informowały o potrzebie zmiany danych do konta w tym serwisie i w tym celu zachęcały do odpalenia odpowiedniego programu ze strony odzyskaj-allegro.tk (a tak naprawdę trojana). W artykule, który opisywał ten atak zauważyliśmy, że jest on bardzo podobny do scamu “na Kasperskiego” z poprzedniego dnia i postawiliśmy tezę, że najprawdopodobniej za oba ataki odpowiedzialna ta sama osoba. Okazało się to prawdą…

Kto stoi za atakami?

Pod artykułem dotyczącym fałszywych e-maili rzekomo od Allegro komentarz dodał niejaki Armaged0n. Pochwalił on serwis Niebezpiecznik.pl za to, że jako jedyny napisał, iż ataki nie były phishigiem i nie miały na celu wyłudzenia danych dostępowych do serwisu Allegro:

“Chociaż 1 sterona [sic!] która nie pisze że próbuję wyłudzić dane do Allegro.”

(Na marginesie, nawet eksperci z Kaspersky Lab nazywają — oczywiście nieprawidłowo — ten atak phishingiem…)

Dalej, komentarz był jeszcze ciekawszy. Atakujący stwierdził, że dane logowania do Allegro “ma głęboko…“, że są one “g**wno warte” oraz, że tego typu informacje można łatwo znaleźć w internecie (“leżą na pastebinie“).

Ile osób padło ofiarą tych “e-mailowych” ataków?

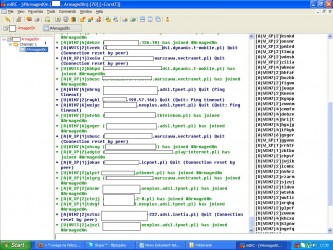

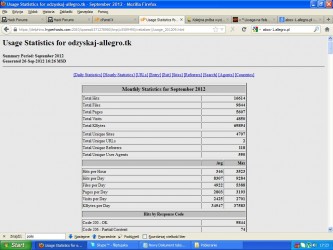

Najciekawsze natomiast jest to, że według atakującego, pomimo — jak sam przyznaje — kiepskiego wykonania stron nakłaniających do zainstalowania złośliwego oprogramowania, skuteczność tego typu działań jest spora. Co to znaczy spora? Atakujący dodał screenshoty ilustrujące ofiary ostatnich ataków:

Widać na nich, że botnet, którego klientem infekował naiwnych internautów ma C&C na IRC-u, a wśród ofiar są zarówno użytkownicy systemu Windows XP jak i Windows 7. Ich liczbę szacujemy na ok. 75 (wnioskując po proporcjach paska przewijania w mIRC). Z kolei drugi screenshot ze statystykami serwera ujawnia ile osób odwiedziło stronę z trojanem: 4850. To daje nam skuteczność infekcji/ataku na poziomie 1,5%.

Będą kolejne ataki…

Armaged0n w dalszej części swojego komentarza zdradza, że jego trojan nie uruchomi się na wirtualnej maszynie (popularna metoda analizy złośliwego oprogramowania). Dodatkowo ujawnia, że zamierza kontynuować swoje ataki, a trojana chce uczynić niewykrywalnym przez antywirusy poprzez zakup odpowiedniego oprogramowania do szyfrowania kodu…

Wygląda więc na to, że w najbliższych dniach możemy się spodziewać kolejnych e-maili nakłaniających do instalacji złośliwego oprogramowania — pytanie pod jaką firmę w kolejnym ataku podszyje się Armaged0n, aby uwiarygodnić swoje działania.

PS. Uważnych czytelników musimy zasmucić — nazwa użytkownika Skype na screenshotach nie należy do atakującego (a przynajmniej tak twierdzi, żartując, że on nie jest Lotniczym Pogotowiem Ratunkowym ;)

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

A mnie zastanawia, dlaczego w oknie wyszukiwania jest:

abox-1.allegro.pl :))

Dla kazdego, kto tez jest ciekawy: to jest rekord PTR IP serwera mailowego allegro.

Fajny screen shot, teraz wystarczy na skypie zapytać niejakiego Filipa Tujakę(?) “filiptujaka” by dowiedzieć się kim jest ów Armaged0n :)

Domain: http://www.PLHOST.TK

Username: Armaged0n

Password: (I can generate one)

Email: toxik_tomek@wp.pl

TomekTujaka – garbclub.opole.pl

Email: toxik_tomek@wp.pl

Pochodzenie: piorunkowice

Data urodzenia: Wrzesień 10 1995

AIM ID: Nie podane

ICQ#: Nie podane

Tlen: tom322@tlen.pl

Gadu-Gadu: 9066762

Adres strony (bez http://): Nie podane

Ja się pytam gdzie był dyrektor interneta.

Tak nie do końca, skype nie jest podłączony, więc to może być celowe skierowanie na inną osobę (zresztą nawet gdyby był, to też łatwo to spreparować)

>wp.pl

srsly

Touche :)

I tyle z wielkiego “hakiera”, który okazał się zwykłym dzieciakiem.

“Data urodzenia: Wrzesień 10 1995”

I wszystko jasne :D

EPIC FAIL

Pójdzie siedzieć!

No i cała edukacja informatyczna idzie w pis-du. Mail z linkiem wyjątkowo siermiężny, strona również, a procent ludzi się na to nadal nabiera. Smutne.

Procent to margines błędu statstycznego. W trakcie ataków z 0day’em na Javę skuteczność była na poziomie 30%…

Przeczytałem “producent ludzi” zamiast “procent ludzi”. Faktycznie, jakieś te ludzie kiepskie dzisiaj… kiedyś chociaż myślały :P

Producent ludzi tez jest poprawne, jesli piszacy nie uzywal pliterek ;)

W trakcie ataków z wykorzystaniem błędów w Javie skuteczność wynosiła > 80%.

” Ich liczbę szacujemy na ok. 75 (wnioskując po proporcjach paska przewijania w mIRC)”

A nie łatwiej zerknąć na pasek mirca na górze, gdzie jest napisana ilość użytkowników na kanale?

To było by za proste, drogi Watsonie, my sobie lubimy popatrzeć na proporcje w pasie! (PS. bystrzacha z Ciebie, piona! ;-)

Może nie jest Filipem, jednak Filipa zapewne zna :)

Hahahaha jaka domena xD omg.

https://www.facebook.com/profile.php?id=100002013123959&ref=ts A to pan atakujący? Filip Tujaka?

Naprawdę myślisz, że tak to działa…?

Nie wiem, ale odnoszę wrażenie że to “hakier” pokroju niedawno widzianego tutaj niejakiego Bonzo. Ten jego pro-trojan ma wykrywalność na poziomie 30/43, nie zastosował nawet naprostszych technik ukrywania funkcji WinApi, nie mówiąc już że nie pofatygował się o spreparowanie email’u pod szablonem allegro, a ta jego strona… brakowało tylko napisu “ściągasz wirusa na własną odpowiedzialność – ekipa Allegro.pl”.

Dokładnie. Statystyki odwiedzin mnie przeraziły. E-mail niby od allegro kierujący pod domenę inną niż allegro.pl, w dodatku .tk (domniemam że to z pobudek finansowych)… Ludzie, serio?

Co do pobudek finansowych… rejestrujesz domenę, płacisz za nią, udostępniasz swoje dane osobowe registrarowi (adres, PESEL), wrzucasz tam serwer kontrolny botnetu, policja go namierza i koniec. Wiedzą o Tobie to, co bank, czyli wszystko. Czyli jednak taka domena .tk ma pewien sens.

Robert a problem to kupić domenę .pl poprzez sms’a?

idąc dalej tym tropem: zawsze można kupić domenę na “kupione” dane jak Ci zależy na względnej anonimowości -oczywiście czysto teoretycznie:P a i przy problemach finansowych można sobie tak czy inaczej poradzić z takimi akcjami

root a co powiesz na rejestracje domeny w ramach promocji (Rok za darmo) w jednej z większych firm na lewe dane ? :)

Darmowo, ale i tak trzeba 12zł zapłacić. Za cośtam.

Michal: nic nie trzeba, domena aktywuje sie praktycznie od razu

Samo to że to juz jakiś % to powala na nogi jacy ludzie są naiwni

Bądźmy profesjonalistami, nie idźmy na łatwiznę…

http://webcache.googleusercontent.com/search?q=cache:BAVq8LnEA-cJ:www.hackforums.net/showthread.php%3Fpid%3D25379315+&cd=3&hl=en&ct=clnk&gl=pl&client=firefox-a

Beka :)

Taaa… a w topicu na forum taki sam login do skype. Przypadkiem dał screenshota ze swoim skype a teraz udaje, że to nie jego ;) http://www.youtube.com/watch?v=Kj_ON2rnbg0 I te zabezpieczenia przeciwko VM… epickie.

AAAHAHahahahaaa, ten koleś JEST Lotniczym Pogotowiem Ratunkowym :))).

nawet użył hostu który mu zaproponowali (Hybrid-Host) widać ma pojęcie xD Teraz tylko uprzejmy donos do allegro i chłopak ma mokro :/

Zdziwiłbym się, gdyby panowie policjanci od cyberprzestępczości nie zaczynali dnia od porannej kawki i lektury Niebezpiecznika. Z niecierpliwością czekam jutra.

Joozef, są jakieś inne portale internetowe odnośnie tej tematyki, ale jakieś oficjalne, np. Policji czy powiązanych organizacj? Jestem całkiem zielony w tych tematach.

Swieżak, w sumie to też nie mam pojęcia, ale dla mnie Niebezpiecznik to jednak podstawa jeśli chodzi o informacje co się w kraju i na świecie dzieje w temacie, nie sądzę żeby umknęło uwadze bądź co bądź zawodowców :).

Korzysta z darmowego Athena IRC botnet :D Hehehehehhehehe :D Mnie to ciekawi skąd on miał tyle maili ludzi z allegro. Stawiam że z pastebina.

Sprawdzić właściciela konta na skypi’e oraz kto odwiedzał niebezpiecznika w momencie zrobienia screenshota i ju

A prawda jest taka, że z tych 75 maszyn wiele to maszyny labowe, jak np. czysta wirtualka XP u mnie, na której odpaliłem tcpdumpa :P

Potem wieczorkiem bawiłem się, śledząc ten jego C&C.

@dare2be: wystawisz .EXE ? :)

@Maciek – .exe już nie mam, tak samo jak zainfekowanej wirtualki (to była zabawa na jeden wieczór).

Co do tego, jak infekował system – nie wiem, nie znam się na produktach M$ i niezbyt mnie to interesowało. Wiem, że jak zrestartowałem wirtualkę, to przed zalogowaniem do windy ileś razy mnie pytało czy chcę odpalić jakiś program (o nazwie A.*\.exe – nawet już nazwy dobrze nie pamiętam).

Co do części sieciowej to robił DNS query o cmjc.whhcd.info, które jeszcze wczoraj miało pierwszy rekord A na 5.39.44.120 (dzisiaj to w/g google 46.105.36.229) i potem łączył się na port 6667 do Unreal ircd, tam się logował i dostawał handle. Potem go potraktowałem jeszcze tylko nmapem i to by było na tyle.

Może ktoś inny ma .exe

A ten exek wywoływany przy restarcie wirtualki miał nazwę A967635486.exe :) Jeżeli kogoś uszczęśliwi ta informacja, to proszę – znalazłem zapiski podczas porządkowania biurka :)

hack forums w zakładce + http://www.hackforums.net/showthread.php?pid=25379315

Gosc kupil sobie co trzeba :) No i adres skype jednak powiela sie na tych forach. Script $$#@ i tyle :) Panie Armaged0n – pewnie Pan czyta – ile taka usluga kosztowala ? Aha.. no i bez urazy :)

Maszyny pokazane na screenie to tylko te które są online na kanale. Zarażone ogółem zostało ok 900osób. Był to tylko test co można zrobić przy zerowym wkładzie finansowym i minimalnym pracy. Nie mam zamiaru zarażać polaków po 1 słabsze łącza niż za granicą a co za tym idzie mniejsza skuteczność ataków Ddos. Po 2 botnet ma zarabiać na bitcoin minningu a więc i komputery powinny być jak najlepsze. Te komputery były zarażone do używania ich jako proxy. Abym mógł bezpiecznie rozmawiać w miejscach jak to :) Pozdrawiam

Powiem tak: masz trochę przerośnięte ego… zachowujesz się jakby nie dało się Ciebie złapać, ani przechytrzyć… Jak chcesz proxy to jest masa stron-bramek proxy. Z komentarzy wynika, że dałeś swój nick na skype. Masa ludzi już pewnie do Ciebie pisze więc go usuń i załóż sobie nowy. Wypowiadanie się na takiej stronie jak ta to przerost ego, co potwierdza moją teorię. Jeśli chcesz bardziej ludzi atakować to może inne teksty niż “zaktualizuj system” obecnie każdy wyjdzie z założenia, że jak jest aktualizacja to włączy się sama przy wyłączaniu komputera… Btw. po co to robisz? Żeby się popisać przed kolegami i światem? Przeroste ego x2 albo i więcej…

lol

Już się nie tłumacz tylko smaruj co trzeba wazeliną bo bagieta nadchodzi xD

Dzieciak z ciebie. Zrobiłeś swój pierwszy włam i nie możesz usiedzieć spokojnie, aby się nie pochwalić ludziom. Przez swoje gapiostwo zostawiłeś sporo śladów. Namierzenie twojego połączenia lecącego przez te proxy nie powinno być szczególnie trudne – choćby poprzez logi routerów.

Jak dla mnie to grubymi nićmi szyte. Tyle kombinowania żeby sobie proxy znaleźć? No i bitcoiny – że też ktoś się jeszcze w to bawi. No i żeby kopać to trzeba solidne maszyny 24/7 mieć, a najlepiej jakieś Radeony w zapasie. A wątpię aby ktoś nie zauważył nagłego obciążenia maszyny.

Twoje ip: 91.176.49.85

Skype Resolver FTW :)

http://img.chan4chan.com/img/2009-04-16/1239911083166.jpg lol

@qndoi – hahdsahahahahaha :D trafiłeś w samo sedno

Wychodzi na to że to dzieciak który cieszy się że narobił trochę szumu w internecie.

Panel sterowania – dodaj/usuń programy – avast – odinstaluj… a następnie wrzuć sobie jakiegoś prawdziwego antywirusa :-).

A na marginesie – żaden antywirus nie wykrywa świeżo napisanego malware’u o ile ten nie używa fragmentów jakiegoś innego który był znany wcześniej. Zdrowego rozsądku nic nie zastąpi.

Sorry, to miała być odpowiedź do Wraku.

Ja jestem jednych z naiwnych, którzy się na to nadziali. Avast żadnego wirusa nie wykrywa. Ktoś jak się go pozbyć?

Ale mi haker, panie Armagedon to niedługo będziesz mieć jak smutni panowie w niebieskim zapukają Ci do domu.

Jak można podawać na forach o tematyce hackingu swój prywatny skype o loginie filip tujaka

:/

Zapłać za cryptera na hackforums bedziesz miał 2% hitów ;_D

beka :D

Zabawne, C&C na irc’u to już mówi wszystko o poziomie tego Pana.

Ktoś kto musi płacić za podstawowe rzeczy nie będzie wiedział jak łatwo go namierzyć bo żeby to wiedzieć, musiałby sam to znać od środka i umieć napisać a najlepiej sam wykryć/przejąć inne botnety.

Wtedy dopiero wie, że żadne zabezpieczenie nie daje 100% pewności, ani botnet p2p, ani szyfrowane połączenia z C&C, dynamiczne DNS’y itd.

Pan z niebezpiecznika też zna temat botnetów po łebkach, to wieje z tekstu i to mocno.

Taaa i ten komentarz z tekstem o zarabianiu bitcoinów… Aż żal już czytać o tych bitcoinach…

Konta na allegro są więcej warte niż te bitconiny które wyfarmi na VM’ach xD Beka !

dlatego w szkołach powinni takich rzeczy uczyć , “bezpieczeństwo w sieci” to powinien być osobny przedmiot, w dobie internetu powinny nastąpić zmiany.

Chociaż prawda jest taka, że jak ktoś jest głupi i nie myśli, to żaden antywirus i doszkalanie nie pomogą.

skype (screeny)? jakie latency by było w rozmowie ze skype w virtualboxie przez tora? ma skype więc microsoft i fbi wie wszystko co tam na hoście jest , jak będzie stanowił zagrożenie zniknie w niewyjaśnionych okolicznościach …

Jak jego IP już ktoś podał – 91.176.49.85 a to IP neostrady z przełącznicą w Jeleniej Górze, więc o jakim torze my tu mówimy :D?

Treść maila “od allegro”na poziomie przedszkolaka. Nawet po pijaku nikt normalny w toto nie uwierzy…

Autor tego niby trojana chyba ma syndrom odrzucenia – publicznie się chwalić ?! Chyba w gimnazjum się nie powodzi.

Nie piszcie o takich jełopach… Margines tylko czeka na swoje 5 minut ;)

Teraz wystarczy zapytać mikromiękkiego z jakich IPków logował się ktoś na podane konto Skype i włala – panowie w kominiarkach przyjdą nocą i kolbami w drzwi załomocą ;)

Gimbus jakiś? A lekcje odrobione, mundurek wyprasowany?

Faktycznie jeszcze da sie “wykopac” troche danych o Filipku. Nameasterisk juz je przedrukowal wiec nie bede powielal. Jak tam oceny w szkole Armaged0n? :)

Ciekawe też, czy nadal tak koksuje…

” biję flakon propa na 4 shoty no i jak już tak bije to coś działa “

https://www.facebook.com/tomasz.tujaka

To jest jego facebook :)

A gość ma mokro. Naprzestępstwa komputerowe też znajdzie się paragraf odpowiedni.

A nie przyszło Wam do głowy, że cała ta akcja z umieszczeniem komentarza i przyznaniem się… itp. może być po to żeby wkopać niejakiego pana który ma konto na skype?

Jeżeli autor(Armaged0n) tego tematu wciąż pojawia się na łamach niebezpiecznika to zdrowo radzę zacząć wysyłać maile z oficjalnymi przeprosinami, skruchą i pomocą jak to usunąć do wszystkich ofiar botnetu, szczególnie że nie każdy może sobie z tym poradzić. Masz szansę że jeszcze nikt nie zgłosił tego na policję, bo dane osobowe “Armaged0n” są na tacy, łącznie z adresem, telefonem, gg, skype, pesel i NIP.

Tu nawet nie ma kwestii ‘namierzenia’, wsiadam do samochodu, 2 godz jazdy i mogę zapukać do twoich drzwi.

Dzieci, uczcie się na tym przykładzie. Internet jest dla ludzi. ‘Hackowanie’ to nie zabawa.

Jeśli ta data jest prawdziwa 1995 to ma dopiero 17lat wiec NIPu nie ma :)

Są odstępstwa od reguły, w pewnych wyjątkach NIP może wyrobić niepełnoletni.

NIP może być jego rodziców/starszego rodzeństwa, wystarczająca poszlaka.

Jeszcze więcej, łącznie z numerem konta i adresem można wygooglać na temat Tomka, który mieszka w tej samej miejscowości co Filipek.

o boże, boże, boże , bożenko xD

Uśmiałem się – dziękuję! :*

Odliczamy do momentu kiedy do Filipka zapukają smutni Panowie.

Wszystko było PRO: forum, kupowanie instalki, używanie oficjalnego maila/skype, domena, wykonanie, a nawet rozdziałka monitora. Na początku łudziłem się że to tylko virtualka, ale w tle ma uruchomione jakieś zasysanie torrentem.

Gratuluję! Raptem 70 botów, a już jesteś hitem na niebezpieczniku!

Przez torrenty to pewnie ściąga nową wersje mIRC :)

Ogólnie wszystko to wygląda strasznie amatorsko – pewnie bo kursach w stylu “Jak w 10 minut zostać hakerem” człowiek wiedziałaby o wiele więcej niż nasz “Pr0 Hacker”.

Fajne na forum napisal tak:

Could someone crypt my stealer?

Please send PM or skype: filiptujaka

thank you in advance

hahaha

Piszę sobie z nim poprzez PM na HF. Zajebista beka z niego :D Pewnie już bagiety go wystalkowały ^o^

“I’ll pay for the installation of a botnet.

The free hosting.

Botnet should be fully working.

In addition, I want to crypt server

Botnet command that I have installed do not work

Please offer for skype: filiptujaka”

Mistrz hackingu :D

Chcesz zostać “hakerem”? Kup IRC bota na Hackforums, VPN’a, usługę rozsyłania spamu, załóż darmową domenę na dot.tk i jazda, będą o tobie pisać we wiadomościach …

No i jeszcze crypter za $50 żeby pojebać się z brakiem stubów, ale w końcu każdy tak robi więc to musi byc jedyna metoda -.-

Rozbawiły mnie te pseudo-ataki tego niby pro haxora.

Zero umiejętności, kompletna dziecinada.

Jak na 17lat to szczerze powiedziawszy gówno potrafisz, gówno wiesz w tym temacie.

Hack to nie zabawa, a jak cię raczki swedza Filipku to lepiej sobie Paint uruchom i tam poszalej zanim zrobisz sobie prawdziwą krzywde.

Dla uwiarygodnienia tego ataku w mailu dodałbym coś w stylu: Pamiętaj, allegro.pl nigdy nie poprosi Cię o Twoje hasło ;-)

Czuje się zażenowany. Pierwszy lepszy gimbus robi swój ‘botnet’ nie mając żadnego pojęcia. Za założenie botnetu pewnie zapłacili jego rodzice … I jeszcze wszystko na tacy. Żadnego TOR’a, nic. “Te komputery były zarażone do używania ich jako proxy. Abym mógł bezpiecznie rozmawiać w miejscach jak to :)” Lol. Mam nadzieję, że zostanie ukarany jak reszta gimbo-hakerów bo z tego może zrobić się straszna plaga.

75 botów? ho ho, gigantyczny botnet i jeszcze ten mIRC – haker pełną gębą :D

a co zlego widzicie w tym ircu?

@Parasol: nikt myślący nie używa mIRCa.

@Kwpolska

oh i see… kazdy chaker uzywa irsi, slackware… itp.. bo jak to mozna uzywac mIRC przeciez to jest na Widnowsa.. co za hakiery uzywaja łindowsów?

@root12, dokładnie, Twoja ironia jest trafna.

Prawdziwy pros cross-kompiluje wirusy spod linuksa, piszac je w ASM, i jest lepszy od dowolnego debuggera ;)

prawdziwy pr0 nie powie że kompiluje kod asemblera

Prawdziwy Pr0 pisze sobie sam nowy asembler bo istniejący już i ogólnodostępny to komercha jest, może być zbugowany albo mieć trojana…

Ja tą wiadomość, dostałem w Poniedziałek. Po czym zgłosiłem tą wiadomość do Allegro.

A nikt nie pomyslal moze przypadkiem, ze moze TenChakierek proboje wlasnie w Ten sposob moze nawet nie tyle co wkopac swojego niepelnoletniego znajomego Filipka ale i narobic smrodu jego rodzicom? We need to go deeper… (;

O tym myślę od samego początku tematu.

Pewnie tak właśnie jest bo rozmawiał z niebezpiecznikiem, ja tworząc botnet nigdy bym tego nie zrobił. No i ten screen botnet-haker-win xp i nick skype ;) … Chłopak chce kogoś ugotować i skutecznie pomagacie mu ;D

Mało prawdopodobne, mało wyrafinowane. Jeśli ktoś znający się na rzeczy chciałby wrobić tego ‘Filipka’ to nie robiłby sobie problemu z botnetem, proxy, vpn czy innym ustrojstwem.

Są inne bardzo proste, szybkie i skuteczne metody.

Win XP, skype, torrent, mirc, podróbka strony, hackforums? Toć to hańba.

“ja tworząc botnet nigdy bym tego nie zrobił.”

#PollyPocket# piszesz to tak jakbyś już to zrobił.

Zaprzestańcie robienia z niebezpiecznika pudelka… Za te złośliwości i dogryzanie młodziakowi odpowiemy wszyscy… rozgniewany i zły na cały świat… powybija mase okien i rozdepcze wszystkie muchomory w lesie… i wróci o wiele potężniejszy…Chcecie tego …?

Wróci z o wiele szerszym anusem xD

Po tych grzybach będzie rzucać ognistymi kulkami jak Mario?

https://fbcdn-profile-a.akamaihd.net/hprofile-ak-ash3/41671_100001783818252_1061413688_n.jpg Wyczuwam tu naszego pro elo elo hakszora (skidz gonna skid <33).

Połowa użytkowników Windows to klikacze w stylu “pobierz, uruchom, next, next, next, next (uwaga instalujesz wirusa) next, next (uwaga addware) next, next, next. Cholera nie działa, trzeba coś innego ściągnąć”

masz rację, ale tak robi większość młodzieży z rożnymi fantazjami ;D nie patrza co robia byle cos pobrac włączyć a czas leci :)

Bez przesady z windą. Obecni “linuksiarze” (większość) zaczynali od windy a teraz kozaczą… Mało kto pamięta tekstowe wersje pingwina. Tak samo mało kto pamięta, że 40 giga dysku i CZTERY mega RAMu kiedyś było takim wypasem, że za to palono na stosie.

Jak 40 dysk to nie 4 mega ramu…

40 giga dysku i 4 mega ramu? Takiej kombinacji chyba nikt nigdy nie miał. Jak pojawiły się dyski 40 giga, to moduły 4MB już dawno były niedostępne.

Chyba chciałeś napisać dysk 400 MB.

Niechodzi tu o kozaczenie przynajmniej ja to tak rozumiem. Po przesledzeniu dyskusji raczej ludzie sie poprostu nabijaja. Windowsowi przyokazji sie obrywa.

Co to oldschoola w sprzecie to ciagle mam w domu dzialajacego (choc rozebranego) 286, dyski rzedu 200 MB. Chyba juz zasilaczy AT nie mam ale karty graficzne ponizej 1 MB pamieci gdzies powinny lezec. Mam tez gdzies 4 kosci RAM dajace lacznie caly 1 Mega.

To byly czasy! Mam tez stare dyskietki: zarowno takie jakie pamieta kazdy: 3,5 i 5,5 ale mam takze dyskietko do ZX Spectrum (Timex wydal modul do obslugi takich dyskietek). ZX Spectrum juz nie mam. Fajne gierki tam byly no i sam komputer mial stabilny system: Basic. Takze pamietamy stare czasy :D

Moj pierwszy PC to okolo 600MB dysk, 4MB RAM (lub mniej) i procesor Intel Pentium 386SX, aty mi tu z 40GB huh lol

Widać sami starzy wyjadacze – burżuje od pecetów :)

Ja zaczynałem od amstrada z niesamowitym, zielonym monitorem, a potem dopiero były zabawki typu atari czy commodore. Niestety nic z tego nie zostało – poszło dalej do ludzi. Amstrad poszedł do jednego gościa z redakcji magazynu a atarynce, bo straciłem cierpliwość do wymieniania gumek recepturek, bo nie mogłem dopasować paska napędowego do stacji dyskietek.

Dopiero później pojawiły się u mnie zabawki typu PC. Najpierw 386 (do tej pory mam działającego laptopa digital), później 486 z fenomenalnym monitorem IBM, który 640×480 dawał tylko przy 50Hz, wyżej nie dawał rady. Ogólnie to były biedne czasy, sprzęt był drogi, a błoto na Grzybowskiej głębokie, ale bawiłem się wtedy świetnie. Miałem 486, a w gazetach czytałem o pentium. Później nadszedł moment, w którym wydałem jakieś niestworzone sumy na celerona 600MHz, 512MB RAM, Riva TNT2 64MB, 40GB HDD i nagrywarkę CD. Wypas. To se ne vrati, pane Havranek.

Ale wy wszyscy jesteście świetni! Co drugi tutaj śmieje się z głupoty ludzi, którzy dają nabierać się na takie ataki. To że nie siedzę w komputerach, nie orientuję się w fachowej terminologii i nie jestem na bieżąco ze wszystkim zagrożeniami w sieci, nie oznacza że jestem głupcem. Nie chcę generalizować, ale gdybym kierował się waszym tokiem myślenia, to nazywałbym idiotą każdego człowieka, który nie potrafi sobie naprawić samochodu, pomimo że codziennie nim jeździ. Spece się znaleźli. Nabijacie się z jakiegoś małoletniego internetowego socjopaty, wytykając mu fuszerkę i dziecinadę, ale większą dziecinadę odstawiacie sami w komentarzach (nie wszyscy oczywiście). Ktoś nawet wytropił go na Fb, a ktoś inny podał jego dane osobowe. Wy to dopiero potraficie. Lol Onanizujcie się dalej tym że się na takie oszustwa nie nabieracie.

Dobrze gada, dać mu wódki. :)

Bo głupota ludzka jest śmieszna. Jeśli sam nie umiesz naprawić samochodu to zostawiasz tą robotę specjalistom, a nie rozbierasz silnik a później płaczesz że nie wiesz jak go złożyć z powrotem. Dzieciak zabrał się za ‘hackowanie’ i ‘botnety’ nie mając bladego pojęcia, zarówno o ich działaniu, zabezpieczaniu i konsekwencjach.

Podanie danych osobowych publicznie to pewna forma kary i przykładu, chłopak chciał się wywyższyć i podbudować ego(no co to nie ja, KUPIĘ crypter i będę bogiem) nie znając podstaw. Prawdziwy haker nie istnieje. Jego można znaleźć prawie wszędzie.

Podrzucam temat niebezpiecznikowi, jakim jest doxing. Być może młodzi ludzie nauczą się jak wiele naszych tajemnic kryje internet.

@mrsi

np: Kto zabił Kennedy’ego?

Porównanie z użytkowaniem samochodu miało dotyczyć przeciętnych użytkowników komputerów i internetu, którzy nadziewają się na tego typu ataki. Nich też tutaj robiono debili.

Tego typka bynajmniej nie miałem zamiaru bronić. Jak napisałem, uważam takich za internetowych socjopatów. Przez takich jak on, w internecie robi się taki burdel, że dla przeciętnego użytkownika kontakt ze światem może przynieść więcej szkody niż pożytku.

Mam nadzieję że dostanie sądowny zakaz zbliżania się do komputerów i tego typu urządzeń, a najlepszą perspektywą na przyszłość będzie praca przy łopacie.

Wchodzenie w takkie linki to jest wiedza na poziomie wlania paliwa na stacji. Kazdy wie jak to zrobic. takze porownanie do auta slabe…

Trochę już w życiu widziałem, ale takiego pacjenta jeszcze nie – gratulacje dla Armaged0na, jesteś sławniejszy niż sobie wyobrażałeś. Swoją drogą, to jeden z 4-5 moich ulubionych wątków na niebezpieczniku: animusy, milicja, karaczany, bothunters, juzerzy – pełen przekrój grupy docelowej :-). @Piko: miałeś już zapytania od służb w sprawie klientów tego portalu?

@janek: Tak. Z tego powodu m.in. jasno na stronie kontaktowej informujemy, że tożsamość osób, które wysyłają nam informacje chronimy zgodnie z prawem prasowym, ale ponieważ sędzia może nam nakazać złamanie tajemnicy dziennikarskiej w niektórych przypadkach, dodatkowo zachęcamy do użycia TOR-a i GPG.

z karaczanami to jest zawsze równa beka bo w przeciwieństwie do “sceny” i innej gimnazjady nie mają żadnych zasad moralnych :D

Panie Piotrze, zadam pytanie krótkie i bardzo weryfikujące:

Czy Armagedon użył GPG i/lub TOR?

“dodatkowo zachęcamy do użycia TOR-a i GPG.”

Sąsiad … albo gdzieś na mieście ktoś ma jakieś Wi-Fi, nie uwierzę że nie! ;)

@Piotr Konieczny: piszesz

“Policja/prokuratura może wezwać nas w charakterze świadka podczas wykonywania czynności sprawdzających, jeśli uważa, że któryś z komentarzy jest interesujący z punktu widzenia śledztwa (zakładam, że będą wtedy chcieli IP/e-mail z komentarza – nic więcej nie zbieramy). Nie podlegamy pod niektóre ustawy, więc nie musimy np. trzymać logów”

ale rowniez

“sędzia może nam nakazać złamanie tajemnicy dziennikarskiej”

nie orientuje sie w temacie procesowym za bardzo, ale afaik nakazac zlamanie tajemnicy dziennikarskiej mozna tylko w przypadku najciezszych przestepstw.

piszesz rownoczesnie ze nie zbieracie nic wiecej niz ip wstawiajace komentarz ale zarazem nie podelgacie pod niektore ustawy i nie musicie trzymac logow . tego tez nie kumam (wszak ip wstawiajacego komputera to chyba najwazniejsze co moze interesowac organa). czy na takie zapytanie mozecie zaslonic sie tajemnica dziennikarska?

moglbys te watki troszke bardziej rozwinac i wyjasnic?

Tak, kiedys prywatnie mozemy o tym porozmawiac – publicznie nie chce zdradzac szczegolow naszej obrony ;)

Dzięki za szczerość :-). Miałem jednak na myśli (przepraszam, nie dopowiedziałem tego) nawet coś więcej – czy były pytania o osoby po prostu udzielające się w komentarzach, a niekoniecznie zamieszane w opisywane wydarzenia?

Jakby co: pozdrawiam pana kapitana, piszę bez Tora.

Pytania nieformalne, bez podstawy prawnej zbywamy. Policja/prokuratura może wezwać nas w charakterze świadka podczas wykonywania czynności sprawdzających, jeśli uważa, że któryś z komentarzy jest interesujący z punktu widzenia śledztwa (zakładam, że będą wtedy chcieli IP/e-mail z komentarza – nic więcej nie zbieramy). Nie podlegamy pod niektóre ustawy, więc nie musimy np. trzymać logów :>

Ponowne podziękowania za szczerość, niewiele osób/podmiotów gospodarczych zdecydowałoby się na podobną odpowiedź w tych czasach. Gratuluję doboru prawników i życzę wszystkiego najlepszego na przyszłość.

Tu macie ofertę zakupu botnetu założoną przez Armaged0n:

http://www.hackforums.net/showthread.php?pid=25379315

Z oferty wynika ze jest to jednak jego nazwa skype.

Ale się naśmiałem… :)

[…] oprogramowaniem, jak i docelowa strona na którą zwabiana jest ofiara są łudząco podobny do opisywanych przez nas niedawno ataków “na Kaspersky’ego” i “na Allegro̶…. Pytanie, czy za atakami stoi Armaged0n, który ostatnio zapowiadał iż zamierza ulepszyć swoje […]

Dręczy mnie taka myśl. Jeżeli kolega Armaged0n jest rok produkcji ’95 znaczy to tyle, że w chwili popełnienia czynu był nieletni. Zapewne nie miał wcześniej kłopotów z prawem (h@cker-h00ls?!), może i nieposzlakowaną opinię (był ministrantem), wszystko wskazuje na jednorazowy wybryk, głupi pomysł. Więc jeżeli kiedykolwiek kolega stanie przed sądem, sąd uzna, że na 6 miesięcy dozorować go będzie kurator. Może też tylko najdzie go dzielnicowy i pouczy, lub pan kurator postraszy i spyta czy zna jakiś dilerów w szkole, bo jak będzie współpracował to się dogadają. A najprawdopodobniej stanie się jedno wielki “nic”. Niska szkodliwość społeczna, nikt nie ucierpiał, więc po co w ogóle się tym zajmować.

Dajcie ludzie spokój. Straszycie chłopaka. Trochę mu nie pykło, miało być pięknie, a wyszło jak zwykle. Może oglądał film o Mitnick’u i się zainspirował, ale trochę inaczej zrozumiał przesłanie. Albo nas wszystkich trolowal i wzwija się własnie ze śmiechu.

[…] Nie jest jednak prawdą, że trojany są całkowicie niewidzialne. Wywoływane przez ich obecność w systemie ofiary anomalie mogą dać co bystrzejszym, technicznym użytkownikom do myślenia, że coś jest nie tak. A przechwycenie próbki i poddanie jej analizie z reguły zdradza wiele informacji zarówno o zamiarach jak i o tożsamości atakującego. […]

1. Konto Skype może ale i nie musi być fałszywe

2. Wasze ruchy mogą być manipulowane np. zminimalizowany skype nie musi być jego a był on specjalnie dodany by utrudnić Ujawnienie Atakującego.

pewności żadnej nie mamy że akurat to jego skypa.