6/2/2017

Posługując się wyłącznie przeglądarką internetową można było ze stron poznańskiego ZTM-u pobrać dokumenty z danymi osobowymi i zdjęciami posiadaczy poznańskiej elektronicznej karty aglomeracyjnej (PEKA). Według ZTM problem pojawił się wraz ze styczniową aktualizacją systemu…

PEKA — wyciek danych posiadaczy

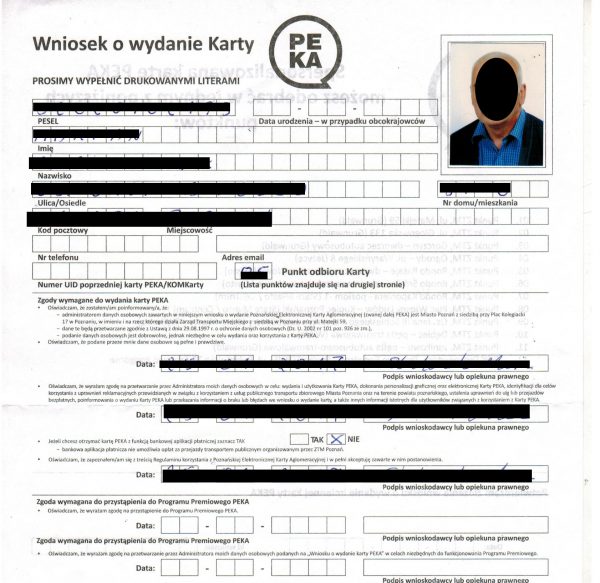

PEKA jest nie tylko nośnikiem biletu elektronicznego, ale także nośnikiem podpisu elektronicznego, przedpłaconą kartą płatniczą oraz kartą biblioteczną. Jak zapewne się domyślacie, korzysta z niej wielu mieszkańców aglomeracji poznańskiej. Karta o takich możliwościach musi też dość dobrze weryfikować tożsamość wnioskodawcy. W formularzu pobierane są m.in.:

-

Zdjęcie

Imię i nazwisko,

PESEL,

Data urodzenia,

Adres zamieszkania,

Numer telefonu

Adres e-mail

Niestety dane przynajmniej części posiadaczy kart PEKA były przez pewien czas po prostu dostępne online, a pobrać je mógł każdy.

Adresy, PESELe, zdjęcia

O sprawie doniósł nam Czytelnik, według opinii którego doszło do ujawnienia danych nawet 300 tysięcy ludzi. Te dane można było uzyskać odwiedzając odpowiedni adres w formacie:

https://www.peka.poznan.pl/SOP/account/complaintAttachment.jspb?loid=XXXXXXXX

//gdzie X reprezentuje cyfrę od 0-9

Manipulując linkiem (tj. zmieniając liczby na kolejne) można było pobrać różne dokumenty. Wśród dokumentów były m.in. wnioski o wydanie karty PEKA wypełnione danymi osobowymi.

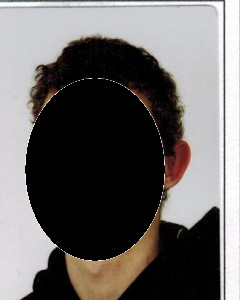

Były też zdjęcia i potwierdzenia odbioru kart

Nie udało nam się ustalić według jakiego porządku przypisywano dokumenty do określonego ID. W przypadku niektórych ID nie udało się pobrać żadnych plików. Identyfikator najprawdopodobniej służył jako globalny wskaźnik do przestrzeni, w której przechowywane były wszystkie pliki pomocne w obsłudze procesu rejestracji i zarządzania kartami PEKA.

ZTM: Nie odnotowano prób nieautoryzowanego dostępu

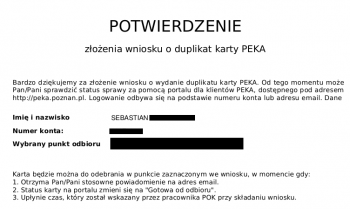

Sprawę zgłosiliśmy Zarządowi Transposrtu Miejskiemu (ZTM) w Poznaniu. Ten natychmiast podjął pewne działania naprawcze, co zaowocowało “nieplanowymi pracami modernizacyjnymi” i wstrzymaniem dostępu do kont oraz “przejściowymi problemami z przesyłaniem załączników”.

ZTM poprosił nas o cierpliwość i wstrzymanie się z publikacją. W piątek otrzymaliśmy informację, że możemy Was już o tym bezpiecznie poinformować. Poznański ZTM przekazał nam też poniższe stanowisko.

Problem został zidentyfikowany – błąd kodu w systemie obsługi wniosków pojawił się wraz ze styczniową aktualizacją systemu centralnego.

Natychmiast po otrzymaniu od Państwa zgłoszenia (za które jeszcze raz dziękujemy), w trosce o bezpieczeństwo danych Klientów podjęte zostały działania zapobiegawcze. Dodatkowo – aby wykluczyć jakiekolwiek ryzyko – wyłączona została zagrożona strefa systemu.

We współpracy z wykonawcą systemu problem został zidentyfikowany i usunięty. ZTM zażądał również wprowadzenia dodatkowych zabezpieczeń danych. Prace zostały przeprowadzone niezwłocznie.

Ze wstępnej analizy wynika, że – poza próbami ze strony portalu niebezpiecznik.pl – nie odnotowano prób nieautoryzowanego dostępu do danych systemu PEKA. ZTM zażądał szczegółowej analizy ruchu sieciowego oraz oficjalnego stanowiska w tej sprawie od wykonawcy systemu. Zlecony zostanie również dodatkowy kierunkowy audyt bezpieczeństwa mający na celu sprawdzenie wprowadzonej poprawki oraz innych potencjalnych możliwości ataków na system PEKA z sieci zewnętrznej.

Ostatni akapit należy odczytać tak, że prawdopodobnie nikt na wielką skalę nie pobierał tych danych. Jesteśmy bowiem pewni, że oprócz nas zrobiła to przynajmniej jeszcze jedna osoba. Wiemy też, że zawiadomienie w sprawie wycieku trafiło do Prokuratury Rejonowej Poznań-Grunwald.

Na marginesie dodamy, że karta PEKA już raz znalazła się w zasięgu naszych zainteresowań… a właściwie to dwa razy. Jak to mawiają, do trzech razy sztuka. Ale teraz, za trzecim razem, na pochwałę zasługuje błyskawiczna i profesjonalna reakcja ZTM-u.

PS. Czytelnik Jędrzej przypomina nam jeszcze jeden ciekawy błąd w PEKA: “Na początku działania systemu PEKA, można było zmienić hasło dowolnemu użytkownikowi. System wymagał tylko nowego hasła + jego powtórzenie. W requescie szły parametry nowe hasło + userid“.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Cała ta strona wygląda i działa jakby była zrobiona przez praktykanta. Nic dziwnego, że był na niej dostęp do prywatnych danych, to była kwestia czasu aż ktoś go znalazł.

praktykant by się bał, że nie zaliczy

to musiał zrobić jakiś senior “nie do zastąpienia”

Były w głębokim ukryciu. He he. Jak wiele danych. Prawda jest taka, że jedynymi uzasadnionymi według ustawy danymi, które są potrzebne to tylko podpis klienta na karcie. Do identyfikacji powinien służyć dowód osobisty, a przewoźnik powinien otrzymać figę z makiem a nie dane. Póki ktoś tego nie ukróci będzie tak dalej.

Czy ZTM powiadomił osoby, których dane pobrano? Czy musi to robić? Skąd mam wiedzieć, czy ktoś oglądał mój wniosek?

Moim zdaniem powinni powiadomić z samego szacunku do użytkowników, ale nigdy tego nie zrobią. Gdyby każdemu wysłali powiadomienie mógłby się z tego zrobić burdel, a tak wie o tym tylko garstka czytelników niebezpiecznika, spośród której tylko niewielki procent mieszka w Poznaniu i żaden z nich nie wie na pewno, czy jego dane ktoś widział. Sprawa ucichnie i wszyscy o tym zapomną.

Zresztą, co za różnica. Peselu ani danych osobowych nie zmienisz na zawołanie, jak ktoś zgarnął twoje dane to i tak już za późno.

Radio Merkury już puściło w eter http://www.radiomerkury.pl/informacje/pozostale/wyciekly-dane-posiadaczy-karty-peka.html

Styczniowa poprawka… Tylko niebezpiecznik.pl próbował… A krasnoludków tam nie było?

firma Bull sp. z o.o.

Już nie Bull teraz Atos, co nie zmienia faktu że cienko im to wychodzi. Ciekawe jak do GDPR się przygotują z systemami ;)

“Karta będzie można do odebrania…”

O tym, że karta (i cały system) jest przepłacona wiadomo było od dawna ;).

Immanuel, dowiesz się jak przyjdzie Ci spłacać kredyt, którego nie brałeś ;)

I bez tego incydentu musiałby to robić, bo pewnie ZTM jest współfinansowany dotacjami z Eurokołchozu…

Piotr – Na 404 jest autor jako amg.net. Strona w momencie przeglądania nie działa, ale kopia google ukazuje nam taki oto tekst na ich stronie głównej: “Zespół ponad 900 specjalistów Atos Polska pracujących w biurach w Warszawie, Łodzi, Gdańsku, Toruniu i Wrocławiu wspiera klientów w całym procesie realizacji zaawansowanych rozwiązań IT, gwarantując bezpieczeństwo i stabilność w zakresie integracji systemów, usług zarządzanych, bezpieczeństwa oraz Big Data.” ;)

Analizy ruchy nie powinna wykonywać firma która w wyniku analizy może zostać pociągnięta do odpowiedzialności.

Wszystko fajnie, ale napisalibyście o wpadce producentów Denuvo.

Sprawdźcie jeszcze poznański GOAP, dowiecie się kto jakie śmieci wyrzuca :)

GOAP nie wiadomo po co stosuje kody paskowe na workach na śmieci do recyklingu i rejestruje kto, ile, jakich śmieci wyrzuca :/

Kody są po to by obywatel je naklejał, dodatkowy bezcelowy obowiązek.

Naklejki są beznadziejne: odpadają, schodzi druk – są bezużyteczne, a do śledzenia niepotrzebne (przy odbiorze mogą sami oznaczać worki i nic z tym nie zrobisz).

Niech może zerkną też na to co się dzieje w eterze na 2,4 Ghz przy poznańskich autobusach. Bardzo skore do gadania są.

Co dokładnie masz na myśli? :)

Kiedyś robiłem pentesty WiFi gdzieś w Poznaniu i zaczęły mi wpadać proby z frazą “PEKA”. Zdałem sobie sprawę, że niedaleko jest trasa kilku autobusów. Potwierdziłem, że to faktycznie one szukają sieci do podłączenia się.

Z tego co pamiętam, model rozwiązania PEKA był taki, że kiedy kupiło się bilet miesięczny lub doładowało konto przez ich stronę to zdarzało się, że czytnik w autobusie lub tramwaju “nie wiedział” o zmianie na naszej karcie (np. stare saldo, lub brak biletu miesięcznego). Gdzieś tam była informacja, że aktualizacje następują na pętlach. Można więc przypuszczać, że klienci wifi wysyłający te proby właśnie tymi aktualizacjami się zajmowali (nie, nie weryfikowali niczego po za nazwą sieci ;) ).

Tematu nie drążyłem, nie było zainteresowania ze strony transportu miejskiego zbadaniem przeze mnie tego. Może to ogarnęli, może nie. Nie mieszkam już w Poznaniu, więc nie wiem jak to obecnie wygląda, to co opisałem to stan sprzed 2 lat.

Oczywiście pomimo tego łączenia się do sieci o odpowiedniej nazwie bez dodatkowej weryfikacji całe rozwiązanie mogło być bezpieczne jeśli na poziomie aplikacji weryfikowano czy serwer z którego brane są aktualizacje jest zaufany, albo czy klient je pobierający jest zaufany. Doświadczenie mi jednak podpowiada, że całość była bardziej “wygodna” niż “bezpieczna” ;)

A ja wciąż pytam – PO CO ZTMowi tyle danych osobowych? Po co musimy podawać pesel żeby opłacić przejazd tramwajem czy autobusem? Gdyby ZTM niepotrzebnie nie zbierał tylu danych nie byłoby ryzyka ich wycieku. W zupełności powinno im wystarczyć imię i nazwisko, data urodzenia i miejsce zamieszkania (bez pełnego adresu) – nic więcej !!!

Pewnie że za dużo danych, dlatego karty nie mam, ale jednostkowy sprzeciw niestety dużo nie daje.

Najsłabsze jest to, że jak wejdą nowe przepisy o ochronie danych osobowych, to i tak będą to mieli w dupie (jak i pozostałe państwowe, samorządowe, itd społeczki), bo ew kary zapłaci za nich podatnik. PESEL żeby kupić bilet to mega idiotyczny pomysł, choć Poznaniaków być może pocieszyć, że w warszawskim ZTM pracują tacy sami geniusze zła.

Po co tyle danych? Z tego co wiem, obsługą finansową PEKI zajmuje się bank WBK. Zakładając PEKĘ, tworzy się z pewnością jakieś konto bankowe. (PEKą można płacić. To po prostu nieco bardziej rozbudowana karta bankomatowa) do czego wymagane są takie szczegółowe dane.

można kupić wersje bez danych, w każdym kiosku.

Czy w takich kartach nie wystaczyłoby podać tylko numer dowodu tożsamości i ew. zdjęcie?

Sama karta ważna tylko z podanym dokumentem.

Manipulując numerami ksiąg wieczystych też mogę uzyskać wiele danych osobowych, łącznie z wielkością hipoteki (kredytu)

Tam jakoś nikt nie widzi problemu. Nie żebym bronił Ztm bo uważam że zbierają zbyt wiele danych. Ale czasami są zbiory jawnie otwarte i nikt jakoś lamentu nie podnosi.

Czyli wzory podisow tez w tym sa?No to nie wrozy nic dobrego na przyszlosc.dlatego tak wazna jest Multi-factor authentication z roznymi dodatkowymi zabezpieczeniami

Ktoś wie jaka agencja wykonywała tę stronę i za jakie pieniądze? Projekt jest finansowany z UE, więc czuję że mogło być drogo :)

Ku*wa mać, mam nadzieję, że rzeczywiście nie było odnotowanego “żadnego innego ruchu” jak to mówi ZTM :) Moje dane tam tkwią :P

już rozumiem po co komu przetarg na “nowe serwery”

Ja tylko w kwestii formalnej: prosiłbym o zmianę nazwy “karty przepłaconej” na “przedpłaconej”. Niby drobiazg, ale w naszym kraju od dawna przepłacamy już za tyle rzeczy, że kolejnego zdzierstwa nam nie potrzeba ;)

Ale ona była przepłacona. 300 tys. ludzi przepłaciło ją swoimi danymi osobowymi dostępnymi za pieniądze dzięki jeszcze komuś – nie niebezpiecznikowi.