16/6/2011

Grupa LulzSec, znana z ciągłych ataków na Sony, wczoraj wieczorem wzięła odpowiedzialność za ataki DDoS na serwery CIA i telefony FBI. Strona agencji CIA przez kilka godzin nie była dostępna.

LulzSec DDoS-uje CIA

Tango down – cia.gov – for the lulz.

Te słowa padły na oficjalnym koncie LulzSec na Twitterze. Warto zwrócić uwagę, że o ile wcześniejsze ataki LulzSec wymagały jakichkolwiek zdolności w przełamywaniu zabezpieczeń, to DDoS-a zrobić może każdy i ciężko nazywać to włamaniem. Czyżby LulzSec-om kończyły się pomysły i możliwości?

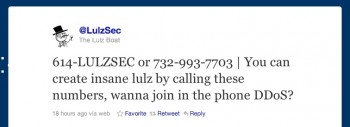

Zadzwoń do LulzSec: 614-LULZSEC

Kilka dni temu członkowie LulzSec uruchomili linię telefoniczną, na której można było zgłaszać cele do ataku.

Poniżej nagranie na skrzynce głosowej:

Odzew był tak wielki, że LulzSec zaczęło przekierowywać swój numer na numery innych firm (w tym FBI), paraliżując ich linie telefoniczne.

LulzSec: Włamanie na serwery Senatu

Przed atakami na CIA LulzSec włamało się na webserwer amerykańskiego Senatu oraz opublikowało jego pliki konfiguracyjne. Dodatkowo, atakujący zapytali w swoim oświadczeniu, czy atak ten zostanie potraktowany jako wypowiedzenie wojny, co było ewidentnym nawiązaniem do nowego prawa w USA — por. Rakietą w hackera.

Później LulzSec włamało się na serwery Bethesda Softworks, producenta gry Brink. LulzSecowcy wykradli wszystko (kod źródłowy, hasła) poza danymi użytkowników. Celowo. Nie chcieli dokuczać firmie i opóźniać wydania przez nią nowej gry, na którą czekają – Skyrim. Oprócz tego, LulzSec DDoS-owało serwery innych gier – EVEOnline i Minecrafta.

Obecnie LulzSec namawia do trollowania użytkowników forum /b/ na 4chan.org… Niektórzy nie mogą się nadziwić, że LulzSec jest jednocześnie tak aktywne na Twitterze, odbiera telefony i włamuje się na serwery, a dodatkowo, ciągle członkowie grupy pozostają na wolności…

Aktualizacja 14:20

LulzSec właśnie opublikowało 62 000 haseł i adresów e-mail pochodzących z “różnych miejsc”. Grupa zachęca na Twitterze do sprawdzenia, czy hasła i e-maile pasują do konta na PayPalu i innych serwisach internetowych.

Aktualizacja 17.06.2011 8:17

Przygotowano stronę, na której można sprawdzić, czy nasz e-mail znajduje się na liście e-maili, które wyciekły — http://dazzlepod.com/lulzsec/ — bezpieczniej będzie chyba jednak ściągnąć wystawione przez LulzSec archiwum i sprawdzić samemu, czy się w nim znajdujemy (czy to już złamanie prawa?).

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Brawa! :D

“przekierowywać swój numer na numery innych firm” – to zbaczy ze bardzo latwo mozna zidentyfikowac czesc z nich, niewiele osob ma dostep do switchy voip. NIe sadze by przekerowywali ruch na urzadzeniach operatorow tradycyjnych.

No chyba, że korzystają z “taryfy Kevina Mitnicka” , abonament 0, za minute 0, wszystkie usługi za 0 – ale jak Cie złapią to będziesz miał problemy.

Dodam że wczoraj włamali się na serwery minecrafta. Osobiści emysle że wszystkie zabezpieczenia rozpracowywali juz od paru lat, a teraz wyskaują z tym jak filip z konopii i preentują co potrafią, ponieważ tempo ich ataków jest bardzo duże.

Ciekawa teoria z tym rozpracowywaniem zabezpieczeń wcześniej

no to Lulz wypuścił kolejną paczuszkę z 62k hasłami (via Twitter)

Nigdy się nie wkleja linków do /b/ bo są kasowane po krótkim okresie.

tru

rule 1 & 2, faggots

@FS3:

tylko w czasie raidów żałosny gimnazjalisto. Dorośnij.

dawniej ich lubiłem, za ich włamy na kiepsko zabezpieczone serwery, pokazując światu, jak dużo można zdziałać na takich serwerach i dlaczego lepiej to zabezpieczyć. pokazywali nawet na przykładzie firmy zajmującej się bezpieczeństwem informatycznym… a teraz? ddos? i to m.in. na minecrafta? o.0 mówią, że robią to dla zabawy… rozumiem zabawę wynikającą z, w pewnym sensie, przewagi umiejętności, ale zabawa z ddosowania? o.0

Jestes graczem tej gry?;) Ja w pelni rozumiem DDoSowanie minecrafta. Teraz wszystkie media o tym mowia i pisza;) A tak wlasnie dziala Anonymous, chce aby bylo o nich glosno:)

Jak dla mnie to Lulz mają paczuszkę sprytnych ZiroDejów.

Też się dziwie, że ktoś się tymi terrorystami jeszcze nie zajął tą organizacją terrorystyczną, wraz z Wikileaks stanowią poważne zagrożenie dla bezpieczeństwa narodowego, pewnie skończy się blokadą internetu dla wszystkich, zamiast zwalczaniem tego zła w zarodku :/

Owszem, ich działanie może być pretekstem do wprowadzenia ograniczeń Internetu. Ale gdyby ich nie było to znalazłby się inny pretekst, albo nawet sami by sobie ufundowali własną grupę (o ile lulzsec nie należy do FBI/CIA/…).

Internetu nie da się zablokować dla wszystkich. Jakie zagrożenie stanowi Wikileaks? Jakie zagrożenie dla bezpieczeństwa narodowego stanowi atak na Sony czy inne Nintendo?

A jak dla mnie to coś tu po prostu śmierdzi. Pojawia się bliżej niekreślona grupa i dyma po kolei wszystkie serwery – OK, rozumiem. Włamuje się do X-Factor i na stronę porno – OK, rozumiem, ich zbójeckie prawo. Ale nie mogę pojąć jednego: jakim cudem destabilizują Sony, FBI, CIA, Senat, FOX.com i nikt nic im nie zrobi? No gdyby jeszcze siedzieli w podziemiu u Talibów i knuli spiski na 127.0.0.1, ale grupa widzę radośnie sobie twitteruje, fejsbukuje, torrentuje, robi centralki telefoniczne i jeszcze są na wolności? Jeszcze chwila i wywiadów będą udzielać i podpisywać książki :-/

Chyba, że: LulzSec ∈ {FBI, CIA, …}, a “ataki” na “samych siebie” to tylko kamuflaż. Ja rozumie, że można być genialnym i przekręcić kilka serwerów w miesiąc, ale robić to z częstotliwością 1 na 3dni? Ci ludzie muszą gdzieś pracować (no chyba, że wygrali na loterii), co przynajmniej teoretycznie powinno im ograniczać czas na działania hobbystyczne. No i oczywiście, jakim cudem jeszcze ich nikt nie namierzył (tylko nie piszcie o darknetach)?

No wiesz, chcą ich wrobić w kradzież Bitcoinów wartych pół miliona ;)

@SkripelKidel: takie zmasowane ataki, DDoSy, kamuflaże, publikacje szykuje się intensywnie przez kilka miesięcy, stale sprawdzając czy wszystko działa jak należy (backdoory we wcześniej zdobytych serwerach muszą być powielane, logi czyszczone, admin pewny że jest ‘czysto’).

Dziesiątki exploitów, serwerów, 0-day’ów, mocna grupa o wysoki poziomie zaufania i zaangażowania.

tak jak pisał agilob – tego się nie da przygotować w dzień, dwa… to długie i czasochłonne planowanie. jestem przekonany, że wiele cełów “pobocznych” hacknęli po to – by uzyskać dostęp do dalszych zasobów (na podstawie danych z serwisu X gdzie np. główny admin serwisu Y ma konto, można przygotować atak na Y). Swoją droga – mi pachnie powiązaniem z atakiem na Lastpass, może jeśli jednak dobrali sie do haseł – z ich pomocą “łatwiej idzie”?

LulzSec udostepnili kolejne 62 000 zestawow email+haslo :D Tym razem sa randomowe: Amazon, Paypal, Facebook itd.

Po krotkiej analizie:

Top5 hasel:

123456 (0.92%)

123456789 (0.3%)

password (0.21%)

romance (0.14%)

102030 (0.11%)

Srednia glugosc hasla:

8.6

Twój post bezwzględnie obnaża ludzką głupotę. Chciałbym zobaczyć top5 haseł z polskich banków, portali społecznościowych i skrzynek mailowych.

@janek: TOP1 zajmuje “dupa8”:D

Są wariaty :))

Co ciekawe, Lulsec najpierw poprosili o trolowanie /b/ pytaniami o Triforce’a, Legion i inne typowo 4chanowe hasła. Niedługo później obiecali, że jeśli spam na /b/ będzie kontynuowany, to Lulzsec ofiaruje niedługo kolejne 50 tysięcy adresów e-mail oraz haseł. Spam na 4chanie nie ustał i Lulzsec dotrzymał obietnicy…

Szczerze, zaczyna mnie to trochę przerażać ;/

Dlaczego ? Dlatego że moje dane (typu hasło, login, mail etc.) mogą zostać udostępnione każdemu i nikt z tym nic jak dotąd nie może zrobić.

Przydałby się Tsutomu Shimomura naszych czasów który w końcu namierzyłby członków LolzSec. Rozumiem włamania by pokazać luki w zabezpieczeniach ale nienawidzę włamań które wyrządzają “szkodę publiczną”.

Bethesda nie jest producentem a wydawcą Brink. Producentem jest Splash Damage.

A ja myślę, że to powinno skłonić zwykłych, przeciętnych użytkowników do lepszego zabezpieczania się. Przede wszystkim – nie dawanie tych samych loginów i haseł do ważnych stron i do pierdół, itp itd. O tym świadczy np. umieszczenie listy haseł “z różnych miejsc” i zachęcenie do sprawdzenia, czy te hasła będą pasować do systemów płatności.

A co do częstotliwości ataków: Może LulzSec liczy sobie dużo ludzi, przez co zajmują się kilkoma atakami na raz? ;P

nie skloni a przypadkowo pocieszy na sekundke

i tyle, zadnych wnioskow

gdzie sa te 62k hasel, chcialem siebie poszukac

Tutaj jest wszystko podejrzane. Jak już ktoś wcześniej napisał, twitterują, ircują, 4chanują i jeszcze “włamują” się z taką częstotliwością? Ich grupa w takim razie musi liczyć sporo osób. Dziwne, bardzo dziwne jest to, że wszyscy dają im wolną rękę właściwie. Chociaż może teraz FBI i CIA się wkurzy. Zobaczymy przebieg wydarzeń.

“LulzSecowcy wykradli wszystko (kod źródłowy, hasła) poza danymi użytkowników. Celowo”

LulzSecowy Twitter stwierdza inaczej: wykradli aczkolwiek nie zamierzaja opublikowac uzytkownikow aby nie stresowac Bethesda i nie odciagac jej od prac nad nowa gra….

“Obecnie LulzSec namawia do trollowania użytkowników forum /b/ na 4chan.org… Niektórzy nie mogą się nadziwić, że LulzSec jest jednocześnie tak aktywne na Twitterze, odbiera telefony i włamuje się na serwery, a dodatkowo, ciągle członkowie grupy pozostają na wolności…”

“DDoS-a zrobić może każdy i ciężko nazywać to włamaniem. Czyżby LulzSec-om kończyły się pomysły i możliwości?”

Motto grupy to “We do it for LULZ” dlatego tez DDoSowanie swerwerow gier ktore sa bardzo popularne czy CIA chyba nie powinno byc nazwane “brakiem pomyslu” przeciez przez ostatnie 14 dni ta grupa jest BARDZO aktywane, nie znam nikogo tak aktywnego w tej “branzy” jak LULZSEC i jeszcze do tego *chanowy humor:) Swietna grupa:) Podziwiam ich:)

była jedna równie aktywna grupa… nazywali się Gumisie :), ale to było za czasów, gdy z 1mbps można było zDOSować całe 50000 polskie miasto

DDos na minecrafta i Eve? Inne głupie włamania? Po co?

Widać że albo robią sobie zaplecze pod coś większego albo są rządni sławy.

albo po prostu się nudzą i robią to dla jaj (“for the lulz”)

A ja myślę, że to Gates z Jobsem postanowili się zabawić. Mają wielu wyznawców i specjalistów od 2 głównych (w USA) sysosów. A poza tym stać ich na takie kawały.

Mają ubaw po pachy.

DDoS na Minecraft.net? Ehh… schodzą na psy.

Może wreszcie ludzie zaczną grać w lepszy stabilny i darmowy (a do tego z Polski) odpowiednik – Manic Diggera.

@Darek:

to akurat jest sensowne ;).

Jest taka teoria o WTC, że cały ten 11 września to został sfingowany przez włodarzy globu w celach zwiększenia kontroli szarego obywatela i zmniejszenia jego prywatności. Być może to bzdura, ale jako człowiek myślący nie wykluczam takiej możliwości. Takie mam skojarzenie faktów pomiędzy tymi atakami (nie tylko LULZ), a chęcią przejęcia kontroli nad siecią przez rządy (nie tylko USA). Że niby to dla bezpieczeństwa chcą większej kontroli, wprowadzenie możliwości “użycia rakiet” itp. A tak naprawdę to kolejne kroki do zubożenia naszej prywatności i powolnego, bym powiedział zniewolenia przez system. Miłego dnia życzę ;)

Też zaczynam mieć wrażenie, że ten cały LuizSec i fakt, że pozwala mu się działać może służyć uwiarygodnieniu potrzeby wzięcia przez rządy kontroli nad siecią. Wytłumaczenie będzie proste i w miarę kolejnych ataków zacznie ubywać obrońców wolnego Internetu, bo ludzie w chwili zagrożenia godzą się na pewne ograniczenia w imię poprawy bezpieczeństwa. Część będzie się buntować, ale nie znajdzie wystarczającego zrozumienia.

Są jeszcze inne możliwe przyczyny:

1. Chęć uzasadnienia zwiększenia wydatków na szeroko rozumiane bezpieczeństwo, na czym zarobią w dużej mierze firmy z USA.

2. 2. Chęć zaostrzenia norm dotyczących bezpieczeństwa globalnej sieci. Nie chodzi jedynie o kontrolę stron internetowych i treści na nich publikowanych a w dalszej perspektywie także o identyfikację użytkowników sieci. Chodzi także o wyeliminowanie starego sprzętu sieciowego niezgodnego z najnowszymi standardami, w tym zwłaszcza IPv6. Wystarczy, że urządzenia sieciowe nie spełnią pewnych norm, które się narzuci i już w razie braku możliwości uaktualnienia trzeba będzie je wymienić na nowe, bo za używanie starych albo będzie grozić kara, albo wręcz rząd je zbanuje i pozbawi dostępu do sieci. Może tu chodzić zarówno o przyspieszenie wdrożenia IPv6 (jak wiadomo adresy IPv4 się kończą i już zaczął się handel nimi a IPv6 jeszcze w lesie), zwiększenie bezpieczeństwa sieci, ale także o dochody producentów takiego sprzętu (znów w dużej mierze z USA).

3. 3. Może też chodzić o uzasadnienie wprowadzenia opłat za usługi dotąd darmowe a w każdym razie pozostawienie darmowych usług w skromniejszym zakresie. Firmy internetowe prawdopodobnie zdały sobie sprawę, że z samych reklam nie utrzymają usług typu: Gmail, YouTube, Facebook itp. Z uwagi na zasobożerność (chmury obliczeniowe to przecież wynajmowane lub leasingowane farmy serwerów wraz z kosztami administratorów, nadzoru, energii, paliwa do agregatów awaryjnych, ziemi, podatkami lokalnymi itp.) i żądania operatorów telekomunikacyjnych (zwłaszcza komórkowych) partycypacji w kosztach rozbudowy sieci niezbędnej do obsłużenia rosnącego ruchu sieciowego (prezes France Telecom przypomniał ten problem na ostatnim szczycie G8, nie bez powodu, jednym z uczestników owego szczytu był założyciel i prezes Facebooka). Firmy mogą się bronić na dwa sposoby: albo wprowadzą obsługę części operacji offline na urządzeniach użytkowników albo zmniejszą zakres darmowych usług.

4. Wiele lat temu USA zobowiązało się do nieopodatkowywania dostępu do Internetu, ale przecież z uwagi na zły stan budżetu i możliwość braku porozumienia w Kongresie w sprawie oszczędności można się z tego wycofać uzasadniając zwiększonymi kosztami ochrony sieci. Skoro atakowane są instytucje rządowe to rząd może stwierdzić, że musi zająć się kontrolą sieci pod względem bezpieczeństwa.

To oczywiście garść teorii lekko spisowych, ale ja uważam, że ten cały LuizSec to nie są ani dzieciaki ani typowi krakersy. Mogą za to być to zwolnieni z pracy specjaliści security, którzy albo się mszczą, albo frustrują, albo chcą się wylansować na fali szumu wokół ich wyczynów (mogą liczyć na zatrudnienie z uwagi na umiejętności, ale wiele firm boi się zatrudnić ludzi, którzy tyle już zaatakowali). Coś podejrzanie się rozszaleli i jeszcze są na wolności. To prowokuje domysły, czy nie ma w tym jakiegoś drugiego dna.

Coś ta ich wiadomość na Twitterze nie bangla…

czemu ktoś im nie podrzuci honeypota?

z powodu lulzsec chyba zacznę używać twittera

Dziwne to jest co się dzieje nie rozumiem ich działania. Myślę że znaleźli lukę w czymś banalnym co komuś wydawało się niemożliwe do wykorzystania w ataku.

LulzSec – wandale.

Gdyby chodzilo wylacznie o obnazanie slabosci systemow strategicznych dla uzytecznosci ogolu, to bym zrozumial. Tutaj chodzi jednak o “zabawe”, a wiec “wandalizm”.

Pozostaje jeszcze kwestia nazewnictwa i calej tej pseudokultury … dorosly, dojrzaly czlowiek nie pisze “lulz”, “h4x0r”, etc, nie bawi sie w ASCII-art i nie ma ambicji 11-latka, ktory cieszy sie, ze komus zaszkodzil. Wyglada wiec na to, ze sa to dzieci, zasadniczo nastolatkowie z mnostwem wolnego czasu.

kwestia kultury i narodowosci, w usa rozne rzeczy przechodza – ale osobiscie uwazam ze to angole, niektore slowa przez nich uzywane na to wskazuja.

A ja coraz bardziej jestem przeświadczony, że te Luz to jednak ściema. Aktywni są jak mało, multimedialni jak mało i chyba tu jest pies pogrzebany. Po prostu robią wokół siebie dużo szumu – i praktycznie to wszystko. Niby 60k kont mailowych przechwycili, ale po prawdzie mi żadne nie działało (parę selektywnie sprawdziłem). Czyli albo pic na wodę albo baza “drugiej świeżości”. Włamali się do SONY (wow!) i co uzyskali? Schemat sieci wewnętrznej (wow!!). Ostatnio też coś zrobili, ale dowodem było ich oświadczenie i kopia maila wysłanego do kogoś. I chyba jeszcze jakiś httpd.conf wyciągnęli. CIA położyli DDoS-em, normalnie szczyt finezji! No i medialnie duży rozgłos, ale jak tak się przypatrzy to dziecinada bez większego zagrożenia.

Stara reguła mówi, że jak ktoś jest dobrym hakerem, to jest nieznany. Luz dla mnie jest za szybkie, za oficjalne i za głośne.

@RafalB – mysle, ze masz racje. Doszedlem do tego samego wniosku czytujac zapisy na ich stronie. Moze byc tez jednak tak, ze jest to stylizowane na sposob wypowiadania sie angoli, pewna “rola” … rowniez dla zabawy.

@zmechu, Heinrich

Nie zapominajcie jednak, że takie zabawy dostarczają argumentów za wzięciem internetu “za mordę” przez agencje rządowe. Od czasu do czasu tacy celebryci się zdarzają. Wywołują sporo szumu medialnego. Przecież w Polsce kilka lat temu podobne zarzuty robienia z siebie celebryty wysuwano wobec detektywa Rutkowskiego, a całkiem niedawno ujawnił się agent Tomek, co jest nietypowe jak na policyjnego agenta działającego pod przykryciem.

Jedyna korzyść z tego szumu wokół Luizów to zwrócenie baczniejszej uwagi na bezpieczeństwo w sieci. Dotyczy to najpierw ISP i operatorów telekomunikacyjnych ale także rządów, a potem prywatnych użytkowników (aby szeregowy internauta był bezpieczny musi o niego zadbać ISP i operator telekomunikacyjny odsiewając u siebie wirusy i złośliwe kody). Także firmy powinny przeszkolić swoich pracowników, ograniczyć grono osób mających dostęp do najistotniejszych i najczęściej tajnych danych firmy itp. Trochę zdrowego strachu wyzwalającego większą ostrożność nie zaszkodzi, choć te ataki zaczynają już być nudne i obliczone na efekt medialny.

PS

Jeśli chodzi o język to zastępowanie litery „s” literą „z” na końcu angielskiego wyrazu jest typowe dla języka hakerskiego i okołohakerskiego. Przechodzi to nawet do ogólnej gwary informatycznej (jest np. organizowana w kilku miastach Polski impreza DigiGirlz dla dziewczyn zainteresowanych studiowaniem informatyki i rozwojem w tej dziedzinie).

Mówiąc o nie wysokiego lotu dokonaniach nie trzeba być geniuszem by dojść do wniosku, ze co smaczniejsze kaski nie są dla tłumu, nie na poklask.

Tylko głupcy zdradzaj wszystko co wiedza.

Zawsze miej coś w zanadrzu co Cie zabezpieczy jeżeli nie jesteś idiota!

@zmechu 100% racji. Doszedłem do tych samych wniosków. Robią nam tutaj kolejne, tym razem cyfrowe WTC. Szkoda tylko, że jak zwykle ogół jest tak łatwo manipulowalny i pewnie nie będzie rozmowy w mediach na ich temat z kims rzeczowym co by mógł się w temacie konkretnie wypowiedzieć. Patrząc na to od storny ideologii prawdziwego huligana o ile takie sfingowane działania mają być tylko pretekstem do tego żeby wprowadzić dodatkowe zabezpieczenia i cenzure sieci to powiem, że jednak wolał bym stanąc na przeciw prawdziwego hitlera jak szatana w masce hello kitty ;)

Wyglada, ze SEGA dolacza do listy zhackowanych serwerow.

Dostalem dzis maila o takiej tresci:

“(…)Over the last 24 hours we have identified that unauthorised entry was gained to our SEGA Pass database.(…)

We have identified that a subset of SEGA Pass members emails addresses, dates of birth and encrypted passwords were obtained. To stress, none of the passwords obtained were stored in plain text.

Please note that no personal payment information was stored by SEGA as we use external payment providers, meaning your payment details were not at risk from this intrusion.

(…)”

Wyglada na to ze to nie Lulzsec, co wiecej chyba sa po stronie Segi ;]

z twittera:

”

@Sega – contact us. We want to help you destroy the hackers that attacked you. We love the Dreamcast, these people are going down.

“

@Paweł Nyczaj lulzsec nie są wyjątkowi. W Polsce działa kilka grup o podobnych lub lepszych możliwościach i stopniu organizacji. Różnica między nimi jest taka, że nie ujawniają swoich włamań i nie rzucają się w oczy.

Nie szukał bym tu nadzwyczajnych teorii spiskowych. Rządy załatwiają takie rzeczy innymi metodami.

Z mojego egoistycznego punktu widzenia, może zainspirują kogoś i większe fundusze zostaną przeznaczone na jakość IT i IT sec zamiast na kolejny bezsensowny wydatek.

Bo ktoś powie prezesowi: zobacz co zrobili z Sony.

koniec z lulzsecurity?

http://www.theregister.co.uk/2011/06/21/alleged_hacker_held/#

“(…)Ryan Cleary is not part of LulzSec; we house one of our many legitimate chatrooms on his IRC server, but that’s it. (…)”

[…] i Anonimowi, do niedawna zwalczające się ugrupowania postanowiły się połączyć. Cel jest szczytny: pokazanie jak słabe zabezpieczenia chronią […]

[…] odpowiedzialne między innymi za ataki na Sony, CIA i FBI, mówi dobranoc. Grupa w swoim oświadczeniu podkreśla, że oprócz przynależności do LulzSec, […]

O ile mnie wiadomo to shakować maila można tylko poprzez trojana/sniffera/łatwe hasło/social engineering/hydra (małe prawdopodobieństwo, atak słownikowy). To te wszystkie hacki HBgary, Sony, na tym polegały ? O ja cie kręcę ;-) Całe szczęście, że mam kombinacje opera+tor+truecrypt+keepassx+losowe hasła 25 znakowe w keepassx ;-)