22/1/2015

Doktryna Cyberbezpieczeństwa Rzeczypospolitej Polskiej została, po roku prac, wreszcie opublikowana przez BBN. I mamy dobrą wiadomość, nie dość że są w niej dobre i rozsądne wskazówki, to na dodatek dokument ten nie jest skanem opieczętowanego pisma, a najprawdziwszym, zawierającym kopiowalny tekst PDF-em, tak rzadko spotykanym w komunikacji urząd–obywatel ;)

Jak pisze prezydent Bronisław Komorowski:

Dokument przygotowany został w wyniku analiz prowadzonych z udziałem przedstawicieli administracji publicznej, środowiska akademickiego, organizacji pozarządowych oraz sektora prywatnego. Doktryna cyberbezpieczeństwa wskazuje strategiczne kierunki działań dla zapewnienia pożądanego poziomu bezpieczeństwa Rzeczypospolitej Polskiej w cyberprzestrzeni. Jednocześnie powinna być traktowana jako jednolita podstawa koncepcyjna, zapewniająca spójne i kompleksowe podejście do zagadnień cyberochrony i cyberobrony – jako wspólny mianownik dla działań realizowanych przez podmioty administracji publicznej, służby bezpieczeństwa i porządku publicznego, siły zbrojne, sektor prywatny oraz obywateli. Dzięki temu doktryna cyberbezpieczeństwa może stanowić punkt wyjścia do dalszych prac nad rzecz wzmocnieni bezpieczeństwa Polski i Polaków w cyberprzestrzeni.

Zgoda na działania ofensywne

Co ciekawe i godne pochwały, jako jeden z celów strategicznych, oprócz enigmatycznego “wykorzystywania szans” wymieniane są (w końcu!) działania ofensywne, a nie tylko “ochrona”:

zwalczanie (dezorganizowanie, zakłócanie i niszczenie) źródeł zagrożeń (aktywna obrona oraz działania ofensywne);

Ciekawy, w tym kontekście, jest też punkt 46 doktryny:

Potrzebny jest rozwój w pełni kontrolowanych przez państwo narzędzi teleinformatycznych i technologii, przy zachowaniu zgodności z narzędziami oraz technologiami NATO i sojuszników, na których oparta byłaby obrona i ochrona krytycznych systemów państwa.

Czyżby chodziło o projekty takie jak Projekt 29?

Polska stawia na zaangażowanie obywateli?

Warto też podkreślić, że doktryna w kilku miejscach namawia do wspierania podmiotów prywatnych w zakresie cyberbezpieczeństwa, wymiany doświadczeń na styku rząd — sektor prywatny a także wskazuje na znaczenie działań edukacyjnych skierowanych do ogółu społeczeństwa (służymy pomocą).

Należy opracować programy kształcenia kadr na potrzeby systemu cyberbezpieczeństwa (także ścieżki kariery pozwalające przyciągnąć najlepszych specjalistów).

Ważne jest prowadzenie działań informacyjnych i edukacyjnych o charakterze profilaktycznym w zakresie przygotowania obywateli do ich ochrony (w tym samoochrony) przed zagrożeniami w cyberprzestrzeni.

Należy uznać indywidualnych użytkowników, ich umiejętności i świadomość bezpieczeństwa, za jeden z filarów cyberbezpieczeństwa państwa, a co za tym idzie, kształtować mechanizmy przekazywania wiedzy oraz umiejętności w taki sposób, aby służyły zwiększeniu szans na osiągnięcie pożądanego poziomu cyberbezpieczeństwa.

Niestety brak informacji, w jaki sposób, zwłaszcza to “kształtowanie mechanizmów przekazywania wiedzy” miałoby być realizowane — ale i doktryna nie jest miejscem na tak szczegółowe plany.

Warto też zauważyć, że doktryna, jako jedno z zadań wyznaczonych obywatelom, przydziela uczestniczenie w “wolontariacie dla cyberbezpieczeństwa” (cokolwiek miałoby to znaczyć).

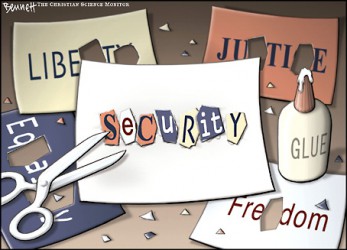

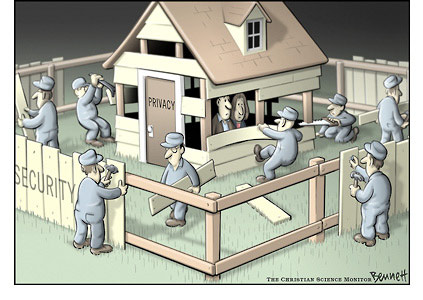

Doktryna zauważa również, że wdrożenie niektórych systemów bezpieczeństwa i kontroli może nie spotkać się z przychylnością obywateli z racji naruszania ich prawa do prywatności.

Podsumowując, duży plus dla BBN za sugerowanie podejmowania decyzji na podstawie analizy ryzyka, za zwrócenie uwagi, że nabywanie kodów źródłowych systemów wojskowych jest istotne, podobnie jak i przygotowanie scenariuszy na wypadek ataku. Pochwała należy się także za wskazanie koniecznych, a często bagatelizowanych w kontekście bezpieczeństwa czynności, takich jak monitoring czy regularne audyty bezpieczeństwa (oby nie skończyło się tylko na szumnych słowach i pięknych planach…). Minus natomiast przyznajemy za niepotrzebne komplikowanie dokumentu (np. termin “środowisko cyberbezpieczeństwa”, “wymiar preparacyjny”, “cyberdemonstracje”, ” cyfryzowane zadania państwa”).

PS. Czy też odnieśliście wrażenie, że liczba przedrostków “cyber-” w cyberdokumencie jest cyberprzytłaczająca?

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Wolontariat = użyją Twój komputer/komórkę w rządowym botnecie.

jakby jeszcze przy okazji odbierali z niego PIT”y to niemiałbym nic naprzeciw ;]

Pomyślałem dokładnie to samo, rząd traci niezabezpieczone strony, a Botnetem złożonym z małych, biednych polaczków przeprowadzi odwet.

Chodzi o wolontariuszy podobnych do tych, którzy dzisiaj strzelają z katiusz do ukraińskich żołnierzy. “To nie moje wojsko Panie lecz wo-lon-tar-iusze”

Paaaaaanie, taki komputer to można kupić w każdym sklepie z elektroniką! ;)

A nie chodzi przypadkiem o wolontariat w rodzaju tego z wojny w Gruzji w 2008 roku, kiedy rosyjskie hakiery umieszczali w internecie strony do robienia DDoSów gruzińskich stron i serwerów? Anonimusowym odpowiednikiem był Low Orbit Ion Cannon używany na szeroką skalę przez zaangażowanych niedzielnych userów chcących dopiec scjentologom i innym wskazanym wrogom. Być może nad podobnym softem rozważają panowie w BBN.

Dopóki nie powstanie coś na kształt NIKu, ale w kwestii kontroli bezpieczeństwa w sektorze publicznym to mogą sobie generować takie dokumenty na potęgę.

Po co nowy urząd, skoro kompetencje NIK można rozszerzyć o kontrole urzędów pod kątem cyberpezpieczeństwa. Partnerem do takiej współpracy byłby oczywiście CERT i podmioty prywatne z tej dziedziny, byli hakerzy którzy przeszli na dobra stronę mocy itp.

Nie ważne jak, ważne, żeby było, działało aktywne, miało odpowiednio opłacanych fachowców a rekomendacje były wdrażane bez jęczenia.

wolnosc, za bezpieczenstwo? NEVER!

dokladnie to!

“PS. Czy też odnieśliście wrażenie, że liczba przedrostków “cyber-” w cyberdokumencie jest cyberprzytłaczająca? ”

Ale za to dronów, a tym bardziej cyberdronów nie ma – co do tego, że styl dokumentu i cybersłownictwo pochodzi od konkretnego autora, to wątpliwości nie mam

Cyberbezpieczeństwo… https://www.youtube.com/watch?v=dcjViYTDk-A

To jest genialne :)

I po co komu KeePass? :)

Epickie. W pracy sobie ‘zainstaluje’ :)

“Jak pisze prezydent Bronisław Komorowski:(…)”

Nie ma szans, że to napisał Komorowski. Tam nie ma błędów :D

Jak nie ma jak jest? Zjadł “a” w wyrazie “wzmocnienia” pod koniec wypowiedzi.

Może dlatego tyle tych przedrostków “cyber” aby czytający się nie zgubił i nie zapomniał o czym jest ta doktryna.

P.S

można by pomyśleć nad zmianą tego starego “echo date(“Y”)” króliczka wnet uczy zaczną boleć:D

“do dalszych prac nad rzecz wzmocnieni bezpieczeństwa” :P

“Czyżby chodziło o projekty takie jak Projekt 29?” – raczej ogólnie chodzi o NCK.

brakuje tylko cyber-bajtu…

Albo raczej cybergaja dla prezydenta :P

Ciekawe tylko czy rozwiążą najpoważniejszy problem związany z bezpieczeństwem nasz infrastruktury, lenistwo i całkowita niereformowalność połączaną z tępotą i alergicznym więc strachem przed zmianami pośród wyższej kadry urzędniczej. Bo skończy się jak zwykle, stworzą wytyczne dla hasał, pan dyrektor Tadziu każe je albo adminowi wyłączyć, albo jak nie będzie mógł będzie sobie je zapisywać na karteczce noszonej razem z służbowym laptopem. I po co ograniczać dostęp do części witryn do intranetu, przecież łączenie się VPN’em to dodatkowe dwa kliknięcia, tak nie może być. A już szkolenia o phishingu, dla jego podwładnych (co i tak nie mają żadnych uprawnień ani dostępu do niczego) jak najbardziej ale ON, nie ma czasu na takie pierdoły. Itd…..

Pan Tadziu? Nie, to pani Grażynka razem z Irminką muszą mieć cookiesy, bo im “strony źle działają” bez ciasteczek, muszą oglądać w pracy, za pomocą komputera, transmisje z Sejmu i potrzebują Skype w sieci wewnętrznej. A cyberbezpieczeństwo ich nie interesuje, bo to przepisy są dla nich, a nie one dla przepisów. Same tworzą dowolną liczbę śmieciowych zarządzeń dla podległych pracowników, to i innych przepisów nie poważają.

Cyberbezpieczeństwo jest gdzieś tam, w przewodach elektrycznych, a u nich jest i ma być, to co się wyświetla w komputerze, bo ten urząd jest ich i ma być tak jak chcą i lubią.

Zgodnie z obecnym modelem funkcjonowania państwa w urzędzie musi się zgadzać kasa, a resztą nie interesuje się pies z kulawą nogą. Nikt ich nie ukarze za jakieś cyber-biber :)

“lenistwo i całkowita niereformowalność połączaną z tępotą i alergicznym więc strachem przed zmianami pośród wyższej kadry urzędniczej” powinna by tępiona *egzekwowanymi* w praktyce środkami karnymi. Jest art. 52 UODO, ale górne widełki są śmiesznie niskie w odniesieniu do potencjalnej skali szkód (np. wyciek numerów kart kredytowych z dużej sieci handlowej – patrz Target w USA), a po drugie nie słyszałem, żeby kogoś z niego skazano. Może czas wziąć sprawy w swoje ręce i składać zawiadomienia do prokuratury po każdym mali z dziesiątkami odbiorców w cc: i innych kwiatkach?

“Art. 52. Kto administrując danymi narusza choćby nieumyślnie obowiązek

zabezpieczenia ich przed zabraniem przez osobę nieuprawnioną, uszkodzeniem lub

zniszczeniem, podlega grzywnie, karze ograniczenia wolności albo pozbawienia

wolności do roku. “

Teraz jak ktoś nie ma “cyber” to nie jest wogóle ekspertem więc musi być cyber :)

Tak poza tym trochę tak jakby to było zerżnięte z ujawnionych przez Snowdena wytycznych NSA. A ten “wolontariat” to nie wiadomo co jest,ale obstawiałbym rządowego trojana…

Spoko,luz z drugiej strony – moim zdaniem to raczej klasyczna propagandowa gadka biurokratyczna.USA może na takie rzeczy stać,u nas jest za mało ludzi na wdrożenie czegoś takiego na serio. “Popsują windowsa” masie ludzi i będą płacić odszkodowania jeszcze. CERT i grupa MONu,trochę adminów za grosze robiących wszystko po trochu – cudów nie będzie.

Co do artykułu o Snowdenie:

http://wiadomosci.wp.pl/kat,50352,title,Nowe-rewelacje-Snowdena-USA-buduja-cyberarmie,wid,17193177,wiadomosc.html

W artykule wspominali i Pana Piotra.Gratulacje.

A tak swoją drogą ta dyrektor Ś. i ten “Instytut Kościuszki” – banda biurokratów po socjologii waląca rządowy kit, czy to w prasie czy w defence 24. Propaganda i mowa trawa którą produkują są tak zabawne,że aż jestem ciekaw,czy maczali paluszki w pisaniu tej “strategii cyberbezpieczeństwa”. Miałem niezły ubaw przy czytaniu na defence24 artykułu tej pani na temat ataku na Sony Pictures i tam też było pełno podobnych “kwiatków”. Możecie zrobić analizę stylistyczną :D macie próbkę:

http://www.defence24.pl/blog_polityka-cyberodstraszania-reakcja-usa-na-ataki-na-firme-sony-pictures

“zwalczanie źródeł zagrożeń” czyli zamykanie stron blogerów, czy seryjny samobójca?

Dobrze, że jest to PDF z normalnym tekstem, a nie skan. Szkoda, że spis treści nie zawiera linków do artykułów. Powinienem kliknąć na tytuł w spisie treści i przenieść się do danego artykułu.

Nie strasz nie strasz bo się zesrasz. Mam ochotę powiedzieć

Nie ma tym kraju na tyle kompetetnych ludzi żeby robić takie rzeczy, bo wyjechali w cholerę

chyba że będą wysyłać maile z załącznikami w zipie.

punkt 15 wskazuje, że idziemy w opensource :-)

Jakieś ~3600 słów w całym dokumencie, “cyber” pojawia się 158 razy.

cyberbezpieczeństwo ? trzeba by było zamknąć 3/4 mediów mainstreamowych które są trojanem zainstalowanym w systemie państwa.Wyborcza newsweek onet wp to wszystko są trojany.Kto to czyta sam sobie szkodzi.

Same ogólniki. Jeśli chodzi o zapewnienia to wszystko ładnie, a skończy się zapewne na tym, że te systemy będą złe jak większość systemów państwowych. Do tego dojdzie zapewne rozkradanie środków, łapownictwo etc. Postkomuna…

Ciekawe jak ma się ta cała Doktryna Cyberbezpieczeństwa wobec tych informacji…

http://www.bibula.com/?p=36721

http://bezdekretu.blogspot.com/2011/07/bezpieczenstwo-na-sprzedaz-1.html cz.1

http://bezdekretu.blogspot.com/2011/07/bezpieczenstwo-na-sprzedaz-2_20.html cz.2

“Doktryna zauważa również, że wdrożenie niektórych systemów bezpieczeństwa i kontroli może nie spotkać się z przychylnością obywateli z racji naruszania ich prawa do prywatności.” – nie znalazłem tego w tekście

punkt 2 (str 5), 19 (9), 32 (12)

Nie no dobre sobie, to wszystko i tak pic na wodę bo jak wiadomo w Polsce wszystko leży i kwiczy jak to zawsze było i będzie. Na papierze zawsze wszystko ładnie cacy erul porelum itp a praktyka to w czterech literach pozostaje jak zawsze.

Tytuł niezbyt po polsku tego artykułu został napisany.

Bardzo dobrze, że powstał dokument root, do którego będą powstawać dokumenty podrzędne, opisujące bardziej szczegółowo tę problematykę. Jest w nim wiele ciekawych elementów jak np. partnerstwo publiczno prywatne w dziedzinie obronności czy organizacyjny udział struktur KPRM, które chyba nie mogą pochwalić się wzorową organizacją np. zagranicznych lotów głowy państwa.

Moją uwagę zwróciło ryzyko przedstawione w punkcie 20:

1. Z tego punktu wynika, że dzisiaj nie mamy “racjonalnie określonej granicy między wolnością osobistą i ochroną praw jednostki w świecie wirtualnym a stosowaniem środków służących zapewnieniu akceptowalnego poziomu bezpieczeństwa”

2. Opisane ryzyko można rozwiązywać na przynajmniej 3 sposoby czyli: szkolenia, ciepłe słowo lub pałką.

Ciekaw jestem kto będzie określał “racjonalność” owej granicy, jak zostanie zdefiniowany “akceptowalny poziom bezpieczeństwa” i jakie proporcje rozwiązań z wyżej przedstawionego pkt. 2 będą zastosowane w dokumentach szczegółowych.

W całym dokumencie nie znalazłem definicji “akceptowalnego poziomu bezpieczeństwa”. O ile pojęcie bezpieczeństwa państwa w świecie realnym jest znane i badane od kilku tysięcy lat, o tyle bezpieczeństwo państwa w świecie wirtualnym to duża nowość, zatem w kontekście pkt. 20 (choć nie tylko) chyba warto zastanowić się nad ryzykiem “arbitralnego ustalania akceptowalnego poziomu bezpieczeństwa”.

Łatwo mogę sobie wyobrazić, że poziomem akceptowalnym będzie wkładanie własnego, nowoczesnego dowodu osobistego (PL.ID) do routera, żeby w ogóle móc nawiązać połączenie z Internetem.

Akceptowalny poziom bezpieczeństwa (a raczej ryzyka) zazwyczaj wynika z analizy tego ryzyka, możliwych sposob?ów jego ograniczenia, i ich implikacji (w tym ekonomicznych), doktryna nie jest więc miejscem na jego ustalenie. “Wkładanie własnego, nowoczesnego dowodu osobistego (PL.ID) do routera, żeby w ogóle móc nawiązać połączenie z Internetem” jest technicznie wykonalne, ale w świetle prawa międzynarodowego byłoby to rozwiązanie nieakceptowalne (bo nieproporcjonalne). Inna sprawa, że w takim stanie rzeczy po włożeniu mojego pl.ID przetunelowałbym się natychmiast poza polską jurysdykcję :)

Jeszcze inna – że konwencje można zmieniać (albo ich interpretacje) i kto wie co czeka w przyszłości. Trzeba krzewić wiedzę o szyfrowaniu, tunelowaniu, formować “cyber”partyzantkę z umiejętnością obsługi spawarki do światłowodów i znajomością Packet Radio…

“Trzeba (…) formować “cyber”partyzantkę …” Są jeszcze przynajmniej 2 możliwości – dołączyć do milionów Polaków, którzy już wyemigrowali lub podziękować za Internet. Wszystko zależy od tego jaki poziom bezpieczeństwa osobistego przyjmiemy jako akceptowalny.

Arkusze Excela czy nawet dedykowane oprogramowanie nie zastąpią rozsądku ale także intuicji żywego człowieka. Najlepszym przykładem jest awaria w Fukushimie. Źle ustawione parametry (w tym ekonomiczne) doprowadziły do możliwości zaistnienia straszliwej katastrofy, która w końcu się wydarzyła.

Dowód w routerze to tylko fragment większej całości czyli internetów narodowych na wzór chińskiego (w przypadku Polski to będzie internet/intranet UE). W najbliższym urządzeniu naszego dostawcy Internetu (ISP) PESEL z dowodu będzie konwertowany na EUR.ID i zaszywany w każdym wychodzącym pakiecie.

Można będzie się tunelować ale samochodem w Szwajcarii, albo pociągiem pod kanałem La Manche, internet napowietrzny będą niwelować drony itd. itp. :)

ACTA znowu powraca?

Nowa definicja CYBERPRZESTĘPCY – krytycznie wypowiada się na temat rządu.

Nic dziwnego w odwołaniu do podmiotów prywatnych, dziwny byłby raczej brak czegoś takiego. W systemie opartym na prywatnej emisji pieniądza (kredyty bankowe) i prywatyzacji wszystkiego co tylko można sprywatyzować raczej nie ma co liczyć na rozwój sektora publicznego. Nie ma co liczyć żeby to w jakiś realny sposób przyczyniło się do wzrostu bezpieczeństwa obywateli, prywatnym przedsiębiorstwom (zwłaszcza dużym korporacjom) zbyt cieplutko jest w pobliżu budżetu państwa aby cokolwiek w tej sprawie zrobiły. Przykładów współpracy sektora prywatnego z rządowymi agencjami bezpieczeństwa jest całkiem sporo w krajach NATO… Na pewno owoce takiej współpracy nie są jawne, wręcz przeciwnie – stanowią tajemnicę do póki jest to możliwe. Generalnie nic to nie wnosi – państwo jest tylko cieniem rzucanym przez korporacje na społeczeństwo, to cały czas ten sam system. Drobnica troszkę się nacieszy jakimiś zamówieniami rządowymi ale dostępu do serca systemu nigdy nie uzyska. A ludzie jak zawsze będą traktowani przedmiotowo. Inwigilacja staje się codziennością, jedyne co nam pozostaje to nauczyć się z tym żyć.

[…] ofensywnych w odpowiedzi na atak teleinformatyczny. Pytanie to z racji niedawno opublikowanej Doktryny Cyberbezpieczeństwa jest bardzo na […]

Doktryna sięga tylko tam gdzie jurysdykcja RP ale cyberwojna i nasze aktywa nie znają tej granicy. Na własne życzenie / z uwagi na rachunek ekonomiczny powierzamy je poza tą jurysdykcją i cały misterny plan w ….. Zabronią – no nie bo wujek sam liczy $. Obronią – oj oby ale to chyba jednak nie takie proste ?

Nikt przy zdrowych zmysłach nie da wolnej ręki i ochrony (immunitetu osobistego wzgl. państw trzecich) jakimkolwiek osobom, które chociażby nie zostaną zobowiązane przez danie rękojmi ochrony informacji niejawnych (badanie przez ABW itp.)

Zatem niech nasi rodzimi skript-kiddies się nie podniecają, że zaraz przyjdzie pan z MON i powie “a teraz atakować ruskich” i pogłaszcze po głowce i da drobne na lody.

Jeżeli już zostanie to zrobione, to na 2 sposoby

a). będzie zrobione to tak, aby zamieść stwierdzenie “armia ochotnicza” pod dywan. Powołany zostanie jakiś komitet, grupa współdziałania, rada naukowa. Zwał jak zwał. To “ciało” będzie spotykało się (w MON albo w centrum kryptologii) raz na kwartał przy kawie i dyskutowało o najnowszych osiągnięciach w bezpieczenstwie komputerowym na podstawie tego co przeczytało w interii. A że będzie się składało to ciało z kierowników działów firm, bo oni są na tyle ważni by chodzić do MON, więc ich wiedza będzie pobieżna i nic z tego nie wyniknie. Tylko MON będzie musiał zamówić dodatkową smietankę i ciastka.

b). Zostanie zrobione to bardziej konkretnie, i owa instytucja zaprosi kilka (kilkanaście maksymalnie) osób z doświadczeniem z całej Polski do okresowej współpracy. Pomoc w tworzeniu eksplojtów, analiza obcego malware, doradztwo w tworzeniu systemów obrony i ataku dla organów MON. Tam, gdzie etatowi cyberwoje nie dadzą rady.

c). Nic się nie stanie i żadnego “wolontariatu nie będzie”

Ale obawiam się, że nikt nie pokusi się o zrobienie punktu b). Więc MON-ie (albo NCK albo Centrum Obrony Cybernetycznei), zamawiaj kawę i ciastka na posiadówy kierowników.

Widzę, że “optymizm” na Niebezpieczniku kwitnie. Przecież w końcu powstał (pierwszy?) rządowy dokument dotyczący cyberbezpieczeństwa! Ale chyba komentujący woleliby, aby NSA narzuciła nam swoje zasady cyberbezpieczeństwa – zamiast stworzyć swoje własne (rozbudowując przy okazji ten sektor informatyki w Polsce).

Temat aryciekawy. Jeszcze nie mam konkretnej opini na ten temat. Z jednej strony ciekawym jest to że projekt ten z tego co wiem powstał na niższych szczeblach… i na pewno jest to coś czego potrzebujemy… i możemy być dumni bo nasi fachowcy w tej dziedzinie są najlepsi na świecie… z drugiej strony mam obawy że tak doskonały system może byc w stanie całkowicie zablokować nasze inicjatywy wyzwoleńcze na necie… mam na mysli grupy ludzi społeczności internetowe chcące lepszej przyszłości i pracujące dla tej lepszej przyszłości… Panowie konstruktorzy tego cybercuda… Odwaliliscie kawał fantastycznej roboty!!! ZAGWARANTUJCIE NAM JEDNAK ŻE NIE ZOSTAŁO TO STWORZONE ŻEBY NAS CIĄGLE INWIGILOWAĆ I NISZCZYC NASZE SPOŁECZNE INICJATYWY MAJACE NA CELU ZMIANE SYSTEMU PAŃSTWA NA DZIAŁAJĄCY Z KORZYŚCIĄ I DLA DOBRA WSZYSTKICH POLAKÓW A NIE TYLKO OBCYCH… urzedujących w chwili obecnej w naszym kraju?

Może jeszcze Panowie superinformatycy stworzyliby specjalny program do liczenia głosow w wyborach prezydenckich w maju tego roku??? bo nie chcemy miec powtórki z listopada…

teraz albo nigdy… musi wygrać NASZ PREZYDENT – PRAWORZĄDNY – MADRY I PATRIOTA – wybrany przez polskie społeczeństwo nie namaszczony przez rządzących u nas zagraniczniaków… czy też wylosowany przez felerny program komputerowy….

to powinien być pikus dla Was skonstruowac pewny system liczenia głosów… do którego nikt nie mógłby sie włamac i zmieniać liczby głosów….

no i jeszcze: jesli ta inicjatywa jest szczerym dziełem prawdziwych patriotów… to mam jeszcze kilka pomysłów które mogłyby byc fantastycznie zrealizowane z korzyściami dla nas wszystkich obywateli tego pięknego, aczkolwiek sponiewieranego i upodlonego przez obcych kraju….

W świetle obecnych wydarzeń na Ukrainie, aż trudno mi uwierzyć że w powstawaniu tego dość, dobrego, ale cholernie ogólnego dokumentu nie uczestniczył wujek Sam z US and EJ :)

“to powinien być pikus dla Was skonstruowac pewny system liczenia głosów… do którego nikt nie mógłby sie włamac i zmieniać liczby głosów….”

W Polsce liczenie glosow opiera sie na systemie papierowym. Spisywane sa protokoly na szczeblach poszczegolnych komisji i wysylane wyzej.

System komputerowy jest po to, by wyniki z protokolow przeslac szybciej do komisji wyzszego poziomu.

Jezeli ktos sie wlamie do tego systemu, i podmieni wyniki, to wszyscy z komisji “ponizej” beda to widziec, bo nie bedzie sie im zgadzalo z papierami. Wyniki przeslane komputerowo sa jawne i udostepniane na stronie PKW. Jezeli masz watpliwoci co do wynikow, mozesz sciagnac dane i porownac z obwieszczeniem lokalnej komisji wyborczej (czy tez wszystkich komisji w Polsce, co i tak sie dzieje bo ludzie patrza na strone pkw).

Nie istnieje mozliwosc zmiany wynikow wyborow poprzez manipulacje systemem komputerowym – co najwyzej da sie wprowadzic troche zamieszania i opoznien.

Wiec dajmy sobie spokoj z robieniem z systemu wyborczego fortecy. Pewnie trzeba go poprawic, bo ludzie nie chca czekac tydzien na wyniki, ale nie ma to wplywu na sam wynik. Jedyny sposob na zafalszowanie wynikow, to zmiana wyniku w kazdej z poszczegolnych komisji najnizszego szczebla (liczenie kart do glosowania), ale po to mamy mezow zaufania.

Bezpieczenstwo to nie robienie ze wszystkiego zamku z fosa i krokodylami, tylko wiedza co i kiedy bronic.

[…] Firmy produkujące dyski nie pomagają w wyjaśnieniu tej zagadki. IBM ignoruje pytania dziennikarzy, Toschiba i Samsung odmówiły komentarza, a Western Digital i Seagate oraz Micron oświadczyły, że o całej operacji nie miały pojęcia. Niektórzy sugerują, że amerkański rząd zdobył kod po prostu o niego prosząc, a prośbę swoją motywując chęcią wprowadzenia danych dysków do użycia w Pentagonie — w takich przypadkach zazwyczaj standardową procedurą jest dostarczenie przez producenta kodu źródłowego w celu audytu. Tego typu wymóg podkreśla m.in. niedawno opublikowana doktryna cyberbezpieczeństwa Polski. […]

[…] elementem obronności niektórych krajów. Coraz więcej państw, w tym Polska, stara się zbudować swoją “strategię cyberbezpieczeństwa”, wydając doktryny, czy też tworząc dedykowane jednostki skupione na działaniach z zakresu tzw. offensive […]