17/2/2015

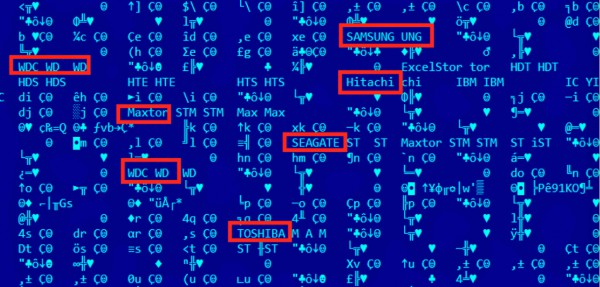

Oto doczekaliśmy dnia, w którym wyjaśnia się zagadka Stuxneta i podobnych mu “rządowych trojanów”. Badacze Kasperskiego opublikowali obszerny i niesamowicie ciekawy raport, w którym opisują tajniki pracy amerykańskiego wywiadu teleinformatycznego. Dowiadujemy się że od 2001 roku NSA włamuje i kryje się na komputerach swoich ofiar wykorzystując nieudokumentowane funkcje (backdoory?) w firmware dysków twardych czołowych producentów (Western Digital, Seagate, Toshiba, Samsung). Ale to nie wszystko…

Equation Group == NSA

Kasperski nigdzie w raporcie nie napisał wprost, że chodzi o NSA. Grupę “hackerów działających od 2001 i tworzących złośliwe oprogramowanie wykorzystujące te same techniki włamań i 0day’e co Stuxnet, ale na długo przed ujawnieniem operacji Stuxneta” badacze nazywają mianem Equation Group (od skomplikowanej kryptografii wykorzystywanej w projektach).

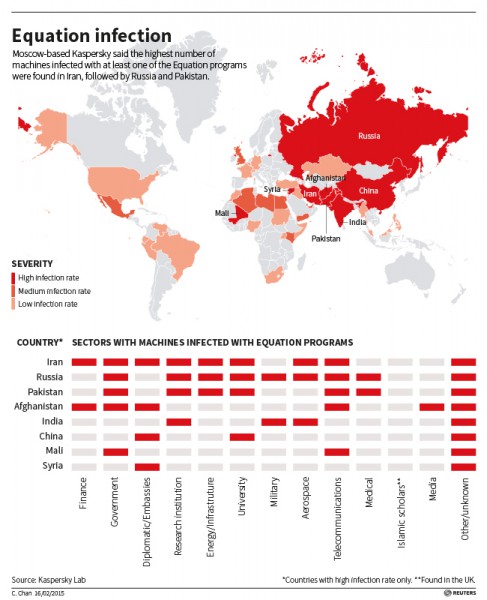

Kasperski odnalazł 500 zainfekowanych przez Equation komputerów w 42 różnych krajach na całym świecie — ale ponieważ działanie grupy rozciąga się na przestrzeni 14 lat, można domyślać się, że faktycznie ofiar było znacznie więcej. Celem ataku głównie są dyplomaci i operatorzy telekomunikacyjni z krajów takich jak Iran, Rosja czy Afganistan, Pakistan i Chiny. I choć malware znaleziono także na komputerach w Belgii, Wielkiej Brytanii i USA, to maszyny te należą głównie do znanych islamskich ekstremistów.

Kasperski nie wykrył śladów zabawek NSA w Polsce, co oczywiście nie znaczy, że ich tu nie ma. Jeśli więc podejrzewacie, że Wasz komputer jest celem amerykańskich służb, teraz będziecie w stanie sprawdzić, czy rzeczywiście jest na nim rootkit od NSA. Poniżej opis kilku technik i sposobów do jakich NSA uciekało się aby przejąć interesujące ich komputery i pozostać na nich w ukryciu.

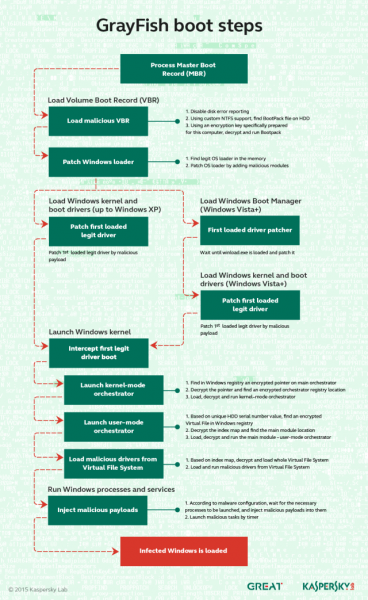

GrayFish, czyli backdoorowanie firmware’u dysków twardych

Jednym zdaniem: ta technika jest genialna (choć nie taka nowa — ataki np. podmieniające firmware w kartach SD na złośliwy opisywaliśmy 2 lata temu).

Podmiana firmware’u tak, aby złośliwy kod NSA mógł ukryć się na dysku i przetrwać jego formatowanie ma poważne ale oczywiście pożądane przez amerykański wywiad konsekwencje — GrayFish jest w stanie z powrotem zainfekować komputer, nawet po reinstalacji systemu operacyjnego.

Architektura GrayFisha jest wielopoziomowa. Jego komponenty, zaszyfrowane, rezydują w kluczach rejestru Windows. To sprawia że są praktycznie niewidzialne dla oprogramowania antywirusowego. GrayFish zacznie działać tylko, jeśli został osadzony na konkretnym komputerze (dane z komputera składają się na klucz, który rozpoczyna wielostopniowy proces rozszyfrowywania komponentów trojana). W ten sam sposób działał Gauss.

Czyżby pomysł na GrayFisha był publicznie ogłaszany już w 2006 roku w tym ogłoszeniu o pracę?

Skąd NSA miało kod źródłowy dyskowego firmware?

Aby wyexploitować firmware dysku twardego, jak twierdzi Kasperski, NSA musiało mieć kod źródłowy firmware’u. Tu pojawia się pytanie, czy agenci zdobyli kod na skutek współpracy z producentami dysków, czy może go wykradli (atakiem informatycznym lub przez postawienie/przekupienie pracownika)?

Firmy produkujące dyski nie pomagają w wyjaśnieniu tej zagadki. IBM ignoruje pytania dziennikarzy, Toshiba i Samsung odmówiły komentarza, a Western Digital i Seagate oraz Micron oświadczyły, że o całej operacji nie miały pojęcia. Niektórzy sugerują, że amerkański rząd zdobył kod po prostu o niego prosząc, a prośbę swoją motywując chęcią wprowadzenia danych dysków do użycia w Pentagonie — w takich przypadkach zazwyczaj standardową procedurą jest dostarczenie przez producenta kodu źródłowego w celu audytu. Tego typu wymóg podkreśla m.in. niedawno opublikowana doktryna cyberbezpieczeństwa Polski.

Infekcja przez konferencyjne CD z 0day’ami

Kaspersky w raporcie opisuje ciekawą historię infekcji jednego z naukowców, który wybrał się na konferencję do Houston w 2009. Nie pada ani nazwisko naukowca, ani obszar jego badań — Kaspersky dowcipnie nazywa go Grzegorzem Brzęczyszczykiewiczem (ze względu na zamiłowanie grupy Equation do szyfrowania). Po konferencji na adres domowy naukowca wysłano CD z materiałami. Płyta zawierała zdjęcia z konferencji …i 3 exploity, z czego 2 były 0-day’ami.

Nie jest jasne, jak NSA zainfekowała płytę wysyłaną naukowcowi, ale z wycieków Snowdena wiemy, że agenci posiadają specjalną jednostkę, która zajmuje się przechwytywaniem paczek, rozpakowywaniem ich i infekowaniem poszczególnych komponentów. Wszystko po to, aby “fabrycznie nowy sprzęt” dotarł do ofiary już zainfekowany.

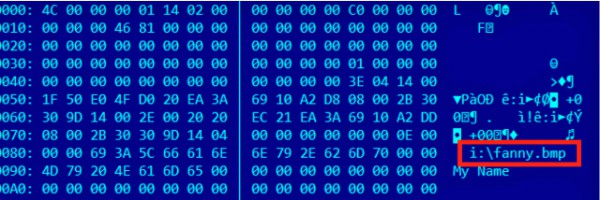

Fanny, pierwowzór Stuxneta

Kasperski trafił także na ślad robaka (kryptonim: Fanny), który wedle badaczy był eksperymentem mającym udowodnić, że da się dostać do odseparowanych od internetu komputerów. Fanny wykorzystywał te same 2 0day’e co Stuxnet, ale na 2 lata przed Stuxnetem, który początkowo zdobywał infrastrukturę elektrowni Natanz jedynie poprzez podatności w plikach projektowych oprogramowania Step 7. Dopiero w 2009 roku Stuxnet został doposażony w pierwszy z exploitów obecnych w Fannym, a rok później zaimplementowano w nim kolejny exploit z Fannego — ten na sławną podatność z plikami .LNK pozwalająca niepostrzeżenie infekować przenośne dyski USB.

Śladów Fannego Kasperskiemu nie udało się odnaleźć w Iranie, co sugeruje, że mógł on być stosowany w innych operacjach (głównie występuje na terytorium Pakistanu). Migracja exploitów sugeruje jednak, że poszczególne zespoły w NSA wymieniają się “bronią”.

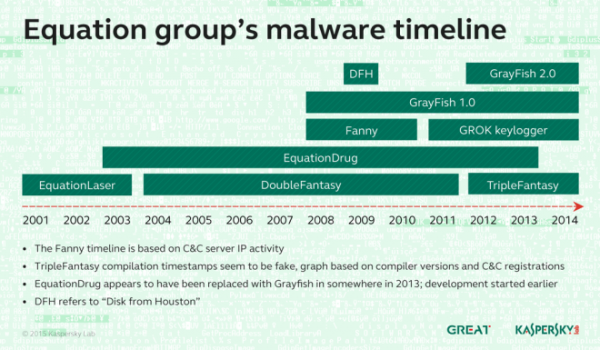

Oprócz Fannego, Kasperksy zmapował takżę inne rodziny rządowego oprogramowania szpiegowskiego jak EquationLaser, EquationDrug, DoubleFantasy, TripleFantasy, i GrayFish:

Poteżny botnet z ofiar ataków NSA, budowany od 1996 roku?

Co ciekawe, Kasperski trafił na ślad Equation rok temu, podczas analizy komputera jednego z klientów, który był zainfekowany każdym możliwym rządowym “pakietem inwigilacyjnym” różnych krajów. Początkowo badacze myśleli, że “dziwnie zachowujący się sterownik” (tak naprawdę implementujący metody ataku opisane w 2005 roku w książce Subverting the Windows Kernel) jest częścią brytyjskiego oprogramowania szpiegowskiego o nazwie Reign. Okazało się jednak, że to odrębny twór — po dodaniu na niego sygnatury, antywirusy Kasperskiego na świecie zaczęły raportować więcej ofiar, z komputerów których pozyskano dalsze składniki złośliwego oprogramowania NSA oraz odkryto, że zainfekowane końcówki podpięte są do rozbudowanej sieci serwerów C&C (namierzono ponad 300). Część z nich udało się przekształcić w sinkhole (analitycy NSA zapomnieli o przedłużeniu kilku domen). Z logów sinkhola uzyskano informacje o kolejnych ofiarach, a żeby było ciekawiej, jedna z domen została zarejestrowana już w 1996 roku.

Nieprzedłużenie domen to nie jedyny błąd agentów NSA. Jeden z nich zostawił w kodzie nazwę swojego użytkownika (rmgree5).

Konsekwencje opublikowania raportu

Doniesienia Kasperskiego kończą się na 2014 roku. Czym teraz dysponuje NSA, z jakich technik korzysta i na czyich komputerach znajdują się ich zabawki? Strach się bać…

Raport Kasperskiego raczej nie będzie dobry dla USA, choć pokazuje ich solidną znajomość i doświadczenie w tzw. offensive security. Najprawdopodobniej część z krajów zacznie bardziej przyglądać się kodom źródłowym oprogramowania i firmware’owi sprzętu, który jest importowany z USA. Jeśli ktoś nie wierzył Snowdenowi, teraz ma kolejne dowody na to, jak daleko sięgają macki NSA.

Na koniec warto zaznaczyć, że USA nie jest jedynym krajem, który stosuje powyższe technik. Po prostu z racji mnogości i skali prowadzonych przez siebie operacji jest najbardziej widocznym… Rosjanie np. też wręczają zainfekowane pendrive’y na konferencjach.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jeżeli przejmuje tylko kontrolę nad systemem a nie nad firmware np karty sieciowej, to wystarczy odciąć firewallem cały sytem i usługi sieciowe (pozostawiając tylko dla dhcp zapytanie), od dawna system operacyjny nie jest platformą dla programów a wielkim narzędziem inwigilacyjnym i robi wszystko tylko nie to co chce użytkownik

Jak napiszesz sobie własny system i postawisz go na przykład na STM32F4 to masz praktycznie pewność, że nie będzie backdoorów.

@jogi86 byś się nie zdziwił

Jak zaznaczył przedmówca zdziwiłbył się i to już na starcie, bo żeby postawić system potrzebujesz ok 400 DMIPSów. Tak naprawdę potrzebny jest do tego mikroprocesor z dynamicznym RAM a nie mikrokontroler, który może dociągnąć do ~200 DMIPSów. Poza tym problem był już dyskutowany w necie, a wnioski były zatrważające. Tzn. żeby mieć pewność że OS nie ma luk trzeba kompilować soft sprawdzonym kompilatorem uruchomionym na sprawdzonym sprzęcie bez furtek w sofcie i hardwar’ze. I tak dochodzimy do wniosku, że w miarę bezpieczny i dostępny od ręki jest Asembler. Ale pisanie za jego pomocą OSa to zadanie dla masochistów, niestety….

jak od ręki, kompilator assemblera też może wstawiać backdoory, choć można samemu napisać w jakimś języku kompilator co będzie bezpośrednio do pliku a nie wykorzystywał biblioteki

Owszem istnieje taka możliwość, zwłaszcza gdy stosujemy gotowe biblioteki. Dlatego najlepiej byłoby napisać własne, nie tylko dla samego asm’a. Asemblera wskazałem ze względu na niewielkie prawdopodobieństwo wystąpienia takiej sytuacji. Spójrzmy prawdzie w oczy: asm’a używają nieliczni w bardzo specyficznych zastosowaniach. Uwaga inwigilatorów w rodzaju NSA koncentruje się na “topowych” narzędziach o globalnym zasięgu, tj. Java, C#, C/C++. Umieszczanie “kretów” w np. standardowych bibliotekach dla tych platform daje znacznie lepszy uzysk niż w przypadku asm’a, który jest stosowany sporadycznie i ma przez to niewielki zasięg.

Trolo… widocznie nie jesteś na bieżąco, bo takowy OS na stm już istnieje i to nie jeden. Weźmy na przykład FREE RTOS, czy NettX. Zgadzam się z Johnem, ale tylko częściowo. Niezależnie w jakim języku się pisze OS, to każdy może być podatny, dlatego że na OS’ie działa user, który potrzebuje uprawnień do wielu operacji, które zawsze mogą być kamieniem milenijnym do powstawania nowych backdorów, inaczej tworzenie OS’a byłoby nie opłacalne jeśli środowisko miałoby być zamknięte na każde operacje I/O. Taki system wystarczy dobrze przeanalizować. Tym niemniej napisanie systemu w języku asembler na STM nie daje żadnej gwarancji bezpieczeństwa, ponieważ operuje na najniższym poziomie i wpisanie oraz operowanie na rejestrach to nie jest błaha sprawa. Ponadto taki HARDWARE łatwo przeanalizować pod kątem przesyłania danych po magistralach, a później przeprowadzić RE, jak do było w przypadku PS3, Iphone, czy xboxa360.

@trolo: pisząc system w assemblerze można go skompilować ręcznie – jest to o tyle prostsze, że same komendy odpowiadają odpowiednim bajtom, trzeba tylko samemu obliczyć wszystkie adresy. Jak ktoś lubi to jest to całkiem fajna zabawa i daje naprawdę dużo satysfakcji :D

Prawda jest taka że to głównie Kaspersky robi podobne raporty, które jest przedsiębiorstwem rosyjskim. Nasza prywatność, w sumie dobrze. W jakim stopniu to krecia robota w walce z terroryzmem?

“Prawda jest taka że to głównie Kaspersky robi podobne raporty, które jest przedsiębiorstwem rosyjskim.”

Ty też z polskim masz problemy :P

No tak, brakuje przecież słowa “przecież” między słowami “jest” a “przedsiębiorstwem”.

Dziękuje za dopatrzenie. Pozdrawiam

-.-

“Aby wyexploitować firmware dysku twardego, jak twierdzi Kasperski, NSA musiało mieć kod źródłowy firmware’u.”

W którym miejscu raportu jest napisane, lub wspomniane NSA? To, że tobie wydaje się, że to NSA, to nie znaczy, że tak jest. Powyższy cytat sugeruje, że informacje o NSA znalazły się w raporcie, podczas gdy to nieprawda. Za bardzo subiektywny ten wpis, skoro opisujesz raport to powstrzymaj się od dodawania własnych wstawek na które nie ma dowodów.

Drugi akapit tekstu:

“Kasperski nigdzie w raporcie nie napisał wprost, że chodzi o NSA.”

Chyba nie myślisz, że NSA o tym nie pomyślało?

To co nam pozostaje? Maszyny do pisania? Chociaż pewnie są jakieś techniki odczytu danych i z nich.

“keystroke logging” – sorry mate ;)

http://www.wired.com/2012/07/ff_kaspersky/all/

Dmijcie dalej w tubę tych, co to im zależy.

Pozwolę sobie na klasyczny cytat: “świat się napił gorbaczówki…. Wytrzeźwieje – będzie za późno”

Kto by pomyślał, że po trzydziestu latach to będzie tak aktualny skecz.

Czyli Kaspersky wykrada sobie “podejrzane” pliki z komputerów użytkowników na całym świecie.

No popłynąłeś trochę. W programach antywirusowych zwykle jest opcja czy zgadzasz się na takie zbieranie danych, czy nie. Nie wiem mak na Kasperskim dokładnie, ale w wielu antywirusach taki “ptaszek” jest.

Problemem jest niestety to że podobne informacje przekazuje jedynie Kaspersky i robi to tylko w odniesieniu do NSA, nie przekazuje żadnych informacji o swoich rodzimych agencjach. Proszę zastanówcie się nad tym. Rosja ma bardzo rozbudowane grupy działające podobnie jak NSA jednak dużo lepiej chronią swoje tajemnice. Ujawnianie jedynie informacji o NSA jest próbą zaburzenia równowagi . Co nie zmienia faktu że to co robi NSA jest skandaliczne.

niebezpieczniku, co robić, jak żyć ;)?

“Poteżny botnet z ofiar ataków NSA, budowany od 1996 roku?”

Hehe, jakoś tak skojarzyło mi się z “The Machine” z serialu “Person of Interest” – ot, taka maszynka co to wszystko widzi, wszystko słyszy i wszystko wie… ;)

Rosjanie to nawet zelazka o ile pamietam infekowali :)

No dobra – to jak: 1.zdobyć firmware do dysku i go podmienić by usunąć ewentualnego szpiega ?2.da się to w ogóle wykonać ? 3.jak zablokować firmware przed nieautoryzowaną zmianą w przyszłości => mhdd pass starczy ?

a czy szanowny Niebezpiecznik zna metodę na przedłużanie żywotniści dysków HDD, żeby ominąć oprogramowanie firmware HDD postarzające ich pracę i nie trzeba bylo wymieniac elektroniki dysku ? Nie sadze zeby google czesto wymienial swoje dyski ktore robią mnostwo kilometrów głowicowych

Przyłączam się do zapytania. Morskie wrota o pojemności 3TB zaczęły odmawiać posłuszeństwa, gwarancji też brak.

drogi Leopardzie, ja odkręciłem elektronikę, i wyczyscilem styki oraz poprawiłem je grafitem z rysika zeby polepszyć przyczepność, mi pomoglo na 500gb usb dysk…moze Tobie tez pomoze

A co z Linuksem ?

Nie uwzględniliście IBM i chyba kilku innych jeszcze

Czytam sobie ten artykuł, zastanawiam się co siedzi w firmware mojego SSD w Macbooku.. i w pewnym momencie zapala się dioda od kamerki. Myślę sobie WTF? :D

Okazało się że to siostra dzwoniła na Facetime :)

No tak. W końcu oni nie zrobiliby takiej popeliny i nie dopuścili do zapalenia diodki ;)

…toz to tragedia..moze zainteresujesz to redakcje BRAVO albo BRAVO Girl :-)))

a czy sam antywirus nie jest już programem szpiegującym – instalujac go dajemu mu pełny dostęp do komputera – skoro producenci sprzętu “współpracuja ” to czy producenci oprogramowania antywirusowego tego tez nie robią ?????

Przynajmniej jak instalujesz Kasperskiego to nie musisz obawiać się, że współpracują z NSA.

Albo wręcz przeciwnie, chcą, by tak myślano i sprzedają nowinki sprzed kilku lat :P

hehe nie musisz sie obawiać bo wiesz :D

..z tego co pamietam chyba nod wprowadzil taki maly myk..jak Ci zajumaja sprzeta to masz mozliwosc zrobienia fotek po odpaleniu Twojego lapka..he he he

Ciągle nie wiem jakich systemów operacyjnych to dotyczy, a których nie

Sama technika może dotyczyć chyba dowolnego systemu.

Technika może dotyczyć każdego systemu, jednak działanie już, taki rootkit siedzący w firmware może działać tylko na systemach na jakie został napisany

..a czy to wazne czy slinux czy smindols?!

…raczej malo wazne bo takbys musial kupowac dyski pod odpowiedni system operacyjny :-P

A ja mam pytanie z innej beczki, i brak pomysłu gdzie je zadać, więc napiszę tutaj.

Od razu przepraszam za OT.

Czy da się już odczytać dysk zabezpieczony programem SafeGuardEasy ?

Szukałem jakiś czas temu, było to mocne zabezpieczenie, nie do złamania. Czy teraz jest to dalej aktualne?

Mam dysk zabezpieczony tym programem (i nie mam już kompa, na którym był szyfrowany), i od dłuższego czasu nie mogę z niego skorzystać, ani znależć nikogo kto by odzyskał z niego dane…

..proponuje pielgrzymke na Jasna Gore i pokropienie woda swiecona..moze pomoze…nigdy btez nie zaszkodzi :-p

kończą się na 2014 bo nic więcej Edward nie powie wujkowi putinowi nawet za wiadro wódki które codziennie teraz pije

[…] Robak Fanny, który jest “ojcem” Stuxneta, był udostępniony na malezyjskim forum od 13 lipca 2010 […]

Jak zdobyć taką wiedzę by móc analizować takie rzeczy jak Kaspersky? Choćby w małym stopniu?

Zacznij od pisania hacków do Tibii – cavebot, klonowanie itemków, modyfikacje klienta itd.

Dla ciebie juz jest za pozno . Wez udział w kursie niebezpiecznika…

Elektronika, logika, matematyka, ,,,,

“Jeśli więc podejrzewacie, że Wasz komputer jest celem amerykańskich służb, teraz będziecie w stanie sprawdzić, czy rzeczywiście jest na nim rootkit od NSA. ” A jak dokładnie? Mam akurat 3 dyski z WD.

Spokojnie, posiadanie dysków WD, nawet 3, jeszcze nie oznacza automatycznie zainteresowania służb. ;)

[…] Oby tylko SuperFish nie połączyło się z GreyFishem, bo wtedy na pewno przetrwa reinstall […]

“Aby wyexploitować firmware dysku twardego, jak twierdzi Kasperski, NSA musiało mieć kod źródłowy firmware’u.”

Po co?

http://spritesmods.com/?art=hddhack&page=6

rozmowa z szefem teamu w Kasperky Costin Raiu o wykryciu:

probki wirusa mieli ze wysylanych standardowo podejrzanych plikow po scanie “z matematycznego centrum na bliskim wschodzie”

gdzie wykryli wszystko Flame, Turla, Careto, Regin + extra Equationa

http://www.spiegel.de/netzwelt/netzpolitik/equation-group-interview-mit-costin-raiu-a-1019072.html. totalnie wykryto Equation na 30 komp, z tego 2 w Niemczech (1 w firmie obsugujacej satelity)

To może być NSA czy GCHQ, lecz nie koniecznie. Nie wyciągałbym pochopnych wniosków i pisał jak inni wszędzie, że to ich sprawka. A może to hakerzy sponsorowani przez rosyjski rząd albo Chińczycy posługują się tymi właśnie “zestawami”? Kaspersky może celowo pisać, że to NSA, Rosjanie nie lubią się z USA,i odciągają w ten sposób celowo podejrzenia na siebie? Jak to mówią – papier przyjmie wszystko.

I jeszcze jedno – “w wyniku analizy komputera klienta” – ładnie sobie przeszukują dyski – pierwszym szpiegiem na twoim komputerze jest program antywirusowy, a potem cała reszta, więc niech zaczną najpierw od siebie, potem od reszty, dokładnie robią to samo co inni szpiegujący.

..zapomnilo Ci sie iz nowe śmindołsy same sa slugami Wielkiego Brata :-p

..he he he jeli wierzac wiki iz na swiecie jest 7 185 970 000 ludzi i przydzielajac kazdej zyjacej osobie kompa to…stanowi to 6,95800288618e-0e% maszyn na swiecie..dobry LOL lolkowy :-P

..co za bzdura z wykradaniem kodu…wystarczy iz powolaja sie na poprawke odnosanie bezpieczenstwa narodowego i..albo dajesz kod albo lecisz na wakacje do Polski na Mazury bo jestes za Talibami :-p

technologia kosmiczna to to nie jest, spodziewałem się mega masakry

a to zwykłe pliki PE ;], fakt że jest tego dużo, ale każdy projekt z biegiem czasu robi się duży, żeby nie powiedzieć makaroniasty i pisany na odczep się.

Pewnie będę szokujący ale to tania sensacja i napisał bym lepszego

14 lat temu? :P Nie mam kompetencji by oceniać zaawansowanie kodu, ale skoro działa, to czego więcej?

”

wikrap1 2015.03.02 20:56 | # |

14 lat temu? :P Nie mam kompetencji by oceniać zaawansowanie kodu, ale skoro działa, to czego więcej?

”

ale to jest zarzut pod adresem kodu czy twojego pokroju ekspertów co to go przez 14 lat nie wykryli ?