19/1/2015

Jak informuje nas jeden z czytelników (dane do wiadomości redakcji) na forum Devil Team podlinkowano wyniki niezamawianych testów penetracyjnych adresacji kryjącej się pod domeną *gov.pl. Poniżej prezentujemy analizę anonimowego raportu.

Zbadał bezpieczeństwo polskich serwisów rządowych

Autor raportu powstałego najpóźniej 16 stycznia 2015 podzielił go na 6 sekcji i zaczyna od wyjaśnienia, że “jest kiepsko i należy na to zwrócić uwagę“. Na dowód przytacza niedawne włamanie na serwery Giełdy Papierów Wartościowych (zastanawiające, że tak mocno przemilczane przez mainstreamowe media…), zhackowanie strony internetowej PKW w trakcie wyborów oraz ataki Alladyna2 na Kancelarie Premiera, Prezydenta MON i MSZ.

Tożsamość autora raportu pozostaje tajemnicą. Ale wprawne oko zauważy pewne wskazówki (lub celowe zmyłki) wskazujące na autora

Autor zauważa, że ataki na serwisy internetowe nie należą do najbardziej wyrafinowanych i destrukcyjnych (to prawda, bo spora część instytucji rządowych swoje serwery hostuje w odseparowanej sieci) ale wskazuje, że w ten sposób można wejść w posiadanie zawartości skrzynek pocztowych (to to też prawda, bo wiadomo, można wiele wyczytać, por. Dokumenty SKW wykradzione) lub potencjalnie dokonać eskalacji uprawnień. Tłumaczy też, że nad swoimi badaniami spędził mało czasu, co pradoksalnie jest przerażające, bo pomimo niskiego zaangażowania udało mu się odkryć kilkadziesiąt poważnych dziur.

Gdzie i jakie podatności odkryto?

Wybrane hosty rządowe zostały przeskanowane nmapem oraz przetestowane pod kątem wspieranych metod HTTP, wsparcia dla SSL (wraz z testem na podatność POODLE) oraz poddane atakom forceful browsingu.

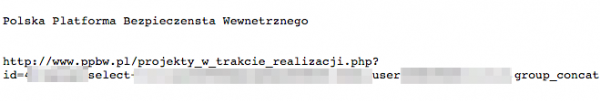

Autor przyjrzał się też webaplikacjom (powierzchownie) i zlokalizował błędy w 74 z nich, w tym m.in. w serwisach

-

Policji,

Najwyższej Izby Kontroli,

Komisji Nadzoru Finansowego,

Państwowej Inspekcji Pracy,

Prokuratur Okręgowych (m.in. w Szczecinie)

Izb Adwokackich,

Krajowej Radzie Sądownictwa,

Okręgowej Komisji Egzaminacyjnej (to akurat nie nowość ;),

Katowickiej Szkoły Policji,

Ministerstwa Sprawiedliwości,

Państwowej Komisji Wyborczej,

Instytutu Lotnictwa,

Komendy Wojewódzkiej Policji w Gdańsku,

UOKiK,

Głównego Inspektoratu Sanitarnego,

Większość z odnalezionych podatności to błędy typu FPD oraz XSS i SQL injection, które ujawniły się po podstawowych payloadach. Kilka serwisów wspiera anonimowe logowanie na swój serwer FTP lub wystawia na świat otwarty port SSH (co przy sprzyjającej konfiguracji i bez odpowiedniego monitoringu logów umożliwia ataki zgadywania hasła).

O ile same w sobie, powyższe błędy nie stanowią z reguły zagrożenia dla danych na serwerach (te, poza hasłami pracowników z reguły i tak są publicznie dostępne) to mogą prowadzić do następujących ataków:

XSS

-

– podmiana zawartości strony internetowej, czyli wandalizm (deface) (tu: zwłaszcza pod kątem politycznym) i natychmiastowa strata wizerunkowa (media lubią takie tematy).

– modyfikacja zawartości strony internetowej tak, aby wprowadzić w błąd inne instytucje i doprowadzić do niekorzystnego zarządzania ich mieniem. Nie zapominajmy bowiem, że część z instytucji lub obywateli może korzystać z danych prezentowanych przez “zhackowany” podmiot (np. wyniki/statystyki publikowane w BIP-ach)

– ataki phishingowe, czyli taka modyfikacja strony danej instytucji, aby wyciągała od odwiedzających ją urzędników dodatkowe dane (np. fałszywe okienko logowania)

– kradzież ciasteczek moderatora serwisu (o ile panel hostowany jest w tej samej domenie, a ciasteczka nie mają flagi httpOnly)

– atak metodą tzw. wodopoju. Chyba najgroźniejszy ze skutków ataku. Atakujący może umieścić payload na stronie rządowej, którą co do zasady głównie odwiedzają urzędnicy. Jeśli payload zadziała w urzędniczej przeglądarce, atakujący może próbować ataków client-side prowadzących do eskalacji uprawnień na hoście ofiary. Ofiary można selekcjonować (np. tylko tych, którzy łączą się z adresów IP Kancelarii Premiera)

SQLi

-

– podobnie jak w przypadku XSS, podmiana treści internetowej, czyli wandalizm, wprowadzanie w błąd, phishing (prowadzący do eskalacji uprawnień)

– kradzież haseł (a miejmy nadzieję, że hashy haseł) użytkowników CMS-a w oparciu o który postawiono serwis internetowy danej instytucji. Mając hasła, można sprawdzić, czy ci sami pracownicy przypadkiem nie użyli ich w innych serwisach (np. w swoich skrzynkach pocztowych)

Inne z wskazywanych przez atakującego podatności, np. włączone na serwerach metody TRACE, chociaż uznawane są za słabość, bardzo ciężko jest je wykorzystać do udanego ataku (przynajmniej we współczesnych przeglądarkach).

Martwi też dużo plików robots.txt zdradzajacych ciekawe zasoby i “głębokich ukryć” (ujawniających zasoby takie jak bak, old, svn, .bash_history lub .mysql_history) głównie dlatego, że z racji trywialnego testu na ich obecność dalej pozostają na serwerach, obnażając niechlujność wykonawców serwisów internetowych i zdradzając, że dana strona zapewne nigdy nie była poddawana testom penetracyjnym.

Nie wszystkie z błędów stanowią zagrożenie

Trzeba jednak lojalnie zaznaczyć, że część z prezentowanych przez atakującego wyników to false positives — przykładowo pod adresem http://www.msp.gov.pl/svn nie znajdziemy SVN a komunikat, “Brak serwisu” (zwracany z kodem 200, który wprowadził w błąd skaner atakującego).

Także dalsze zarzuty co do ciasteczek niewspierających flagi httpOnly mogą być chybione, ponieważ panele zarządzania (czyli ta część serwisu, która objęta jest sesją użytkownika) może znajdować się w zupełnie innej domenie (np. “cms.*.gov.pl”) i dzięki mechanizmowi SOP atak przechwycenia sesji nie ma szans na powodzenie.

Na koniec swojego raportu, autor sugeruje, że ktoś mógł już wykorzystać ww. podatności (chociaż nie wspomina, że część z nich, to mogą być honeypoty ;). Autor zauważa też, że

“CERT nie radzi sobie z wieloma kwestiami”

Tu jednak warto zauważyć, że celem rządowego zespołu CERT.GOV.PL jest głównie reakcja na incydenty (czyli pomoc, kiedy już coś się stało). Chłopaki z GOV CERTU nie mają też wcale łatwej pracy i w tym zakresie, bo często są stygmatyzowani przez swoje powiązanie z ABW (administratorzy serwerów rządowych, na których coś się stało, boją się oddawać roota ABW…).

Na koniec, przestrzegamy przed wykonywaniem niezamówionych testów penetracyjnych — pamiętajcie, że to może się źle skończyć. Przyznajemy jednak rację autorowi niezamówionego testu, że rzeczywiście brakuje nam w Polsce organu, który prewencyjnie i regularnie weryfikowałby bezpieczeństwo rządowego “styku z internetem”. Może to niebawem się zmieni?

PS. Na marginesie, ptaszki ćwierkają, że podobny skan przestrzeni rządowej innego kraju dałby bardzo podobne rezultaty.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Ta analiza wygląda jak zrobiona Acunetixem (;

Oj tam oj tam, nadgorliwość jest gorsza od faszyzmu.

to moje najnowsze hasło co świeci jak słońce jasno. Ogólnie to trochę odgrzewany kotlet.

Tak stan rzeczy utrzymuje się od dawna nie tylko w Polsce, do tego stopnia że zaczęto montować filtry anty-xss w przeglądarkach ;) Dlaczego tak jest, nie mam zielonego pojęcia

ale inna “mądrość ludowa” mówi że jak nie wiadomo oco chodzi to chodzi o pieniądze, poza tym “to tylko www” może impact takiego ataku jest w kalkulowany w “koszty” i taniej jest go zaakceptować niż przeprowadzać pentesty i modyfikować te wszystkie portale

@Krzyś Wydaje mi się, że to powiedzenie jest autorstwa… Stalina.

Potem nie ma co się dziwić, że z punktu widzenia urzędnika dokument papierowy jest dużo bardziej bezpieczny.

Czy były kiedyś w historii robione jakieś niezamówione testy penetracyjne na serwisy rządowe w innych krajach?

Artykuł wzbudził we mnie ciekawość, czy “państwa zachodu” również borykają się z podobnymi problemami.

Ostatnio Północna Korea była analizowana – ale stosunkowo mały zakres IP ;)

Poczta też działa nie najlepiej…

“Może to niebawem się zmieni?” – wątpię. Zaraz zacznie się darcie m*** przez media o tym jak rząd marnotrawi pieniądze i na pewno wszyscy ludzie pracujący w takim nowo-otwartym dziale to kolesie bez kwalifikacji posadzeni na stołkach przez znajomych.

Polska to dziki kraj z dzikimi mediami. Tutaj nawet po katastrofie samolotu prezydenckiego nie zakupiono nowych, porządnych samolotów rządowych z obawy przed nagonką medialną.

w przetargu wygraja ci z najmniejsza cena bo merytoryki urzednik nie sprawdzi, zatrudniani ‘wlasnymi srodkami’ faktycznie moga sie w znacznej mierze okazac krewnymi i znajomymi krolika, takich rzeczy nie da sie zalatwic na kolanie, potrzeba porzadnego, systemowego rozwiazania rzadowego bezpieczenstwa w internecie, a tym tez sie nikt nie zajmie nawet po pierwszych ‘katastrofach’ – vide przytaczany smolensk, wybory, hasla tuska itd itp

slowem jestesmy w dupie bo zamiast rzadu fachowcow mamy rzady kumpli od “osmiorniczek”

No i właśnie o tym mówię. Typowy tok myślenia polaczków. Od razu przetargi, najniższa cena, gwarantowany brak kompetencji, a w ogóle: rządy kolesi.

Nie ma absolutnie powodu, aby zajmowała się tym firma zewnętrzna wyłoniona na drodze przetargu. To raczej powinno być coś w rodzaju komórki ABW lub NIK z wysoko opłacanymi specjalistami wybranymi na podstawie kwalifikacji. Ale jak wspomniałem – w Polsce nie ma szans na stworzenie czegoś podobnego właśnie przez taki tryb myślenia i automatyczną, ślepą dezaprobatę społeczną.

@Sky, “Typowy tok myślenia polaczków.”

Raczej rzeczywistość…

Jestem ciekaw jak by wypały platformy naprawdę ważne a nie “jakieś mało potrzebne WWW”, np. platformy takie jak ePUAP, PUE itp.

z tego co widzę ePUAP, PUE sa podatne :-/

Ciekawe co tam za specjalistów zatrudniaja?

Na co podatny jest ePUAP?

@Piotr – na głupotę urzędników ;)

badum tsh…

A może po prostu te serwery stoją w DMZ-ach i nie da się na nie wbić inaczej niż z jakiegoś określonego IP, a służą tak naprawdę za jakiegoś rodzaju gablotkę? Np. nie a na nich żadnych kompromitujących danych, a po przejęciu nad nimi kontroli nie da się również nigdzie przeskoczyć?

Nie bagatelizowałbym aż tak mocno XST, zwłaszcza gdy obok wymienia się dziury XSS… w takim wypadku nie pomoże ani HTTPS ani ciasteczka httpOnly.

@adrb a co z zrobisz z tym bugiem? Przecie xss nic ci nie da bo nie zmusisz victima do wyslania requestu metoda trace w zadnym browserze wspolczesnym. Slusznie prawi niebezpiecznik.

[…] dane do jakiejś prezentacji bo potrzebował statystyk? Albo to echo opublikowanych niedawno dziur w polskich serwerach rządowych, które ktoś teraz wykorzystuje do […]

Zawsze możesz liczyć na jakiegoś flash-a lub zwyczajną ludzką ignorancje

Ciekawe tylko jak długo nowy organ testujący systemy rządowe byłby rzetelny.

Praktyka pokazuje, że audytorzy faktycznie znajdują poważne błędy(architektury), ale później dostają więcej kasy i tym sposobem wychodzi drugi raport z błędami tylko programistycznymi które łatwo naprawić.

Tu piszę o takich przymusowych audytach, a nie zamówionych z dobrej woli.

Wiele banków i innych instytucji finansowych musi spełnić sporo wymagań żeby móc działać, ale działają od lat z systemami tak dziurawymi, że ich naprawa to nie prosty fix SQLinjectiona tylko przepisanie połowy systemu(bo są źle zaprojektowane).

Polecam też poczytać o HSMach(niskopoziomowo), albo może lepiej nie, bo się załamać można.

Platforma Usług Elektronicznych Skarbowo-Celny “puesc . gov . pl” też zagrożona POODLEm