23/3/2011

Comodo UserTrust wystawiło fałszywe certyfikaty SSL. Nie wiadomo jak do tego doszło, ale wiadomo, że jeden z fałszywych certyfikatów wystawiono na domenę addons.mozilla.org, co pozwala atakującemu podszyć się pod popularny serwis z dodatkami do Firefoksa. Nie wiadomo jakich stron dotyczą pozostałe, fałszywe certyfikaty SSL (już wiadomo, patrz niżej).

Zmiany w kodzie przeglądarek

Historię najdokładniej opisuje Jacob Appelbaum, który 16-tego marca zauważył zastanawiające zmiany w …kodzie przeglądarki Chrome (a potem podobne w Firefoksie). Aktualizacje kodu polegały na “zahardkodowaniu” numerów seryjnych 15 certyfikatów SSL i ich blokady.

Ponieważ same numery seryjne certyfikatu nic nie mówią na temat jego wystawcy, czy nazwy, na którą został on wystawiony, Appelbaum rozpoczął monitorowanie CRL (czyli list, publikowanych przez poszczególnych wystawców certyfikatów, zawierających informacje o unieważnianych certyfikatach). W ten sposób dowiedział się, że zagadkowe certyfikaty zostały unieważnione 15-tego marca i pochodziły od wystawcy USERTRUST, CN=UTN-USERFirst-Hardware, który jest resellerem certyfikatów COMODO High Assurance Secure Server CA.

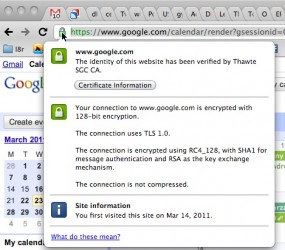

Alternatywa do CRL to protokół OCSP, pozwalający na “natychmiastowe” odwołanie się do serwerów wystawcy w celu weryfikacji certyfikatu. Można go włączyć w przeglądarce Firefox wpisując about:config oraz security.OCSP.require. Warto jednak wiedzieć, że jeśli korzystamy z OCSP, to wystawca certyfikatu wie, jakie strony odwiedzamy, no i przede wszystkim musi on ten protokół udostępniać.

Zarówno Google, Mozilla jak i Microsoft wydały już poprawki do swoich przeglądarek. Po zaktualizowaniu do nowszych wersji przeglądarki te ochronią internautów przed tymi konkretnymi fałszywkami, nie czekając na dystrybucję CRL.

Atak na Comodo?

Nie wiemy jak i kiedy fałszywki zostały wygenerowane, ale wiemy, że 15-tego marca zostały unieważnione. Appelbaum przypuszcza, że atakujący mógł uzyskać dostęp do kluczy Comodo. Nie wiemy pod kogo atakujący chcieli się podszyć, ale Mozilla zdradza, że wśród “ofiar” znalazł się serwis addons.mozilla.org oraz 7 innych — można tylko spekulować, które ze stron WWW są łakomym kąskiem dla atakujących (Google? Facebook? Banki?).

Pochwały należą się też Comodo, że w ogóle poinformowało o swoich problemach. Z biznesowego punktu widzenia, nie była to pewnie łatwa decyzja, a wielu obserwatorów podejrzewa, że to co przydarzyło się Comodo, nie jest pierwszym i odosobnionym przypadkiem… Przypomnijmy, że 2 lata temu Comodo zaliczyło wpadkę, wydając bez weryfikacji certyfikat na domenę www.mozilla.com.

Teraz zapewne rozpocznie się kolejna dyskusja na temat tego, jak bardzo powinniśmy ufać wystawcom certyfikatów? I czy dzisiejsze mechanizmy wertyfikacji certyfikatów (np. CRL) są adekwatne do potrzeb?

Aktualizacja 20:44

Microsoft w swoim oświadczeniu wymienia więcej nazw domen, na które wygenerowane zostały fałszywe certyfikaty: login.live.com, mail.google.com, www.google.com, login.yahoo.com (3 certyfikaty), login.skype.com, addons.mozilla.org oraz “Global Trustee”. F-Secure podejrzewa, że ten ostatni certyfikat najprawdopodobniej jest wykorzystywany (jako zaufany) na jakimś urządzeniu sieciowym. Warto też zwrócić uwagę na dobór stron — służą one głównie do komunikacji, a więc atakującym raczej nie chodzi o pieniądze, a o informacje.

Oświadczenie wydało też Comodo, które wyjaśnia, że włamania dokonano nie do CA (klucze nie zostały wykradzione), a na konto jednego z użytkowników RA (Registration Authority). Atakujący działał szybko i precyzyjnie — Comodo twierdzi, że atak był najprawdopodobniej sponsorowany przez władze Iranu.

Aktualizacja 28.03.2011; 23:55

Pojawiła się osoba, która twierdzi, że to ona stoi za atakami.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Poprawcie błąd – zmiany nie zmany

Nie działa też pierwszy link.

“unieważnienie certfikatu we wtorek o 12:00”

Powinno być “o 00:00”

???

Inny incydent z Comodo z końca roku 2008: Jeden z partnerów Comodo BEZ JAKIEGOKOLWIEK SPRAWDZANIA wystawił certyfikat na http://www.mozilla.com

https://blog.startcom.org/?p=145

A jak się sprawa ma w przypadku iceweasel?

BTW:Jakbym napisał, że bardziej ufam certyfikatowi od swojej uczelni niż od wystawców to pewnie zostałbym wyśmiany, więc tego nie napiszę.

Właściwie to napisałeś, ale nie explicite.

http://www.microsoft.com/technet/security/advisory/2524375.mspx

Monte@ Włąśnie miałem to dodać .] w zamian dorzucam ciekawego screena z WinUpdate (gdzie oni zgubili opis?)

http://imgur.com/1fD6Z

Co ciekawe, wczoraj aktualizowałem swój system w domu i opis tej poprawki był pełny. Dokładnie wyjaśniono, że wyłączane są pewne certyfikaty. Kilka(naście) godzin później, gdy zabrałem się do aktualizowania maszyny w pracy opis tej samej poprawki nie był już dostępny. Tak jakby ktoś stwierdził, że… sam nie wiem, przeciąży to synapsy użytkowników?

Dzisiaj również bez opisu, niemiecka wersja systemu (“przetłumaczona z angielskiego”)

“Comodo twierdzi, że atak był najprawdopodobniej sponsorowany przez władze Iranu”

jak byście podlinkowali oryginał to by się szybko wydało że to nadinterpretacja? http://www.comodo.com/Comodo-Fraud-Incident-2011-03-23.html

po raz kolejny polecam słownik przed publikacją jeśli serwis nie korzysta z usług korektorki.

mój błąd, bo ja pisałem aktualizację, link już dodany. ale z nadinterpretacją się nie zgodzę, ze źródła

–8<–

Our interpretation

The circumstantial evidence suggests that the attack originated in Iran. […] All of the above leads us to one conclusion only:- that this was likely to be a state-driven attack.

–8<–

wydaje mi się że to pozwala na takie ułożenie zdania ,,Comodo twierdzi, że atak był najprawdopodobniej sponsorowany przez władze Iranu''

Comodo pojdejrzewa Iran. Kto faktycznie stoi za atakiem, tego się pewnie nigdy nie dowiemy ;)

Iran może być wygodną przykrywą dla hackerów innych nacji (ostatnie napięcia na linii USA-Iran); ciężko jest mi uwierzyć, że state-of-art & state-sponsored hackers nie potrafią korzystać z proxy…

jeśli w sprawę jest zaangażowany rząd to bardziej prawdopodobne jest działanie wyspecjalizowanej zależnej jednostki wywiadowczej, niż sponsorowanie jakichś zewnętrznych hackerów. polecam: http://data.proidea.org.pl/confidence/8edycja/materialy/prezentacje/RaoulChiesa.pdf

Nie wiem tylko, gdzie padły słowa o sponsorowaniu zewnętrznych hackerów…

wyjaśnij zatem co znaczy “atak sponsorowany”. iran jest punktem zapalnym jeśli chodzi o cyberwojnę. równie prawdopodobne że jest sprawcą jak i to że ktoś chce żeby był sprawcą (omatko, irańskie ip, na pewno hackuje nas irański rząd z siedzibą w teheranie i łączami od irańskiej tepsy!)

Panie asq, jak Pan wytyka błędy, to proponuję swoją osobą dawać dobry przykład. W Pana komentarzu pełno błędów interpunkcyjnych, chyba brak w Panu szacunku do przecinka, że pozwolę sobie na taki żart. Z kolei “jakbyście” piszemy łącznie, odsyłam do http://www.sjp.pl/co/jakby

Można wręcz odnieść wrażenie, że ewentualna korektorka [cóż za dyskryminacja! zaręczam, że nie tylko kobiety pracują w korekcie – przyp. feministek] miałaby skupiać się na poprawie Pańskich błędów 8-)

A żeby ten komentarz nie był nie-na-temat, podpowiadam że ioerror, czyli Jacob Appelbaum w podlinkowanym przez Niebezpiecznik tekście sam potwierdza co następuje; ‘Comodo has issued a statement confirming everything that I’ve said and more. They believe that this was a targeted attack by a state level actor and they have named Iran as the country they suspect.’

szczęśliwie ja nie reprezentuje żadnego aspirującego bloga, którego poziom osłabioły by notorycznie niepoprawne użycie partykuły by.

Literówka:

“Warto jednak wiedzieć, że jeśli korzystamy z OCSP, to wystawca certyfikatu wie, jakie strony odwiedzamy, no i przede wszystkim musi on ten protokół *udostępniąć.*”

*udostępniąć.*

Dodajcie może jakiś button zgłoś literówkę/orta/inny błąd językowy :D Bo co kilka komentarzy trafia się jakiś tego typu :P

W temacie wypowiedziała się także EFF: https://www.eff.org/deeplinks/2011/03/iranian-hackers-obtain-fraudulent-https

znalezione w przypisach: “This is strong circumstantial evidence that the attack was perpetrated by Iranians, though it also possible that the perpetrators used compromised systems in Iran in order to frame Iran.”

to jak było z tym sponsoringiem? wiecie coś czego nie wiedzą pozostali czy może wypadałoby dodać jakieś postscriptum?

asq przecież już ci wyjaśniałem wyżej. “state-driven” użyte w oświadczeniu Comodo moim zdaniem _musi_ się wiązać z funding/sponsoring. Ja to tak odczytałem i chyba zrobiłem to po myśli Comodo, bo później ukazała się następująca wypowiedź CEO Comodo [cytat słowo w słowo]:

“We believe these are politically motivated, state-driven/funded attacks. One of the origins of the attack that we experienced is from Iran. […]” said Melih Abdulhayoglu, the CEO and founder of Comodo.

P.S. Zauważ też, że zgodnie z przesłaniem oświadczenia Comodo, użyłem słowa “najprawdopodobniej” żeby podkreślić że nie jest to wiadomość 100% pewna.

Mam nadzieje, że wyjaśnia to wszystkie twoje wątliwości. Jeśli masz jeszcze jakieś, uznam, że się czepiasz dla samego czepiania :p

ja to widzę tak: comodo pisze “prawdopodobnie” żeby ukryć fakt że nie znają prawdziwego źródła ataku (precyzyjnego i zaplanowanego – jak napisali). wy piszecie “prawdopodobnie” bo lepiej się sprzeda (tak jak nagłówek newsa EFF i małym druczkiem sprostowanie) i nie trzeba ludziom tłumaczyć co znaczy WYSINWYG. jak napiszecie teraz art o cybercrime to przestanę trolować i będę usatysfakcjonowany. przynajmniej do końca marca, opłaca się :)

(a gdyby można było poczytać nie tylko przedruk newsrooma, rozmarzyłem się…)

tak, tak, asq, słowo “najprawdopodobniej” rzetelnie oddające komunikat instytucji, której dotyczy post, użyte w *ostatnim* zdaniu (i kilka godzin po publikacji posta, bo w aktualizacji) na pewno było po to, żeby się ten cały news lepiej sprzedał. A ramka z wyjaśnieniem CRL/OCSP to też “przedruk newsrooma”. Ech, niektórych to nawet garnek złota na końcu tęczy nie zadowoli… ;)

(a co do tematu artykułu o “cybercrime” powiedz co Cię interesuje, zobaczymy co da się zrobić)

wkleiłem gdzieś wyżej link do prezentacji raula o tym jak państwa się zbroją na wojnę informacyjną, sami pisaliście o samolocie który dostarcza internet tam gdzie lokalne ISP padną. temat jest szeroki i zahacza o teorie spiskowe, wystarczy zrobić research ;)

ja wiem że wy się nie lansujecie wcale a wcale, ale w przypadku onetu czy allegro piszecie rzeczy które pewnie niejednemu podnoszą ciśnienie, a tutaj nagle brak jakiejkolwiek opinii, tylko domyślne: zgadzamy się, wyczerpaliśmy temat, nie mamy nic do dodania.

a co do CRL to podstawowy problem polega na tym, że to jest funkcjonalność komplementarna do PKI i całkowicie opcjonalna, po stronie klienta. i tak jak z backupami: nikt tego nie używa, a jak potrzebne to nie działa.

zresztą problemów jest mnóstwo, powstaje nawet na ten temat rfc: http://www.imperialviolet.org/2011/02/04/oppractices.html, na pewno o nim wiecie i można by przy okazji napomknąć.

Jeżeli hakerzy chcą dokonać cyberataku na jakiś kraj, to użyją do tego serwerów z państw żyjących w nie najlepszych stosunkach z tym krajem, po to aby zmylić trop i zrzucić winę na innych. Dla mnie to oczywiste. Jeżeli rząd irański chciałby dokonać ataku, to nie robiłby tego przez swoje serwery – takie twierdzenie to czysta głupota.

To nie pierwszy incydent z udziałem Comodo. Produkują własny firewall, a nie potrafią zabezpieczyć swoich pracowników przed atakiem – to nie najlepiej o nich świadczy.

— Mózgu, czy użyjemy proxy?

— Po co Pinky? Każdy kto zobaczy nasz IP pomyśli “nie… nie mogli być tak głupi, żeby nie korzystać z proxy, pewnie ktoś ich wrabia”.

[…] odcina się od jakichkolwiek związków z Iranian Cyber Army i naśmiewa z oświadczenia Comodo, w którym firma tłumaczyła, że padła ofiarą doskonale przygotowanego ataku, za którym […]

[…] wpadce Comodo pojawia się sporo pomysłów na ulepszenie infrastruktury związanej z certyfikatami SSL. Który z […]

[…] Do przeglądarki Chrome wbudowano obsługę mechanizmu certificate pinning, który współdziała z HSTS (HTTP Strict Transport Security) i pozwala na lepszą ochronę internautów przed atakami z wykorzystaniem podrobionych (ale poprawnie podpisanych) certyfikatów — por. z aferą Comodo). […]

[…] certyfikatów na regularnie odwiedzanych przez nas stronach internetowych. W obliczu niedawnej afery z Comodo warto monitorować certyfikaty HTTPS i pomysły na podniesienie ich bezpieczeństwa. Przypominam, […]

[…] do Comodo spowodowało “interesujące/przełomowe” zmiany w kodzie przeglądarek, czyli “hardcodowanie” identyfikatorów kilkunastu fałszywych certyfikatów w blacklistach. Z kolei firma Comodo zebrała złą prasę za kiepski incident handling. Jeśli […]

[…] certyfikatów. W marcu na jaw wyszło włamanie do Comodo w wyniku którego sfałszowano 7 certyfikatów największych internetowych serwisów. Czyżby Iran mścił się za […]