23/8/2010

Jeśli masz konto na Filmweb.pl, sugerujemy szybką zmianę hasła (i to nie tylko na Filmwebie, ale w każdym serwisie, w którym użyłeś tego samego hasła). Po sieci krąży 40MB plik zawierający loginy, e-maile i skróty haseł ponad 700 000 użytkowników Filmwebu.

Filmweb – wyciek haseł

Obecnie zarówno pracownicy Filmweb.pl, jak i my (niezależnie) ustalamy szczegóły ataku. Po samej bazie ciężko jest wnioskować jak doszło do włamania. Atakujący mógł wejść w posiadanie bazy przy pomocy ataków SQL injection, dziury w systemie operacyjnym serwera albo przypadkiem, natykając się np. na plik z backupem serwisu.

Warto wspomnieć, że Filmweb niedawno odpalił nową wersję serwisu — to może sugerować, że atakujący znalazł i wykorzystał do ataku jakieś pozostałości po developerskiej wersji serwisu, które nie zostały usunięte z “produkcji”. Na naszych szkoleniach z atakowania i ochrony webaplikacji zawsze przekonujemy, że warto przed przeniesieniem serwisu na produkcję przeprowadzić szczegółowe testy penetracyjne webaplikacji.

Filmweb: baza użytkowników

Hasła użytkowników Filmwebu przechowywane są w bazie jako skróty MD5 (bez salta). Próba “odwrócenia” kilku z nich za pomocą tablic tęczowych idzie jak po maśle, a hasła typu “myszka” są dość popularne… Ci, którzy posiadali długie i “niesłownikowe” hasła są w odrobinę lepszej sytuacji, ale nie powinni spać spokojnie… A zatem wszyscy użytkownicy Filmwebu, jazda zmieniać hasła, pamiętając, że dobre hasła są jak majtki :)

- Programisto serwisów internetowych! Stosuj “solenie” haseł przed ich skróceniem. Salt powinien być unikalny dla każdego użytkownika — dzięki temu, aby poznać hasła użytkowników, atakujący będzie musiał dla każdego z nich wygenerować osobny zestaw tablic tęczowych… a to zajmie mu sporo czasu.

- Użytkowniku! Aby zminimalizować ryzyko tego typu wycieków haseł (na które jako użytkownik nie masz wpływu) nie stosuj tego samego hasła do więcej niż jednego serwisu.

Więcej porad, dotyczących tego jak uchronić się przed efektami wycieków bazy znajdziecie w poście dot. wycieku haseł polskich graczy.

Nie ulega wątpliwości, że dla osób posiadających bazę, łupem nie będą konta na Filmweb.pl (bo co z nimi można zrobić?), ale skrzynki e-mailowe — atakujący w pierwszej kolejności sprawdzą, czy użytkownicy ustawili do nich takie samo hasło… A potem przejrzą historię korespondencji i odzyskają hasła do innych, “ciekawszych” serwisów.

Sprawdź czy twoje dane zostały skradzione

Aby dowiedzieć się, czy twoje dane (e-mail i hash hasła) znajdują się w upublicznionej bazie użytkowników serwisu Filmweb, kliknij na poniższy link i wpis adres e-mail, za pomocą którego założyłeś konto na Filmwebie:

http://tophack.pl/fw.php

Wyszukiwarkę hostuje serwis tophack.pl. Jego twórcy oświadczają, że nie będą nikomu udostępniać wprowadzanych tam adresów, ale oczywiście do Was nalezy decyzja czy im zaufacie.

P.S. Ciekawe czy (kiedy?) nadgorliwi koledzy z Naszej-Klasy, jak to maja w zwyczaju :>, poblokują u siebie konta osób, jadąc po e-mailach z filmwebowej listy :-)

O wycieku, prawie jednocześnie poinformowała nas redakcja DI oraz czytelnik chudy88.

Aktualizacja 15:21

Otrzymaliśmy oficjalne oświadczenie od Malwiny Grochowskiej, Brand Managera Filmweb.pl:

Wyrażamy ubolewanie z powodu zaistaniałej sytuacji, którą teraz wnikliwie analizujemy. Na obecnym etapie nie są znane przyczyny wycieku danych. Hasła użytkowników były zakodowane, co utrudnia ich odczytanie. Na razie nie otrzymaliśmy zgłoszenia od jakiegokolwiek użytkownika, że osoba nieuprawniona korzysta z jego profilu na Filmwebie. Pomimo to niezwłocznie rozpoczęliśmy proces resetowania wybranych haseł oraz wprowadzamy dodatkowe zabezpieczenia, aby wszyscy użytkownicy mogli być w 200% pewni, że nikt poza nimi nie będzie miał zarówno teraz, jak i w przysłości dostępu do ich profilu.

Traktujemy zaistniałą sytuację bardzo poważnie, po dokładnej analizie nie wykluczamy zawiadomienia prokuratury o możliwości popełnienia przestępstwa. Zespół Filmwebu dokłada wszelkich starań, aby obecna sytuacja nie miała niekorzystnego wpływu na użytkowników oraz biezace funkcjonowanie portalu.

Aktualizacja 17:24

Filmweb zresetował hasła użytkownikom. Aby odzyskać swoje hasło należy skorzystać z opcji “przypomnij hasło” i odebrać e-maila.

Aktualizacja 24.08.2010

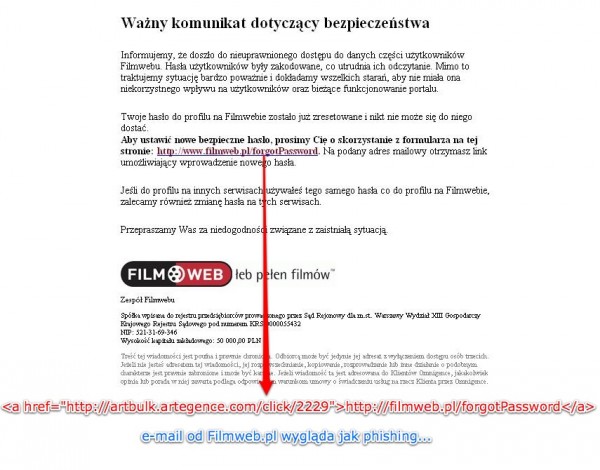

Filmweb rozesłał e-maila wybranym użytkownikom… szkoda tylko, że ten e-mail wygląda jak próba phishingu:

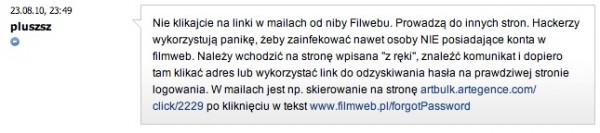

…i niektórzy użytkownicy już reagują w ten sposób:

Jeśli kiedyś przydarzy Wam się podobna sytuacja jak Filmwebowi (wyciek bazy, włamanie) — warto poradzić się specjalistów, jak uporać się z kryzysem, jak przeprowadzić analizę powłamaniową lub disaster recovery. Jak widać na obrazku powyżej, mimo dobrych chęci, firmy które nie mają wprawy w “radzeniu sobie z kryzysami” często mogą nieświadomie pogorszyć sytuację i jeszcze bardziej podkopać zaufanie swoich użytkowników, a w ciężkich chwilach, każde potknięcie jest kilka razy boleśniejsze…

Aktualizacja 24.08.2010

Malwina Grochowska, Brand Managera Filmweb.pl w kolejnym oświadczeniu napisała:

Baza, która znalazła się w sieci, nie jest aktualna: pochodzi z końca 2008 roku. Nie miało miejsca jakiekolwiek przełamanie systemów informatycznych lub włamanie do portalu. Wszystko wskazuje na to, że dokonano kradzieży. Zarząd Omnigence, właściciel Filmwebu, przygotowuje zawiadomienie o możliwości popełnienia przestępstwa.

Podkreślamy, że obecne zabezpieczenia Filmwebu nie zostały przełamane. Aktualnie hasła nowych użytkowników Filmwebu są solone, to znaczy szyfrowane w sposób bardzo utrudniający ich odczytanie osobom niepowołanym.

Powyższe oświadczenie sugeruje “inside job”… (zabezpieczeń nie przełamano, a bazę wyniesiono). I oby faktycznie była to wewnętrzna robota, wtedy Filmweb będzie miał łatwiej, jeśli chodzi o zidentyfikowanie “złodzieja” (wąskie grono podejrzanych). Mamy nadzieję, że winny zostanie szybko odnaleziony.

Jest jeszcze jedna ciekawa kwestia, jak zauważa d3dik. Oświadczenie określa czas kradzieży na 2008 rok, natomiast w pliku z danymi użytkowników pojawia się nazwa “filmweb.com” — czyli domena, która do Filmwebu należy dopiero od lutego tego roku… Oczywiście baza faktycznie mogła zostać wykradziona w końcówce 2008 roku, a nagłówek dopisany dopiero teraz — ciekawe co działo się z tymi danymi przez 2 lata…

Aktualizacja 26.08.2010

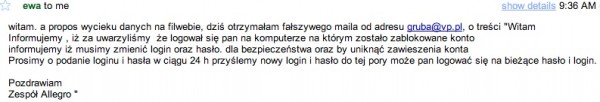

Są już pierwsze próby phishingu na osobach, których dane znajdują się w “wyciekniętej” bazie Filmwebu:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Przygotowani na kolejny DDoS? Chyba, że ostatnio to na prawdę był Samuel L. Jackson. ;)

@PK:

Oddzielny salt dla każdego użytkownika? a nie wystarczy coś w stylu:

$salt = “tu z 250 pseudolosowych znaków”;

i następnie:

$hasło_do_bazy = sha1 ( $salt.$haslo_w_plaintext );

Oczywiście $salt musi być pilnie strzeżony.

OkropNick: Nie musi i wręcz nie może być strzeżony (bo jak sprawdzić czy użytkownik który się loguje, podał prawdziwe hasło?)

Qyuon: 2 minutowy pad był spowodowany niezbyt optymalnym algorytmem wyszukiwania w bazie (która była obecna w pierwszej wersji posta i która zabrała za dużo zasobów). Ale już powinno być OK.

Juz jakis byl nie moglem przeczytac tego newsa ..

Może przygotuje coś do sprawdzenia których użytkowników hasło wyciekło?

Byłbym spokojniejszy wiedząc że moje hasło nie zostało poznane ;)

40megowy index potrafi zaciac przeglądarkę :D

Najgorsze że jest to że plik z hasłami można znaleźć w necie bez problemu….

chwile po publikacji zauwazylem ze wasza strona nie dzialala ? Co sie stalo ?

No jakie piękne zgranie w czasie. Właśnie dziś puściłem tekst o używaniu KeePass (http://wampir.mroczna-zaloga.org/archives/907-jak-korzystam-z-keepass.html) gdzie jednym z argumentów ZA są właśnie powtarzające się wycieki haseł z różnych serwisów. Nauka, którą należy z tego wyciągnąć jest prosta: używaj UNIKALNYCH haseł dla różnych serwisów.

Ja nie rozumiem jednej rzeczy.

Dlaczego nie ma w przeglądarkach opcji solenia haseł domeną serwisu?

Wystarczyłoby do każdego editboksa z hasłem dorzucić małą ikonkę z kłódka -> jak kliknięte to przeglądarka przed wysłaniem formularza soli hasło, wylicza sumę kontrolną i to wysyła do samego serwisu…

@Piotr Konieczny: odezwij się na mejla, może dam radę to zahostować ;)

Cubix: przeglądarki nie mają takiego rozwiązania jak proponujesz i mieć nie będą — bo salt powinien być unikalny per użytkownik, a nie per serwis.

Ja już praktycznie na każdym serwisie generuje osobne hasło przez keepass, i zapisując w nim.

Akurat nawet jestem zarejestrowany na filmweb, lecz hasło jest unikatowe , tak czy siak nie korzystam z tego serwisu, ale nie mam czego się bać ;)

@OkropNick: To jest pewna metoda, podnosi jednak bezpieczeństwo w bardo ograniczony sposób. W przypadku wycieku bazy poprzez SQL Injection atakując faktycznie dostanie hashe bez znanej soli. Może jednak spróbować ją odgadnąć (wykorzystując słabości algorytmów mieszających, MD5 ma takie słabości). Co więcej, jeśli ktoś będzie w stanie uzyskać kod aplikacji, to tym samym będzie mieć i sól (bo przecież w funkcji tworzącej hash z przesłanego hasła jest ona wykorzystywana). Wtedy wystarczy wygenerować tablice tęczowe.

Za to dobrym pomysłem jest robienie czegoś w stylu hash(hasło + sól użytkownika + sól aplikacji) :-)

“Qyuon: 2 minutowy”

Ku igrek o en. Bez u.

Już się bałem, że wykrakałem :]

“… Ci, którzy posiadali “niesłownikowe” hasła, najprawdopodobniej mogą spać spokojnie…”

Nie ma to jak niepoprawny optymizm; mówimy tu o MD5 bez “saltu”.

@OkropNick

sposób który proponujesz ma tę słabość, że znając salt i metodę liczenia hasha w tym serwisie (jak się dostałeś na serwer, to jest duża szansa że skrypt który generuje hash możesz sobie podejrzeć) raz wyliczony hash możesz porównać z każdym rekordem w bazie, co znacznie przyspiesza proces łamania haseł (liczysz hash(‘haslo’) i patrzysz czy ktokolwiek ma takiego hasha).

Prosta modyfikacja sprawia, że hash trzeba wyliczać dla każdego usera z osobna przy próbie odwrócenia haseł:

$hasło_do_bazy = sha1($salt.$haslo_w_plaintext.$username);

w praktyce salt nie musi być wcale aż tak długi i skomplikowany – kilkanaście losowych znaków powinno w zupełności wystarczyć.

Ja zazwyczaj trzymam hasla w ten sposob: sha1($salt.$salt2.$haslo), $salt1 jest taki sam dla wszystkich uzytkownikow, $salt2 jest losowany dla kazdgo uzytkownika:

$salt: wydluzenie hasla i zmniejszenie sensu uzywania ogolno dostepnych tablic teczowych

$salt2: nawet jezeli wygenerujemy wlasne tablice dla $salt to i tak to nam nic nie da: pozatym nie mozemy zrobic select login where haslo=sha1($salt.’myszka’).

+ w bazie mam 2 funkcje: sprawdzHaslo(idUzytkownika, hash), i ustawHaslo(idUzytkownika, hash ) -uzytkownik bazy danych nie moze wykonywac zadnych dzialan na tabeli z haslami, dzieki temu nie mozemy pobrac zadnego z hasel- mozna jedynie sprawdzic poprawnosc.

Powyzsze rozwiazanie niestety wymaga przynajmniej 2 zapytan do bazy: pobrania $salt1 a pozniej sprawdzenia poprawnosci hasla.

@Piotr Konieczny: Ja nie twierdze, ze per użytkownik nie powinno być soli po stronie serwera. Jak chcesz to zrobić naprawdę prosto, to nie widzę po stronie przeglądarki innego rozwiązania jak solenie hasła domeną/loginem -> masz w ten sposób zapewniony unikalny pseudo-plaintext na każdy serwis i “owieczki” są odrobinę bezpieczniejsze ;)

Nie możemy wymagać od zwykłych ludzi unikalnych haseł per serwis, to nieosiągalne.

Na szczęście, nie ma mnie na liście :>

Ja mogę wrzucić to “pohostować”

@Piotr Konieczny: jak bazę masz w plaintekscie to weź ją potnij na części i wrzuć przy pomocy API na jakiegoś pastebina – potrzymają za Ciebie :)

@matidz

Niech zgadnę: ‘programujesz’ w PHP, jak każdy pr0koder PHP musiałeś napisać *własny* framework i *własny* system logowania, zamiast polegać na sprawdzonych rozwiązaniach?

Gdyby więcej programistów korzystało z dobrych, gotowych rozwiązań, które korzystają z saltowania (mówimy o dobrych rozwiązaniach), to byłoby znacznie mniej takich wpadek.

matidz: a po co 2 sole? wystarczy jedna unikalna tak naprawdę. Ja używam soli którą generuję na podstawie danych przekazanych przez użytkownika: np. z login+data rejestracji.

Unikalne i żeby dowiedzieć się jaka to sól trzeba przeglądnąć kod.

“Gdyby więcej programistów korzystało z dobrych, gotowych rozwiązań, które korzystają z saltowania (mówimy o dobrych rozwiązaniach), to byłoby znacznie mniej takich wpadek.” oj przesadzasz i niepotrzebnie jedziesz po matidzie.. wystarczy *jakakolwiek* sól, i już masz 1000x lepiej zabezpieczony portal..

@T(A)ILS

Tak `programuje` miedzy innymi w PHP lub w perlu, pythonie -jednak nie uwazam sie za ‘pr0kodera’. Co do `frameworka` masz racje napisalem takowego- po tym jak stwierdzilem ze zend, cakephp mi nie odpowiadaja(nie mylic z ‘nie wystarczaja’).

drugi akapit: tak zgadza sie, jednakze 2 czesc mojej poprzedniej wypowiedzi(dotyczaca funkcji-podkreslam ze chodzi o funkcje w bazie danych) uniemozliwia wyswietlenie hashy hasla- majac nawet konsole sql z uprawnieniami uzytkownika skryptu(zakladajac ze kontrola uprawnien do tabel w postgresie jest ok).

Według waszego programu mój mail znajduje się na liście.

Teraz wchodzę na filmweb.pl wyrzuca mi “błędne hasło”

:|

@darek:

2sole bo: zalozmy ze ktos ma dostep do bazy danych ale nie ma do kodu -nie ma 1 soli.

natomiast jezeli mamy baze i znamy sol skryptowa to i tak nam to wiele nie daje bo co z tego ze wiemy ze plaintext(przed hashowaniem) sklada sie z ‘aaabbbHASLO’ skoro dla 2 uzytkownika to jest ‘aaacccHASLO2’, nawet jezeli mamy t. teczowa wygenerowana dla aaa to i tak nam to nic nie da. A generowanie tablic dla aaabbb, aaaccc , aaa*** nie ma sensu.

Co do salta zlozonego z loginu: zabieramy sobie mozliwosc zmiany loginu.

Czy pobieranie skradzionej bazy danych jest legalne? Teraz taki serwis “tophack.pl” posiada mojego maila, chociaż ja nie wyraziłem na to zgody.

wg tej wyszukiwarki w bazie poznano moj hash hasla, jestem ogromnie zawiedziony… bla bla bla… :-)

Co ciekawsze – nie zamierzam zmieniac hasla mimo ze bylo do wiecej niz jednego serwisu – dlaczego? Bo na kazdym, jestem zwyklym ‘leechem’ wiec nawet jezeli ktos cos namaci to mi to rybcia. Do e-maila i innych wazniejszych serwisow hasla mam unikatowe dla kazdego :-)

Jeden salt(na usera) wystarczy i nie trzeba kombinować z drugim.

Ważne żeby składał się z różnych znaków(albo tylko z niealfanumerycznych) a nie tylko litery i cyfry, bo bardzo to spowalnia tworzenie “tęczówek”.

Jak ktoś bardzo lubi kombinować to może mieć losową długość tej soli(np od 6 do 10).

@K

Hasło z małymi, dużymi, cyframi i niealfanumerycznymi mające jakieś 10 znaków dalej nie jest łatwe(szybkie) do odhashowania.

a tak btw. – to chyba musiały być hasła i loginy z poprzedniej wersji filmwebu, gdyż ja – osobiście zarejestrowałem się tam – po tym, jak wyszła nowa wersja serwisu, a mojego maila na liście nie ma

Moje dane wykradli, konto zakładałem ładne kilka lat temu. Na szczęście hasło nie było banalne no ale na wszelki wypadek zmieniłem.

Mam tam konto od kilku latek a mojego hasła nie ma w tym pliku, ale mojego kolegi jest a rejestrowaliśmy się tego samego dnia. Więc nie poleciały wszystkie hashe tylko jakaś część.

Ja proponuje podpiąć mózg kobiety jako algorytm haszujący , nikt nie ogarnie tych prawdziwie losowych zachowań jakie tam zachodzą ;]

a wracając do tematu , ciekaw jestem czy faktycznie ktoś zrobi jakiś przekręt z tą bazą …

znaleziono

Zastanawia mnie, dlaczego programiści nadal używają MD5, pomimo że z bezpieczeństwem nie ma wiele wspólnego. W swoich projektach wykorzystuję solony sha256 / 512, gdzie sól jest osobna dla każdego użytkownika. Stosowanie przestarzałego algorytmu hashowania w dużym serwisie jest jak pierdnięcie na przyjęciu – w bardzo złym tonie i potencjalnie niebezpieczne jeśli ktoś żre dużo fasolki (UU).

Hasła w tym pliku to pikuś – pomyślcie o tym od drugiej strony – darmowa baza 700k maili ludzi interesujących się w pewnym stopniu filmami.

Pozdrawiam ;)

…

qwa jestem na liście !!! i nie mogę się teraz zalogować już do serwisu na filmweb??

maila napisałem ale czy ktoś mi odpisze… (pisałem na maila redaktora naczelnego)

ale skapa :(

jak z reszta?

serwis zresetowal hasla i nie wyslal mi maila z nowym

jak teraz mam niby odzyskac swoje konto , ktore jest dla mnie wazne

gdyz mam tam cala swoja baze filmow i szkoda byloby to stracic

ciekawe ile dni minelo od wlamania i czy w ogole mieli zamiar o tym poinformowac userow

Mam tam siedmio literowe haslo z cyfr, znakow specjalnych i liter. Czy jest realna szansa, ze zostanie ono odhashowane?

Dane raczej są dość stare. Ja zmieniałem adres e-mail w marcu dla konta Filmweb i nowego nie ma, jest stary. Na DI w komentarzu ktoś pisze, że zakładał konto w grudniu i też nie ma jego maila.

@tony, to witaj w klubie

tez napisalem to pana red. naczelnego

ciekawe czy odpisza i jak maja zamiar mnie zweryfikowac?

przeciez z maila z ktorego pisalem ( to rowniez login na filmweb) moge

byc kims kto wlasnie mi te konto zawlaszczyl jezeli mialbym takie samo haslo

..i co teraz ?

@Darky

Używają MD5 albowiem jest on prawdopodobnie najbardziej rozpowszechniony w różnego rodzaju książkach, podręcznikach i tutorialach programistycznych. Co ciekawe, w niektórych – nielicznych zastosowaniach MD5 jest nadal bezpieczne:

http://ipsec.pl/kryptografia/2009/ocena-rc4-md5-w-ssl-podczas-test-w-penetracyjnych.html

Z kolei w innych zastosowaniach nawet SHA1 należy powoli zastępować czymś innym:

http://ipsec.pl/kryptografia/2009/aktualny-poziom-bezpieczenstwa-kryptograficznych-funkcji-skrotu.html

Co ciekawe, NIST zaleca rezygnację z SHA1 od 2011 roku ale funkcje z rodziny SHA2 są w gruncie rzeczy tylko trochę bezpieczniejsze z powodu podobnej konstrukcji do SHA1. A SHA3 ma się zakończyć dopiero w 2012 roku. Między tymi datami jest rok przerwy, więc prawdopodobnie większość państw zdecyduje się poczekać na SHA3.

A czemu korzystacie z jakiegoś tam serwisu tophack.pl zamiast znaleźć plik z danymi i napisać własny skrypt? Chodzi mi o to, że serwisowi niebezpiecznik.pl ufam tak więc skorzystałem z tej sprawdzajki a potem zajrzałem na tophack.pl – pagerank:1 wyników w googlu: 2 tys.

No takie wyniki nie są wiarygodne kurde. A ja im swój mail zapodałem….

http://hostuje.net/file.php?id=2b7cf75fc4a0accba491ad509fd4ce5e

http://www.filmweb.pl/forgotPassword

tutaj link dla osob ktore chca zresetowac haslo

a tu lakoniczne info od filmwebu

http://www.filmweb.pl/news/Ważny+komunikat+dotyczący+bezpieczeństwa-64181

Chyba wszystkim wykradzionym kontom zablokowano mozliwosc logowania – istnieje opcja resetowania hasla ale nie przychodzi od razu tylko po kilku h. Spokojna wasza rozczochrana zresetujecie a poki co i tak nikt nie wejdzie :-)

@michal normalnie, wybierz przypomnieine hasla, przysla ci na maila link do zresetowania hasla

Linku do pliku pewnie nikt nie poda, ale chociaż samą nazwę można by prosić? :)

@mmm:

no to znacznie nam ułatwiłeś łamanie Twojego hasła, dzięki! :P a tak na serio, lepiej zmień to hasło. na procesorach graficznych szybciutko się łamie hasła.

Ja nie wiem co za dzieci się w to bawią ,wykradną hasła i myślą ,że są gwiazdami mam nadzieje ,że złapią tych … .Wbrew pozorom to nie jest takie trudne 15 minut nauki i sam możesz zostać “haxiorem”.

Pocieszeniem jest dla mnie to że wiem ,że oni tracą czas na szukaniu sql injection ,kiedy ja prowadzie kilka stron i zarabiam.Oni tylko tracą czas i ryzykują swoją przyszłość.

Tez mysle ze nie o hasla chodzilo ale o baze mailingowa. Wg wyceny firmy reklamowej, ktorej specjalnie nie wyjawie tutaj, wartosc jednego maila to 0,40 centow. Wystarczy to pomnozyc razy 700 tys…

a ja na każdy serwis mam inny login;)

ps. ciekawe skąd macie plik z hasłami

Założę się, że reszta ich serwisów korzystająca z autorskiego frameworku artcore, także ma nieposolone hasze. Chociaż admina mają dobrego.

witam

kur*** ….

a gdzie mogę sprawdzić czy mój e-mail jest w tej 700 000 skradzionych

lukasz: powyżej. Czytaj uważnie.

P.S. Komentarze, których treść wskazuje na to, że komentujący nie zapoznał się z treścią posta oraz komentarze z pytaniami o link, z wskazowkami gdzie szukac pliku, itp. od tej pory nie będą przechodzić przez moderację.

No i klops. Nie mogę się zalogować na Filmwebie. :(

Po jakim czasie dostaliście przypomnienie hasła?

@Kamil :) Prawdziwym błędem jest błąd popełnić i nie naprawić go – już się solą.

Co za dureń hashuje hasła md5? Bruce Schneier by ich wyśmiał.Taki wielki serwis, a admini chyba po gimnazjum.

Kilka osób pisze, że nie ma tam ich haseł a np.: kolegi jest.

W pliku o którym wszyscy mówią było też napisane w stopce 1/2. Może to była tylko pierwsza część całej bazy?

Ktoś mi podesłał kilka minut temu linka haseł (kolejny raz dzisiaj), tyle, że ten akurat plik ma 80mb…

Czyżby 1/2 + 2/2?

Cytat z http://www.filmweb.pl/news/Wa%C5%BCny+komunikat+dotycz%C4%85cy+bezpiecze%C5%84stwa-64181:

Mimo to hasła użytkowników, których problem dotyczy, zostały zresetowane i nikt nie może się dostać do ich profili.

Nieprawda :) Jestem na liście, wszedłem na filmweb, zalogowałem się, zmieniłem hasło. Wszystko bez najmniejszych problemów.

Czyżby filmweb sam nie wiedział czyje hasła wyciekły i nie zablokował wszystkich zagrożonych kont?

jako początkujący programista PHP tworzę właśnie system rejestracji i logowania; hasła przechowuje w bazie jako wynik funkcji “crypt” i nasuwa mi się po waszych komentarzach kilka pytań; jakie bezpieczeństwo zapewnia mi ta funkcja; czy zmienić na coś innego; co to to solenie; jak tego używać i czy jest to bezpieczniejsze ?? Z góry dzięki. Pozdrawiam i w sumie Witam bo pierwszy raz tutaj jestem

Może ktoś mi wytłumaczyć magiczną metodę zabezpieczania haseł przez kolegę Matidza? Jakoś mało sensownie całość dla mnie brzmi. Rozumiem ideę, ale sztuka dla sztuki? A odebranie uprawnień na tabelę dla grupy userów brzmi jak s-f. 1. Po cholerę? 2. Jak nie ma uprawnień to podczas zmiany hasła zmieniasz usera? Aplikacja jak rozumiem nawiązuje kolejne połączenie jako ktoś o wyższym uprawnieniu, teraz tylko mi wytłumacz po co. No i wydajność cierpi.

Bezpieczeństwo, bezpieczeństwem, ale jak app będzie mi wyliczać 30 min hashe to nie będę jej używać i na co komu ona. Hasła się soli i nie trzyma w pamięci aplikacji, 0 też referencje i styka. Osobna tabela, ok. Osobne uprawnienia? Przesada imho. No i porównywanie danych w bazie też nie jest super rozwiązaniem, preferuję to w app robić. A najlepiej korzystać z gotowych i sprawdzonych rozwiązań w tym zakresie, unikamy wszelakich możliwych błędów.

Co fo filmwebu to konto me poszło se w pisdu tak zwane. Zakładałem je na początku istnienia internetu, nie korzystałem prawie w ogóle, ale i tak go szkoda. Konto założone było na skrzynkę która już nie istnieje i choć hasło było pewnie z trudnych (na oko 3 litery lowercasem) to jest jużhistorią. BTW to chyba ostatnie miejsce w internecie gdzie tego typu hasełko miałem :) Aż mi się stare czasy przypomniały gdy wierzyłem, że w internecie jestem bezpieczny i anonimowy :P

ja to nie pamietam nawet czy mialem tam konto. powinni pocisnac wszystkim resety, mniej bylo by bajzlu

chyba juz jest jasne, ze to stara baza – nowych maili tam nie ma. Sam znalazlem w niej konto na email, ktory skasowalem 1,5 roku temu.

No cóż, mój mail niestety, ale znalazł się na liście. Szkód póki co nie widzę, na forum filmwebu ktoś tam wspomniał o tym, że nie może się dostać do siebie na maila, ale ile w tym jest prawdy… Tak czy siak serwis poraczył niebezpiecznik.pl oświadczeniem, a do swoich użytkowników nawet nie wysłał JAKIEGOKOLWIEK maila. Jestem więcej jak pewna, że nie tylko utracili hasła, ale wiernych użytkowników…

Atak trwał od wielu dni, nie można było się lognąć na konto. Żenada teraz serwis wygląda jak potłuczone szkło przez okulary przeciwsłoneczne. Żenada, zero wyglądu i funkcjonalności. Ludzie mieliście prawie najlepszy serwis w świecie a teraz te obrazki i odnaleźć się nie można. Zalogować się nie mogę ale sub temat temat temat na emaila mi przychodzi. Żal serwis ktoś przejął i głupa rżnie aż miło.

Choc FW uzywalem niezwykle sporadycznie, to moj login znalazl sie na liscie. Odpowiednie srodki zaradcze podjalem przed FW [zmiana hasla], lecz oni postanowili zastosowac masowo polityke bezpieczenstwa po fakcie i …. zresetowali moje zresetowane, a wiec nowe, haslo. Smiech na sali i witki opadaja, gdy sie widzi tak nieudane projekty informatyczne. Na ‘funkcjonalnosc’ i ‘intuicyjnosc’ nowej szaty ‘graficznej’ serwisu, z racji ktorej dokonano daleko idacych zmian narazajacych uzytkownikow na wyciek ICH danych spuszcze zaslone milczenia.

No ekstra, zresetowali hasła, szlag niech ich trafi… jak już wyciekło, przecież jak sie korzysta z kilkudziesięciu serwisów to na pewno gdzieś też taka albo bardzo podobna kombinacja email/hasło występuje, a dzięki temu zresetowaniu nie wiem jakie tam hasło miałem. Nie pamiętam, bo i tak od miesięcy się nie logowałem, tylko sobie newslettery czytałem. O tym newslettera oczywiście nie było. Może ktoś pomóc?

@ Heinrich – rozumiem, że serwis zły bo dał się okraść, a koleś złodziej dobra kolega bo o nim ani słowa?

Dla mnie hakerzyna zamieszczająca hasła w sieci to śmieć internetowy. W ten sposób tacy debile niszczą miejsca pracy, stawiają wiele osób w trudnej sytuacji życiowej. Akurat nie developerów z firmy trzeciej… którzy de facto dali ciała.

ŚMIEĆ.

@Eladamari rozumiem ze chodzi Ci o “funkcje”:

jezeli masz domyslne uprawnienia do tabeli to mozesz zrobic np Select login,passwords from users; w efekcie masz loginy i odpowiadajace im hasla(mniejsze o to w jakiej postaci). Ale wyobraz sobie sytuacje kiedy rozbijasz ta tabele na 2: przechowujaca uzytkownikow i hasla. dodatkowo odbierasz wszystkie uprawnienia tabeli z haslami. Zapewne zgodzisz sie ze w takim wypadku nic z niej nie pobierzesz.

Bazy danych umozliwiaja utworzenie funkcji w PL/SQL wiec tworzymy 2 funkcje: sprawdz_haslo i ustaw haslo. funkcja tym dajemy uprawnienia do tabeli z haslami(odpowiednio select i insert, update). Dajemy uprawnienia zwyklemu uzytkownikowi do wykonywania tej funkcji. Co nam to daje? Nie mozemy odczytac danych z tabeli pasword w zaden sposob, mozemy jedynie sprawdzic czy dany uzytkownik posiada dane haslo: w wyniku otrzymujemy true/false. Efekt tego jest taki ze jezeli bysmy chcieli poznac hash hasla uzytkownika x to musimy sprawdzac po kolei wszystkie hashe az do mementu kiedy wynikiem dzialania select sprawdz_haslo( $x, $hash) bedzie true.

Mam nadzieje ze udalo mi sie rozwiac Twoje watpliwosci.

Droga redakcjo Niebezpiczenika! Szanuję Was bardzo i od dłuższego czasu czytam, ale przy okazji tego tekstu muszę się zwrócić z apelem. Jak pewnie sporo osób śledzących branżę bezpieczeństwa zdaje sobie sprawę – Tophack to site, delikatnie mówiąc, dzieciaków, script-kiddies, robiących złośliwe deface’y wszystkiego na co przypadkiem uda im się przebić, a skutki ich żenującej działalności kończyły się dla nich nienajlepiej. Czy warto więc narażać świetną reputację Niebezpiecznika linkując do czegoś takiego jak (khem) tophack (przecież to jasne co dzieciaki zrobią z tymi adresami; zauważcie, że nikomu nie udało się jeszcze zrobić w ich rzekomej “bazie” pozytywnego trafienia). Oraz oczywiście z drugiej strony, czy warto nabijać popularność tak wątpliwemu sajtowi korzystając z własnej renomy? Droga redakcjo – wierzę, że jesteście ponad to! Nie dajcie się wkręcić małolatom! Pozdrawiam serdecznie i życzę wielu sukcesów!

Btw. jak tylko wpadnie mi w ręce dump tej bazy to chętnie przygotuję formularz zapytania dostępny po SSLu i nie logujący zapytań.

@Domingo: Wyszukiwarka została podlinkowana z Tophack, ponieważ była to strona, która zaoferowała chęć hostowania tego typu danych. Nie znam historii tej strony i nie wiem jak bardzo można im ufać — i dlatego pod wyszukiwarką znajduje się ostrzeżenie. Kto chce, to poda, kto nie, to nie — jego wybór. Uważam, że lepiej jest dać możliwość sprawdzenia, czy czyjść e-mail wyciekł, niż jej nie dawać. A wyszukiwarka działa poprawnie — sprawdziłem wyrywkowo kilkanaście adresów z wyciekniętej bazy i zostały one odnalezione. Jeśli znajdzie się inny chętny do hostowania tego typu danych, też go podlinkujemy. Droga wolna — róbcie, nie narzekajcie ;) My z różnych powodów (prawo, brak czasu parsowanie) nie zamierzamy hostować tej bazy u siebie.

Wycieknięte hasła są stosunkowo stare – ja znalazłem tam hasło, które filmweb wygenerował mi w przypomnieniu w lutym 2008, a zmieniłem je dopiero w styczniu tego roku.

Ciekawe jakim kluczem wybierani są szczęśliwcy, którym filmweb resetuje hasła? Na pewno nie są to wszyscy z listy. Czyżby ktoś zadał sobie trud i poszukał łatwych haseł, czy może porównali, kto ma takie samo hasło, jak w dumpie bazy? Drugie rozwiązanie jest gorsze, ale generalnie oba są złe. Powinni zresetować hasła wszystkim i kazać ludziom zmienić hasła w innych serwisach. Jeśli resetowanie jest wybiórcze (a tak się na razie wydaje), to ktoś może nigdy się nie dowiedzieć, że w internecie krąży jego adres e-mail powiązany z hashem jakiegoś jego hasła.

Zapoda ktos index.html ktory byl pod linkiem http://hostuje.net/file.php?id=2b7cf75fc4a0accba491ad509fd4ce5e ? Bo usuneli. Dzieki

Byly jeszcze pod linkami http://rapidshare.com/files/414484946/index.html / http://www.2shared.com/document/V9O6eNpX/index.html ale tez przyciachali ;)

Ja wiem, że tonący brzytwy się chwyta, ale wysyłane przez Filmweb maile straszą phishingiem :)

Mój adres i hasło są na liście, więc dostałem maila od filmwebu, ale mój program pocztowy zasiał we mnie ziarnko niepewności.

W treści poza przeprosinami jest link do zmiany hasła, niby na http://www.filmweb.pl/forgotPassword bo taki jest widoczny w treści wiadomości, ale w stopce okna zobaczyłem zupełnie inny adres, http://artbulk.artegence.com/click/2229

Sprawdziłem źródła wiadomości newslettera oraz tej wiadomości i ścieżka jaką przebywa mail jest OK, przechodząc w obydwu przypadkach przez podobne hosty np: mx.net.artegence.pl, fwapp5.non.3dart.com i fwmx1.net.artegence.pl artbulk.non.3dart.com

link z maila prowadzi do hosta firmy Artegence Sp. z o.o. który to dopiero przekierowuje właśnie na właściwą stronę filmwebu. Firma ta najwyraźniej nowy serwis filmwebowi zrobiła ( http://artefakty.com/blog/nasz-wklad-w-nowy-filmwebpl/ ) i chłopaki pewnie starają się w ramach usługi serwisowej jakoś sobie z faktem wycieku poradzić, ale jak widać robią to w dziwny sposób.

Ja z ich usług raczej już nie skorzystam, a mój wystraszony klient pocztowy zapamięta ich na długo :)

Ale miałem farta! :) Założyłem konto w niedzielę i już nie zdążyło wyciec.

[…] Filmweb.pl hacked! Wyciekło 700 000 haseł użytkowników […]

@Jurek

Faktycznie, dane są napewno stare (najpóźniej z września zeszłego roku). Dobrze, że udało mi się dotrzeć do bazy, bo tak bym nie wiedział, że jest tam stare hasło z okolic wycieku z wykopu :D Już go nigdzie nie używam, więc nie zmieniam. ;) No i dodatkowo zdziwiło mnie, że filmweb mi nie zresetował hasła. Niemniej jednak, chyba w końcu trzeba będzie stosować unikatowe hasła, nawet do tych mniej ważnych miejsc. Pozdrawiam Redakcję niebezpiecznika.

@początkujący

crypt() ogranicza długość hasła użytkownika do 8 znaków. Funcje skracania haseł silne według współczesnych standardów to bcrypt():

http://bcrypt.sourceforge.net/

Dla PHP masz gotową implementację bcrypt:

http://www.openwall.com/phpass/

Inne bezpieczne funkcje to scrypt

http://ipsec.pl/kryptografia/2009/scrypt-propozycja-nowej-funkcji-pbkdf.html

oraz PKCS#5:

http://ipsec.pl/kryptografia/konwersja-hasla-na-klucz-standard-pkcs5.html

[…] Dość świeża sprawa dotycząca wycieku ogromnej ilości haseł z bazy danych filmweb [Czyt. https://niebezpiecznik.pl/post/filmweb-pl-hacked-wcieklo-700-tys-hasel-uzytkownikow/%5D zmotywowała mnie do sprawdzenia gadu-gadu, czy przez ten rok zrobili jakiś postęp w sprawie […]

Tym których konto zostało shackowane zmieniono hasło tak ? Jeśli tak to mogę spać spokojnie :)

@Szponek, dzieki za link do wykanawcow strony FW :)

http://artefakty.com/blog/nasz-wklad-w-nowy-filmwebpl/

sobie pozwolilem skomentowac ich newsa :>

pieknie teraz wyglada to co mowia w tym filmiku ;p

Kravietz, nieprawda, wszystko zależy od implementacji funkcji crypt, zresztą ta w glibc już dawno obsługuje MD5, SHA1 i inne.

A funkcja w PHP:

http://php.net/manual/en/function.crypt.php

Nie trzeba się wcale wysilać, wystarczy użyć tego co jest.

Ah, warto dodać, że jest jeszcze bardzo pomocny moduł hash (dostępny w PECL):

http://uk.php.net/manual/en/function.hash.php

Różnica taka, że solenie trzeba wykonać samemu, ale to akurat żaden problem.

Tak na marginesie, mam pytanie: Filmweb wraz z nową wersją portalu wprowadził możliwość logowania przez Facebook Connect. Czy w przypadku userów, którzy korzystają z tej opcji ich maile w ogóle znajdują się po stronie Filmweb, czy wszystkie dane znajdują się tylko w bazach Facebooka?

Pytanie, jak mi się wydaje, tak naprawdę dotyczy wszystkich serwisów, które coraz częściej decydują się na logowanie przez Facebook Connect.

Ja pozwolę sobie nieśmiało bumpnąć moje pytanie o to jak przeciętny użytkownik jak ja może się dowiedzieć które z jego haseł zostało spalone bo wyciekło? Mogę go używać też gdzie indziej, a teraz po resecie nie mam jak sprawdzić.

Jak to jak sprawdzić? Chyba pamiętasz swoje hasło? ;P

@ijon: Używaj wszędzie innego hasła, a do ich generowania i przechowywania używaj specjalnego programu np. KeePassX.

@ijon

Musiałbyś mieć tę bazę (a raczej ten zrzut do html z csv) i następnie przypomnieć sobie jakiego hasła używałeś i zahaszować to hasło w md5 (polecam raczej lokalnie u siebie, choćby md5sum) i porównać hashe. :)

Na marginesie, ktoś na wykopie odwrócił już 94628 haseł i udostępnił plik na jednym z serwisów do hostingu plików (już usunięto). Niektóre hasła powalają pomysłowością tworzącego dane hasło. :)

Co innego, czego nikt nie zauważył, jest też bardzo ważne: Artegence – twórcy skryptu nowego filmwebu, odpowiadają też za system bankowości internetowej Alior Banku! ;>

Ciekawe, moje hasło wyciekło, ale maila mi nie przysłali :o

@początkujący

Soli się po to żeby zabezpieczyć hasła w bazie.

Dajmy na to ktoś ustawi sobie hasło 12345678(bardzo popularne).

Serwis może to w bazie trzymać w postaci tekstu, lub np hasha.

Hasze najszybciej “rozwala się” tęczowymi tablicami.

Tablice tylko dla cyfr, lub dla cyfr i małych liter generuje się szybko i hasło można szybko dzięki nim “odzyskać” z hasza, z wykradzionej bazy.

Solenie oznacza doklejenie ciągu losowych znaków losowanych dla każdego użytkownika osobno do hasła jeszcze przed haszowaniem czyli nie sha($pass) tylko sha($pass.$salt).

Przy logowaniu robi się np if(hsa($pass.$salt)==$hash) gdzie hash i salt trzyma się w bazie.

Solenie sprawia, że jak ktoś przejmie bazę to trudniej mu będzie “odzyskać” hasła.

@DOgi: Po komentarzach na ich blogu (http://artefakty.com/blog/nasz-wklad-w-nowy-filmwebpl/) stwierdzam, że chyba już ktoś zauważył to przed tobą :P

Swoją drogą warto się zastanowić, jak długo tak naprawdę baza jest w sieci. Widziałem już komentarze osób, które założyły konta w filmweb.pl w niedzielę i ich dane w wycieku nie znalazły się. Pewnie udałoby się znaleźć również osoby zarejestrowane w sobotę, piątek i wcześniejsze dni. Tutaj można tylko pogdybać, ale wydaje mi się, że takiej bazy nie wykrada się tylko po to, by dać info niebezpiecznikowi / dziennikowi internautów :) Chyba że tak jak już napisaliście, na bazę natrafiono przypadkowo – zawieruszył się backup tabeli z danymi użytkowników :P

“nie znaleziono” mnie uspokoiło, dziękuję ;*

@ukash: Osoba komentująca wpis na blogu Artegence nie nawiązała w żaden sposób do AliorBanku, a to było istotą mojego komentarza (być może nieudolnie wyrażoną).

Więc innymi słowy: skoro Artegence nie potrafi zabezpieczyć II największego na świecie portalu o filmach, to czy potrafi zabezpieczyć system bankowości internetowej AliorBanku?!

Swoją drogą w tymże systemie wciąż przy wylogowywaniu straszy bład 500 serwera Java!

(zrzut: http://wygram24.pl/hx/ALIOR_WWW_-_Error_report.htm )

@DOgi: Zwracam uwagę, że nie ma dowodów na to, że kradzieży bazy dokonano przy pomocy jakiejś luki w webaplikacji Filmwebu — ba, firma podejrzewa nawet inside job. Tak więc argumenty w stylu “OMFG, oni robią soft do banków” są jak narazie mocno bezpodstawne. Nie brnijmy więc w tę stronę — chyba, że macie jakieś dowody na poparcie swoich tez…

Piotr Konieczny – jeśli hasła były kodowane tylko zwykłym md5 bez soli to już jest to firmę powinno dyskwalifikować. A na to wygląda, skoro już się pojawiają pliki z odkodowanymi hasłami.

@Marcin: jeśli hasła były bez soli (a teraz są z solą, o ile wierzymy w wypowiedź p. Martyny), to możemy jedynie wnioskować, że wyciek jest “sprzed nowego Filmwebu” (aczkolwiek nie wiadomo, od kiedy hashe na Filmwebie są solone).

Dla tych co chcą wiedzieć jak wygląda ta baza:

http://www.fototube.pl/pix/img3/org/d41d8a5f6b498e12b0ee77326c558465.jpg

Ponowie pytanie czy mogę gdzieś sprawdzić tylko swój hash ?

@Marcin: szukaj, w necie jest tego coraz więcej więc będzie można znaleźć to coraz łatwiej, ja znalazłem kopię wrzuconą na megaupload, ale linka nie podam bo i tak by go stąd za chwilę wycięli

@DOgi -moze najpierw sprawdzaj co piszesz:

mowisz ze artegence robilo serwis bankowosci elektronicznej do Aliora, i jako przyklad dajesz screena (http://wygram24.pl/hx/ALIOR_WWW_-_Error_report.htm ) z wyrazym zapisem ze tym zajmowal sie comarch (com.comarch.cib.web.common.utils)

@DOgi:

Artegence nie zajmuje sie aplikacjami tego typu, jak np. bankowosc elektroniczna.

@DOgi: z tego co mi wiadomo bankowość elektroniczną aliorbanku robi Comarch

Witam,

wczoraj (tj. 23 sierpnia 2010) ukazał się komunikat o wycieku bazy użytkowników

serwisu filmweb.pl:

http://www.filmweb.pl/news/Wa%C5%BCny+komunikat+dotycz%C4%85cy+bezpiecze%C5%84stwa-64181

Szczegóły na ten temat znajdują się także pod adresem:

https://niebezpiecznik.pl/post/filmweb-pl-hacked-wcieklo-700-tys-hasel-uzytkownikow/

Natychmiast zweryfikowaliśmy informacje uzyskane od filmweb.pl i – niestety – Twój adres e-mail występuje na wspomnianej liście.

Z naszych doświadczeń wynika, że wielu użytkowników używa tego samego hasła na różnych serwisach WWW (loginem jest często adres e-mail internauty). Jeśli tak było także w Twoim przypadku (to samo hasło do serwisu filmweb.pl i Poczty WP), to Twoje konto jest zagrożone (niepowołane skorzystanie z konta, zmiana hasła przez osobę nieuprawnioną, itp.)

Rekomendujemy tym samym natychmiastową zmianę hasła!

Jak to zrobić?

1. Zaloguj się na profil.wp.pl

2. Kliknij w lewym górnym rogu w link Zmień hasło

3. Dokonaj zmiany hasła

W razie pytań, wątpliwości prosimy o kontakt z naszym Call Center:

http://poczta.wp.pl/info-pomoc-kontakt.html

Pozdrawiam,

Administrator Poczty WP

@matidz : ok, teraz rozumiem, choć nie wiem czy nie przesadzasz. O ile to nie są duże serwisy to nie wiem czy bym się bawił w takie cuda. Z drugiej strony zaskoczyłeś mnie, niemal każdy pehapowiec programuje do mysqla.

Dziś w pracy jeden z kolegów dostał @ po czym dowiedziałem się, że md5 jest bezpieczne i solić nie trzeba. Może ktoś podać namiar na łopatologiczne wytłumaczenie że nie jest bezpieczne?

Dobra, nie umiem znaleźć całości, mam to gdzieś, w filmwebie miałem swój stary adres email – ijonus@gazeta.pl – byłbym dźwięczny jakby ktoś podesłał mi na niego tą jedną linijkę z hashem hasła, Vinnie już doradził co z tym zrobić jak to będę miał (dzięki!), więc chyba sobie poradzę.

Malwina Grochowska chyba nieco przeinacza fakty. Skoro skradziona baza jest z 2008 roku, to nie powinna zawierać konta, które założyłem w roku bieżącym :>

dobrze że ofiary wycieku mogą wciąż znaleźć ten plik w sieci ,sam jestem jedną z tych ofiar, w pliku znalazłem swoje dane i dzięki temu wiem jakie wtedy miałem hasło ustawione, wiem też że nic oprócz spamu nic mi aktualnie nie grozi, przynajmniej mam taką nadzieję.

@eselu: Podaj e-mail (może być via formularz kontaktowy) na który założyłeś konto w tym roku. Sprawdzimy czy jest w bazie i poprosimy Filmweb o dane dot. czasu założenia tego konta.

Czy naprawdę nikt z Was nie wie, że osoby od filmweb.pl są powiązane w mniejszym/większym stopniu z produktem kontomierz.pl? Polecam odwiedzenie zakładki http://kontomierz.pl/bezpieczenstwo

Sformułowanie “po sieci krąży” jest przesadzone lub nieaktualne. Poświęciłem sporo czasu na kwerendę i nie udało mi się znaleźć puszczonej w obieg bazy. O pliki zamieszczone na bezpłatnych sharingowych serwisach Filmweb już się upomniał i są niedostępne.

Zasysam bazę, ma ponad 40 mb, zaraz wrzucę decrypta i pohulamy na dwóch HD 5770. Założe się, że wystarczy przeorać potem wszystkie maile pod kątem danych haseł a 80% będzie pasować.

@ns: mam nadzieję że mojego hasełka “nie przeorasz” :D

@Wacław: wystarczy odpowiednio wygooglać, plik jest wciąż dostępny na sharingowych serwisach, a szkoda

[…] możliwość zapewnienia sobie szybkiego i darmowego alibi :-) Wysoki sądzie, to nie ja wyniosłem bazę z Filmwebu, ja tego dnia byłem w […]

Wracając do sprawy eselu, który napisał, ze Filmweb mija się z prawdą, bo jego konto jest na “wyciekniętej” liście, a zostało założone w tym roku — skontaktowaliśmy się z filmwebem i poprosiliśmy o ustalenie daty założenia konta dla adresu, który na priv podesłał nam eselu — konto zostało założone 30 września 2008.

Mniej masła, więcej orzechów Panowie ;)

Jak pisze PK, rzeczywiście okazuje się, że konta na FilmWeb’ie nie założyłem jednak w tym roku. Pani Malwina Grochowska podaje zatem prawdziwe informacje, a moje

dane miały prawo wyciec (wycieknąć?).

Przy okazji dowiedziałem się, kiedy konto założyłem. I że mam problemy z pamięcią :>

@tajemniczy

A co ma kontomierz jeszcze do tego? zaraz ktos tu opublikuje wszystkie projekty nad ktorymi pracuje artegence/omnigence… wszystkie albo cos jeszcze od siebie zapoda jak @dogi ;)

@PK czy macie na stronie jakis wpis gdzie jest wiecej komentarzy niz tutaj? :))

@thorin: Tak, dwa.

Sugeruję dodać stronicowanie komentarzy, strona się wczytuje coraz dłużej…

Ha, sprawa rozwiązana! Dzięki za pomoc, kilku użytkowników podesłało mi tego hasha, siedziałem nad tym z godzinę bo do żadnego z moich haseł nie pasowało, chociaż próbowałem plik wejściowy dla md5sum generować w textpadzie, notatniku i przez echo > żeby uniknąć jakichś śmieci… Ale po kolejnej podpowiedzi sprawdziłem hasło podane mi przy zakładaniu serwisu i okazało się że to właśnie to! Bardzo dziwne, bo takie podane hasła od razu zmieniam na “swoje”, na Filmwebie pewnie też, bo nie chciałoby mi się za każdym komentarzem szukać maila aktywacyjnego i przeklejać. Tak czy siak – dzięki za pomoc!

@yankes, ja bym jescze dodał reverse reading, czyli od najstarszego do najnowszego, bo nie chciałoby mi się przy stronnicowaniu za każdym razem skakać do ostatniej strony :)

yankes: Pomyślimy, pomyślimy…

Marcin: Reverse-reading jest jak topposting, czyt. nie ma mowy :-)

Jak stronicowanie to może opcjonalnie na podstawie ciasteczka a nie domyślnie.

Mi na przykład jedna długa strona odpowiada znacznie bardziej niż kilka(naście) krótkich.

mam pytanie, a da się sprawdzić, jakie ustawiłam tam hasło ? bo nie wiem.

@Martyna a masz jakąś listę potencjalnych haseł czy kompletnie nie pamiętasz jakie by to mogło być?

Ta próba phishingu (z dzisiejszej aktualizacji) to chyba jakiś żart. Pisane na szybko w dodatku z błędem. To taka niejawna forma wiadomości “hej, jeśli jesteś idiotą, przyślij mi swój login i hasło do Allegro, pozdrawiam”.

Wygląda na to, że Allegro podjęło działania związane z wyciekiem z Filmweb. Mój e-mail na Allegro jest taki sam jak w Filmweb (hasło, rzecz jasna, inne). Dziś po zalogowaniu serwis zażądał ode mnie zmiany hasła “ze względów bezpieczeństwa”.

ja niestety nie mogę nawet odpalić strony filmweb.pl, a o zmianie hasła to mogę pomarzyć :(

błąd jak poniżej

“HTTP ERROR 500

Problem accessing /forgotPassword. Reason:

password.reset

Caused by:

art.user.login.PasswordResetException: password.reset” (…)

czy ktoś wie co powinnam zrobić

Ijon, mam listę potencjalnych haseł, o ile nie było weryfikacji, czy jak to tam się nazywa, że podają inne hasło, to wtedy nie zmieniałam pewnie. właściwie mogłam ustawić jedno z 2 haseł, jeśli faktycznie założyłam tam konto(bo nie wchodziłam tam nigdy, albo tylko raz) , a w google nie chcę wpisać, bo to niebezpieczne.

Re: zmiany haseł na allegro

Trochę sobie za dużo pozwalają w stosunku do mniejszości z powodu większości.

To już 4ty serwis/forum, gdzie jestem zmuszony zmienić “bezpieczne” hasło z powodu bałwanów, którzy stosują te same hasła w kilku serwisach, których odczytanie nie stanowi większego problemu.

Dlatego w tym wypadku postanowiłem przeanalizować proces zmiany hasła od strony potencjalnego włamywacza, który poznał nasze hasło do filmwebu.

Zarzut nr 1. Allegro które tak “dba o nasze bezpieczeństwo”… nie pozwala na użycie dłuższego niż 16 znakowego hasła. ;)

Zarzut 2. Autoryzowanie zmiany hasła na podstawie… 1 z 3 ogólnodostępnych danych.

Załóżmy, że posiadam czyjeś hasło w wyniku niekompetencji filmwebu, a email zdobyłem komunikując się ze sprzedawcami.

Loguję się na allegro;

allegro wymusza zmianę hasła;

podaję stare hasło, nowe hasło, wybieram formę autoryzacji… imię panieńskie matki lub kod pocztowy… lub numer telefonu.

W ten oto sposób zmieniłem “komuś” hasło do konta allegro wpisując kod pocztowy. :> A jak poznać kod pocztowy? Ot, choćby przeszukać aukcje pod względem `miejsc odbioru osobistego`. Nr telefonów są często na stronach `o mnie` lub w danych kontaktowych po wygranej aukcji. My natomiast możemy sobie wybrać jedno z 3 pytań kontrolnych w chwili zmiany hasła. :>

Na chwilę obecną, a minęło niemal 10 minut. Allegro nie poinformowało mnie o zmianie hasła, ani nie poprosiło o autoryzację zmiany przez żaden z 3 kanałów komunikacyjnych jakie mam u nich zdefiniowane, tj. email, gg, nr telefonu.

Teraz wystarczy jedynie wyłączyć powiadomienia email/gg i… robić zakupy. ;]

To już kolejny przykład w ciągu kilku ostatnich dni obrazujący nieprzemyślane procedury autoryzujące mające na celu… zwiększyć nasze bezpieczeństwo. ;]

I ja ze swojej strony stanowczo dziękuję i żądam zaprzestania opiekowania się mną bo tylko większe problemy mogę mieć z powodu Waszej nadopiekuńczości drodzy administratorzy allegro. ;P

Ah, dodam tylko, że zbieżność danych filmweb-allegro polegała wyłącznie na identycznym emailu. Różne loginy, różne hasła.

no i dziś właśnie ktoś pobrał całą moją poczte z gmail….

a plik gdzie mozna znalesc ?

@up:

w internecie :P

@Majka

a dokladnie ?

a ja zignorowalem tego meila i nie zmienilem hasla, a czy te osoby ktore zmienily moga teraz korzystac z serwisu filmweb ?

Jeżeli jednak chcecie stosować jedno hasło do wszystkich (nieistotnych) serwisów, to polecam zastosowanie pwdhash (www.pwdhash.com). Tworzy unikalne hasło na podstawie hasła master + host-name. Można to hasło wygenerować online, ale jako, że kod użyty do hashowania jest otwarty, są także do tego wtyczki dla firefox’a i chrome/chromium.

@olaf

skąd masz screena bazy danych ?

a może masz ten plik ; D

[…] wyniku ataku, do sieci wyciekły hasła i e-maile zarejestrowanych użytkowników. Niedawno podobny wyciek przytrafił się Filmweb.pl — spójrzmy zatem na zestawienie i porównanie najpopularniejszych […]

[…] choć mniej prawdopodobnych wydarzeń. Umiejętność oceny ryzyka jest rzeczą trudną. W IT też. […]

[…] zaawansowanemu, 2-składnikowemu uwierzytelnieniu, nawet jeśli zdarzy się tak, że nasze hasło wycieknie albo ktoś je nam wykradnie/podsłucha — to atakujący nic nie będzie w stanie zrobić, […]

Niech ktos wrzuci na torrenta albo rs.

Polski underground kuleje, nic nie mozna na torrencie znalezc, po paru tygodniach tego nie ma.

Jak cos gdzies wycieknie gdzie indziej, jest tego mase.

[…] “Filmweb.pl hacked! Wyciekło 700 000 haseł użytkowników” […]

[…] Serwis isitcompromised.com należałoby wiec traktować głównie jako możliwość weryfikacji, czy w publicznie dostępnych słownikach (zbudowanych na podstawie wycieków baz danych z różnych serwisów) znajduje się podane przez nas słowo. I tyle. Zwłaszcza, że serwis najwyraźniej ma podpięte także polskie bazy… […]

Najlepszym zabezpieczenim do gównianych serwisów jest korzystanie z jednorazowego maila. Po przejęciu konta i poznaniu hasła/maila hakierzy nigdzie się nie zalogują hehehe

[…] w internecie bazy danych “zhackowanych” serwisów, do dyspozycji macie: Wykop (2008), Filmweb (2010), i serwisy erotyczne […]