10/4/2014

Dziś mija 3 dzień od upublicznienia ataku Heartbleed, wykorzystującego jedną z poważniejszych dziur w serwerach WWW, serwerach poczty i serwerach VPN, które bazują na OpenSSL. Warto jednak podkreślić, że atak działa także “w drugą stronę”, jeśli wejdziecie na złośliwą stronę WWW, jej właściciel będzie mógł wykradać dane z pamięci waszych urządzeń, komputerów i telefonów komórkowych.

Heartbleed to wyciek pamięci nie tylko z serwera…

Atak Heartbleed dotyczy OpenSSL-a, ale przecież biblioteka ta nie jest wykorzystywana tylko i wyłącznie na serwerach. Jej klient został wbudowany w programy pocztowe, klienty VPN-owe oraz systemy operacyjne — także mobilne.

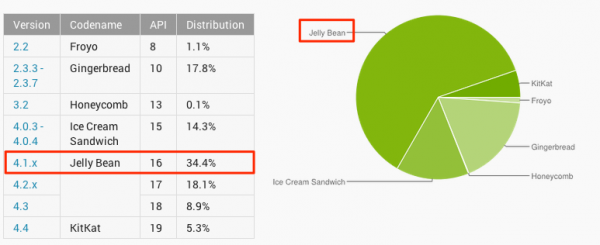

Przykładowo, na wycieki pamięci po wejściu na odpowiednio spreparowaną stronę WWW narażeni są użytkownicy Androida w wersji 4.1.1 (Jelly Bean). Potwierdza to Google i nie jest to dobra informacja, bowiem wciaż z Jelly Bean 4.1.1 korzysta najwięcej użytkowników:

W sieci już pojawiły się instrukcje jak stworzyć złośliwą stronę WWW, która — po wejściu na nią podatnego na atak użytkownika — wykradnie fragmenty jego pamięci, które mogą zawierać:

- fragmenty edytowanych przez użytkownika plików,

- wpisywane przez niego hasła,

- a nawet zdjęcia, które wykonywane zostały wbudowaną w laptopa kamerką

W zasadzie wykraść można wszystko, co znajdowało się w pamięci urządzenia przed momentem dokonania ataku.

Jakie jeszcze klienty/programy są podatne na atak Hartbleed?

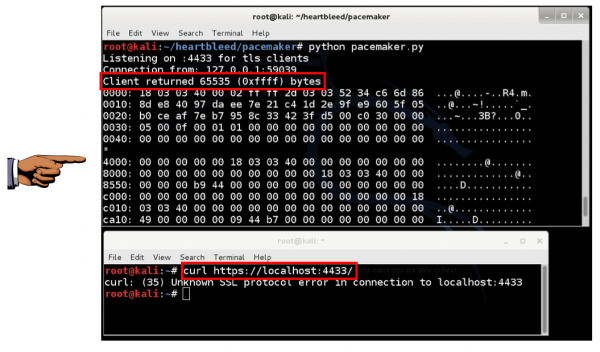

Na ataki wycieku pamięci podatny jest bazujący na OpenSSL-u curl na Kali Linuksie, ale już nie na Mac OS X.

Jeśli znacie inne oprogramowanie klienckie, które jest podatne na atak Heartbleed, dajcie znać w komentarzach, uzupełnimy listę.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

chyba wylacze prad, bo mi rece opadaja….

Przydałby mi się plug-in HTTPS NO-WHERE :)

czyli masterkey Truecrypta tez przy odrobinie szczescia moglby wyciagnac?

Jeśli masz zaszyfrowany dysk systemowy to jest to mało prawdopodobne, ale nie można tego na 100% wykluczyć. Teoretycznie masterkey powinien być zapisany wcześniej, czyli bliżej początku, a openSSL dalej. Co innego kiedy TC odpalasz po starcie systemu – wtedy prawdopodobieństwo jest większe, ale też jest to mało prawdopodobne. TC chyba przy zamykaniu zeruje używaną pamieć, ale pewny nie jestem. System nie powinien pozwolić odczytać pamięć używaną przez TC openSSLowi, więc jeśli TC jest cały czas załączony i nic odremontowujesz urządzeń to jesteś bezpieczy. Jeśli TC sprząta po sobie i system zadziała jak powinien jesteś całkiem bezpieczny.

TOR ponoć też podatny.

No niemozliwe… Znow taki zbieg okolicznosci.

@hmm

Oczywiscie, ze moglby wyciagnac.

“W zasadzie wkrasc mozna wszysttko, co znajdowalo sie

w pamieci urzadzenia przed momentem dokonania ataku.”

A nie jest przypadkiem tak, że OS zeruje strony pamięci przy przydzielaniu ich procesom?

Jeśli tak, to możnaby wyciągnąć tylko rzeczy z pamięci *przeglądarki*, a to już różnica. Ale pewien nie jestem.

sekcje .bss zeruje, inne nie.

Jasne, że nie wszystko. Każdy seslnsowny os po win3.11 separuje pamięć procesów. Pamięci kernela nie da się odczytać, strony przydzielane procesom są zerowane. Jak mam osobnego ff dla fb to tylko fb może wykradac moje zdjęcia… z fb.Bez powiększania paniki :) atak jest groźny, ale mleko waszych krów bezpieczne.

Witam, właśnie sprawdzałam banki… wszystkie informacje złe…

TOYOTA BANK

LastPass Heartbleed checker

Site: konto.toyotabank.pl

Server software: Apache

Vulnerable: Very likely (known use OpenSSL)

SSL Certificate: Unsafe (created 2 years ago at Aug 17 00:00:00 2012 GMT)

Assessment: Wait for the site to update before changing your password

MBANK

LastPass Heartbleed checker

Site: moj.multibank.pl

Server software: Multi Web Server

Vulnerable: Possibly (might use OpenSSL)

SSL Certificate: Unsafe (created 2 months ago at Jan 31 00:00:00 2014 GMT)

Assessment: Wait for the site to update before changing your password

IPKO

LastPass Heartbleed checker

Site: http://www.ipko.pl

Server software: Platforma Inteligo

Vulnerable: Possibly (might use OpenSSL)

SSL Certificate: Unsafe (created 3 months ago at Jan 2 00:00:00 2014 GMT)

Assessment: Wait for the site to update before changing your password

Co warto w teraz zrobić??

Po pierwsze — czesc z bankow, ktore wymieniles maja OpenSSL, ale z wylaczonym heartbeatem.

Ppo drugie — niekoniecznie musza odnawiac certyfikaty – skad wiemy, ze przed opublikowaniem informacji o luce (i przez ostatnie dwa lata wstecz) mialy a) podatna na atak wersje OpenSSL-a oraz b) z wlaczonym heartbeatem? (bo mogły mieć podatną ale z wyłączonym HB, a więc niepodatną ;)

Też pomyślałem o TOR’ze. Czy ta podatność mogła być powodem wpadek nie których stron dużych namierzonych w przeciągu ostatnich miesięcy? Tak w ogóle to nieźle BTC pikuje w dół :)

Czytaj https://blog.torproject.org/blog/tor-weekly-news-%E2%80%94-april-9th-2014

W Kalim jest juz zalatana paczka openssl 1.0.1e-2+deb7u6. Sprawdzilem pacemaker + curl/iceweasel i wyglada na OK.

Urządzenia sieciowe także są podatne na ten atak. Poniżej lista urządzeń Cisco podatnych na atak:

Cisco AnyConnect Secure Mobility Client for iOS

Cisco Desktop Collaboration Experience DX650

Cisco Unified 7800 series IP Phones

Cisco Unified 8961 IP Phone

Cisco Unified 9951 IP Phone

Cisco Unified 9971 IP Phone

Cisco TelePresence Video Communication Server (VCS)

Cisco IOS XE

Cisco UCS B-Series (Blade) Servers

Cisco UCS C-Series (Stand alone Rack) Servers

Cisco Unified Communication Manager (UCM) 10.0

źródło:

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20140409-heartbleed

źródło z Junipera

http://kb.juniper.net/InfoCenter/index?page=content&id=JSA10623

Podatny jest tylko Android w wersji 4.1.1, czy też inne wersje JellyBeana (4.2.x, 4.3.x) są również podatne?

4.1.2 niepodatne (sprawdzałem), więc nowsze raczej też nie.

Takie pytanie laika, co z logowaniem przez OpenId? Serwer OpenId nie jest podatny, serwer na który się logujemy jest podatny.

> wciaż z Jelly Bean korzysta najwięcej użytkowników

Nazwa „Jelly Bean” dotyczy wersji od 4.1.0 do 4.3.1. Bug Heartbleed dotyczy tylko 4.1.1 (a istnieje też 4.1.2).

Oficjalny klient Bitcoin-Qt był podatny. Klient ten nie jest tylko portfelem dla użytkownika, ale po aktualizacji zamienia się w node w sieci i wysyła innym klientom bloki, więc działa jako serwer i klient.

Komunikacja w sieciach BTC odbywa się cleartext’em…

A co w takim razie z lastpass?

Troszkę wystarczy poczytać bloga: “In summary, LastPass customers do not need to be concerned about their LastPass accounts. Though LastPass employs OpenSSL, we have multiple layers of encryption to protect our users and never have access to those encryption keys.” – http://blog.lastpass.com/2014/04/lastpass-and-heartbleed-bug.html

ApexDC++. Ale kto w tych czasach korzysta z DC : )

omg, cały ten atak tylko po to, aby pominąć poniedziałek z prawnikiem?

http://www.hark.com/clips/qzbvfcctkz-theyre-covering-this-frequency

Czy to oznacza konieczność ponownego wygenerowania kluczy ssh?

> In the short statement contained in the commit message, Theo de Raadt (deraadt@) noted that OpenSSH is unaffected.

@c4525532:

Bo ja wiem? http://article.gmane.org/gmane.os.openbsd.misc/211963 sugeruje inaczej.

Argh. Czytanie przed klikaniem :)

[do moderatora – śmiało można usunąć poprzedni post, i tenże]

http://mashable.com/2014/04/09/heartbleed-bug-websites-affected/

wielka nagonka na zmianę openssl … i się okaże że wywołana przez NSA, bo w nowej wersji nowe backdoory, ale dowiemy się za 2 lata …

Sadze podobnie. Przypuszczalnie metoda z jakiegos powodu przestala byc wygodna w uzyciu. Moze po prostu ktos zaczal jej uzywac na wlasna reke nie pochodzacy z agentur USA jak to bylo swego czasu z backdoorem w Windowsach i agenturami chinskimi. Wiec co zrobiono? Wyprzedzono wypadki – symptomatyczne jest, ze informacja o tym “bledzie” pochodzi z Google, a przeciez Google w 100% nalezy do NSA i jej podobnych. Dla mnie najciekawsze jest, ze w otwartym kodzie nikt tego nie zuawyazyl przez 2 lata, ba – nadal nie zauwazylby, gdyby nie “odkrycie” tego bledu przez umoczona w inwigilacje amerykanska korporacje. To swiadczy w/g mnie o dwoch sprawach: otwarty kod niczego nie gwarantuje (co nie jest juz dla mnie zaskoczeniem od dawna) i jakosc programistow na uslugach roznych agentur pseudobezpieczenstwa jest naprawde niezla.

NIEBEZPECZNIKU – Jak teraz żyć?

Hasła zmieniać wszędzie gdzie się da?

Jetpack.me (plugin od WordPress.com z statystykami i innymi bajerami dla wordpressa) zaczął wysyłać ostrzeżenia, żeby wykonać aktualizację. Najwyraźniej szyfrują ruch niezależnie od serwera.

Browsery powinny zaczac to alertowac (wchodzisz na niebezpieczną stronę ktora z powodu… może skopiować dane z twojego urządzenia) i nie na zasadzie blacklisty ale sprawdzając wersję plików

Data wydania certyfikatu o którą krzyczą “weryfikatory” nie świadczy o tym że certyfikat nie został wymieniony – np. jeden z rodzimych wystawców w związku z tym CVE ponownie wydaje wprawdzie certyfikat ale z datą wydania “oryginalnego” certyfikatu, tj. datą zamówienia a ta może być przecież sprzed roku lub dwu.

a więc robi to źle.

Podobno taką mają politykę biznesową – w politykę CA już nie wnikałem.

Zdaje się że jest jeszcze jeden zagraniczny wystawca który stosuje podobną praktykę – jeśli ktoś jeszcze nie wymienił swoich certyfikatów warto zapytać jakie będą daty bo może się okazać że “nadgorliwość” weryfikatorów wpłynie na liczbę odwiedzin/sprzedaż/finanse :(

ok, kolejne pytanie laika.

czy jeśli program z podatną implementacją OpenSSL uruchomiony jest na wirtualnej maszynie, atakujący może odczytać coś więcej ponad zawartość przydzielonej tejże VM pamięci?

nie może

metasploit failed to load module – ktoś mi pomoże? Chciałem załadować moduł openssl_heartbleed

Z tego co wiem Linux Fedora ma spaczkowaną wersję OpenSSL z załatanym Hearthbleed, nie wiem jak inne dystrybucje…

[…] Tymczasem serwis Niebezpiecznik przypomina, że technologia OpenSSL, której dotyczy Heartbleed, jest stosowana także w programach pocztowych, klientach VPN oraz w systemach operacyjnych, także mobilnych. Wejście na odpowiednio spreparowaną stronę może ujawnić dane z naszych urządzeń. Niebezpiecznik zauważa, że na takie niebezpieczeństwo narażeni są m.in. użytkownicy Androida Jelly Bean (zob. Heartbleed to wyciek pamięci nie tylko z serwerów WWW — z waszych komputerów również). […]

Bloomberg pisze, że NSA wiedziało o tym od 2 lat i wykorzystywało lukę…

“Warto jednak podkreślić, że atak działa także “w drugą stronę”, jeśli wejdziecie na złośliwą stronę WWW, jej właściciel będzie mógł wykradać dane z pamięci waszych urządzeń, komputerów i telefonów komórkowych.”

Dobrze rozumiem, jeśli zaloguję się na pocztę, to usługodawca widzi pliki na moim dysku?

zależy czym, jak curlem z kaliego, to tak ;)

Od zawsze powtarzam, że Internet jest dla dorosłych i to tylko tych z Mensy.

[…] uczulaliśmy was na to, że Heartbleed pozwala wykradać dane nie tylko z serwerów, ale również z waszych komputerów i telefonów komórkowych. Ale celowo powstrzymywaliśmy się od insynuacji czy błąd był powiązany z służbami NSA […]

Jeden Tumblr się przejął i poinformował dziś w mailingu, że “W technologii szyfrującej większość usług w internecie wykryto lukę w zabezpieczeniach […]” Poza zmianą haseł w używanych serwisach “Usilnie namawiamy też do aktywowania autoryzacji dwuetapowej[…]” ;)

Na niektóre switche Alcatela z serii Omniswitch przeprowadzenie tego działa jak DoS (CPU idzie na 100%).

OpenWrt Backfire 10.03.1 – niepodatny (wersja OpenSSL 0.9.8 sprzed wprowadzenia podatności)

OpenWrt Attitude Adjustment 12.09.1 – podatny, ale dostępna jest paczka z załatanym OpenSSL (szczegóły: https://forum.openwrt.org/viewtopic.php?id=49958)