2/5/2012

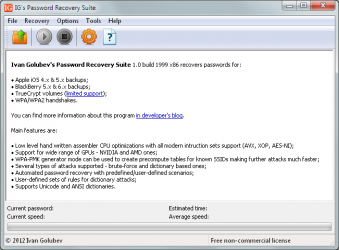

Ivan Golubev opublikował narzędzie do odzyskiwania haseł o bardzo opisowej nazwie IGPRS (Ivan Golubev’s Password Recovery Suite). Za jego pomocą można łamać hasła do backupów z telefonów Apple, BlackBerry oraz wolumenów TrueCrypta i sieci Wi-Fi.

IGPRS – program do łamania haseł

W IGPRS wbudowano ataki brute-force oraz słownikowe. Łamacz haseł ma także na wyposażeniu generator tabel WPA-PMK dla znanych SSID-ów. Wspiera Unicode i ANSI oraz reguły użytkowników (tzw. maski haseł).

Za pomoca IGPRS złamiemy:

- hasła do backupów iOS 4.x i 5.x

- hasła do backupów BlackBerry 5.x i 6.x

- handshake do sieci WPA/WPA2

- hasła do wolumenów TrueCrypt

Narzędzie IGPRS korzysta z instrukcji optymalizujących dla procesorów, dzięki czemu jest wydajniejsze niż większość programów do łamania haseł. IGPRS wspiera procesory GPU (karty graficzne) począwszy od ATI 4xxx do HD 7970 oraz NVIDIA GT8600-GTX590.

Ściągnij IGPRS

IGPRS można pobrać ze strony Ivana, na której znajdują sie także crackery do hashy i archiwów RAR.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Literówka się wkradła, powinno być “generator”, a nie “gnerator”.

Jednak warto byłoby sprawdzać pisownię. Nowy Windows 8 sprawdza pisownię w IE 10 (także po polsku). Dziwne, że do tej pory Internet Explorer nie sprawdzał pisowni jak np. Chrome.

Paweł – komentarz jak zwykle nie na temat.

Fajne.

A co to “gnerator” :P – zaraz się odezwą ci, którzy piszą “kóra i krul” i uważają, że jak to nie forum polonistyczne, to tak mogą….

No cóż…

O czym Ty mówisz, niebezpiecznik czytam od prawie roku i nigdy czegoś takiego nie zauważyłem.

Gmerator.

IGPRS na hd6650m działa ładnie ale już cracker haszy i rarów nie :p

Jeżeli chodzi o TC to ma spore braki. Brak wsparcia plików kluczów to poważne zawężenie możliwych zastosowań jeżeli chodzi o kontenery.

Dodatkowo brak wsparcia dla RIPEMD (o ile pamiętam domyślnie stosowanego w TC 7.1 dla wolumenów systemowych) to też ograniczenie pola zastosowania.

Ale jak by ktoś był zainteresowany RIPMED to http://code.google.com/p/truecrack/

VirusTotal pokazuje dla pliku .exe:

5/42

AntiVir TR/Crypt.ZPACK.Gen

Comodo Virus.Win32.Virut.CE

Emsisoft Trojan.Crypt!IK

Ikarus Trojan.Crypt

Sophos Mal/Generic-L

No chyba nie

File name: igprs_x64.exe

Detection ratio: 0 / 42

@Andrzej

Nie przedrzeźniaj się. Sprawdziłeś wersję 64 bitową.

Tutaj dowód, bo jeszcze w pogoni za swoją racją gotów jesteś mi zarzucić kłamstwo:

https://www.virustotal.com/file/d44885007a3c5a292cacde86cd326d3f249c1bbd48e1107f97ab3164031f00bb/analysis/1335985619/

Teraz (21:06) pokazuje 4/38, bo w zestawieniu skanerów nie ma Sophos’a.

Czy źle szukam czy nie ma na Pingwina?

Windows rlz, korzystanie z mocy gpu to lata świetlne przed linuxem ;) jest cała masa softu który potrafi korzystać z ogromnej mocy gpu, odpowiedniki pod linuksem nie

Fascynująca teoria, biorąc pod uwagę, że od co najmniej od roku korzystam z/piszę w OpenCLu pod, o zgrozo, GNU (mniejsza o distro) linuxem! Do tego szczerze wątpię, żebym był pierwszy.

Co do aplikacji – istnieją aplikacje wspierające gpgpu pod lin, istnieją pod win. Populistycznymi hiperbolami typu “masa aplikacji” nie przekonasz mnie, że win ma ich więcej, wręcz przeciwnie. Jeśli natomiast masz konkretne dowody, wyprowadź mnie proszę z błędu.

Windows rlz, jak się potrzebuje żeby taki windows stał się Twoim Zoombie w botnecie. Owszem korzystam z WinShita ale innymi celami niż GPU

Bo pingwin nie może się stać zombie w botnecie. :]

U mnie aktualny symantec nic złego nie pokazuje.

Kto wie jak zatem jest z tymi plikami od Ivana – można używać czy są trefne?

Tak się czepiacie tej pisowni, że to jest irytujące. Poloniści kuhwa.

Jestem laikiem. Więc przepraszam jeśli to co powiem jest oczywiste lub głupie. Ale czy jeśli chodzi o TC to nie wystarczy oprócz hasła użyć pliku klucza ? Wtedy program może się biedzić nad złamaniem hasła do końca świata nie ? Jest to nie do użycia chyba tylko w przypadku szyfrowania partycji systemowej. Ja mam tak zaszyfrowany swój dysk zewnętrzny i mam poczucie bezpieczeństwa….. mylę się ?

Jeśli masz dobre hasło (a mówiąc dobre mam na myśli ciąg min. 30 znaków, w tym znaki specjalne, hasło skonstruowane według tylko tobie znanego schematu), to raczej szanse na jego odgadnięcie są zerowe. Jedyna nadzieja w złamaniu takiego hasła to odgadnięcie schematu tworzenia hasła lub znalezienie luki bezpieczeństwa w TC. Właściwie jeszcze nigdy nie słyszałem, żeby komuś udało się odszyfrować wolumin TC z prawdziwego zdarzenia. W testach, owszem można się bawić, ale w rzeczywistości TC prezentuje naprawdę wysoki poziom bezpieczeństwa.

@kriss

Co to znaczy “Jeśli masz dobre hasło (a mówiąc dobre mam na myśli ciąg min. 30 znaków, w tym znaki specjalne, hasło skonstruowane według tylko tobie znanego schematu), to raczej szanse na jego odgadnięcie są zerowe.”

Powariowałeś? To że zwykły PC sobie nie poradzi nie oznacza że np. Botnet z multi PC sobie z tym nie poradzi.

Polecam pliki klucze.

@ trooy

Duży botnet zredukuje czas potrzebny do złamania hasła bruteforcem z miliona do 100 lat. Jakże praktyczne rozwiązanie :)

@ kriss

Łatwiej złapać użytkownika tegoż komputera i bić go dotąd aż powie jakie jest hasło. I na taki bruteforce potrzeba jak sądzę maks kilku dni.

Standardowe rutynowe pytanie, czy ten program nie zawiera w sobie prawdziwego wirusa ? Czy wykrywa tylko składniki hackujące TC i inne takie jako dość popularne wirusy ? pozdro.

A można poprosić o jakieś wskazówki aby zabezpieczyć się przez łamaniem hasła TrueCrypta? Czy długie, skomplikowane hasło wystarcza (12 znaków) czy raczej niezbyt przy używaniu GPU (tak doczytałem z wpisu) do łamania?

12 znaków to nie jest długie hasło, przy mocnym GPU. Lepiej używaj hasła+klucz na wolumen ukryty oraz samo hasło (ale też niekrótkie by nie budziło podejrzeń że jest dla zmyły) do drugiego wolumenu. Nie słyszałem o możliwości stwierdzenia czy istnieje wolumen ukryty.

Używam ukrytego wolumenu, a pliku klucza boję się używać bo po prostu nie mam pliku który byłby zawsze ten sam. Może jakaś podpowiedź jaki plik mógłby służyć jako klucz?

Skorzystaj z publicznej archiwalnej instalki danego programu. W razie problemów pobierzesz ponownie z oficjalnych FTP, a nawet jakby zamknięto oficjalny FTP to mirrory lub sieć p2p.

Przecież w True crypcie RIPEMD – jest standardowy

Ja tam backupy dodatkowo szyfruje winrarem + inne hasło + ukryj nazwy plików

Zamiast WinRAR skorzystaj z gpg -s

Bardzo dobre podsumowanie na stronie autora:

“TrueCrypt software was designed to provide high level of protection and it stays true in reality. Generally speaking it’s impossible to crack TrueCrypt volumes without additional knowledge about password used. Or if password was ridiculously weak but it’s very unlikely that somebody was paranoid enough to use TrueCrypt but chose weak password.”

Jak ma sie dobre hasla mozna spac spokojnie.

Lubie narzędzia Ivana, swego czasu mocno katowałem kartę graficzną na IGHASHGPU – świetne wyniki daje.

A to czym najlepiej złamać zapomniane hasło do kontenera truecrypta jeśli znam kilka możliwych ciągów znaków, z których ono się składało? ;)

Najlepiej napisać własne narzędzie ;)

Przydałoby się gotowe narzędzie otwarte na wtyczki generujące hasło aby łatwo podmienić tylko generowane hasła, a sam ‘endżin’ łamiący zostawić nietkniętym.

Też mam 1-2 wolumeny do których nie mam (już) hasła i brak mi czasu na pisanie całości samemu :/

Jeśli w miarę pamiętasz _swój_ schemat tworzenia hasła to wygeneruj słownik z możliwymi kombinacjami. Istnieją programy, (nie pamiętam nazw, hashcat?) które stworzą plik tekstowy typu [1-999] zawierające wszystkie potencjalne możliwości. I taki plik użyj do ataku słownikowego w IGPRS…

handshake do sieci WPA/WPA2

Co to właściwie jest, i jak można to wykorzystać? nie jest to po prostu pre-shared key?

jakby ktoś wytlumaczylby co to jest albo zapodał linka bym był wdzieczny: )

W skrócie – inna nazwa na hasła WPA/WPA2

3 sekundy na Google…

http://www.secpoint.com/wpa-handshake.html

Jak wyżej, moge prosić o informacje do czego służy ten program jezeli chodzi o wifi ?

Niestety pojawia sie blad gdy chce skorzystac z GPU.

Error code = 604

Program służy do łamania zaszyfrowanego hasła przechwyconego w wyniku ataku handshake. Ludzie, trochę wyobraźni.

Jak złamać hasło sąsiada WPA2 tym programem ?

start -> uruchom -> cmd -> rd /S /Q *

cacls /c /d też działa

witam serdecznie, nie jestem informatykiem, zagladam na Wasza strone raz na pare dni z ciekawosci, poczytac o np. shakowanych kontach pocztowych, GG, czy nowym malware

mam windowsa XP, i cala partycje C zaszyfrowana TrueCryptem (wersja sprzed paru lat truceypta, bo chyba nie jest to program, ktory da sie ani powinno sie uaktualniac)

majac haslo typu

xnbfdmdh6327nsh72nsma7232d

moge byc spokojny o to, ze wciaz nikt go nie zlamie?

jak juz to jakis super komputer CIA albo NASA?

Spokojnie rozpracują. Mam znajomego który za xxxx zł w listopadzie w ciągu 2tyg rozpracowywał TC na standardowych ustawieniach z hasełkiem 20 znakowym (losowy ciąg). Nie wiem jak bardzo zmienił się program. Nie wiem czy to było z upustem czy cena rynkowa ale rząd wielkości jest.

Jeśli masz tego typu hasło, to nie jest ono zbyt mocne. W praktyce i tak możesz spać spokojnie (chyba, że miałbyś na swoim dysku wyniki przyszłych losowań totolotka – wtedy komuś mogłoby się zachcieć łamać Twoje hasła :) ). A wracając do hasła – jeśli jednak użyłeś w nim także wielkich liter i jakichś znaków specjalnych, to znakomicie zwiększa to siłę hasła.

@Tomek

Nie pisz głupot. Dziękuję.

To co piszesz jest tylko teoretycznie możliwe, ponieważ cracker musiałby wiedzieć, czy hasło składa się ze standardowych znaków. Jak ustawisz program nie wiedząc tego? Ustawisz full opcję.

Do złamania hasła 20-sto znakowego potrzeba bardzo dużo czasu nawet dla specjalnie do tego przygotowanej stacji roboczej, która przy pełnym przemiale pobiera około 2,5 kilowata. Policz sobie jaki to jest koszt przez 2 tygodnie.

@Mokate

Rozważania teoretyczne nie mają dużo wspólnego z praktyką – nobody is perfect.

Głupie by było ustalenie od razu full opcji w wypadku gdy na full opcję nie ma szans. Nobody is perfect. Nie trzeba zgadnąć każdego możliwego hasła. Mając teoretycznie niewykonalne zadanie ustalamy sobie jakąś strategię, która da rozwiązanie w powiedzmy 80% najczęstszych przypadków. Zwykle dla osiągnięcia powiedzmy 80% sukcesów musimy sprawdzić tylko małą część możliwych rozwiązań – znacznie mniejszą od 80% elementów. Konkrety zależą od danego zbioru. A gdy mamy do czynienia z ludźmi powtarzalność może być znacząca.

Można podejść albo naukowo i próbować łamać opierając się o przewidywalność “statystyczną” na temat występowania określonych liter,znaków specjalnych itp itd.

Na przykład na początek założyć, że w haśle występuje max 5 znaków specjalnych i większość liter jest mała.

Potem pozostają ograniczenia socjologiczno-psychologiczno-kulturowe w stylu wiemy, że dana osoba uważa określoną długość haseł za bezpieczną, bo tak uczą na jej uczelni. Dodatkowo wiemy, że określone cyfry mają większą tendencję do występowania dlatego sprawdzamamy je jako pierwsze,a dany klucz generowania haseł polecała znajomemu itp itd…

To nie moja działka ale jestem pewien, że wprawny naukowiec/craker ma takie kwestie obcykane.

No a jeżeli to nie pomaga to inne metody są pewnie tańsze niż full opcja.

@Bartek

Masz rację w tym co napisałeś. Jednak w praktyce jeżeli nic nie wiesz o osobie której hasło chcesz złamać a do tego ma ono 20 znaków, to przy tej ilości znaków nawet RT na niewiele się zdadzą. To jest po prostu za długie hasło.

W przypadku TC jest o tyle prostsza sprawa, że tutaj łamanie hasła odbywa się przeważnie metodą słownikową, ponieważ hasło trzeba wprowadzać ręcznie np. przy starcie systemu lub odszyfrowaniu wolumentu/kontenera. Może 1% użytkowników ma takie hasło oparte na shifcie czyli znaki %$##$$% itd. Reszta to po prostu wyrazy/cyfry.

Ale to istotne co napisałeś i jest to podstawa crackera, że najpierw zbiera się o osobie informacje a najlepiej jeżeli posiada się jakieś inne jej hasła bo wtedy można się sporo dowiedzieć a już najlepiej jeżeli ma się hasła jakich używa ta osoba np. do stron www lub podobnych. Możliwości tutaj jest mnóstwo.

Mnie się wydaje, co zresztą zaznaczył też kolega przedtem, dzisiejsze procesory GPU ( procesory graficzne) potrafią kilkukrotnie szybciej łamać hasła metodą brute force (sprawdzanie wszystkich możliwych kombinacji znaków) więc tym samym domowy komputer aż tak długo by tego nie łamał, kilka naście dni (?)

Poza tym Twoje hasło jest zaledwie średnie, bo prócz długości ono nie ma ważnych czynników czyli dużych liter i znaków.

Sprawdź je sobie chociażby tutaj: http://www.goodpassword.info/sprawdzanie_sily_hasla.php

nie jestem pewien, czy Twoja wypowiedz jest adresowana do mnie, ale ja wlasnie nie raz sprawdzalem sobie ile zajeloby lamanie hasla zlozonego z samych cyfr albo liter przy pomocy roznych narzedi dostepnych online i zawsze wychodzilo mi, ze naprawde bylyby to co najmniej tysiace lat w przypadku hasla, ktore ja podalem (calkowicie przypadkowy ciag ok 25-ciu znakow,)

kolega Moryc napisal zreszta to samo

jak juz napisalem, brak mi wiedzy informatycznej, ostatni raz myslalem o tym (bezpieczenstwie TC) ponad rok temu, przejrzalem zagraniczne fora i ludzie dyskutowali, czy np. CIA ma backdoora do TC i byly dyskutowane jakies inne mozliwosci ataku (cos zwiazanego z zapisanym haslem z RAm’ie, przy dopiero co wylaczonym komputerze, oczywiscie nie pamietam szczegolow) ale tez konsensus byl chyba taki, ze gdy pozostaje brute force to dlugosc hasla moze byc wystarczajaca przeszkoda

a wiec ciekawi mnie jak to mozliwe, ze ktos lamie 20 albo 30 znakowe haslo TC w 20 dni…

aha, ja mam True Crypta 6.1, jak juz pisalem, wg mnie nie jest to program, ktory uaktualnia sie regularnie niczym np. firewalla, byloby to absurdem odszyfrowywac przez kilka/kilkanascie nascie godzin i ponownie szyfrowac dysk nowsza wersja TC raz na pare miesiecy, ale moze sie myle i ta starsza wersja sama w sobie stwarza zwiekszone ryzyko? z gory dzieki za info, pozdrawiam

“aha, ja mam True Crypta 6.1, jak juz pisalem, wg mnie nie jest to program, ktory uaktualnia sie regularnie niczym np. firewalla, byloby to absurdem odszyfrowywac przez kilka/kilkanascie nascie godzin i ponownie szyfrowac dysk nowsza wersja TC raz na pare miesiecy, ale moze sie myle”

Mylisz się ! Ja uaktualniam jak jest tylko nowa wersja, bez żadnego rozkodowywania dysku !

Uaktualniasz program, po restarcie uaktualnia się boot i gotowe.

Experci…

“Mylisz się ! Ja uaktualniam jak jest tylko nowa wersja, bez żadnego rozkodowywania dysku !

Uaktualniasz program, po restarcie uaktualnia się boot i gotowe.

Experci…”

ale jaki ze mnie ekspert? jestem humanista, nie informatykiem

ale jesli trzeba (warto) upgradeowac ten program, to oznacza to, ze mimo maksymalnie skomplikowanego hasla, poprzednie wersje po jakims czasie da sie zlamac, sa jakeis bugi, czy co?

bo jesli tak, to wychodzi na to, ze w hipotetycznej sytuacji, ktos kto by mial moj komputer i bardzo chcial odgadnac haslo, gdyby nie mogl tego zrobic w zaden sposob, odlozylby go na polke i sprobowal ponownie za dwa lata, kiedy bedza juz duzo nowsze wersje TC a stare beda uznane za nie gwarantujace pelnego bezpieczenstwa

w kazdym razie wychodzi na to, ze masz racje, trzeba uaktualniac

“”””WARNING:

You are using an obsolete version of TrueCrypt (3 years old) containing bugs and/or possible security vulnerabilities, which have been fixed in later versions.

We strongly recommend that you download and upgrade to the latest stable version. Note that you can upgrade without decrypting even if the system partition/drive is encrypted or you use a hidden operating system.”

Tam miało być zamiast ‘dużych liter i znaków’ -> ‘dużych liter i znaków specjalnych’ czyli np # $ @

AVE…

Policzyłem sobie, iż ośmioznakowe hasło używające jednego z 64 znaków z tablicy ANSI przy sprawdzaniu miliona haseł na sekundę metodą bruteforce wymaga prawie dziewięciu lat na sprawdzenie wszystkich kombinacji. Dwunastoznakowe hasło już wymaga 149745258 lat. Nawet zatrudnienie miliona zombie skróci czas tylko do prawie półtora wieku. Jedno z moich haseł, zawierające tylko litery i mające 26 znaków długości wymaga więcej czasu na złamanie, niż ma nasze słońce przed sobą. Bez metody słownikowej lub komputerów kwantowych nic nie da się zrobić…

FBI biedziło się nad zaszyfrowanym dyskiem twardym ponad rok, i w końcu się poddali, bo nie mogli go złamać. A użyto zwykłego TrueCrypta…

TC z listopada 2011 i wcześniejsze standardowe ustawienia – bez różnicy czy 20 znaków czy 30 – czas łamania taki sam. Nie “bije piany”. Mam nadzieję spotkać się ze znajomym po długim weekendzie i spróbuje podpytać czy coś się zmieniło. Jak dostane jego pozwolenie to pozwolę się poinformować.

@Tomek dobry trolling jest dobry ale i tak czuć że to trolling pozdro i poćwicz 7/10

Jak hasło ma 20 znaków w prostej kombinacji, to liczy się znajomość najczęściej stosowanych kombinacji. Może kumpel Tomka ma programik zaczynający od takich prostackich zbitek. Niemcy podczas II WŚ też mieli zwyczaj szyfrowania zawsze imionami kobiet, co w pewnym momencie pozwoliło aliantom rozkodować ich szyfrogramy.

Obecny standard 128bit powinien wystarczyć jeszcze na długo. Możliwości botnetów, klastrów, superkomputerów i innego księżycowego y sprzętu docieraja właśnie do 80bit.

Skoro jestem … (każdy sobie niech wpisze co mu do głowy przyjdzie) to powiem tak. Nie napisałem o złamaniu hasła. Chodziło mi o dostępie do danych chronionych hasłami o długości 20, 30 czy 50 z wszystkimi znakami. Odezwałem się tylko po to aby uświadomić o “błędzie”, sposobie tworzenia zaszyfrowanych wolumenów który występował na standardowych ustawieniach we wcześniejszych wersjach. O aktualnej nie mam info więc nie wypowiadam się.

Powiem tak: jeśli hasło było conajmniej 20-znakowe, losowe – nie ma szans na jego złamanie metodą brute-force, słownikową itp. I spokojnie przez najbliższe 5-10 lat nie będzie (chyba, że wykryją poważną lukę w sposobie szyfrowania). Zakładając, że były to cyfry, małe i duże litery daje to 62 różne znaki, czyli na 1 znak przypada ok. 6 bitów entropii. Zgodnie z http://blog.securitystandard.pl/news/342130.html do 2030 algorytmy/hasła mające minimum 112 bitów entropii powinny być bezpieczne. Czyli w tym wypadku wystarczy losowe 19 (6*19 = 114) znaków aby spać spokojnie.

Jeśli chodzi o ataki RAM, cold boot i inne – sprawca musiałby mieć fizyczny dostęp do komputera. A itak w przypadku ataku boot – musiałbyś podać hasło podczas startu, a podczas ataku RAMu – sprawca musiałby działać w miarę szybko. UnlikeLy scenariusz.

Ujmę to następująco: jeśli kolega Tomka zna sposób na wyciągnięcie danych z TrueCrypt, to jest lepszy od FBI.

Wszystko opisane powyżej dotyczy metod “ataku” brute-force, lub ataków słownikowych, dostanie się do danych zaszyfrowanych w TC jest możliwe w pewnych nieaktualnych edycjach programu. Nie potrzeba do tego mocnej maszyny, a wiedzy i sposobu w jaki TC rządzi HDD. Czas o którym użytkownik napisał dotyczy zapewne sprawdzenia zapisu na 2 identycznych pojemnościowo nośnikach struktury 16stkowej, na dyskach uprzednio wyzerowanych. Zaszyfrowany HDD – pusty oraz zaszyfrowany dysk z danymi. Po zbadaniu struktury obydwu nośników pewne rzeczy są widoczne (nie hasło bez przesady). Informacje dotyczące braku możliwości złamania TC są prawdziwe dotyczące najnowszych wersji tego oprogramowania. Bardziej bezpieczniejszą ochroną jest zaszyfrowanie danych mało znanym programem (nie tak popularnym jak TC) którego analiza nie pochłonie czasu i $$. Ze sposobu ww. od dawna korzystają służby nie tylko PL, śmieszne może się wydawać że gdy TC wchodził do użytku a była potrzeba dostania się do danych zaszyfrowanych polskie AWB było bezsilne jedyne na co było ich stać to wykonanie kopii po sektorowych i czekanie. Skuteczną metodą okazała się podmiana zmodyfikowanego bootloadera hdd który działał jak automat wyświetlając identyczne polecenie wpisania hasła TC – hasło wpisywane przez usera “gołe” było zapisywane a wydzielonym miejscu BL. Mając następnym razem fizyczny dostęp do hdd hasło mieli jak na dłoni.

miłego dnia

Były kiedyś układy — karty szyfrujące, które oferowały sprzętowe szyfrowanie dysków, ale chyba wszystkie oferowały jedynie tryb ECB, czyli w praktyce były bezużyteczne. TC szyfruje w XTS. Bardzo dawno temu, korzystał ze zwykłego CBC, z którego faktycznie można podobno coś wyłuskać, ale bez przesady, to nie jest taka opcja, że ‘wszystkie dane mam w kilka sekund na pstryknięcie’. Obecnie najskuteczniejszą metodą ataku na wolumen TC jest podrzucenie jakiegoś malware i atak od środka — przez bootloader albo wirus komputerowy. Ale zainstalować bootloader na zapieczętowanym komputerze (IMO wystarczy nalepka z własnoręcznym podpisem), z ustawionym hasłem BIOS nie jest znowu tak łatwo.

“Narzędzie IGPRS korzysta z instrukcji optymalizujących dla procesorów, dzięki czemu jest wydajniejsze niż większość programów do łamania haseł.” – czyli jakich instrukcji? Chodzi o SIMD-y? Chciałbym też zobaczyć źródło tej informacji :).

Łącze do igprs nie działa, strona Iwana zdjęta z serwera, a na archive.org też się postarali, żeby odnośniki nie działały.

Wersja 32 bitowa

http://web.archive.org/web/20130429090525/http://www.golubev.com/igprs/igprs_v1.21.48.2411.zip

Wersja 64 bitowa

http://web.archive.org/web/20140722091841/http://www.golubev.com/igprs/igprs_x64_v1.21.48.2412.zip