13/7/2015

Analiza treści e-maili pracowników produkującej rządowe trojany firmy Hacking Team (tej od której trojana kupiła CBA) dostarcza wielu informacji, zdradzających jak od strony technicznej wyglądają operacje służb specjalnych w internecie. Dziś przyjrzymy się, jak zespół HT pomógł włoskim służbom odzyskać kontrolę nad zatrojanowanymi komputerami ofiar. Całość odbyła się w dość brutalny sposób, tj. za pomocą przejęcia ruchu IP przy pomocy BGP hijackingu.

Tracisz serwer, tracisz figuranta

Zacznijmy od przypomnienia, na czym polega biznes Hacking Teamu. Firma sprzedaje trojana o nazwie RCS (Remote Control System). Jego instalację na urządzeniach (komputerach lub smartphonach) fingurantów przeprowadza się poprzez wykorzystanie exploitów na znane i nieznane podatności (tzw. 0day’e). Ofiara po zainfekowaniu periodycznie łączy się z serwerem kontrolnym. Otrzymuje od niego polecenia (np. włączenia mikrofonu, kamery, przeszukania dysku) i przekazuje do niego zebrane przez siebie dane (np. naciskane przez figuranta klawisze, oglądane strony internetowe, nagrania za kamerki). Jeśli ofiara nie może połączyć się z serwerem kontrolnym, inwigilacja nie może być kontynuowana — innymi słowy, cała operacja jest zagrożona. To właśnie spotkało włoską policję…

Stracili kontrolę nad serwerami zarządzającymi operacją

W sierpniu 2013 roku włoski operator Aruba rozgłosił (błędnie) poprzez protokół BGP własność 256 adresów IP (46.166.163.0/24) należących do serwerowni Santrex. Z e-maili wynika, że działanie to inspirowane było prośbami Hacking Team, działającymi w imieniu swojego klienta — Raggruppamento Operativo Speciale — specjalnej jednostki włoskiej policji.

Skąd taki pomysł? Włoskie służby na hostowanie swoich serwerów C&C (zwanych “anonymizerami” i wymaganych przez oprogramowanie RCS do kontrolowania inwigilowanych komputerów) wybrały właśnie serwerownię Santrex. Tu warto nadmienić, że Santrex znany był głównie z tego, że realizował model tzw. bullet-proof hostingu. Z bullet-proof hostingów często korzystają przestępcy internetowi, aby jak najdłużej świadczyć swoje usługi — właściciele tego typu serwerowni mają bowiem tendencję do nieingerowania w usługi swoich klientów nawet pomimo otrzymywania wielu zgłoszeń “abuse” od innych operatorów i organów ścigania.

Niestety, druga strona medalu biznesu bullet-proof hostingów to częste ataki komputerowe i utraty peeringu z innymi operatorami. Wygląda na to, iż właśnie takie “problemy techniczne” spotkały w sierpniu 2013 serwerownię Santrex, która chwilowo “zniknęła” z internetu, a wraz z nią serwery zarządzające operacją Włochów. Bezpośrednim efektem tej sytuacji był brak możliwości kontaktu z zainfekowanymi komputerami inwigilowanych przez włoskie służby osób. Zatrojanowane urządzenia ofiar co prawda chciały łączyć się do policyjnych serwerów kontrolnych, ale nie mogły osiągnąć celu — adresacja Santrax była martwa, bo chwilowo nikt nie rozgłaszał jej w internecie.

Sytuacja nie była jednak beznadziejna — z pomocą przyszedł protokół BGP; stary niezbyt bezpieczny, bo bazujący na wzajemnym zaufaniu operatorów. Oto e-mail jednego z pracowników supportu Hacking Teamu:

Jeśli wszystko zrobimy dobrze, to powinniśmy móc przywrócić waszego VPS-a do życia (na przejętej adresacji Santrex). O ile backdoor (na urządzeniu figuranta) jest wciąż aktywny, skontaktuje się z nami.

O przybliżenie szczegółów technicznych takiej operacji poprosiliśmy Sławomira Lipowskiego, eksperta od BGP.

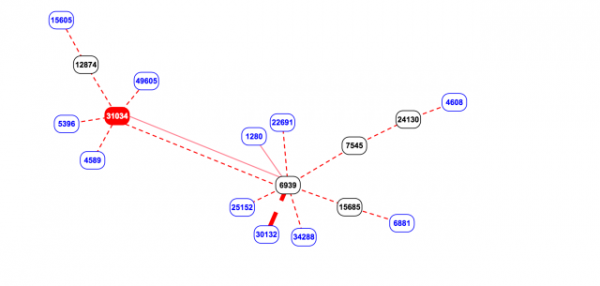

Wszystko wskazuje na to, że AS31034 (włoska sieć Aruba S.p.A.), za pośrednictwem protokołu BGP, rozgłosiła do sąsiednich sieci (peerów BGP) atakowany prefiks, czyli adresację 46.166.163.0/24. W ten sposób poinformowano, że wspomniana adresacja znajduje się w ich sieci i cały ruch adresowany na te adresy IP, powinien być kierowany właśnie do nich (tj. Aruby). Statystyki RIPE NCC wskazują, że adresacja ta w momencie ataku nie była rozgłaszana przez nikogo innego — mimo to, działania Aruba nie powinny zakończyć się powodzeniem. Dbać o to powinny filtry BGP, które u operatorów konfiguruje się i aktualizuje (ręcznie bądź automatycznie) na podstawie danych z bazy odpowiedniego dla danego regionu RIRa (w tym wypadku RIPE NCC).

To, że Aruba dodało do bazy RIPE NCC wpisy, umożliwiające im rozgłaszanie tej adresacji z AS31034, jest mało prawdopodobne. Zgodnie z danymi statystycznymi udostępnianymi przez RIPE NCC, widoczność tej adresacji w momencie ataku była niewielka. Można zatem przypuszczać, że propagację ataku do większej liczby sieci powstrzymały właśnie filtry BGP. Niewykluczone jest także, że Aruba celowo ograniczyła zasięg ataku, rozgłaszając ten prefiks tylko do części swoich peerów BGP. Włoskie sieci, które podobno zaakceptowały prefiks rozgłaszany przez Aruba, mogły to uczynić zarówno świadomie, wspierając całą akcję, jak i paść ofiarą niewystarczająco szczelnych filtrów BGP. Żeby omawiany atak był możliwy wystarczyło bowiem, iż sieci te posiadały filtry BGP skonfigurowane w taki sposób, aby akceptować od Aruba wszystkie prefiksy rozgłaszane bezpośrednio z AS31034. Nie jest to niespotykaną praktyką. Duże sieci z reguły są w stanie skutecznie filtrować informacje przekazywane do nich przez ich małych klientów, którzy nie rozgłaszają pełnej tablicy BGP, a jedynie kilka prefiksów. Trzeba mieć jednak świadomość, że z zasady podrzędne sieci akceptują niemal wszystko, co rozgłaszają im ich dostawcy, zapewniający im przecież dostęp do całego Internetu. To wszystko, to grubo ponad pół miliona prefiksów. Podobnie sprawa może wyglądać na styku dwóch dużych operatorów. Tu również wymiana informacji poprzez BGP opiera się nierzadko na wzajemnym zaufaniu. Różnie wygląda też skuteczność filtrów BGP w punktach wymiany ruchu. Pokazał to swego czasu przypadek z naszego rodzimego podwórka. Błąd w konfiguracji BGP w stosunkowo niewielkiej sieci BGP, wygenerował wtedy olbrzymi problem u jednego z czołowych polskich dostawców.

Po rozgłoszeniu atakowanej adresacji przez Aruba i jej akceptacji przez przynajmniej część peerów, adresacja ta stała się zapewne automatycznie osiągalna nie tylko w sieci Aruba i w sieciach peerów, które rozgłaszany prefiks zaakceptowały, ale także w sieciach ich klientów. W ten sposób Wszystkie pakiety IP wysyłane przez użytkowników wymienionych sieci, wysyłane na którykolwiek z adresów z podsieci 46.166.163.0/24, mogły zostać przejęte przez Aruba i skierowane na dowolnie wybrany przez nich host. Co ciekawe, z dostępnych informacji wynika również, że prefiks ten został zaakceptowany także przez międzynarodową sieć Hurricane Electric. Wygląda na to, że HE zaakceptowało prefiks rozgłaszany przez Aruba poprzez włoski punkt wymiany ruchu IP MIX-IT. Jeśli HE faktycznie zaczęło także rozgłaszać dalej trasę do tego prefiksu swoim peerom, to niewykluczone, że zasięg ataku wykroczył poza włoskie sieci.

Autentyczność i spójność danych przekazywanych poprzez protokół BGP uzależniona jest w dużej mierze na wzajemnym zaufaniu między wymieniającymi się informacjami sąsiadami. Filtry BGP mają za zadanie zapobiegać rozsyłaniu nieprawidłowych informacji. Nie zawsze są one jednak zaimplementowane wystarczająco starannie. Czasami ich po prostu na niektórych stykach nie ma, a nierzadko są bardzo ograniczone. Trzeba też pamiętać o tym, że zazwyczaj nadrzędny operator, rozgłaszający swojemu klientowi pełną tablicę BGP, ma możliwość wstrzyknięcia temu klientowi poprzez BGP niemal dowolnej fałszywej informacji. Takim mniejszym sieciom AS pozostaje często tylko mieć zaufanie do dostawców i liczyć na to, że zaufanie to nie bywa nadużywane.

Aruba rozgłaszała przejętą podsieć od 15 do 22 sierpnia 2013. E-maile HT zdradzają, że 3 z 4 zainfekowanych maszyn z powodzeniem podłączyły się do “sklonowanych” serwerów kontrolnych hostowanych w przejętej przez BGP adresacji. Zapewne tuż po odzyskaniu kontroli nad agentami, HT przekonfigurował je na inny adres IP serwera kontrolnego i wtedy atak ustał.

Ataki na BGP to nie nowość

W przeszłości oczywiście zdarzały się przypadki “porwań” prefiksów BGP, ale w dużej mierze wynikały one z “pomyłek” (por. Białoruś i Islandia przejmowały ruch internetowy) choć były też piękne ataki — np. kradzież bitcoinów poprzez BGP.

Akcja Hacking Teamu i włoskiej policji we współpracy z operatorem Aruba to jednak pierwszy znany przypadek, kiedy jeden z operatorów złośliwie i świadomie rozgłasza ruch drugiego. Innymi słowy, ISP popełnił przestępstwo na prośbę policji.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

Każdy powinien zobaczyć te webinary! Praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy oraz darmowy webinar.

To już nie tylko trzeba samemu napisać system operacyjny, zlutować sobie chipy – ale też cały internet trzeba zrobić swój, żeby nikt nas nie oszukał, nie postawił nam czegoś… albo może się wypisać z tych całych internetów? Zająć się np. uprawą lub hodowlą – założyć winnicę? Ehh..

Z lektury pozostałych wpisów Niebezpiecznika można znaleźć prosty sposób na to – szyfrować dane/połączenie – i nie ma problemu. (W tym przypadku to oczywiście nie było potrzebne, bo autorzy chcieli oszukać ruch dla własnego programu)

@bart, niby jakim algorytmem ? Poza tym w jaki sposób chcesz szyfrować te dane ? Pamiętaj, że szyfry opierają swoją jakość na jakości generatora liczb pseudolosowych, a jego pracę można na wiele sposobów zakłócić. Tym samym będziesz szyfrował dane używając powiedzmy klucza 128 bitowego, a w rzeczywistości jego długość będzie wynosić kilka do kilkunastu bitów.

może czas na implementację HA? :P

Jakie znacie metody wykrywania modyfikacji BGP na komputerze użytkownika koncowego?

Mnie przychodzi do głowy kilka metod np. monitoring trasy pakietami ICMP i analiza prefiksów w trasie, monitoring wartości TTL do konkretnych serwerów, monitoring czasu podróży pakietów i reagowanie na duże odchylenia.

To jednak wydają się metody, które nie dają 100% gwarancji wykrycia. TTLa można modyfikować na routerach z IPtables, czas podróży też jest niepewny (vide QUANTUMINSERT). Czy jest jakaś publiczna baza danych BGP którą można odpytywać o prefiksy i analizować dokonywane zmiany/aktualizacje? Czy tylko administratorzy duzych sieci mają taką możliwość?

Z góry dzięki dla dobrego człowieka który zechce podpowiedzieć :)

np. publiczne looking glass

Ostatni akapit “co robić, jak żyć”, wydaje się dobrym punktem zaczepnym: https://niebezpiecznik.pl/post/przepiekny-atak-na-uzytkownikow-bitcoina-ukradl-kryptowalute-przez-bgp

@bart

Dzięki, jednak mnie bardziej chodziło o detekcję a nie ochronę danych. Chciałbym wiedzieć kto, lub choćby czy ktoś probuje przechwycić mój ruch sieciowy.

Sama informacja o ataku może być cenniejsza niż ślepe zaufanie w kryptografie, zwłaszcza po aferze z Diginotar.

Filtry BGP mówicie… khem. No jak ktoś po prostu dopisze pod swój ASn (z rozpędu, błędu czy atakując aż tak prymitywnie), to może i zadziałają. Poświęcając na atak 3 minuty dłużej dopisuje się co trzeba do AS-setu (filtry upstreamów zaktualizują się automatycznie w ciągu paru godzin), tworzy fałszywy AS-path i zapina adresację w ‘prawidłowej’ sieci. Pan ekspert celowo o tym nie wspomniał? Bezpieczeństwo BGP wygląda tak samo, jak bezpieczeństwo SS7 czy SMTP – zakładamy, że dostęp do interfejsu ma tylko ktoś odpowiedzialny (w przypadku SMTP trzeba było po prostu odciąć port 25 end-userom i teoretycznie zostają same serwery). Problem polega na tym, że do Internetu podłączono dziki świat z dzikimi ludźmi prowadzącymi dzikie biznesy i nie można już ufać, że ‘złoczyńca’ zostanie sprowadzony do parteru po wykonaniu telefonu do jego operatorów (bo w praktyce w starej USA i EU w ten sposób można by wyeliminować kombinatorów). No i teraz wielkie larum, że nam krzywdę robią – wiem, że to niepoprawne politycznie, ale wystarczyłoby w IPv5 (to taka robocza nazwa utopijnego protokołu stworzonego przez inżynierów, a nie leśne dziadki od IPv6) wprowadzić kilka bitów na lokalizację geograficzną źródła pakietu – byłbym pierwszy do odrzucania ruchu SMTP oraz tras pochodzących z Azji, Afryki oraz Ameryki Pd. (w końcu po coś ten default route jest, niech się upstream martwi co z tym robić). A poważniej – dzisiaj właśnie do geolokalizacji sprowadza się najskuteczniejsze filtrowanie… Tylko jak zrealizować filtr ‘przyjmuj europejskie ASny tylko przez europejskie AS-path’? Bo odrzucanie połączeń SMTP, POP3 oraz FTP na podstawie GeoIP to już popularna praktyka, podobnie jak weryfikacja miejsca próby logowania (web) – stworzono ‘rasistowską’ protezę tam, gdzie zawodzą zabezpieczenia elektroniczne (czasem z winy użytkownika), bo jest to coś najtrwalej identyfikującego użytkownika, co jest relatywnie trudne do podrobienia (oprócz wykradzionego hasła trzeba mieć dostęp do infrastruktury – botnetu czy proxy). Całe to zamieszanie z bezpieczeństwem wynika tylko z tego, że narzędzia do IP (zamiast łopat) dostały ciemne masy – w starych dobrych czasach z odrobiną wiedzy można było przeprowadzać chirurgiczne operacje (podobne do tej z artykułu), dzisiaj wszystko się analizuje i zabezpiecza. Niestety BGPv4, SMTP, HTTP – nie da się zastąpić z dnia na dzień, a protezy które się dodaje tworzą jakiś piramidalny nonsens,

Mamy stronę HTTPS – trzeba się martwić (na poziomie kodu aplikacji lub serwera), czy ciastka nie wyjdą po HTTP; pilnujemy sesji; każemy się ludziom logować, sprawdzając ich lokalizację, bycie człowiekiem (captcha) – czy nie prościej byłoby mieć zaszyfrowany cały ruch na poziomie IP, a użytkownika identyfikować jego certyfikatem? Tak, to się nazywa VPN – jednocześnie taka zalogowana końcówka może bez dodatkowego logowania ściągnąć pocztę (single sign-on), wrzucić plik do ‘chmury’, korzystać z komunikatora i to wszystko bez zapamiętywania haseł w przeglądarkach (albo stosowania tego samego hasła do wszystkiego). Jedyne skuteczne i PROSTE rozwiązanie to identyfikacja użytkownika za pomocą asymetrycznych kluczy, najlepiej umieszczonych na zewnętrznym urządzeniu, z którego nie da się odczytać klucza prywatnego (podając PIN czy tam inną biometrię zwraca nam jedynie tokeny albo klucze tymczasowe), a ruch szyfrować na poziomie samych datagramów (bo dzisiaj niby taki trend, żeby całe HTTP szyfrować – a zapytania DNS dalej można podsłuchać…). Od razu należałoby załatwić multihoming – przechodzę do innej sieci i jestem wylogowany, bo zmienił mi się adres IP (zapisany w sesji – dla bezpieczeństwa). Oraz multitargeting – loadbalancery to kolejny element, który dzisiaj wymaga specjalnego podejścia (na poziomie aplikacji? czy serwera?). Ktoś się skusi (taki mały konkurs bez nagród), żeby stworzyć możliwie najdłuższą listę protokołów oraz mechanizmów, używanych do wykonania pojedynczej czynności w sieci? Poczynając od ethernetu, 802.11+WPA, następnie DHCP i NAT w swoim routerze, DNS, poprzez właśnie BGP aż do końca? Czy na pewno uda się to wszystko upchnąć w 7 warstwach OSI/ISO? Gdzie pojawiają się zagrożenia? Gdzie najskuteczniej można je eliminować? Taka lista namalowana w formie komiksu uświadomiłaby wielu ludziom, w jak niebezpiecznym medium się poruszają.

A wracając do głównego tematu i filtrów BGP – powodzenia w konfiguracji na jakichś Linuksach.

Co do przerzucania szyfrowania na niższe warstwy – jak sam zauważyłeś wymaga to upgrade’u sprzętu wzdłuż ścieżki co ISP robią bardzo niechętni ze względu na koszta. To jeden z powodów dlaczego end-to-end principle jest tak ważnym elementem Internetu. I wiadomo, prowadzi to do sytuacji gdzie nadal nie jesteśmy ukryci bo widać z kim gadamy, ale treść wiadomości jest za to zabezpieczona w miarę współczesną technologią, a nie tą z przed 10 lat – bo takowe siedzą w ruterach i to co się dzieje z BGP jest doskonałym przykładem.

tutaj nawet nie chodzi o ukrycie swojej tożsamości, ale o zwiększenie bezpieczeństwa. W pewnych przypadkach można by zrezygnować z szyfrowania, gdyby pakiety były podpisane.

Przykładowo w takim HTTP ktoś kto przejmie ruch, jest w stanie dokleić dowolny skrypt JS.

@RooTer – ale przecież IPv6 wymaga dokładnie takiej samej wymiany sprzętu (komputera, żeby uciągnął nowy system operacyjny, routera SOHO, żeby w ogóle to rozumiał, routera BGP, żeby mu się w pamięci to pomieściło itd.). I nie, tego nie robi się niechętnie ze względu na koszta (sprzęt po określonym czasie i tak się wymienia, bo już nie wyrabia, skończył się support, gwarancja itp.) – tylko ze względu na idiotyczność samego IPv6 (wprowadza olbrzymią liczbę bzdur, nie rozwiązując realnych problemów POZA liczbą dostępnych adresów), politykę RIPE (brak adresów PI dla ISP – trzeba słono płacić, a przecież adresy miały być dla każdego!), głupie alokacje (ile to tam jest, /64?), głupi format zapisu (dwukropek? poważnie? szkoda że nie znaczek funta szterlinga, łatwiej go na klawiaturze wpisać), długość adresów (żeby potem je marnować alokacjami /64 – pokażcie mi admina, który nie musi pamiętać nastu adresów), brak NAT-u (na prawdę, ponieważ IPv6 nie rozwiązuje problemów bezpieczeństwa, ludzie NIE CHCĄ wystawiać swoich lodówek na dostęp ze świata). IPv6 nie rozwiązuje problemu fragmentacji światowych tablic BGP i zasadniczo NICZEGO stanowiącego realny problem. Brak adresów? Odebrać amerykańskim firmom i IPv4 żyłoby jeszcze 50 lat. NAT? To nie jest problem dla większości protokołów (a wręcz dodatkowe zabezpieczenie). A w ostateczności wystarczyłoby wprowadzić dodatkowe kilka bitów, jeden znacznika IPv5 i dopuścić podadresy w formie rozszerzenia (subadresacja OPCJONALNA). Dzięki temu taki onet miałby nadal adres 213.180.141.140, ale ich CDN-y mogłyby siedzieć pod 213.180.141.140.128-255, switche na 213.180.141.140.64-128.x a ekspresy do kawy na 213.180.141.140.15.16.x. W ten sposób osiągnięto by kompatybilność wsteczną dla adresów priorytetowych (takich, do których dostęp ma mieć każdy człowiek z ulicy – hostingi), adresację dla końcówek użytkowników (hostingi ZAKTUALIZUJĄ stos – w przeciwieństwie do DUAL stack to proste), dowolny poziom zagnieżdżania, słowem hierarchiczność. Co więcej, jednemu podmiotowi zostawiamy JEDEN prefiks, niech sobie stworzy dowolną podadresację – liczba tras w światowym BGP spadłaby o rząd wielkości (kto będzie chciał wystawić inną trasę do swojej lodówki? Nikt, a nawet jeśli, to ja akceptuję tylko /24 tak jak dzisiaj i spokój). Stare routery działają na 4 oktetach, wysyłając pakiet do WŁAŚCIWEJ SIECI docelowej, a ta już w ramach swojego routingu wewnętrznego wysyła go do prawidłowej końcówki (zaglądając do rozszerzenia IPv5), więc nie ma problemu migracji. Zwracam uwagę, że liczba sieci (numerów autonomicznych) dopiero kilka lat temu przekroczyła 64k (32-bitowy ASn), to oznacza, że pozostawiając część pierwszego oktetu, cały drugi oraz trzeci – można by tymczasowo utrzymać po 256 adresów IPv4 dla jednej organizacji (a jak dobrze policzyć bity z pierwszego okretu, to może 512, może 1024, a może 8k – nie chce mi się tego liczyć). Ile sieci potrzebuje takiej liczby adresów publicznie dostępnych z kompatybilnością wsteczną? – przypomnę, to adresy na publiczne serwisy, a nie dla klienta końcowego. Czyli wszystkie telekomy z milionem abonentów spokojnie zmieściłyby się w kilkudziesięciu adresach (infrastruktura wewnętrzna schowana, abonenci schowani za swoimi residental gatewayami). A obecnie na to marnują się adresy publiczne – na czyjś telefonik czytający słitfocie na ryjoksiążce (komórkowce przynajmniej mają handover adresów).

Wyborażacie sobie, żeby jakiś leśny dziadek powiedział, że od dzisiaj każda domena w DNS ma mieć 16 części, no a w drodze wyjątku jak są puste, to możecie tam wpisać ‘Ó’? www:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:Ó:niebezpiecznik.pl – świetna sprawa! A i w ogóle to ten nowy DNS będzie działał inaczej, więc musisz sobie osobnego resolvera zainstalować. I za każde ‘Ó’ musisz zapłacić rejestrując domenę. I masz obowiązek wszystkie serwisy nazwać, a listę opublikować – żeby każdy ze świata mógł się zmierzyć z zabezpieczeniami (tak jak każdy ma zaglądać do mojej lodówki). Już biegnę. Nie rozwiązaliśmy problemów związanych z bezpieczeństwem, nie ma nowej jakości w dziedzinie mobilności (handover identyfikatora połączenia), no ale granty musiały iść na coś poważnego nowego, a nie byle rozszerzenie.

Przypomnę (a niektórym uświadomię), że adres publiczny (‘routowalny’) to jedno, a adres który jest sens rozgłaszać, to drugie – rozgłaszać jako more-specific route jest sens tylko coś, co ma multihoming (i chcemy to kierować inaczej, niż wynika z agregowanej adresacji). Zresztą jednym z warunków otrzymania IPv6 jest multihoming (i tak było z numerem AS chyba, nie pamiętam). A to oznacza tylko tyle, że jeżeli cała moja sieć A.B.C.D jest rozgłaszana z określoną polityką, to dokładnie tej samej polityce ma podlegać A.B.C.D.E (komputer mojego pracownika), A.B.C.D.Z.F (mój NAS) oraz A.B.C.D.Z.F.X (moja lodówka). Gdy moja lodówka będzie miała inne wyjścia na świat, to powinna dostać własny ASn. Tymczasem w IPv6 dajemy olbrzymie alokacje, pozostawiając olbrzymie pole do popisu rozgłaszającym (jak nie dziś, to za 10 lat). Fragmentacja tablic, brak mobilności, brak bezpieczeństwa, idiotyczne rozdysponowanie idiotycznie zaprojektowanych adresów – oto cechy IPv6. Czekam na Internet v2.0.

@Q dobrze mówisz. Tzw. specjaliści od bezpieczeństwa to ludzie, którzy proponują nam życie w sejfie. Normalni ludzie ani tego nie rozumieją, ani nie umieją – więc pukają się w głowę i cierpi na tym bezpieczeństwo tego, co faktycznie trzeba wkładać do sejfu.

Przykład 1: szyfrowanie dysku – TrueCrypt jakoś dziwnie zniknął, są różne dokumenty, dlaczego to jest trudne, analizy matematyczne, no istna paranoja! Ja chcę zaszyfrować dysk, żeby mi serwisant przyjmujący komputer nie oglądał fotek, albo złodziej co mi szybę w samochodzie wywalił i sobie “pożyczył” sprzęt. Tyle i tylko tyle – rot13-grade, a nie żadne AES-y (spisek NSA!). Nie ma rozwiązań tej klasy, to ludzie nie mają ŻADNEGO szyfrowania (bo skomplikowane).

Przykład 2: https-everywhere – najwiekszy kretynizm, uczy ludzi klikania w ‘tak jasne, wiem o co chodzi, potwierdzam wyjątek bezpieczeństwa’. A zaraz, są darmowe certy bez warningów, tak? Whatever, masa stron ma problemy. Ludzie się uczą. To może im wyłączymy to dodawanie wyjątków? To różne strony nie działają! No tak, ten https to dziadostwo – nie działają strony. I w ogóle to jest dziurawe, piszą o tym na stronach! To ja dziękuję, wyłączam to dziurawe https i korzystam z bezpiecznego http.

Poza tym – czy ja na prawdę ufam jakiemuś Staad de Nederlanden? Co to w ogóle jest!?

Dobre rozwiązanie? Certificate patrol – zapisywał, jakim CA posługuje się dany serwis (także inne parametry certyfikatu), ostrzegając o zmianach. Taki certificate pinning, ale bez list wbudowanych na sztywno w aplikację. Tyle że ma zapisać nie tyle certyfikat, co klucz pozyskany dla danej strony z jej DNS-u. Akceptujesz raz, zależnie od istotności serwisu sprawdzając lepiej lub gorzej identyfikację. Bo mnie na przykład nie obchodzi nic a nic, że wycieknie moje hasło do jakiegoś forum, gdzie zarejestrować się musiałem tylko i wyłącznie po to, żeby ściągnąć jakiś plik bądź zadać pytanie. Nie obchodzi mnie NIC A NIC jakieś 90% “moich” kont, bo w pierwszej kolejności nie czułem potrzeby rejestracji, ta została na mnie wymuszona czymś chwilowym/jednorazowym.

Zatem – szyfrowanie z potwierdzeniem tożsamości drugiej strony WYŁĄCZNIE dla rzeczy istotnych (banki, webmaile, NAS-y), dla całej reszty wystarczy spokojnie słabe szyfrowanie kluczem zawartym w DNS-ie domeny, bez weryfikacji jej tożsamości (bo co najgorszego może się stać? Jak ktoś podmieni mi DNS, czego zabezpieczenie jest osobną sprawą, to najwyżej pozna moje hasło do tego czegoś nieistotnego – niech decyduje właściciel), bez żadnych ostrzeżeń o przeterminowanych certach (który ów właściciel wygenerował tylko dlatego, że jego CMS wymagał https do logowania), zwyczajne proste zabezpieczenie przed podejrzeniem czy wstrzyknięciem kodu (reklam).

Więcej powiem – dla zwykłych ludzi dobre byłyby 2 instancje przeglądarki, z której jedna jest https-only (z zapisanymi na sztywno certyfikatami banków i innych WażnychRzeczy, whitelistą stron), a druga w ogóle bez https. Nazwijmy je roboczo bankowarka i pr0nowarka. Wtedy nawet tej babci bez dowodu wyjaśnisz, że do banku klika tutaj, TYLKO i WYŁĄCZNIE. Dzisiaj? Dzisiaj trzeba tłumaczyć lajkonikom, że mają spojrzeć na kłódeczkę, jaki ma kolor, czy mruga do nich radośnie, a w ogóle to żeby zwracali uwagę na adres w pasku (“tak, adres jest w tym pasku – a to na dole to jest google, a nie pasek adresu – nie, google to taka strona, a nie internet – a dobra, nieważne, wpisujesz w tym internecie”), że ktoś im może te obrazeczki kłódki po prostu wyświetlić w treści strony (wcześniej nakłaniając do przejścia do full-screena, jako ‘nowe zabezpieczenie’), skąd go tam wzięli – czy wpisali sami, czy może kliknęli z maila (bankowarka nie otwiera adresów z kliknięcia), czy skopiowali ze schowka (bankowarka nie wkleja adresu z pasku, podpowiada tylko z whitelisty). Strony do whitelisty można dodać jedynie przez ich ręczne wpisanie (nie działa wklejanie) oraz wpisanie sygnatury klucza publicznego (nie działa wklejanie). Procedura zmieści się na 1/4 przeciętnej ulotki bankowej, ludzie radzą sobie ze zdrapkami, przepisać te kilka znaczków będą umieli.

Nie, do facebooka nie jest potrzebny TLS – wystarczy dopięcie certyfikatu (tego pozyskanego za pierwszym razem z DNS). Logując się z obcego komputera i tak nie wiesz, do czego się logujesz. Zresztą podpowiedź do hasła, imię swojego kota, podajesz w co drugim poście.

A jak przyjdzie NSA? To z gumową pałką mało kto będzie dyskutował. Ale nie przyjdzie, chyba że faktycznie coś ma na sumieniu.

Ale nie ma się co tym secspecom dziwić – jak każdy spec od czegoś uważaja, że ich dziedzina jest najważniejsza. A prawda jest taka, że wcale nie jest – nagich fotek “gwiazd” nie skradziono przez buffer overflowa w niesandboksowanej przeglądarce. Ciekawe czy sami mają PIN do aparatu fotograficznego i szyfrator kard SD – przecież jak ktoś im to zwinie, to kompromitacja!

Dokladnie tak. Można odnieść wrażenie, ze sieć Internet skończyła sie w okolicach lat 90-tych, bo teraz to wylacznie sieć problemów, inwigilacji i przestępstw. A do tego w zasadzie zerowe zabezpieczenia – no bo przed czym, jesli nie panujemy nad niczym, z wyjątkiem swojego adresu bramy. Jest tyle błędów w kodzie czegokolwiek, że nie można mieć żadnych gwarancji bezpieczeństwa swoich zasobów. To utopia – znacznie łatwiej jest bycie tym złym w Sieci, niż tym adminem, który nie ma narzędzi, dających mu równie szybko informacje, ze coś sie dzieje złego. Ma przechlapane z założenia – to fakt.

Tak jeszcze sobie odpiszę, bo mam wenę twórczą;)

To co piszę, to nie jest jakaś nowość – przypominam, że adresy IPv4 były wymyślone tak, że był najpierw adres sieci (klasy A, B lub C, plus te D i E), a za nim adres hosta. Brakło, to wprowadzono CIDR ze zmiennej długości prefiksami (punkt podziału adresu między sieć a hosta). Moja propozycja to stała długość adresu sieci (bo na podstawie tego działają routery INTER-netowe), a następnie zmiennej długości adres hosta, wedle uznania administratora danej sieci.

W jakim celu routing INTER-netowy ma operować na 128-bitowych adresach, skoro sieci (systemów autonomicznych) na całym świecie jest obecnie 71 tysięcy (tak, to nie błąd – 70856, z czego 33% w USA, a w Polsce 2099 sztuk)?! Na to trzeba 17 bitów, pozostałe 111 to nie jest ROZSĄDNY zapas, to choroba mózgu (znana szerzej jako ‘głupota’). Czyżby ktoś przewidywał, że w niedalekiej przyszłości każda lodówka będzie miała BGP?

Projekt IPv6 jest jak projekt wielkiego liczydła, na którym będzie można zapisać 128-cyfrową liczbę bez uwzględnienia faktu, że zanim taka liczba będzie potrzebna, to liczydło będzie już zabytkiem i zapewne się rozsypie ze starości. Podejrzewam, że autorzy tego potwora po prostu chcieli zapisać się w historii jaki twórcy Ostatecznego Protokołu, Jednego Który Ogarnie Wszystko. Taka megalomania kończy się bagnem, jakie przygotowali.

Na jakiej podstawie twierdzicie, że ogłoszenie cudzej sieci pod swoim AS jest przestępstwem?

Świadome uzyskanie dostępu do informacji, której nie byłeś adresatem – karalne raczej w całym cywilizowanym świecie. O ile służby danego kraju nie mają do tego uprawnień i nie zlecają takiej akcji oficjalnie.

@ UX wtf – ustalcie tytul na sztywno przed publikacja prosze, dzieki temu skanujac wzrokiem, nie bede sie zastanawial, czy ten artykul juz czytalem, czy moze to kolejna aktualizacja…

pozdr i z gory dzieki! :)

No ale komu ma niby zależec na tym żeby ruch był bezpieczny i niemożliwy do odczytania ???? Wyobraźcie sobie bezradność wszystkich służb bezpieczeństwa. Przykład TOR – to jest właśnie bezpiecznie.

Zobacz na moją propozycję – słabe szyfrowanie, które zabezpiecza przed okazjonalnym podglądaniem. To takie drzwi antywłamaniowe i roleta w oknie – dobre zabezpieczenie, ale kominiarzom nie przeszkodzi w wizycie o świcie. Nie wiem dlaczego w Internecie mamy do wyboru albo szałas czy namiot z suwakiem, albo od razu Fort Knox (budowany przez pijanego inżyniera – z tysiącami dziur i nieścisłości).

Moim zdaniem służby przespały swoją okazję, aby sfinansować i wypromować projekty dające użytkownikom Internetu takie właśnie drzwi antywłamaniowe. Coś, co sami mogliby w razie potrzeby złamać klastrem kart grafcznych w pół dnia (bo okazjonalny złodziej nie ma takiego klastra – dzisiaj go mieć nie musi w ogóle). Bo wiesz, że TOR nie powstał raczej jako ruch oddolny i miał zapewnione finansowanie?

Problemem jest to, że internet został zaprojektowany w oparciu o zasadę wzajemnego zaufania. Kończąc na warstwie aplikacji a zaczynając od najniższych warstw. Kto obecnie da mi pewność, że wpinając się w switch nie wpinam się do jakiegoś podmienionego sprzętu?

A kto da mi pewność, że ktoś kto się podłącza do mojej sieci nie jest intruzem?.

@gotar co do twoich argumentów odnośnie IPv6 to są trochę nietrafione. Brak NAT w ipv6? NAT rozwiązaniem problemów? Prosze cię, to jakiś lifehack, a nie zabezpieczenie. Zresztą nikt nikogo nie ogranicza, zawsze możesz zaimplementować sobie NAT (http://mirrors.bieringer.de/Linux+IPv6-HOWTO/nat-netfilter6..html)

Problem

Nawet jeżeli IPv6 zostanie zaimplementowane w twojej sieci zgodnie ze sztuką (albo ipv5 które wolisz), problemem w małych domowych sieciach pozostaną mechanizmy zabezpieczające w niższej warstwie. Trzeba pozbyć się tanich głupich switchy, tak jak kiedyś na śmietnik wywalono huby.

IPv5 ma jeden problem – zmienną długość adresu. Jest jeszcze kilka szczegółów które uniemożliwiają implementację na szybkich linkach. IPv6 przynajmniej wyrównany jest do 64 bitów na początku, co znacznie ułatwia budowanie bloków sprzętowych.

@Q

“co do twoich argumentów odnośnie IPv6 to są trochę nietrafione.”

Mówisz to jako teoretyk, czy praktyk? Bo ja IPv6 nie-wdrażam od 10 lat i moje zarzuty to problemy z życia wzięte. W przeciwieństwie do IPv6, którego autorzy rozwiązali problemy akademickie.

“Brak NAT w ipv6? NAT rozwiązaniem problemów? Prosze cię, to jakiś lifehack, a nie zabezpieczenie.”

Nie, to się profesjonalnie nazywa “stateful filtering”. Zaletą NAT jest to, że WYMUSZA śledzenie połączeń i niejako z natury uniemożliwia podłączenie się z zewnątrz, o ile jakiś helper nie wskaże, że połączenie przychodzące jest powiązane, innymi słowy NAT jest gwarancją na poziomie protokołu IP, że domyślna polityka to deny-all i wpuszczanie odbywa się na zasadzie whitelisty. Gwarancją, czyli nie można tego wyłączyć złą regułką w firewallu (dam accept all bo muszę coś przetestować – a później zapomnę usunąć), złymi praktykami chińskich programistów, błędem w kodzie. NAT mi gwarantuje, że nie dobierzesz się do mojej lodówki, dopóki fizycznie nie uzyskasz dostępu do mojego DMZ-u (“nie wejdziesz mi do domu” przez analogię z drzwiami).

Umiesz taką gwarancję dać bez fizycznego usunięcia dokładnego adresu końcówki (tj. bez żadnej manipulacji adresem, który mam lokalnie)? Ja nie umiem – bo nawet jak w protokole wpiszesz, że “pakietów z takim znacznikiem nie przekazuj, o ile nie powiążesz ich z połączeniem nawiązanym od strony urządzenia”, to zawsze znajdzie się chińczyk, który z oszczędności RAM-u i CPU uzna, że on to jednak ten pakiet przekaże, bo nie będzie implementował jakiejś głupiej tablicy połączeń tylko po to, żeby pamiętać kto je nawiązał. Nie widzisz analogii do innych dziedzin życia opisywanych na niebezpieczniku? Uszkadzanie anteny RFID w karcie, zdrapywanie CCV?

“Zresztą nikt nikogo nie ogranicza, zawsze możesz zaimplementować sobie NAT”

No i właśnie stąd tak entuzjastyczne wdrażanie IPv6 – nie rozwiązało żadnego problemu, dołożyło nowych. Zresztą tu nie chodzi o Linuksy, tylko routery SOHO. Tam problemu NAT w IPv6 nie ma, tam nie ma IPv6;)

“Nawet jeżeli IPv6 zostanie zaimplementowane w twojej sieci zgodnie ze sztuką (albo ipv5 które wolisz), problemem w małych domowych sieciach pozostaną mechanizmy zabezpieczające w niższej warstwie. Trzeba pozbyć się tanich głupich switchy, tak jak kiedyś na śmietnik wywalono huby.”

Hm? Tanie głupie switche w ogóle nie czytają IP, więc nie ma problemu. Masz na myśli switche nieco mądrzejsze, które mają ACL-ki? No to właśnie w moim IPv5 dalej działają na 4 oktetach (adresie sieci). Zatem o ile ich zdolność do filtrowania zostaje obniżona (nie mam możliwości filtrowania adresów hostów), to nie zostają jej pozbawione całkiem. A tak długo, jak mam NAT, jestem w stanie stworzyć mapowania w swojej sieci wewnętrznej na adresy, które są filtrowalne.

“IPv5 ma jeden problem – zmienną długość adresu.”

Zależy jak na to spojrzeć adres SIECI jest stały. A podadresy (hostów) tworzy już każdy operator w ramach swojej polityki wewnętrznej. Tobie nic do tego, jakie podadresy mam u siebie. Przez analogię – numery wewnętrzne w centralach telefonicznych, też robi się numer innej długości, ale te dodatkowe cyfry obsługuje już operator konkretnej sieci, która je wdrożyła.

“Jest jeszcze kilka szczegółów które uniemożliwiają implementację na szybkich linkach.”

A to mnie bardzo zdziwiłeś… Przecież moje IPv5 w temacie routingu to praktycznie MPLS! 70k tras w całym światowym Internecie – na dobrą sprawę, gdyby nie patrzeć na kompatybilność z IPv4, to każdy operator powinien być identyfikowany jedynie przez własny ASn!

“IPv6 przynajmniej wyrównany jest do 64 bitów na początku, co znacznie ułatwia budowanie bloków sprzętowych.”

U mnie masz 32 bity – takie same jak w IPv4, więc nic nie trzeba budować. Ale rozumiem ten tok myślenia – w takim razie można przyjąć, że w IPv5 ograniczenie sieci wewnętrznej będzie 32 (64, whatever) bitowe, a adresy są dopełniane zerami (końcowe oktety, nie środkowe!) – wtedy jest jeszcze fajniej, bo mamy kolejną wartość dodaną – ustawiam na serwerze A.B.C.D.E.F.G, a kolejny oktet zastępuje mi numer portu w protokołach wyższych warstw, które go nie posiadają (efektywnie dostajemy wirtualki). Czyli mój adres IPv5 określa:

1. adres sieci (4 oktety),

2. rozmiar mojej podsieci (A.B.C.D.E.F.G/40 – podsieć to wszystko w A.B.C.D.E, natomiast A.B.C.D.E.F.G/48 – podsieć to tylko A.B.C.D.E.F) – wszystko po staremu,

3. rozmiar adresacji mojego hosta (A.B.C.D.E.F.G/48 – przy 32 bitach kompat+32 wewnętrznych, mam 16 bitów na wirtualki) – tu jest nowość, bo moja maszyna jest osiągalna na 64k adresów. I na co je przeznaczę, czy też je wyłączę, to już moja sprawa.

Ale wszystkie te bity wewnętrzne są ABSOLUTNIE ZBĘDNE w routingu. Ponadto NAT działa po staremu (na IPv4), a jak ktoś ma zaktualizowany stos, to może WYBRANE DO OCHRONY adresy wewnątrz A.B.C.D.E.F sobie NAT-ować na A.B.C.D.E albo jeszcze wyższy adres, wedle uznania.

Ale raz jeszcze – największą wadą IPv6 jest brak kompatybilności wstecznej. WSZYSTKO, co ludzkość wytworzyła w IPv4, trzeba ZDUBLOWAĆ – muszę mieć drugi stos IP w systemie, drugiego firewalla, zdublowane ACL-e na switchach, routerach, generalnie CAŁY INTERNET trzeba zbudować OD ZERA, w absolutnie KAŻDYM miejscu, gdzie używane jest IP. A najgorsze w tym wszystkim jest to, że ten dual-stack trzeba będzie utrzymywać przez dziesięciolecia! bo DZISIAJ produkowane “lodówki” (sterowniki, automatyka przemysłowa, kamery itp.) obsługują zazwyczaj samo IPv4. Minie 10 lat, zanim wszystko na rynku będzie IPv6-ready, kolejne 10 lat na zezłomowanie tego, co w międzyczasie będzie kupione, czyli IPv4 ma się wygaszać za 20 lat? To jest jakiś koszmar, kto będzie przez 3 dekady wykonywał 2 razy tę samą pracę (zaktualizuj firewalla IPv4, zaktualizuj firewalla IPv6)? Kto będzie testował kompatybilność, kto będzie zajmował się zapewnieniem widoczności? To tak jakby problem roku 2038 rozwiązano przez zaimplementowanie drugiego niezależnego zegara systemowego – na taki kretynizm stać tylko teoretyków (bo to byłby już trzeci zegar, od 15 lat chodziłby jeszcze ‘zegar problemu 2k’). A może nawet czwarty, bo przecież niedawno mieliśmy sekundę przestępną;) Podstawą każdej zmiany jest procedura aktualizacji. Poprawna gwarantuje płynną migrację i spokojny okres przejściowy. Myślę, że IPv6 w historii będzie odnotowane jako największe ukierunkowane marnotrawstwo ery Internetu (obok marnotrawstwa spontanicznego – śmietnika social media). Ot pomnik głupoty i braku wyobraźni.

A jeszcze zapomniałem, żeby IPv6 było znośne, obowiązkowo trzeba wyposażyć się w… http://stackoverflow.com/questions/782372/hexadecimal-numpad

Tak na marginesie, znam jeszcze przynajmniej 2 rodzaje ataków na BGP pozwalające na MitM, trudno wykrywalne o ile się czegoś mocno nie pochrzani, albo któreś NOCniki nie wypatrzą. Trzeba w nie nieco zainwestować, ale tym samym stają się właśnie doskonałym narzędziem do targetowaych fraudów albo podchodów ‘służb’. Wśród czytelników niebezpiecznika znajdą się na pewno osoby, którym zdażyło się taki ‘atak’ wykonać przypadkiem i może nawet przyszło im do głowy, jak można taką podatność wykorzystać. A że się zdarzały takie rzeczy w realnym świecie (tzn. jako pomyłki), to można było wiele razy przeczytać – o dobrze przygotowanych atakach nigdy się nie dowiemy.

Ogólnie można by powiedzieć, że to co miało stanowić siłę Internetu w czasie wojny, stało się słabym punktem do wykorzystania podczas pokoju. A wniosek jest tylko jeden: nigdy nie ma pewności, którędy i do kogo lecą nasze pakiety.

Połączenie mechanizmu transportowego (routing IP – niedeterministyczny) z mechanizmem identyfikacyjnym (adres IP) ma olbrzymie konsekwencje i dopóki nie skoryguje się tego błędu projektowego, Internet bezpieczny nie będzie. Dziadki od IPv6 nie tylko tego nie naprawili, wręcz poszli dalej w tym kretyniźmie i domiksowano tu i tam adres MAC. Wyobraźcie sobie, że wjeżdżając na autostradę musicie przesiąść się do innego samochodu (albo przynajmniej zmienić koła). Tak obecnie działa Internet. A powinien działać tak: chcę jechać z gór nad morze, to wjeżdżam samochodem na tory, tam formuje się długi skład i jedziemy bez korków, skrzyżowań i świateł wykorzystując 40% mniej paliwa. Aby to osiągnąć musimy mieć osobny protokół do transportu z punktu X do punktu B (obecnie adresy IP są związane z lokalizacją), a osobny protokół, który identyfikuje moje urządzenie w połączeniu (obecnie jest to ten sam zestaw adres IP, port źródłowy, port docelowy). Dzięki dodatkowej warstwie mogę przechodzić pomiędzy sieciami (zamiast X mam Y, ale moje A pozostaje niezmienne) zachowując aktywne sesje. Dzięki dodatkowej warstwie mogę w ramach dostępnych połączeń do Internetu posiadać wiele tożsamości, generowanych wedle uznania (A, B, C, D, E, F – obecnie funkcję tę pełni adres IP publiczny). Dzięki kryptograficznej tożsamości moja sesja w ramach połączeń, do których ją przypiszę (i po których ją przełączam) jest w protokołach bezstanowych identyfikowana po drugiej stronie bez ciasteczek, wysyłania digestów, nonców i całego tego syfu, który nigdy nie będzie bezpieczny, bo jest tylko protezą (na protokół bezstanowy). Dzięki dowolności generowania tożsamości na żądanie mogę zachować wreszcie anonimowość, ustawiając swoją pr0nowarkę na generowanie nowego zestawu co 10 minut. Więcej, można by mieć poważniejsze tożsamości, sygnowane jakimś sprzętem (elektronicznym dowodem osobistym), których wprost można by używać tam, gdzie trzeba się podpisywać (wkładasz kartę, skanujesz oko/dłoń/tyłek i masz dostęp do banku – bez możliwości phishingu, podmiany strony itp. bo klucz banku dostałeś również na swoją kartę).

To wszystko dało się naprawić, ale trzeba odrobiny wyobraźni, a nie tępego dopisywania bzdetów do protokołu, którego funkcją powinno być ‘przenieś datagram z TEJ SIECI do TAMTEJ SIECI’.

Przepraszam, że się czepię, ale: http://sjp.pwn.pl/szukaj/figurant.html

@Gotar czy aby nie wymyslasz kolejnego kwadratowego kola? Przeciez to wszystko juz jest. A ze sie nie wykorzystuje? A dlatego ze ‘sie nie oplaca’ – i nikt ‘normalny’ nie stawia takich rzeczy bo nikt chyba tego nie potrzebuje. Bank potrzebuje moc powiedziec ze nie ma twoich pieniedzy i to twoja wina bo sie widac nie zabezpieczyles, Chlopcy ze slozb (lacznie ze sluzba ochrony kibelkow na kolei) potrzebuja gdy bedzie trzeba moc znalesc na twoim komputerze tego czego bys sie tam nie spodziewal zobaczyc, ludzie potrzebuja ‘odrobinki zapomnienia’ i ‘anonimowosci’ (patrz Tor i jego w zasadzie bezproblemowy zywot finansowy). I tak dalej i tak dalej.

I mozesz robic dalej VPNy z dostepem do wnetrza natowanej sieci (bo to w sumie to). ale jakbys popatrzyl to co druga mydelniczka daje juz taka funkcjonalnosc od 10 lat albo i wiecen (na pewno wiecej). Mozna dodac obudowe w siedem poziomow szczescia czy inne bajery ale to tylko / az znana funkcja.

Czy to zle? Nie, jak by mialo byc… Kolo sie zawsze przyda.

Pozdrowienia dla niebezpiecznika i czytajacych z roznych powodow…

@WhoCares

“czy aby nie wymyslasz kolejnego kwadratowego kola? Przeciez to wszystko juz jest.”

A wiesz co znaczy termin “kwadratowe koło”?

“A ze sie nie wykorzystuje?”

Nie wykorzystuje się właśnie dlatego, że to co jest to kwadratowe koła.

“A dlatego ze ‘sie nie oplaca’ – i nikt ‘normalny’ nie stawia takich rzeczy bo nikt chyba tego nie potrzebuje.”

Aaaa, nikt normalny nie robi HTTPS, nie włącza TLS na POP3 i mamy rok 1995. Czy przypadkiem nie znajdujesz się w sterylnym pokoju i nie piszesz używając modemu? Może obudziłeś się ze śpiączki i jeszcze nie wiesz, że mamy 2015 rok i WSZYSTKO się szyfruje? Wszystko w nadmiernie skomplikowany sposób i wszystko nieudolnie.

“I mozesz robic dalej VPNy z dostepem do wnetrza natowanej sieci (bo to w sumie to).”

VPN do mojej lodówki? Wręcz przeciwnie. Chyba nie przeczytałeś uważnie, co napisałem, albo tego nie zrozumiałeś. Tak czy inaczej – zmarnowałem 3 minuty na przeczytanie tej bezsensownej wypowiedzi odnoszącej się do czegoś, czego nie napisałem.

Nie znaja sie na BGP to maja problem IMHO

Nie znaja sie na BGP i maja problem IMHO