3/7/2013

Kolejny wyciek Edwarda Snowdena opublikowany przez Guardiana ujawnia, że NSA podsłychiwało szyfrowane faksy Unii Europejskiej w jej placówce na terenie USA. Gazeta opublikowała także obraz przechwyconego przez NSA faksu, dzięki czemu mamy szansę na niecodzienny wgląd w warsztat techniczny NSA. A więc jak oni to robią?

Ataki TEMPEST

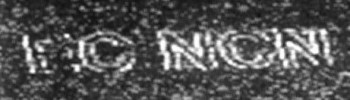

Artykuł Guardiana zdradza projekt NSA o nazwie Dropmire/Perdido i sugeruje, że Amerykanie umieścili pluskwę w urządzeniu Cryptofax. która pozwala im przechwytywać zaszyfrowane faksy. Nie jest to zbyt precyzyjny pod kątem technicznym opis, ale na szczęście więcej dowiemy się analizując samo zdjęcie przechwyconego faksu:

Sposób przedstawienia przechwyconej wiadomości sugeruje, że NSA korzysta z metod analizy tzw. ulotu elektromagnetycznego (ang. TEMPEST). Istotą tego typu “ataku”, zwanego atakiem side-channel, nie jest wykorzystywanie słabości algorytmów kryptograficznych, ale ich “wadliwej” implementacji.

Mówiąc wprost, obserwacja (radiowa, termiczna, poboru mocy, czasowa, akustyczna) faksu pozwala wywnioskować, jakie dane przez faks “przechodzą”. Chociaż tak naprawdę NSA nie podsłuchuje zaszyfrowanego faksu, a najprawdopodobniej faksową drukarkę, która drukuje już rozszyfrowaną wiadomość (na zdjęciu nie widać zaszyfrowanych danych).

Przypomnijmy, że już wielokrotnie wspominaliśmy o atakach side-channelowych:

- w tym roku pokazaliśmy jak przy pomocy analizy odbić fal sieci Wi-Fi sterować urządzenami przy pomocy gestów

- rok temu opisaliśmy aplikację na Androida, która pod pretekstem upiększania zdjęć ukradkiem fotografowała pomieszczenia i modelowała je w 3D

- 2 lata temu demonstrowaliśmy jak wykorzystać kamerę termowizyjną do ataków na bankomaty (pomiar temperatury na pinpadzie “po fakcie”)

- 2 lata temu opisaliśmy jak zrobić keylogger z accelerometru w iPhonie i kładąc go przy klawiaturze podsłuchiwać wpisywane hasła

- 3 lata temu pokazywaliśmy jak można podsłuchać drukarkę przy pomocy …mikrofonu. Tym razem mamy jednak do czynienia z zastosowaniem technik tempestowych poza laboratorium

Jak dokładnie robi to NSA?

Szczegóły opublikowane przez Guardiana nie pozwalają jednoznacznie określić, jak dokłaldnie wygląda urządzenie nasłuchowe NSA, gdzie zostało umieszczone, ani jaki typ ulotu analizuje. Możliwości jest jednak niezbyt dużo, przedstawmy zatem kilka z nich:

- Prowadzenie nasłuchu radiowego, spoza placówki Komisji Europejskiej przy pomocy odpowiednich anten. Plus: brak obecności w siedzibie UE, Minus: działanie możliwe z ograniczonej, niewielkiej odległości, szumy.

- Umieszczenie pluskwy w urządzeniu. Plus: mniej szumów, większa skuteczność nasłuchu. Minus: konieczny dostęp do urządzenia i ryzyko odkrycia “przeróbki”.

- Modyfikacja urządzenia, która sprawia, że generuje ono silniejszy sygnał side-channelowy (np. usunięcie osłony, usunięcie filtrów dolnoprzepustowych ograniczających interferencje). Plus: trudne do wykrycia. Minus: dostęp do urządzenia (najprawdopodobniej w trakcie serwisowania/przed zakupem).

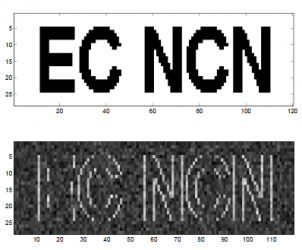

Marcus Kuhn potwierdza, że podsłuchiwana jest drukarka. Wyjaśnia on jak działa drukarka laserowa. Laser naświetla bęben linia po linii, włączając się i wyłączając. Naświetlone piksele sprawiają, że w tym miejscu bęben oprószony tonerem go nie przyjmie. Laser odpowiada więc za jasne piksele na wydruku. Pracę lasera można podsłuchiwać analizując pobór mocy (włączenie wyłączenie lasera podczas naświetlania danej linii). Poniższy rysunek przedstawia literę oraz jej przedstawienie jako pracę lasera (na biało zaznaczono momenty włączenia-wyłączenia lasera):

Tworzenie liter przy użyciu drukarki laserowej – jaśniejsze punkty to włączenie-wyłączenie lasera rysującego puste pixele

A teraz porównajmy to z fragmentem ujawnionego faksu:

Szyfrowania się nie łamie, szyfrowanie się omija

Atak, niezależnie od tego w jaki sposób przeprowadzony, jest pięknym przykładem, że bezpieczeństwo “końcówki kryptograficznej” jest często najsłabszym ogniwem w całym łańcuchu komunikacyjnym, o czym wielu zdaje się zapominać. Łącza do placówki UE w Waszyngtonie na pewno są podsłuchiwane przez wywiad USA — zapewne doskonale wiedzą o tym pracownicy UE i z tego powodu szyfrują komunikację. Ale w tym przpadku szyfrowanie mimo, że spełniło swoją funkcję — zabezpieczyło wiadomość w tranzycie — to nie zapewnio poufności komunikacji z powodu podatnej na atak końcówki “bezpiecznego” tunelu.

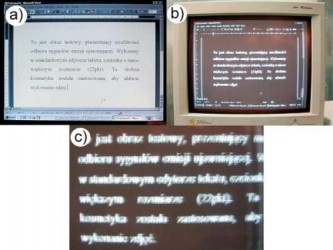

PS. A na deser, fragment polskiego tekstu na Tempeście:

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Na polibudzie slaskiej pobudowali pokoje odporne na tego typu tricki bo ponoc cos dla wojska kiedys robili i jakies szpiegostwo sie zaczelo.

Na polibudzie śląskiej nie potrafią nawet zabezpieczyć swojego planu zajęć, także takie opowieści można włożyc między bajki. ;)

@student: można kpić z tego jak polskie uczelnie są zorganizowane, ale nie ma sensu rozciągać tego na ich profesjonalną działalność. Są u nas ludzie, którzy są prawdziwymi profesjonalistami.

Prawdziwi specjaliści nie robią na żadnej uczelni, tylko po prywatnych firmach i to najczęściej zagranicą…

“Prawdziwi specjaliści nie robią na żadnej uczelni, tylko po prywatnych firmach i to najczęściej zagranicą…” << bardzo głupie przekonanie/założenie ;-)

@jozek: mylisz się i mówię to na podstawie własnych obserwacji.

józek ma dużo racji, choć nie można generalizowac. Malo prawdziwych fachowcow decyduje sie zostac na uczelni i pracowac dla idei, za pensje wielokrotnie nizsza, niz dosaliby na rynku pracy… Niemniej i tacy zboczency sie zdarzaja ;)

@hadouken dla idei to pracują nauczyciele w gimnazum, fachowiec na uczelni ma niezłe zarobki i do tego robi to co chce i co najważniejsze jak chce, zazwyczaj nie martwiąc się o fundusze

O pokojach nie słyszałem, ale z projektami w pewnym stopniu utajnionych robionych dla służb różnych, i owszem, spotkałem się. Więc jak najbardziej jest to wiarygodne.

@xD:

Ale gdzie? W Polsce? Na jakiej uczelni?

Nie wiem o jakiej galezi mowisz, ale ja osobiscie znam kilku gosci, ktorzy mogliby zarabiac wieksze pieniadze (branza: automatyka), a zostali na uczelni motywowani tylko mozliwoscia zajecia sie czyms ciekawym. Bo zarobki ich nie rozpieszczaja, a nadmiar studentow w spoleczenstwie i papierkowa robota ich dobijaja. Zapieprz czasem po 12-14h na dobe, koniecznosc wypelniania ton papierow we wnioskach o przyznanie grantow i ani grosza premii za prowadzenie dodatkowych projektow.

“Prawdziwi specjaliści nie robią na żadnej uczelni, tylko po prywatnych firmach i to najczęściej zagranicą…”

Nie każdy “spec z uczelni” ma ambicje do zarabiania 10k, niektórym ta wypłata po 3,5-5k wystarczy do spokojnego życia.. Pieniądze to nie wszystko w życiu.

Takie metody podsłuchiwania znałem od dawna ale zawsze sądziłem, że to sprawdza się co najwyżej w laboratoriach. I weź tu człowieku nie wpadnij w paranoję bo ostatnich wydarzeniach ;-)

Moc! Jest Moc :)

Kiedyś to się monitorem “nadawało” Dla Elizy :-)

Trochę nie w temacie: czy zna ktoś może jakąś fajną powieść szpiegowską (lub literaturę faktu), gdzie na detale zwraca się uwagę, gdzie przedstawia się prawdziwe “techniki pracy”?

«Kukułcze Jajo», Clifford Stoll.

hm, łamacze kodów, D.Kahn. chociaż pewnie akurat tę pozycję czytałeś

Może niekoniecznie powieść szpiegowską, ale świetną powieścią o wojnie, łamaniu szyfrów i podobnym podsłuchiwaniu (zwanym tam “phreakingiem Van Eycka”) jest Cryptonomicon Neala Stephensona

Ale to nie o szpiegach jest. A przynajmniej nie aż tak bardzo. Z historii “nowej żytniej” mogę polecić “Rewolucję w kryptografii” Levy’ego. Ale to też nie o szpiegach tylko “jak powstawała publiczna kryptografia (RSA, DH) i jak bardzo NSA się to nie podobało”.

Bartek,

prawdziwych detali nigdzie nie poznasz, bo wszystkie książki przechodzą przez cenzurę. Nawet jeśli są podawane interesujące szczegółu, to niestety zazwyczaj są celowo zafałszowywane. Mówię tu o ksiązkach publikowanych przez autorów z Polski, Europy lub STanów. Tak pozostaja ci whistleblowerzy. :)

Black Hat spłodziło 2 książki:

– Hakerzy atakują. Jak przejąć kontrolę nad siecią

– Hakerzy atakują. Jak podbić kontynent

W Polsce helion wydawał tłumaczenie. Przyjemnie się czyta ;)

“Akwarium” Wiktora Suworowa.

Na tematy szpiegostwa, podsłuchwania, pierwszych metod podobnych do TEMPEST najlepszy będzie “Spycatcher” – Peter Wright. O NSA też trochę jest. Książka jest też w bardzo dobrym, polskim tłumaczeniu.

pl.scribd.com/doc/21124364/Peter-Wright-Łowca-Szpiegow-1991-zorg

Glenny Misha – Mroczny rynek. Hakerzy i nowa mafia. W

skrócie opis historii portalu DarkMarket na podstawie wywiadów z

oficerami służb specjalnych, zaangażowanych w rozpracowanie

portalu, hakerami, ofiarami itd. Niby reportaż, ale czyta się jak

kryminał.

http://www.naukowa.pl/index.php?strona=29&id=673412

Obie książki Mariana Zacharskiego (nazywam się…, rosyjska ruletka)

I sejf sekielskiego ( technik nie ma, a w tych ktore opisuje wiecej bajek niz prawdy, ale sa polskie smaczki ) – to jednak fikcja :)

“Infomafia”; Egmont Koch, Jochen Sperber

Markus Wolf – “Człowiek bez twarzy”. Pozycja warta uwagi.

HITMAN Johna Perkinsa.

Jeśli pojawił się M. Zacharski to trzeba wspomnieć o ‘Nielegalnych’ i ‘Niewiernych’ Severskiego.

No to wypadałoby dorzucić “Cyfrowa twierdza” Dana Browna i poniekąd “Twierdza szyfrów” Bogusia Wołoszańskiego.

Szatan z siódmej Klasy – Makuszyńskiego

V.Ostrovsky – Wyznania Szpiega. Z Tajemnic Izraelskiego Wywiadu

http://h-online.com/-1909989

Służby niemiec i inne podsłuchują jeden z największych exchange pointów w Internecie, który szczytowo przesyła 2.5Tbit/s.

Tego się nie spodziewałem, że drukarka może być podsłuchiwana.

Przynajmniej część danych przesyłanych przez niemiecką centralę internetową DE-CIX jest wysyłana do niemieckich służb i innych agencji. Szczytowe obciążenie, internetowej centrali która pisze o sobie, iż jest największą centralą internetową na świcie, jest obecnie szacowana na 2.5Tbita na sekundę. Ponad 500 podłączonych do centrali firm, włączając większość ISP, używa ponad siedmiuset 10G i 200 Gbit/s portów, i ma być rozszerzona w najbliższych miesiącach o kolejne.

Adres znajdźcie w sieci sami, bo z adresem nie chce sie pokazac komentarza bo chyba filtry antyspamowe go usuwaja. To samo na mailu redakcyjnym.

Translator Ci się rypnął…

Jak się mówi tajemnice na ucho, to się mówi cicho.

Jak się drukuje tajemnice na papierze albo wyświetla na monitorze,

to się używa małego rozmiaru czcionki. ;)

A nie mogli zaszyfrować tych wiadomości także tradycyjnie, w druku? o.O

A może to celowe zagranie dla zmyłki, aby obcy wywiad nie wiedział, co jest prawdą, a co fikcją.

Witam.

Mam problem z dodatkiem do Firefoxa – DoNotTrackMe. Powinien on tylko blokować śledzenie, ale w “bonusie” dodaje to, że nie wyświetlają mi się facebookowe komentarze na różnych stronach internetowych, a także nie mogę poprzez jakąś stronę czegoś polubić lub udostępnić. Wie ktoś jak temu zaradzić?

@Wojtek, nie chcesz być śledzony, ale korzystasz z fb?

No skoro nie chcesz być śledzony, to nie jesteś – Facebook nie śledzi ciebie na innych stronach niż on sam. Ale skoro sam chcesz być śledzony, klikając ‘Lubię to’… to chociaż nie żyj w ułudzie, że się chronisz. Właśnie sam o to pytasz. – Choć chcesz jednocześnie żyć w przekonaniu, że przed całą resztą jesteś chroniony – może od razu wyłącz wtyczkę, a miej “poczucie bezpieczeństwa”, bo jest zainstalowana? Będzie szybciej.

Jak na moje, dla osoby chroniącej jakoś swoją prywatność, Facebook powinien nie służyć, a jeśli służyć, to najwyżej do niezobowiązującej nieważnej nieprywatnej tu-zapomniałam-określenia-którego-chciałam-jeszcze-użyć tu-dodaj-jeszcze-milion-podobnych-określeń rozmowie/kontakcie z innymi. Choć i tyle to jest (za) dużo.

Nic dodac nic ujac ;).

“Lajki” i inne fejsbukowe elementy na zewnetrznych stronach to po prostu pluginy Facebook’a. Dzieki nim Mr. Zuckerberg wie jakie strony odwiedzasz (chocby po to, zeby podsylac ci sprofilowane reklamy na swoim portalu…).

Jesli nie chcesz dzielic sie z nim tymi informacjami musisz je, niestety, zablokowac.

Czy naprawdę już nikogo takie zachowanie nie bulwersuje podsłuchiwanie), bo jakoś nie słyszę o głosach potępienia? To, że coś jest technicznie możliwe wcale nie oznacza, że można z tego korzystać. Gdzie moralność, gdzie zasady? To, że nikt nie widzi/nie patrzy nie oznacza, że można n.p. coś ukraść! USA stały się (na przestrzeni ostatnich 10-15 lat) parodią demokracji. USA coraz bardziej traci zaufanie międzynarodowe i twarz. Śmieliśmy się z Rosji, że to dziki kraj (vide Orwell – Rok 1984) – w USA wcale nie jest lepiej! Jest nawet gorzej, bo nikogo to nie rusza (społeczeństwo ogłupione i zastraszone).

Szpiegostwo to zjawisko tak stare jak ludzkosc… Oburzac sie beda politycy w oficjalnych wypowiedziach, ewentualnie “szare masy” rodem z onetu. Tutaj raczej nikt sie nie dziwi, jeno dyskutuje o technicznych detalach ;)

To juz niedlugo walnie na poziome globalnym. Tu jiz nie ma co dyskutowac tylko spokojnie czekac. I jestem przekonany: glowy tych, ktorzy dzis sa tak bardzo pewni siebie potocza sie po ulicach. Moze nie od razu, ale przy takiej wyrzynce nikt nie bedzie bezpieczny. NIKT.

Ciekawe. Nigdy nie słyszałem o tak “zboczonej” technice przechwytu informacji. Budowanie specjalnych pomieszczeń itd… LOL Wystarczy włączyć podczas druku drum and bass albo jeszcze lepiej dubstep lol i po kłopocie…. :P

Hahaha(!)

Czyli można dalej uważać pocztę w PGP za bezpieczną :)

O ile komp na jakim czytasz odkodowaną wiadomość jest w umieszczony w pokoju obłożonym ekranami tak by nie można było śledzić ulotu elektromagnetycznego. Dodatkowo z włączonym zagłuszaniem na pełnym spektrum fal radiowych by zamontowane w tym pomieszczeniu ciekawskie urządzenie zostawione przez smutnych nie wysłało tego co przeczytało poza pomieszczenie. ;) ale to tylko moja mała paranoja.

Czyli oni drukuja tajne dokumenty na zwyklych drukarkach. Napewno istnieja modele ktore np. wlaczaja i wylaczaja losowo pobor mocy o tej samej wartosci co dioda laserowa dzieki podczas druku.

No, w artykule napisali przeciez, ze drukarki, wykorzystywane do tych celow sa specjalnie przerabiane.

Co nie znaczy, ze NSA nie moze w jakis sposob uzyskac fizycznego dostepu do drukarki (poprzez podstawienie serwisanta, czy cokolwiek…) i owe przerobki usunac, wzglednie dodac swoje ;)

Przed podsłuchem urządzeń drukujących można by się zabezpieczyć samymi algorytmami – poprzez zmianę sposobu reprezentacji danych czy zmianę algorytmów drukujących.

Sam dokument może wyglądać na coś w stylu steganografii – w szum wpleść litery które człowiek z trudem, ale odczyta z wydruku. Podsłuch którego jakość byłaby gorsza byłby już trudniejszy do odczytania.

Druga sprawa to zmiana algorytmów drukujących. Jeśli powolne drukowanie nie jest przeszkodą można by zastosować technikę podobną do tej co w PDF’ach broniących się przed zdekodowaniem – drukować obraz malutkimi fragmentami w losowo wybranych miejscach nanosząc jakąś tam część piksela za jednym razem i tak aż do uzyskania pełnego obrazu. Zamiast bieli drukować jasny szum coby jeszcze bardziej utrudnić podsłuch.

Nie zapominajcie tylko, że wywiad to wywiad, a inwigilacja zwykłych obywateli to zupełnie inna bajka. I tej bajce mówimy stanowcze NIE. Jakoś w tym gąszczu ujawnianych afer powoli ginie sedno sprawy jakim jest wielki brat. Trzeba jasno postawić granicę pomiędzy szpiegostwem a zalądaniem pod pierzynę.

Tempestowy keylogger przez antenę w drugim pokoju: http://www.youtube.com/watch?v=AFWgIAgMtiA ;)

no i jak już ktoś wspomniał dla elizy grane przez tandem:

monitor CRT + radio AM http://www.erikyyy.de/tempest/

To nic nowego, wczesniej podsluchiwano monitory tubowe,

pozniej kable do monitorow, nie am cos sie dziwic, wrogow i

sojusznikow podluchuje sie. Teraz atakuje sie koncowki VPN, bo one

sa naslabsze w calym lancuchu.

Zapraszam do takiej lektury

https://www.eff.org/issues/printers

https://www.eff.org/pages/list-printers-which-do-or-do-not-display-tracking-dots

Dokładnie, dobra lektura

[…] mogło to być np. któreś z państw UN) zamawia u amerykańskiego producenta nowe komputery (lub drukarko-faksy), na ich producencie wymuszono wprowadzenie sprzętowego […]

[…] Nie zapominajmy także o mikrofonach kierunkowych/laserowych. Za ich pomocą można z dużych odległości wyłapywać dźwięki, także osób rozmawiających przez telefon. Są też metody analizy ulotu elektromagnetycznego (por. jak NSA podsłuchiwała faksy UE)… […]

[…] tego typu nazywamy atakami “side-channel” — to właśnie za pomocą takiego ataku NSA przechwytywała zaszyfrowane faksy Unii Europejskiej. Opis tego konkretnego ataku, będącego przykładem akustycznej kryptoanalizy, został […]

[…] Pełne szyfrowanie dysku twardego nie zawsze jest w stanie uchronić nas przed tzw. atakiem złośliwej pokojówki, czyli osoby która wejdzie do naszego pokoju i dostanie się do naszego komputera, kiedy my jemy śniadanie. Wykrycie tego, że padliśmy ofiarą o ochrona naszych danych w dużej mierze zależy od tego, czy w porę zorientujemy się, że ktoś fizycznie ingerował w nasz sprzęt. A o tym, że obcy wywiad lubi zaglądać w sprzęt komputerowy “turystów” pisaliśmy ponad rok temu w artykule pt. “Miętówkami w agentów” opisujący wycieczkę do Chin. Zresztą nie trzeba daleko szukać; Gazeta Wyborcza publikując wyznania kolegi agenta Tomka także ujawniła, że CBA “przegląda” zostawione przez dziennikarzy w depozycie telefony (ale w tym przypadku agenci zapewne ograniczają się do przeglądania niezabezpieczonych PIN-em telefonów lub metod software’owych typu ENCASE/FTK, a nie wszczepiania sprzętowych backdoorów). Amerykanie też potrafią w niezauważony sposób dostać się do sprzętu i umieścić w nim sprzętową pluskwę — zaledwie wczoraj opisaliśmy zespół ANT, który dostarcza tego typu narzędzi. Przypomnijmy też, że Amerykanom udało się zbackdoorować faks Unii Europejskiej. […]