26/11/2009

Przedwczoraj opublikowaliśmy tekst ujawniający ogromny wyciek haseł polskich internautów. Dziś mamy dla Was kilka nowych informacji w tym temacie…

Aby otrzymywać powiadomienia o nowych informacjach związanych z wyciekiem wpisz swój e-mail:

lub dodaj nas do swojego czytnika RSS, klikając na ikonę po prawej:

Co dzieje się z forum zawierającym listy haseł?

Pierwsza wiadomość w wątku zawierającym hasła Polaków została opublikowana przeszło 3 miesiące temu, 28 lipca 2009 roku. Wczoraj wątek liczył sobie 99 stron. Każda strona to 10 postów. Każdy post to od 20 do 50 haseł. Łatwo więc policzyć, że na forum ujawniono ok. 50 tys. haseł. Forum dalej działa, ale dostęp do niego jest utrudniony. Właściciele usunęli z DNS-ów informację o domenie — a więc osoby, które nie znają adresu IP forum, nie będą w stanie się na nie dostać.

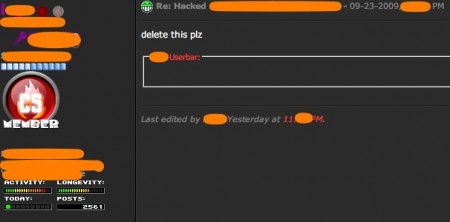

Autor wątku z hasłami chyba przeczytał nasz post, bo wczoraj zmodyfikował treść swoich postów na “delete this pls“, a listy z hasłami zostały usunięte (ciągle jednak znajdują się na forum hasła do kont zagranicznych internautów w innych wątkach). Niestety, kilkaset haseł zostało zmirrorowanych w innych miejscach sieci…

Skąd wyciekły dane?

Nie jest prawdą to, co piszą media kopiujące (i to nierzetelnie) nasz przedwczorajszy wpis. Hasła nie wyciekły z serwisów internetowych, a z komputerów użytkowników. Powtórze to jeszcze raz, z dedykacją dla dziennikarzy szukających niepotrzebnej sensacji:

Hasła nie wyciekły z serwisów internetowych, a z komputerów internautów zainfekowanych trojanem!

Wczoraj o wyciek podejrzewaliśmy trojana… Dziś, po zbadaniu formatowania plików zawierających hasła zawęziliśmy grono podejrzanych do trojana o nazwie Ha******d Stealer:

Nasze przypuszczenia potwierdzają relacje niektórych internautów, komentujących przedwczorajsze doniesienia o wycieku na portalu technonews.pl (zachowano oryginalną pisownię):

mi z mozilli firefoxa 3.5 zarabali wszystkie loginy ktore wbijalem w firefoxa, it to nie byl Keylogger ( z IE 8 i opery nic nie ukradli ) do tego wszystkie product keys zainstallowanych gier

ESET NOD nic nie krzyczal jak mnie okradali i zlodzieja tez nie znalazl, malware bytes tez nic, spybot znalazl i cos usunal, kasperski poprawial po spybocie i nic nie znalazl, o skapowalem sie ze mnie skroili przypadkiem – na dysku C znalazlem plik: perfect.txt (radze wam poszukac u siebie takiego pliku tekstowego) – otwieram perfect.txt w notpadzie i zgonc – (…) moje loginy do maili, stronek, key products moich gier

Wchodze na Youtube.com zeby zobaczyc co to za badziwe ten (…) – masa filmikow jak to skonfigurowac , etc

MOje zabezpieczenia to : eset nod, spybot, sprzetowy firewall na routerze , os: Vista 64 bit ultimate, wszystkie latki i inne cuda i tak nic nie pomoglo. A nie wchodze na zadne niezaufane strony czy cus

Co jest wykradane z komputera użytkownika?

Ha******d Stealer wykrada nie tylko loginy i hasła do serwisów internetowych (oraz domowych routerów), ale również klucze licencyjne do gier i oprogramowania, oraz zapamiętane hasła z Firefoksa, Internet Explorera i kilku innych programów. Builder trojana zawiera funkcję utrudniające wykrycie pliku z trojanem przez programy antywirusowe.

Jak dochodzi do infekcji?

Atak polega na spreparowaniu pliku trojan.exe zawierającego informacje o koncie FTP lub skrzynce e-mail na które wysyłane będą przechwycone hasła. Następnie trojan.exe podrzucany jest ofierze przez atakującego jako link do zdjęć z wakacji, crack do photoshopa, etc. Jeśli ofiara uruchomi podrzucony program, zobaczy komunikat błędu i odniesie mylne wrażenie, że aplikacja nie działa. Niestety, trojan już zainstalował się w systemie i rozpoczął proces przechwytywania haseł.

Jak sprawdzić, czy jestem zainfekowany?

Ponieważ trojan zapisuje dane do pliku tekstowego na dysku twardym bez szyfrowania, aby sprawdzić czy twój komputer jest zainfekowany, przeszukaj dysk twardy pod kątem plików .txt zawierających jakieś z twoich haseł, któryś z twoich loginów, bądź adres URL serwisu na który niedawno się logowałeś.

Tym którzy nie mają jeszcze zainstalowanego antywirusa, polecamy jego instalację. Tym którzy już mają, sprawdzenie jego szczelności — dwa tygodnie temu opisaliśmy jak to zrobić.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

[…] » Jak wyciekły hasła tysięcy Polaków? Niebezpiecznik.pl 2009.11.26 22:33 […]

skoro mowa o antywirusach – to który polecacie, używałem Comodo, ale ostatnio mial problemy z aktualizacjami

w dobrych cenach sa teraz Kaspersky i Norton Internet Security

nie wiem jak teraz z nortonem, ale pamiętam, że starsze wersje bardzo spowolniały pracę komputera.

A co do całej akcji z “wyciekiem” to gratuluję autorom strony timingu i konkretów w tej sprawie.

Kawałki tych danych są na różnych stronkach, kilka nawet sprawdziłem i przerażające jest to, że można się zalogować na aktywne konta na naszej-klasie, poczcie lub (co bardziej szkodliwe) na konta użytkowników allegro, którzy mają nawet po kilkaset komentarzy…

ja nadal używam comodo

Majac firewall z opcja monitorowania polaczen wychodzacych trzeba jeszcze zezwolic trojanowy na wyslanie zebranych danych. Chyba ze trojan umie ominac taki monitor, ewentualnie integruje sie z programem pocztowym albo z przegladarka. Mi comodo drze sie o kazda, nawet najmniejsza ingerencje jakiegokolwiek programu czy to w klucze rejestru, dostep do pamieci czy internetu ale nawet jak firewall nie jest tak paranoidalny jak comodo tez powinien ostrzegac przed wychodzacym polaczeniem (zone alarm np.). Czy jest to jakas recepta na to zagrozenie czy jednak nie?

Czytałem o oszustach, którzy kradli dane dostępowe do kont allegrowiczów z dużą ilością pozytywnych komentarzy. Mając takie dane, wystawiali większą partię trefnego towaru po bardzo atrakcyjnych cenach, np. laptopy, tv, zgarniali kasę, a potem się ulatniali.

Osobiste dokumenty, hasła, loginy itp. najbezpieczniej trzymać w woluminie utworzonym za pomocą TrueCryptu lub za pomocą innych, podobnych rozwiązań. Poza tym wypada regularnie czyścić pliki temp, ciasteczka czy historię odwiedzanych stron, np. CCleanerem, ATF-Cleanerem, Firefox też ma podobne funkcje.

Jeśli chodzi o wybór antywirusa, to każdy powie coś innego, najlepiej przeglądnąć testy np. av-comparatives.org , anti-malware-test.com i samemu coś odpowiedniego dobrać. Przy okazji wyboru a/v, można zainteresować się firewallem i jakiś dobry zainstalować, przykładowe testy: matousec.com .

Dobrą robotę wykonał autor, publikując artykuły na temat wycieków haseł.

Może śladem prośby Marka CK, jakieś wskazówki, a moż e nawet i porady na temat zapobiegania, czy ograniczenia ryzyka infekcji?

Jedna rada – przestać używać Windows. Windows jest fundamentalnię żle zrobiony, jeżeli chodzi o bezpieczeństwo i żadne programy antywirusowe, spyboty i firewalle niewiele pomogą. Trzena też przestać pisać o “wiruasach komputerowych”, “wyciekaniu haseł z komputerów” etc. Trzeba, zgodnie ze stanem faktycznym pisać o “wirusach na Windows” , “wyciekaniu haseł z spod Windows”

Władysław

Do pana Wlasyslawa,

Nie moglem sie oprzec napisania jakim niskim poziomem wiedzy musi sie pan charakteryzowac piszac “windows jest funadamentalnie zle zrobiony”. Windows jest dobrym systemem jak kazdy inny. Ilosc atakow jest zdeterminowana iloscia uzytkownikow…oraz ich swiadomoscia informatyczna.

Jako antywirus polecam Avasta (darmowy) lub Noda.

Od razu mi się przypomina Polak, któremu wykradli dane dostępowe do konta bankowego, na którym miał ponad 46 tysięcy złotych :]

Screenshot pod adresem: http://bothunters.pl/2009/03/20/bogaty-polak-traci-dwa-razy/

@Władysław:

Nie damy się wciągnąć w kolejną dysputę udowadniającą wyższość Świąt Bożego Narodzenia nad Wielkanocą. Zadaj sobie jedynie pytanie, dlaczego na linuksa powstaje tak mało wirusów. Odpowiedź jest prosta – niszowy system, którego udział w rynku systemów na desktop oscyluje w granicach 1,5% nie jest dobrym celem dla złodziei.

Linux vs. Windows – jak dla mnie nia ma dyskusji, czasem zmusza nas firma/urząd/rodzina do korzystania z góry narzuconego systemu, czasem wymagane oprogramowanie (NFZ wymaga z tego co wiem dokumentów koniecznie doc, xls od podmiotów i interesantów, sami zamieszczają też głownie pliki Ms Office).

Zabezpieczenie Windows – a może by kurs/poradnik zabezpieczenia windows od A do Z na niebezpieczniku dla zwykłego użytkownika, nie koniecznie skupiający się na jednym programie dla danego rozwiązania np. antywirusie, ale i nie polecający 5, czy oddający decyzję dla użytkownika – a polecenie 2, oczywiście opierając się na rozwiązaniach darmowych (najlepiej darmowych dla domu, dobrze by było zaproponować darmowe dla firmy jeśli istnieje, jeśli nie wtedy płatne)

Dlaczego nikt nie wspomniał o fundamentalnej zasadzie bezpieczeństwa polegającej na korzystaniu na codzień z konta zwykłego użytkownika? To właśnie obniżenie swoich uprawnień jest najistotniejszą barierą dla wszelkiego rodzaju szkodliwego oprogramowania – trojany często potrzebują wprowadzić modyfikacje do konfiguracji systemu, chociażby żeby uruchamiac się razem z systemem (odnosząc się do tego konretnego przypadku – plik jest na dysku C, konto zwykłego użytkownika nie ma uprawnień do zapisu w katalogu głównym dysku C, więc prawdopodobnie trojan już w tym momencie wysypałby się nie mogąc utworzyć pliku). Nawet jeżeli uda im się oszukać program antywirusowy czy firewall to z uprawnieniami zwykłego użytkownika nie będą w stanie się zainstalować w systemie.

@Władysław: słabość systemu Windows absolutnie nie wynika z tego, że jest “fundamentalnie źle zrobiony”. moim zdaniem wynika: 1. z niefortunnej konfiguracji domyślnej wersji wcześniejszych od Visty, gdzie domyślnie pracuje się z uprawnieniami administracyjnymi 2. z popularności. Tworzenie złośliwego oprogramowania pod systemy uniksopodobne jest po prostu biznesowo nieopłacalne, mają za mało użytkowników – potencjalnych ofiar. Gdyby hipotetycznie w linuksie normalnie pracowało się na roocie i większość ludzi na świecie używała linuksa to Władysław mógłby twierdzić że “linuks jest fundamentalnie źle zrobiony” bo na linuksa byłoby o rząd wielkości więcej trojanów. Moim zdaniem oba systemy zawierają porównywalne pod względem skuteczności mechanizmy zabezpieczeń, wszystko zeleży od umiejętności ich konfiguracji i świadomego użycia.

PS. Pytanie do większych ode mnie znawców złośliwego oprogramowania: może znacie jakieś przykłady działające na koncie zwykłego użytkownika?

Pomimo krytyki – to jednak Pan Władyslaw ma racje – mozna miec dwa systemy – Windows do gier – Linux do przegladania NETu. Ewentualnie na Linuxie odpalamy WINE i mozemy cieszyc sie aplikacjami pod Windows.

Jaka jest ilosc trojanow/wirusów na Linux a jaka na Windows. Architektura systemowa w Linuxie utrudnia dzialanie virusa, szereg warstw zabezpieczen w tym systemie nie pozwala na uruchomienie sie , byle czego bez wiedzy doswiadczonego admina.

I tu nie chodzi o popularność – chodzi o to , że w Windows jest niższa kontrola uruchamianych aplikacji. Programy raz dopuszczone przez oryginalnego windowsowego firewalla nie sa sprawdzane pod kątem nowej wersji programu , który sie uruchamia. Raz dopuszczony Firefox 3.5 – bedzie przepuszczany przez Firewall w wersji 3.5.5 bez zadnego problemu..

To jak dziala bezpieczenstwo pod Windows widac bylo u mnie w jednej z najwiekszych koproracji w Polsce. Kontroler domeny blokował okreslone nazwy programów oraz mozliwosc ich uruchomienia. Wystarczylo tylko zmienic nazwę pliku wykonywalnego EXE blokowanego programu, na taki który został dopuszczony do uruchomienia, (a którego nie bylo trzeba uruchamiac i z niego korzystać )- by móc cieszyć sie z funkcjonalaności programu, który został zablokowany :].

@The Stroyer:

“nie pozwala na uruchomienie sie , byle czego bez wiedzy doswiadczonego admina.”

doświadczony admin Windowsy też zabezpieczy, a zdecydowana większość mniej świadomych użytkowników używa jednak Windows

@The Stroyer: rozwiń co masz na myśli pisząc “Architektura systemowa w Linuxie” i “szereg warstw zabezpieczen”. przykłady które podałeś nie są na poziomie “architektury systemu”. niefortunne ustawienie group policy blokujące uruchamianie programów dotyczy tylko uruchamiania przez windows explorer, nie może więc być uznane za skuteczną blokadę – to błąd administratora. firewall – to fakt, lepiej by było sprawdzać skrót np. MD5 pliku wykonywalnego…

@Darek: zgadzam się, chodzi o to, że doświadczony admin też zabezpieczy. Jest to kwestia poznania mechanizmów Windows’a. Odpowiednie ustawienie uprawnień (DACLS), przywilejów użytkowników i zasad grup może dokładnie tak samo jak pod linuksem ograniczyć “uruchamianie byle czego bez wiedzy doświadczonego admina”.

Dziękuję za natychmiastową reakcję. Świadczy o klasie serwisu. Cache Goo to poważna broń.

A ja nie mam takiego szczęścia, bo forum nie odpowiada na pingi :(

A jeszcze wczoraj ładnie działało po wpisaniu IP w hosts

Eh… Stronki nie ma w dns to jak chcesz ja pingowac po domenie…

Normalnie, istnieje coś takiego w każdym systemie jak plik hosts

@wl:

mac:~ usr$ ping ***.com

ping: cannot resolve ***.com: Unknown host

:)

Badanie ***.com [aa.bb.cc.dd] z 32 bajtami danych:

Upłynął limit czasu żądania.

Upłynął limit czasu żądania.

Upłynął limit czasu żądania.

Upłynął limit czasu żądania.

Statystyka badania ping dla aa.bb.cc.dd:

Pakiety: Wysłane = 4, Odebrane = 0, Utracone = 4

(100% straty),

:>

Ale z tego co teraz widzę, to niedługo to wróci ;p

Hm…

mac:~ usr$ ping ***.com

PING ***.com (666.666.666.666): 56 data bytes

64 bytes from 666.666.666.666: icmp_seq=0 ttl=115 time=203.700 ms

Na dodatek *** zmienilo sie na ***blog.wordpress.com i wyglada tak: http://img686.imageshack.us/img686/4466/picture3y.png

Ciekawe informacje, coraz bardziej zaczynam sobie cenić tą stronę.

Już zmieniłem hasła do wszystkich kont.

yay, wrócili ;p

To forum? Ono nadal nie dziala :).

[…] osób trafiło do nas po informacje dot. opublikowania haseł polskich internautów na jednym z for internetowych. W tej sprawie udzieliliśmy wywiadów RMF-FM, Dziennikowi i […]

tak to jest jak sie ESETa uzywa ;) rly, bardziej natrętnego a niewykrywającego robali antywirusa to moje oczy nie widziały.. odpowiednie podejscie do tematu, odpowiednia przegladarka, odpowiedni firewall (NIE Comodo, ktory moim zdaniem takze NIC ambitnego w kierunku ochrony nie robi) i antywirus okazuje sie nawet.. zbedny..

pracuje tak od 3 lat, nigdy syfu nie złapałem, nikt mi nic nie ukradł, i ja zawsze ludziom z pendrive`ów usuwam te badziewia (w sumie po co jak i tak potem wsadzą go u siebie w komp)..

blog ekstremalnie ciekawy, wpadlem z wykopu (wstyd sie przyznac.. patrzac po ludziach) i zostaje na stałe

Ja od 5 lat używam tylko outpost firewall pro. Może i mam jakieś wirusy i trojany na dysku, ale świadomość, że nic mogą zrobić bez mojej zgody pozwala mi spać spokojnie…

[…] Strona 14 raportu opisuje wyciek haseł dziesiątek tysięcy Polaków, który zgłosiliśmy do CERT-u i o którym jako pierwsi poinformowaliśmy polskich internautów, stawiając hipotezę, że hasła pochodzą z komputerów użytkowników najprawdopodobniej zainfekowanych trojanem (hipotezę tą następnie potwierdziliśmy). […]

[…] z wyników wyszukiwania wprost zdradzają nazwę użytego do wykradania haseł oprogramowania — mają ją w tytule “wklejki”. Fragment logu z hasłami do różnych […]

@google: code ssl.nasza-klasa.pl password forum

i dostajemy piaty czy szosty link.

fajnie ze zamazaliscie nazwe programu tylko ze zapomnieliscie o autorze;) jak juz ukrywac to wszystko i zostawic co najwyzej samo okno programu bez zadnych liter na poczatku, kropek w srodku itd, zeby nie bylo punktu zaczepienia dla googla.

pozdrawiam. dodalem was do ulubionych

Komentarz ktory zacytowaliscie to moj :) pozwalam -dziekuje. Nie wiem czy byc dumny ze swego lamerstwa ale dostalem rumiencow po takiem wyroznieniu. Jeszcze mam gdzies ten perfect.txt (Z sentymentu zachowalem na pamiatke, byl dokladnie tak: C:\Perfect.txt jakby sie kotos pochwalic chacial) Teraz mam Windows 7 Ultimate, nie uzywam zadnego antiwirusa (Pierre Dole te antiwirusy, najlepszy antiwirus to format+reinstall) ani nie uzywam kompa do jakiegokolwiek powaznego logowania gdziekolwiek i licze sie z tym ze mnie znowu skroja ale bedzie mala strata. A propos “Jak dochodzi do infekcji..” tez macie racje ale tu przynajminej wyszedlem na zero z tymi kluczami produktow, ktore… i tu sie fajnie zapetla hihihi, mam za swoje. W polu email nad komentarzem wpisalem ten co mi ukradli i go nie odzyskalem

Pozdrawiam Redakcje, dopiero drugi dzien znam Wasz serwis ale juz nalog choc jestem tylko na poziomie usera amatora

Nie Wiem czemu utojniacie nazwe tego czegos co nazywa sie HackHound Stealer