13/8/2014

Na zakończonej właśnie konferencji BlackHat, badacze Mathew Solnik i Marc Blanchou zaprezentowali ciekawe błędy w implementacji wykorzystywanych globalnie przez operatorów GSM protokołów kontrolnych. Za ich pomocą można przejąć kontrolę nad większością urządzeń, które łączą się z siecią GSM (a także CDMA oraz LTE) i po cichu zainstalować własne oprogramowanie, co prowadzi do podsłuchiwania użytkownika, kradzieży jego danych albo przydatnego służbom ominięcia wbudowanych zabezpieczeń systemowych, np. blokady ekranu. Funkcje te przypominają w działaniu całkiem sprawnego backdoora.

Czym są protokoły kontrolne?

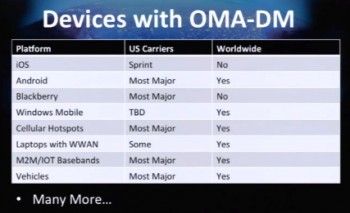

Większość urządzeń bezprzewodowych takich jak smartphony, tablety, laptopy, routery/hotspoty, ale także i samochody, posiada wbudowany baseband, a dzięki temu także obsługę tzw. protokołów kontrolnych (por. OMA-DM). Protokoły te umożliwiają zdalnie zarządzanie urządzeniami (tzw. provisioning), z czego chętnie korzystają operatorzy GSM — wysyłają tak:

- aktualizacje oprogramowania (tzw. OTA update),

- włączają bądź wyłączają konkretne funkcje urządzeń, np. funkcję kamery lub połączeń z Wi-Fi

- zbierają z nich komunikaty o błędach (por. Większość telefonów komórkowych na podsłuchu

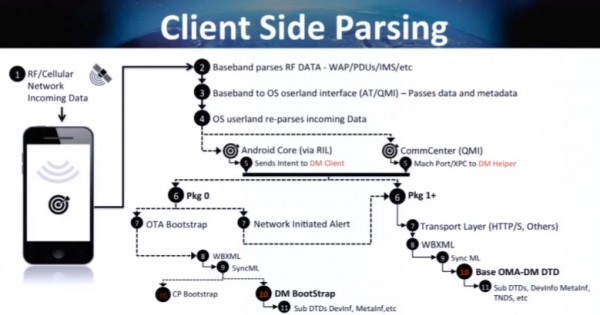

Na poniższym diagramie możecie zobaczyć jak wygląda komunikacja z urządzeniami mobilnymi (Android i iOS) oraz parsowanie komunikatów OMA-DM.

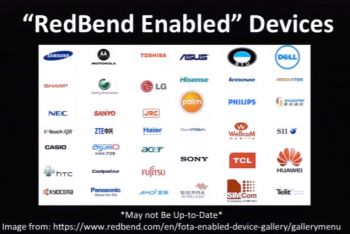

Za parsowanie komunikatów OMA-DM wysyłanych przez operatorów odpowiadają klienty OMA-DM, które dla większości urządzeń dostarcza firma RedBend (vDirect Mobile OMA-DM Client). Klienty są binarną paczką, a więc większość odbiorców (marek produkujących sprzęt) nawet do końca nie wie, co dodaje do swojego urządzenia. Oto lista producentów korzystających z vDirect od RedBend:

Po pierwszej instrukcji otrzymanej od operatora, klient OMA-DM “wybudza się” i nawiązuje połączenie ze skonfigurowanym serwerem, pobierając dalsze instrukcje (np. wykonanie aktualizacji oprogramowania, wyłączenie/włączenie jakiejś funkcji, itp.)

Przejmowanie kontroli nad iPhonami, Androidami, Blackberry i Windows Mobile

Cały atak został odkryty przez przypadek. Kiedy Solnik czytał instrukcję obsługi jednego z bezprzewodowych protokołów kontrolnych M2M (ang. machine to machine) zauważył w niej interesujący fragment:

“jeśli zapomniałeś włączyć terminala OTA na urządzeniach, które zostały już wdrożone, daj nam znać, aktywujemy go”

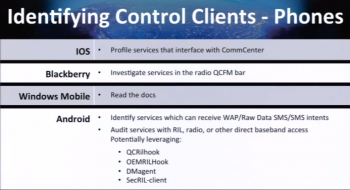

Solnik wraz z Blanchou zreversowali więc firmware urządzeń mobilnych, szukając wszystkiego co może komunikować się poprzez OMA-DMI:

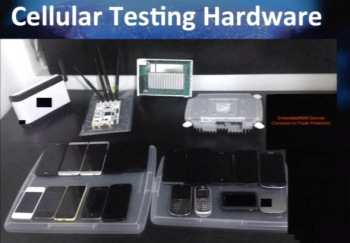

Badacze zbudowali też własną, laboratoryjną sieć GSM (w oparciu o NanoBTS i femtokomórki), którą wykorzystali do fuzzingu:

Warto jednak podkreślić, że dzięki możliwości wysyłania komunikatów WAP (inicjujących komunikację OMA-DMI) z jednego urządzenia do drugiego, atakujący wcale nie potrzebują włamywać się do sieci operatora lub stawiać własnego fałszywego BTS-a. Podsumowując, wystarczy, że atakujący wyśle jeden komunikat WAP push i ma dostęp do odczytania konfiguracji lub rekonfiguracji basebandu danego urządzenia.

Co może zrobić atakujący?

Możliwości jest kilka…

- Zmodyfikować użytkownikowi APN i serwery proxy (przechwytując tym samym jego ruch). Na niektórych urządzeniach taka zmiana przetrwa tzw. “reset do ustawień fabrycznych”. Świetny sposób na inwigilację.

- Wyłączyć funkcję np. aparatu/kamery w telefonie. Przyda się przy zamieszkach.

- Zainstalować/odinstalować aplikację APK

- Modyfikować NVRAM urządzenia

- Ominąć blokadę ekranu (przyda się zwłaszcza zapominalskim, albo służbom ;)

- Odczytać zawartość pamięci urządzenia (wykorzystując wcześniej błąd “integer overflow” w obsłudze WBXML przez urządzenie), przy okazji omijając mechanizm ASLR, co pozwala m.in. na…

- Wykonanie jailbreaka iPhona poprzez GSM, (o ile działa na firmware do 7.04):

Co robić, jak żyć?

Najbardziej bezpieczni (pod kątem powyższych ataków) są ci z Was, którzy posiadają telefony niepowiązane z żadnym z operatorów (tzw. “unlocked phones”, bez “simlocka”) — większość z nich nie ma zmodyfikowanego basebandu pod konkretną infrastrukturę danego operatora.

Badacze poinformowali o odkrytych przez siebie błędach zarówno firmy tworzące klientów OMA, jak i producentów telefonów. Część z nich załatała już niektóre dziury, ale to według badaczy nie rozwiązuje sprawy — sam protokół komunikacji powinien zostać zmieniony ponieważ wadliwa jest jego architektura. Ale taka zmiana nie będzie prosta — do wypracowania porozumienia nad nowym standardem musiałoby przystąpić wiele firm…

W sieci dostępny jest już zapis całego wykładu badaczy:

BlackPhone też padł…

Na marginesie, w trakcie konferencji BlackHat padł także Blackphone, czyli wyprodukowany przez Silent Circle smartphone pracujący pod kontrolą Androida, stworzony specjalnie po to, aby był “niepdosłuchiwalny” przez NSA. Blackphona zrootowany dzięki 3 atakom — włączenie ADB, wykorzystanie tego, że funkcja “zdalnego kasowania pamięci telefonu” została skompilowana w sposób ułatwiający debugging oraz błędu, którego jeszcze nie ujawniono. Przeprowadzenie ataku można wykonać albo na bardzo naiwnym użytkowniku albo na własnym telefonie.

PS. Dla osób, których są zainteresowane bezpieczeństwem urządzeń mobilnych, zwłaszcza od strony software’owej mamy przygotowane dedykowane szkolenie pt. Bezpieczeństwo Aplikacji Mobilnych — zostały jeszcze tylko 4 wolne miejsca na jego najbliższą edycję w Warszawie w dn. 28-29 sierpnia.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Jak to jest w końcu z Windows Phone’ami? Na nich też przeprowadzano atak? Na ilustracjach pojawia się tylko podpis “Windows Mobile”.

Trzeci telefon od prawej wygląda jak Lumia z Windows Phone sądząc po układzie dolnych przycisków. Często myli się starego Windowsa Mobile i współczesnego Windows Phone’a , a to są dwa zupełnie inne systemy.

To mi z pewnością przyda się to z odblokowaniem ekranu w Android. :) W jaki sposób to zrobić?

Czy custom ROM, np Cyanogen rozwiązuje problem?

Jak już napisałem w komentarzu, pewien użytkownik forum telchina skarżył się, że w orange na KAŻDYM romie (np MIUI czy AOSP) też mu się włącza. Więc wygląda na to, że nie.

“Część z nich załatała już niektóre dziury, ale to według badaczy nie rozwiązuje sprawy” – nie rozwiązuje, bo pewnie trzebaby zmodyfikować wszystkie firmware wszystkich smartphonów, telefonów, tabletów… a że modeli jest full i ciut ciut…

Ogólnie mówiąc niezły OVER-FAIL roku :/ Wszyscy mamy pohatane na maxa. Chyba.

qubal:

Cyanogen nie pomaga, przecież problem nie siedzi w kernelu linuksowym tylko w modemie i jego firmwarze, a on może wywłaszczyć kernel linuksowy z dowolnego peryferium.

Powinno być Blackphone został zrootowany albo Blackphona zrootowano…

A wiadomo czy podatne są na to telefony z systemem Maemo 5? Czy wszyscy już odmówili supportu tego systemu ? :f

Modem w Nokii N900 nie ma pełnej kontroli nad procesorem aplikacyjnym – użytkownik ma, więc nawet jeśli zamknięte demony w Maemo coś w sobie kryją, to zastąpienie ich przez FSO lub oFono rozwiąże sprawę.

Przy Neo900 dodatkowo próby tego typu ataków będą łatwe do wykrycia – tam modem jest sandboksowany i monitorowany.

“Najbardziej bezpieczni (pod kątem powyższych ataków) są ci z Was, którzy posiadają “elefony niepowiązane z żadnym z operatorów (tzw. “unlocked phones”, bez “simlocka”)”

Czy w związku z tym ściągnięcie simlocka rozwiąże problem telefonów powiązanych z operatorem? Czy należałoby wykonać inne czynności?

Zmienic baseband na inny, jakis ogolnieszy a nie danego operatora. ale i tak skoro dziura jest w protokole, to niewiele to zmieni

Wygląda na to, że chinczyki(Coolpad F1 z MTK6592, sam posiadam) również to wprowadziły. I orange w tym również maczał palce

Cytat z forum telchina.pl”

cybernetic87 napisał(a):a teraz pytanie do posiadaczy Coolpada i karty Orange Free, czy wam też na włączonej trasmisji 3G szaleje GPS? w sensie, że załącza sie i wyłącza? to akurat u mnie występuje tylko na karcie Orange i niezależnie na jakim romie, typowo wina Sieci Orange i ich aGPS, w jakiś sposób sieć wymusza włączanie co chwilę GPS, jakby ktoś miał na to fix to poproszę :) btw. jak nie wierzycie, że tak sie dzieje, to sprawdźcie sobie nawet na górnym pasku gdzie macie skróty do GPS itp, zaświeca się i gaśnie, nie jest to żadna aplikacja która włącza GPS, sprawdzane na kilku kartach SIM i tylko z Orange się tak dzieje :)

Pozdrawiam.”

To już teraz wiadomo jak to zrobił Dynamo że wszystkim nagle na Times Square zadzwoniły telefony komórkowe.

Dobrze mieć zwykły telefon ;p

Z jednej strony nie wymieniają WindowsPhone, ani Nokii, ale MS bardzo dokładnie opisuje OMA-DM [ https://dev.windowsphone.com/en-US/OEM/docs/Device_Management/ ]. Jest jednak jakaś nadzieja. Z dokumentacji wynika, że HTTPS jest wymuszony, certyfikaty muszą być poprawne, wszystko szyfrowane. Znając polityki MS zaufane certyfikaty są zahardkodowane wewnątrz telefonu i zaszyfrowane (jak wszystko) BitLockerem. Czyli powinno być bezpiecznie.

Bitlocker = AES a microsoft wskazuje na: MD5 client authentication

Za Arstechnica.com, o “ataku” na blackphone:

“(…) the rooting of the Blackphone required that the attacker:

have physical access to the phone and connect it to a computer via USB,

configure the phone against Blackphone’s set-up recommendations,

not install encryption on the device,

ignore an unknown application source warning, and

have the phone’s PIN code.”

No sorry

Z innej beczki. News o tym jak pytanie do Siri było dowodem w sądzie http://mashable.com/2014/08/13/siri-hide-body-murder-trial/?utm_campaign=Mash-Prod-RSS-Feedburner-All-Partial&tm_cid=Mash-Prod-RSS-Feedburner-All-Partial&tm_medium=feed&tm_source=rss

Z tej samej beczki to jest przecież, bo post wyżej pisaliśmy o… https://niebezpiecznik.pl/post/zabiles-wspollokatora-nie-pytaj-siri-gdzie-schowac-zwloki/

W sumie czytałem już o tym “tu i tam”, ale dopiero dzisiaj mnie to zastanowiło jedno zdanie (akurat z innego linka): “Po sprawdzeniu smartfona ustaliliśmy, że był on również użyty jako latarka w czasie zakopywania zwłok – mówi Matt Goeckel z policji w Gainesville.”

Hm, ciekawe. Hm… appka/smartfon przechowuje date i godzine (a może i także lokalizacje) użycia latarki ? (?!?) wtf? chore…

Tyle tagów, że aż wypłynęły :D

Tymczasem użytkownicy Symbiana śpią spokojnie :)

A co sie stało ? Sieć wyłączyli ?

A co z LTE w Plusie podłączonym do Windowsa czy Linuxa?

no to niedługo nokie 3310 będą na wagę złota;)) sprzedam za przyzwoitą cenę;)

Cyanogen zdecydowanie nic nie pomoże.

Skoro sam protokół jest wadliwy to w sumie NIC NIE ZAŁATALI CO NIE POZWALA WYKONAĆ ATAKU tak ?

Wychodzi na to, że telefony, które nie są obandowane lub te, które mają wgrany już system prosto od producenta mogą być czyste.

Jolla póki co jest bezpieczna https://together.jolla.com/question/52884/security-sailfish-is-not-affected-by-vdirect-mobile-oma-dm-vulnerability/#post-id-53204

Watch Dogs na żywo?

Witam. Gdzieś jest dowód na włamania do blackberry? Czy tylko black Phone? Jeśli system blackberry 10 nie został złamany, albo wcześniejsze bbos to proszę o sprostowanie, bo blackphone pracuje pod kontrolą androida. Dziękuję z góry

[…] wewnętrznych repozytoriach, ale zanim dotrze on do telefonów użytkowników za pomocą tzw. aktualizacji firmware’u OTA (ang. over the air) minie jeszcze sporo czasu… Dodatkowo, z racji mnogości producentów i […]

To jak w końcu np. zhakować czyjś telefon co jest do tego potrzebne?