21/7/2015

Do tej pory przejmowanie kontroli nad samochodami przez internet znaliśmy jedynie z hollywoodzkich filmów. Powoli fikcja staje się jednak faktem. Znany badacz bezpieczeństwa (i były pracownik NSA) w dość widowiskowy sposób zademonstrował jak zdalnie, tzn. z drugiego końca świata, przez internet, można przejąć kontrolę nad samochodami marki Jeep Cherokee i Chryslerami, o ile są wyposażone w montowany od 2013 roku system multimedialny Uconnect. Hacker był w stanie sterować pracą hamulców auta, jego skrzynią biegów, ale także radiem, klimatyzacją czy wycieraczkami…

Hackowali Jeepa przez rok…

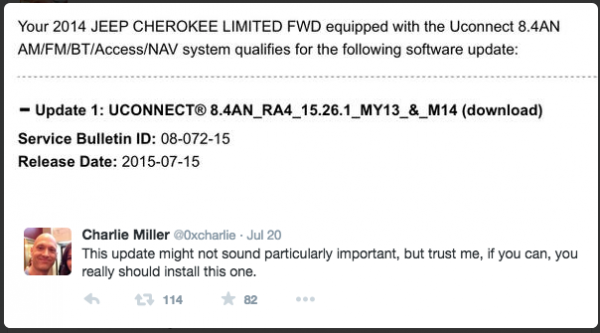

Charlie Miller o atakowaniu swojego Jeepa (i rozbieraniu go na części) pisał na Twitterze od ponad roku. Szczegółów swoich badań, prowadzony wraz z Chrisem Valasekiem jednak nie zdradzał. Dopiero wczoraj wspomniał o aktualizacji jaką udostępnił Jeep, tajemniczo dodając, że posiadacze samochodów tej marki zdecydowanie powinni ją szybko zainstalować.

Dziś, po publikacji artykułu w Wired, w ramach którego Miller i Valasek pokazali jak zdalnie “hackować” Jeepy już wiemy, dlaczego tak ważne jest zainstalowanie niniejszej poprawki…

“Jedź, nie panikuj!”

Takie słowa usłyszał od Millera dziennikarz Wired, który postanowił na własnej skórze przetestować, jak to jest prowadzić samochód, który tak naprawdę jest prowadzony przez kogoś innego. Kogoś oddalonego o 30 kilometrów, siedzącego przed swoim laptopem… Podczas jego przejażdżki po autostradzie, hackerzy przejęli kontrolę nad:

- skrzynią biegów

- hamulcami

- klimatyzacją

- wycieraczkami

- radiem (włączyli mu stację Hip-Hopową, a na wyświetlaczu centralnym wyświetlili swoje zdjęcia)

To jednak nie wszystko. Jeśli Jeep jest na wstecznym biegu, hackerzy mogą także sterować jego kierownicą… Czasem jednak nie trzeba kontrolować kierownicy, aby zjechać do rowu — poniższe zdjęcie to wynik wyłączenia dziennikarzowi hamulców w trakcie jazdy:

Dziennikarz na szczęście zachował zimną krew. Być może dlatego, że dwa lata temu brał udział w podobnym eksperymencie. Miller z Valasekiem wsadzili go do Forda Escape i Toyoty Prius, a następnie przejęli kontrolę nad hamulcami i kierownicą. Wtedy jednak ich laptop musiał być podłączony bezpośrednio do portu diagnostycznego znajdującego się w samochodzi. Obecny atak na Jeepa można przeprowadzić przez internet…

Oto zapis video eksperymentu z Jeepem:

…i tego sprzed 2 lat:

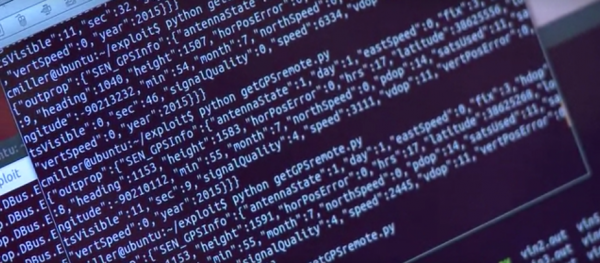

Carjacking to także zagrożenie dla prywatności

Po opisie przejmowania kontroli nad hamulcami czy skrzynią biegów, odczytywanie pozycji GPS-owej nie robi już wielkiego wrażenia. Warto jednak zauważyć, że i to jest możliwe, a mając dostęp do regularnych odczytów z GPS, można zdalnie inwigilować właściciela danego pojazdu i czerpać informacje nie tylko na temat tego gdzie aktualnie przebywa, ale czy przekraczał prędkość…

Internetyzacja samochodów

Atak na Jeepa przez internet był (jest) możliwy z prostego powodu. Coraz więcej producentów samochodów podpina je do internetu. Jeśli zastanawiacie się dlaczego — odpowiedź jest prosta:

- klienci chcą kontrolować swój samochód przez aplikację w telefonie.

- klienci chcą mieć hotspota Wi-Fi w swoim samochodzie

Większość producentów udostępnia w swoich aplikacjach możliwość zdalnego ustawiania temperatury, kiedy samochód jest jeszcze w garażu lub możliwość śledzenia jego trasy, jeśli zdecydujemy się go komuś pożyczyć. W większości przypadków połączenie odbywa się przez wbudowany w samochód moduł GSM (z kartą SIM, która działa także w roamingu).

Do czego może prowadzić utrzymywanie stałego połączenia z serwerem i posiadanie przez samochód aktywnego adresu IP? Do odnalezienia go przez np. usługę typu Shodan, a następnie zespoofowania serwerów producenta lub co gorsza, wydania polecenia samochodowi wprost. Pół roku temu błąd tego typu odnaleziono w samochodach BMW, które można było otworzyć przez internet za sprawą dziury w ConnetedDrive.

Gdzie znajduje się dziura w Jeepie?

Miller i Valasek nie zdradzają jeszcze gdzie konkretnie w Jeepie był problem (tzn. którego urządzenia lub którego składnika systemu multimedialnego Uconnect on dotyczy). Za kilka tygodni szczegółów dowiemy się tego z ich prezentacji na Black Hacie.

Na chwilę obecną wiadomo jedynie, że po zaatakowaniu elementu oprogramowania samochodu przez internet badacze wykorzystali podatność w sąsiadującym systemie, który po “przeflashowaniu” pozwolił im na dostęp do wewnętrznej sieci samochodowej (tzw. CAN). Według badaczy, jeśli ktoś chciałby odtworzyć ich atak w złośliwym celu, najwięcej czasu zajmie mu reverse-engineering jednego z chipów, którego firmware należy przeflashować.

Carjacking coraz powszechniejszy — czy ustawa pomoże?

Wszystko wskazuje na to, że skończyły się błogie czasy producentów samochodów, którzy do tej pory nie musieli przywiązywać wagi do bezpieczeństwa swoich systemów komputerowych, bo były one dostępnie jedynie lokalnie lub ich analiza wymagała stosunkowo wysokiego progu wejściowego. Wraz z podpięciem komputerów samochodowych do internetu powiększyła się powierzchnia ataku, a brak odpowiedniej izolacji systemów multimedialnych od samochodowej sieci kontrolej (CAN) może doprowadzić do tragedii (na marginesie nadmieńmy, że problemy tego typu zidentyfikowano także w samolotach — por. Ataki na samolot przez pokładowe Wi-Fi).

Chyba jeszcze nie wszyscy producenci zdają sobie sprawę z tego, że niebawem społeczność hackerów zacznie się im bacznie przyglądać. Doniesienia o błedach ignorują miesiącami (ten w Jeepie został zgłoszony w październiku 2014 a naprawiony dopiero teraz, tuż po zapowiedzi ujawnienia szczegółów na konferencji BlackHat) A gra toczy się o wysoką stawkę. W przypadku auta, udany atak nie zakończy się stratą danych czy podmianą tapety na wizerunek Justina Biebera — tu finałem ataku przez internet może być wypadek i utrata życia. W USA pojawił się już projekt ustawy nakładającej na producentów samochodów pewne obowiązki związane z “internetyzacją” aut.

Mam Jeepa (albo Chryslera) — co robić, jak żyć?

Producent udostępnił poprawkę — wystarczy ją wgrać. W tym celu jednak należy udać się do dealera lub wyposażyć w dysk USB (tylko w ten sposób można zaktualizować oprogramowanie).

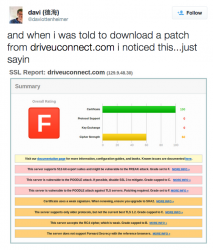

Co ciekawe, serwer serwujący poprawkę do najbezpieczniejszych nie należy…

Nawet jeśli nie masz Jeepa nie możesz spać spokojnie

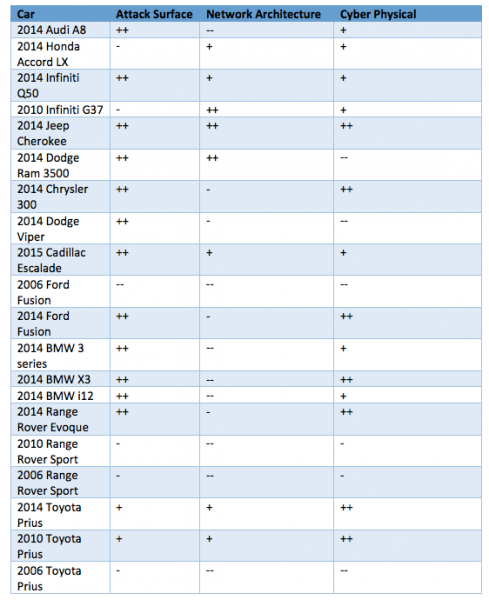

Ataki, które udało się przeprowadzić na Jeepie najprawdopodobniej można dostosować do innych marek samochodów. Miller twierdzi, że tylko japońskie auta są lekko w tyle, jeśli chodzi o używanie nowoczesnych (tj. dziurawych) technologii. Europejskie, jego zdaniem, są jeszcze bardziej zaawansowane technologicznie od amerykańskich, a przez to bardziej podatne na ataki.

Co ciekawe, badacze Jeepa wzięli na warsztat tylko dlatego, że z ich analizy wynikało, że to właśnie ten samochód będzie najbardziej dziurawy — jak ocenili inne marki, co brali pod uwagę i jak prawdopodobne są błędy w waszym samochodzie możecie sprawdzić tutaj.

W nowym samochodzie nie tylko ty sterujesz kierownicą…

Jeśli jeździcie nowym samochodem, miejcie świadomość, że asystent parkowania, to nic innego jak zestaw siłowników sterowany przez komputer. Jasne, że pomaga zaparkować pod supermarketem, ale sam fakt przystosowania samochodu do tego typu zachowania (tj. samodzielnej pracy kierownicą) oznacza, że już nie tylko wy macie prawo nim sterować — i to może być problem… (por. Dziennikarz śledczy który zginął w wypadku samochodowym obawiał się, że jego Mercedes został zmodyfikowany)

Wyobraźcie tylko sobie, że pewnego dnia, ktoś przez internet wyda wszystkim samochodom danej marki zapętloną instrukcję: odłącz hamulce, skręcaj w lewo, przyśpiesz. Dlaczego? Bo może… Nie wierzycie? Podobny atak już miał miejsce — opisywaliśmy go 5 lat temu.

Dziękujemy czytelnikom Miłoszowi, Szescstopni, Endi za przesłanie informacji, które zostały wykorzystane przy tworzeniu tego artykułu.

Aktualizacja 22.07.2015

Komentujący ten artykuł poczynili 2 ciekawe uwagi:

1. Badany Cherokee był amerykański. One są wyposażone w dodatkowy moduł Apps w Uconnecie. W europejskich wersjach go nie ma. Moduł ten łączy się z aplikacją i internetem aby dawać podpowiedzi itd. Pytanie czy skoro europejskie samochody nie mają tego modułu, a połączenie z internetem raczej nie jest możliwe w nich (przynajmniej jako posiadacz tego samochodu nic o tym nie wiem), też nas dotyczy ta informacja?

2. [Problem] może dotyczyć także świeżych Fiatów. Elektronikę tworzy się “wspólnie” dla grupy w Magnetti Marelli i system bliźniaczy do UConnect działa w nowych Fiatach także.

Problem rzeczywiście problem może dotyczyć szerszej grupy producentów — zwracają na to uwagę sami badacze. Niestety na razie, dopóki nie wiemy gdzie konkretnie znajduje się dziura, która pozwala z poziomu internetu dostać się do modułu multimedialnego, ciężko jest powiedzieć, czy problem jest w konkretnej implementacji tylko dla Jeepów, czy może szerzej — w każdym UConnect (także tych montowanych w Fiatach). Z tego samego powodu nie jest jasne, czy błąd dotyczy europejskich Jeepów. Być może poza wskazanym przez czytelnika modułem “Apps”, który znajduje się w amerykańskiej wersji, europejski Jeep pobiera z internetu aktualizacje w inny sposób?

Aktualizacja 22.07.2015

Zamieszanie jakie w sieci wywołał eksperyment z Jeepem spowodowało, że inna firma, NCC Group, ujawniła iż także jest w posiadaniu podatności pozwalającej na zdalne przejęcie kontroli nad systemem multimedialnym samochodów. Błąd ma być wykorzystywany poprzez DAB (Digital Audio Broadcasting) — czyli radiową transmisję, którą odbierają samochody i która powoduje wyświetlanie tekstu i obrazów na ich ekranach. NCC Group potrafi przy pomocy odpowiedniego komunikatu przejąć kontrolę nad systemem multimedialnym — nie ujawniono jednak jakiej firmy. Wygląda też na to, że badacze do tej pory nie mają gotowego exploita, który praktycznie demonstrowałby eskalację przywilejów, tj. przejście z poziomu przejętego systemu multimedialnego do magistrali CAN stamochodu.

Aktualizacja 24.07.2015

Jeep wzywa 1,4 milionów właścicieli do warsztatów. Będzie masowa wymiana oprogramowania. Niektórzy mają też dostać dyski USB z nowym firmwarem do samodzielnego zaaplikowania.

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów!

Weź udział z kolegami w jednym z naszych 8 cyberwykładów. Wiedzę podajemy z humorem i w przystępny dla każdego pracownika sposób. Zdalnie lub u Ciebie w firmie. Kliknij tu i zobacz opisy wykładów! Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

Każdy powinien zobaczyć te krótkie szkolenia! Niektóre z nich są darmowe. Wszystkie to praktyczna wiedza i zrozumiały język. 6 topowych tematów — kliknij tutaj i zobacz szczegółowe opisy.

To chore i nienormalne, że funkcje odpowiedzialne za bezpieczne działanie samochodu podłączene są do internetu. Różne multimedialne bajery powinny być odizolowane od systemów auta typu hamulce, skrzynia biegów, a podłączyć do nich powinno dać się tylko lokalnie.

Tak, to chore i nienormalne ale skoro w samolotach się da to czemu nie w samochodach – pomyśleli inżynierowie. A potem wychodzą kwiatki iż jesteś w stanie w samolocie zrobić vlan hoping bo switch jest z tych najtańszych, silniki mają przedpotopowego dziurawego Solarisa, albo zegar ma tylko 32 bitowego inta i wymaga regularnego restartu do poprawnego działania.

To łączenie usług jest zrobione świadomie. Wiele mechanizmów w samochodzie jest połączonych w celu wygody użytkownika.

Przypominam że rozruszniki serca i inne tego typu rzeczy także mają podłączenie do internetu. To dopiero “To chore i nienormalne, że funkcje odpowiedzialne za bezpieczne działanie”…narzędzi podtrzymujących dosłownie ludzkie życie

No ok…a co z zagłuszaniem sygnału GSM / GPS ?

Dobrze, że na moim rowerze mogę się czuć bezpiecznie. Nikt mi nie przejmie nad nim kontroli zdalnie (jeszcze).

No chyba że Cię rozjedzie zcrackowany Jeep :)

W rowerze masz juz amorki sterowane mikroprocesorem, przerzutki elektryczne – wiec trzymaj ten rower, bo nastepny bedzie juz elektryczny.

Ja bym raczej uważaj na elektroniczny zegarek na ręcę…. może wibrować w nieoczekiwanym miejscu.

Witam,

A ten “image update” z obrazka to upgrade, czy downgrade? ;->

pozdrawiam

W tym przypadku, jak to dobrze, że TJ ma konstrukcje cepa

“Wtedy jednak ich laptop musiał być podłączony bezpośrednio do portu diagnostycznego znajdującego się w samochodzi.” Brakuje e na końcu.

Może dotyczyć także świeżych Fiatów. Elektronikę tworzy się “wspólnie” dla grupy w Magnetti Marelli i system bliźniaczy do UConnect działa w nowych Fiatach także.

Jedna drobna uwaga – badany Cherokee był amerykański. One są wyposażone w dodatkowy moduł Apps w Uconnecie. W europejskich wersjach go nie ma. Moduł ten łączy się z aplikacją i internetem aby dawać podpowiedzi itd.

Pytanie czy skoro europejskie samochody nie mają tego modułu, a połączenie z internetem raczej nie jest możliwe w nich (przynajmniej jako posiadacz tego samochodu nic o tym nie wiem), też nas dotyczy ta informacja?

Jeżdzę osiemnastoletnim Fiatem Uno, jestem bezpieczny?

Oczywiście że nie, bo możesz być trafiony samochodem sterowanym przez internet.

Niestety nie. Jak narazisz się hakerowi, to moze na ciebie zapolować nowoczesnymi samochodami na autostradzie.

Chris Valasek -> Krzysztof Walaszek?

Na polskich drogach nikt nie jest nawet trochę bezpieczny.

Zawsze chciałem mieć zdalnie sterowane autko w skali 1:1 ;)

Nad czym masz dzisiaj kontrolę, a nad czym wydaje Ci się, że masz kontrolę? ;)

Dla chcącego nic trudnego ;]

Po co na siłę wyrywać moduł GSM odpowiedni za komunikację? A nie wystarczy wyjąć karty SIM? Albo nie opłacić transmisji danych i mamy problem z głowy – auto odłączone od neta.

W takich zastosowaniach producenci maja umowe z operatorami i nie oplacasz zadnego transferu.

Poza serwisową opłatą doliczaną co roku przy przeglądzie :>

A nie lepiej antenę odłączyć? Musi być gdzieś wyprowadzona poza karoserię. A najlepiej jeszcze tłumik 60 dB założyć.

Stacja hip-hopowa. Małymi.

teraz czekać tylko na samochody google, które same się prowadzą, jak znam google raczej nie zrezygnują z połaczenia internetem

To nie jest problem tego konkretnego samochodu. To nie jest nawet problem samego podłączania komputerów do internetu. Problem leży w świadomości programistów pracujących w automotive. Wielu z nich to dinozaury programistyczne, często zajmują wysokie stanowiska. Nikomu tam nie zależy na bezpieczeństwie IT tych systemów. Co ciekawe branża automotive ma chyba najbardziej chore wymagania co do jakości kodu (MISRA) ale nikt nie przeprowadza audytów bezpieczeństwa. W tych systemach nie ma żadnych zabezpieczeń. Innymi słowy jeśli wykorzystasz dajmy na to bug w radiu DAB lub sterowniku zamka centralnego (radio) to bez problemu poprzez MOST/CAN będziesz w stanie sterować całym samochodem. Oni bezpieczeństwo rozumieją jako Security through obscurity, serio!

ciut wiecej

http://www.bbc.com/news/technology-33622298

A filmik we flashu…..

Ta…. najlepiej jakby leciał w javie.

Jedyny sensowny komentarz: https://www.youtube.com/watch?v=ZqCOZGqf3TU

Właśnie tak będzie niedługo wyglądać wszystko o tą nofoczesność komputerofą.

Dokładnie tak

Problem nie dotyczy aut z Europy

Trochę szkoda ale w moim jeepie nie da sie dołożyć tej funkcji

Co do ryzyka – jak napisali koledzy wyżej ktoś poszedł na łatwiznę i dobrze nie odizolował kluczowych obwodów

[…] cóż, mogło być gorzej. Przypomnijmy, że w 2015 roku udało się w podobny sposób przejąć całkowitą kotrolę nad Jeepem, także komunikując się z systemem infotainmentowym, zdalnie, przez internet. Tam skutki były […]